ARP欺骗又叫中间人攻击,ARP协议在解析IP地址时,并不会验证目标主机的身份,攻击者把自己的MAC地址伪造成目标地址来欺骗受害者,从而截取或修改数据包,控制目标主机

网络中的数据传输所依赖的是MAC地址而不是IP地址,ARP协议负责将IP地址转换为MAC地址

ARP协议工作原理

ARP协议规定,每台计算机都需要一个ARP表,用来保存IP地址和MAC地址的映射关系

访问IP地址的时候就去查ARP表,从而找到对应的MAC地址

如果ARP表中匹配不到,就会使用广播的方式发送一个ARP请求

目标主机收到请求后会使用单播的方式返回一个ARP响应,告知自己的MAC地址

拿到MAC地址后,会将映射关系缓存到ARP表,而后传递到数据链路层

ARP欺骗又叫中间人攻击,ARP协议在解析IP地址时,并不会验证目标主机的身份,攻击者把自己的MAC地址伪造成目标地址来欺骗受害者,从而截取或修改数据包,控制目标主机

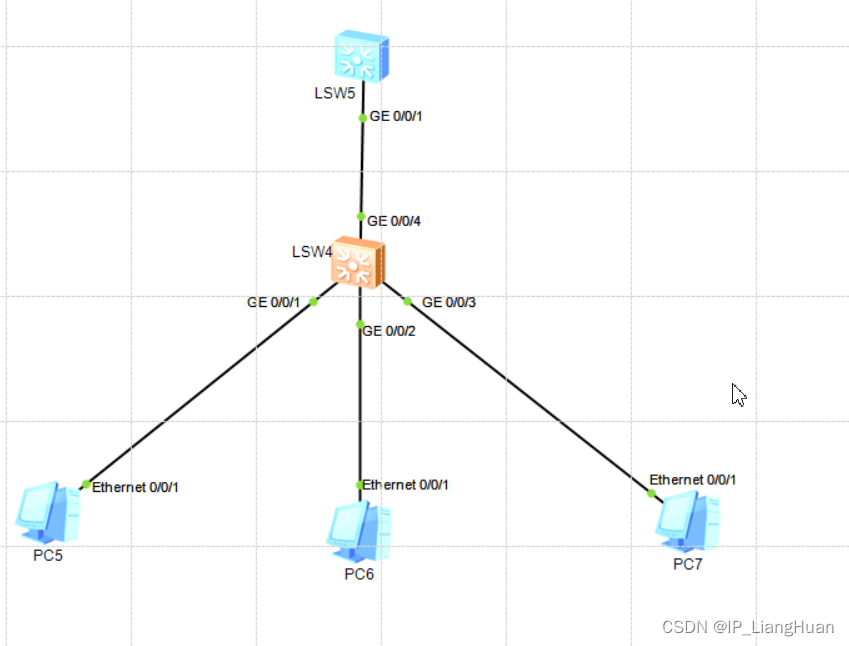

实验拓补图

实验步骤

创建VLAN ,并将其接口加入VLAN

[S1]vlan batch 10

[S1]interface GigabitEthernet 0/0/01

[S1-GigabitEthernet0/0/1]port link-type access

[S1-GigabitEthernet0/0/1]port default vlan 10

[S1-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2

[S1-GigabitEthernet0/0/2]port link-type access

[S1-GigabitEthernet0/0/2]port default vlan 10

[S1-GigabitEthernet0/0/2]interface GigabitEthernet 0/0/3

[S1-GigabitEthernet0/0/3]port link-type access

[S1-GigabitEthernet0/0/3]port default vlan 10

[S1-GigabitEthernet0/0/3]interface GigabitEthernet 0/0/4

[S1-GigabitEthernet0/0/4]port link-type access

[S1-GigabitEthernet0/0/4]port default vlan 102.使能动态ARP检测功能和动态ARP检测丢弃报文告警功能

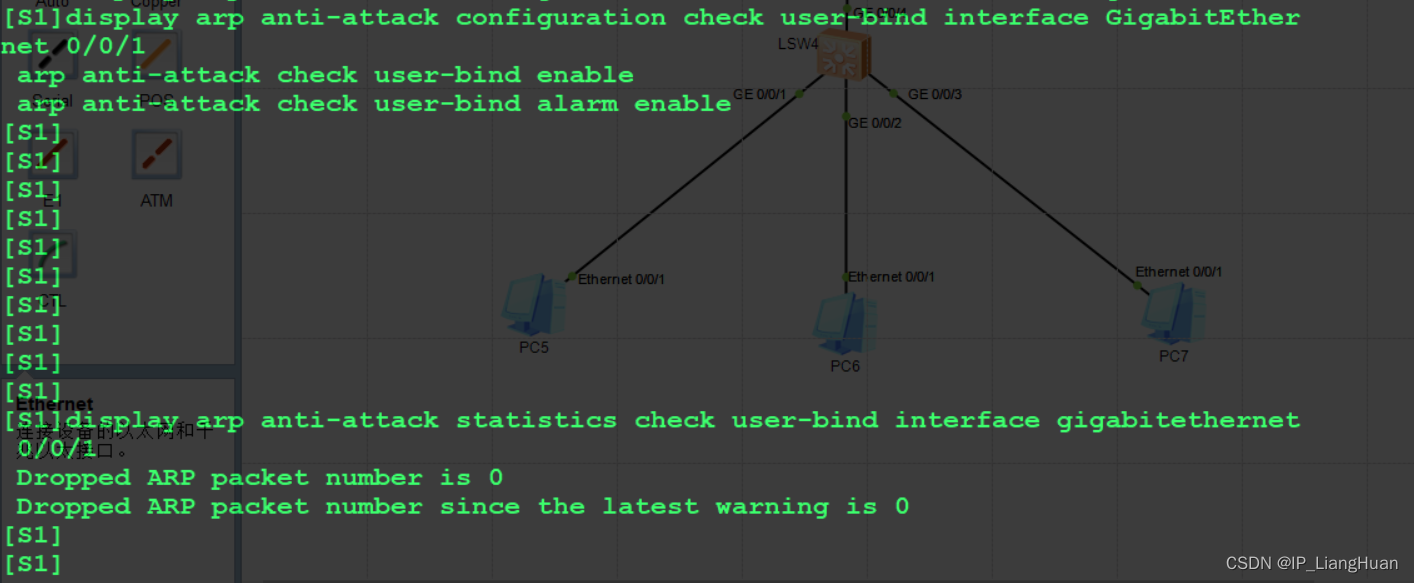

[S1]interface GigabitEthernet 0/0/1

[S1-GigabitEthernet0/0/1]arp anti-attack check user-bind enable

[S1-GigabitEthernet0/0/1]arp anti-attack check user-bind alarm enable3.配置DHCP Snooping功能

[S1]dhcp enable

[S1]dhcp snooping enable

[S1]vlan 10

[S1-vlan10]dhcp snooping enable

[S1-vlan10]quit

配置接口GE0/0/4为DHCP Snooping信任接口

[S1]interface GigabitEthernet 0/0/4

[S1-GigabitEthernet0/0/4]dhcp snooping trusted

[S1-GigabitEthernet0/0/4]quit

配置静态绑定表

[S1]user-bind static ip-address 10.0.0.2 mac-address 0001-0001-0001 interface

gigabitethernet 0/0/3 vlan 10

1058

1058

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?