Windows 安全基础——域篇

1.1 域的基础概念

1. 工作组和域

在介绍域之前,我们先了解一下什么是工作组。工作组是在Windows

98系统中引入的。一般按照计算机的功能划分工作组,如将不同部门的计算机划分为不同工作组。虽然对计算机划分工作组使得访问资源具有层次感,但还是缺乏统一的管理和控制机制,因此引入“域”。

**域(domain)是在本地网络上的Windows计算机集合。与工作组的平等模式不同,域是严格的管理模式。**在一个域中至少有一台域控制器(Domain

Controller,

DC),通过域控制器对域成员,即加入域的计算机、用户进行集中管理,对域成员下发策略、分发不同权限等。域控制器包含整个域中的账号、密码以及域成员的资料信息。当计算机接入网络时,要鉴别它是不是域成员,账户和密码是否在域中,这样能在一一定程度上保护网络资源。

2. 活动目录

活动目录(Active Directory,

AD)是域中提供目录服务的组件,它既是一个目录,也是一个服务。活动目录中存储着域成员的信息,其作用就是帮助用户在目录中快速找到需要的信息。

活动目录可以集中管理账号、密码、软件、环境,增强安全性,缩短的宕机时间。其优势主要表现在以下几点。

1)集中管理。活动目录集中管理网络资源,类似于一本书的目录,涵盖了域中组织架构和信息,便于管理各种资源。

2)便捷访问。用户登录网络后可以访问拥有权限的所有资源,且不需要知道资源位置便可快速、方便地查询。

3)易扩展性。活动目录具有易扩展性,可以随着组织的壮大而扩大成大型网络环境。

3. 域控制器

域控制器类似于指挥调度中心,所有的验证、互访、策略下发等服务都由它统一管理。安装了活动目录的计算机即域控制器。

4. 域树

域树是多个域之间为建立信任关系而组成的一个连续的命名空间。域管理员不能跨域管理其他域成员,他们相互之间需要建立信任关系。不仅此信任关系是双向信任,而且信任属性可以传递。例如A和B之间是信任关系,B和C之间是信任关系,则A和C因为信任关系的传递而相互信任。他们之间可以自动建立信任关系并进行数据共享等。

命名空间是类似于Windows文件名的树状层级结构,如一个域树种父域名称为a, 它的子域即为aa.a, 以此类推,之后的子域为xxx.aa.a,如图所示:

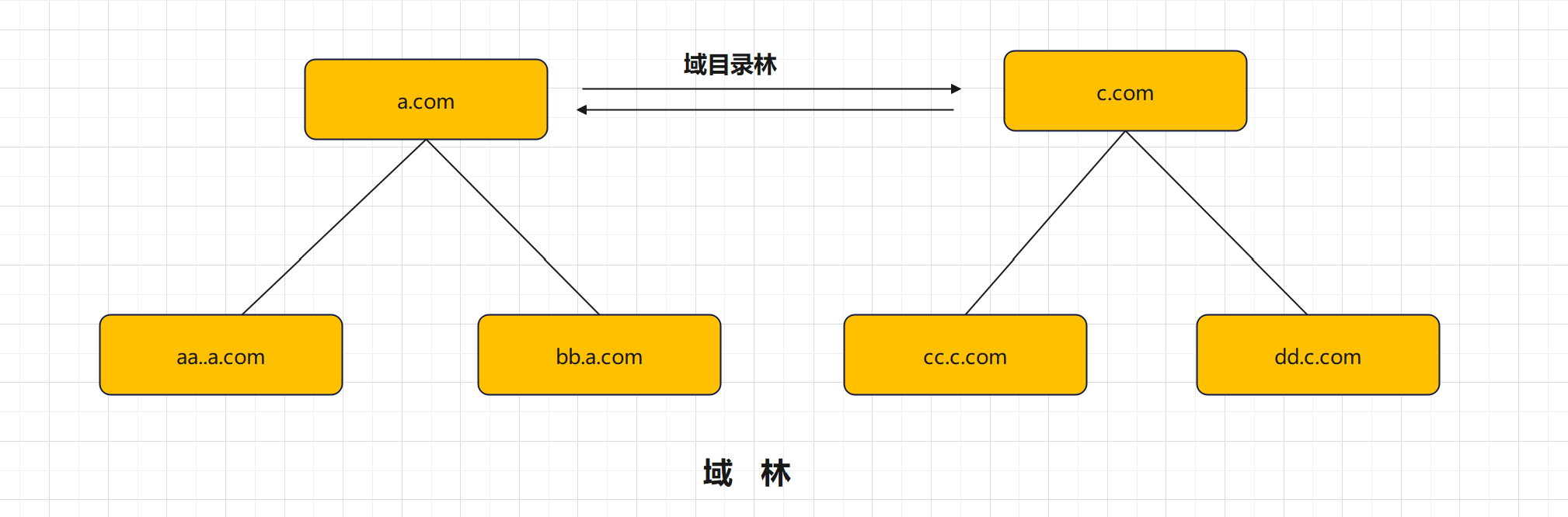

5. 域林

域林由没有形成连续命名空间的域树组成。域林中各个域树之间命名空间不是连续的,但是它们仍共享同一个表结构、配置和全局目录。和域树类似,域林之间也有信任关系,每个域树通过建立信任关系可以交叉访问其他域中资源。如图所示:

域林的根域是第一个创建的域,与此同时第一个林也就诞生了。

6. 信任关系

信任关系是指两个域之间的通信链路。一个域控制器因为信任关系可以验证其他域的用户,使域用户可以相互访问。

(1)信任的方向

信息关系有两个域:信任域和受信任域。

两个域建立信任关系后,受信任域方用户可以访问信任或方资源,但是信任域方无法访问受信任域方资源。这个信任关系虽然是单向的,但是可以通过建立两次信任关系使双方能够互访。

(2)信任的传递

信任关系分为可传递和不可传递。

如果A和B、B和C之间的都是信任可传递的,那么A和C之间是信任关系,可以互访资源。如果A和B之间、B和C之间都是信任不可传递的,那么A和C之间不是信任关系,无法互访资源。

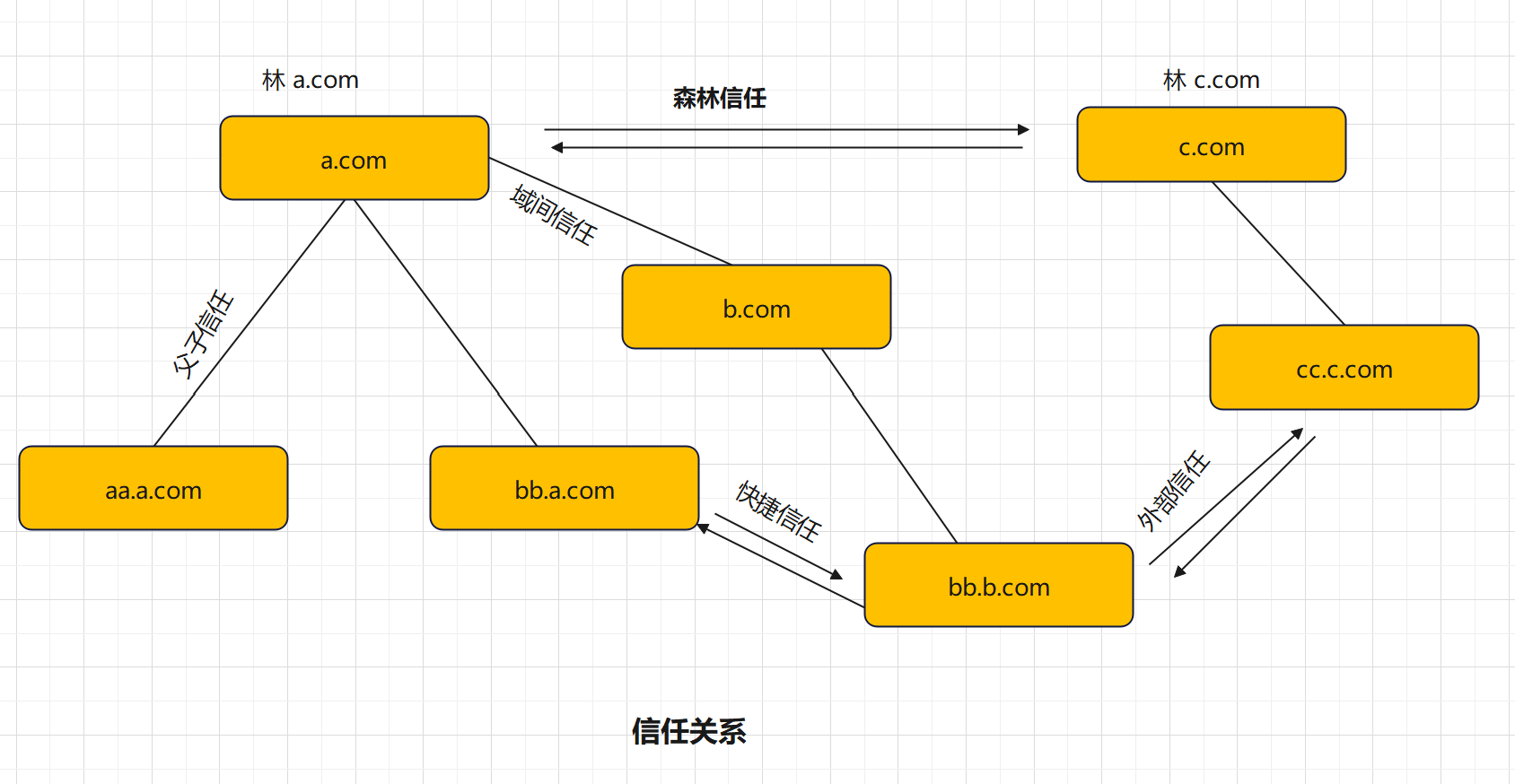

(3)信任的类型

信任关系分为默认信任和其他信任,默认信任包括父子信任、域间信任,其他信任包括快捷信任、外部信任、森林信任、领域信任,如图所示:

默认信任是系统自行建立的信任关系,不需要手动创建。

- 父子信任:在现在的域树中增加子域时,子域和父域建立信任关系,并集成父域信任关系。

- 域间信任:在现有的域林中建立第二个域树时,将自动创建它域第一个域树的信任关系。其他信任是非系统自行建立的信任关系,需要手动创建。

- 快捷信任:在域树或域林中通过默认信任建立的信任关系有时会因信任路径很长、访问资源容易,造成网络流量增加或访问速度变慢,访问效率低下。这种情况下,可以建立访问者与被访问者之间的快捷信任关系,提高访问效率。

- 外部信任:构建在两个不同的森林或者两个不同的域(Windows域和非Windows域)之间的信任关系。这种信任是双向或单向的、不可传递的信任关系。

- 森林信任:如果在Windows Server 2003功能级别,可以在两个森林之间创建一个森林信任关系。这个信任是单向或双向的、可传递的信任关系。注意:森林信任只能在两个林的根域上建立。

- 领域信任:使用领域信任可建立非Windows Kerberos领域和Windows Server 2003或Windows Server2008域之间的信任关系。

1.2 组策略

组策略(Group

Policy)用来控制应用程序、系统设置和网络资源,通过组策略可以设置各种软件、计算机、用户策略。其主要意义在于对计算机账户及用户账户在当前计算机上的行为操作进行管控。组策略可分为本地组策略和域组策略。

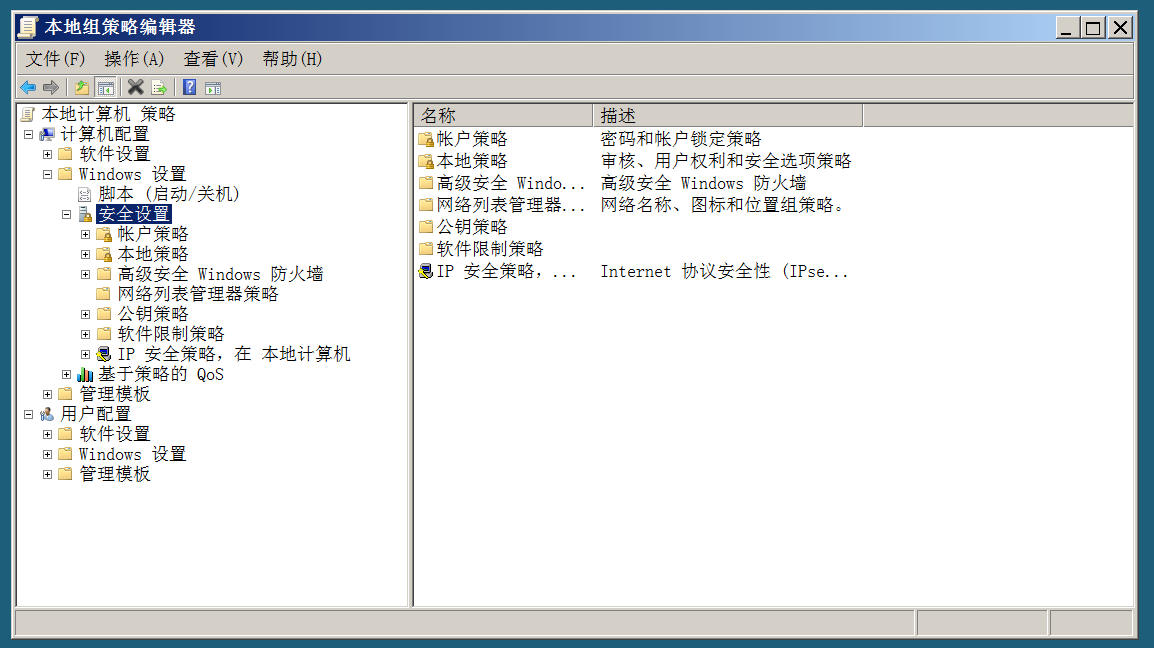

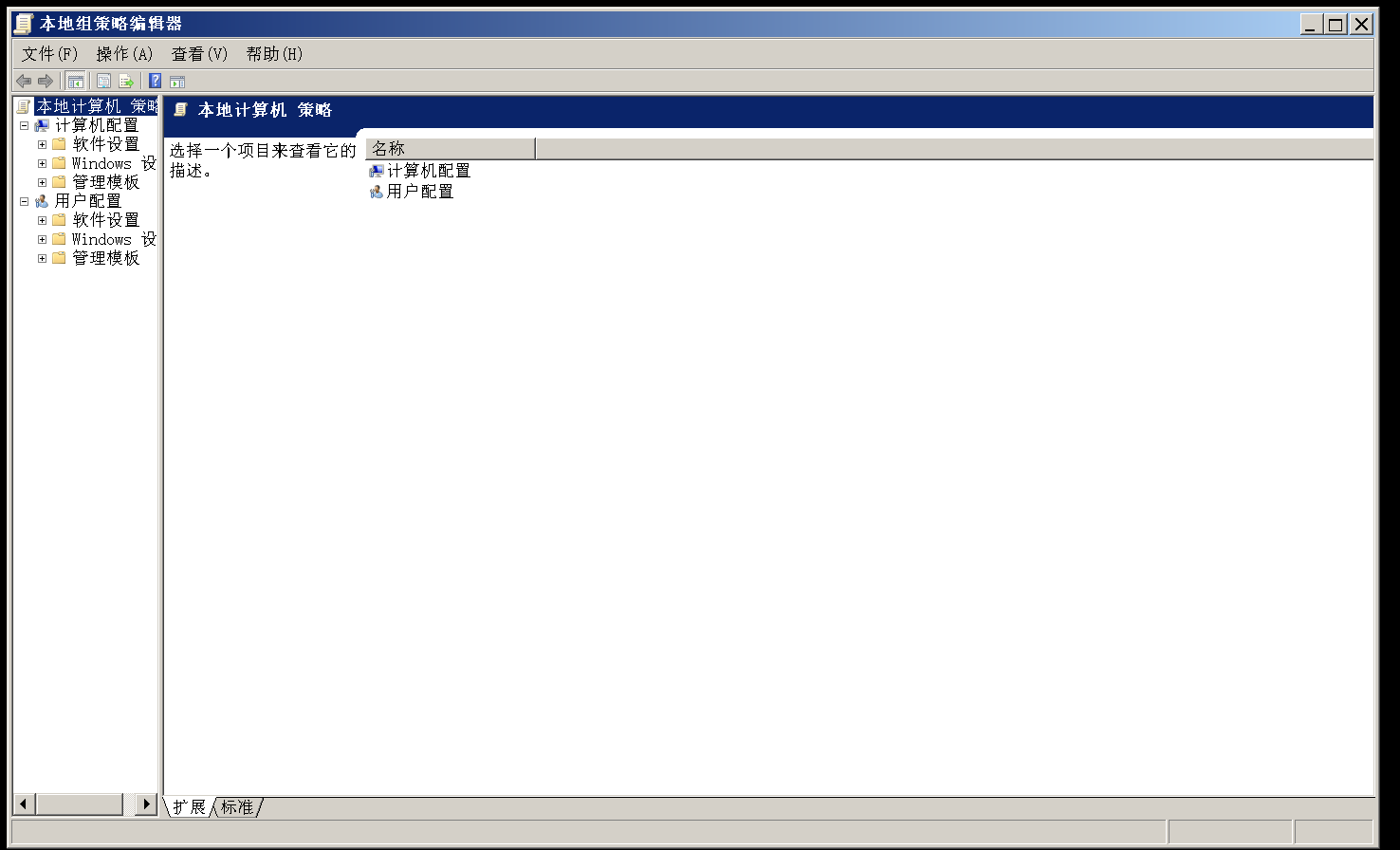

1. 本地组策略

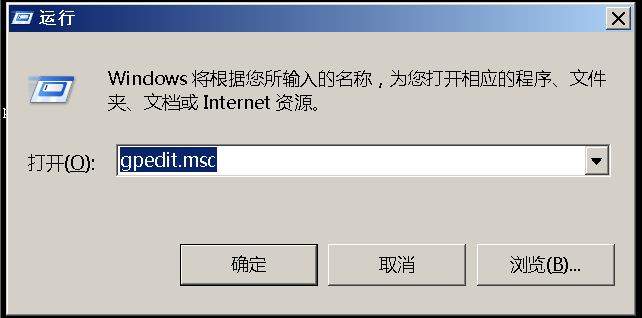

本地组策略(Local Group Policy)是组策略的基础版本,【通过win+r,

然后打开运行窗口,输入gpedit.msc命令。】它面向独立且非域的计算机,包含计算机配置及用户配置策略,如下图所示,可以通过本地组策略编辑器更改计算机中的组策略设置。例如:管理员可以通过本地组策略编辑器为计算机或特定组策略用户设置多种配置,如桌面配置和安全配置等。

2. 本地组策略编辑器

1)通过按下Windows+R 组合键调出“运行”窗口并输入gpedit.msc以运行本地组策略编辑器,如下图所示:

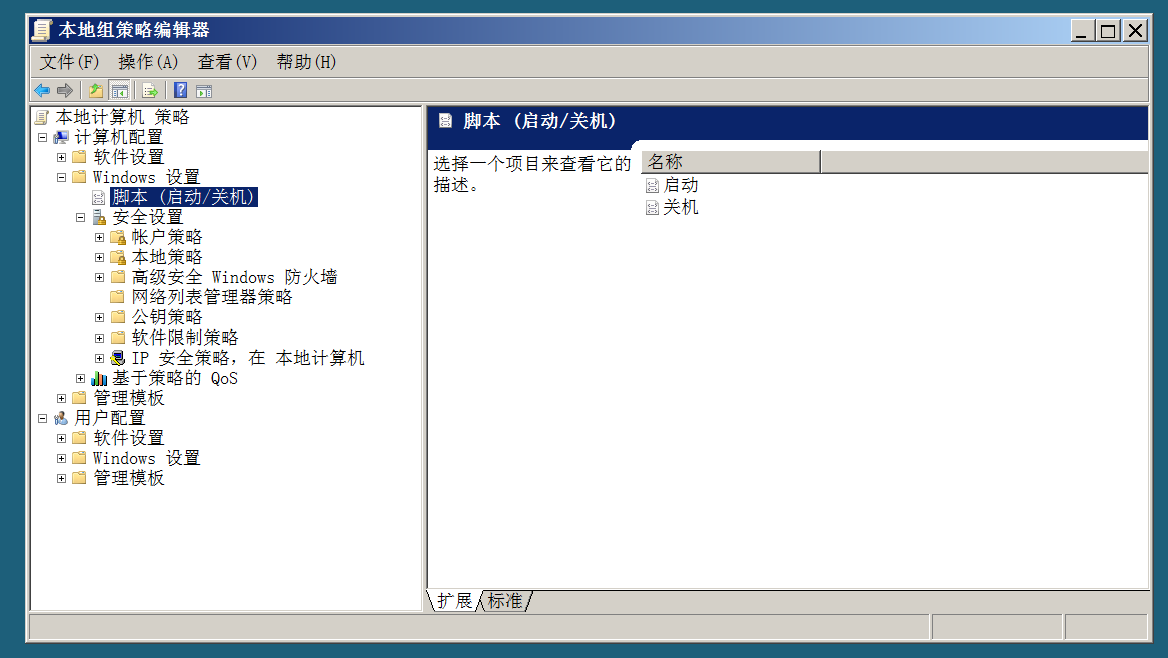

2)进入本地组策略编辑器,如下图所示

3)依次选择“计算机配置” → “Windows设置" → ”脚本(启动/关机)“,然后选择”启动“选项,如下图所示:

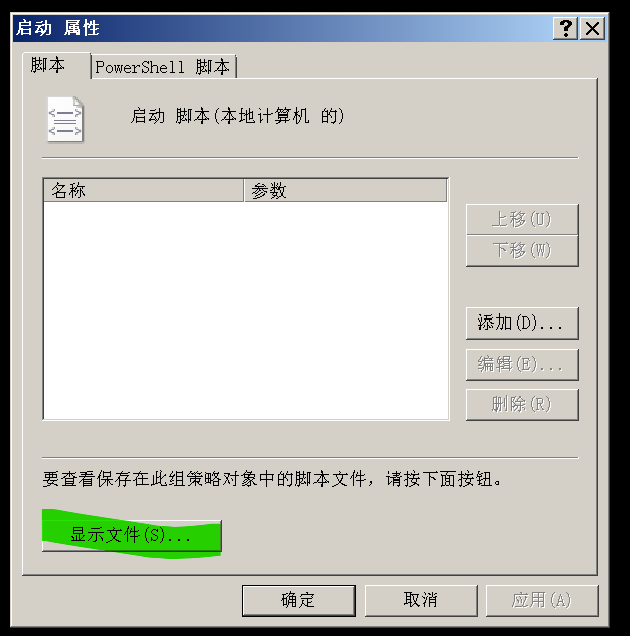

4)单击”脚本/(启动/关机)“界面中的”属性“链接,如图所示

5)在这里可以设置开机时启动的脚本,如下图所示:

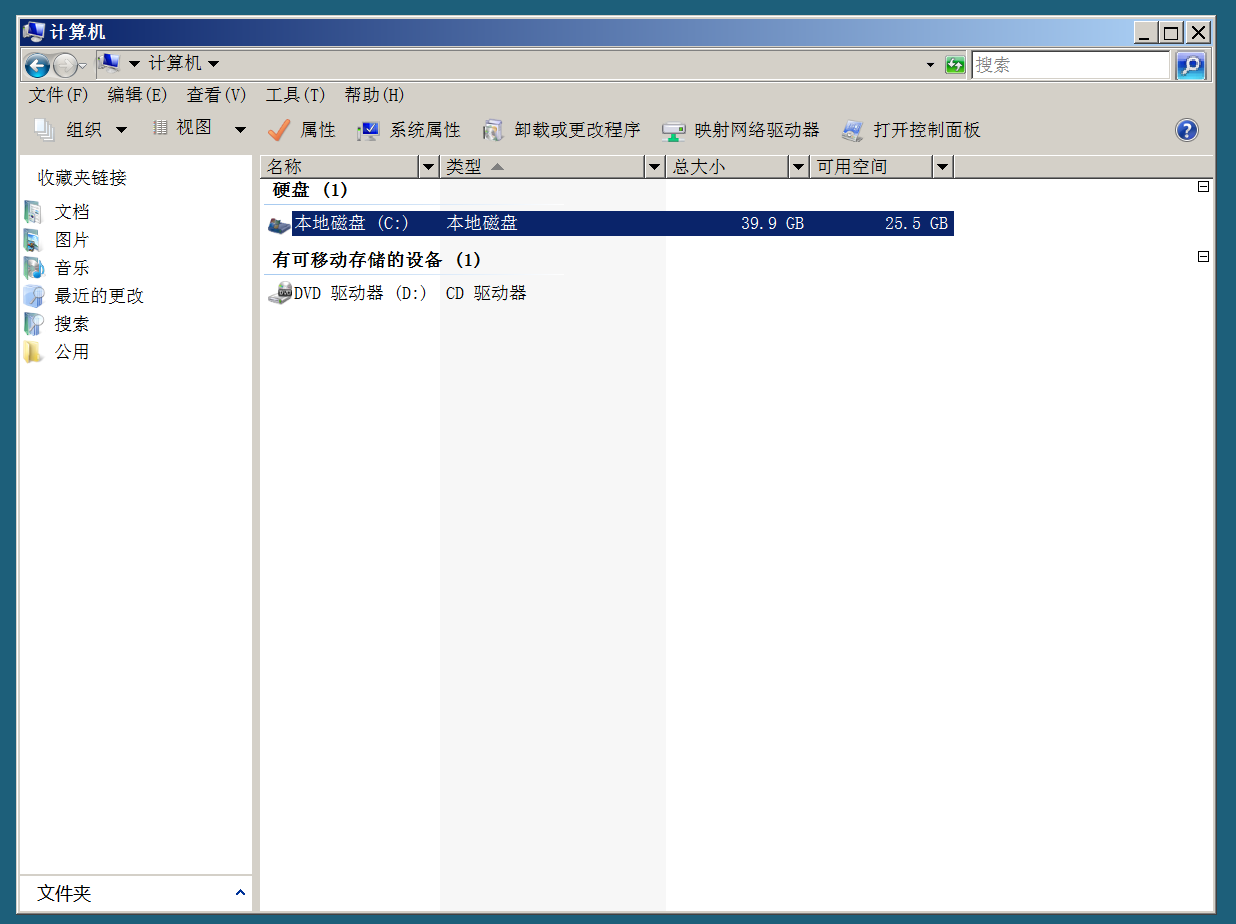

6)单击”显示文件“按钮就会打开一个目录,可以向该目录投放后门木马,实现权限维持,如下图所示:

3. 域组策略

域组策略(Domain Policy)是一组策略的集合,可通过设置整个域的组策略来影响域内用户及计算机成员的工作环境,以降低用户单独配置错误的可能性。

4. 域组策略实现策略分发

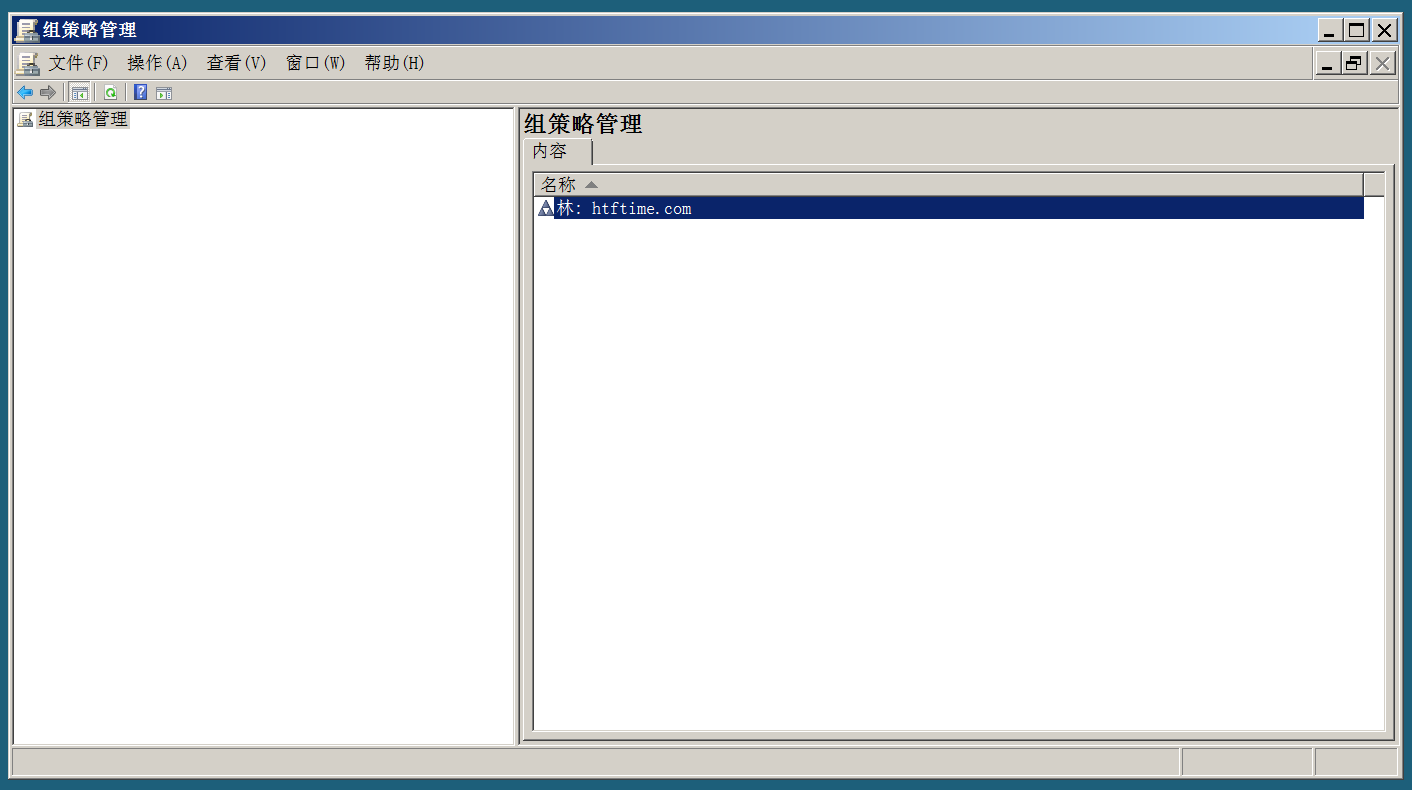

1)在DC中打开组策略管理,如下图所示:

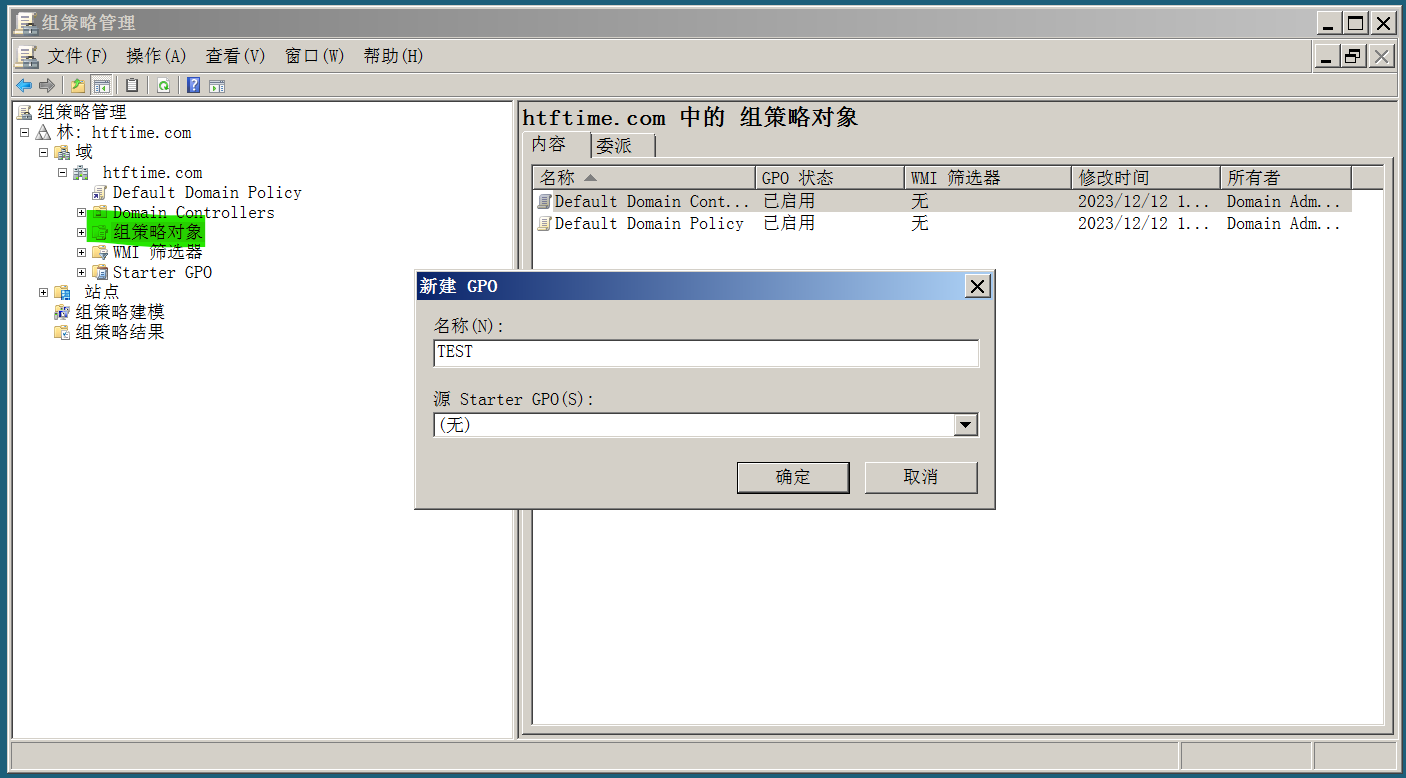

2)新建组策略对象,利用组策略对内网中的用户批量执行文件,如下图所示:

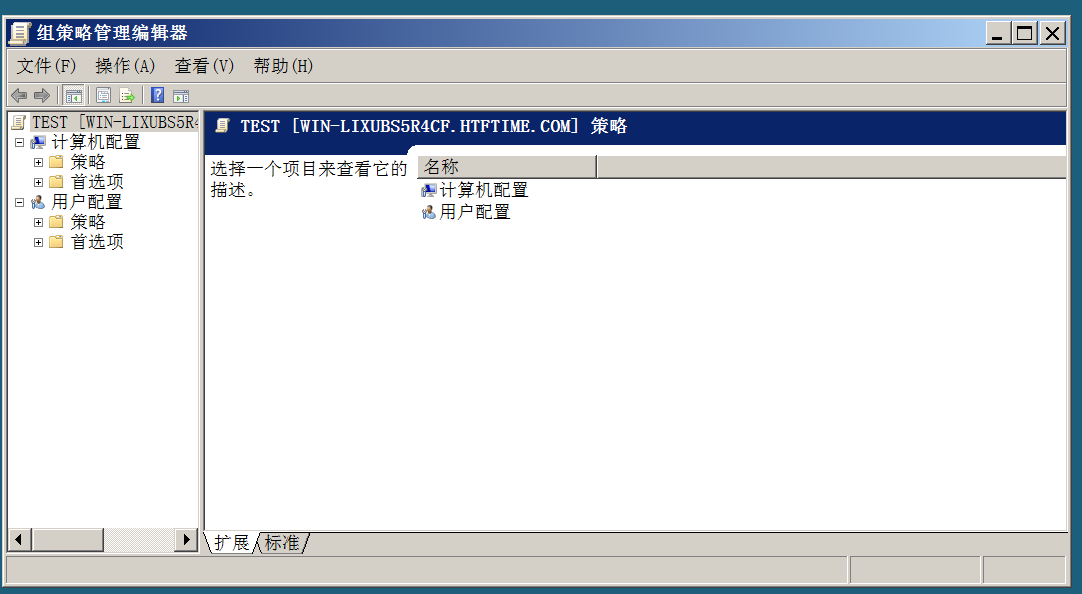

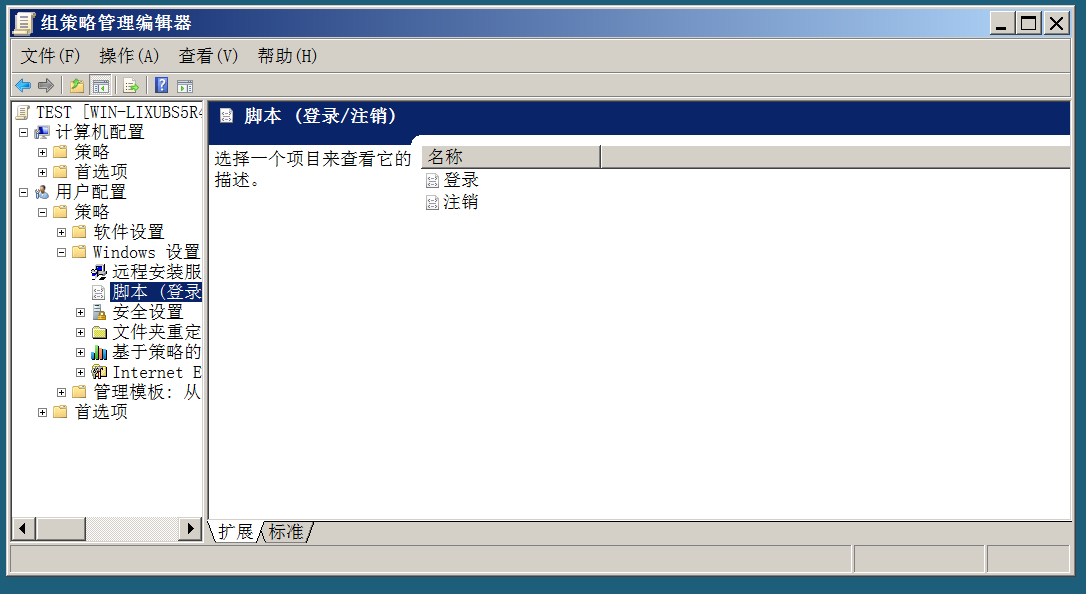

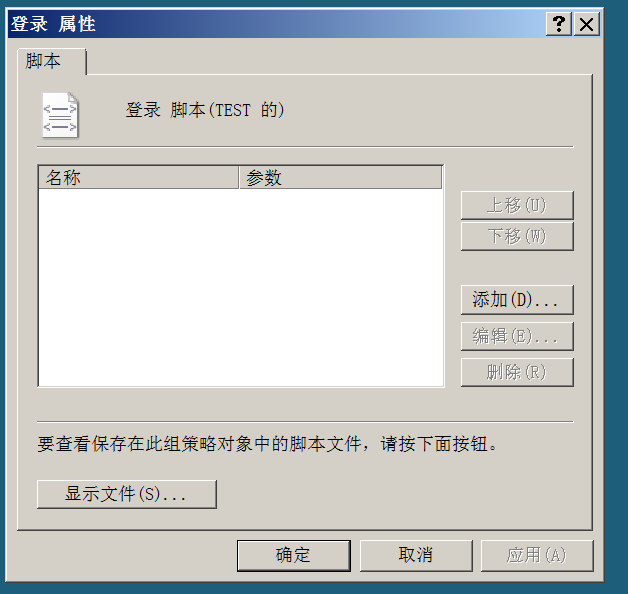

4)使用组策略管理用户登录配置,如下图所示:

5)双击“登录”项目后打开显示文件,如下图所示:

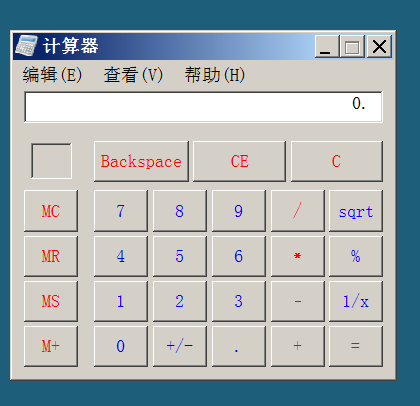

6)如图所示,在显示的文件夹中手动创建一个test.bat文件。(此文件主要用于在启动时自己打开计算器。)

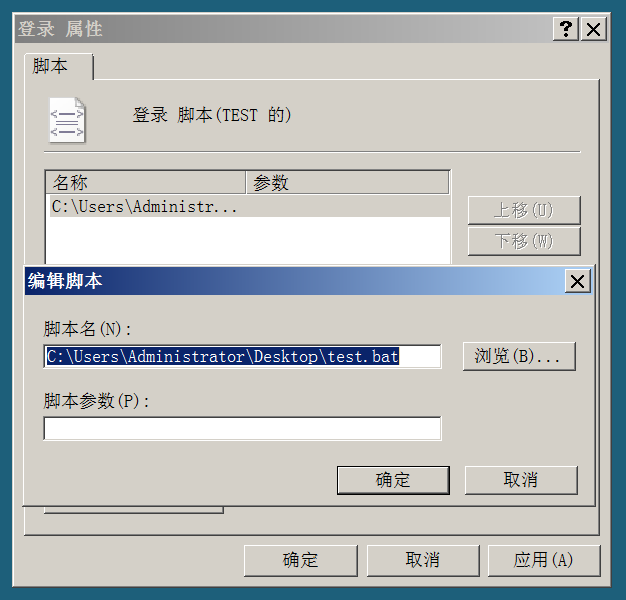

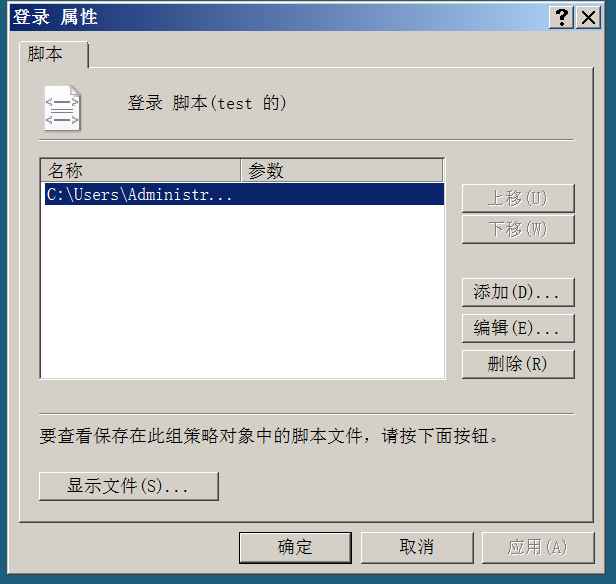

7)将test.bat批处理文件添加到登录脚本中,如图所示:

8)将当前域组策略链接到现有GPO

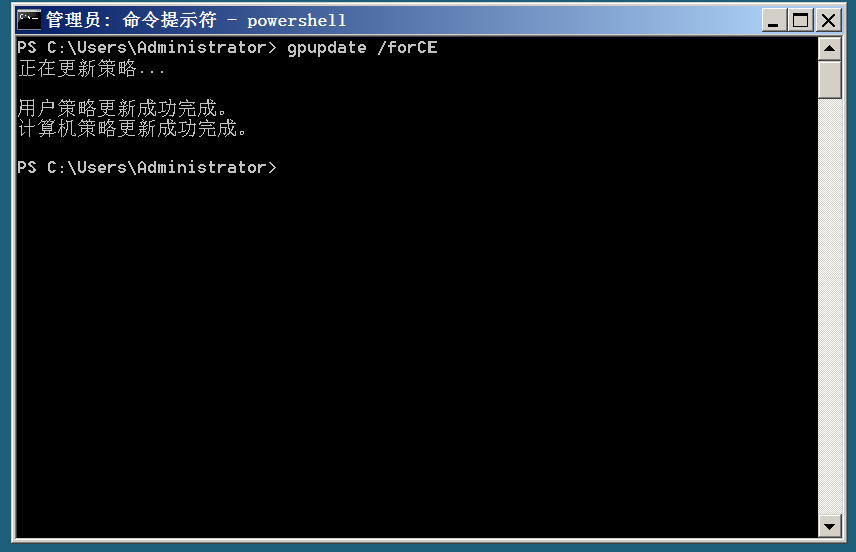

9)使用gpupdatep /forCE命令强制更新刚才创建的策略,如图所示:

10)登录域账号进行策略验证。通过验证发现,当域账号登录成功时,会自动弹出我们创建的“启动计算器”策略,如下图所示:

如图所示:

[外链图片转存中…(img-rIXSqioQ-1702362474716)]

10)登录域账号进行策略验证。通过验证发现,当域账号登录成功时,会自动弹出我们创建的“启动计算器”策略,如下图所示:

[外链图片转存中…(img-DoVvTN9Y-1702362474717)]

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?