Flask中的JWT认证:构建安全的用户身份验证系统

随着Web应用程序的发展,用户身份验证和授权变得至关重要。JSON Web

Token(JWT)是一种流行的身份验证方法,它允许在网络应用程序之间安全地传输信息。在Python领域中,Flask是一种流行的Web框架,它提供了许多工具来简化JWT身份验证的实现。

在本文中,我们将探讨如何使用Flask和JWT构建一个安全的用户身份验证系统。我们将介绍JWT的工作原理,然后演示如何在Flask应用程序中集成JWT来实现用户身份验证。

什么是JWT?

JWT是一种基于JSON的开放标准(RFC

7519),用于在网络应用程序之间传输信息。它由三部分组成:头部(Header)、载荷(Payload)和签名(Signature)。这三部分通过点号连接在一起,形成了一个JWT令牌,例如:eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c。

- 头部(Header) :包含了JWT的类型(例如,JWT)和使用的加密算法(例如,HMAC SHA256或RSA)。

- 载荷(Payload) :包含了声明,例如用户ID和角色。它也可以包含其他自定义的声明。

- 签名(Signature) :用于验证JWT的完整性,以确保未被篡改。

使用Flask和JWT实现用户身份验证

首先,我们需要安装所需的库。我们可以使用pip来安装Flask和PyJWT:

pip install Flask PyJWT

接下来,我们创建一个简单的Flask应用程序,实现JWT身份验证。我们将使用JWT来生成和验证令牌,并使用Flask的路由来实现登录和受保护的资源访问。

from flask import Flask, request, jsonify

import jwt

from functools import wraps

app = Flask(__name__)

app.config['SECRET\_KEY'] = 'your\_secret\_key' # 设置用于签名JWT的密钥

# 模拟用户数据库

users = {

'username': 'password'

}

# 身份验证装饰器

def token\_required(f):

@wraps(f)

def decorated(\*args, \*\*kwargs):

token = request.args.get('token')

if not token:

return jsonify({'message': 'Token is missing!'}), 403

try:

data = jwt.decode(token, app.config['SECRET\_KEY'])

except:

return jsonify({'message': 'Token is invalid!'}), 403

return f(\*args, \*\*kwargs)

return decorated

# 登录路由

@app.route('/login')

def login():

auth = request.authorization

if auth and auth.username in users and users[auth.username] == auth.password:

token = jwt.encode({'username': auth.username}, app.config['SECRET\_KEY'])

return jsonify({'token': token.decode('UTF-8')})

return jsonify({'message': 'Authentication failed!'}), 401

# 受保护的路由

@app.route('/protected')

@token\_required

def protected():

return jsonify({'message': 'Protected resource!'})

if __name__ == '\_\_main\_\_':

app.run()

在上面的示例中,我们首先导入所需的库,并设置了用于签名JWT的密钥。然后,我们模拟了一个简单的用户数据库,并创建了一个装饰器token_required,用于验证JWT令牌。接着,我们定义了两个路由:/login用于登录并生成JWT令牌,/protected是一个受保护的资源,需要提供有效的JWT令牌才能访问。

进一步示例代码

用户管理

在用户管理方面,我们可以扩展我们的示例代码以支持用户注册、管理和密码重置。下面是一个简单的示例:

# 用户数据库

users = {

'username': {'password': 'hashed\_password', 'email': 'user@example.com'}

}

# 注册路由

@app.route('/register', methods=['POST'])

def register():

data = request.get_json()

username = data.get('username')

password = data.get('password')

email = data.get('email')

if username in users:

return jsonify({'message': 'Username already exists!'}), 400

# 在实际应用中,密码应该进行哈希处理,以增加安全性

users[username] = {'password': password, 'email': email}

return jsonify({'message': 'User registered successfully!'}), 201

令牌刷新

为了实现令牌刷新机制,我们可以添加一个额外的路由来接受令牌并返回新的令牌。下面是一个简单的示例:

# 令牌刷新路由

@app.route('/refresh\_token', methods=['POST'])

@token\_required

def refresh\_token():

token = request.args.get('token')

try:

data = jwt.decode(token, app.config['SECRET\_KEY'], algorithms=['HS256'], options={'verify\_exp': False})

new_token = jwt.encode({'username': data['username']}, app.config['SECRET\_KEY'])

return jsonify({'token': new_token.decode('UTF-8')})

except:

return jsonify({'message': 'Token is invalid!'}), 403

在这个示例中,我们使用了一个额外的路由/refresh_token来接受一个旧的JWT令牌,并使用相同的用户信息生成一个新的令牌。需要注意的是,我们关闭了过期验证选项,以便在旧令牌过期后生成新令牌。

通过实现这些功能,我们可以进一步增强我们的用户身份验证系统,并提供更好的用户体验和安全性。这些示例代码可以作为起点,帮助您构建出更完整和功能强大的应用程序。

日志和监控

在实际应用中,添加日志记录和监控功能对于跟踪和分析用户活动以及识别潜在的安全问题至关重要。下面是一个简单的示例,演示如何使用Flask内置的日志记录功能来记录请求信息:

import logging

# 设置日志记录级别

logging.basicConfig(level=logging.INFO)

# 登录路由

@app.route('/login')

def login():

auth = request.authorization

logging.info(f"Login attempt with username: {auth.username}")

if auth and auth.username in users and users[auth.username] == auth.password:

token = jwt.encode({'username': auth.username}, app.config['SECRET\_KEY'])

logging.info(f"Login successful for username: {auth.username}")

return jsonify({'token': token.decode('UTF-8')})

logging.info(f"Login failed for username: {auth.username}")

return jsonify({'message': 'Authentication failed!'}), 401

通过添加日志记录,我们可以在服务器端记录每次登录尝试的详细信息,以便后续分析和监控。

安全性增强

为了增强安全性,我们可以采取一些额外的措施来保护用户身份验证过程中的敏感信息。下面是一些建议:

- 使用HTTPS :通过使用HTTPS来加密通信,可以防止中间人攻击和窃听,从而保护用户的凭据和数据。

- 限制登录尝试次数 :实施登录尝试次数限制和锁定账户机制,以防止暴力破解密码。

- 密码哈希存储 :对用户密码进行哈希处理,并采用适当的哈希算法和盐值来增加密码的安全性。

完整示例代码

下面是经过改进和扩展的完整示例代码,包括用户管理、令牌刷新、日志记录和安全性增强:

from flask import Flask, request, jsonify

import jwt

import logging

from functools import wraps

app = Flask(__name__)

app.config['SECRET\_KEY'] = 'your\_secret\_key'

# 模拟用户数据库

users = {

'username': {'password': 'hashed\_password', 'email': 'user@example.com'}

}

# 设置日志记录级别

logging.basicConfig(level=logging.INFO)

# 身份验证装饰器

def token\_required(f):

@wraps(f)

def decorated(\*args, \*\*kwargs):

token = request.args.get('token')

if not token:

return jsonify({'message': 'Token is missing!'}), 403

try:

data = jwt.decode(token, app.config['SECRET\_KEY'])

except:

return jsonify({'message': 'Token is invalid!'}), 403

return f(\*args, \*\*kwargs)

return decorated

# 注册路由

@app.route('/register', methods=['POST'])

def register():

data = request.get_json()

username = data.get('username')

password = data.get('password')

email = data.get('email')

if username in users:

return jsonify({'message': 'Username already exists!'}), 400

# 在实际应用中,密码应该进行哈希处理,以增加安全性

users[username] = {'password': password, 'email': email}

return jsonify({'message': 'User registered successfully!'}), 201

# 登录路由

@app.route('/login')

def login():

auth = request.authorization

logging.info(f"Login attempt with username: {auth.username}")

if auth and auth.username in users and users[auth.username]['password'] == auth.password:

token = jwt.encode({'username': auth.username}, app.config['SECRET\_KEY'])

logging.info(f"Login successful for username: {auth.username}")

return jsonify({'token': token.decode('UTF-8')})

logging.info(f"Login failed for username: {auth.username}")

return jsonify({'message': 'Authentication failed!'}), 401

# 令牌刷新路由

@app.route('/refresh\_token', methods=['POST'])

@token\_required

def refresh\_token():

token = request.args.get('token')

try:

data = jwt.decode(token, app.config['SECRET\_KEY'], algorithms=['HS256'], options={'verify\_exp': False})

new_token = jwt.encode({'username': data['username']}, app.config['SECRET\_KEY'])

return jsonify({'token': new_token.decode('UTF-8')})

except:

return jsonify({'message': 'Token is invalid!'}), 403

# 受保护的路由

@app.route('/protected')

@token\_required

def protected():

return jsonify({'message': 'Protected resource!'})

if __name__ == '\_\_main\_\_':

app.run()

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

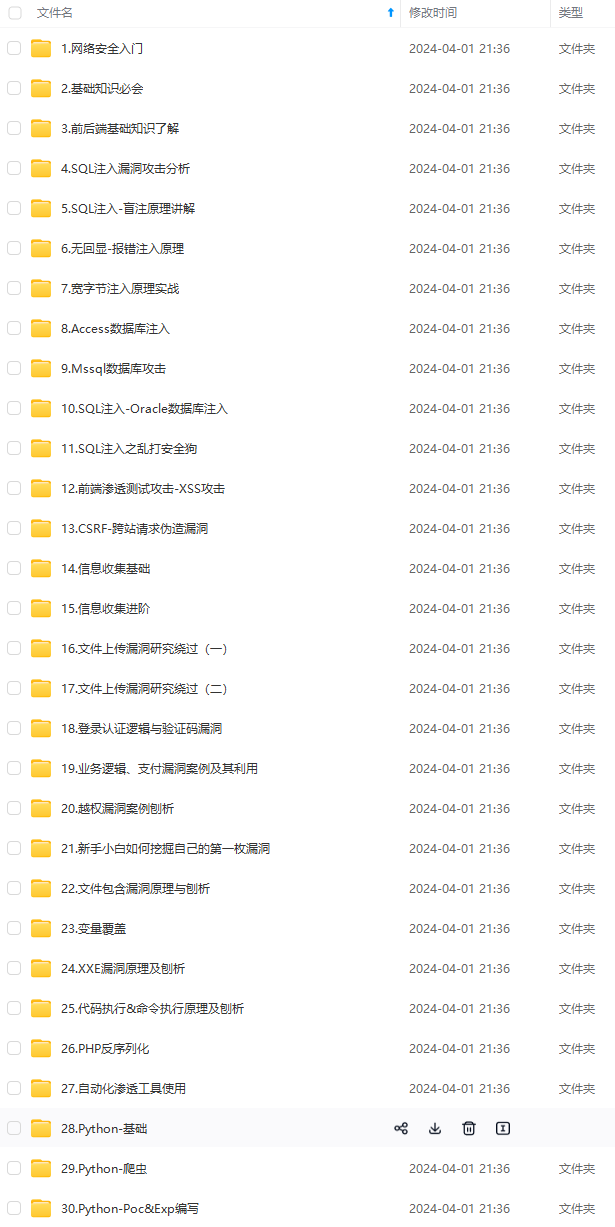

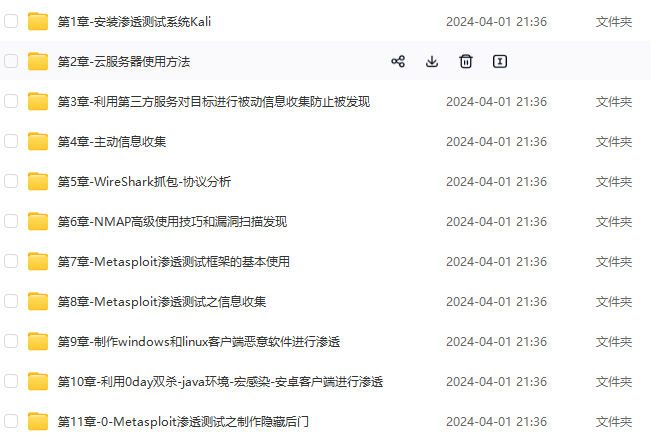

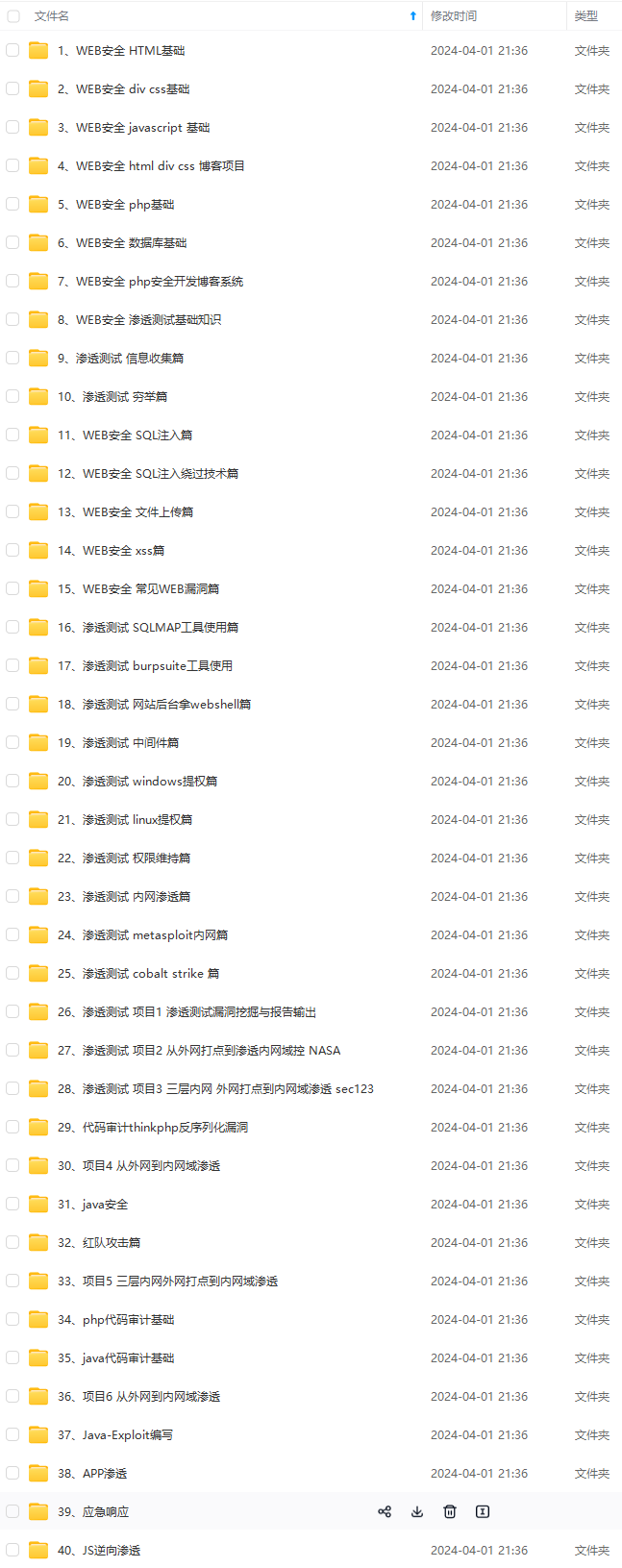

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

图片转存中...(img-FDjXHS0D-1715487678270)]

[外链图片转存中...(img-ONAdJ1iT-1715487678270)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?