隐藏信息探索

1.访问服务器的FTP服务,下载图片QR,从图片中获取flag,并将flag提交;

1.访问服务器的FTP服务,下载图片QR,从图片中获取flag,并将flag提交;

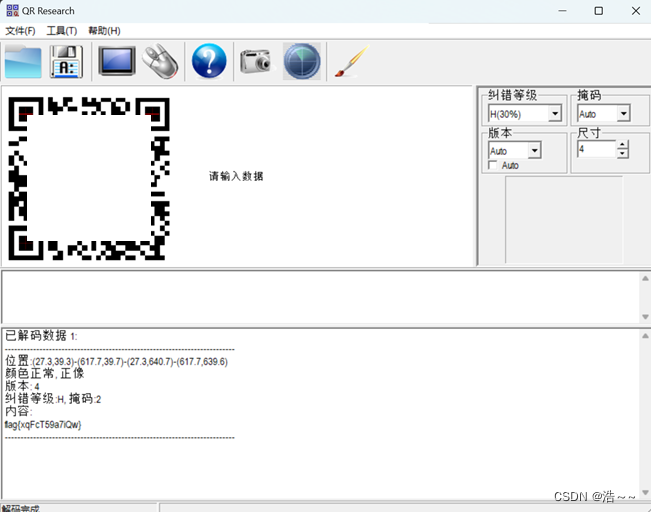

通过windows电脑自带的图片编辑工具“图画”将打乱的二维码分割成四个部分

然后将四个部分通过旋转、移动拼接成正确的二维码

使用二维码扫描工具CQR.exe扫描该二维码

flag{xqFcT59a7iQw}

2.访问服务器的FTP服务,下载文件document,从文件中获取flag,并将flag提交;

使用16进制编辑器HxD查看doucument.docx

发现文件头为50 4B 03 04 ,不是word文件的格式,而是zip的文件头

我们将文件后缀修改为zip,并将压缩包解压

查看解压的文件,发现许多后缀为xml的文件并尝试查找flag

在word目录中的theme文件下找到flag

flag{RFCXQ0gy}

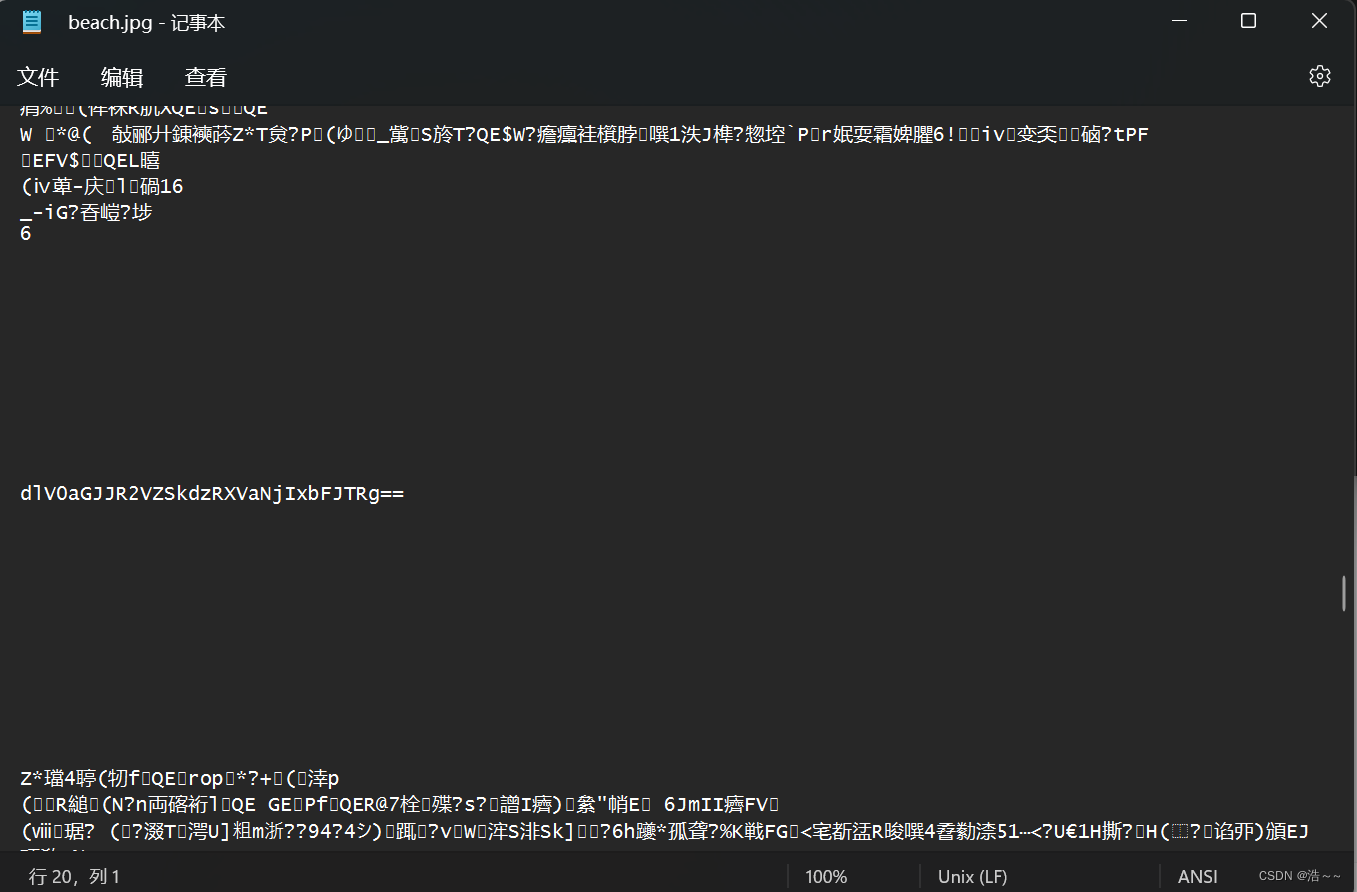

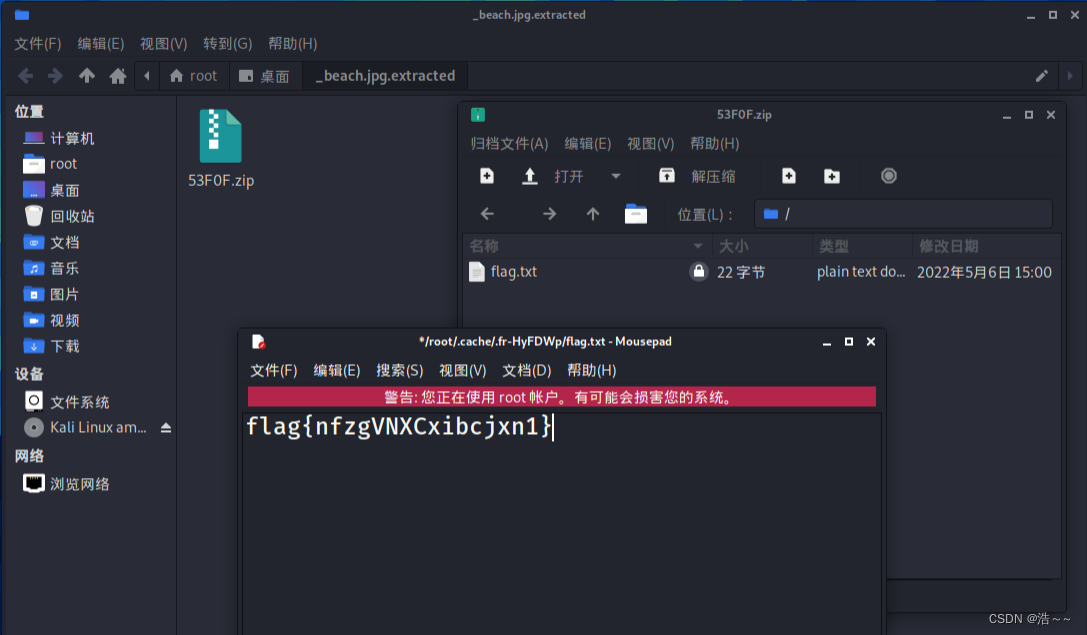

3.访问服务器的FTP服务,下载图片beach,从图片中获取flag,并将flag提交;

使用kali工具binwalk查看图片隐藏的信息

发现图片中隐藏了一个jpeg图片和zip压缩包文件

binwalk -e 图片 #提取文件

使用binwalk工具提取文件的时候会自动在当前目录生成_beach.jpg.extracted这样格式的文件夹,被提取的文件就在该目录中

直接解压flag.zip发现是需要密码的

我们用记事本查看图片是否存在有价值的信息

在里面找到了一段base64编码,并对该字符串进行解密

猜测解密出来的内容就是密码,并尝试对其解压

解压成功得到flag

flag{nfzgVNXCxibcjxn1}

4.访问服务器的FTP服务,下载图片grass,从图片中获取flag,并将flag提交;

这题好像是伪加密,可以使用binwalk帮助我们自动绕过伪加密,还可以使用strings命令

①

使用kali工具binwalk,查看是否存在隐藏文件

binwalk -e 图片 #提取文件

将提取的文件进行解压并查看,成功找到flag

②

使用kali工具strings查看图片内部信息

strings 图片 | grep flag

flag{IYS9FWWLY4ACf1o8}

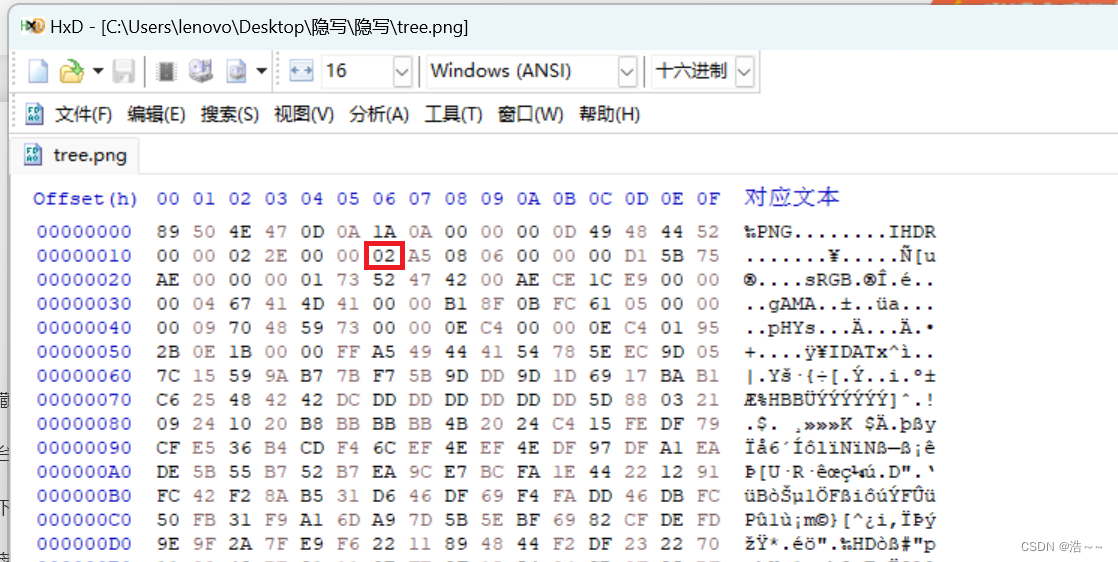

5.访问服务器的FTP服务,下载图片tree,从图片中获取flag,并将flag提交;

使用16进制编辑器HxD查看该图片

前四位是宽,后四位是高

将代表图片高的代码00 00 01 A5修改为00 00 02 A5 ,保存之后得到flag

flag is SwNgVibDLp

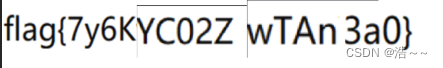

6.访问服务器的FTP服务,下载压缩文件style,从压缩文件中获取flag,并将flag提交。

解压压缩文件,会得到四张照片

使用binwalk查看,发现前三张图片隐藏了png格式的图片

使用dd命令逐个进行提取并查看提取的文件

if=文件名:输入文件名,缺省为标准输入。即指定源文件。< if=input file >

of=文件名:输出文件名,缺省为标准输出。即指定目的文件。< of=output file >

skip=blocks:从输入文件开头跳过blocks个块后再开始复制。

bs=bytes:同时设置读入/输出的块大小为bytes个字节。

flag{7y6KYC02ZwWAn3a0}

810

810

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?