安全对于计算机资源意味着?

- 规模和可移动性

储存信息的载体小且方便移动 - 避免物理接触的能力

简单。信息处理过程电子化,无需接触 - 资源价值

取决于信息内容本身

信息安全三要素

机密性(Confidentiality),或保密性(Secrecy)、私密性(Privacy):指确保相关资源只被授权者访问的系统能力

完整性(Intergrity):确保相关资源只被授权用户修改或保证正确性、精确性、一致性的系统能力

可用性(Availability):资源服务可悲授权用户有效使用的系统能力

– 可认证性

可认证性是指能确认信息发送者身份的系统能力。

– 不可否认性

不可否认性是指能确保发送者不能对已发送过的信息进行抵赖的系统能力。

– 可审计性

可审计性是指能够追踪与给定资源相关联的所有行为的系统能力

攻击

脆弱点-威胁-控制范式

脆弱点是最薄弱环节。系统过程、设计、实现重的缺陷而产生的风险

威胁只可能引起系统损失的潜在安全风险,分人为与非人为,人为课分为恶意或非恶意

多数计算机安全事件为恶意人为威胁,这种恶意人为威胁称为攻击。

特点

– 任何部分可成为入侵目标,如硬件、软件、存储介质、数据和执行计算任务的人组成的集合

– 最易渗透原则(最薄弱环节原则)

入侵者企图利用任何入侵手段,但不一定是通过显而易见的手段或针对防御系统

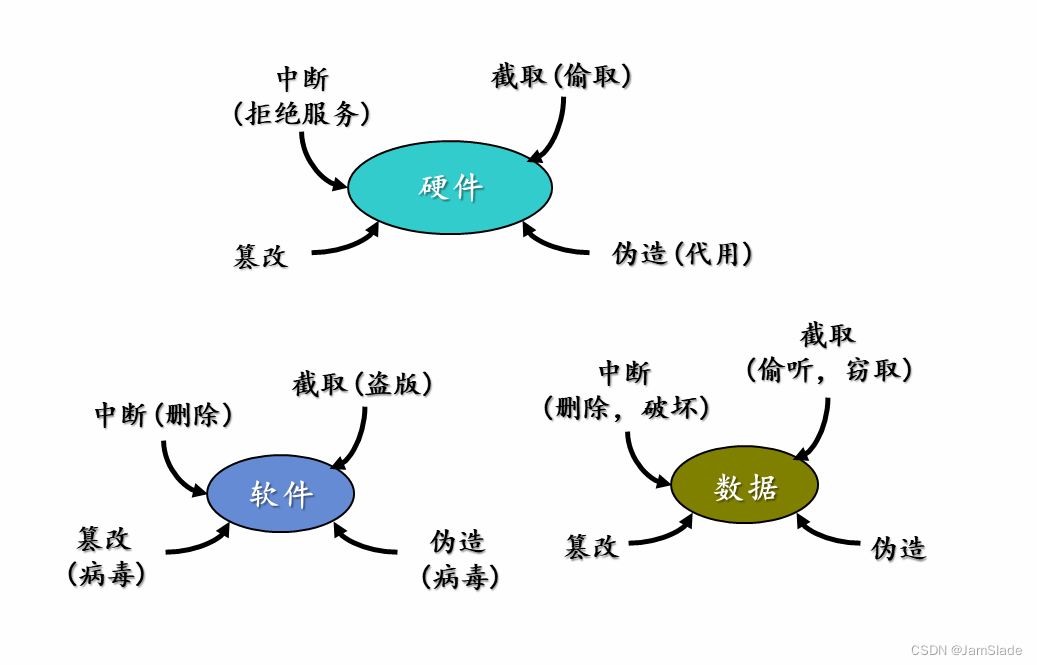

类型

- 截取

- 篡改

- 伪造

- 中断

方法、机会、动机

脆弱点:

硬件脆弱性、软件脆弱性、数据脆弱性

其他受攻击资源:

网络、访问、人员

防御

适度保护原则

计算机资源在失去价值前必须被保护,保护程度相当于其价值

方法

预防

阻止

保护

检测

回复

基本方法:

- 加密

- 软件控制 (内部程序控制、OS、独立控制程序、开发程序)

- 硬件控制(加密硬件or智能卡、防火墙、入侵检测、防御系统)

- 策略过程(规则章程、道德法律控制)

- 物理控制

控制的有效性

察觉问题

使用的可能性

有效性原则

— 控制必须被正确使用才有效,要高效、易用、适当

重叠控制(分层防御

定期检查

最薄弱环节原则

3968

3968

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?