近日测试服务器被爆破成功 心情非常的郁闷,

不行,捺不住自己体内的洪荒之力了…哈撒king~

于是乎写出了这个防范措施。防暴力破解服务器ssh登入次数,账号锁定,IP拉黑,日志查看。

一、Centos 7账号锁定教程

1、修改配置文件

vi /etc/pam.d/sshd

# 在文末增加以下内容

Centos 7` `auth required pam_tally2.so deny=3 unlock_time=60 even_deny_root root_unlock_time=60

文件参数说明:

even_deny_root 也限制root用户;``deny 设置普通用户和root用户连续错误登陆的最大次数,超过最大次数,则锁定该用户``unlock_time 设定普通用户锁定后,多少时间后解锁,单位是秒;``root_unlock_time 设定root用户锁定后,多少时间后解锁,单位是秒;

保存退出

解除锁定方法

在服务器端以root用户登录``执行命令:``pam_tally2 -u root -r``或者``pam_tally2 --user 用户名 --reset``清空指定用户的错误登录次数

二、Centos7和Centos8 设置ssh端口、登入次数

修改SSH的端口号

vi /etc/ssh/sshd_config``Port 22 修改为 5795 // 就是把端口22改为5795,去掉前面的#号

限制登入次数

vi /etc/ssh/sshd_config` `MaxAuthTries=6 修改为 MaxAuthTries=3 // 就是把登入6次改为登入3次就断开 ,去掉前面的#号

三、Centos8账号锁定教程

pam_tally2模块在centos8后已淘汰掉,centos8用pam_faillock 模块替换

1、修改配置文件

vi /etc/pam.d/system-auth` `添加如下代码到指定行数,必须按顺序添加` `auth required pam_faillock.so even_deny_root preauth silent audit deny=3 unlock_time=300 //even_deny_root这个参数是代表root用户数错3次也会被锁定` `auth sufficient pam_unix.so nullok try_first_pass` `auth [default=die] pam_faillock.so even_deny_root authfail audit deny=3 unlock_time=300 //even_deny_root这个参数是代表root用户数错3次也会被锁定` `account required pam_faillock.so

vi /etc/pam.d/password-auth` `添加如下代码到指定行数,必须按顺序添加` `auth required pam_faillock.so even_deny_root preauth silent audit deny=3 unlock_time=300 //even_deny_root这个参数是代表root用户数错3次也会被锁定` `auth sufficient pam_unix.so nullok try_first_pass` `auth [default=die] pam_faillock.so even_deny_root authfail audit deny=3 unlock_time=300 //even_deny_root这个参数是代表root用户数错3次也会被锁定` `account required pam_faillock.so

查看所有用户的尝试失败登录次数

faillock

主要看faillock命令,显示的valid值,v表示有效,i表示无效。

只查看admin用户

faillock --user admin

解锁一个用户账户

faillock --user 用户名 --reset

解锁所有用户

faillock --reset

四、防火墙拉黑攻击IP地址

查看登入成功的用户日志:last -f /var/run/utmp 或者 last

查看登入失败的用户日志:last -f /var/log/btmp 或者 lastb

IP 封禁 (这个是我们平时用得最多的)

# firewall-cmd --permanent --add-rich-rule="rule family='ipv4' source address='222.222.222.222' reject" 单个IP` `# firewall-cmd --permanent --add-rich-rule="rule family='ipv4' source address='222.222.222.0/24' reject" IP段``# firewall-cmd --permanent --add-rich-rule="rule family=ipv4 source address=192.168.1.2 port port=80 protocol=tcp accept" 单个IP的某个端口

这个是我们用得最多的。封一个IP,和一个端口 reject 拒绝 accept 允许

重新载入以生效

firewall-cmd --reload

查看封禁IP

firewall-cmd --list-rich-rules

使用 last -f /var/log/btmp 查看登入失败的IP 拦截效果,拦截了20w+的密码爆破

查到这些IP后使用IP封禁命令进行封禁

- EOF -

黑客&网络安全如何学习

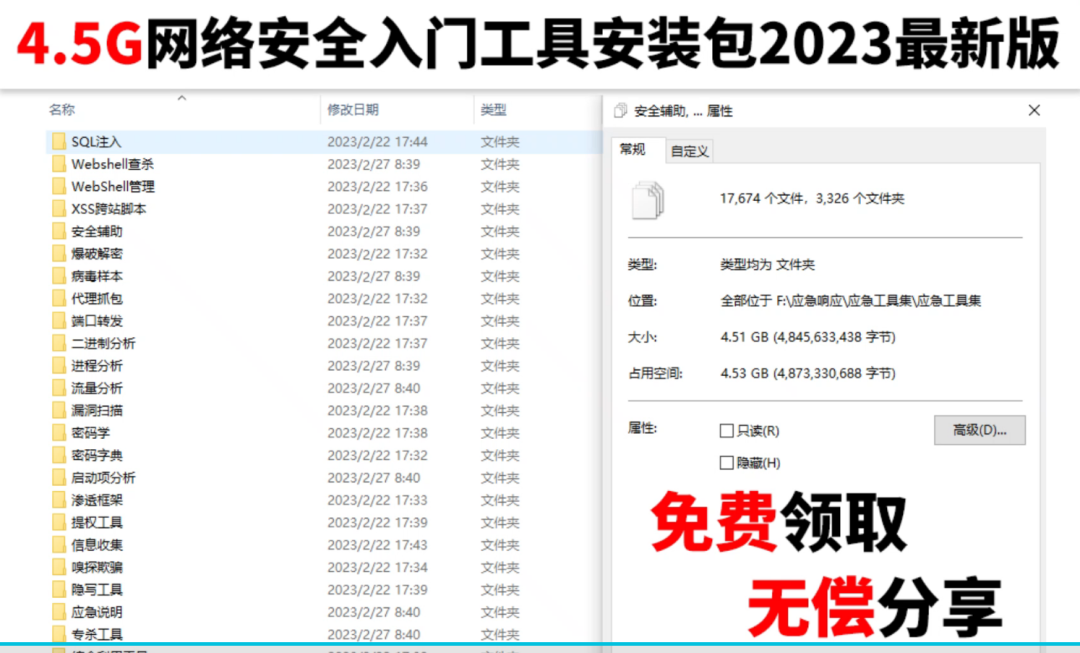

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

9万+

9万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?