AWVS使用/XSS漏洞复现

AWVS功能使用

Awvs的是一款非常好用的

web漏洞扫描工具,他的扫描速度比较快,可以自己选择扫描速度,比较灵活。Awvs分为老的版本和新版本,下面我介绍的是新版本的功能和用法。

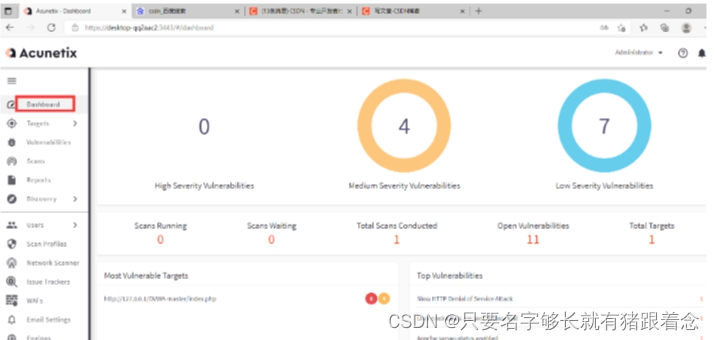

Dashboard功能

翻译意思仪表盘(监视器),可以对扫描对扫描完成目标进行排列,可以单独点击进去查看详细的扫描信息;

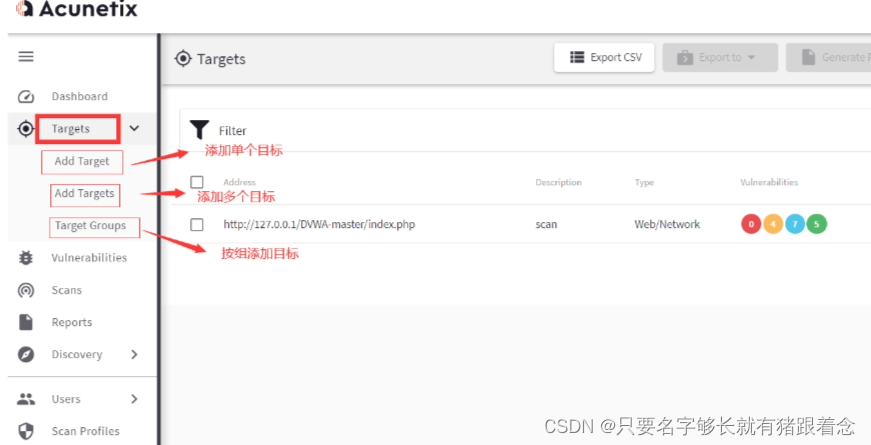

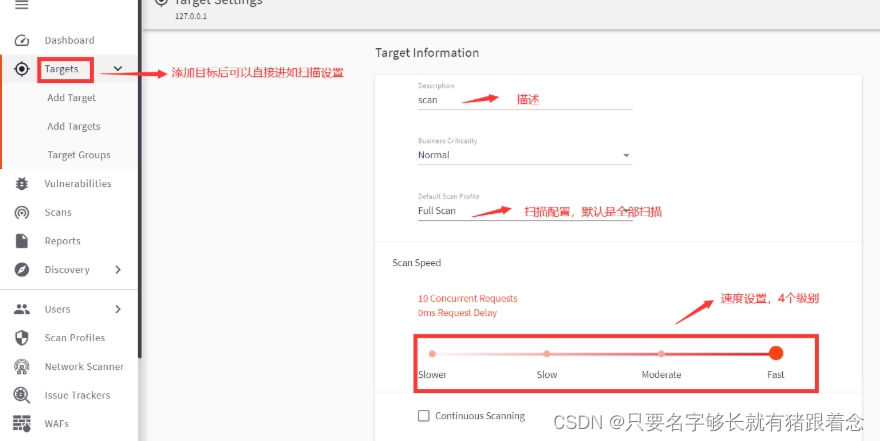

Targets功能

目标,可以对扫描的目标进行添加,可以单个添加,可以多个添加或者按组添加;

Vulnerabilities功能

漏洞排序功能,对扫描出来的漏洞从高危到低位降序排列;

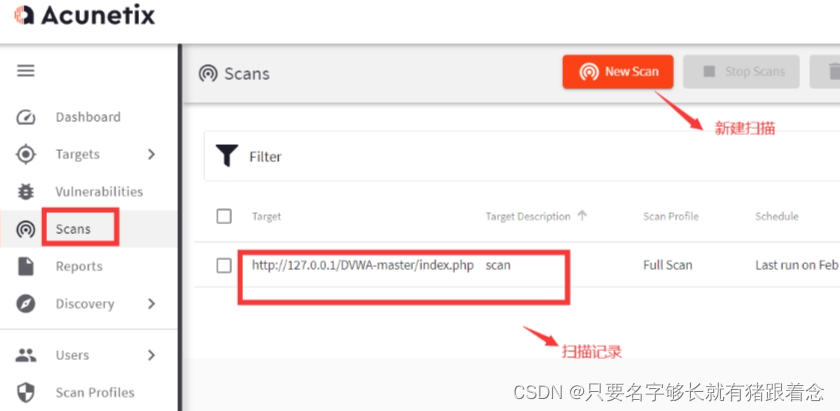

Scans功能

扫描,可以新建扫描(自己可以配置扫描的参数),可以直接看到扫描记录

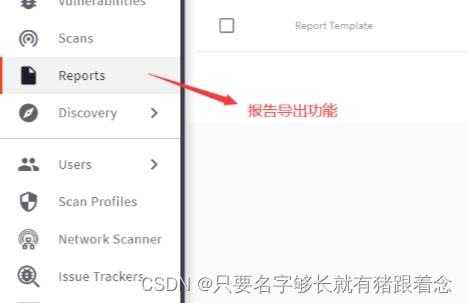

Reports功能

可以对扫描的报告进行导出;

Discovery功能

字面意思是发现,可以进行设置,有包含一些地址和组织的功能需要自己手动添加,也有排除一些地址和组织的功能,需要自己手动添加;

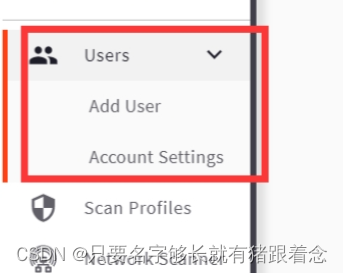

Users功能

可以添加用户删除用户;

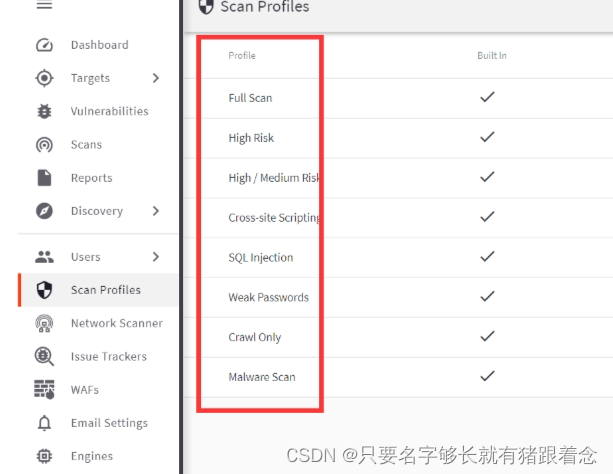

Scan Profiles

扫描配置功能,可以选择对那些漏洞扫描,默认都选不用管;

Network Scanner功能

网络扫描,需要设置扫描的地址端口,账号和密码;

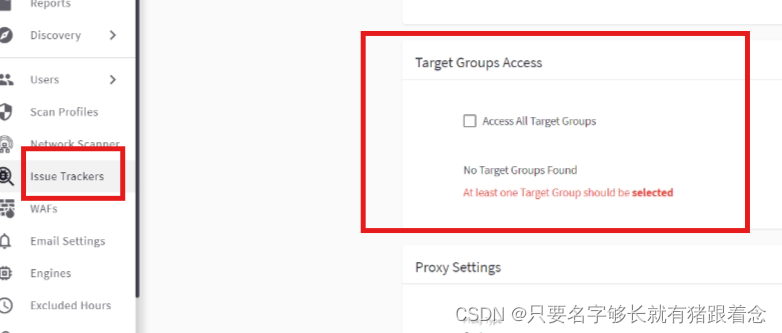

Issue Trackers功能

问题追踪器,如果扫描失败,进行配置,然后这个功能会尝试链接目标地址看出现什么问题;

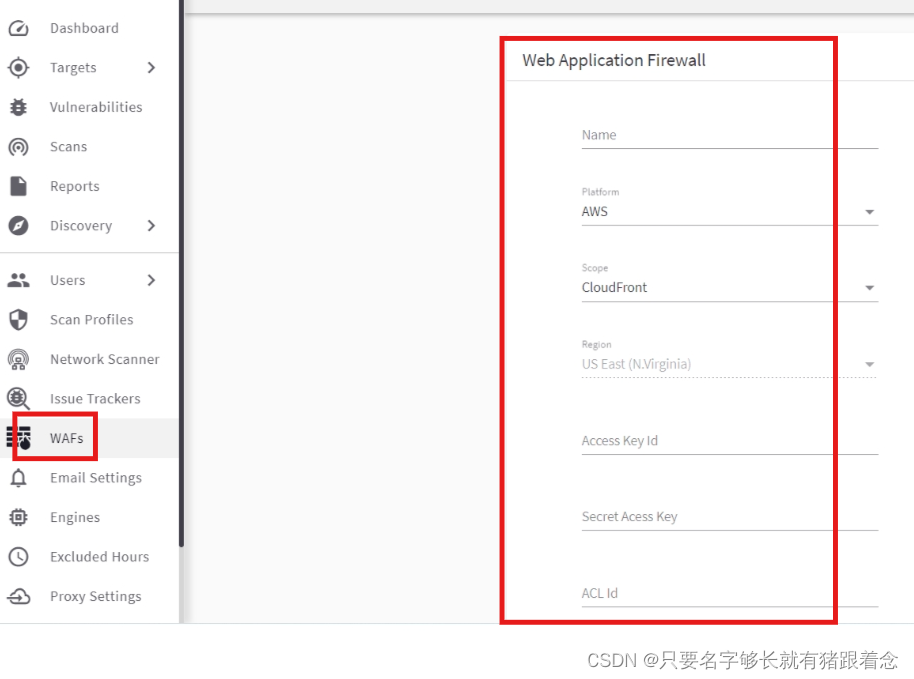

WAFs功能

防火墙设置,可以配置web应用程序防火墙;

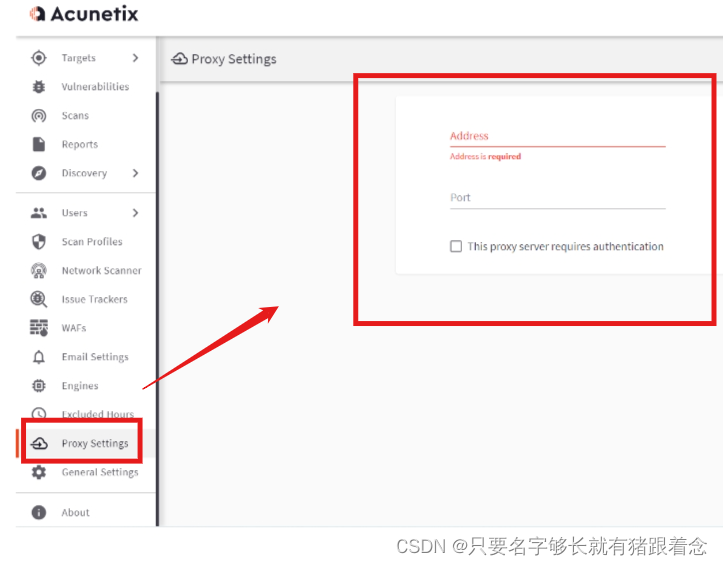

Proxy Settings功能

代理功能,可以设置代理

漏洞测试实操

DVWA介绍

DVWA 一共包含了十个攻击模块,分别是:Brute Force(暴力(破解))、Command Injection(命令行注入)、CSRF(跨站请求伪造)、- File Inclusion(文件包含)、File Upload(文件上传)、Insecure CAPTCHA (不安全的验证码)、SQL Injection(SQL注入)、SQL Injection(Blind)(SQL盲注)、XSS(Reflected)(反射型跨站脚本)、XSS(Stored)(存储型跨站脚本)。包含了 OWASP TOP10 的所有攻击漏洞的练习环境,一站式解决所有 Web 渗透的学习环境。

XSS分类

反射型xss解决

以下是一个简单的Java后端页面示例代码,展示了如何处理用户输入并避免反射型XSS漏洞

- 导航到XSS模块

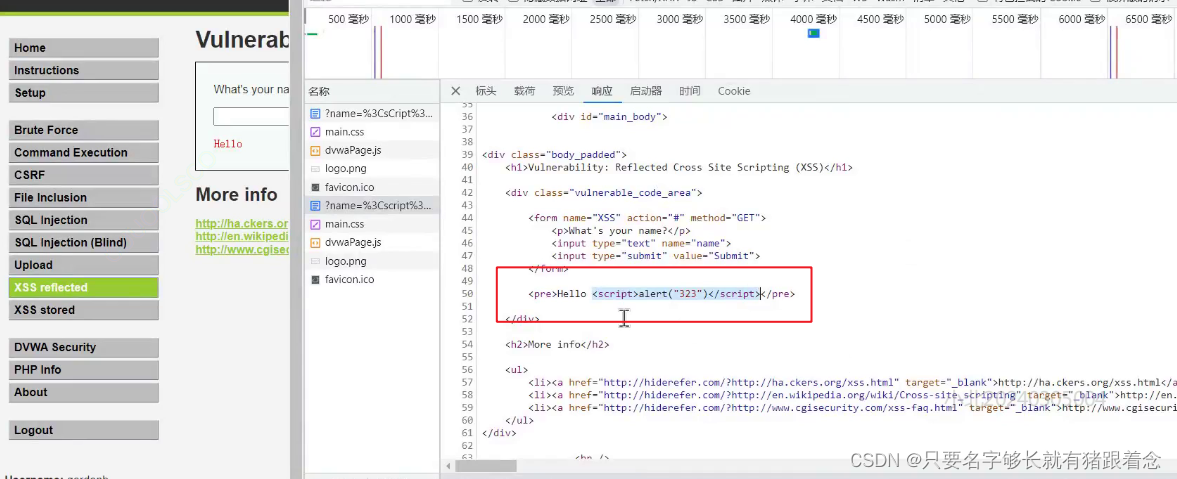

在DVWA的导航栏中,选择“XSS Stored(存储型XSS)”或“XSS Reflected(反射型XSS)”选项,具体取决于您想要测试的XSS类型。在这里,我们选择“XSS Reflected(反射型XSS)”。

- 测试XSS漏洞

DVWA通常会提供一个表单,其中包含一个输入框和一个提交按钮。在输入框中输入一些JavaScript代码(例如),然后点击提交按钮。

- 观察结果

如果DVWA存在反射型XSS漏洞,并且安全级别设置较低,则您输入的JavaScript代码可能会在页面中执行,弹出一个警告框。这表示您已成功利用了XSS漏洞。

存储型xss解决

存储型XSS漏洞与反射型XSS漏洞类似,但其危害更大,因为恶意脚本被永久存储在目标网站的数据库中,每次用户访问受影响的页面时都会触发。为了解决存储型XSS漏洞,您可以利用DVWA进行以下步骤:

- 导航到XSS存储型模块

在DVWA的导航栏中,选择“XSS Stored(存储型XSS)”选项。

- 在输入框中输入恶意脚本

DVWA通常会提供一个表单,其中包含一个输入框和一个提交按钮。在输入框中输入恶意JavaScript代码,例如,然后点击提交按钮。

- 观察结果

如果DVWA存在存储型XSS漏洞,并且安全级别设置较低,则您输入的JavaScript代码可能会被成功存储到数据库中。当其他用户访问包含此恶意脚本的页面时,恶意代码将在他们的浏览器中执行。

安全测试面试题

安全测试的流程

1、大组长会分配一些安全测试的任务给测试组web 网站扫描的任务

一些 web 相关的漏洞(xss,csrf),都是从用户反馈过来的,或者内部同事发现的。

2、我们对 web 网站做安全测试的扫描,用 awvs 来扫描,可能要持续半天或者一天最后将安全测试报告导出为pdf;如果发现了一个安全相关的漏洞,我会先去把漏洞复现出来,并写出复现步骤,提交给开发去修改安全测试漏洞。

3、扫描网站之后,,会自己先看测试报告,看看有哪些漏洞,再去复现,有时候 swvs扫描出来的是误报,所以一定要手动去挖掘漏洞,复现漏洞,安全测试最后,就要汇报

进度给测试主管

怎么复现漏洞

1、发现可能会有漏洞的地方(ur 中的参数,或者是一个 input 输入框)

2、输入我们自己写的 payload(js 的脚本,sql 语句等)

3.查看是否有漏洞的迹象(弹出弹窗,输出 sql相关的内容等)站在黑客的角度想问题,如何去利用到xss,并且对用户造成危害

2921

2921

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?