源NAT

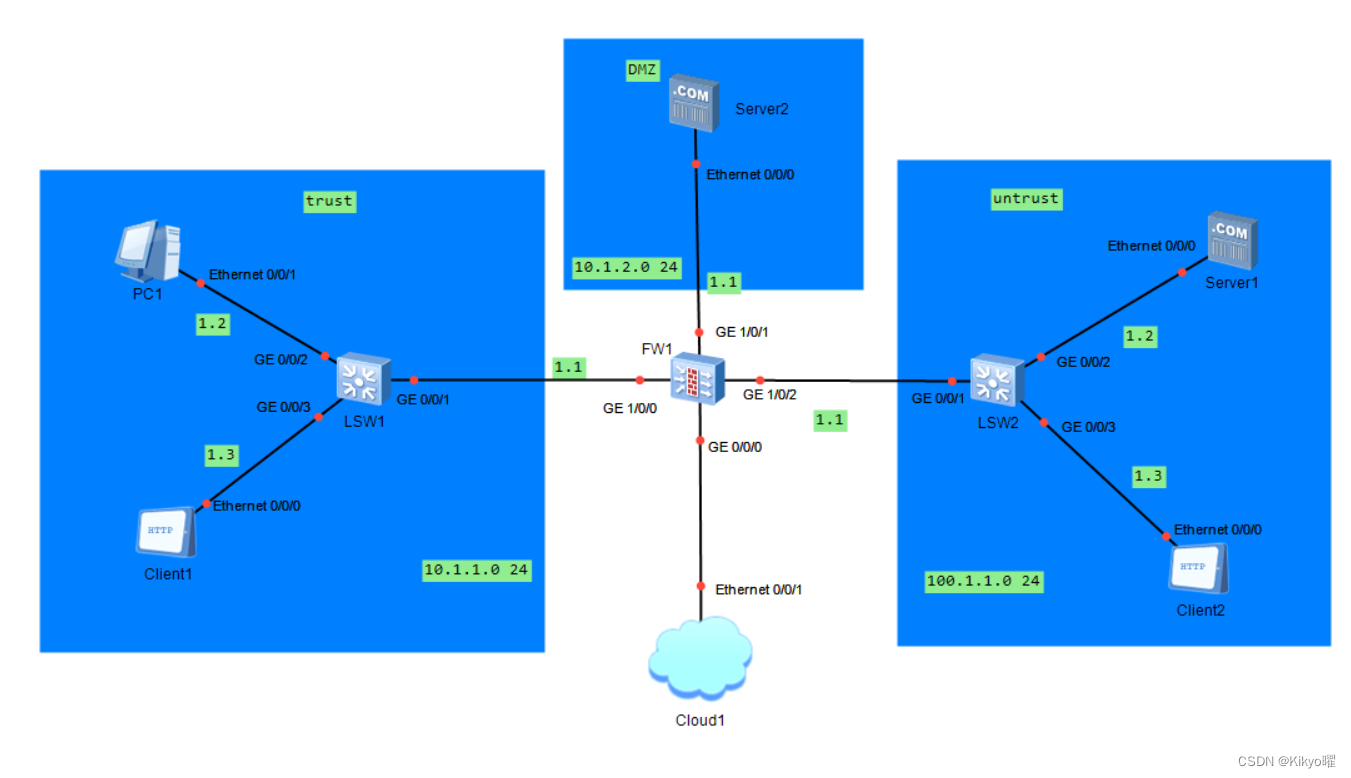

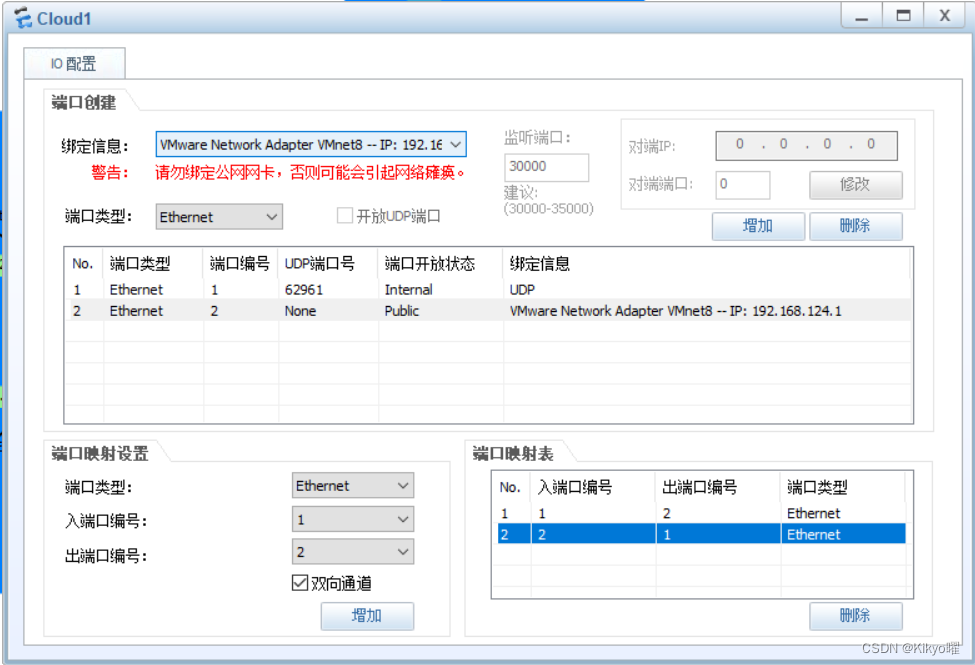

先配置cloud1

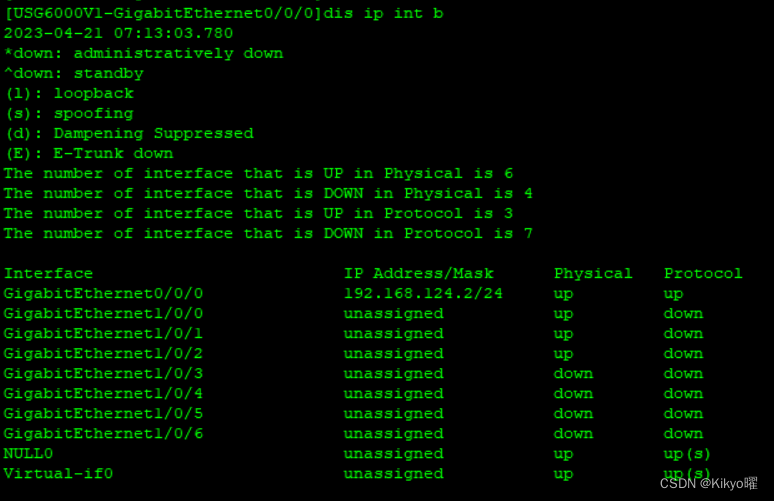

然后在FW1上配置0/0/0接口IP地址并开启服务

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.124.2 24

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

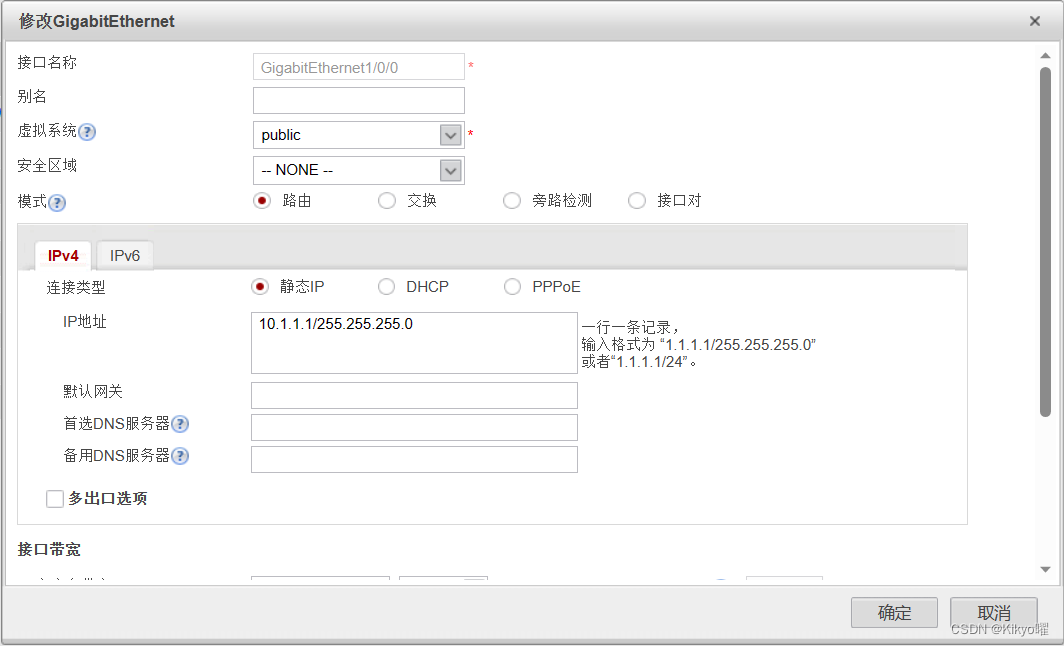

在浏览器上输入刚添加的IP地址,进入华为防火墙图形化界面

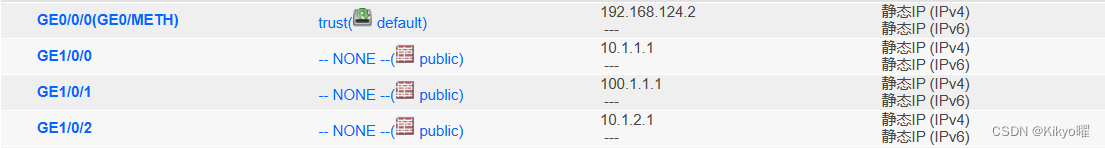

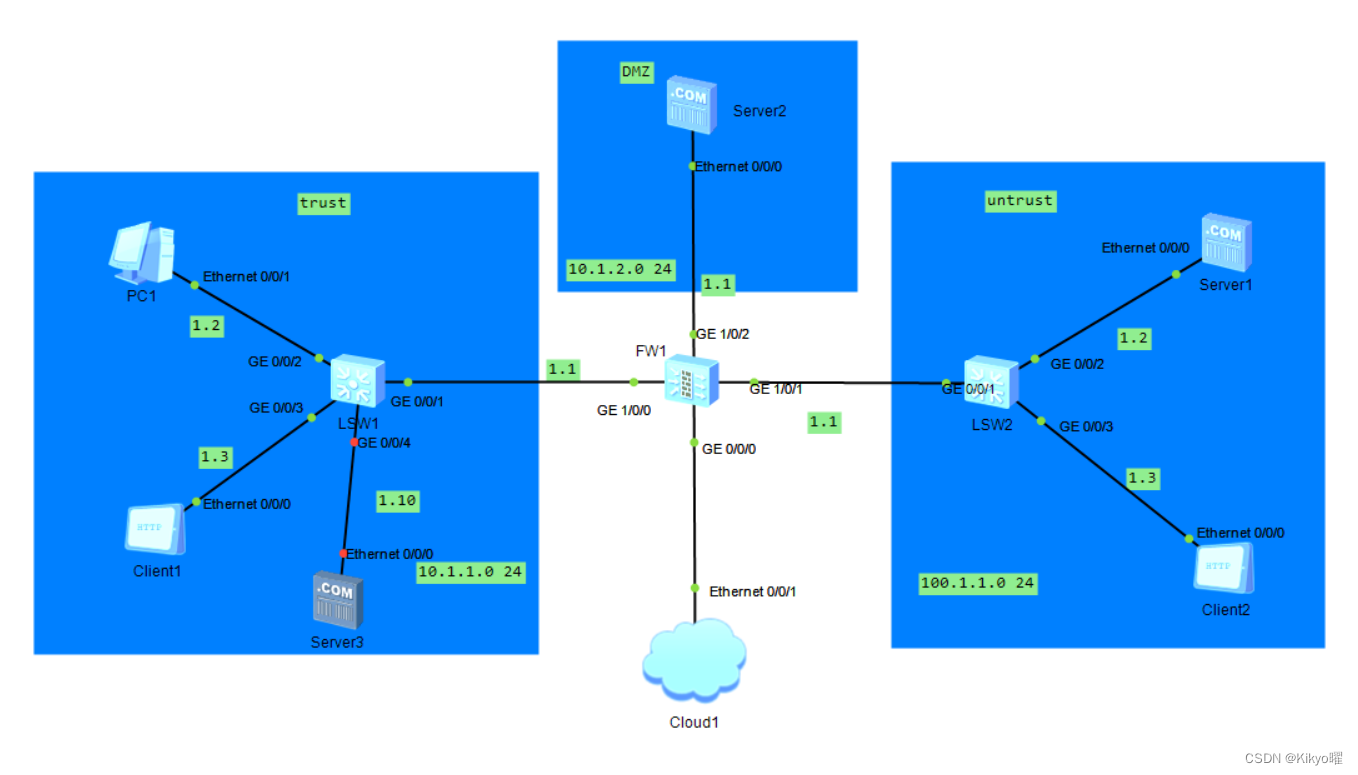

在分别在g1/0/1、g1/0/0、g1/0/2上添加IP地址和安全区域

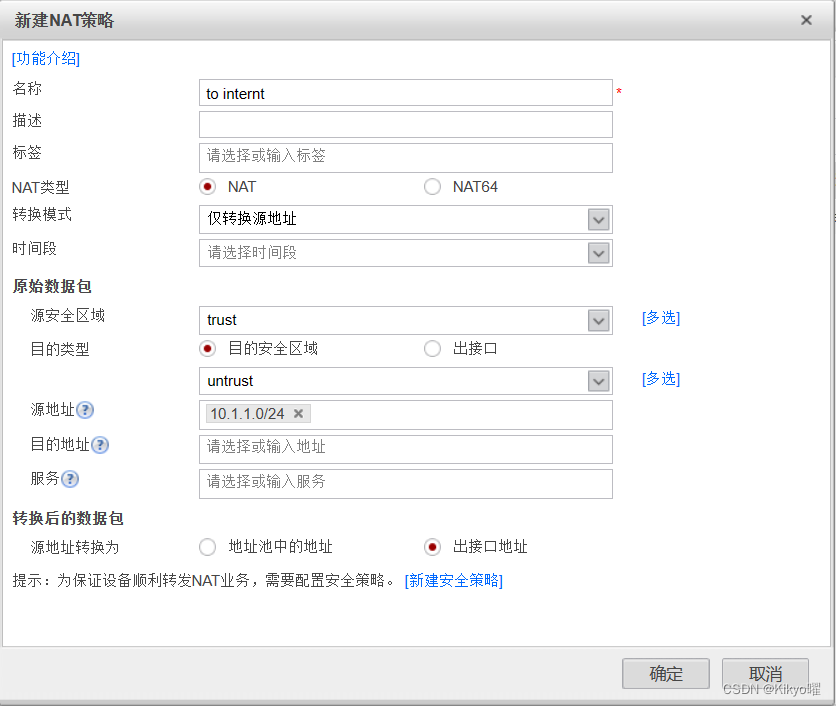

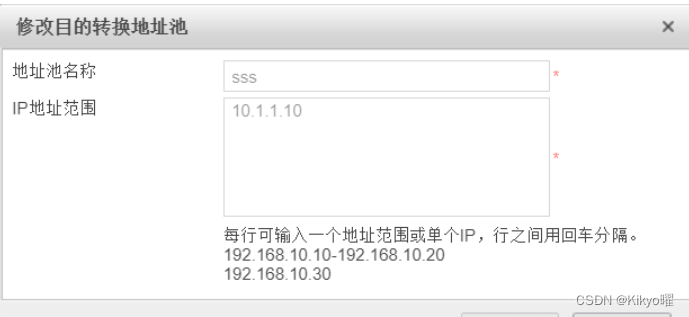

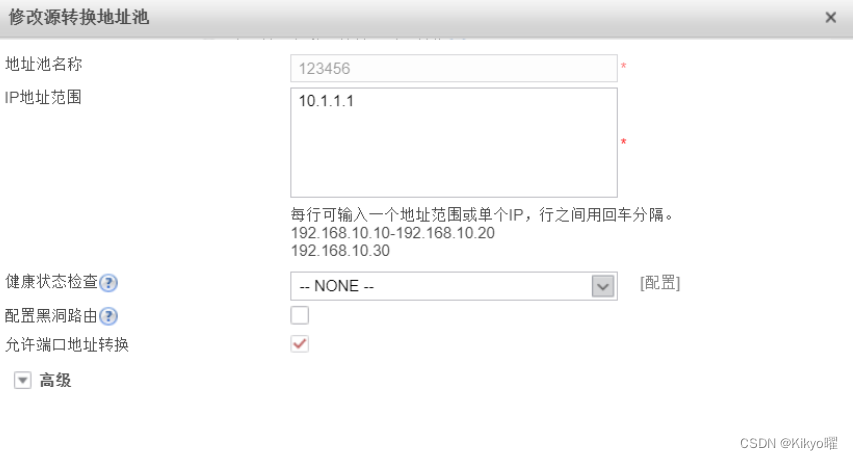

新建NAT策略

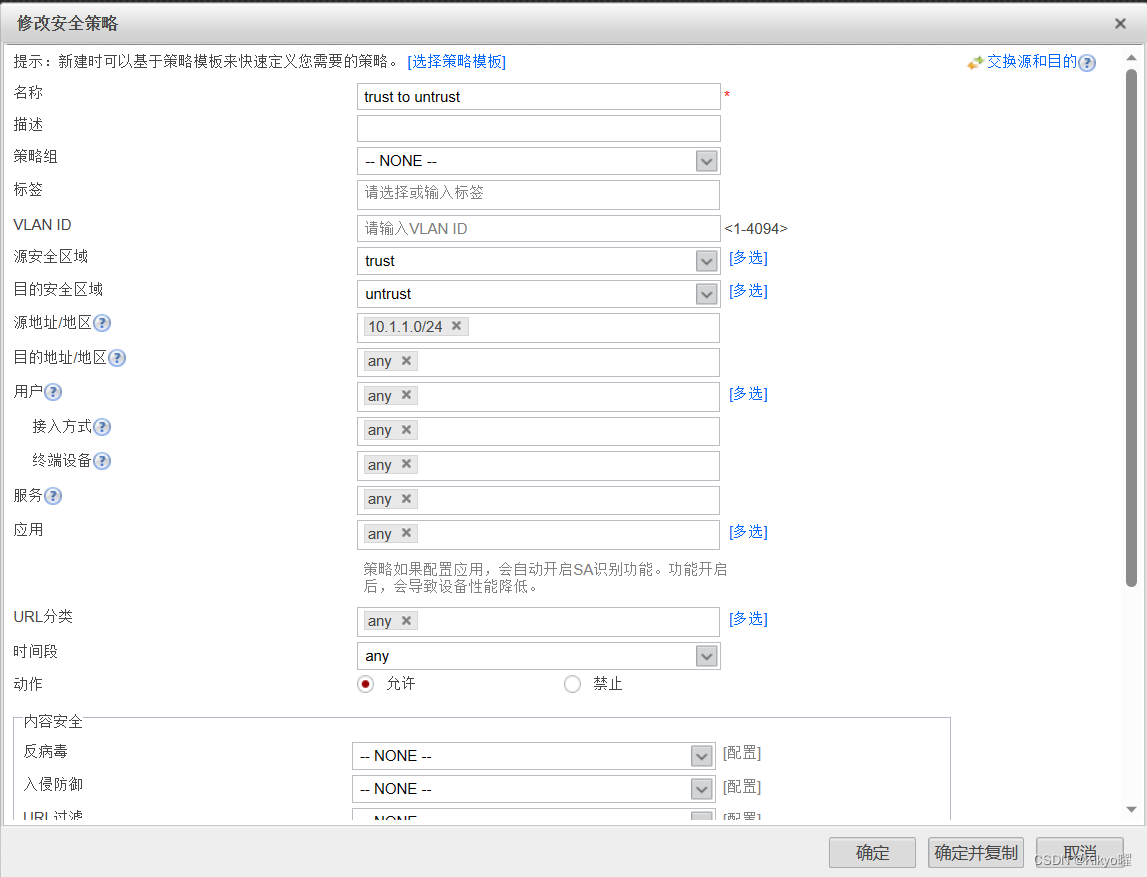

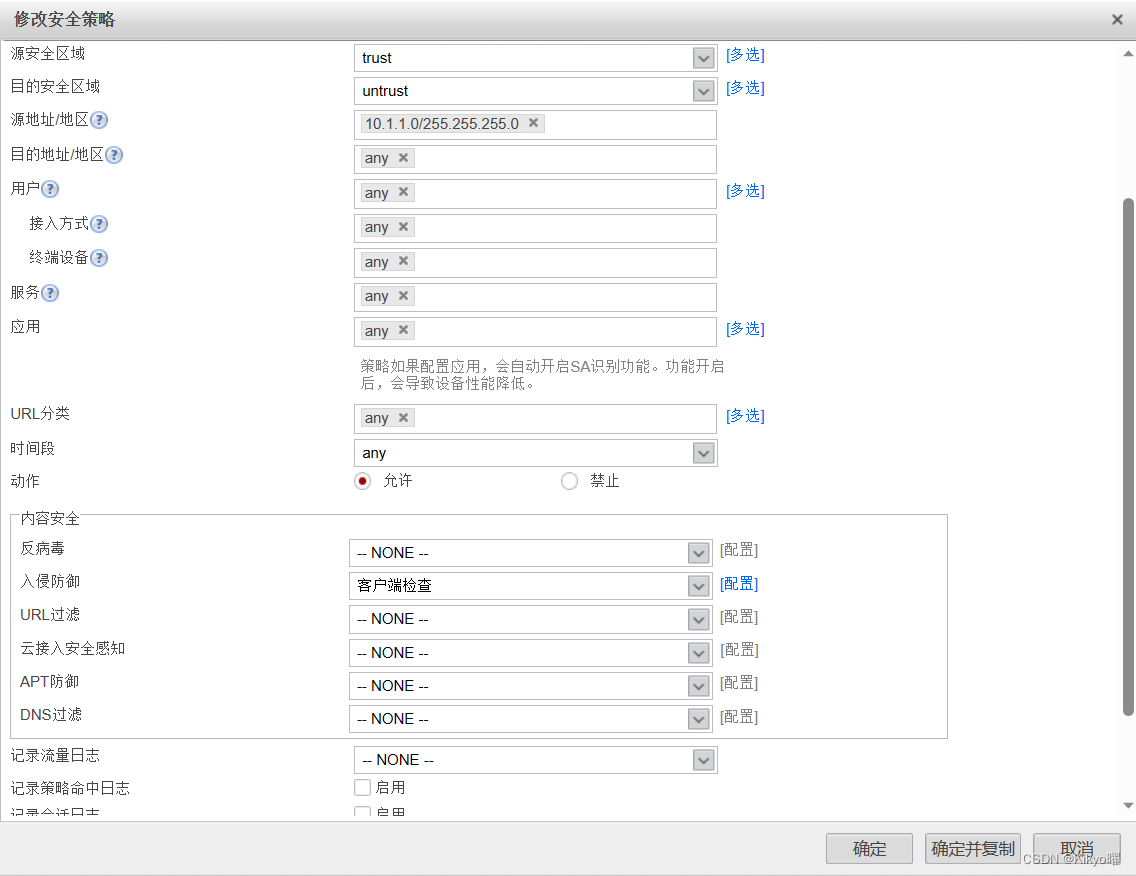

对于防火墙来说,我们需要考虑转换和放行。NAT策略只是转换了,防火墙不放行,所以还需要做个放行策略。

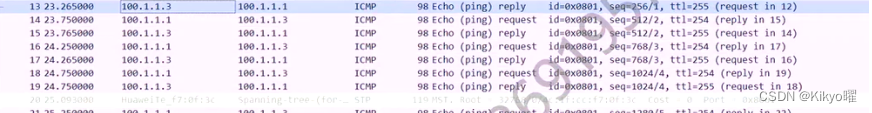

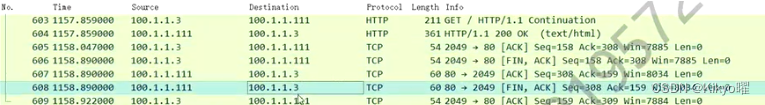

最后可以在LSW1上接个路由器,用路由器ping 100.1.1.3。通了说明成功了

server nat

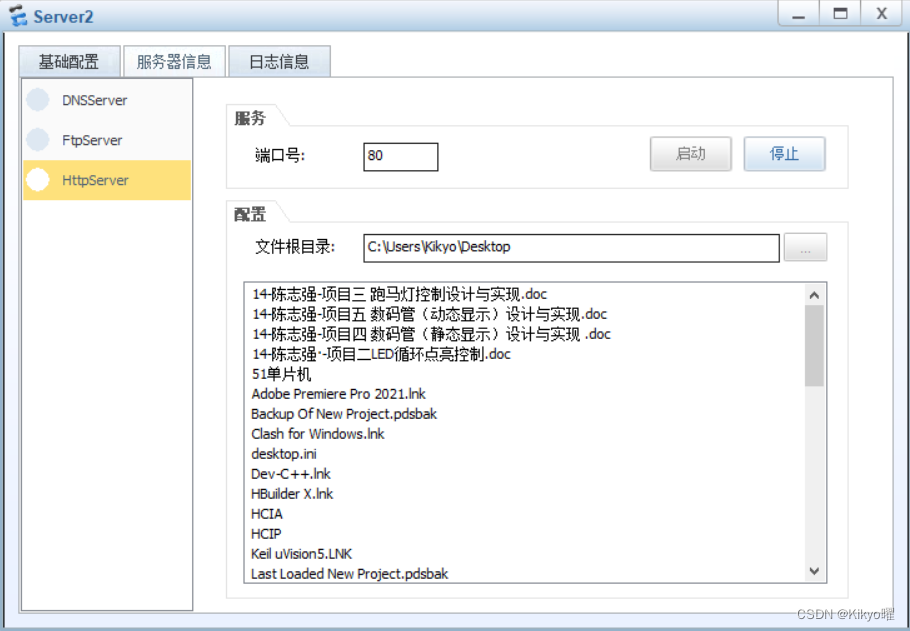

开启DMZ区域的http服务器

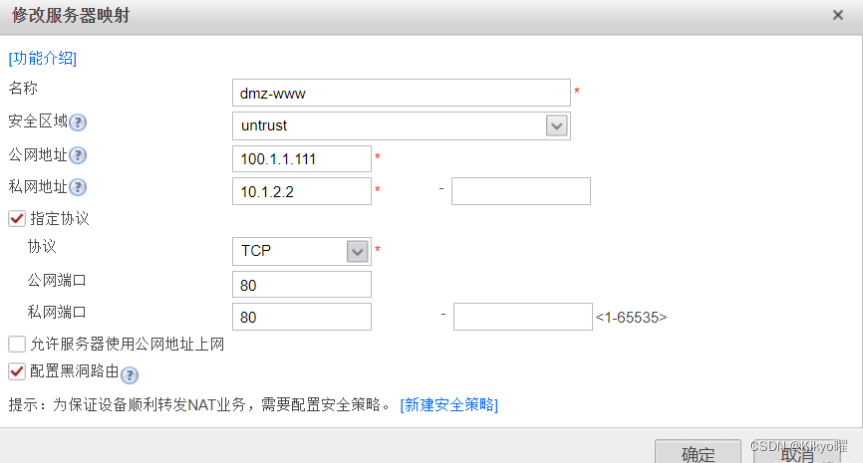

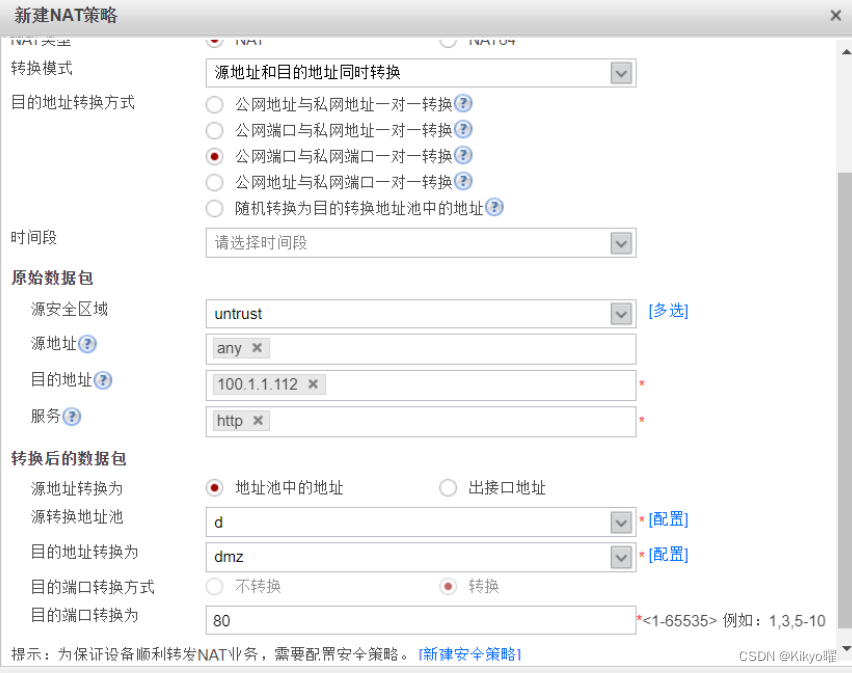

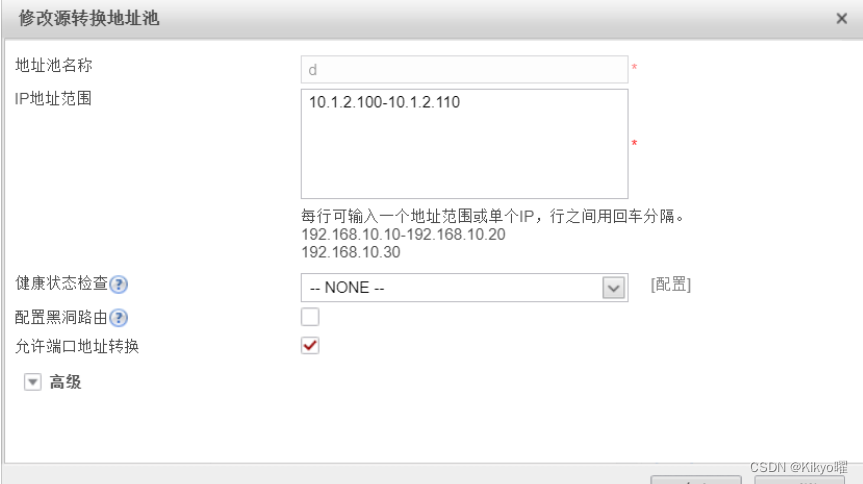

做服务器映射

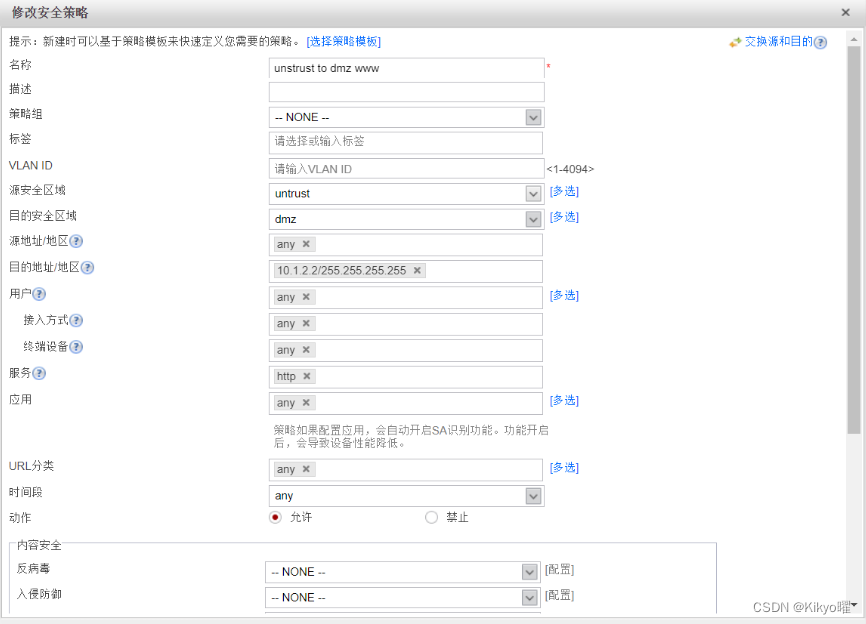

做unntrust to dmz www的安全策略

域间双向NAT

新建一个名称为du的NAT策略

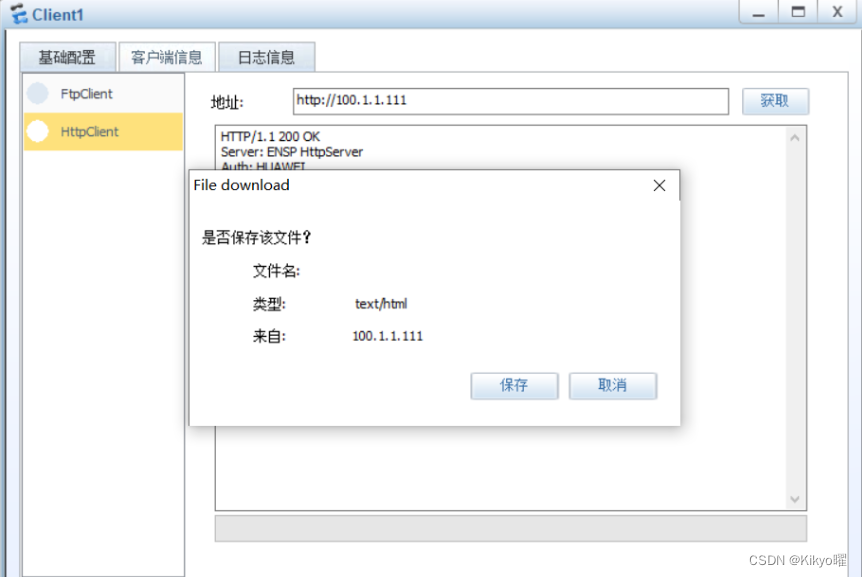

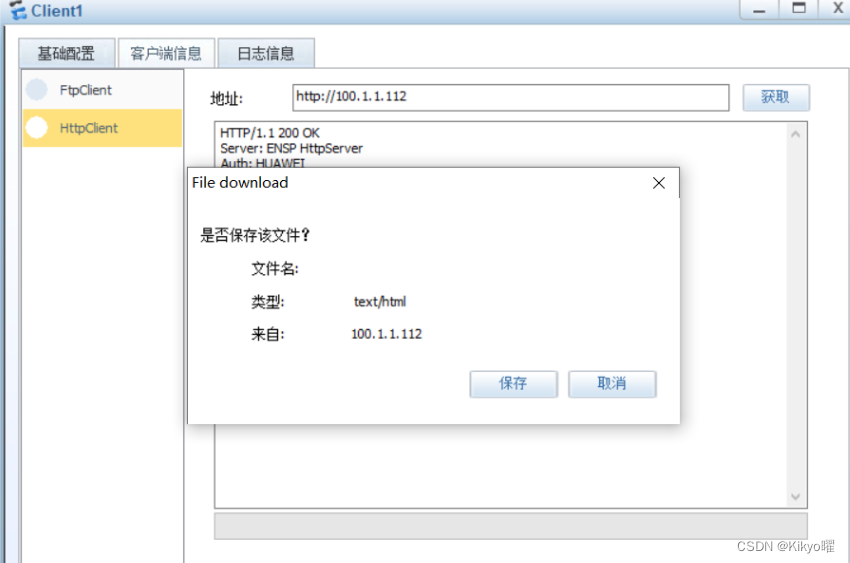

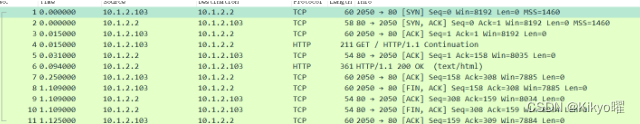

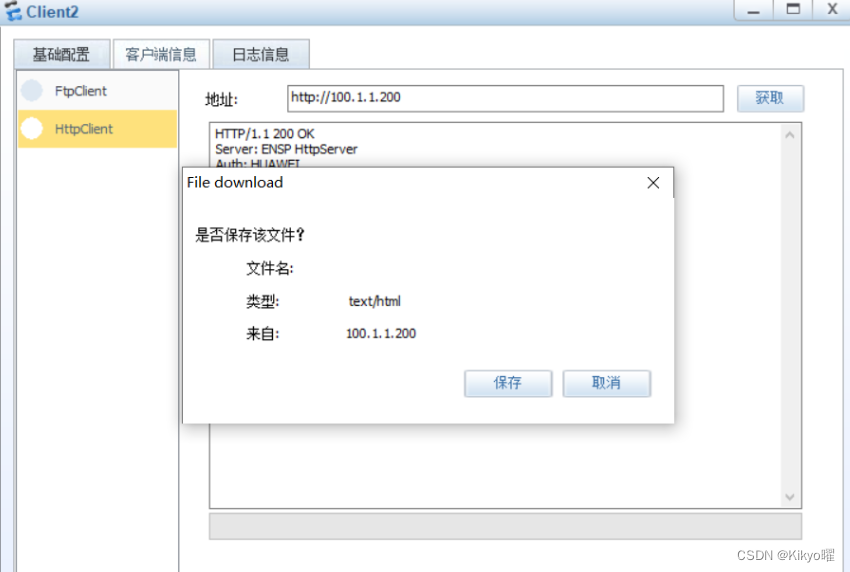

在客户端Client1上测试

域内双向NAT

配置server3服务器

新建服务器映射

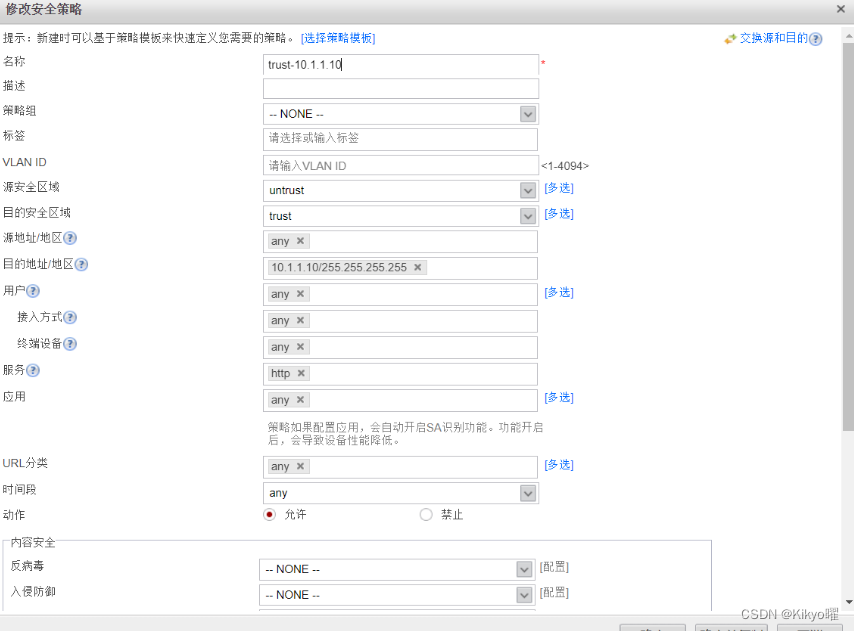

新建安全策略

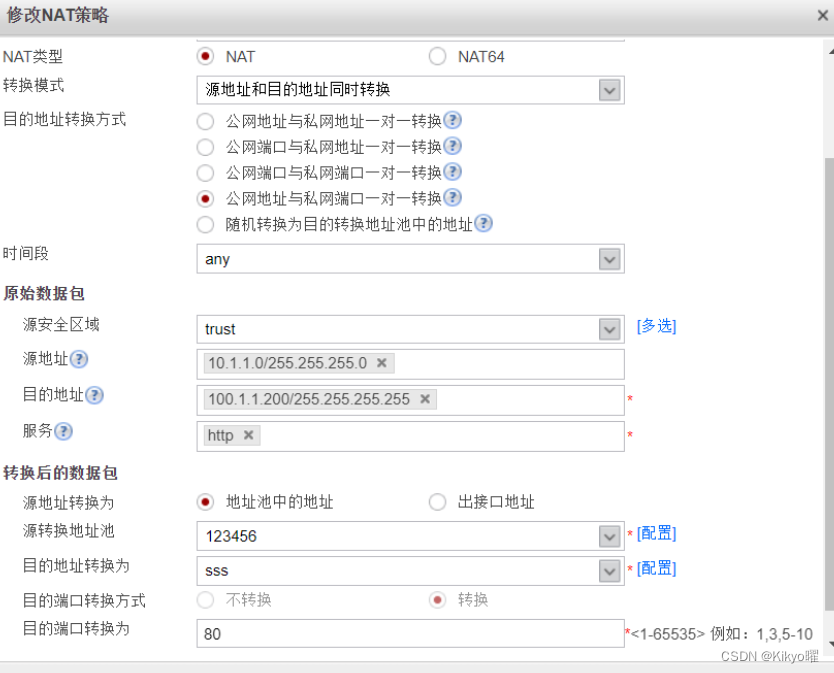

先做nat策略(trust双转)

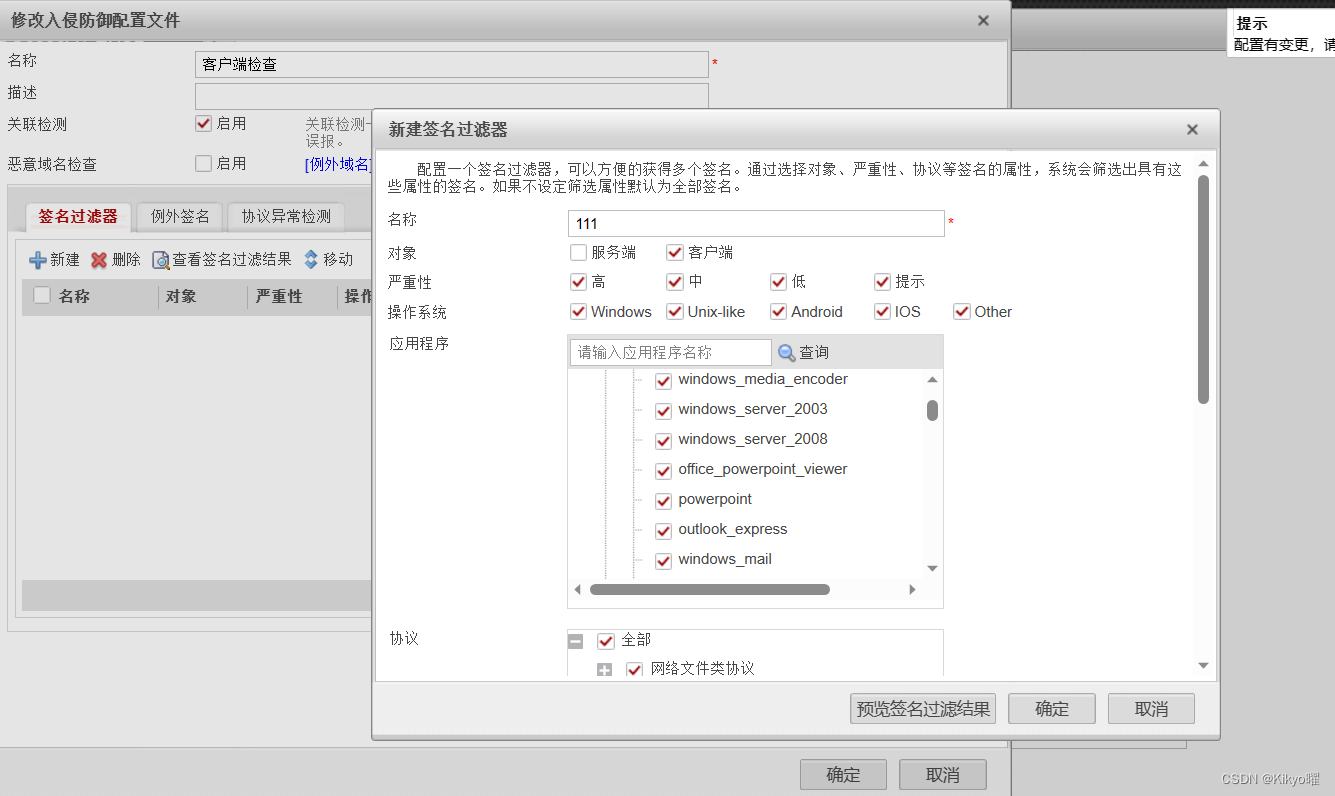

IPSP配置

在此实验的基础长配置IPSP

4358

4358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?