摘要

在网络通信中,ARP即地址解析协议起着转换IP地址和MAC地址的重要作用。但与此同时,该环节也被不少不法分子所利用,对相关内容进行盗听窃取,作为中国特色主义新青年的我们,应该对这方面有所涉猎,学会基本的网络运营技巧。本文分三个环节进行:一是简单介绍ARP的工作方式,二是有关ARP攻击的主体部分,三是基于ARP攻击,目前的防护措施以及合理应用。三部分都是基于所学数据通信课程,对ARP的深入巩固与学习。

一、ARP的概念与工作方式

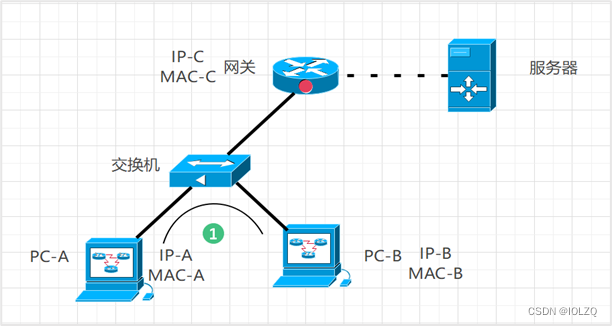

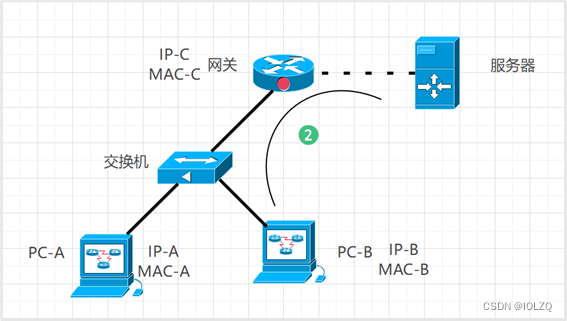

在同一个网络中,每个节点都有单独的IP地址,每个节点的适配器都有单独的MAC地址。在下面的图中,PC-A、PC-B、PC-C都在同一个网络之中,如果PC-A想要发送IP包给PC-C, 他必须将PC-C对应的IP地址和MAC地址都提供给适配器。之后,PC-A对应的适配器会建立一个包含目的节点MAC地址的链路层帧,将这个帧发送给网络,从而建立联系。

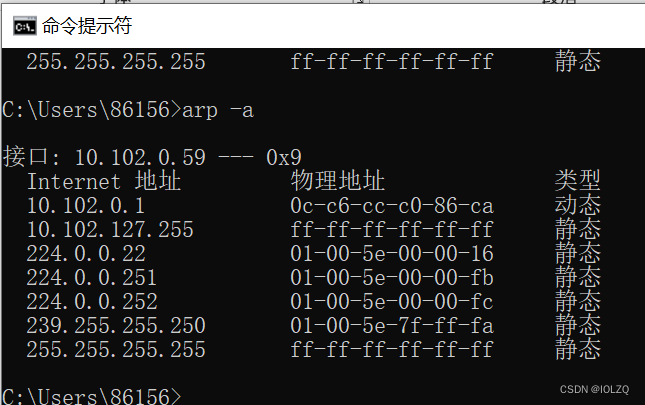

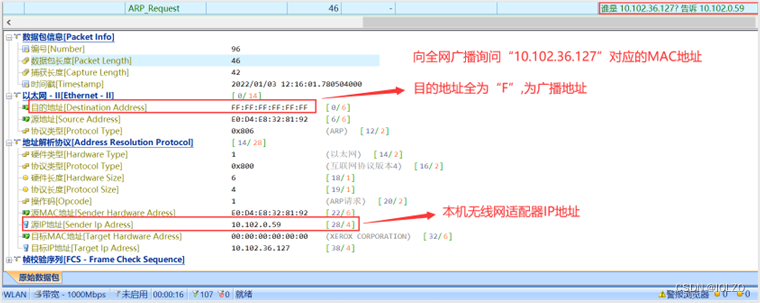

这一过程的关键在于,PC-A如何确定目标IP地址对应的MAC地址呢?这就需要ARP的帮助,即实现IP地址到MAC地址的解析。我们实验课上,就使用cmd命令查看过本机的ARP缓存,其中,类型列的“动态”表示使用ARP请求广播动态获取到的条目,“静态”表示是手工配置和维护的ARP表。PC-A首先会在本机的ARP缓存表中寻找PC-C的IP地址以及与其对应的MAC地址,如果缓存表中没有记录,他就会在本网段内发起全网广播,询问目的IP对应的MAC地址,如下图所示:

之后在如果PC-C回应,即可根据获知的MAC地址建立联系,而且将其IP地址与MAC地址暂时寄存在ARP缓存之中。以上便是ARP大致的工作流程,从以上过程之中我们可以看出,ARP协议是建立在双方信任的基础之上的,这时由于地址转换表的动态缓存是在一定周期内更新的,而且只保留最近一次更新的结果,同时本网段的其他主机是可以自主发送ARP应答(ARP Response)回复的,但是本机在收到应答回复后不会验证回复的真实性。如果有人利用这一点,回复经过伪造的ARP应答,就会对网络通信造成很大的影响。

二、ARP欺骗攻击的原理

上述通过制造伪ARP应答的手段,来达到窃取数据包或者影响网络正常运行的手段被称为ARP欺骗。

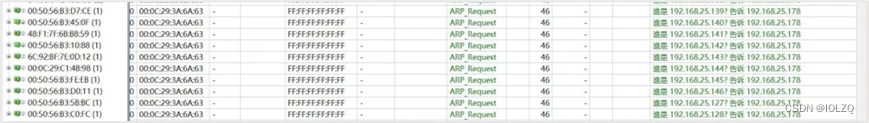

攻击者在进行网络欺骗的之前首先会进行网络扫描,即通过不断地轮流询问ARP信息来确定网络中存活的主机,为之后的攻击做准备。如下图所示:

攻击者(IP尾号178)发送了几百个ARP Request,一旦被扫描的主机回复对应的ARP请求,就会被记录在攻击者的攻击列表中。即下图的APR Respone实际上成为了攻击者的攻击列表,而此时被扫描的主机是毫不知情的。

之后攻击者会从存活列表中选择主机进行欺骗攻击。一般的ARP欺骗根据欺骗对象可以分成三种:

(1)主机型欺骗。攻击者通过冒充网关进行欺骗,如下图所示,PC-B为攻击者,PC-A想通过网关访问外网服务器,此时,通过全网广播发出ARP请求(ARP Request),询问网关的MAC地址。此时假设PC-B不断地发送ARP Response,而且已经将回复数据包的MAC地址改成本机的MAC地址即MAC-B,此时PC-A收到回复后会不断更新自己的ARP缓存,从而覆盖之前正确的网关MAC,而将其改成MAC-B,之后PC-A的数据则会直接发往PC-B,而不会到达网关。同时,PC-A也会发生频繁掉线的现象。

(2)网关型欺骗。攻击者通过冒充其他主机对网关进行欺骗,如下图所示,PC-B为攻击者,向网关多次发送IP地址为IP-A(即PC-A所属IP地址),MAC地址为MAC-B(即PC-B攻击者本机的MAC地址),进而将网关的ARP缓存中与PC-A对应的MAC地址被攻击者PC-B的MAC所覆盖。之后如果有通过网关与PC-A联系的外部网络传来数据,网关则会直接将数据传给PC-B,攻击者再次达到欺骗的目的。

(3)双向欺骗。攻击者同时进行主机型欺骗和网关型欺骗,从而将PC-A和网关两边的数据全部窃取。如果攻击者只是单纯的监控窥视PC-A的传输内容,那么一般他会将所监控的内容再次发出去,这样做就能使PC-A可以正常上网,但完全是被PC-B监视的条件下,相当于PC-B已然成为了一个新的“网关”,一旦PC-A将自己的身份或者其他重要信息在网络上不加保护的发布,就有可能造成信息泄露,财产损失等严重的网络安全问题。

目前,我们所使用的校园网以及企业内部建立的网络大多是局域网,而ARP攻击往往就发生在局域网中,这说明,网络安全问题往往就在我们身边,时时刻刻保持安全防范意识才是我们应该具有的,在这基础上,深入学习和应用也是我们信工学子前进的方向。

三、ARP攻击的防护与应用

1、ARP欺骗的简单判断

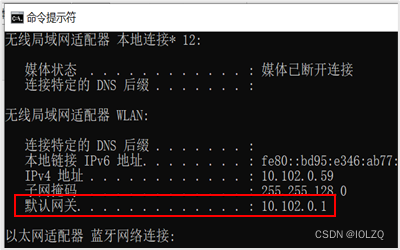

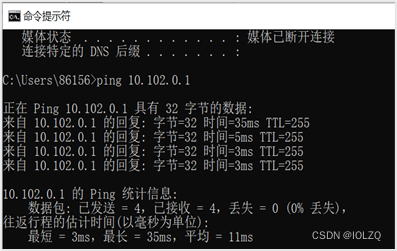

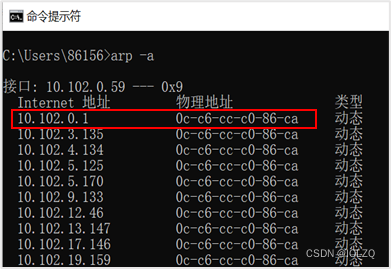

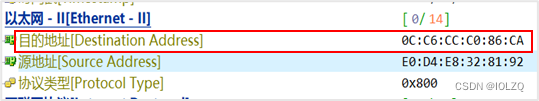

根据数据通信课上所学的内容,可以采取cmd命令来简单判断主机是否已经被“欺骗”。首先,使用ipconfig语句找到本机网关的IP地址;利用ping +网关IP地址检测网络通畅程度,同时,打开科来网络分析软件抓取ping包;arp -a查看网关对应的MAC地址,同时对比抓取的数据包中目的MAC地址,检查两者是否一致。若一致,则可能发生ARP欺骗。

显示一致,没有受到ARP欺骗。

2、ARP攻击的防护

对经常访问的局域网(如校园网)内的各类网络设备进行MAC 地址和 IP 地址的双向静态绑定:局域网管理员应该梳理所有的网络设备,包括路由器、主机和服务器等;用户所使用的主机也可以在管理员模式下运行cmd命令,之后通过arp -s将访问网关的IP地址与MAC地址写入静态条目;后续所有新增网络设备均需申请 MAC地址和IP地址绑定后方可入网。

安装好相应的杀毒软件,并及时更新升级。不随便关闭ARP防火墙,以目前的网络水平,对于ARP欺骗攻击,防火墙已经可以起到很好的防范作用。但与此同时,关于网络安全也绝不可以掉以轻心,对于来历不明的邮件或网址不随意打开浏览。提高自身关于网络安全的防范意识,养成良好的网络使用习惯,学习好理论知识,在遇到类似的问题之后学会冷静分析。只有这样,才能更好的做到健康上网

3、ARP欺骗的应用

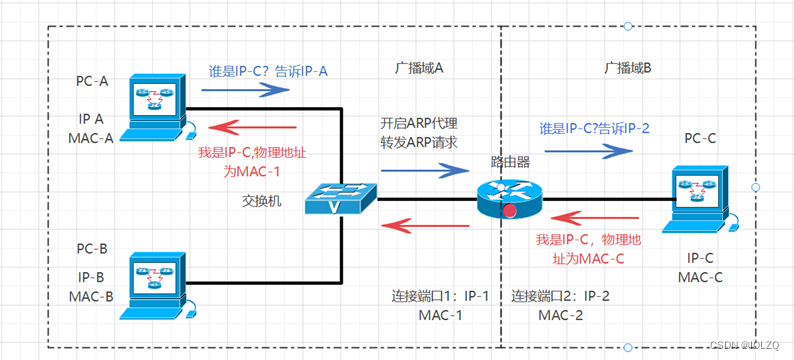

其实,从双向欺骗就可以看出,达到窃取数据的目的之后,攻击机可以做到不影响被攻击主机的网络通信。从这里出发,在实际的网络建设中有出现两个主机处于同一个网段,但却不在同一个广播域,这种情况就需要利用代理ARP技术,原理和双向欺骗大致相同,PC-A想访问PC-C会经过路由器这一桥梁。从图中可以看出,路由器在询问PC-C时,使用的IP是端口2的IP-2;在回复PC-A时,使用的MAC是端口1的MAC-1。

从而实现两台主机可以正常访问。

- 结语

经过一个学期对数据通信这门课程的学习,让我们更好的理解了网络中各种设备是种怎样合作运营的,通过各组成员之间的配合,我们合作解决了许多以前从来没接触到的问题,也在无形之中加强了我们的团队协作能力。另外,科来我们提供了一个良好的学习平台,在这个平台上,我们通过抓包,解析,深入了解了基础的网络原理。例如,通过对ARP欺骗攻击的学习,让我们初次接近了“黑客”的世界,让我们更深刻的了解到唯有不断提高自生网络安全防范意识,努力学习网络运营相关知识,才能更好的为未来专业的学习打好基础,创造更美好的未来!

1622

1622

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?