1、作用

-

不使用SSL/TSL通信的HTTP,都是使用的明文进行通信的,是不安全的可能带来以下安全问题

(1)、窃听风险:中间人获取通信内容

(2)、篡改风险:中间人修改通信内容

(3)、冒充风险:中间人冒充通信对方

-

使用SSL/TSL通信的HTTPS,针对上面HTTP产生的安全问题,希望解决

(1)、将信息由明文传输变成加密传输,解决窃听风险

(2)、具有校验机制,被篡改可以及时发现,解决篡改风险

(3)、使用数字证书,解决冒充风险

2、关键概念

-

对称加密

对称加密使用通俗的语言讲,就像我们平时使用的钥匙,要把锁,使用A加密之后,就得使用A进行解锁,加锁与解锁都是使用A密钥

-

非对称加密

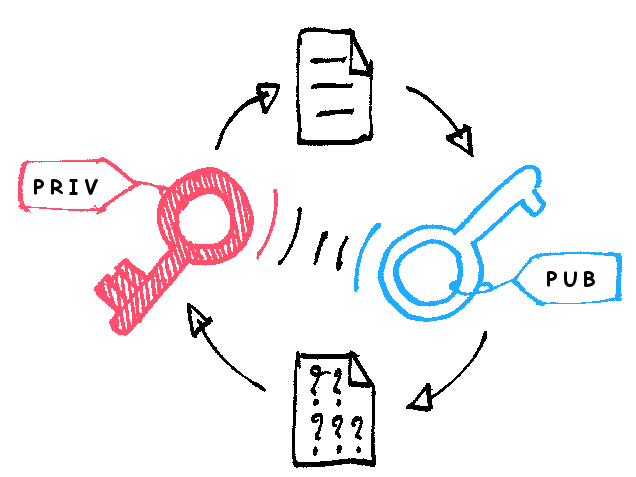

非对称加密的意思是,有两把密钥,分别是公钥(public key)A 和 私钥(private key)A',使用A加密,只用使用A'才能解密;反之,使用A'加密,只有使用A才能解密;它们二者都具有加密与解密的功能。

3、几种加密方式的比较以及存在的问题

现有浏览器(Browser)与

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?