免责声明

本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。

如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。

文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具、思路及技术,我方对于由此引起的法律后果概不负责。

前言

本文的主题为基本的信息收集方式,不包含域内信息收集,域内信息收集得再过几天看看,本文用的windows server 2019内核版本比较高,还有一些信息收集技巧行不通,比如检查杀毒软件情况,就不举例了,文章仅供参考

一些工具准备

mimikatz:https://github.com/ParrotSec/mimikatz

ProcDump:https://learn.microsoft.com/zh-cn/sysinternals/downloads/procdump

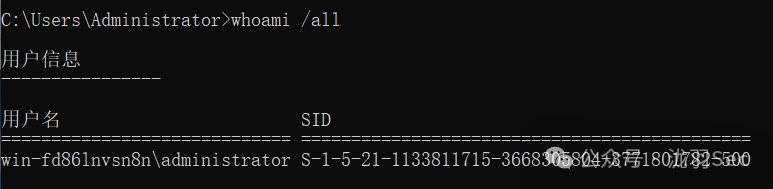

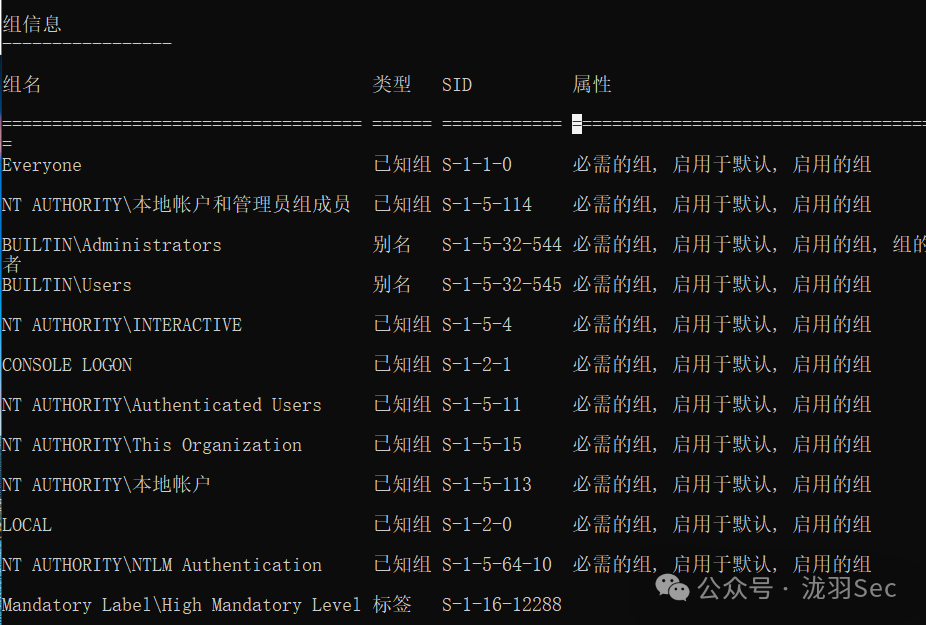

当前用户信息

查看当前用户信息,RID,组信息,特权信息

whoami /all

image-20240905101003965

image-20240905101033968

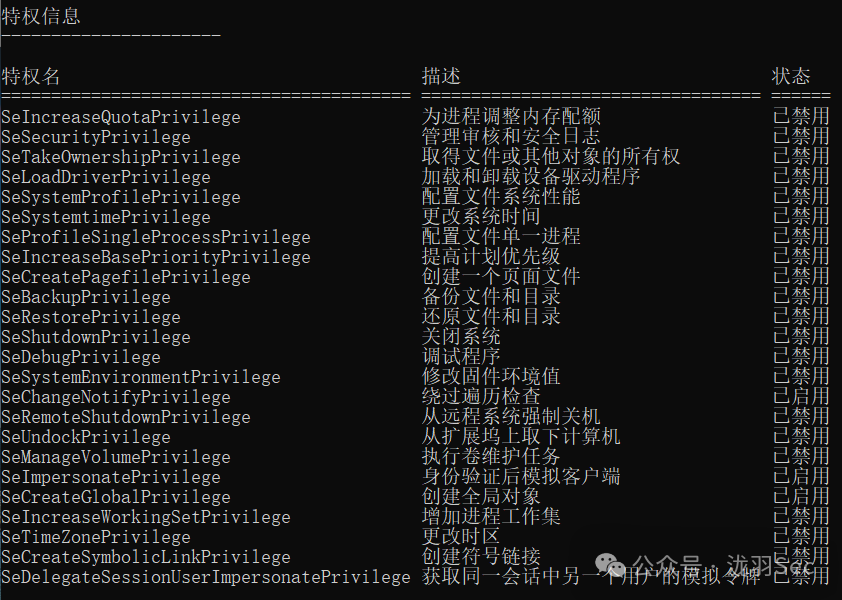

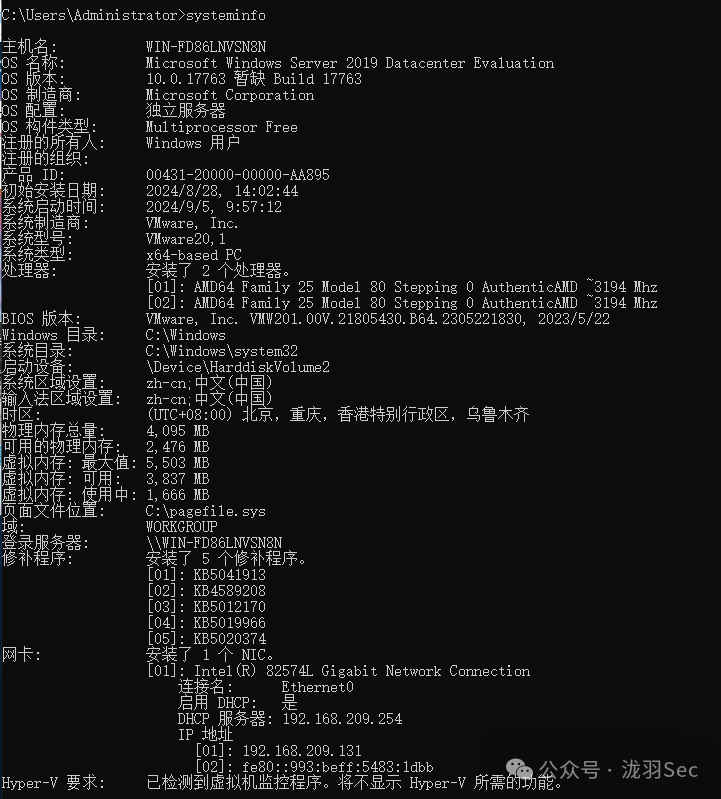

系统信息

systeminfo

image-2024090

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9513

9513

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?