在挖掘某SRC时,遇到了一个社区网站,社区站点是我在挖掘SRC时比较愿意遇到的,因为它们可探索的内容是较多的,幸运地,通过两个接口构造参数可进行越权,从而获得整个网站用户的信息。

图片以进行脱敏处理。

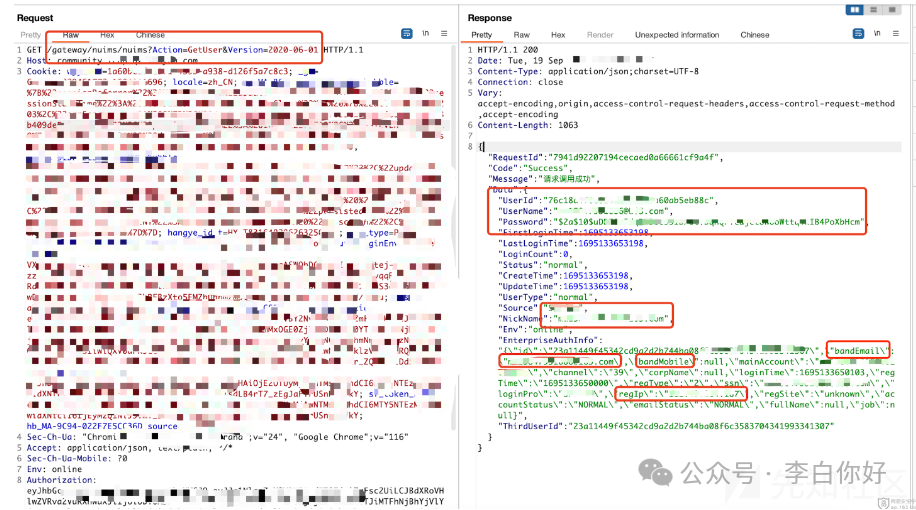

在登录网站后,查看产生的数据包,发现了一个特定的API接口:/gateway/nuims/nuims?Action=GetUser

通过返回包的内容判断该接口用于获取当前用户的登录信息,包括用户名(UserName)、加密后的密码(Password)、绑定的邮箱信息、绑定的电话信息以及用户的IP地址等敏感数据。

此时看到返回包的信息十分激动,这接口要是能越权,就可以看到这个站点其他用户的个人信息了,漏洞这不就来了吗。

可回头去看请求包头,发现是get请求包,参数只有Version可以修改,但是修改后没有任何效果,尽管接口返回了敏感信息,但目前看来它并不能越权到其他用户。

会不会存在其他的参数可以进行修改,回去翻了js文件,想查看下有没有泄露的参数信息,查看后js的一些参数并不能进行构造。

再次查看返回包时,想到该网站会不会通过userId进行权限校验的,然后在接口构造userId进行测试。

</

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1584

1584

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?