easyrsa5

对比于easyrsa4,这里n很大,是低解密指数攻击。

e和n都很大,根据加密的过程,可以很容易爆破出d,为低解密指数攻击

爆破d脚本https://github.com/pablocelayes/rsa-wiener-attack

注意要将破解脚本和rsa-wiener-attack的py文件放在同一目录下

import gmpy2

import binascii

import RSAwienerHacker

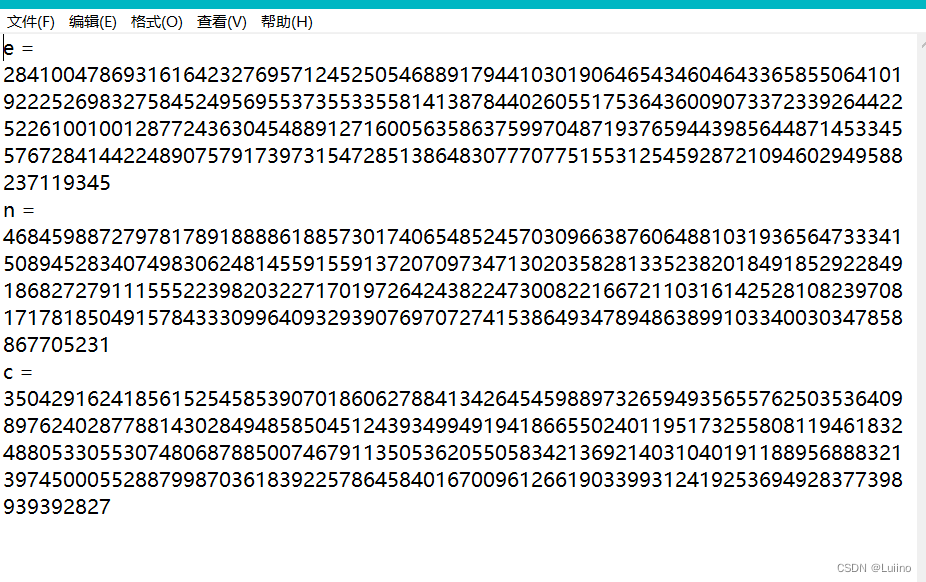

e = 284100478693161642327695712452505468891794410301906465434604643365855064101922252698327584524956955373553355814138784402605517536436009073372339264422522610010012877243630454889127160056358637599704871937659443985644871453345576728414422489075791739731547285138648307770775155312545928721094602949588237119345

n = 468459887279781789188886188573017406548524570309663876064881031936564733341508945283407498306248145591559137207097347130203582813352382018491852922849186827279111555223982032271701972642438224730082216672110316142528108239708171781850491578433309964093293907697072741538649347894863899103340030347858867705231

c = 350429162418561525458539070186062788413426454598897326594935655762503536409897624028778814302849485850451243934994919418665502401195173255808119461832488053305530748068788500746791135053620550583421369214031040191188956888321397450005528879987036183922578645840167009612661903399312419253694928377398939392827

d = RSAwienerHacker.hack_RSA(e,n)

m = gmpy2.powmod(c,d,n)

print(d)

print(binascii.unhexlify(hex(m)[2:]))

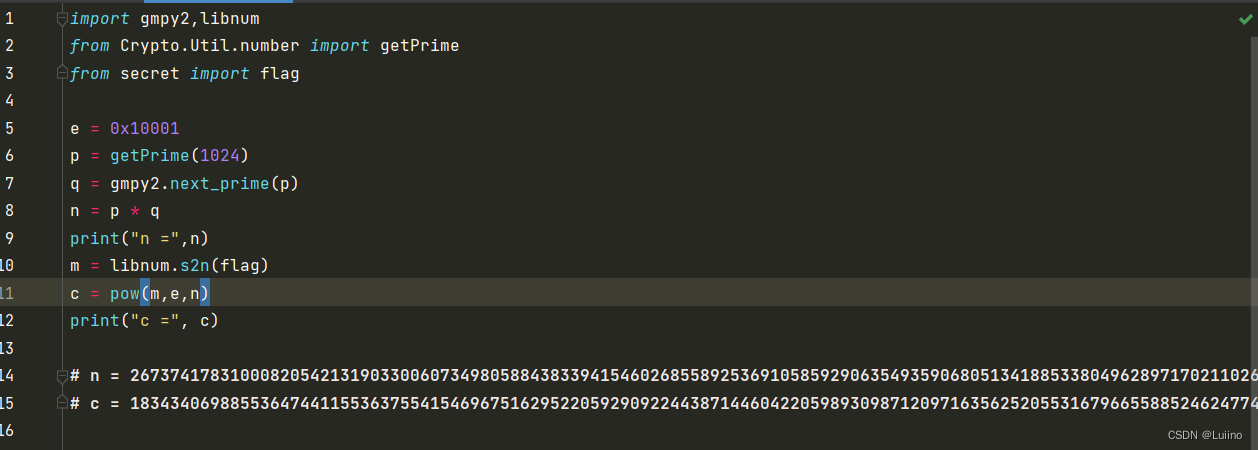

easyrsa6

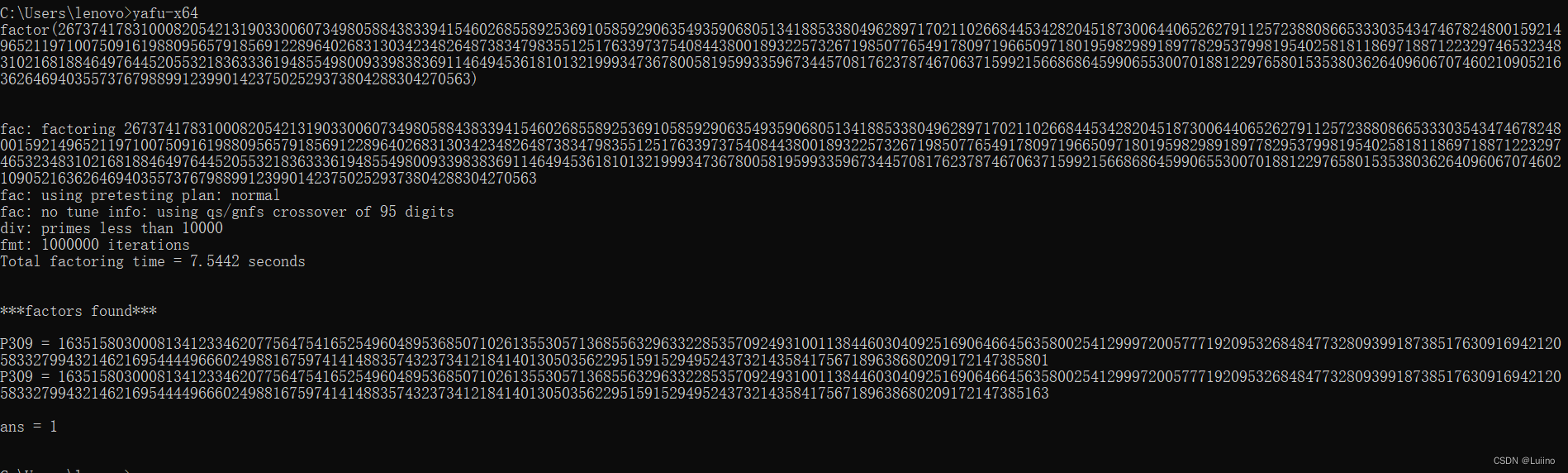

给了.py文件,先输出p、q的值,发现p、q相近,用yafu分解大整数n

得到p和q,然和就用之前的方法就行了

import gmpy2

import binascii

e = 0x10001

N = 26737417831000820542131903300607349805884383394154602685589253691058592906354935906805134188533804962897170211026684453428204518730064406526279112572388086653330354347467824800159214965211971007509161988095657918569122896402683130342348264873834798355125176339737540844380018932257326719850776549178097196650971801959829891897782953799819540258181186971887122329746532348310216818846497644520553218363336194855498009339838369114649453618101321999347367800581959933596734457081762378746706371599215668686459906553007018812297658015353803626409606707460210905216362646940355737679889912399014237502529373804288304270563

c = 18343406988553647441155363755415469675162952205929092244387144604220598930987120971635625205531679665588524624774972379282080365368504475385813836796957675346369136362299791881988434459126442243685599469468046961707420163849755187402196540739689823324440860766040276525600017446640429559755587590377841083082073283783044180553080312093936655426279610008234238497453986740658015049273023492032325305925499263982266317509342604959809805578180715819784421086649380350482836529047761222588878122181300629226379468397199620669975860711741390226214613560571952382040172091951384219283820044879575505273602318856695503917257

p = 163515803000813412334620775647541652549604895368507102613553057136855632963322853570924931001138446030409251690646645635800254129997200577719209532684847732809399187385176309169421205833279943214621695444496660249881675974141488357432373412184140130503562295159152949524373214358417567189638680209172147385801

q = 163515803000813412334620775647541652549604895368507102613553057136855632963322853570924931001138446030409251690646645635800254129997200577719209532684847732809399187385176309169421205833279943214621695444496660249881675974141488357432373412184140130503562295159152949524373214358417567189638680209172147385163

n = (p-1) * (q-1)

d = gmpy2.invert(e,n)#即e*d mod n = 1

m = gmpy2.powmod(c,d,N)#即m = c^d mod N

print(binascii.unhexlify(hex(m)[2:]))

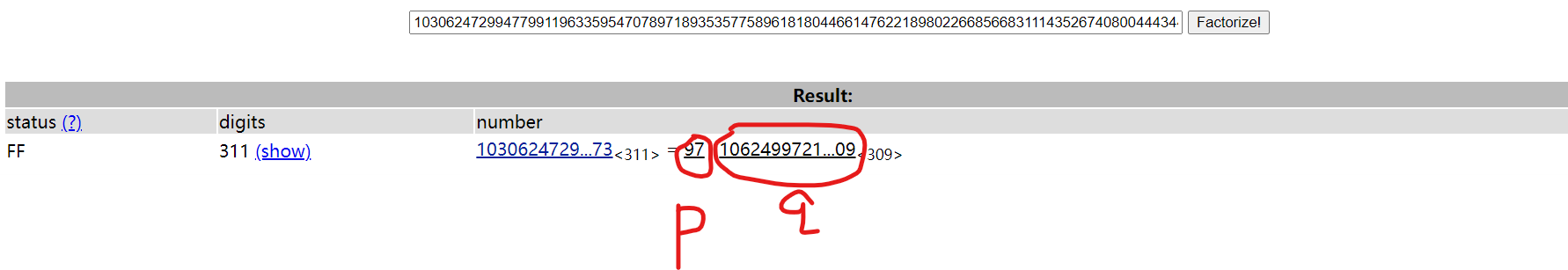

easyrsa8

得到附件,给出了public.key和flag.enc,先使用分解n,e,得到n和e

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

from numpy import long

public = RSA.importKey(open('public.key').read())

n = long(public.n)

e = long(public.e)

print(n)

print(e)

在线分解大整数n,http://www.factordb.com

得到p和q

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

from numpy import long

import gmpy2

import binascii

public = RSA.importKey(open('public.key').read())

n = long(public.n)

e = long(public.e)

print(n)

print(e)

p = 97

q = 106249972159566919549855203174197828387397831115262336234662051342543151219702510584956705611794290291345944183845955839244363030579896461607496959399297130227066841321473005074379950936513608503266587950271044991876848389878395867601515004796212227929894460104645781488319246866661398816686697306692491058609

d = 4520639064487098151327174667961365516283539231992543792882057746866179464294032313887767783621724945557985447874376379715922452725597335427159165685648572663979688014560576024497341124412004366514253110547369977143739781801290219136578513871764574450392367530817034216313429071683911546803031169524669257788417

rsakey = RSA.importKey(open('public.key','r').read())

privatekey = RSA.construct((n,e,d,p,q))

rsa = PKCS1_OAEP.new(privatekey)

m = rsa.decrypt(open('flag.enc','rb').read())

print(m)

882

882

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?