上一篇介绍了如何创建文件,本篇介绍如何将密钥或者持卡人信息等写入相应的文件去,以及如何从文件中读取应用或者持卡人的信息。

首先是写入密钥write_key,密钥分为三种:TAC密钥、圈存密钥、消费密钥:

其实这三种密钥在写入文件里去的时候并不会产生什么区别,区别是在使用密钥的时候体现。之前已经建好了keyfile文件(所以判断如果没建就抛出异常),所以直接调用keyfile数据结构里面的addkey函数进行密钥增加:

public void addkey(byte tag, short length, byte[] value){

byte[] pbuf;//只做暂存,密钥要存进Key[recNum]中

pbuf = new byte[23];

Key[recNum] = pbuf;//可看成给二维数组复制

pbuf[0] = tag;

pbuf[1] = (byte)length;

Util.arrayCopyNonAtomic(value, (short)0, pbuf, (short)2, length);

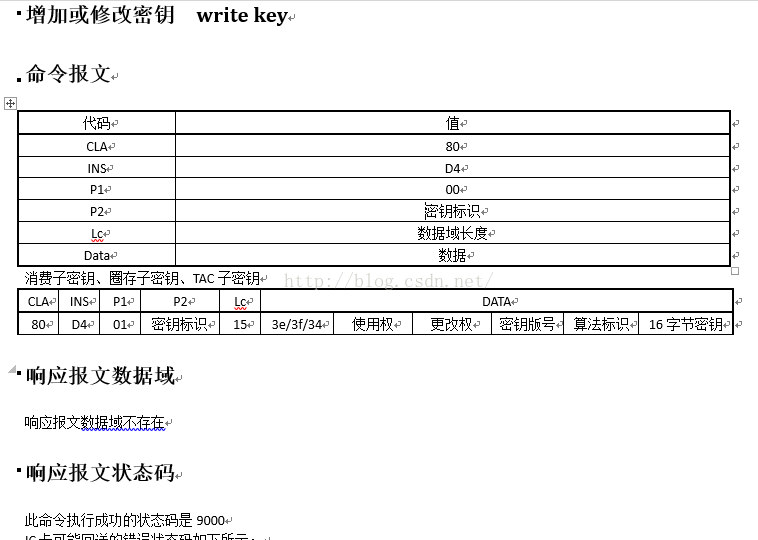

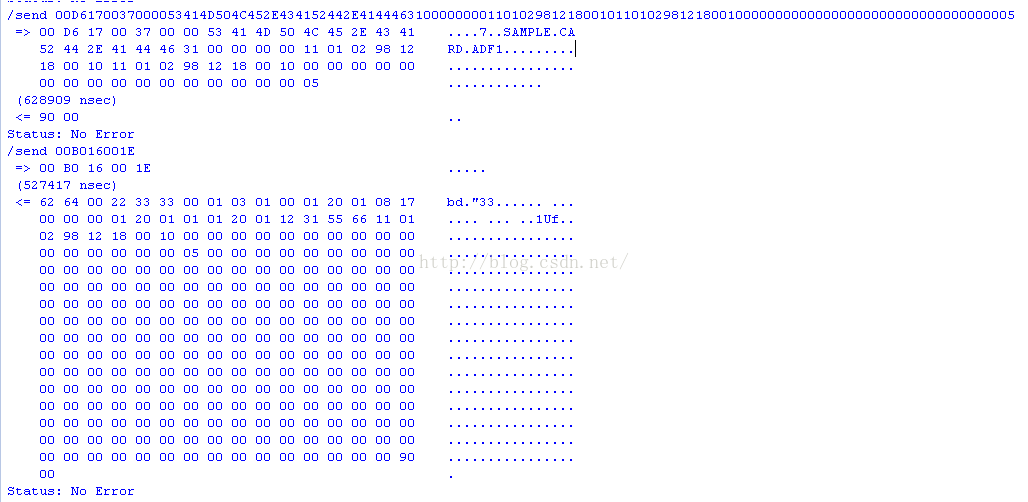

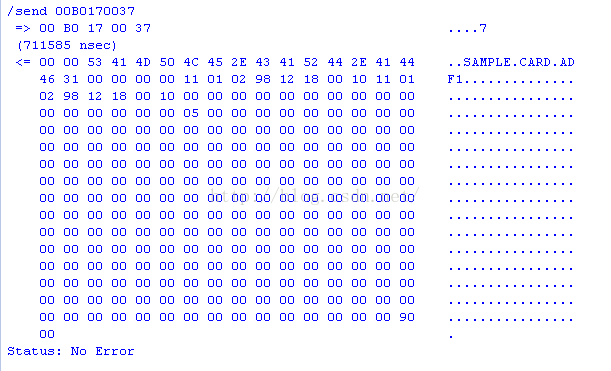

recNum ++;

}可以看到,使用addkey函数需要传递三个参数进去,第一个是标签,也就是密钥的类型(刚才说的三种:圈存、消费、TAC),第二个是密钥的长度,第三个是密钥的值。对应的是apdu里面的哪些参数呢?看下图:

所以tag参数对应的是apdu命令的p2参数,密钥长度对应的而是apdu的lc,值对应data。

然后就是write_binary,写二进制文件(应用基本信息和持卡人基本信息),类似的,调用BinaryFile数据结构里面的write_bineary函数(这个其实是binary,TA给的代码命名错了):

/*

* 功能:写入二进制

* 参数:off 写入二进制文件 的偏移量; dl 写入的数据长度; data 写入的数据

* 返回:无

*/

public final void write_bineary(short off, short dl, byte[] data){

Util.arrayCopyNonAtomic(data, (short)0, binary, off, dl);

}同样要传入三个参数,参数如上图定义。

最后是读取二进制文件信息read_binary,理解了上面这里就很简单了,没什么好说的,直接调用BinaryFile结构体里面的read_binary函数:

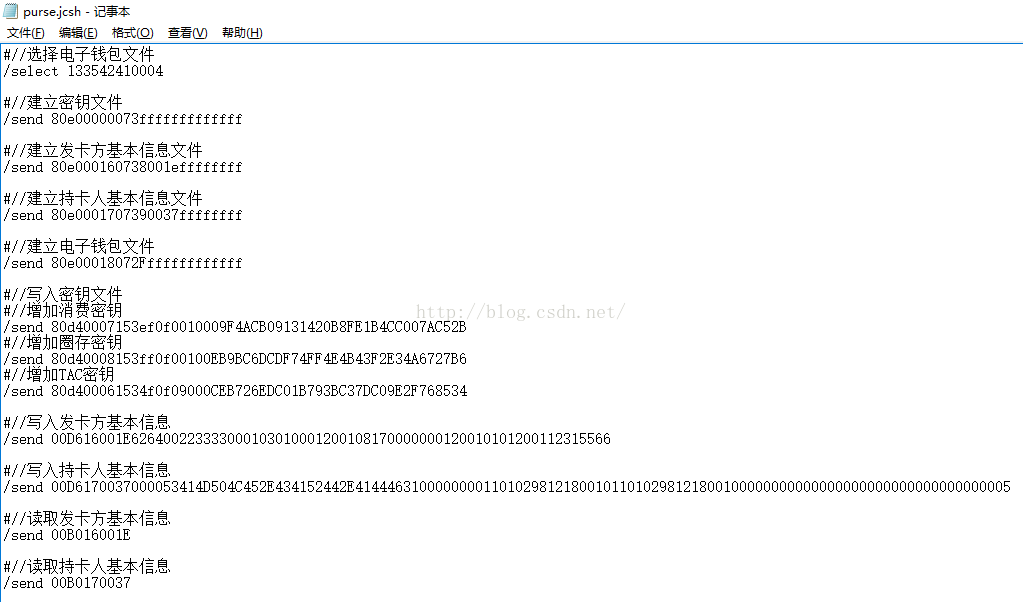

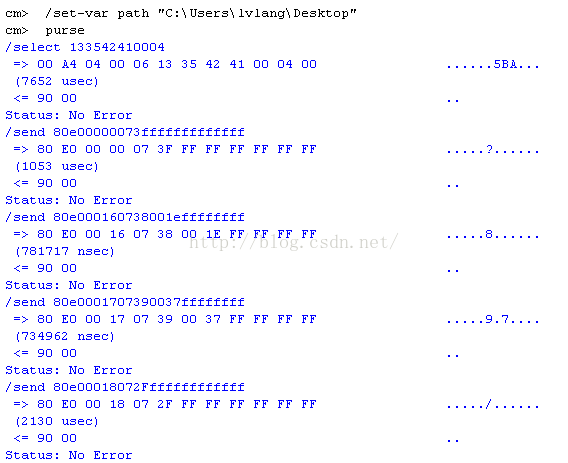

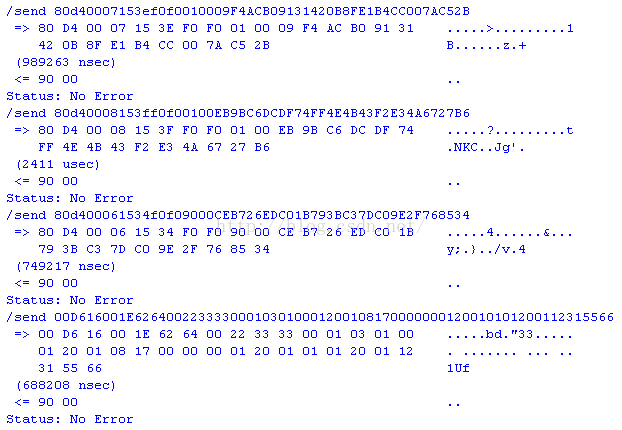

最后是运行命令脚本和运行结果:

这里只贴No Error也就是执行正确命令的运行图,自己也试了一些错误命令的调试,也就是改改命令脚本的命令,看看会不会出现一些异常,同时查看自己是否没考虑完全异常情况的判断,这里就不贴图了,这个需要对读写文件的apdu命令和几大重要参数有很好的理解,所以不懂就回去看看实验2文档和ppt,还有代码。

1653

1653

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?