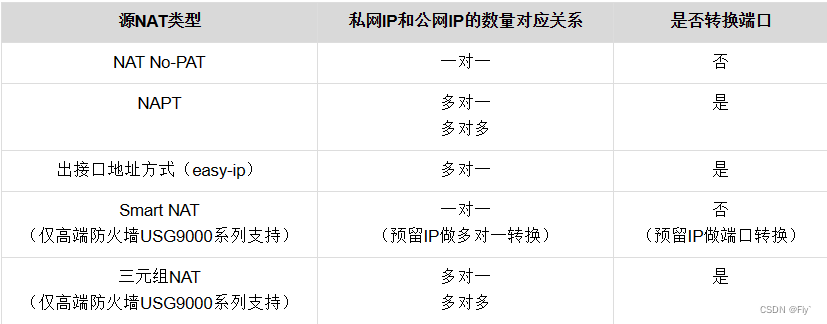

一、源NAT

源NAT — 基于源IP地址进行转换。我们之前接触过的静态NAT,动态NAT,NAPT都属于源NAT,都是针对源IP地址进行转换的。源NAT主要目的是为了保证内网用户可以访问公网,通过对报文的源地址进行转换,使大量私网用户可以利用少量公网IP上网,大大减少了对公网IP地址的需求。

NAT No-PAT

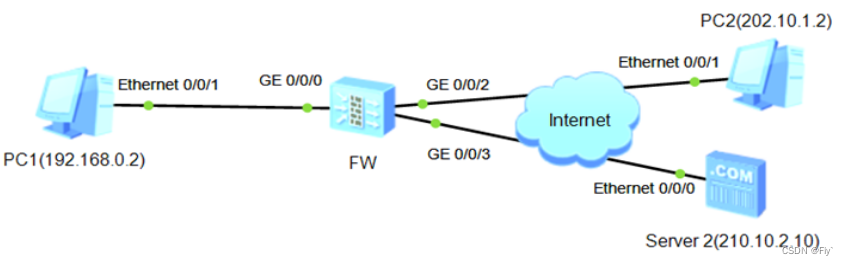

“No-PAT”表示不进行端口转换,所以NAT No-PAT只转换IP地址,故也称为“一对一IP地址转换”。我们使用如下组网进行演示:

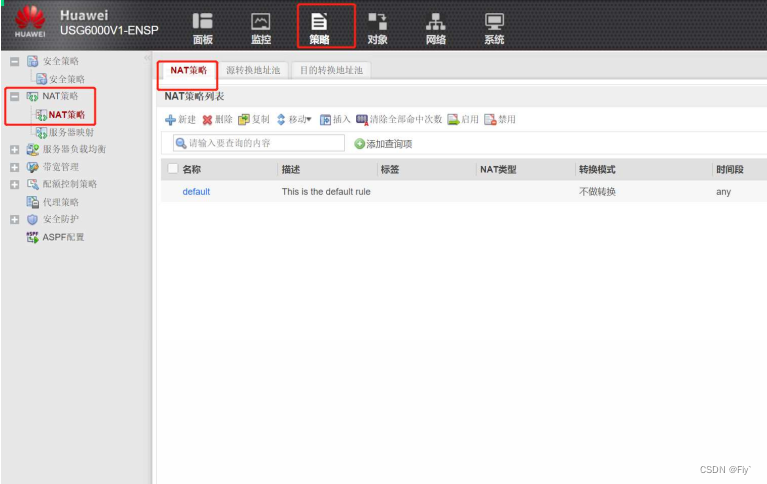

在FW上配置源NAT模式,选择为no-pat;将公网IP地址202.30.1.1和202.30.1.2加入NAT地址池1;配置NAT策略,即对流量设置各种要求项,只有完全匹配上这些要求的流量才能利用NAT地址池1中的IP做NAT转换(如果要针对源IP设置NAT策略,那么应该是做源NAT转换前的IP)。

出接口地址方式(easy-ip)

出接口地址方式是利用出接口的公网IP做源NAT转换,适用于公网IP非常少或接口动态获取IP的场景(仅中低端防火墙支持接口动态获取IP)。

easy-ip的NAT转换方式和NAPT一样,都是同时转换IP和端口。但是在具体配置上,高端防火墙和中低端防火墙是不一样的:

- 高端防火墙需要配置NAT地址池,并将出接口IP配置在地址池中。实际上就是配置NAPT功能,只不过出接口IP和NAT地址池中的IP一样了。

- 中低端防火墙不需要配置NAT地址池,而是在NAT策略中指定做easy-ip转换。

源NAT是在安全策略之后执行。

配置黑洞路由 — 黑洞路由即空接口路由,在NAT地址池中的地址,建议配置达到这个地址指向空接口的路由,不然,在特定环境下会出现环路。(主要针对地址池中的地址和出接口地址不再同一个网段中的场景。)

安全策略和NAT策略在字面上长的挺像,但是二者各司其职:安全策略检验是否允许流量通过,NAT策略检验是否对流量进行NAT转换。由于防火墙检验流量是否符合安全策略的操作发生在检查NAT策略之前,所以如果要针对源IP设置安全策略,则该IP应该是做源NAT转换前的IP。

黑洞路由是一个让路由“有来无回”的路由,它的效果就是让设备丢弃命中该路由的报文。针对地址池中的公网IP必须配置黑洞路由,目的是防止产生路由环路。

决定了使用的是动态NAT还是NAPT的逻辑。

五元组NAT — 针对源IP,目标IP,源端口,目标端口,协议 这五个参数识别出的数据流进行端口转换

三元组NAT — 针源IP,源端口,协议 三个参数识别出的数据流进行端口转换

三元组NAT依靠的正是以下两个特点:

1、支持外网主动访问

无论内网主机是否主动访问过某个外网主机,只要外网主机知道内网主机NAT转换后的地址和端口,就可以主动向该内网主机发起访问。

2、动态对外端口一致性

内网主机做NAT转换后的地址和端口将在一段时间内保持不变,在此时间内段,内网主机固定地使用此NAT后地址和端口访问任意外网主机,任意外网主机也可以通过此NAT后地址和端口访问内网主机。

从实现原理角度讲,三元组NAT是通过Server-map表使外网主机可以主动访问内网主机,并保证NAT转换关系在一段时间内保持不变

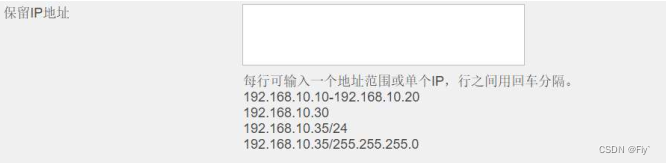

在保留地址中的地址将不被用于转换使用

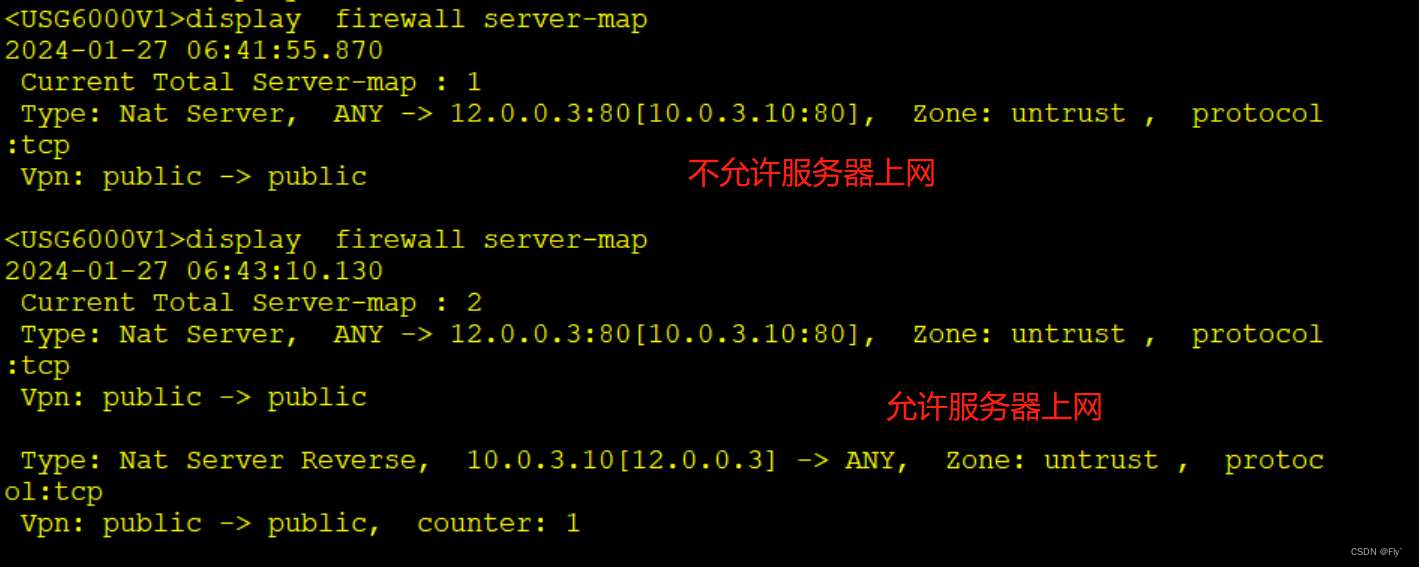

动态NAT创建完后,触发访问流量后会同时生成两条server-map的记录,其中一条是反向记录。反向记录小时前,相当于是一条静态NAT记录,外网的任意地址,在安全策略放通的情况下,是可以访问到内网的设备。

基于端口的NAT转换,是不会生成server-map表的。

二、目标NAT

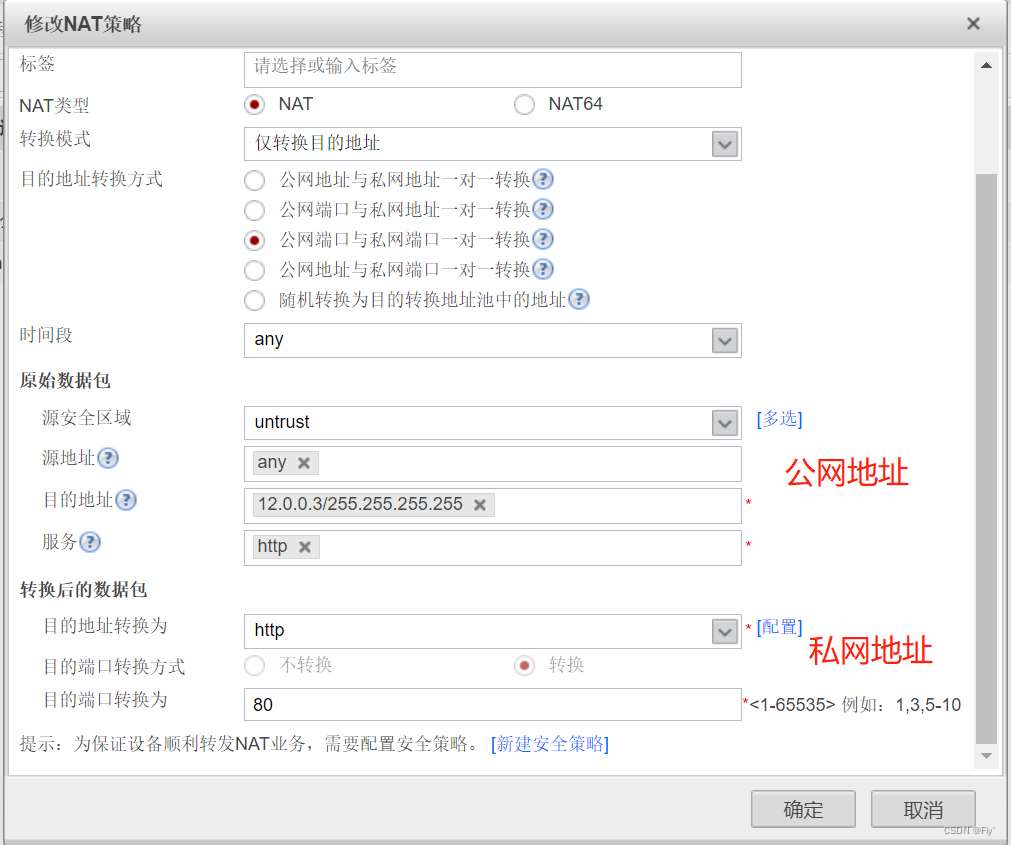

目标NAT — 基于目标IP地址进行转换。我们之前接触过的服务器映射就属于目标NAT。是为了保证公网用户可以访问内部的服务器

源NAT在安全策略之后执行,目标NAT在安全策略之前执行(因为自动生成的安全策略的目标地址是转换后的地址,说明需要先进行转换,再触发安全策略)

三、双向NAT

双向NAT — 同时转换源IP和目标IP地址

1、域间NAT

报文的源地址和目的地址属于不同的安全区域。按照转换报文的方向,又可以分为以下两类:

(1)NAT Inbound(外网访问内网)

报文由低安全级别的安全区域向高安全级别的安全区域方向传输时,基于源地址进行的转换。一般来说,NAT Inbound都会和NAT Server配合使用。

(2)NAT Outbound(内网访问外网)

报文由高安全级别的安全区域向低安全级别的安全区域方向传输时,基于源地址进行的转换。之前介绍的“内网用户访问外网资源”场景大多使用NAT Outbound。

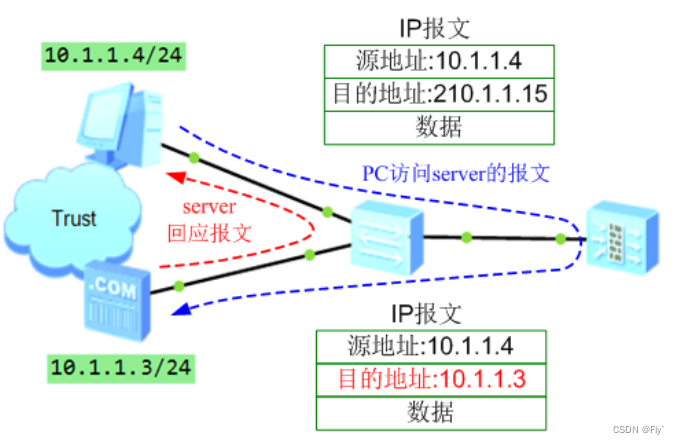

2、域内NAT(内网访问内网)

报文的源地址和目的地址属于相同的安全区域。一般来说,域内NAT都会和NAT Server配合使用,单独配置域内NAT的情况较少见。

当域间NAT或域内NAT和NAT Server一起配合使用时,就实现了双向NAT。当然,上述内容的一个大前提就是:合理设置安全区域的级别并规划网络――内网设备属于Trust域(高级别),内网服务器属于DMZ域(中级别),外网设备属于Untrust域(低级别)。

四、多出口NAT

源NAT

- 第一种:根据出接口,创建多个不同的安全区域,再根据安全区域来做NAT

- 第二种:出去还是一个区域,选择出接口来进行转换

目标NAT

- 第一种:也可以分两个不同的区域做服务器映射

- 第二种:可以只设置一个区域,但是要注意,需要写两条策略分别正对两个接口的地址池,并且,不能同时勾选允许服务器上网,否则会造成地址冲突。

1486

1486

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?