Linux上的MAC地址欺骗

1、查看mac地址

MAC地址的长度为48位(6个字节),通常表示为12个16进制数,如:00-16-EA-AE-3C-40就是一个MAC地址,其中前6位16进制数00-16-EA代表网络硬件制造商的编号,它由IEEE(电气与电子工程师协会)分配,而后6位16进制数AE-3C-40代表该制造商所制造的某个网络产品(如网卡)的系列号。

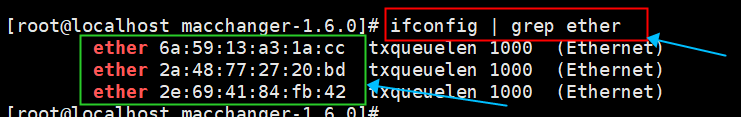

法1:ifconfig

ifconfig | grep ether

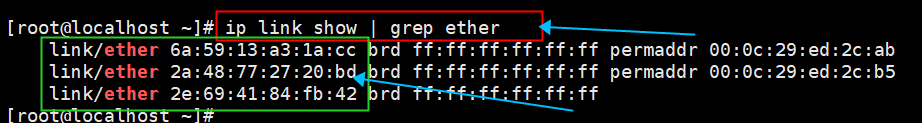

法2:ip link show

ip link show | grep ether

2、临时性改变 MAC 地址

法1:使用iproute2工具包

# 需要先手动禁用、再启用网卡。

ip link set dev ens160 down

ip link set dev ens160 address 00:00:00:00:00:01

ip link set dev ens160 up

法2:使用macchanger工具

macchanger 这个命令可以让你把 MAC 地址改成不同生产厂商的序列号。

==在 Debian,Ubuntu 或 Linux Mint 下安装 macchanger

apt-get install macchanger

-------------------------------------------

==在 Fedora 下安装 macchanger

yum install -y macchanger

-------------------------------------------

==在 CentOS 或 RHEL 下安装使用 macchanger

wget http://ftp.club.cc.cmu.edu/pub/gnu/macchanger/macchanger-1.6.0.tar.gz

tar -zxvf macchanger-1.6.0.tar.gz

cd macchanger-1.6.0

./configure

make

make install

# 使用macchanger不需要先手动禁用、再启用网卡。

1.仅仅改变 MAC 地址:

macchanger --mac=00:00:00:00:00:01 ens160

2.在保证 OUI 一致的情况下为 MAC 设置一个随机地址:

macchanger -e ens160

3.为 MAC 设置一个完全随机的地址:

macchanger -r ens160

4.获取所有网卡的 MAC 地址,然后只列出指定的厂商(比如 Huawei):

macchanger -l

macchanger -l | grep -i Huawei

5.显示一块网卡原来的 MAC 地址和伪装的 MAC 地址:

macchanger -s ens160

3、永久性改变 MAC 地址

如果想在系统重启后还保持伪装 MAC 地址,需要编辑配置文件。

3.1 在 Fedora、RHEL下实践

vim /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE=eth0

MACADDR=00:00:00:00:00:0

如过使用 Network Manager 管理网络,也可以建一个开机启动脚本放在 /etc/NetworkManager/dispatcher.d 目录下。

vim /etc/NetworkManager/dispatcher.d/000-changemac

#!/bin/bash

case "$2" in

up)

macchanger --mac=00:00:00:00:00:01 "$1"

;;

esac

===================

chmod 755 /etc/NetworkManager/dispatcher.d/000-changemac

3.2 在 Debian、Ubuntu、Linux Mint下实践

新建一个开机启动脚本,放在 /etc/network/if-up.d/ 目录下:

vim /etc/network/if-up.d/changemac

#!/bin/sh

if [ "$IFACE" = eth0 ]; then

ip link set dev "$IFACE" address 00:00:00:00:00:01

fi

===================

chmod 755 /etc/network/if-up.d/changemac

3260

3260

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?