【前言】

本文是笔者的一个网络安全实验报告,发在csdn上旨在交流学习、加深理解。作为学生,文中难免有错误纰漏之处,恳请各位看官斧正指教。文中XP系统中所用的wireshark下载链接:https://pan.baidu.com/s/1yNc1TPzApscui1GRJx7-ow?pwd=wrsk

提取码:wrsk

【实验目的】

- 掌握抓取一次完整的网络通信过程的数据包实验(ping, ICMP协议);

- wireshark是非常流行的网络封包分析软件,功能十分强大。可以截取各种网络封包,显示网络封包的详细信息,利用wireshark软件进行抓包分析,完成检测报告,并写出结论;

【实验环境与设备】

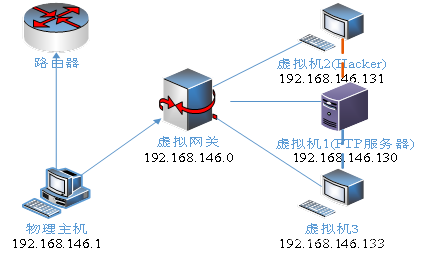

- 要求:windows操作系统、wireshark安装文件、VMware Workstation Pro 。

- 硬件:三台虚拟机均为windows XP系统(命名为PC1,PC2,监听PC)。

- 软件:监听工具wireshark

- 在监听PC上装wireshark工具,监听PC1发送至PC2的数据包。

【实验要求】

1. 打开虚拟机,克隆三份,分别命名为PC1、PC2、监听PC。将上网模式设置为NAT模式,打开三台虚拟机,设置PC2的IP地址为xxx.xxx.xxx.100+学号后两位, 如学号后两位为01的同学,设置xxx.xxx.xxx.101。确保三台PC能相互通信。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9089

9089

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?