关于 CTF 靶场的搭建与完善勇师傅前面已经总结过了,参考:

CTF靶场搭建及Web赛题制作与终端docker环境部署_ctfoj搭建-CSDN博客

Nginx首页修改及使用Nginx实现端口转发_nginx 修改欢迎首页-CSDN博客

关于H1ve导航栏的汉化(不用替换主题,通过修改源码实现)_h1ve 更换页面-CSDN博客

这次给大家出一个 AWD 平台的搭建与题目环境的部署,期待大家的支持与关注!

文章开始前给大家分享一个学习人工智能的网站,通俗易懂,风趣幽默

人工智能教程  https://www.captainbed.cn/myon/

https://www.captainbed.cn/myon/

目录

一、搭建 awd 平台

参照官方给的手册:安装 | Cardinal

下载地址:Releases · 05sec/Cardinal (github.com)

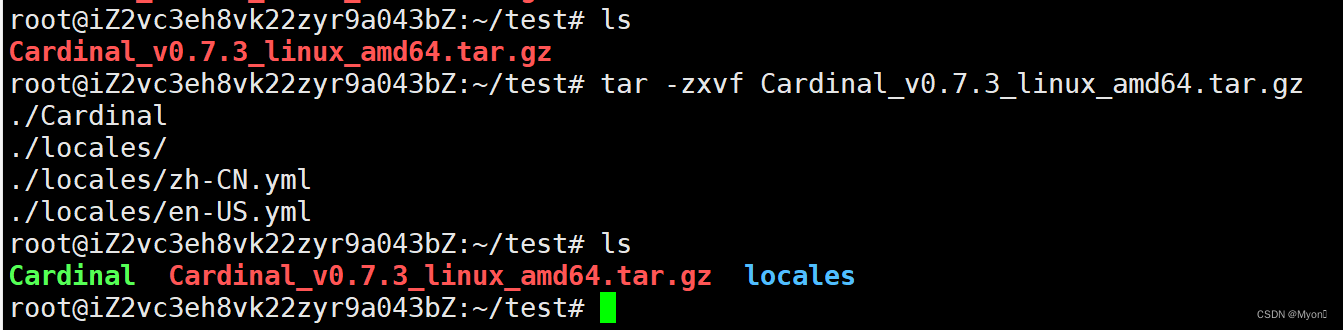

下载适合自己的版本然后解压,这里以 Linux 64 位为例:

tar -zxvf Cardinal_v0.7.3_linux_amd64.tar.gz

可以看到 Cardinal 具有可执行权限,运行 Cardinal:

./Cardinal

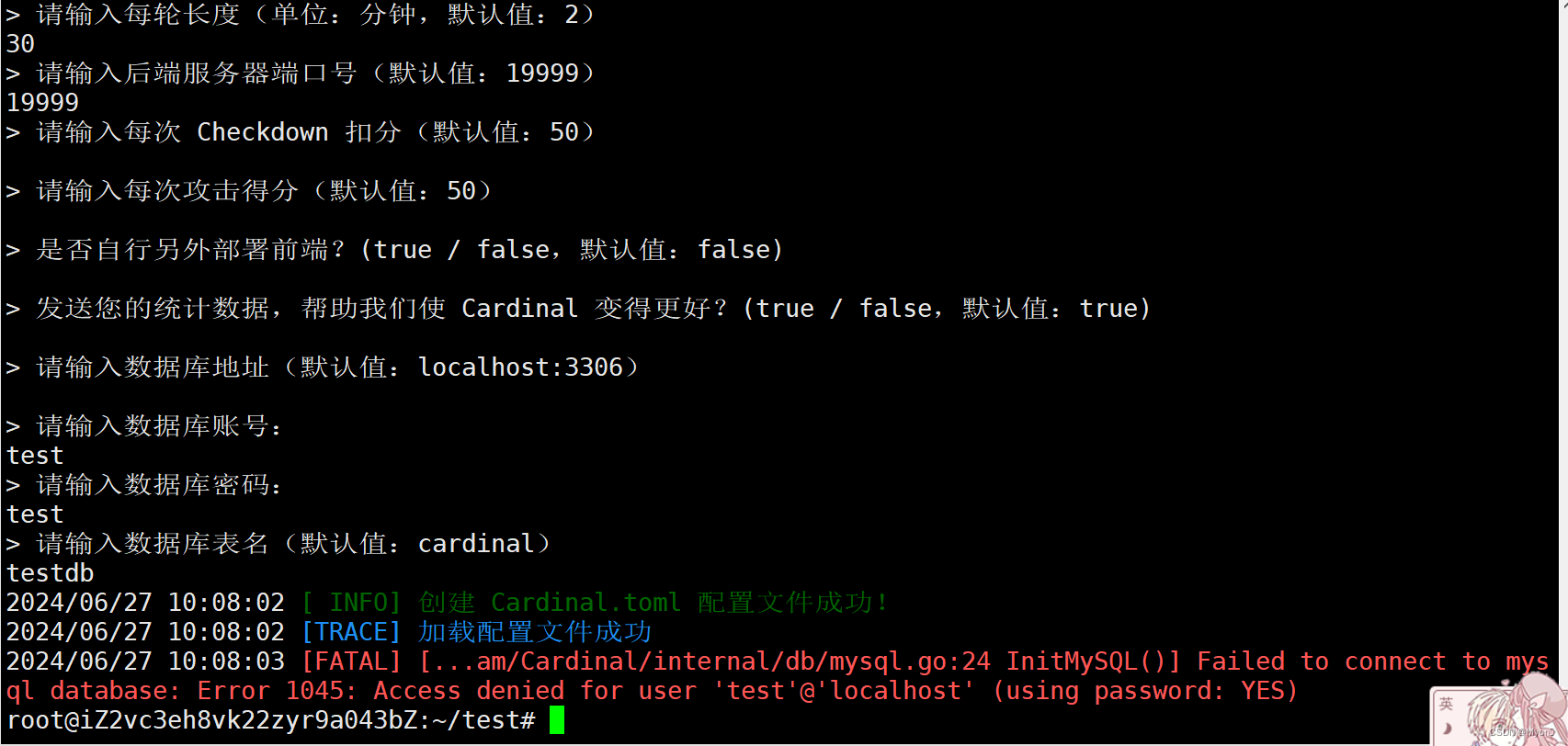

按照自己需求配置一下,默认选项直接回车,输错了也没关系这个配置文件后面可以改

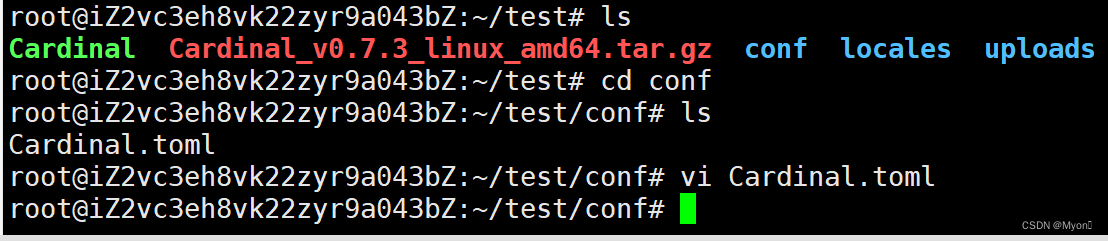

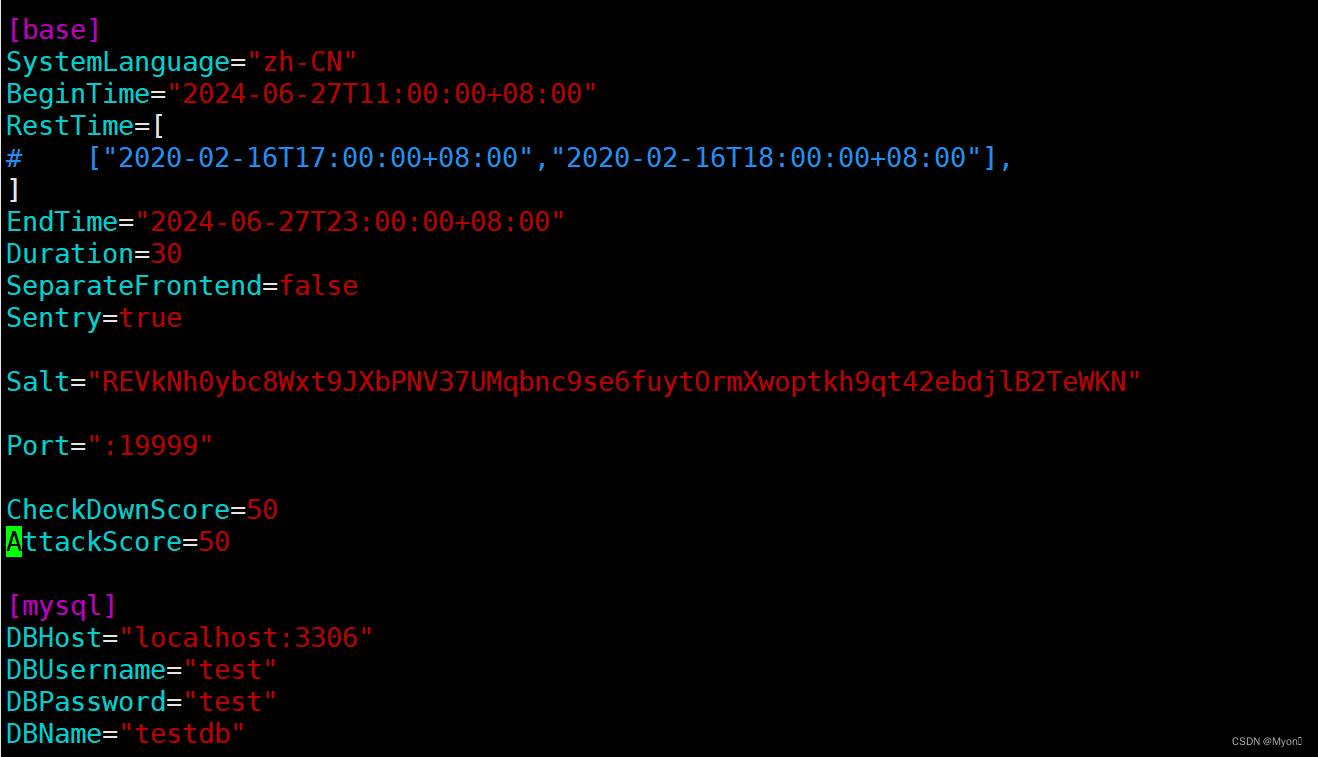

配置文件在 conf 下的 Cardinal.toml

后面每次比赛开始前我们都需要手动进行修改后再运行 Cardinal

关于前面配置报错:

[FATAL] [...am/Cardinal/internal/db/mysql.go:24 InitMySQL()] Failed to connect to mysql database: Error 1045: Access denied for user 'test'@'localhost' (using password: YES)因为我们的 mysql 数据库下还没有 test 这个用户,我们需要手动创建并赋予权限 ,test 这个用户相当于是我们平台的一个后台管理账户,因此这里直接给 root 权限。

在你装好 mysql 数据库的前提下执行如下命令

进入 mysql :

mysql -u root -p

为 MySQL 数据库创建用户 test,密码为 test,并赋予 root 权限:

CREATE USER 'test'@'localhost' IDENTIFIED BY 'test';

GRANT ALL PRIVILEGES ON *.* TO 'test'@'localhost' WITH GRANT OPTION;

FLUSH PRIVILEGES;

创建我们比赛需要使用的数据库,上面我配置的名字叫 testdb:

create database testdb;

再次运行 Cardinal,即可加载成功:

./Cardinal输入我们前面设置的管理员账号和密码,都是 test

访问平台的 19999 端口,即可看到靶场搭建成功

访问后台管理平台:19999/manager

使用管理员账号密码进行登录:test test

至此我们完成了平台的基本搭建与初始化。

二、平台的基本使用

第一个界面是数据大屏,我们放在最后说,一般我们是需要先在队伍管理里面创建队伍。

1、队伍管理

这里以创建两个队伍为例做演示:

添加后你会得到两个队伍的登录账号和密码:

请保存队伍密码

账号:test1 密码:2z7jRpKzb8Yz3YO1

账号:test2 密码:yjm7GNtrqECP7ZnB

队伍创建成功:

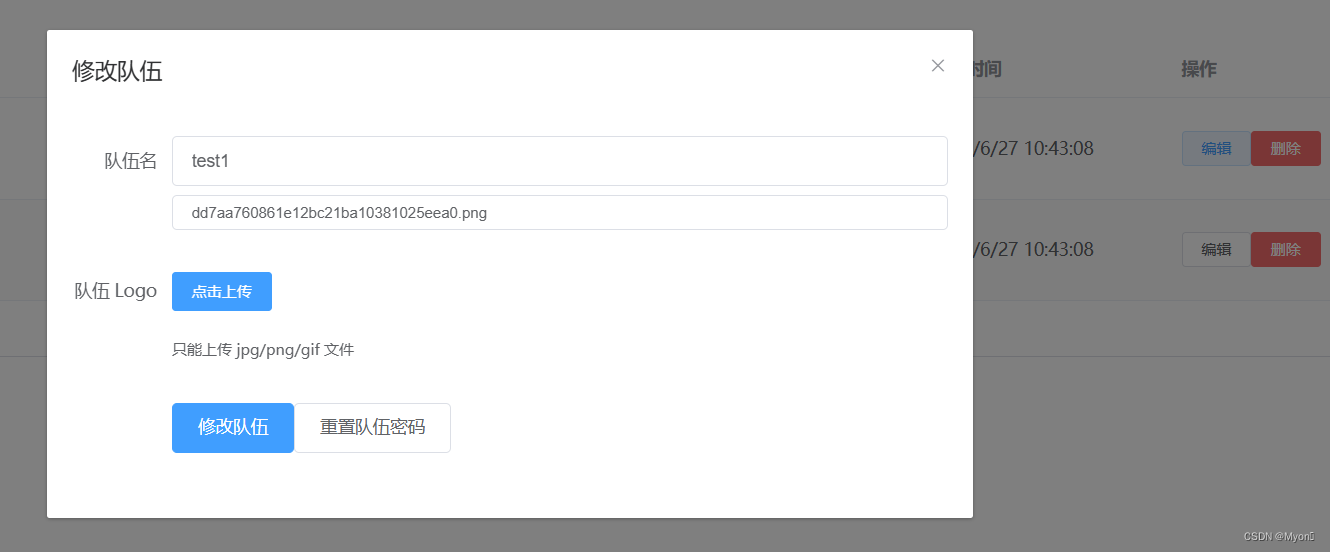

如果你忘了保存,可以在编辑里面重置密码:

我们使用其中一个账号进行登录测试:test 2z7jRpKzb8Yz3YO1

这里是选手进行登录,还是访问 19999 端口

登录成功

2、题目管理

添加新题目

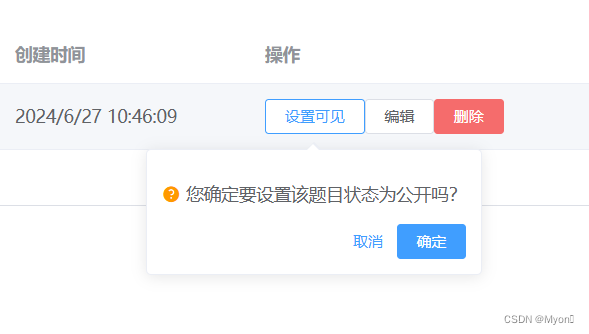

比赛的时候需要设为可见,每个队伍才能看到相应的题目信息

3、 靶机管理

添加靶机,关于题目 IP 和端口,以及 SSH 连接的端口、密码,我会在后面的制作 docker 题目环境中介绍,因为题目环境也需要我们自己进行搭建和配置。

添加后测试 SSH 连接:SSH 连接成功!

看到这里你可能还不明白这个 ssh 连接是拿来干啥的,准确来说,每个题目环境,我们需要手动配置两个 ssh 连接的用户:

(1)普通用户权限的 ssh 账户

选手拿到题目地址和连接地址后,需要通过 ssh 连接上我们的靶机,去对 /var/www/html 下的文件进行分析和修复,该账户只能更改 html 目录下的文件,其他目录下的文件是没有写入权限的。

(2)root 权限的 ssh 账户

我们需要有一个 root 权限的用户去对根目录下的 flag 进行写入,每一轮结束后我们需要自动写入一次新的 flag,这就是我们上面填的 Flag SSH 用户。

访问题目地址,我这里设置的 2001 端口,这个是我之前已经搭好的一个题目环境:

4、配置管理

这里可以手动设置比赛名以及 flag 的包裹格式

5、Flag 管理

首先我们需要生成每一轮的 flag

回到靶机管理更新所有的 flag

我们可以连上靶机终端看一看 flag,已经更新成我们要求格式的了

6、大屏管理

参考官方使用手册自行下载与配置:简介 | Cardinal

7、flag 提交

接下来我们测试一下 flag 提交:

这道题有一个自带木马

SNERT{69a21c21949e2f06a7d94157ed96fe01d4d25e05}

这是从 team2 的靶机上拿到的 flag,因此我们使用 team1 的账号进行提交:

三、docker 题目环境部署

这里以 team2 的题目为例,有四个题:web1、web2、pwn1、pwn2

这四个题是属于一个队伍的,也就是说其他的每个队伍都有这四个题,都需要重新拉取独立的容器,而每个题目至少需要使用到两个端口,一个是题目所在的地址,另一个是选手进行 ssh 连接的地址,包括 ssh 连接的账号和密码也需要我们提前手动配置好后再拉取 docker 容器。

1、web 题目

给大家看看 web1 题目下有哪些东西:

包括两个东西,一个是 Dockerfile,另一个就是我们的题目文件,也就是 html 下的文件。

Dockerfile 需要针对自己的题目对一些文件名进行修改

下面主要是对选手 ssh 连接的用户名、密码、文件目录权限、暴露端口的一些配置

附上 web1 题目的 Dokcerfile ,仅供参考:

FROM ubuntu:14.04

COPY html/ /var/www/html/

RUN sed -i 's/http:\/\/archive.ubuntu.com\/ubuntu\//http:\/\/mirrors.tuna.tsinghua.edu.cn\/ubuntu\//g' /etc/apt/sources.list && \

sed -i '/security/d' /etc/apt/sources.list && \

apt-get update -y && \

apt-get -yqq install supervisor mariadb-server apache2 php5 libapache2-mod-php5 \

php5-mysql php5-mcrypt ssh && \

# config

sed -i "154s/Indexes//" /etc/apache2/apache2.conf && \

sed -i "165s/Indexes//" /etc/apache2/apache2.conf && \

/etc/init.d/apache2 start && \

# mysql

rm -rf /var/lib/mysql && \

mysql_install_db --user=mysql --datadir=/var/lib/mysql && \

sh -c 'mysqld_safe &' && \

sleep 5s && \

mysqladmin -uroot password '334cc35b3c704593' && \

mysql -e "source /var/www/html/geez.sql;" -uroot -p334cc35b3c704593

# supervisor

RUN mkdir -p /var/log/supervisor && \

mv /var/www/html/supervisord.conf /etc/ && \

#

chown -R www-data:www-data /var/www/html/ && \

chmod -R 755 /var/www/html/ && \

rm /var/www/html/geez.sql /var/www/html/index.html && \

cat /dev/null > /var/www/html/log.php

RUN sed -ri 's/^#?PermitRootLogin\s+.*/PermitRootLogin yes/' /etc/ssh/sshd_config

RUN useradd -g www-data team2 -m && \

password=$(openssl passwd -1 -salt 'abcdefg' 'V7d4pW9x2T') && \

sed -i 's/^team2:!/team2:'$password'/g' /etc/shadow

RUN chmod -R 777 /var/www/html

RUN mkdir /var/run/sshd

RUN echo 'flag{team2_wants_a_girl_friend}' > /flag

EXPOSE 80

EXPOSE 22

ENTRYPOINT ["supervisord", "-n"]

2、pwn 题目

接下来我们看一下 pwn 题下面是个什么情况:

flag 其实不影响,因为最终都会被我们更新 flag 所替换,主要是另外两个文件,一是 Dockerfile,二是我们 pwn 题的附件。

pwn 题附件就是我们正常 CTF 题目的附件

附上 pwn 题参考 Dockerfile:

# 使用基础镜像

FROM ubuntu:22.04@sha256:b492494d8e0113c4ad3fe4528a4b5ff89faa5331f7d52c5c138196f69ce176a6

# 更新软件包列表并安装所需软件包

RUN apt-get update && \

apt-get install -y openssh-server socat && \

apt-get clean && \

rm -rf /var/lib/apt/lists/*

# 创建 SSH 服务运行目录

RUN mkdir /var/run/sshd

# 添加用户 team2

RUN useradd -m -s /bin/bash team2

# 设置用户 team2 的密码

RUN echo 'team2:testtest123' | chpasswd

# 配置 SSH 服务以允许 root 登录和密码认证

RUN echo 'PermitRootLogin yes' >> /etc/ssh/sshd_config && \

echo 'PasswordAuthentication yes' >> /etc/ssh/sshd_config && \

echo 'ChallengeResponseAuthentication no' >> /etc/ssh/sshd_config && \

echo 'UsePAM yes' >> /etc/ssh/sshd_config

# 设置工作目录并复制文件

WORKDIR /app

COPY pwn2 flag /app/

# 设置文件权限

RUN chmod +x /app/pwn2 && \

chmod a-w /app/pwn2 && \

chmod a-w /app/flag && \

chown -R root:root /app

# 设置 app 目录及其内容的所有者为 team2 用户,并赋予 team2 用户对该目录及其内容的写入权限

RUN chown -R team2:team2 /app && \

chmod -R u+w /app

# 暴露 SSH 端口 22 和 socat 服务端口 9999

EXPOSE 22 9999

# 启动 SSH 服务和 socat 服务

CMD ["/bin/bash", "-c", "service ssh start && socat TCP-LISTEN:9999,reuseaddr,fork EXEC:/app/pwn2"]

3、docker-compose.yml

附上 docker-compose.yml,仅供参考:

需要结合自己题目的实际情况进行修改,主要就是对端口做映射

version: "3"

services:

pwn1:

build: ./pwn1

ports:

- "2003:9999"

- "2004:22"

restart: always

web1:

build: ./web1

ports:

- "2001:80"

- "2002:22"

restart: always # 确保缩进正确

pwn2:

build: ./pwn2

ports:

- "2007:9999"

- "2008:22"

restart: always

web2:

build: ./web2

ports:

- "2005:80"

- "2006:22"

restart: always # 确保缩进正确当我执行:

docker-compose up -d --build就可以一并拉取出四道题目的环境,两道 web 和两道 pwn

根据这些端口号和账户密码去对应填写靶机信息即可

四、其他补充

1、Flag SSH 用户

关于我们用于更新 flag 的 root 用户(Flag SSH 用户),这个可以等容器创建好后,对 root 用户的密码进行修改。

两种方法:

(1)直接对容器进行操作

docker exec -it mycontainer passwd root

(2)进入容器后修改

docker exec -it d3d01433b376 /bin/shpassword

当我们修改不同密码后,SSH 连接就失败了

改回 123456 即我们添加靶机时填写的密码,再次测试:连接成功!

2、将 Cardinal 放入后台运行

正常 ./ 执行我们需要一直在这个终端挂着,否则 Cardinal 就会断掉,靶场页面也就无法访问。

使用命令实现一直运行:

nohup ./Cardinal &查看 19999 端口的进程:

lsof|grep 19999

这样,即使我们关闭终端,Cardinal 也会一直处于运行状态。

3、新比赛的创建与配置

当比赛时间结束或者说我们想要创建一个新的比赛,需要先修改 conf 里面的配置文件

主要是这三个:开始时间、结束时间、数据库名

需要在 mysql 数据库里新建一个用于新的比赛的数据库,之后运行 Cardinal 即可。

关于平台的其他功能各位可以自行研究, awd 靶场搭建以及基本使用与 docker 题目环境部署的介绍至此结束。

802

802

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?