目录

一、ARPV4单包攻击解析

1.1ARPV4单包攻击原理

ARP泛洪攻击,也叫拒绝服务攻击(Denial of Service),攻击者向设备发送大量目的IP地址无法解析的伪造ARP请求报文或免费报文,造成设备上的ARP表项溢出,无法缓存正常用户的ARP表项,从而影响正常的报文转发。

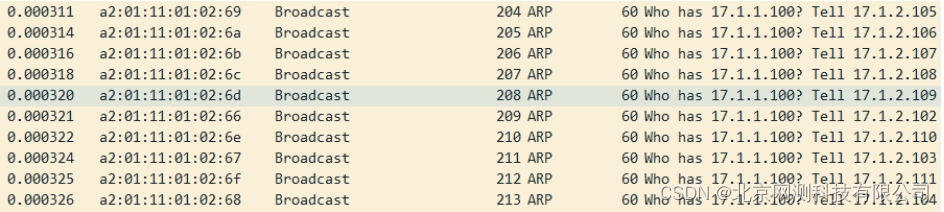

ARP_REQUEST_FLOOD,攻击者向目标主机发送大量的,不同的源ip,源MAC的请求报文,使网络资源被大量占用,造成网络中断,掉线等问题

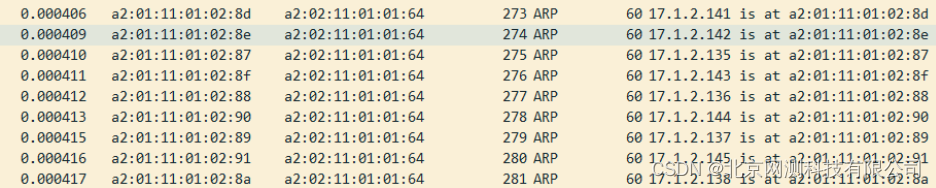

ARP_RESPONSE_FLOOD,攻击者向目标主机发送大量的,不同的源ip,源MAC的应答报文,不断更新本地ARP缓存,使网络资源被大量占用,造成网络中断,掉线等问题

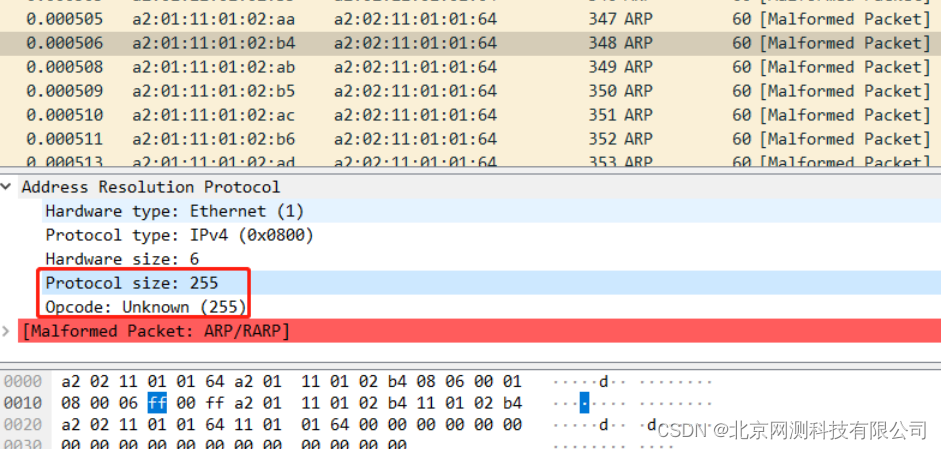

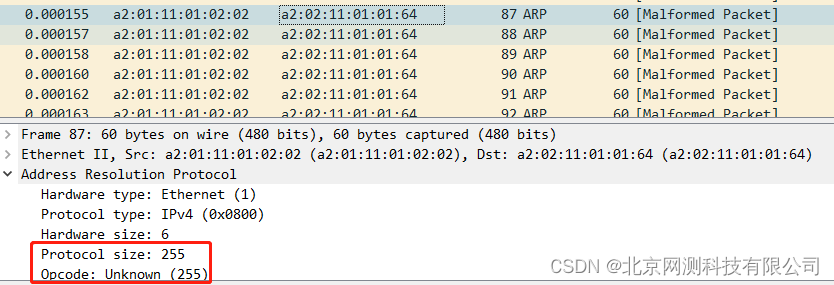

ARP_GRAMMAR_FLOOD,将ARP请求报文中OPCODE和PRTOCOL SIZE关键字段分别设为0xFF,测试ARP协议的健壮性

1.2攻击使用场景

1.攻击服务器系统,服务器系统等待缓存资源瞬间被占满,服务器瘫痪,从而不能响应正常的服务请求。

2.路由器和防火墙进行设置ARP防御抵御该攻击。从而测试防火墙和路由器的性能。

二、ARPV4单包攻击在supernova测试仪中可应用的场景

2.1 网关模式

测试仪同时模拟客户端和服务器,测试流量穿过受测设备(防火墙、交换机、路由器等),得到受测设备的性能。

2.2 应用服务模式

测试仪只模拟客户端,向被测服务器发送数据包,从而得到该服务器运行状态来测试服务器的性能。

三、ARPV4单包攻击用例功能介绍

3.1.分配cpu核

用例的运行需要分配cpu核数,分配的核数越多相对的性能越高,至少每个端口分配一个cpu核。

3.2限速配置

ARPV4单包攻击用例支持多种流量模型,包括固定速率:设置一个限速数值,运行过程中速率将一直保持该数值,上下浮动不超过1%;

随机速率:限速方式为随机速率时,设置最小、最大限速数值,速率将按每秒从最小速率和最大速率之间随机速率值运行直到运行结束;

梯形速率:限速方式为梯形速率时,设置一个限速数值,运行开始阶段速率将按时间或者百分比递增到该数值,中间过程将一直保持设置的限速数值,运行结束前速率按时间或者百分比递减至0,中间过程上下浮动不超过1%;

雪崩速率:限速方式为雪崩速率时,设置最大、最小速率和保持时长,测试过程中速率将以最大速率保持一段时长,再以最小速率保持一段时长,交替进行;

正弦速率:限速方式为正弦速率时,设置最大、最小速率和渐变时长,测试过程中速率会在每一个渐变时长内完成一次正弦变化;

楼梯速率:限速方式为楼梯速率时,设置初始、最大、递增速率和保持时长,测试过程中速率将以初始速率保持一段时长,按递增速率每次递增并保持一段时长,最后按最大速率一直运行结束,形状类似楼梯。

支持链路层和应用层的限速,限速单位支持最低为bps,最高为Gbps,默认为Mbps。

3.3抓包设置

可以设置需要抓的协议类型,指定IP地址、端口、文件大小或者包数。可在运行前或运行中设置抓包。

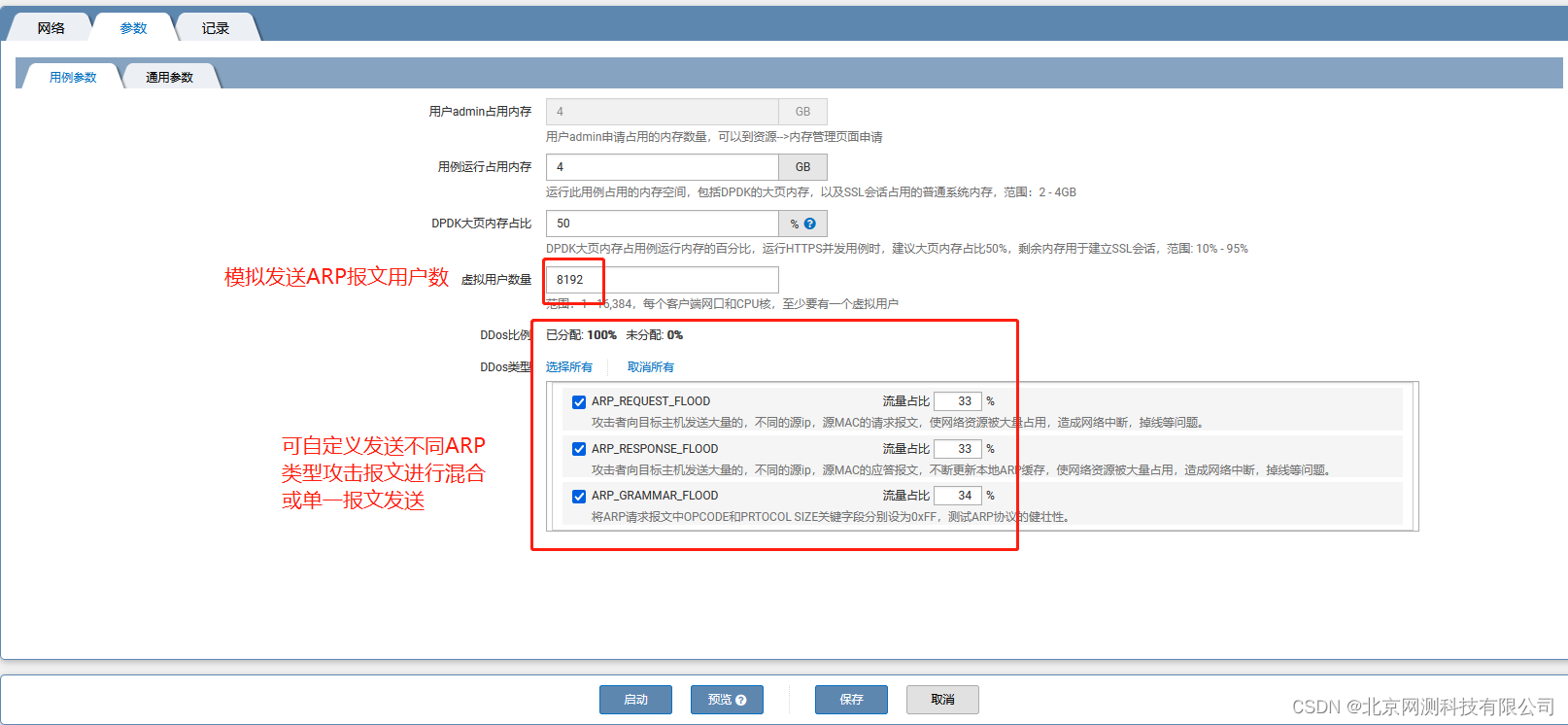

3.4虚拟用户数量

类似于并发数,可同时存在发送arp报文用户的数量,如设置了256个用户,为256虚拟用户同时发送arp报文泛洪。

3.5 DDos类型

选择不同类型arpv4报文,支持ARP_REQUEST_FLOOD、ARP_RESPONSE_FLOOD、ARP_GRAMMAR_FLOOD混合或单一模式发送攻击流量占比。

四、ARPV4单包攻击测试案例

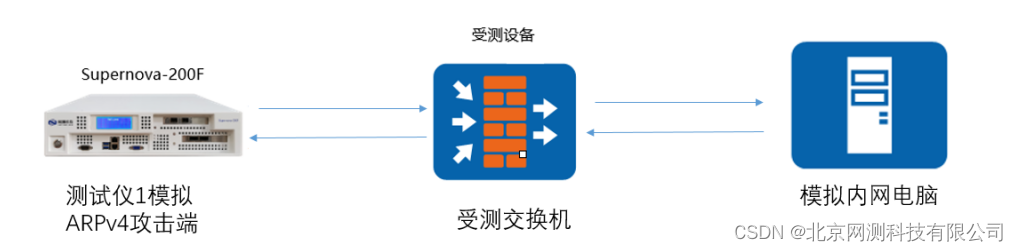

4.1 ARPV4单包攻击用例拓扑图

说明:

测试仪使用“应用服务模式”模拟ARPv4单包攻击的客户端,来测试交换机的性能。

交换机下接入内网PC,ip为17.1.1.20;

4.2 ARPV4单包攻击用例目的

ARPv4单包攻击冒充合法主机发送真实ARP防洪攻击流量使攻击者向设备发送大量目的IP地址无法解析的伪造ARP请求报文或免费报文,造成设备上的ARP表项溢出,无法缓存正常用户的ARP表项,从而影响正常的报文转发,查找出服务器存在该漏洞,以便尽快地修复漏洞,从而提高应用程序的健壮性及抵御意外输入的安全性。

4.3 ARPV4单包攻击测试预计结果

交换机学习到错误arp表项,内网上网异常无法访问

五、测试步骤

5.1创建ARPV4单包攻击用例,配置参数。

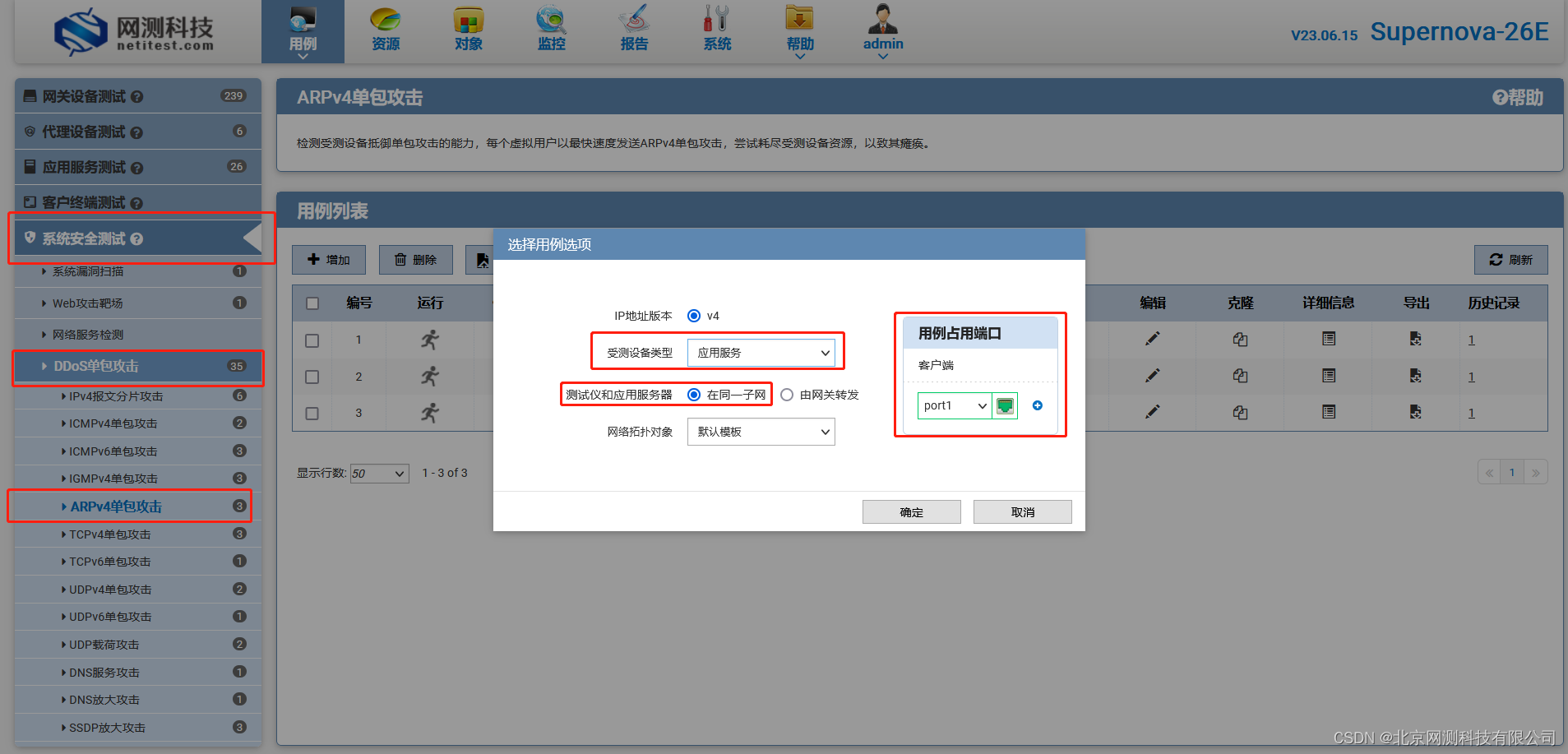

(1)在应用服务模式中,创建ARPv4单包攻击,选择应用服务模式,配置被测设备的IP地址。

(2)分配CPU核数

(3)抓包设置,本次运行结果需要看是否按照设置比例发送ARPv4单包攻击流量,需要抓包查看。

(4)参数设置

(5)点击启动用例

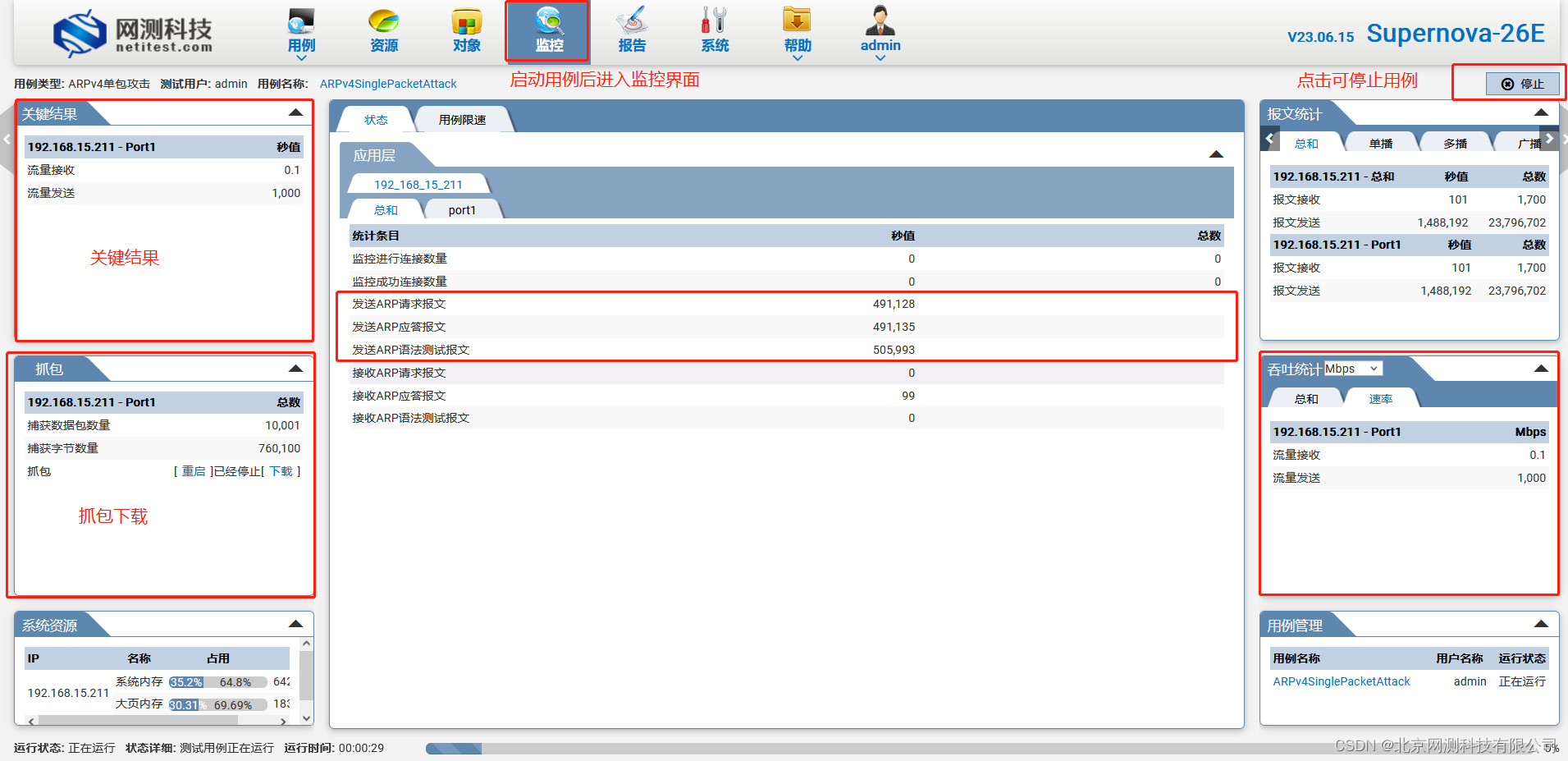

(6)在监控中查看运行界面

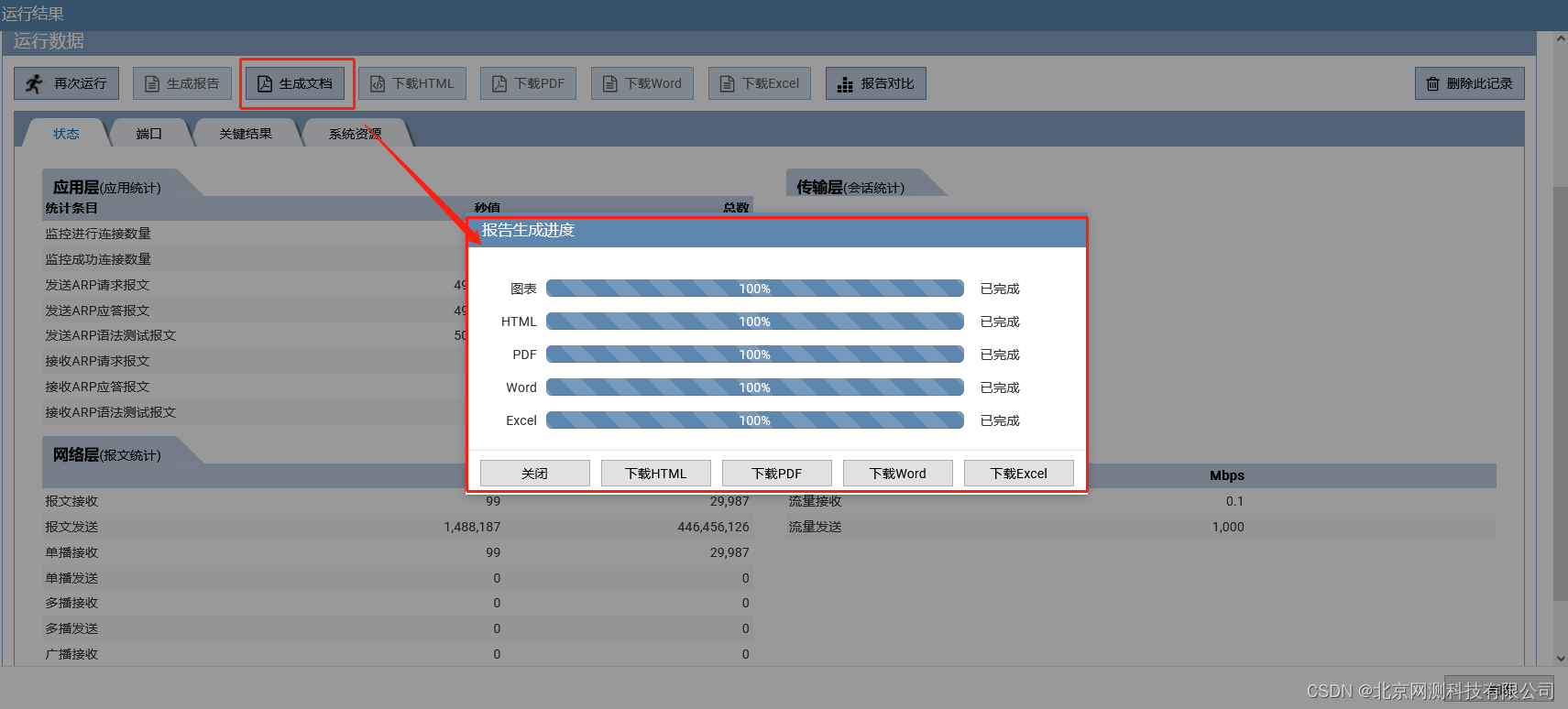

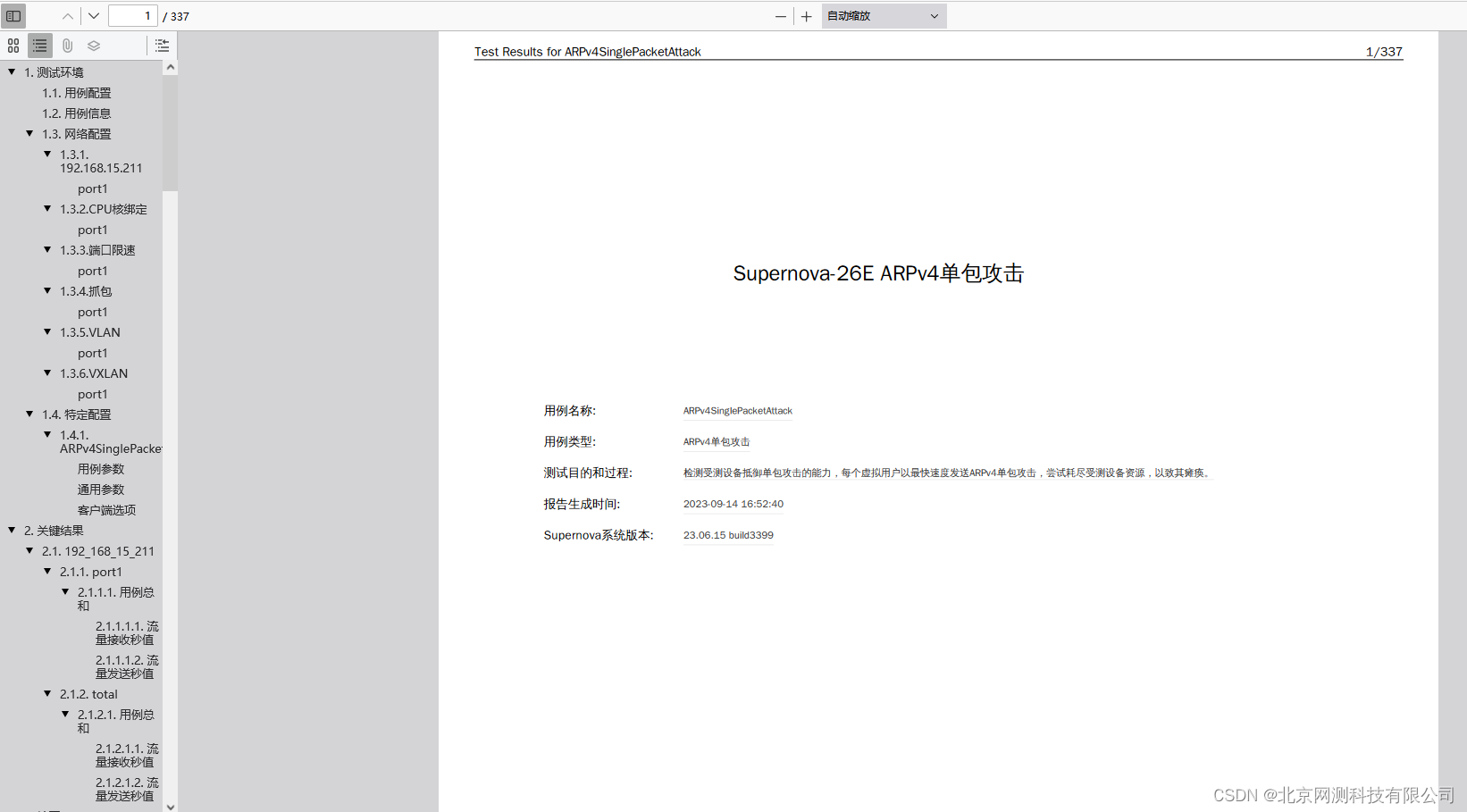

(7)生成报告

用例手动终止或者到时后,可在报告页面生成报告。

六、对预期结果进行验证

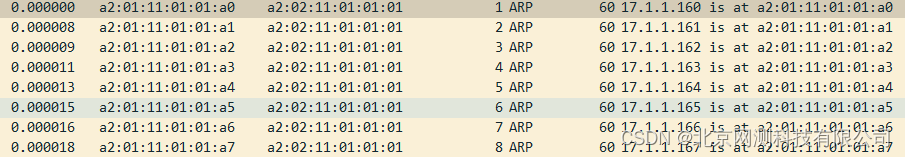

抓包查看报文,按照预期设置报文发送

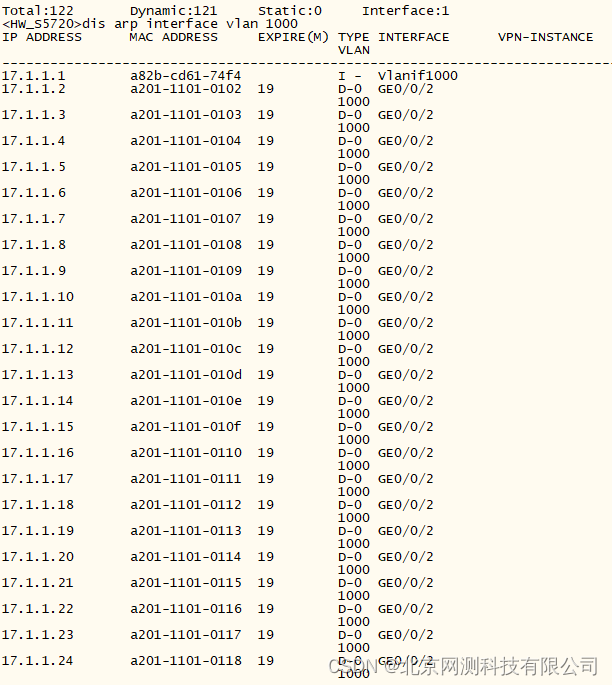

交换机学习到错误的arp表项,内网服务器无法访问网关

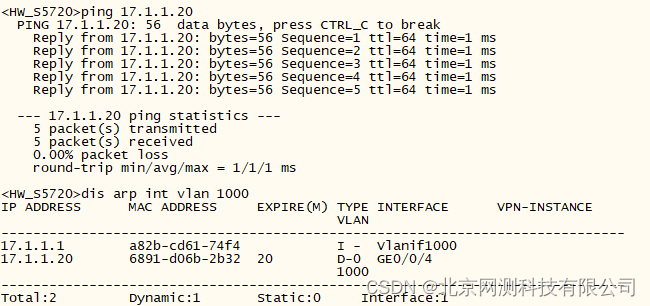

交换机arp表如下:

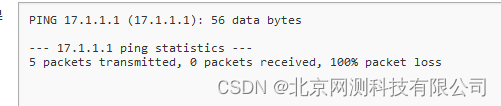

此时,内网PC对网关进行ping测试,设备无法访问网关;

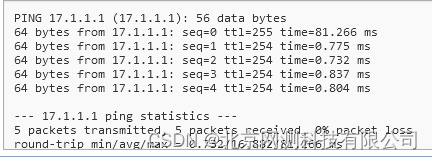

关闭攻击用例后,内网PC再次对网关ping测试,可以正常ping通网关

交换机测试也可以正常ping通内网PC,且学到正确的arp

符合预期设置目标攻击导致交换机arp表项学习错误,内网设备上网访问网关失败,ping不同网关地址

168

168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?