Cancelable Iris template for secure authentication based on random projection and double random phase encoding

1 Introduction

1.1 Contribution

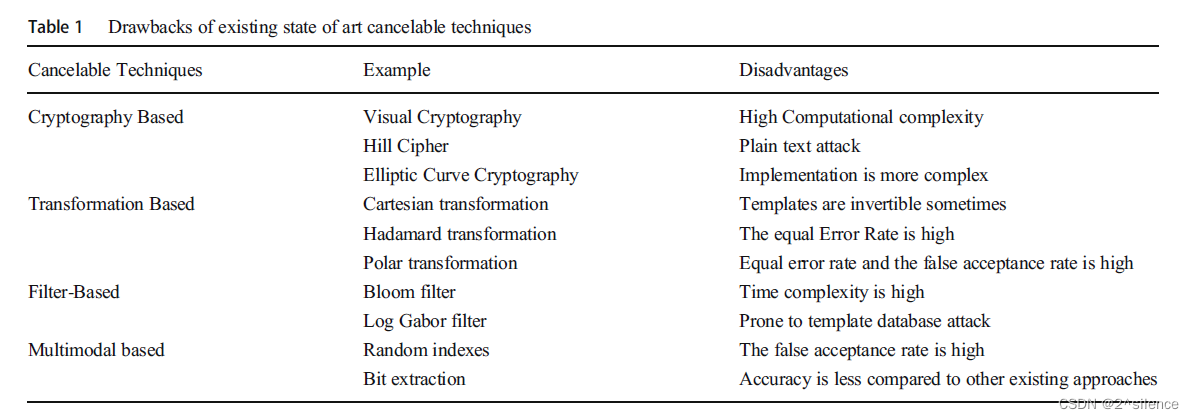

可取消技术的最常见方法是i)基于密码学的ii)基于变换的iii)基于过滤器的iv)基于多模式的。该加密技术使用加密算法来生成可取消模板。变换技术使用各种不可逆变换算法来生成可取消技术。该滤波方法使用卷积技术来生成变换后的模板。多模式方法组合用户的两个或多个生物特征以生成转换后的生物模板。每种分类都有各自的优点和缺点,如表1所示。从这些观察中可以看出,现有的方法存在着等错误率高、错误接受率高、准确率低等问题。一些方法生成导致模板数据库攻击、明文攻击、会话密钥攻击[5]、DOS攻击等的可逆变换。

为了解决这些问题并设计一种现实的可取消生物特征识别方案,以下方法被认为是拟议研究的动机:

- 设计一种结合随机投影和双随机相位编码(DRPE)技术的安全混合可取消方法。DRPE是一种安全加扰技术,非常适合创建保证安全和隐私的可取消生物识别模板。

- 实现显著的可取消功能,如隐私威胁保护[4]、不可逆性、多样性和可再生性。

- 为了防止隐私威胁,有必要在可取消虹膜模板的生成中包含安全的随机密钥。首先对虹膜进行预处理,得到准确的虹膜特征向量。从个人的左右虹膜获得该方法中使用的两个随机掩码密钥,例如rpms1和rpms2。由于随机密钥的存在,攻击者不可能攻击数据库或窃取生物特征模板。

- 与已有方法相比,该方法具有更高的识别率、更高的准确率和可取消的模板保护。

- 最后,较低的等错误率(EER)是任何可取消的生物识别系统都应该具备的主要需求。与其他现有方法相比,建议的方法应该包含较低的EER。

2 Related work

3 Preliminaries

3.1 Random projection

用于创建可取消生物测定模板的现代化方法之一是随机投影[20]。它是通过将生成的特征向量乘以随机矩阵而获得的,如下所示。

其中x是从虹膜获得的特征向量,G是高斯随机矩阵,R是可抵消的特征向量。随机投影法的意义在于,生成的特征向量之间的距离大于或等于原始特征向量的距离。这是基于Johnson-Lindenstrauss(JL)引理。

3.1.1 JL Lemma

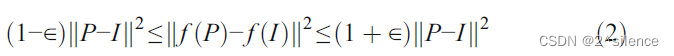

对于任意整数 i 和任意0<∈<1设 x 是一个正整数,使得x≥0()。对于

中 i 点的所有集合K,映射函数由f:

→

表示,使得对于所有P,I∈K,

在我们的基于随机投影的可取消生物特征模板中,P和I是两个原始特征向量,而f(P)和f(I)是通过随机投影产生的新特征向量。

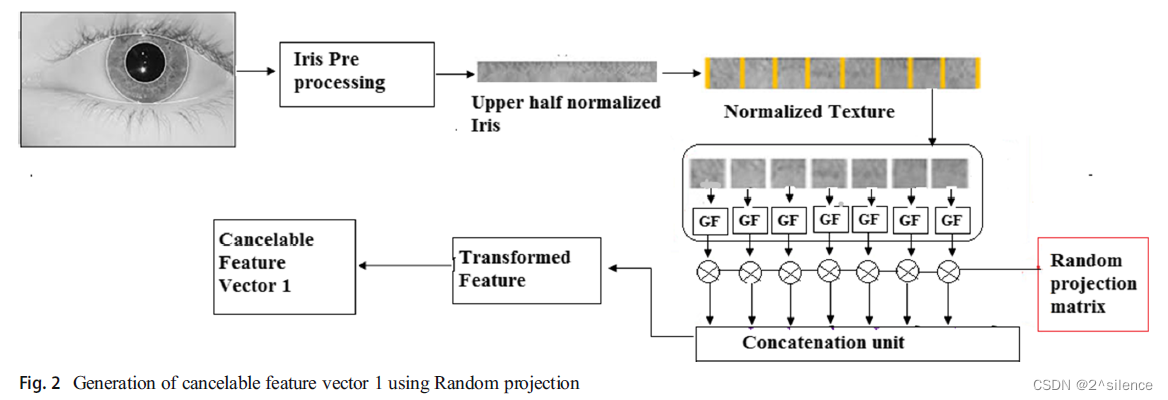

3.2 Generation of random keys from iris

该方法使用两种类型的随机相位掩码,如rpms1(x,y)和rpms2(u,v)。这些关键点是从虹膜的规格化纹理获得的。图2所示的归一化纹理被分成m×n个像素。基于基于上下文的选择,识别表现出最高峰值信噪比的特征。将这些二维组件存储为位掩码。位掩码表示规格化纹理中更可靠的功能。从标准化的纹理中选择随机特征,随后给出F={f1,f2,...,f1}。然后,将所选择的特征和位掩码映射到间隔,在该间隔中,根据码字返回它们。通过连接所有返回的码字的比特来构造生物测定密钥rpms1。重复相同的过程以从用户的右虹膜生成随机密钥rpms2。

3.3 Double random phase encoding (DRPE)

DRPE是1995年开发的最广泛使用的光学加密方法[21]。随机掩码rpms1(x,y)和n d rpms2(u,v)被用于编码普通图像i(x,y),其将正值转换为白色平稳序列作为模板c(x,y)。这两个独立掩码表示在区间[0,2]内均匀分布的白色序列。空间域由(x,y)表示,频域由(u,v)表示。Taheri等人。[22]开发了一种改进的随机投影方法。基于该DRPE技术,首先将虹膜图像乘以第一掩码rpms1(x,y)。第二乘法项是m(x,y),它是由exp(j2∏rpms2(u,v))指定的rpms2(u,v)的逆傅立叶变换。虹膜的加密函数由下式给出:

![]()

其中X表示乘法,*表示卷积。

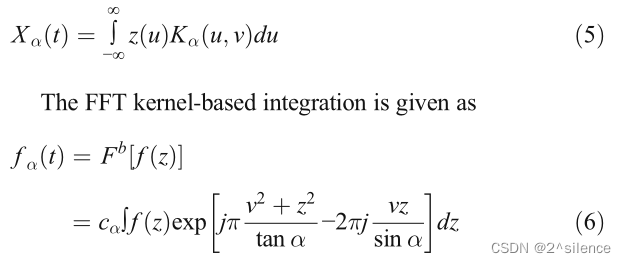

3.4 Fractional Fourier transform (FFT)

Oshi等人。[23]2008年提出了分数傅里叶变换的概念。这是一种传统的平面编码,其中以任意角度执行信号旋转。一般旋转表示为(bπ/2),其中b是在范围0≤b≤1中给出的分数阶变换。在FFT中,基于核的积分表示为,其中b表示为阶,u表示为混合时间/频率参数。当b等于0时视为时间变量,等于1时视为频率变量。b 从0 到 1的微小增量表示u从时间域到频率域的逐渐变化。基于内核的转换由下式给出:

提出的方法使用FFT来增强安全性。当在应用中考虑到2D FFT时,2D表示可以很好地适合于图像处理。这里,被认为是从平面坐标(x,y)到坐标(u,v)的逆时针图像旋转。考虑的旋转角度是时频平面中的α。

3.5 Security model

3.5.1 Brute force attack

攻击者尝试使用不同的密码/密钥组合登录系统。攻击者没有关于真正用户的信息。如果攻击者需要识别m比特的生物特征密钥,他必须使用个组合来识别该密钥。

3.5.2 Record multiplicity attack

攻击者试图从同一生物特征中查找多个编码模板之间的相互关系。这种攻击的目的是获取用户的原始模板和机密。

3.5.3 Stolen Key attack

攻击者可以识别来自用户的密钥或密码,然后开始在原始生物测定模板上应用该密钥或密码。这一过程将导致获得原始估计模板。考虑如果有n个特征可用,攻击者必须尝试个计算复杂性以上的n!个置换。

3.5.4 Doppelganger threat

被攻破的数据库由数百万用户组成,这将使攻击者能够访问接近的匹配项,攻击者可以使用这些匹配项直接进行模仿。

3.5.5 Privacy violation attack

攻击者可以使用受威胁的授权用户模板登录到其他应用程序或系统。

3.5.6 Stolen Biometric feature attack

攻击者使用不同的组合键登录到其他应用程序或系统时,尝试使用真正用户窃取的生物特征。

4 Proposed methodology

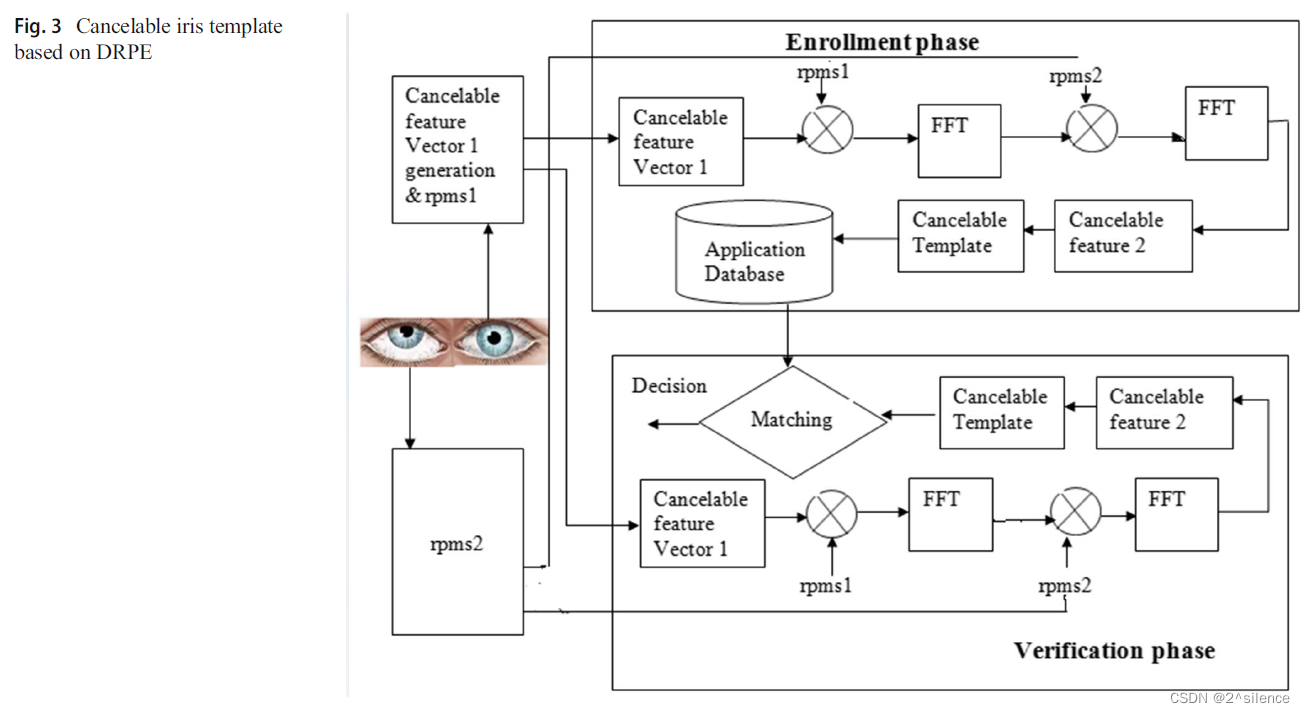

所提出的可取消生物测定模板包括两种操作模式:a)登记阶段b)验证阶段。

注册阶段包括三个步骤:虹膜预处理、基于随机投影的虹膜特征提取和DRPE加密。该阶段登记加密的生物测定可取消模板并将其存储到数据库中。类似地,验证阶段包括三个步骤:虹膜预处理、基于随机投影的虹膜特征提取、虹膜特征与数据库中登记的虹膜编码匹配。

4.1 Iris pre-processing

对于实时的生物特征认证系统来说,高质量的虹膜样本采集是非常必要的。它如图1所示。

虹膜预处理包括三个阶段:a)虹膜定位;b)虹膜分割;c)虹膜归一化。

4.1.1 Iris Localization

本地化包括从外部和内部识别虹膜边界。这一过程必须在分离虹膜的瞳孔和巩膜时不发生任何错误。

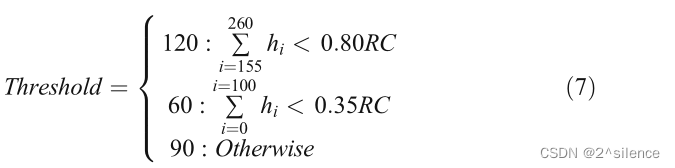

提出的工作采用了由粗到精的定位方法。粗略的阶段将图像的阈值分为几个暗部分。文中提出的方法采用了基于直方图分析的三级阈值系统。(7)。其中hi表示基于像素强度i的直方图。Rand C表示虹膜图像中的行数和列数。给定的门限方案使得所提出的系统非常适合于不同的强度条件。算法1表示粗略阶段涉及的过程,算法2表示精细阶段涉及的过程。

4.1.2 Iris Segmentation

分割是指自动识别虹膜样本的瞳孔和边缘边界。虹膜分割的步骤如下。

1.识别虹膜的瞳孔或内边界。

2.识别虹膜边缘或外边界。

3.删除任何镜面反射。

4.识别和消除睫毛、反射和阴影中的遮挡。

4.1.3 Iris Normalization

虹膜分割的下一步是虹膜归一化。它产生一个具有恒定尺寸的虹膜区域。最常用的虹膜归一化方法是道格曼的橡皮板模型。该过程包括将虹膜的每个区域映射到一对极坐标(s,θ),其中s表示间隔[0,1],θ表示角度[0,2π]。

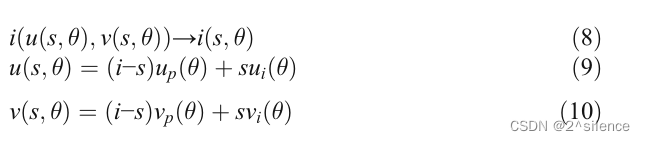

虹膜样本从笛卡尔坐标到极坐标的重新映射过程由以下公式指定。

其中i(u,v)表示虹膜区域,(u,v)表示笛卡尔坐标,(s,θ)表示极坐标,(up,vp)表示光瞳边界,以及(ui,vi)表示虹膜边界。

4.2 Iris feature extraction using random projection

该阶段通过将归一化虹膜投影到随机子空间中来创建第一级可消除虹膜模板。将上半部归一化虹膜分割成不同的扇区。在级联单元中将所有扇区与随机投影矩阵结果合并。一般情况下,虹膜的下半部分容易出现噪声恶化,而上半部分的虹膜特征更接近瞳孔边界。为了避免噪声的恶化和提高识别率,该方法选择了虹膜的上部。最后,作为算法3和图2中给出的随机投影的结果,生成完美的可消除特征向量1。

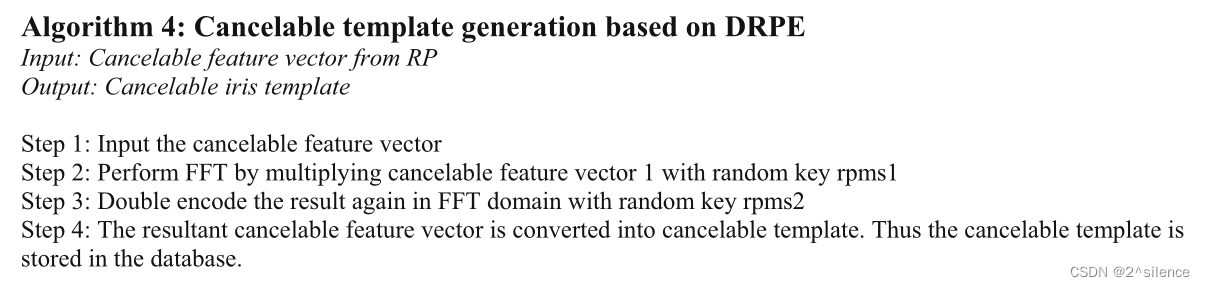

4.3 Cancelable template generation based on DRPE

可取消虹膜编码是基于DRPE技术生成的,工作流程如图3所示。该技术包括两个阶段:a)注册阶段和b)验证阶段。在这两个阶段中,两个随机密钥rpms1和rpms2分别用作FFT和IFFT的输入。在注册阶段,基于算法3从左侧虹膜生成可消除的特征向量1。

然后将其与rpms1组合,并作为输入提供给FFT。从用户的右虹膜获得的FFT和rpms2的输出作为输入提供给IFFT,IFFT生成可抵消的特征向量2。所得到的虹膜代码在特征向量中被编码包含角度和径向信息,用于生成加密虹膜代码。算法4给出了生成加密虹膜代码的过程。加密的虹膜代码存储在应用数据库中。在验证阶段,重复注册阶段的相同过程,直到创建加密虹膜代码。根据公式中给出的虹膜特征匹配技术,将验证阶段的加密虹膜编码与应用数据库中的虹膜编码进行比较。如果比较的特征向量基于公式11匹配。用户将被视为授权用户,否则将被宣布为冒名顶替者。

4.4 Iris feature matching

虹膜特征匹配通过汉明距离度量来完成。它被定义为存在于查询虹膜模板和存储模板中的非等效位的总和。等式。11表示汉明距离计算。

Hamming Distance,

其中N是总比特数,Si是存储的虹膜模板,而Ti是测试虹膜模板。

5 Results and discussion

本节介绍了建议方法与其他现有方法的性能比较。仿真结果表明,该方法具有较高的计算效率和安全性。

5.1 Experimental setup

用Python语言在Anaconda(Jupiter Notebook)上进行了模拟实验。实验是在采用Intel酷睿i5处理器和6 GB RAM的系统上进行的。实验分析中使用了中国科学院和自动化研究所(CASIA)4.0版[24]和印度德里理工学院(IITD)[25]等两个标准的最新数据集。CASIA V4是CASIA V3的扩展,它包含来自2800个不同人的约54,600个高质量虹膜样本。CASIA V4的一个细分是CASIA虹膜1000数据集;它拥有20,000个高质量的虹膜样本。IITD虹膜数据集包括来自224个年龄组约15-55岁的不同个人的2240个高分辨率虹膜样本。它还有大约320x240像素的高分辨率虹膜样本。由于这两个数据集都具有高分辨率的虹膜样本,因此更适合于实时虹膜识别模型。从两个数据集CASIA和IITD虹膜中,拍摄了六张图像用于训练,两张图像用于对每个受试者进行测试。为了分析所提出的方法的有效性,必须考虑以下度量。

- 错误接受率(FAR):表示系统错误地接受未注册或未经授权用户的概率。

- 错误拒绝率(FRR):它表示系统错误地拒绝未注册或未经授权的用户的概率。

- True Positive Rate(TPR):表示系统授权注册用户的概率。它也被称为敏感度。

- True Negative Rate(TNR):表示系统拒绝未授权用户的概率。它也被称为专一性。

- 等误码率(EER):表示FAR等于FRR的速率。

- 接收者操作特征(ROC):当TPR与FAR和阳性预测值(PPV)绘制时获得:它的定义为PPV=真阳性数/(真阳性数+假阳性数)

- 负预测值(NPV):定义为NPV=真阴性数/(真阴性数+假阴性数)

- 准确率:授权用户访问他们进行的尝试的次数。

- 可判断性:能够区分冒名顶替者和正品分发。它由

其中μg和μi分别是真品和冒名顶替者的分数。σg2和σi2分别是正版和假冒分数的标准差。

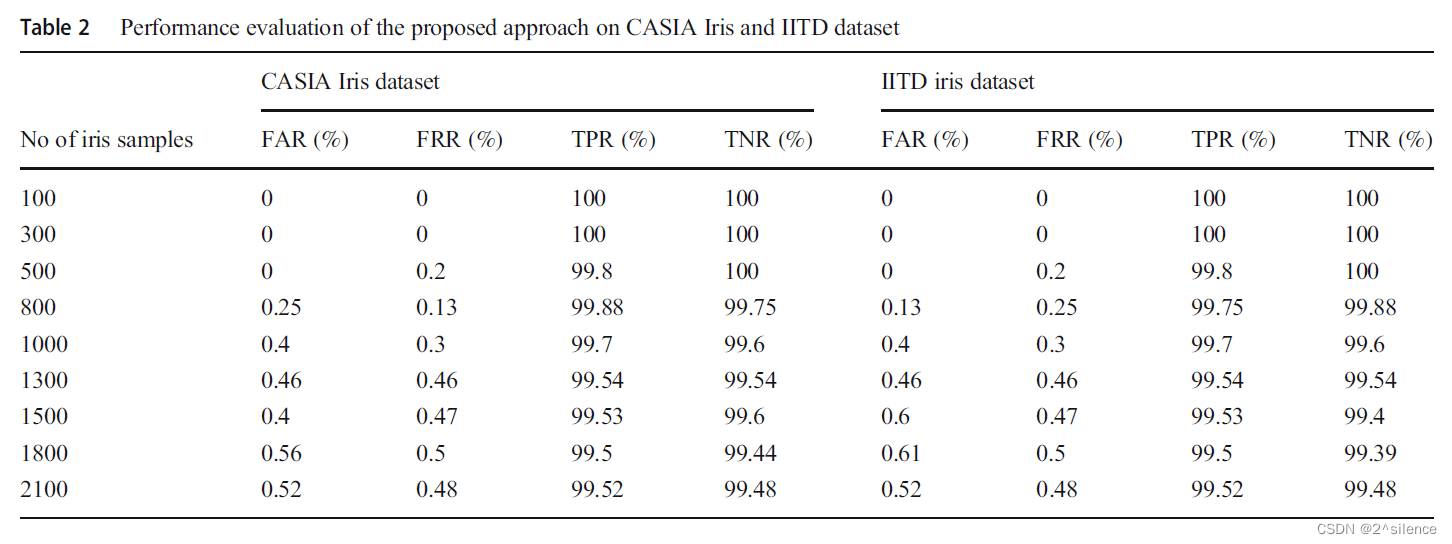

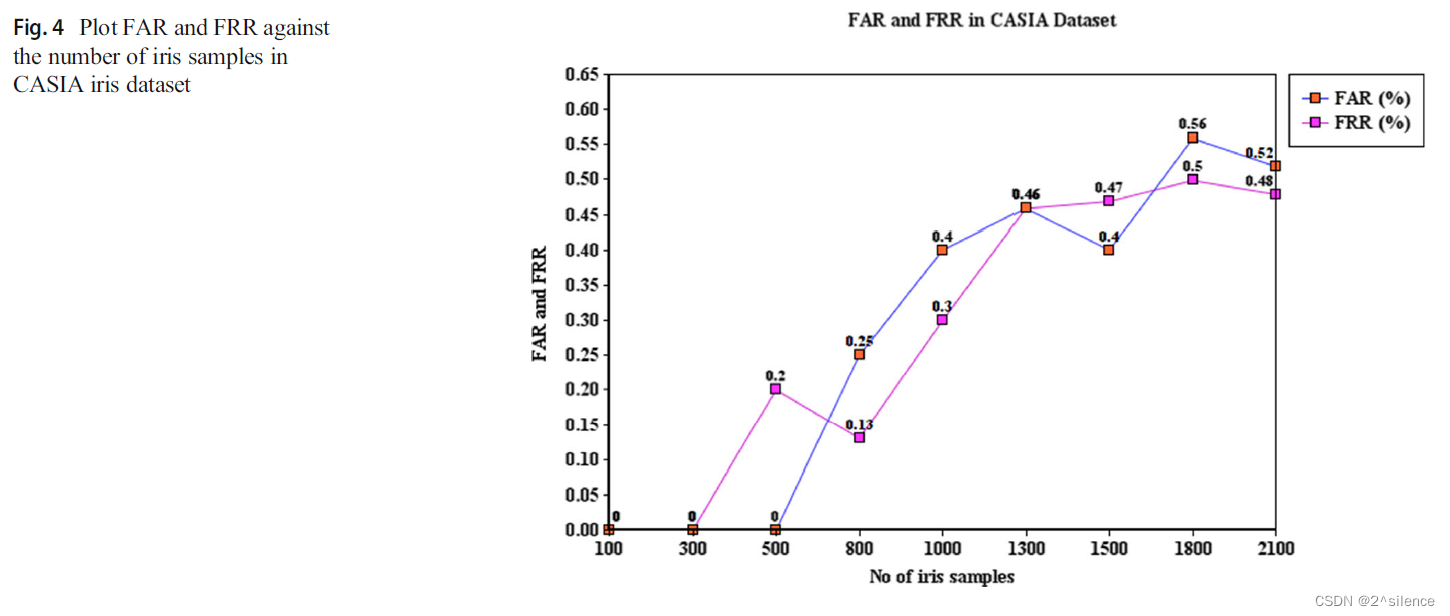

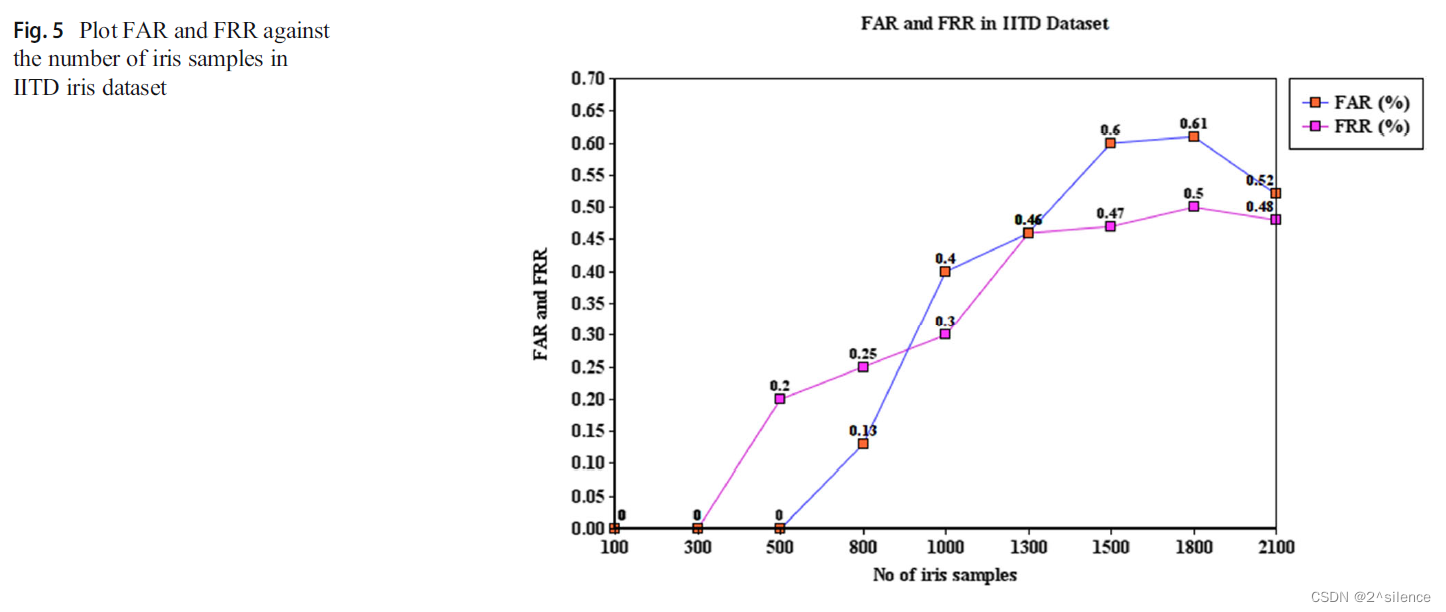

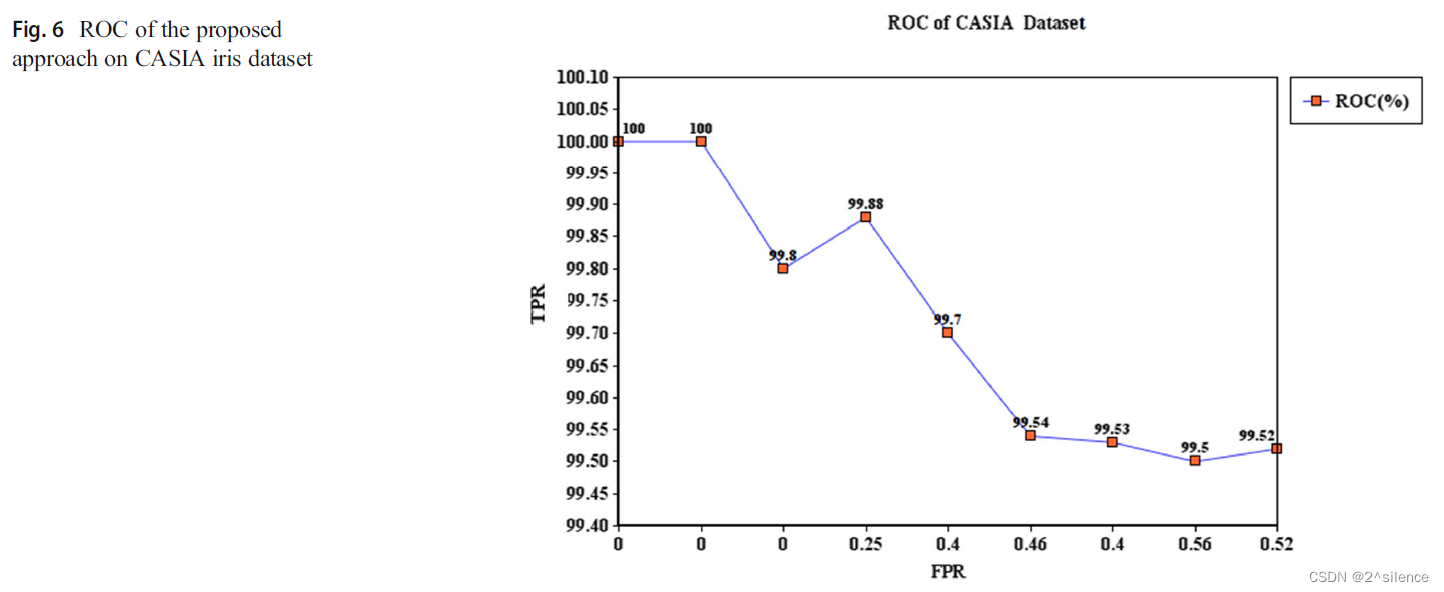

5.2 Performance evaluation of the proposed approach on CASIA and IITD datasets

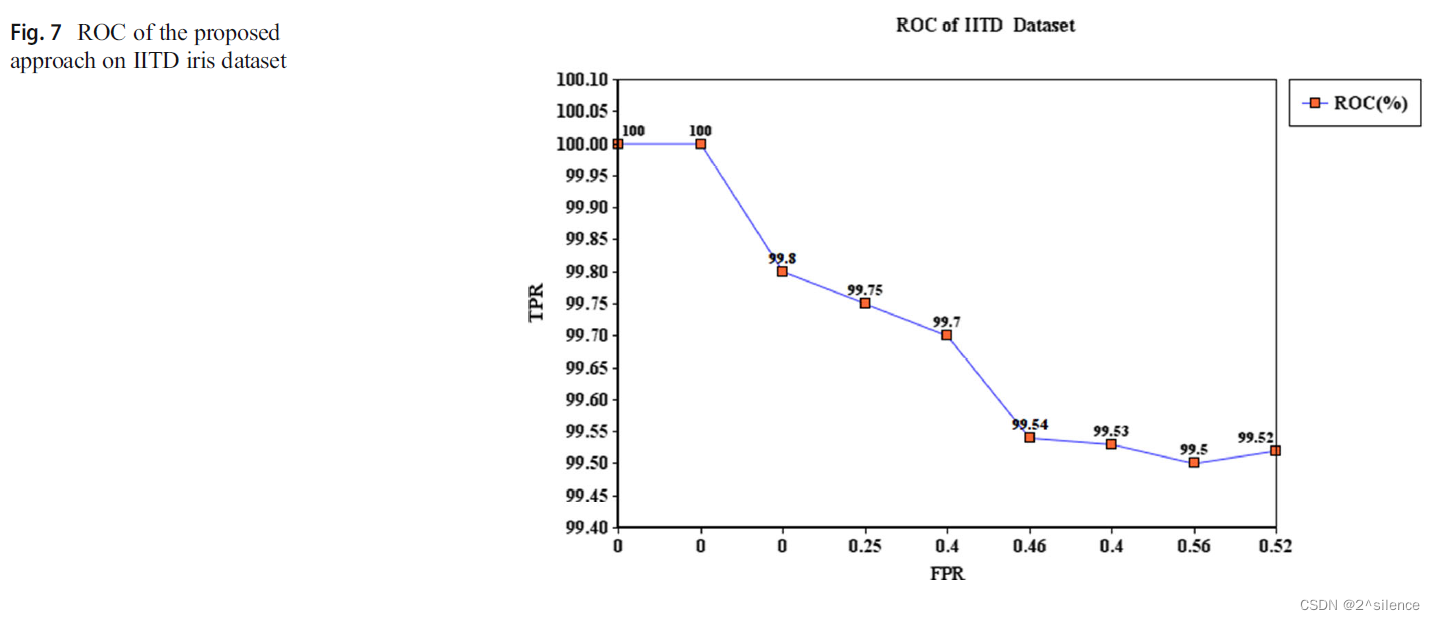

为了分析该方法的可行性,对CASIA、IITD的不同虹膜样本进行了实验分析。表2比较了两个数据集的平均FAR、FRR、TPR和TNR等参数。建议的方法具有较小的FAR、FRR,它具有最大的TPR和TNR。EER与识别率成反比,EER值越低表示识别率更高。分析表明,该方法的平均FAR为0.28%,平均FRR为0.28%,最大TPR为100%,最大TNR为100%。图4和图5分别给出了CASIA虹膜和IITD虹膜数据集的FAR和FRR相对于虹膜样本数的图形表示。由此推论,拟议方案的EER为0.46%,低于其他现有方案。图6和图7显示了所提出的方法在CASIA和IITD虹膜数据集上的ROC曲线。CASIA虹膜数据集的ROC平均值为99.59%,IITD虹膜数据集的ROC平均值为99.58%。从这一分析中可以清楚地看出,拟议的方法取得了令人鼓舞的结果。

5.3 Performance comparison of the proposed approach against existing approaches

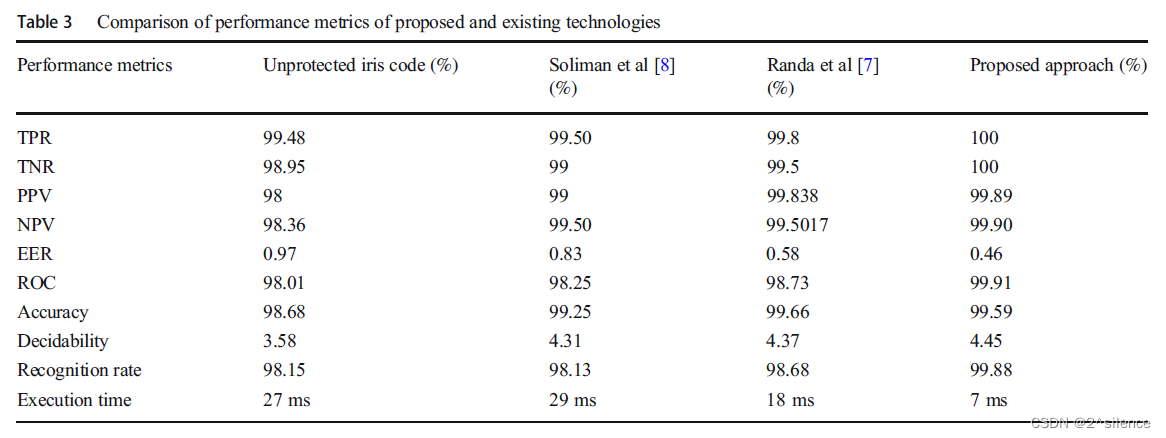

这一部分描述了提出的方法与其他现有的可取消生物识别方案的性能比较。将该系统的最大TPR、TNR、PPV、NPV、EER、ROC、准确度、可判断性、识别率和执行时间等参数与其他先进的可撤销生物特征识别技术进行了比较。从表3的分析可以看出,所提出的方案提供了增强的性能,并且具有更少的计算时间,仅为7毫秒。更高的性能和更少的执行时间使得所提出的系统在计算上是高效的。

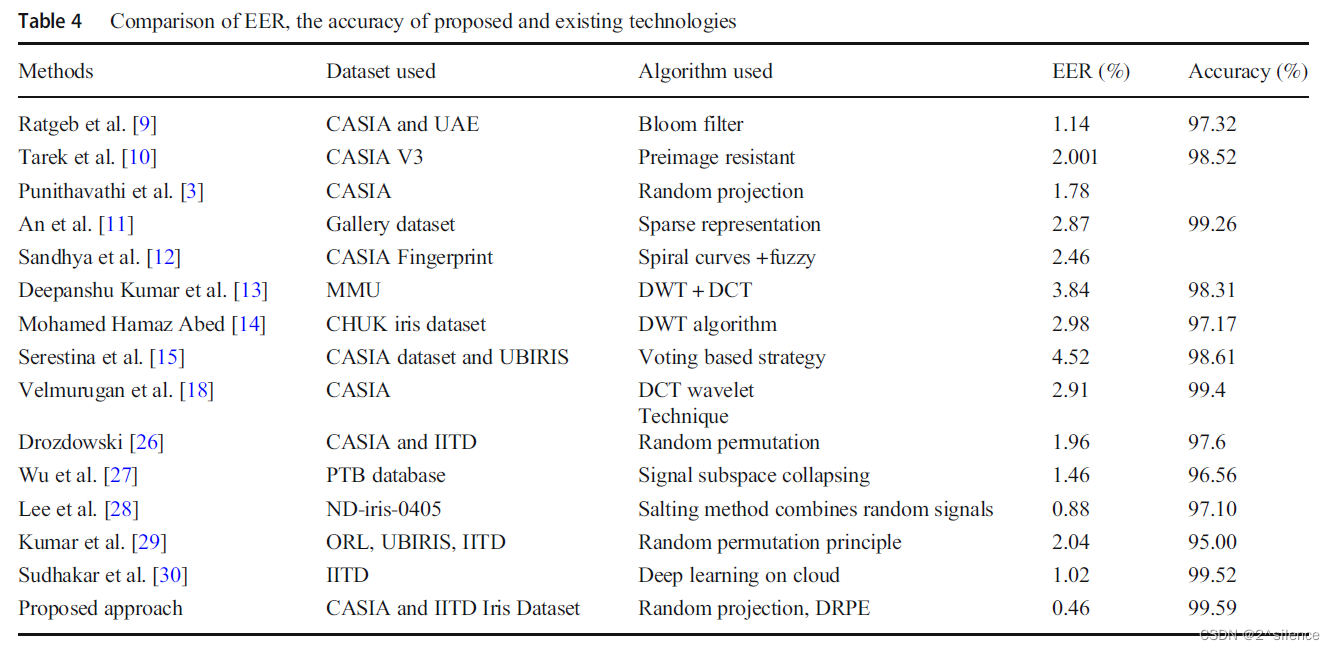

此外,任何生物识别的重要指标是EER和准确度。表4显示了EER的汇总结果、建议的准确性和其他现有方法。该方法具有较低的EER为0.46%,较高的准确率约为99.59%。

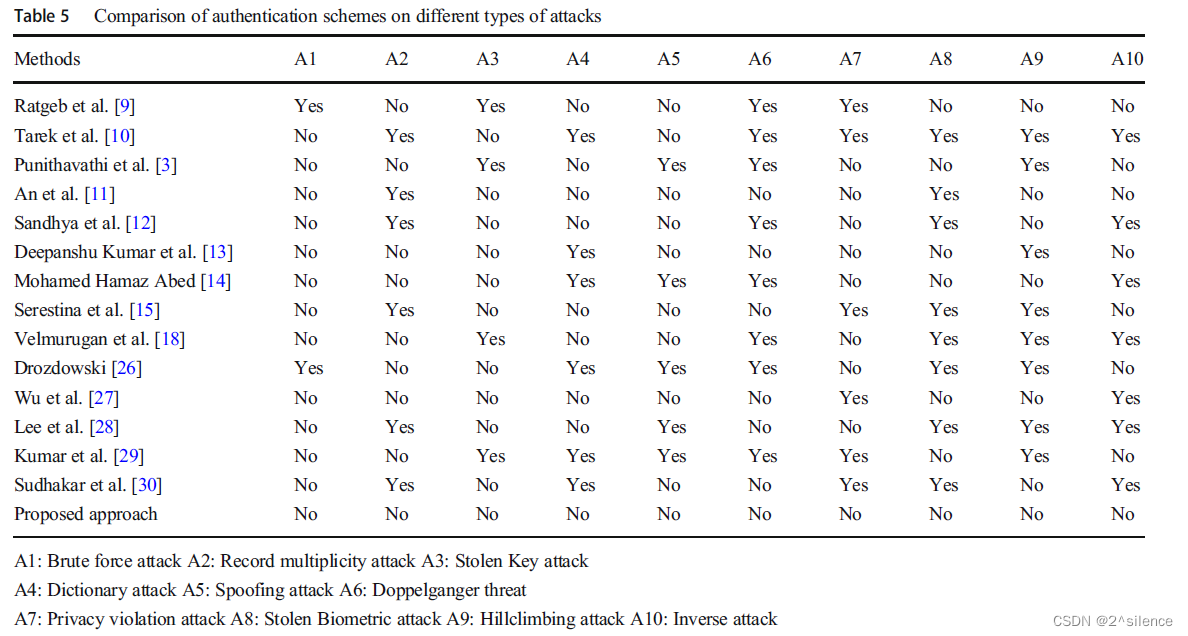

除了这些有希望的因素外,还与现有的基于暴力破解攻击、欺骗攻击、记录多样性攻击、窃取密钥攻击、基于字典的攻击、双重威胁、侵犯隐私攻击、被盗生物识别攻击、爬山攻击等不同攻击的方法进行了比较。这些指标如表5所示。

6 Security analysis

可取消生物识别方案提供了增强的安全性和更高的性能,如上一节所述。

这种安全性分析确保了所提出的方法提供模板安全性。本部分是针对各种威胁和攻击提出的方法的正式阐述和正式安全验证。描述了可撤销生物特征的可再生性、多样性、区分性和不可逆性等可实现特征。

6.1 Protection against privacy threats

所提出的系统中的隐私威胁通过两个随机掩码密钥rpms1和rpms2来保证。

假设如果随机密钥和加密的虹膜图案被攻击者窃取,他将很难识别原始的虹膜图案。因为在该方法中,从左右虹膜提取的特征向量在特征级上进行融合,作为单一的变换模板。即使攻击者从客户端系统或隐藏的扫描仪窃取用户虹膜图案,他不能产生转换后的模板,因为随机密钥对攻击者是未知的。如果第二随机密钥rpms2被攻击者泄露,他可以生成新的变换的虹膜图案。但是在验证阶段,所生成的虹膜图案将永远不会与加密的虹膜图案匹配。

6.2 Protection against various attacks

在这一部分中,针对不同的攻击,形式化地阐述了所提出方法的安全性,并使用形式化安全验证工具Avispa(互联网安全协议应用程序的自动验证)对安全性进行了正式验证。

6.2.1 Formal security verification using AVISPA

所提出的形式化安全验证方法是由最常用的安全验证工具Avispa完成的。Avispa协议使用HLPSL代码(高级协议规范语言)进行编码和验证。它是对通信建模和定义安全协议的强大安全工具。它有一个HLPSL 2If转换器,用于将协议转换为中间通信。将输入指定为四个后端中的一个以生成输出格式。它们是

- SATMC:基于SAT的模型检查器

- OFMC:即时模型检查器

- TA4SP:基于自动逼近的安全协议分析树

- CL-ATSE:基于约束逻辑的攻击者检查器

该方法使用了用户和验证者两个基本角色。应该使用所有实例以及组合和全局常量来定义角色。Avispa的输出包含安全、不安全和不确定等三种“概要”状态。SAFE仿真结果表明,该方法对所有主要攻击都是安全的。“细节”部分指出在什么情况下建议的方法被认为是安全的。

“协议”部分表示协议的名称。“目标”一节暗示了拟议分析方案的主要目标。“后端”部分暗示了此应用程序中使用的后端。“统计数据 应用程序所需的总时间。“攻击竞赛”指定以标准客户端-服务器格式识别和显示攻击。图8中指定了用于所提出的方法的Avispa的输出。从第三行输出“SAFE”中可以推断所提出的方法是安全的,并且不会受到攻击。

6.2.2使用Proverif的正式安全验证

本节指的是另一个使用Proverif的正式安全验证协议。ProVerif框架基于П演算的概念,被广泛用于测试机密性和安全性功能。建议的方法使用最新的Proverif版本2.00。这里使用公共信道来建立通信。在该分析中考虑的过程被表示为注册者Ei和验证者Vi。

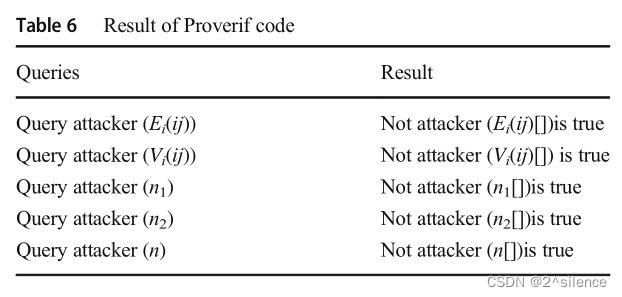

该方法中包括的步骤是a)变量、函数的初始化b)方法的执行c)向通信注入查询以及d)分析查询的输出。注入查询后,proverif的输出如表6所示。

通过对两个标准的安全验证工具Avispa和Proverif的结果分析,可以看出所提出的可撤销模板生成方法对于各种攻击是安全的。

6.2.3 Brute force attack

该系统只需修改变换函数或关键参数,即可从同一用户生成多个模板,从而具有抗暴力攻击的安全性。攻击者不知道有关授权用户的信息。如果攻击者试图窃取m比特的密钥,那么他必须计算个可能的组合才能进行暴力攻击。该方法的阈值约为0.015,二进制向量的长度为1024bit。假设攻击者需要猜测二进制向量,则猜测的复杂性将花费

次尝试。这种计算复杂性对于攻击者来说非常高,因此不可能进行暴力攻击。

6.2.4 Record multiplicity attack

在创纪录的多重性攻击中,攻击者将有权访问来自同一生物识别实例的转换模板的多个实例。然后攻击者试图链接所有转换后的模板,以获得原始模板的前像阻力。由于在可取消系统中,从单个生物特征实例中识别多个编码模板之间的相关性是困难的,因此所提出的方法的可取消模板是安全的。设t1和t2是从相同生物测定实例获得的变换模板,但是使用不同的参数,例如c(x1,y1)和c(x2,y2)。此外,由于i(x1,y1)在c(x1,y1)中的位置与i(x2,y2)在c(x2,y2)中的位置不同,所以已知变换后的模板是不像的。这是因为模板c(x1,y1)的距离向量取决于H1,而模板c(x2,y2)的距离向量取决于H2。此外,根据对多样性、不可逆性、独特性和可再生性的讨论,通过知道T1和T2来识别H1或H2是不可能的。因此,来自单个实例的多个变换模板似乎不适用于进行创纪录的多重性攻击。

6.2.5 Dictionary attack

在字典攻击中,入侵者试图使用受损的转换模板、转换函数或密钥将所有可能的点从原始空间链接到转换后的空间。该映射点的集合也被称为词典,用于构建生物测定模板的预映像。变换后的模板T依赖于用于编码普通图像的随机掩码rpms1(x,y)和rpms2(u,v),i(x,y)将正值转换为白色平稳序列作为模板c(x,y)。由于所提出的方法依赖于这些特征来构建与2D FFT变换函数一起的变换模板,所以攻击者必须生成范围从f1,f2,f3,…,fn的所有特征向量对。

此外,入侵者必须具有一组估计的原始特征才能执行此操作,这可能会因通道、对象和提取技术的不同而不同。从识别原始强度的变换模板T,该值变得不可行,并且在生成变换模板的同时,强度位置T在许多地方被重写。因此,该过程将不会成功,因为对应于Ti的值的适当强度位置是未知的。因此,仅确定强度映射对于攻击者来说是不够的,因为原始前图像在很大程度上依赖于强度值的该位置。因此,对该方案进行字典攻击是不可行的。

6.2.6 Stolen key attack

在这种攻击中,攻击者试图从用户那里识别生物特征密钥或令牌。然后,攻击者试图将该密钥或令牌应用于不同的已知生物测定实例,以获得估计的原始模板。对于m个特征,攻击者必须执行m!计算复杂度为的排列来猜测令牌或密钥。此外,所提出的方法使用从用户虹膜获得的两个随机密钥,使得窃取生物特征的尝试成为可能,而识别用户的变换模板意味着不可行。从而保证了可撤销生物特征的多样性和可撤销性。

6.2.7 Hill climbing attack

在这个攻击者中,攻击者在验证阶段成功地更改了输入特征,以重新生成转换后的模板。系统提供攻击者在任何步骤检查的匹配分数,并试图增加分数。这些实验采用了这样一种方式,即匹配分数的提高不会因为输入的改变而受到限制。使用随机投影和DRPE技术,将变换后的模板生成为c(x,y)有m比特。由于每个用户的查找表是不同的,所以攻击者需要执行所有可能的结合,这在现实中是不可行,因此爬山攻击是不可能的。

6.2.8 Spoofing attack

在所提出的方法中,客户端在认证阶段验证服务器的真实性。使用DRPE和利用两个随机掩码rpms1(x,y)和n个rpms2(u,v)的随机相位编码来加密虹膜特征。变换后的虹膜模板由c(x,y)表示。如果攻击者试图伪造这个转换后的模板,它依赖于计算两个随机掩码rpms1(x,y)和n d rpms2(u,v)。由于不可逆性,对于攻击者来说,撤销变换后的模板是不可行的。因此,在所提出的方法中,欺骗攻击是不可能的。

6.2.9 Privacy violation attack

为了避免不同生物特征模板之间的交叉匹配,可撤销生物特征被设计成所有获得的变换模板彼此不同。考虑c(x1,y1),c(x2,y2),c(x3,y3),.。。C(xn,yn)表示得到的变换后的模板,c(x1,y1)与ndc(x2,y2),c(x3,y3),.。。C(xn,yn)通常是不同的,因为它是基于不可逆性和分集生成的。因此,在所提出的方法中,隐私侵犯攻击通常是不可能的。

6.2.10 Doppelganger threat

为了损害用户的生物特征,入侵者可以干扰存储转换后的模板的数据库。由于可取消的生物识别技术增强了模板数据库的安全性,攻击者不能发出二重身威胁。在可取消的生物测定系统中,不存储原始生物测定特征,而是存储生物测定的变换版本。此外,转换后的模板通常是不可逆的、多样的和独特的。因此,攻击者不能建立模板数据库攻击。

6.2.11 Stolen biometric attack

在某个时刻,如果系统识别到攻击者试图访问系统,它将通过更改转换函数的中间函数来生成不同的模板。因此,可取消的生物识别系统更安全地抵御被盗的生物识别攻击。一个人的生物识别原型被扭曲到这样一种方式,攻击者无法获取原始数据,也无法访问这些数据。虽然仍然可以进行身份识别和窃取生物特征攻击,但对于攻击者来说,通常是不可行的。

6.3 Renewability and diversity

一般来说,可撤销方案提供了可撤销的性质。在验证阶段,从用户那里获得随机投影矩阵和测试虹膜图像,然后创建加密的变换虹膜模板。假设应用程序数据库被攻击者破坏,可以很容易地生成一个新的随机投影矩阵。用户不需要在验证阶段提供随机投影矩阵,相反,应用程序本身可以生成各种随机投影矩阵。这些矩阵可用于各种实时应用。因此,多样性性质也得到了满足。

6.4 Distinctiveness

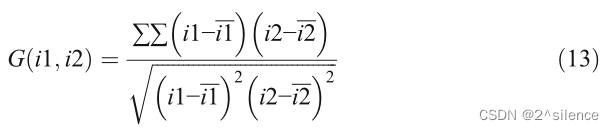

可以用不同的随机投影矩阵生成大量相同图案的可消除虹膜码。但每一种图案都保证了虹膜的独特性模板。这一性质由下面提到的相关方程来验证:

其中,i1、i2表示可取消虹膜码。对于使用不同随机投影矩阵生成的唯一虹膜模板,所获得的相关系数的值更接近于零。这表示所生成的可消除虹膜代码满足独特性。

6.5 Non-invertibility

可撤销生物特征识别的有效标准是不可逆性。如果攻击者知道随机密钥rpms1和rpms2,则他可能能够利用该密钥中存在的信息形成随机高斯矩阵。攻击者无法反转可取消的虹膜代码。如果虹膜图案从隐藏的摄像机中被窃取并且高斯矩阵被破坏,则他能够创建新的随机投影矩阵,但是对于攻击者来说创建变换的模板是不可能的,因为由于随机投影中的降维问题,这是不确定的。攻击者生成的新的随机投影矩阵将不等于在验证阶段获得的随机投影矩阵。因此,如果高斯矩阵被攻击者破解,获得可逆的可抵消虹膜编码将是一个具有挑战性的问题。图9表示所提出的方法的不可逆性。

7 Conclusion and future work

安全性和保密性是生物特征识别系统最重要的制约因素,这也是本文研究的主要目标。在传统的生物特征识别系统中,攻击者可以破坏存储在数据库中的生物特征模板。这项研究工作有两个主要贡献。第一个关键目标是生成增强的可消除虹膜模板,其中从用户的双眼生成特征向量。因此攻击者不能识别两个随机密钥rpms1和rpms2来危害应用程序数据库。第二个主要贡献是在FFT域中通过DRPE加密生成安全的虹膜代码。虹膜模板的加密增强了安全性,这又使得攻击者不能生成转换后的可取消虹膜代码。这两个贡献包含了虹膜识别系统的安全和隐私问题。

实验分析表明,该方法将FAR降低到0.28%,FRR降低到0.28%,EER降低到0.46%,准确率提高到99.59%。本研究探讨了现有生物特征识别方案中存在的问题,并提供了具有所需安全特征的增强型虹膜识别方法。该框架可广泛适用于其他生物特征识别技术[31],如人脸识别、掌纹识别、指纹识别、基于生物特征的相互认证等[32,33]。作为未来的工作,本研究可扩展为多模式生物特征识别方案。

265

265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?