免责说明:本次案例仅供学习,且不可滥用!

1、需求背景:

618刚结束,很多人想了解一下淘宝的数据情况,在基于这个需求的情况下特此做出本期文章。

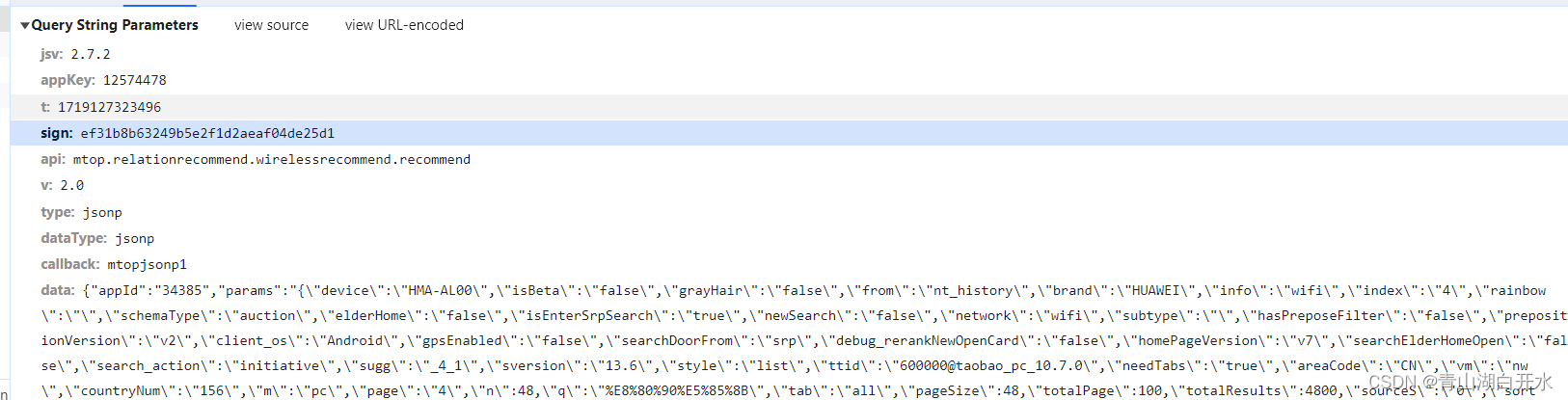

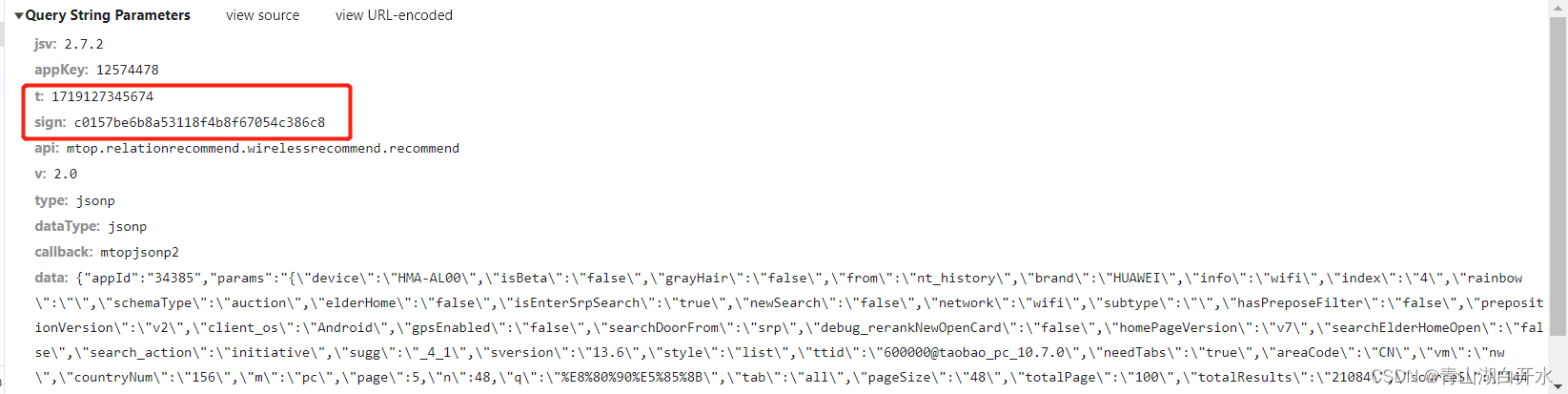

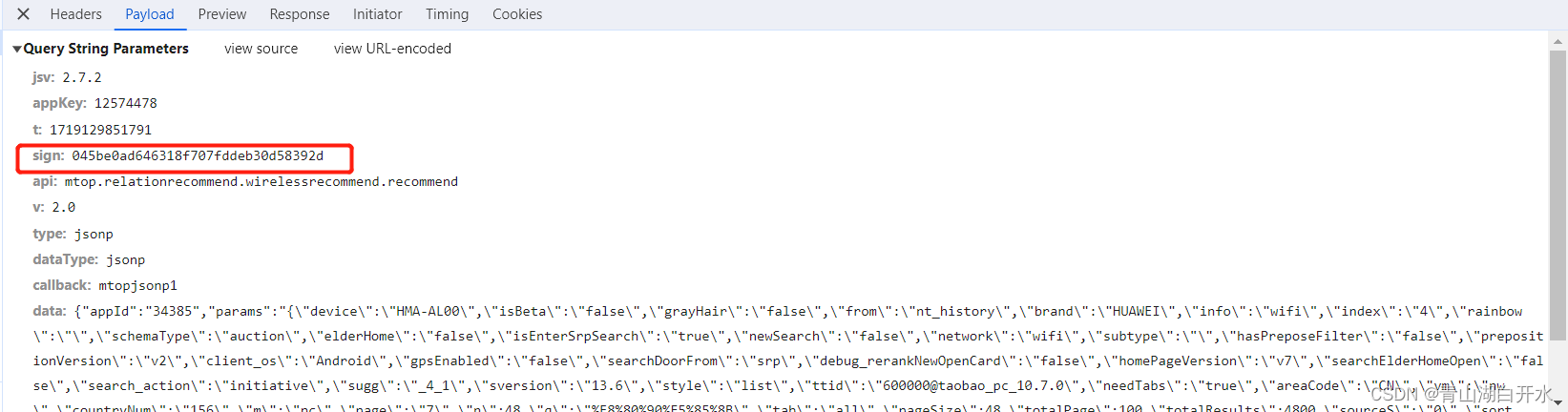

2、检查淘宝的加密参数

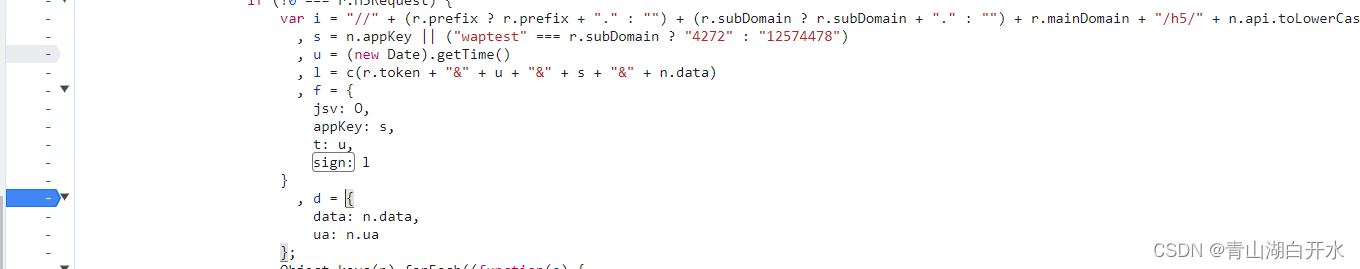

找到含有商品数据的两个JS文件,如下两图我们可以很容易发现,加密的参数位置是t和sign这个两个参数

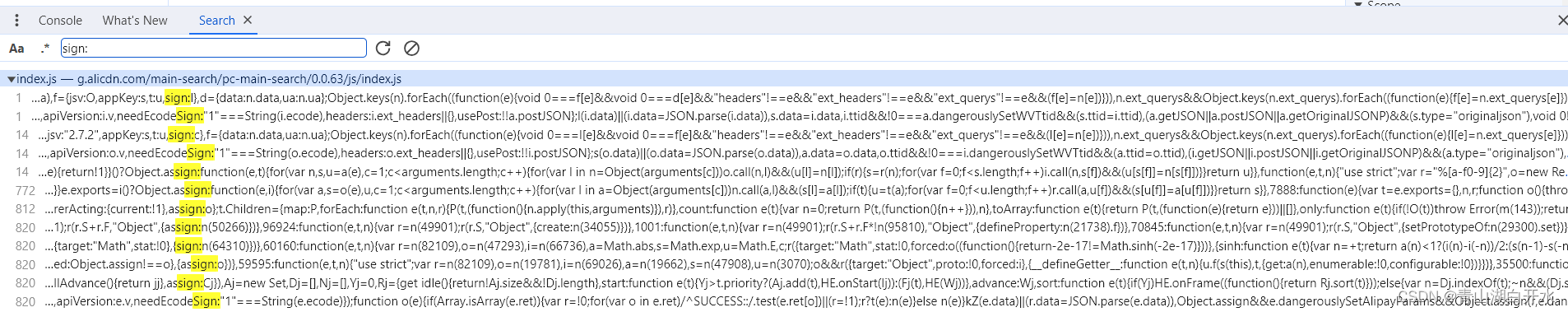

3、逆向破解加密参数

我们先进入全局搜索,找到sign加密的源文件,一般来说t也会在那个文件之中

进入源文件后,在可疑点打上断点,在可疑的地方都上

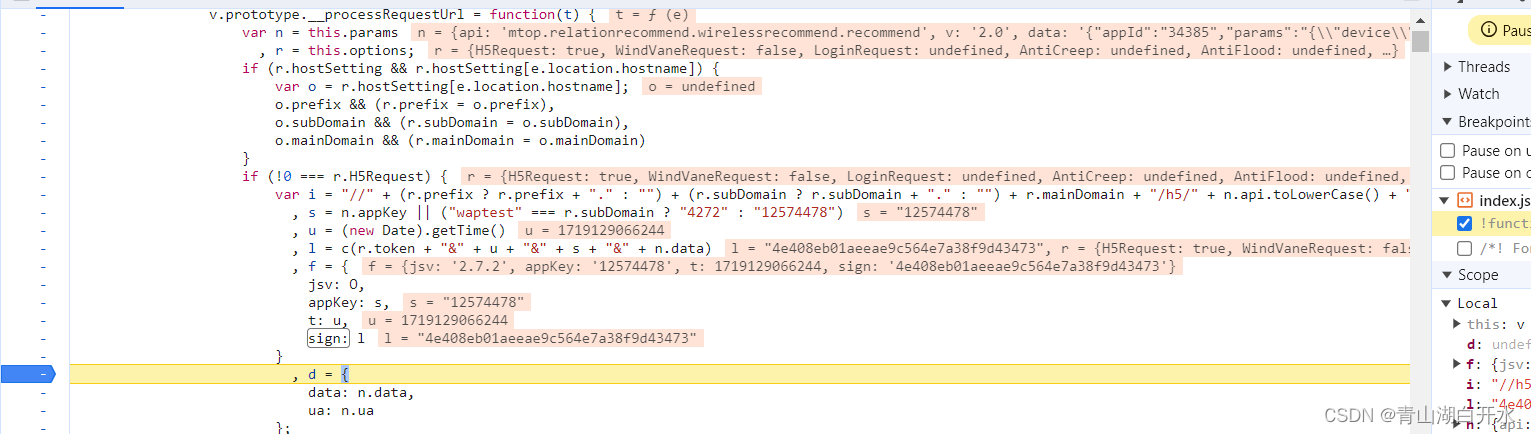

刷新一下网页ctrl+r,发现首先在这一处断了,那么我们就可以得出此处并非加密位置,随后继续运行

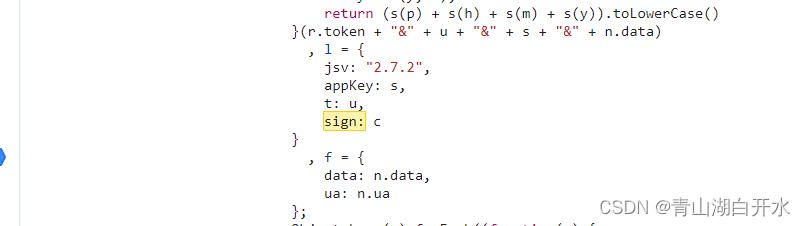

再次断住,这个地方就是加密的函数位置了

随后我们发现是将u的值赋予给t,将l的值赋予给sign,而u和l的内容我们也可以看到(上面),因此可以很容易发现u就是一个简单的当前时间的时间戳,而l是将一些参数拼接起来再传递到给函数c,而得到的。我们剩下的就是去研究一下函数c是什么

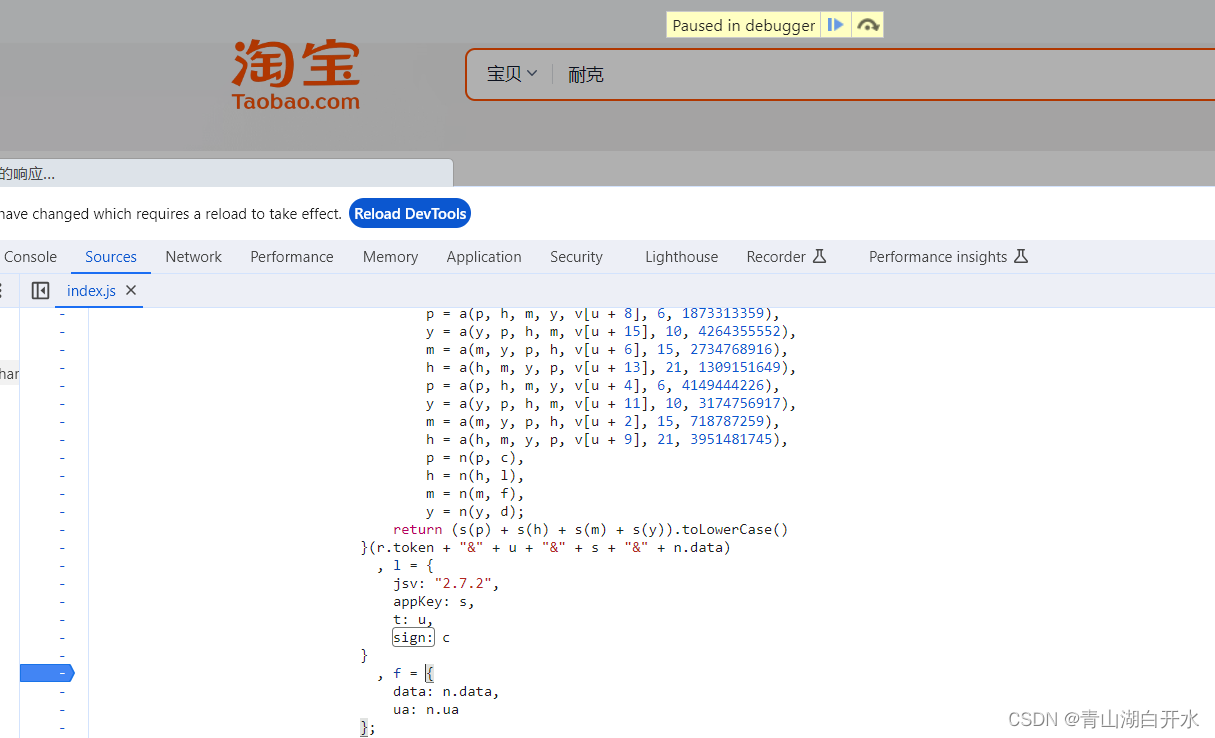

鼠标放在c上,就会出现一个函数位置,点击进入即找到函数c

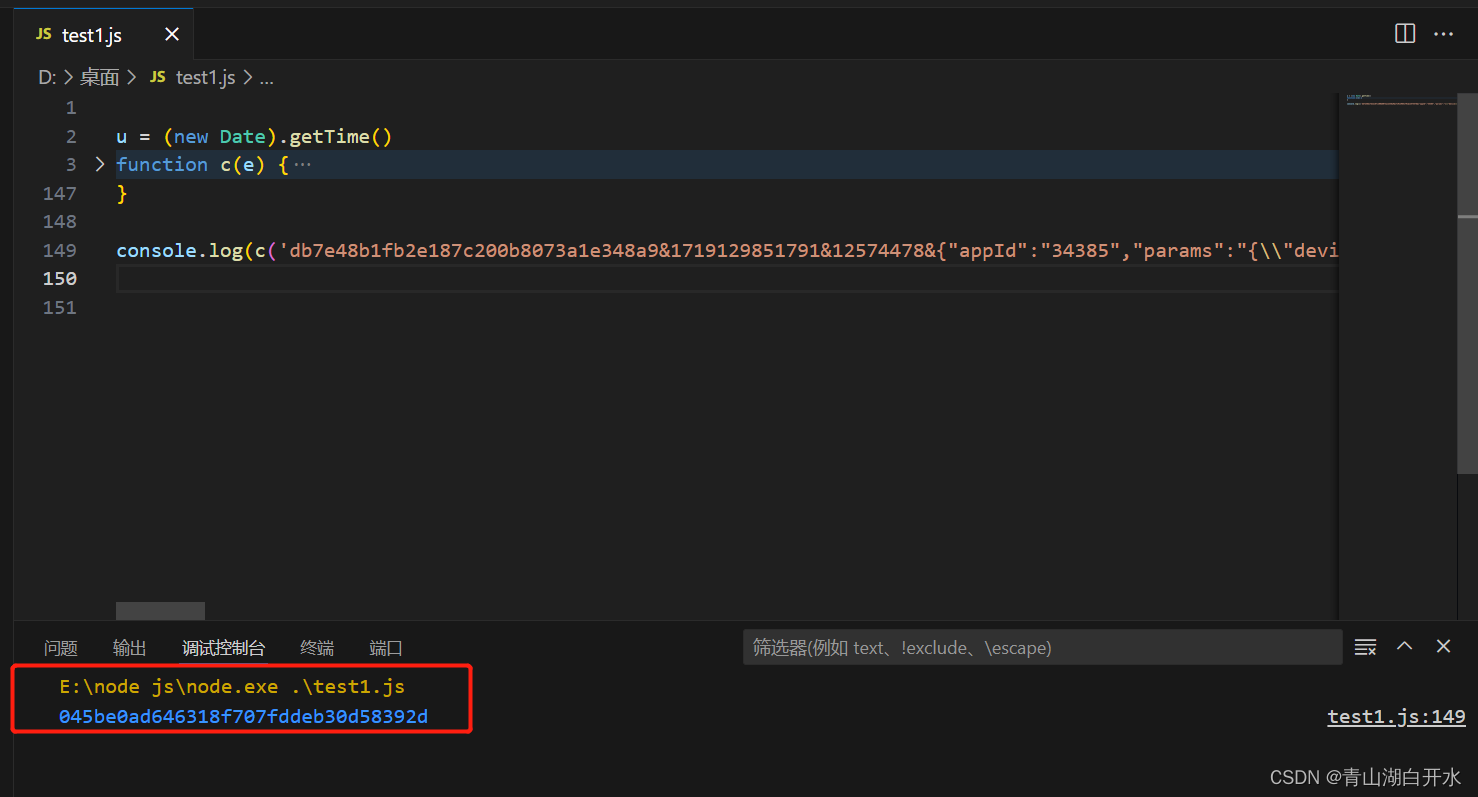

直接将整个代码拷贝下来,剩下就是要搞明白加密参数都是些什么,通过控制台我发现这个几个点

r.token + "&" + u + "&" + s + "&" + n.data

r.token = cookie['_m_h5_tk']

u = 当前时间戳

s = 固定值12574478

n.data为参数所携带的data,大部分都是固定值,少数部分例如page等是不同的

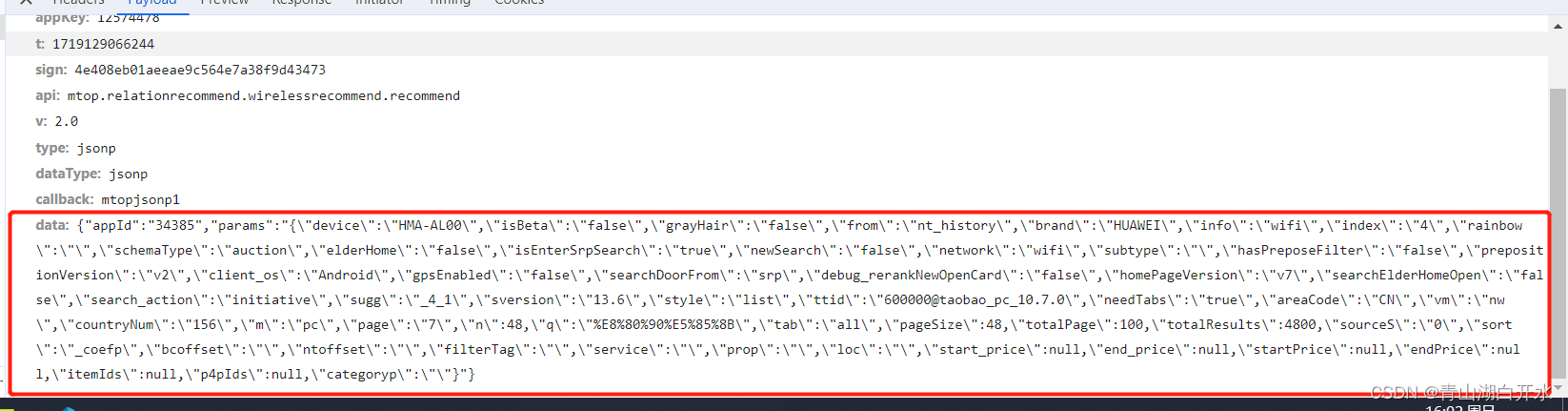

4、测试结果

最后我们测试一下,将拼接好的参数传递进去,测试结果正确。

1336

1336

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?