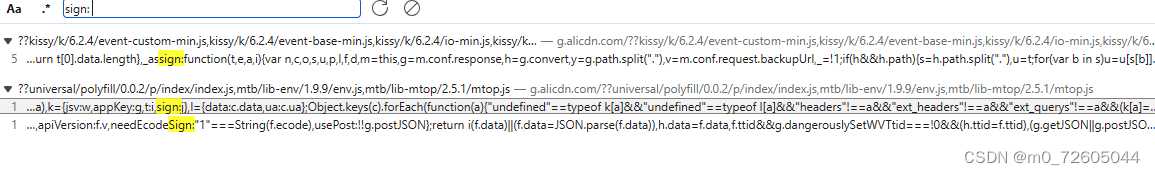

开始分析淘宝商品接口,老规矩先抓个包

发现有一个sign的参数,接下来我们开始分析这个参数的生成逻辑

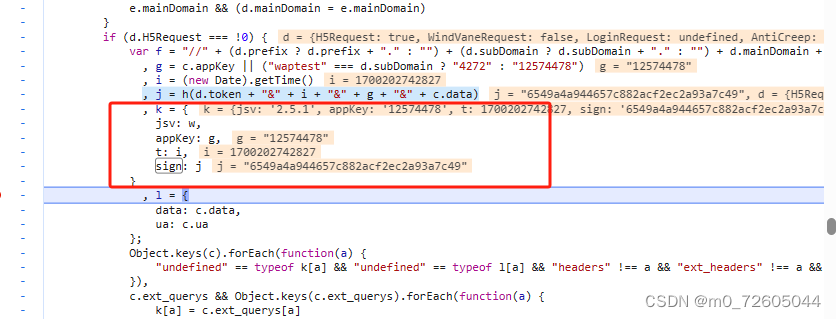

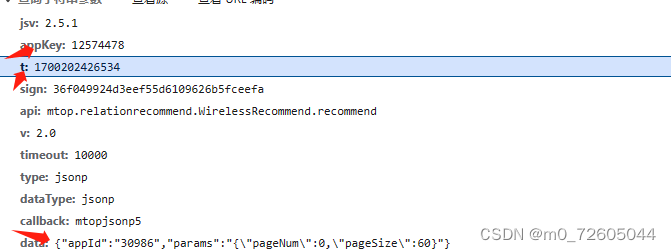

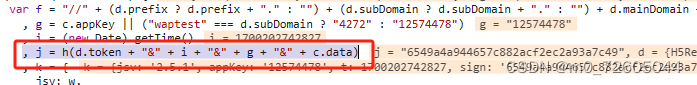

2 在相应位置打上断点进行页面刷新,发现段在了这里,我们观察他的sign的生成逻辑

这里不难看出这个参数的的生成逻辑分别是由这三个参数生成的

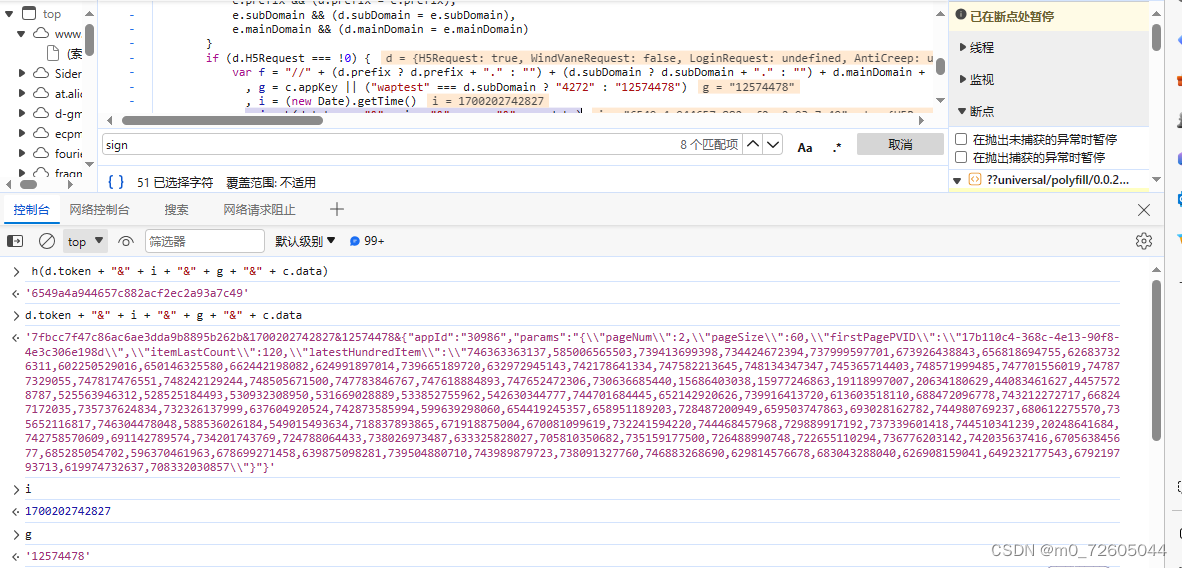

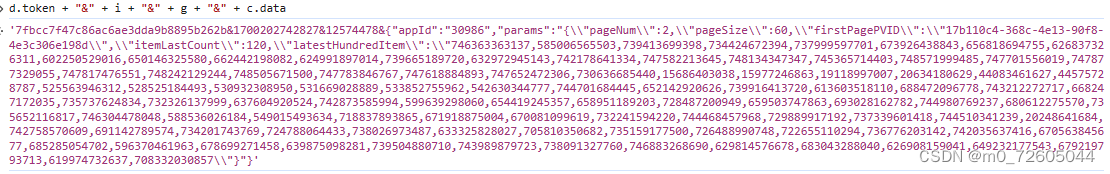

这里我们在打上断点的位置输出看一下我们分析的对不对

这里可以发现sign是由这个j方法生成的分别由这上面说的那三个参数生成的

分别由这三个参数拼接而成的

1 现在我们加密的方法已经分析出来的,接下来就是分析解密方法了

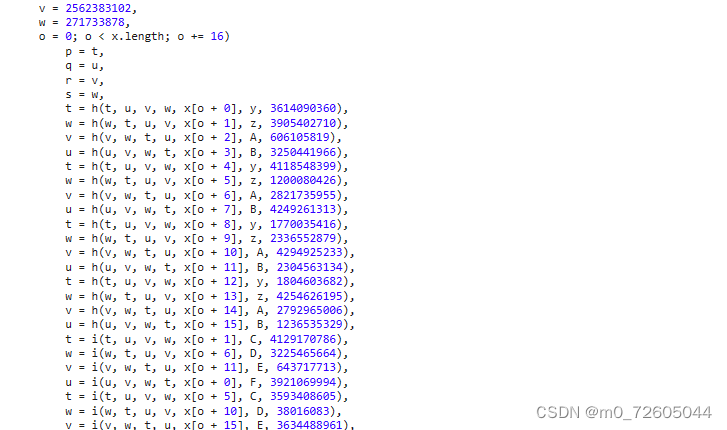

2我们现在向上进行跟栈

这里可以发现他调用了函数函数函数的a值进行传递我们要被加密的参数

这里不难看出来来他采用的的是md5加密算法,不过这里是索所不到md5这个关键词的

2 这样有两种方法还原他的算法,可以采用py的标准加密算法库模拟实现,

3 如果不想用py去还原就用js去生成出来,该补环境的补环境,好在这个参数没有混淆,逆向起来比较简单

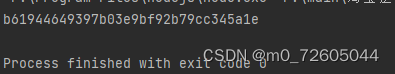

效果展示

需要源码 的后台私信

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?