本期看点

前期已发布并完结IT建设之路(专业技术篇),包括“企业IT管理”、“IT技术架构”、“信息安全”、“应用架构”、“数据架构”。接下来几期将为大家增补信息安全中的“数据安全”。

信息安全管理的本质都是保护公司数据的安全。在企业内部,数据安全指保护公司的数据,以避免未经授权的访问、修改、泄露,甚至是破坏等,从而确保数据的保密性、完整性和可用性。本期首先介绍数据加密。

目录

信息安全

1. 信息安全原则策略

2. 网络安全防护

3. 终端安全

4. 信息安全管理体系

5. 数据安全 ←←本文

5.1 数据加密 ←←本文

5.2 数据备份与恢复

5.3 数据隔离与脱敏

5.4 数据防泄漏DLP

5.5 数据传递

01

信息安全管理的本质都是保护公司数据的安全。我国的《数据安全法》中第三条给出了数据安全的定义,是指通过采取必要措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。

在企业内部,数据安全指保护公司的数据,以避免未经授权的访问、修改、泄露,甚至是破坏等,从而确保数据的保密性、完整性和可用性。

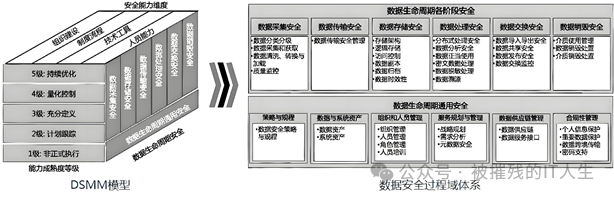

那么,如何来建设公司的数据安全管理体系,以及如何衡量一个企业的数据安全管理水平呢?数据安全能力成熟度模型(Data Security capability Maturity Model,缩写为DSMM)是以2019-08-30 发布,2020-03-01 实施的GB/T 37988-2019 《信息安全技术数据安全能力成熟度模型》为依据的数据安全保护体系,也可用来衡量一个组织的数据安全管理水平。

其实,在IT整个建设过程中,所有IT建设的好坏都是和公司的组织、流程制度、技术能力与人员能力密不可分的。在本章节的前面部分,我们已经介绍过信息安全管理的组织、流程和制度,也介绍了信息安全的整体管理策略,所以在本章节,我们将重点介绍数据安全的技术体系建设,而且是企业内部通常都会涉及到的部分,包括:

数据加密、数据备份与恢复、数据隔离与脱敏、数据防泄漏(DLP)和数据传递。

然而,数据安全又与终端安全和网络安全密切相关。终端安全涉及个人信息与终端数据的存储,所以终端又是数据的主要访问入口。而网络安全则侧重于保护网络基础设施和通信,防止数据在传输过程中被窃取或篡改。有效的数据安全策略需要结合终端安全和网络安全措施,以防范多种威胁,确保数据在存储、传输和处理过程中的全方位保护。

02

数据加密

数据加密作为数据防护的最常见手段,在企业内部使用非常广泛。诚然,所有的企业的数据都是分布在终端和服务器(包括云服务器、SaaS系统等)上,但除了应用系统对敏感数据加密处理外,大部分的数据加密都是针对终端和服务器的文件进行加密的。

针对文件的加密,往往有两种类型,一种是硬盘加密,以Bitlocker为典型产品代表;另一种是单个文件加密,这类加密软件通常在国内使用较多。尽管中国颁布了《数据安全法》,但在国内的安全违规成本仍然较低,大部分的安全监控手段无法完全规避数据风险,故很多公司会采用多种安全防护手段后,仍然会将敏感文件再单独加密,作为最后一道防线。

Bitlocker加密:BitLocker是微软的一款免费产品,通过加密Windows操作系统卷上存储的所有数据以更好地保护计算机中的数据。BitLocker需要结合TPM(受信任的平台模块)存储密钥,以确保计算机即使在无人参与、丢失或被盗的情况下也不会被篡改。如果电脑上没有TPM时,所需加密密钥可存储在USB闪存驱动器中,必须提供该驱动器才能解锁存储在卷上的数据。所以,Bitlocker的加密密钥管理尤其重要,可以用微软的Intune产品,也可以借助第三方产品来管理Bitlocker密钥,或者自行开发一个工具,在执行Bitlocker加密时,自动将密钥存储至公司服务器上。

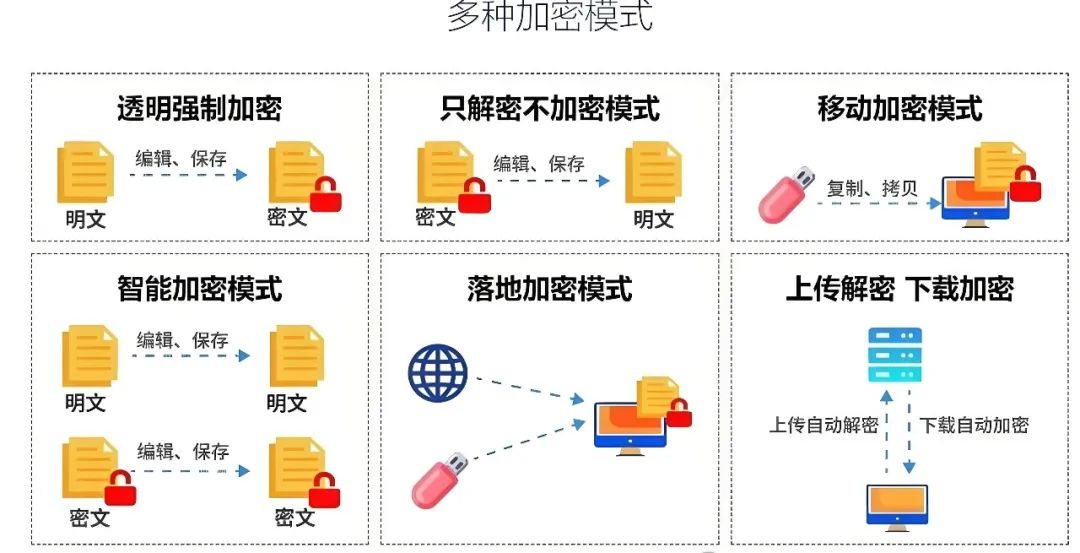

文件加密:即便终端使用Bitlocker加密磁盘,这与文件加密并不冲突。当我们进入Windows后,如果只有Bitlocker加密的终端,所有的文件是明文的。而一旦我们引入了文件加密软件,就类似于一把双刃剑,一方面是提升数据的保护,但同时也会带来一些未知的风险——终端性能降低、文件损坏、程序损坏、操作系统异常,甚至还有一些未知的风险等。对于加密的文件,数据外传时还要解密,对于解密权限的管理也是至关重要的,是否给员工开通解密的通道,一旦开通,又将如何管控被解密的文件呢?

一般公司的做法是,对于公司机密以上的数据,我们仍然建议能够存在于一个固定的区域,也就是我们后面需要介绍的数据隔离。但受限于各种环境,这类机密数据又必须在终端上存储,那么,对于国内企业的管理策略,通常会在磁盘加密(Bitlocker加密)的基础上,再做文件加密,并且默认是不允许被解密的。通过技术手段绕过加密,或者传递未加密的机密数据,又需要结合DLP或者信息安全审计来进行,这些手段将在后续章节中逐一介绍。

下期将介绍:信息安全-数据安全之数据备份与恢复。

内容还行?点击上面鼓励他们一下吧!

注:部分文字和图片源自互联网,整理并分享文章是为了更好地传递IT知识经验。若侵犯了您的合法权益,请后台留言。如情况属实,我们会第一时间删除并向您致歉。

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

1241

1241

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?