**引文格式:**冯 霞,崔凯平,李 泽,等. 车联网中的无证书批量认证方案[J].江苏大学学报(自然科学版),2024,45(6):694-700.

**基金项目:**国家自然科学基金资助项目(61902157,62002139)

作者简介:

冯 霞(1983—),女,江苏镇江人,副教授(xiazio@ujs.edu.cn),主要从事车联网安全、物联网隐私计算研究.

崔凯平(1997—),男,山东潍坊人,硕士研究生(1621212372@qq.com),主要从事车联网安全研究.

车联网中的无证书批量认证方案

冯 霞1, 崔凯平1, 李 泽1, 龚 玲2

(1. 江苏大学 汽车与交通工程学院, 江苏 镇江 212013; 2. 江苏大学 汽车工程研究院, 江苏 镇江 212013)

摘要: 针对车联网中网络带宽和计算能力有限导致消息认证效率低的问题,提出一种车联网中的无证书批量认证方案.权威机构为每个注册车辆生成一个评估证明,并基于全部注册车辆计算一个全局承诺,车辆基于评估证明参与消息认证过程.在认证过程中,可信机构能够利用全局承诺通过双线性配对来检验车辆、评估证明的有效性,以实现认证消息的快速批量认证.在隐私安全方面,所提出方案在区块链架构的基础上引入零知识证明,为车辆提供匿名性、不可链接性等隐私保护属性,并通过区块链状态数据库实现对车辆身份的准确追溯与快速撤销.针对所提出方案进行了安全性分析、计算效率分析以及仿真试验.结果表明,所提出方案能够满足匿名性、不可链接性等多种安全需求,其平均认证时间为0.357 ms,至少优于现有同类方案12.46%.

关键词: 车联网; 消息认证; 无证书认证; 区块链; 批量认证; 隐私保护; 匿名追溯

Certificateless batch authentication scheme in internet of vehicles

FENG Xia1, CUI Kaiping1, LI Ze1, GONG Ling2

(1. School of Automotive and Traffic Engineering, Jiangsu University, Zhenjiang, Jiangsu 212013, China; 2. Automotive Engineering Research Institute, Jiangsu University, Zhenjiang, Jiangsu 212013, China)

Abstract: To solve the problem of low message authentication efficiency in the internet of vehicles (IoVs) caused by limited network bandwidth and computing power, the certificateless batch authentication scheme applied to the IoVs was proposed. The authority generated evaluation proof for each registered vehicle and calculated global commitment based on all registered vehicles. The vehicles participated in the message authentication process based on the evaluation proof. In the authentication process, the global commitment could be utilized by the trusted authorities to check the validity of vehicle evaluation proofs through bilinear pairing for realizing rapid batch authentication. For the privacy and security, the zero-knowledge proof was introduced by the proposed scheme based on the blockchain architecture, which provided privacy protection properties of anonymity and unlinkability for vehicles. The accurate traceability and fast revocation were realized through the blockchain state database. The security analysis, computational efficiency analysis and simulation experiments were conducted. The results show that the proposed scheme can satisfy various security requirements of anonymity and unlinkability, and the average authentication time is 0.357 ms, which is at least 12.46% better than those of existing schemes.

Key words: IoVs; message authentication; certificateless authentication; blockchain; batch authentication; privacy protection; anonymous traceability

中图分类号:TP391

文献标志码: A

文章编号: 1671-7775(2024)06-0694-07

收稿日期: 2022-05-19

近年来,车联网(internet of vehicles,IoVs)借助无线通信、自动驾驶、云计算等技术得到了有力的发展,其旨在实现智能交通系统(intelligent transportation system, ITS)中对关键信息的实时传播,有效缓解现有交通问题.尤其是在拥堵控制、交通管理和防撞等各种涉及交通安全与交通效率的应用中,车联网已经表现出巨大的潜力.然而,随着汽车智能化的不断提高,车联网安全风险和威胁日益凸显.例如,恶意车辆可以广播伪造消息或制造虚拟交通场景,从而危及车联网中车辆的行车安全.此外,如果车辆的标识信息在通信过程中泄露,车辆位置、运行轨迹等隐私信息就可能会暴露,从而被攻击者利用,威胁车辆安全.因此,安全与隐私问题已经成为制约车联网发展的重要因素.

为了解决车联网中的安全与隐私保护问题,国内外学者提出了一系列基于车联网环境的隐私认证方案[1-2].HE D. B.等[1]提出了一种基于双线性配对的具有隐私保护的认证方案,但该方案的安全性只有在保证存储于车辆防篡改设备(tamper-proof device,TPD)中密钥不会泄露的情况下才会成立.赵宗渠等[2]提出一种车联网中格上基于身份的隐私保护协议,该方案使用基于身份的数字签名来解决较高的身份管理成本问题;此外,所提协议能够有效抵御量子算法攻击、伪造攻击以及各种常见恶意攻击.然而,车联网具有动态拓扑结构及节点移动速度快、分布不均匀等特点,该类方案无法有效解决跨域认证、单点故障等问题,系统鲁棒性较差.

区块链具有去中心化、可扩展及匿名性等特点.利用区块链技术可以建立起分布式系统架构,能够有效解决车联网中的隐私保护、资源调度和跨域认证等一系列问题.区块链已经成为解决车辆管理和数据传输问题的有效手段.国内外许多学者给出了基于区块链的认证方案及研究展望[3-5].YAO Y. Y.等[3]提出了一种基于区块链的轻量级匿名认证方案,该方案能够实现匿名性、消息认证、完整性等安全需求,但该方案没有考虑车辆在认证过程中的可链接性问题.LU Z. J.等[4]提出一种基于区块链的具有隐私保护的认证方案,该文中提出利用优化的Merkle Patricia tree(MPT)作为协议底层数据结构,该协议虽然能有效提高认证效率并减少储存消耗,但优化的底层数据结构稳定性较差.M. WAZID等[5]提出一种车联网环境下的轻量级认证密钥协商协议,但是该方案在安全性上无法抵御同步攻击.然而,现有基于区块链的认证方案在认证过程中仍存在3方面的不足: ① 利用智能合约完成消息认证,其节点共识阶段会产生额外的时间开销; ② 部分方案无法实现对车辆身份的准确追溯及有效撤销; ③ 缺乏有效的身份管理机制,尤其是将大量无效证书储存在区块链上,消耗了额外的存储资源.综上所述,现有研究提出的认证方案大多不能满足车联网的高效认证需求,并且对车辆的匿名性、可追溯性和有效撤销等安全问题考虑不够全面.

文中针对已有文献中的不足,拟提出一种车联网环境下无证书分布式批量认证方案,介绍文中涉及的预备知识与数学假设,给出文中方案的基本架构与安全需求,阐述该方案的实现过程,并对其进行安全分析与计算效率分析.

1 预备知识与数学假设

1.1 双线性配对

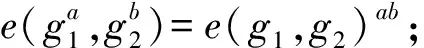

定义一个加法循环群G1=<g>以及一个乘法循环群GT=<g>.因此,G1×G1→GT即为满足如下性质的双线性映射: ① 双线性,取∀g1,g2∈G1,∀a,b∈Zp,则满足 ② 非退化性,∃g1,g2∈G1使e(g1,g2)≠1GT; ③ 可计算性,对于∀g1,g2∈G1,存在一个高效的算法来计算e(g1,g2).

② 非退化性,∃g1,g2∈G1使e(g1,g2)≠1GT; ③ 可计算性,对于∀g1,g2∈G1,存在一个高效的算法来计算e(g1,g2).

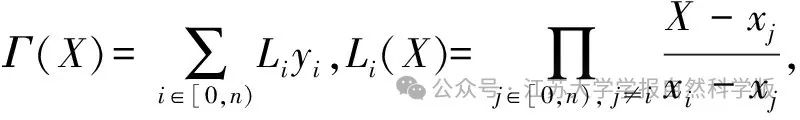

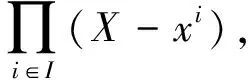

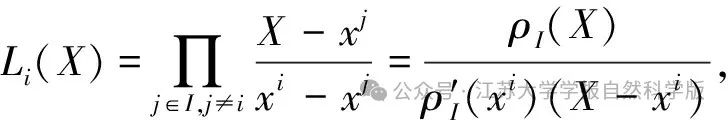

1.2 拉格朗日插值法

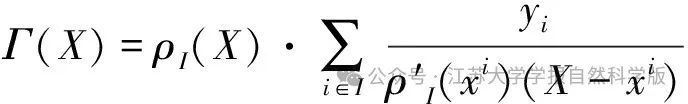

基于给定的n个点(xi,yi)(其中i=0,1,…,n-1)生成拉格朗日多项式Γ(X),且满足Γ(xi)=yi.该多项式计算过程为 且满足Li(xi)=1,Li(xj)=0,∀i, j∈[0,n), j≠i.

且满足Li(xi)=1,Li(xj)=0,∀i, j∈[0,n), j≠i.

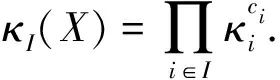

1.3 KZG多项式承诺

KZG多项式承诺的概念最初是由A. KATE等[6]提出,其能够基于n次多项式Ψ(X)对任意值Ψ(xi)(其中i=0,1,…,n-1)生成一个评估证明κ.另外,文中利用MPC协议生成一个trapdoor参数τ,并且计算一个相应的公共参数gτi.

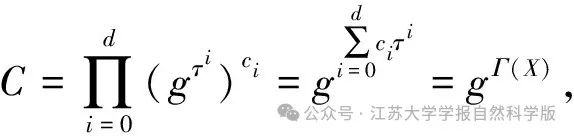

1.3.1 全局承诺

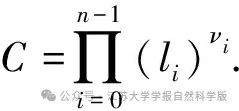

文中针对d次多项式Γ(X)生成一个全局承诺C,具体为 其中c0、c1、…、cd为多项式Γ(X)的系数.

其中c0、c1、…、cd为多项式Γ(X)的系数.

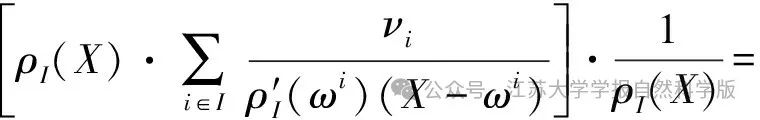

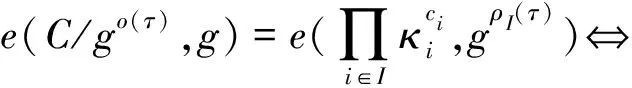

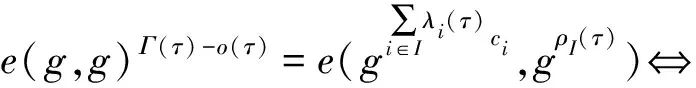

1.3.2 批量认证等式

假设点(x,y)∈{(xi,yi)|i=0,1,…,n-1},那么首先计算Γ(x)的评估证明κ.根据多项式剩余定理可知Γ(x)=y⟺∃λ(X),Γ(X)-y=λ(X)(X-x).因此对Γ(x)的评估证明即为对多项式λ(X)的承诺,即κ=gλ(τ).对于批量认证,取子集I⊂[0,n),计算 然后,计算Γ(X)/a(X)得到商λ(X)和余值o(X),即满足如下等式: Γ(X)=λI(X)·a(X)+o(X).进一步,对子集I的评估证明即为κI=gλI(τ).因此,验证者需要基于子集I计算a(X),并通过拉格朗日插值法计算得到o(X),且满足o(xi)=Γ(xi),i∈I.最后,验证者计算参数ga(τ)和gr(τ),并检验等式e(C/go(τ),g)=e(κI,ga(τ))是否成立.等式成立的具体细节如下:

然后,计算Γ(X)/a(X)得到商λ(X)和余值o(X),即满足如下等式: Γ(X)=λI(X)·a(X)+o(X).进一步,对子集I的评估证明即为κI=gλI(τ).因此,验证者需要基于子集I计算a(X),并通过拉格朗日插值法计算得到o(X),且满足o(xi)=Γ(xi),i∈I.最后,验证者计算参数ga(τ)和gr(τ),并检验等式e(C/go(τ),g)=e(κI,ga(τ))是否成立.等式成立的具体细节如下:

e(C/go(τ),g)=e(κI,ga(τ))⟺

e(C/go(τ),g)=e(gλI(τ),ga(τ))⟺

e(g,g)Γ(τ)-o(τ)=e(g,g)λI(τ)a(τ)⟺

Γ(τ)=λI(τ)a(τ)+o(τ).

(1)

1.4 数学假设

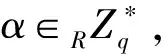

n-Diffie-Hellman exponent问题(n-DHE问题):定义群G,群的阶为素数q,群元素为gi=gγi,γ←Zq;给定群元素〈g,g1,g2,…,gn,gn+2,gn+3,…,g2n-1,g2n〉∈G2n,那么计算群元素gn+1是困难的.

n-strong Diffie-Hellman问题(n-SDH问题):令 给定n+1个群元素〈g,gα,gα2,…,gαn-1,gαn〉∈Gn+1,那么对于任意攻击者A,用∀c∈Zp计算出

给定n+1个群元素〈g,gα,gα2,…,gαn-1,gαn〉∈Gn+1,那么对于任意攻击者A,用∀c∈Zp计算出 的概率为

的概率为

椭圆曲线离散对数问题:给定素数q和椭圆曲线E,并选定曲线上任意一点U,且满足U=xP,P、U∈G;G为q阶加法循环群,群的生成元为P;在已知P、U的情况下计算x是困难的.

2 系统架构与安全需求

2.1 系统架构

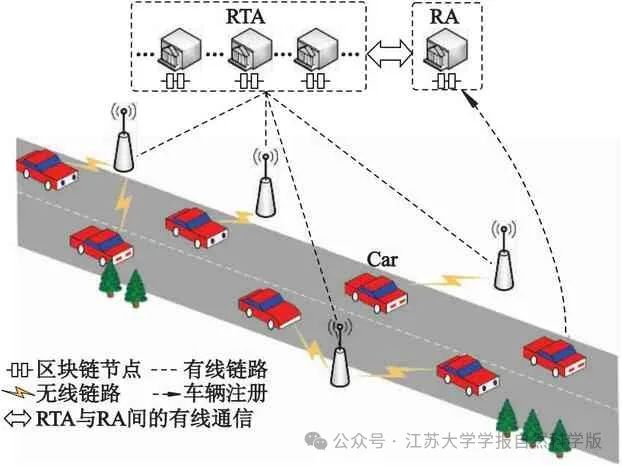

文中所提出的车联网系统由根权威机构(root authority, RA)、区域性可信机构(regional trusted authority, RTA)、路侧单元(road side unit, RSU)以及车载单元(on board unit, OBU)组成,如图1所示.

图1 系统架构

RA是一个法律授权机构,且拥有强大的计算与储存能力.在车联网系统中,RA主要负责对OBU和RSU进行注册以及维护区块链网络.RA是唯一能够揭露车辆身份信息的机构,并且文中假设RA不会与其他实体合谋.

文中假设RTA是完全可信的机构,且拥有足够的计算与储存能力.在车联网系统中,RTA负责收集、认证和分析交通信息.同时,RTA与RA作为区块链节点,共同负责维护区块链网络.另外,文中假设RTA不会与任何实体进行合谋.

RSU是一个固定在路边且拥有计算与通信能力的装置.RSU负责向范围内的车辆广播最新的系统参数,并在网络环境较差时协助车辆完成消息认证过程.另外,RSU与OBU共同负责收集实时路况信息.文中假设RSU为半可信装置.

OBU是安装在车辆上负责处理车辆终端的感知、计算和通信任务的设备.OBU具备有限的计算能力,与RSU共同负责收集实时的车辆及路况信息.文中假设OBU与RSU保持同步.

2.2 安全需求

车联网为开放性网络,因此,车联网环境需要更高的安全要求.具体而言,在认证方案构建过程中,必须确保消息在传输过程中不会被修改,而且需要对车辆隐私信息进行保护.同时,需要考虑到车联网中的隐私保护是有条件的隐私保护,即在必要情况下,可信机构能够追溯且揭露恶意车辆真实身份.综上所述,为了保证车联网中的通信安全,隐私保护协议必须满足以下安全需求并能够抵御常见的网络攻击:

-

消息认证性,消息接收者能够认证接收到的消息的合法性.

-

消息完整性,消息接收者能够检验接收到的消息没有被修改或伪造.

-

车辆匿名性,车辆在无需透露真实身份的前提下参与车联网通信.

-

不可链接性,攻击者无法从不同的消息中链接到同一辆车.

-

可追溯性,当车辆发生恶意行为时,根权威机构能够通过认证消息揭露车辆身份.

-

重放攻击,攻击者向消息接收者重复发送之前的消息,从而欺骗消息接收者.

-

篡改攻击,攻击者修改认证消息并成功欺骗消息接收者,通过其认证.

-

假冒攻击,攻击者假冒合法车辆与其他交通实体建立通信或者发起对车辆身份的更新或撤销操作.

3 文中方案

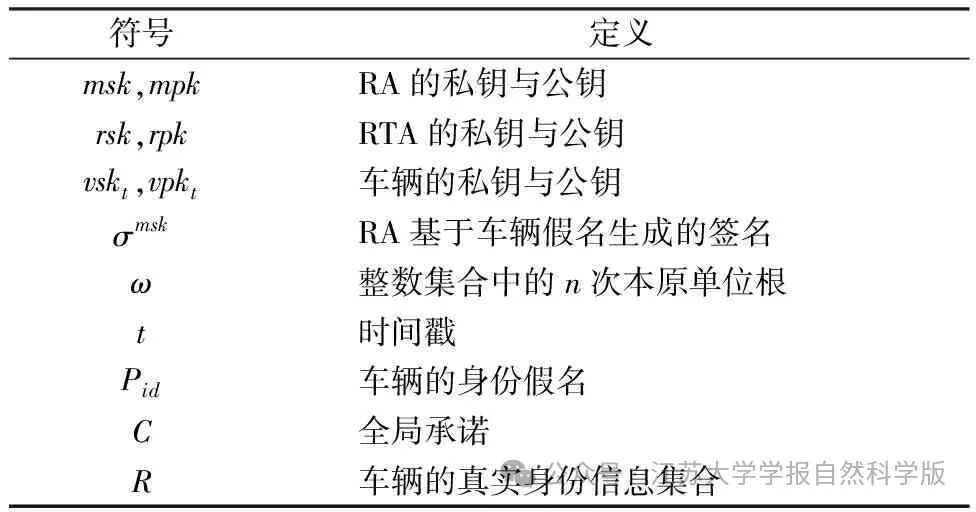

首先对文中符号进行定义,如表1所示.

表1 文中符号定义

3.1 系统初始化阶段

系统初始化阶段主要包含3个过程:生成系统密钥、计算全局承诺与车辆注册.

3.1.1 生成系统密钥

RA与RTA分别生成本地主密钥(msk,mpk)、(rsk,rpk),具体过程如下:

-

RA首先对椭圆曲线E进行标准化的定义,E:y2=x3+Ax+B mod p,其中p>5,A、B∈Zp且满足4A3+27B2≠0.椭圆曲线E上的点及无穷远点构成一个椭圆曲线加法群Gp,点P为生成元.RA定义一个哈希函数

公布参数E、P及哈希函数H.

公布参数E、P及哈希函数H. -

RA选取一个随机数

作为系统私钥msk并计算mpk=aP.

作为系统私钥msk并计算mpk=aP. -

RTA根据RA广播的系统参数选取一个随机数

作为本地私钥rsk,并计算rpk=bP. RTA在其管理区域内广播rpk.

作为本地私钥rsk,并计算rpk=bP. RTA在其管理区域内广播rpk.

3.1.2 计算全局承诺

RA设置预设点集{(ωi,νi)|i=0,1,…,m-1},且m>n,n为系统内车辆数.ω为整数集合中的n次本原单位根;νi赋值为随机数.RA基于点集{(ωi,νi)|i=0,1,…,m-1}计算拉格朗日多项式Γ(X)及全局承诺C(详见1.2与1.3节).

车联网中车辆在与其他交通实体建立通信之前必须先向RA申请注册,具体注册过程如下:

-

车辆Vi发送注册申请AR=(register,vpkt,R),其中vpkt为t时刻车辆生成的本地公钥,R为含有车辆真实ID的身份信息集合.

-

RA接收到注册申请后,首先对车辆的真实身份信息进行认证;其次利用系统主密钥对车辆的真实ID进行加密,从而得到车辆假名Pid;最后,RA利用系统私钥对该假名进行签名,从而得到σmsk.

-

RA生成车辆的认证参数集合Si. RA从预设点集中选取(ωi,νi)∈{(ωj,νj)|j=0,1,…,m-1},并基于(ωi,νi)计算参数κ、gωi、gνi、gϑ.RA将上述参数储存至认证参数集Si中,即Si←(ωi,νi,gωi,gνi,gϑ,κ),其中,参数

ϑ

ϑ

-

RA将Pid与(Si,R,σmsk,register)储存在区块链状态数据库中.车辆将签名、身份假名与认证参数集合储存在OBU中,并广播认证参数rv·vpkt,其中rv为车辆选择的随机数,并在一次认证过程之后随机更换.

3.2 消息生成及认证阶段

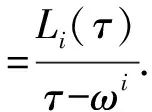

本节主要阐述车辆Vi,i∈[0,k),k<n生成消息元组Ai以及RTA对该消息的认证过程,具体流程如图2所示.

图2 批量认证过程

3.2.1 消息生成

连梁截面宽取200 mm,高度取一系列值,以模拟连梁刚度的变化。由表2、图3和图4可以看出,随着连梁刚度的增大,周期和位移呈明显下降的趋势,在连梁与墙肢刚度比为1附近时折线斜率明显减小,位移变化率只有初始的1.4%。由此可知,等肢墙当连梁与墙肢刚度比>1时,随着连梁刚度的增加,联肢剪力墙刚度的增加非常缓慢。

车辆生成参数Ut和Mt,具体细节如下:

Ut=vskt·rpk·rv⊕(Pid‖t‖Si),

(2)

Mt=vskt·rpk·rv⊕H(m‖t‖Ut).

(3)

车辆向RTA发送以上参数、时间戳t、消息m及认证参数集合Si,即消息元组Ai={Ut,Mt,m,t,Si}.

3.2.2 批量认证

RTA接收消息元组Ai,i∈[0,k),首先检验以下等式是否成立:

H(m‖t‖Ut)⊕rsk·rv·vpkt=Mt,

(4)

RTA即可确认消息的完整性与正确性.之后,RTA计算等式:

vpkt·rsk·rv⊕Ut=(Pid‖t‖Si).

(5)

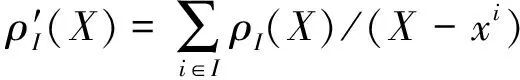

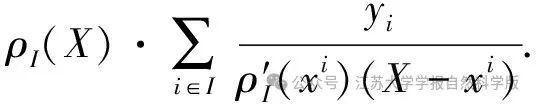

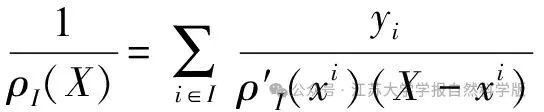

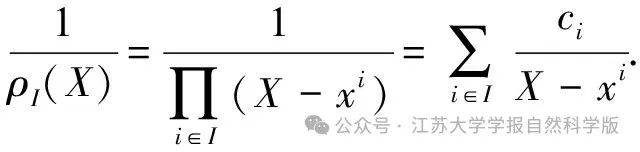

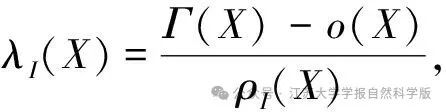

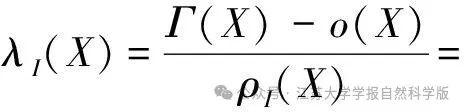

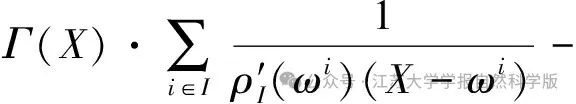

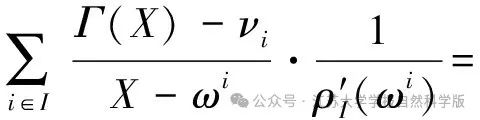

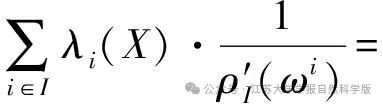

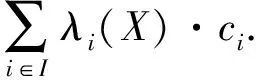

RTA从集合Si提取参数(ωi,νi,κi)并计算参数oI(X)与ρI(X).RTA首先利用拉格朗日插值法基于参数(ωi,νi)计算oI(X),满足oI(ωi)=νi.然后,RTA计算

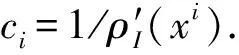

验证者首先计算参数ci=1/ρ′(ωi).已知ρ(X)= 则进行如下变换:

则进行如下变换:

式中: 为ρI(X)的导数.进一步地,重写拉格朗日插值多项式:

为ρI(X)的导数.进一步地,重写拉格朗日插值多项式:

上式对任意拉格朗日插值多项式均成立.因此,可以构造特殊的多项式满足Γ(X)=1,以利用该拉格朗日插值多项式实现对ρI(X)的分解:

⟹

⟹

⟹

⟹

此时,则有

接着,基于参数κi计算 最后,验证者即可检验如下等式:

最后,验证者即可检验如下等式:

e(C/go(τ),g)=e(κI,gρI(τ)).

(6)

若该式成立,则批量认证成功,RTA接收该消息.具体的认证过程如下:已知ci=1/ρ′(ωi)及 由1.2.2节可知,

由1.2.2节可知, 其构成细节为

其构成细节为

因此,等式e(C/go(τ),g)=e(κI,gρI(τ))的成立细节即为

e(C/go(τ),g)=e(κI,gρI(τ))⟺

e(g,g)Γ(τ)-o(τ)=e(gλI(τ),gρI(τ))⟺

Γ(τ)=λI(τ)·ρI(τ)+o(τ).

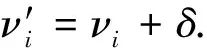

3.3 身份撤销及全局承诺更新

由2.2.1节可知,全局承诺C=gΓ(X).设置li=gLi(τ),全局状态承诺C即可重写为 假设数值νi存在改变量δ,即

假设数值νi存在改变量δ,即 此时,拉格朗日插值多项式即可改写为Γ(X)′=Γ(X)+δ·Li(X).那么最新的全局状态承诺即为C′=C·(li)δ. RA在网络内广播更新参数Li(τ)·δ,网络内的车辆基于该更新参数对本地评估证明进行更新,即κ′=κ·(gϑ)Li(τ)·δ.

此时,拉格朗日插值多项式即可改写为Γ(X)′=Γ(X)+δ·Li(X).那么最新的全局状态承诺即为C′=C·(li)δ. RA在网络内广播更新参数Li(τ)·δ,网络内的车辆基于该更新参数对本地评估证明进行更新,即κ′=κ·(gϑ)Li(τ)·δ.

车辆进行注销操作的过程如下: ① 车辆利用RTA的公钥rpk与本地私钥vskt计算Mr=vskt·rpk·rv⊕(Pid‖t‖σmsk‖revoke),并向RTA发送消息元组〈Mr,t,revoke〉; ② RTA接收消息元组后,利用私钥rsk计算(Pid‖t‖σmsk‖revoke)=Mr⊕vpkt·rsk·rv,获取车辆的身份假名并将消息转发至RA; ③ RA通过检索区块链状态数据库获取车辆的认证参数集合S,并对该车辆对应的参数值ν设置变化量δ;RA将车辆假名Pid与(S,R,δ,revoke)重新储存在区块链状态数据库中;然后,RA对全局承诺进行更新和广播,即可完成对车辆身份的快速撤销.

另外,当车辆Vi发生恶意行为时,RA通过在区块链状态数据库中检索车辆的假名Pid,从而揭露车辆的真实身份信息.然后,同样通过更新全局状态承诺,RA对实施恶意行为的车辆进行快速撤销.进行恶意行为的车辆无法凭借原有的评估证明κ通过消息认证过程.

4 方案分析

4.1 安全性分析

消息认证性及完整性:文中方案中,当RTA接收到消息元组Ai={Ut,Mt,m,t}后,通过式(4)认证消息的完整性.若消息在通信过程中出现劫持或者丢失,则式(4)不成立,RTA即可丢弃该消息.

匿名性:文中方案中,车辆使用假名Pid完成消息认证过程.为获取车辆的真实身份,攻击者必须进行两步骤的计算.首先,攻击者需要通过式(5)恢复出车辆的身份假名Pid;其次,攻击者通过该身份假名恢复出车辆的真实身份.在第1个步骤中,攻击者需要获取车辆或者RTA的私钥.在第2个步骤中,攻击者需要获取RA的私钥.但基于文中的安全假设,攻击者无法从公钥计算出私钥,并且RA与RTA具备较高的安全强度.因此攻击者无法通过消息获取车辆的真实身份,从而实现了对车辆匿名性的保护.

不可链接性:车辆基于广播内容rv·vpkt生成认证消息.其中rv为车辆选择的随机数,并在一次认证过程之后随机更换.因此,认证消息具有随机性,攻击者无法从不同认证消息中链接到同一辆车.另外,基于文中的安全假设,攻击者无法从公钥计算出私钥,因此无法获取车辆假名等标识信息,同样无法实现对车辆的链接.

可追溯性:当车辆发生恶意行为时,RA可以利用区块链状态数据库检索车辆的假名Pid从而揭露车辆的真实身份信息.而且,RA能够通过更新全局状态承诺实现对车辆快速撤销.

抵御重放攻击:车辆在消息元组Ai={Ut,Mt,m,t}中添加了时间戳t.当攻击者利用过往消息欺骗RTA时,RTA可以通过校验该时间戳检验消息是否为最新消息.若攻击者将过往消息中的时间戳篡改为最新的时间戳,则该消息无法通过式(4)的检验.因此,文中方案能有效抵御重放攻击.

抵御篡改攻击:当攻击者篡改认证消息中的内容时,该消息将无法通过式(4)与式(6)的检验.因此,文中方案能有效抵御篡改攻击.

抵御假冒攻击:攻击者无法从车辆广播内容rv·vpkt中恢复出车辆公钥.另外,基于文中的安全假设,攻击者无法由公钥计算私钥.因此,在认证过程中,攻击者无法构造出有效的参数Ut.所提出方案能有效抵御假冒攻击.

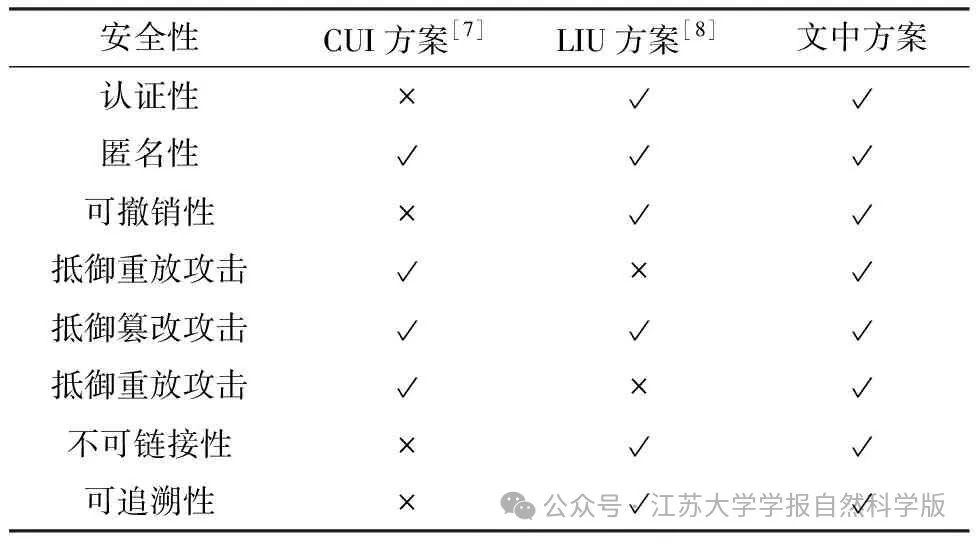

表2给出了现有消息认证方案与所提出方案的安全性能对比.其中,“√”表示方案提供了该种安全属性,“×”则表示未提供.

表2 不同方案安全性能对比

由表2可见,文中方案在安全性与抵御网络常见攻击方面考虑更加全面.

4.2 计算效率分析

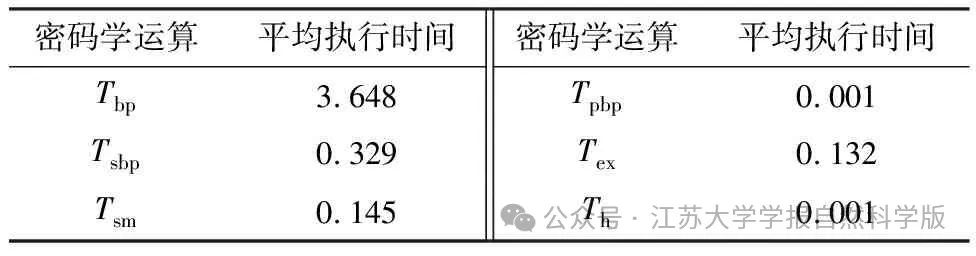

对所提出方案进行了计算效率的分析,并与其他几种方案进行了比较.利用C/C++密码学库MIRACL对方案中涉及的密码学操作进行了测试,而且每一种密码学操作都进行1 000次计算测试,并取平均值作为最终结果,如表3所示.其中,Tbp、Tsbp、Tsm、Tpbp、Tex、Th分别表示进行一次双线性配对操作、基于双线性配对的标量乘法计算、基于群G1进行一次标量乘操作、基于双线性配对的点加操作、基于群GT进行一次幂运算操作、哈希运算的执行时间.

表3 密码学运算的平均执行时间 ms

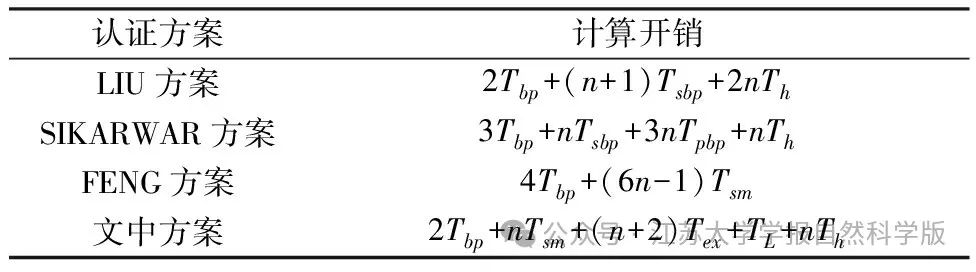

将所提出方案与LIU方案、SIKARWAR方案[9]及FENG方案[10]进行了对比.表4给出了各方案在消息认证过程中需要执行的密码学运算次数和总的计算开销.

表4 各方案的计算开销

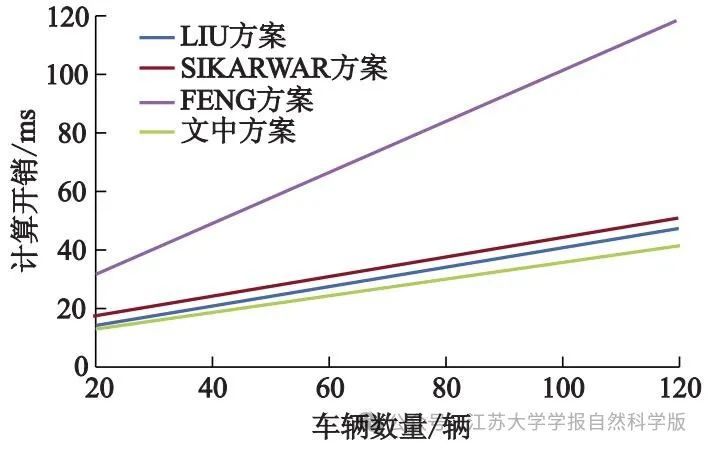

表4中TL为计算拉格朗日多项式的时间.当认证消息数分别为20、40、60、80、100、120时,TL平均测试时间分别为0.018 1、0.078 5、0.168 2、0.230 1、0.291 1、0.359 8 ms.各方案的计算开销如图3所示.

图3 不同认证方案计算开销的比较

由图3可见,与其余各方案相比,文中方案的计算开销最低.当认证消息数为100时,文中方案的计算开销为35.7 ms,因此其平均认证时间为0.357 ms,分别比LIU方案、SIKARWAR方案、FENG方案减少了约12.46%、19.42%、64.86%,符合即时通信的要求.

5 结 论

-

在消息认证效率方面,区域可信机构(RTA)能够通过双线性配对实现对消息的快速批量认证.此外,在消息认证过程中,所提出方案能够高效认证车辆身份的合法性.具体而言,其平均认证时间为0.357 ms,至少优于现有同类方案12.46%.

-

在隐私安全方面,所提出方案在区块链架构的基础上引入零知识证明,为车辆提供了匿名性、不可链接性等隐私属性,并通过区块链状态数据库实现对车辆身份的准确追溯与快速撤销.

-

通过安全分析与仿真试验可知,文中方案在抵御车联网常见攻击方面考虑更加全面,且总体的计算开销较低,在通信范围内符合即时通信的要求.

-

基于文中方案,考虑如何通过设置车辆信誉值有效约束车辆行为是下一步的研究方向.

参考文献(References)

[1] HE D B, ZEADALLY S, XU B W, et al. An efficient identity-based conditional privacy-preserving authentication scheme for vehicular ad hoc networks[J]. IEEE Transactions on Information Forensics and Security, 2015,10(12):2681-2691.

[2] 赵宗渠,王瀚博,李英,等.车联网中格上基于身份的隐私保护协议[J].重庆邮电大学学报(自然科学版), 2024,36(1):49-58.

ZHAO Z Q, WANG H B, LI Y, et al. Identity-based privacy protection protocol from lattices in VANET[J]. Journal of Chongqing University of Posts and Telecommunications (Natural Science Edition), 2024,36(1):49-58.(in Chinese)

[3] YAO Y Y, CHANG X L,  J, et al. BLA: blockchain-assisted lightweight anonymous authentication for distributed vehicular fog services[J]. IEEE Internet of Things Journal, 2019,6(2):3775-3784.

J, et al. BLA: blockchain-assisted lightweight anonymous authentication for distributed vehicular fog services[J]. IEEE Internet of Things Journal, 2019,6(2):3775-3784.

[4] LU Z J, WANG Q, QU G, et al. A blockchain-based privacy-preserving authentication scheme for VANETs[J]. IEEE Transactions on Very Large Scale Integration (VLSI) Systems, 2019,27(12):2792-2801.

[5] WAZID M, BAGGA P, DAS A K, et al. AKM-IoV: authenticated key management protocol in fog computing-based internet of vehicles deployment[J]. IEEE Internet of Things Journal, 2019,6(5):8804-8817.

[6] KATE A, ZAVERUCHA G M, GOLDBERG I. Constant-size commitments to polynomials and their applications[C]∥Proceedings of the 16th International Confe-rence on the Theory and Application of Cryptology and Information Security. Heidelberg:Springer Verlag, DOI:10.1007/978-3-642-17373-8_11.

[7] CUI J, WANG Y L, ZHANG J, et al. Full session key agreement scheme based on chaotic map in vehicular ad hoc networks[J]. IEEE Transactions on Vehicular Technology, 2020,69(8):8914-8924.

[8] LIU Y W, HE Z J, ZHAO S J, et al. An efficient ano-nymous authentication protocol using batch operations for VANETs[J]. Multimedia Tools and Applications, 2016,75(24):17689-17709.

[9] SIKARWAR H, NAHAR A, DAS D. LABVS: lightweight authentication and batch verification scheme for universal internet of vehicles (UIoV) [C]∥Procee-dings of the 2020 IEEE 91st Vehicular Technology Conference. Piscataway:IEEE, DOI:10.1109/VTC2020-Spring48590.2020.9129180.

[10] FENG X, SHI Q C, XIE Q Q, et al. P2BA: a privacy-preserving protocol with batch authentication against semi-trusted RSUs in vehicular ad hoc networks[J]. IEEE Transactions on Information Forensics and Security, 2021,16:3888-3899.

(责任编辑 梁家峰)

本文编辑 梁家峰

统筹 祝贞学

审核 徐云峰

计算机热门就业方向

从目前市场情况来讲,网络安全的就业前景是非常不错的,2022年的统计数据,网络安全专业的缺口已经增长到140万人。

1、就业岗位多,发展方向广

①就业环境:网络安全可以在计算机科学与技术、信息通信、电子商务、互联网金融、电子政务等领域从事相关工作,还可以在政府机关事业单位、银行、保险、证券等金融机构,电信、传媒等行业从事相关工作。

②就业岗位:网络安全工程师、渗透测试工程师、代码审计工程师、等级保护工程师、安全运维工程师、安全运营工程师、安全服务工程师等。

2、薪资待遇可观,提升较快

作为一个新兴行业,网络安全人才的市场需求远远大于供给,企业想真正招到人才,就必须在薪酬福利上有足够的竞争优势。因此,网络安全领域的薪资近年来也呈现稳步增长的态势。

根据工信部发布的《网络安全产业人才发展报告》显示,网络安全人才平均年薪为21.28万元,整体薪资水平较高。数据显示,网络安全人才年薪主要集中在10-20万元,占比40.62%,与往年持平;其次是20-30万元,占比为38.43%,较2020年占比19.48%有显著提高;而年薪在10万以下人才占比由2020年的19.74%下降至2022年的9.08%。由此可见,网络安全行业作为新兴赛道,尚在快速发展阶段,从业人员薪资水平提升较快,也显示出网络安全行业相对更重视人才留存。

3、职业发展空间大

从网络安全专业学习的主要内容来看,包括linux运维、Python开发、渗透测试、代码审计、等级保护、应急响应、风险评估等。可见该网络安全专业的技术性很强,具有鲜明的专业特点,是一门能够学到真正技术的工科类专业之一。

因此,在职业发展上,网络安全专业除了就业岗位众多之外,由于专业技术性较强,在工作单位将处于技术核心骨干地位,职业发展空间很大。

盘点网络安全的岗位汇总

0****1

岗位一:渗透测试工程师

**岗位释义:**模拟黑客攻击,利用黑客技术,挖掘漏洞,提出修复建议。有些大厂,例如奇安信,甚至会将渗透岗位分为红蓝两方,对候选人的技术要求比较高,大部分刚入行的新人,也将渗透岗位作为后期的发展目标。

岗位职责:

-

负责对客户网络、系统、应用进行渗透测试、安全评估和安全加固

-

在出现网络攻击或安全事件时,提供应急响应服务,帮助用户恢复系统及调查取证

-

针对客户网络架构,建议合理的网络安全解决方案

**工作难度:**5颗星

薪资现状:

0****2

岗位二:安全运维工程师

**岗位释义:**维护网络系统的正常、安全运行,如果受到黑客攻击,则需要进行应急响应和入侵排查安全加固。很多刚毕业入行的新人,基本都从运维做起。

岗位职责:

-

日常终端维护,操作系统安装加固

-

完成网络安全设备故障排查、处置

-

完成相关管理制度文档的编写和提交

**工作难度:**3颗星

薪资现状:

0****3

岗位三:安全运营工程师

**岗位释义:**在运维的基础上,高效可持续地不断提升企业的安全防御能力。

岗位职责:

-

负责监控、扫描等各类安全策略的制定和优化

-

负责信息安全事件的应急响应

-

参与网络安全评估工作、安全加固工作和监控等等

**工作难度:**3颗星

薪资现状:

0****4

岗位四:安全开发工程师

**岗位释义:**顾名思义,对安全产品及平台、策略等进行开发工作。

岗位职责:

-

负责网络安全产品的系统技术设计、代码开发与实现、单元测试、静态检查、本地构建等工作;

-

参与公司其他产品的系统技术设计以及研发工作。

**工作难度:**5颗星

薪资现状:

0****5

岗位五:等保测评工程师

**岗位释义:**等保测评也叫等级保护测评,主要负责开展信息安全等级保护测评、信息安全风险评估、应急响应、信息安全咨询等工作 。

岗位职责:

-

网络安全等级保护测评项目实施;

-

Web渗透测试、操作系统安全加固等安全项目实施配合

**工作难度:**3颗星

薪资现状:

0****6

岗位六:安全研究工程师

**岗位释义:**网络安全领域的研究人才。

岗位职责:

-

跟踪和分析国内外安全事件、发展趋势和解决方案

-

承担或参与创新型课题研究

-

参与项目方案设计,组织推动项目落实,完成研究内容、

-

负责网络安全关键技术攻关和安全工具研发

**工作难度:**5颗星

薪资现状:

0****7

岗位七:漏洞挖掘工程师

**岗位释义:**主要从事逆向、软件分析、漏洞挖掘工作

岗位职责:

-

通过模拟实施特定方法所获得的结果,评估计算机网络系统安全状况;

-

通过特定技术的实施,寻找网络安全漏洞,发现但不利用漏洞。

**工作难度:**5颗星

薪资现状:

0****8

岗位八:安全管理工程师

**岗位释义:**负责信息安全相关流程、规范、标准的制定和评审,负责公司整体安全体系建设。

岗位职责:

-

全业务系统网络安全技术体系的规划和建设,优化网络安全架构;

-

负责网络安全相关流程、规范、标准的指定和评审,高效处置突发事件;

-

负责网络安全防护系统的建设,提升网络安全保障水平;

**工作难度:**4颗星

0****9

岗位九:应急响应工程师

**岗位释义:**主要负责信息安全事件应急响应、攻击溯源、取证分析工作,参与应急响应、攻击溯源、取证分析技术的研究,提升整体重大信息安全事件应急处置能力。

岗位职责:

-

负责信息安全事件应急响应、攻击溯源、取证分析工作;

-

对安全事件的应急处置进行经验总结,开展应急响应培训;

-

负责各业务系统的上线前安全测试(黑盒白盒)及渗透测试工作;

-

参与应急响应、攻击溯源、取证分析技术的研究,提升整体重大信息安全事件应急处置能力。

-

跟踪国内外安全热点事件、主流安全漏洞、威胁情报、黑灰产动态并进行分析研究,形成应对方案;

**工作难度:**4颗星

薪酬现状:

10

岗位十:数据安全工程师

**岗位释义:**主要对公司的数据安全的日常维护和管理工作,确保公司数据安全。

岗位职责:

-

负责数据安全日常维护和管理工作,包括数据安全审核、数据安全事件的监控与响应、安全合规的审计与调查等;

-

负责数据安全标准规范的制定和管理,包括数据安全需求识别、风险分析、数据分级分类、数据脱敏、数据流转、泄露防护、权限管控等;推进相关安全管控策略在平台落地、执行。

-

负责开展与数据全生命周期管理有关的各项数据安全工作;

-

负责跨平台、跨地域数据传输、交互等数据安全方案制定与落地

-

定期组织开展数据安全自评工作,发现潜在数据安全风险,制定相应的管控措施,并推进落实整改。

**工作难度:**4颗星

薪酬现状:

黑客/网络安全学习路线

对于从来没有接触过黑客/网络安全的同学,目前网络安全、信息安全也是计算机大学生毕业薪资相对较高的学科。

大白也帮大家准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

这也是耗费了大白近四个月的时间,吐血整理,文章非常非常长,觉得有用的话,希望粉丝朋友帮忙点个**「分享」「收藏」「在看」「赞」**

网络安全/渗透测试法律法规必知必会****

今天大白就帮想学黑客/网络安全技术的朋友们入门必须先了解法律法律。

【网络安全零基础入门必知必会】什么是黑客、白客、红客、极客、脚本小子?(02)

【网络安全零基础入门必知必会】网络安全专业术语全面解析(05)

【网络安全入门必知必会】《中华人民共和国网络安全法》(06)

【网络安全零基础入门必知必会】《计算机信息系统安全保护条例》(07)

【网络安全零基础入门必知必会】《中国计算机信息网络国际联网管理暂行规定》(08)

【网络安全零基础入门必知必会】《计算机信息网络国际互联网安全保护管理办法》(09)

【网络安全零基础入门必知必会】《互联网信息服务管理办法》(10)

【网络安全零基础入门必知必会】《计算机信息系统安全专用产品检测和销售许可证管理办法》(11)

【网络安全零基础入门必知必会】《通信网络安全防护管理办法》(12)

【网络安全零基础入门必知必会】《中华人民共和国国家安全法》(13)

【网络安全零基础入门必知必会】《中华人民共和国数据安全法》(14)

【网络安全零基础入门必知必会】《中华人民共和国个人信息保护法》(15)

【网络安全零基础入门必知必会】《网络产品安全漏洞管理规定》(16)

网络安全/渗透测试linux入门必知必会

【网络安全零基础入门必知必会】什么是Linux?Linux系统的组成与版本?什么是命令(01)

【网络安全零基础入门必知必会】VMware下载安装,使用VMware新建虚拟机,远程管理工具(02)

【网络安全零基础入门必知必会】VMware常用操作指南(非常详细)零基础入门到精通,收藏这一篇就够了(03)

【网络安全零基础入门必知必会】CentOS7安装流程步骤教程(非常详细)零基入门到精通,收藏这一篇就够了(04)

【网络安全零基础入门必知必会】Linux系统目录结构详细介绍(05)

【网络安全零基础入门必知必会】Linux 命令大全(非常详细)零基础入门到精通,收藏这一篇就够了(06)

【网络安全零基础入门必知必会】linux安全加固(非常详细)零基础入门到精通,收藏这一篇就够了(07)

网络安全/渗透测试****计算机网络入门必知必会****

【网络安全零基础入门必知必会】TCP/IP协议深入解析(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】什么是HTTP数据包&Http数据包分析(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】计算机网络—子网划分、子网掩码和网关(非常详细)零基础入门到精通,收藏这一篇就够了(03)

网络安全/渗透测试入门之HTML入门必知必会

【网络安全零基础入门必知必会】什么是HTML&HTML基本结构&HTML基本使用(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础入门必知必会】VScode、PhpStorm的安装使用、Php的环境配置,零基础入门到精通,收藏这一篇就够了2

【网络安全零基础入门必知必会】HTML之编写登录和文件上传(非常详细)零基础入门到精通,收藏这一篇就够了3

网络安全/渗透测试入门之Javascript入门必知必会

【网络安全零基础入门必知必会】Javascript语法基础(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】Javascript实现Post请求、Ajax请求、输出数据到页面、实现前进后退、文件上传(02)

网络安全/渗透测试入门之Shell入门必知必会

【网络安全零基础入门必知必会】Shell编程基础入门(非常详细)零基础入门到精通,收藏这一篇就够了(第七章)

网络安全/渗透测试入门之PHP入门必知必会

【网络安全零基础入门】PHP环境搭建、安装Apache、安装与配置MySQL(非常详细)零基础入门到精通,收藏这一篇就够(01)

【网络安全零基础入门】PHP基础语法(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】PHP+Bootstrap实现表单校验功能、PHP+MYSQL实现简单的用户注册登录功能(03)

网络安全/渗透测试入门之MySQL入门必知必会

【网络安全零基础入门必知必会】MySQL数据库基础知识/安装(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】SQL语言入门(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】MySQL函数使用大全(非常详细)零基础入门到精通,收藏这一篇就够了(03)

【网络安全零基础入门必知必会】MySQL多表查询语法(非常详细)零基础入门到精通,收藏这一篇就够了(04)

****网络安全/渗透测试入门之Python入门必知必会

【网络安全零基础入门必知必会】之Python+Pycharm安装保姆级教程,Python环境配置使用指南,收藏这一篇就够了【1】

【网络安全零基础入门必知必会】之Python编程入门教程(非常详细)零基础入门到精通,收藏这一篇就够了(2)

python入门教程python开发基本流程控制if … else

python入门教程之python开发可变和不可变数据类型和hash

【网络安全零基础入门必知必会】之10个python爬虫入门实例(非常详细)零基础入门到精通,收藏这一篇就够了(3)

****网络安全/渗透测试入门之SQL注入入门必知必会

【网络安全渗透测试零基础入门必知必会】之初识SQL注入(非常详细)零基础入门到精通,收藏这一篇就够了(1)

【网络安全渗透测试零基础入门必知必会】之SQL手工注入基础语法&工具介绍(2)

【网络安全渗透测试零基础入门必知必会】之SQL注入实战(非常详细)零基础入门到精通,收藏这一篇就够了(3)

【网络安全渗透测试零基础入门必知必会】之SQLmap安装&实战(非常详细)零基础入门到精通,收藏这一篇就够了(4)

【网络安全渗透测试零基础入门必知必会】之SQL防御(非常详细)零基础入门到精通,收藏这一篇就够了(4)

****网络安全/渗透测试入门之XSS攻击入门必知必会

【网络安全渗透测试零基础入门必知必会】之XSS攻击基本概念和原理介绍(非常详细)零基础入门到精通,收藏这一篇就够了(1)

网络安全渗透测试零基础入门必知必会】之XSS攻击获取用户cookie和用户密码(实战演示)零基础入门到精通收藏这一篇就够了(2)

【网络安全渗透测试零基础入门必知必会】之XSS攻击获取键盘记录(实战演示)零基础入门到精通收藏这一篇就够了(3)

【网络安全渗透测试零基础入门必知必会】之xss-platform平台的入门搭建(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试入门】之XSS漏洞检测、利用和防御机制XSS游戏(非常详细)零基础入门到精通,收藏这一篇就够了5

****网络安全/渗透测试入门文件上传攻击与防御入门必知必会

【网络安全渗透测试零基础入门必知必会】之什么是文件包含漏洞&分类(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之cve实际漏洞案例解析(非常详细)零基础入门到精通, 收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之PHP伪协议精讲(文件包含漏洞)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之如何搭建 DVWA 靶场保姆级教程(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之Web漏洞-文件包含漏洞超详细全解(附实例)5

【网络安全渗透测试零基础入门必知必会】之文件上传漏洞修复方案6

****网络安全/渗透测试入门CSRF渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之CSRF漏洞概述和原理(非常详细)零基础入门到精通, 收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之CSRF攻击的危害&分类(非常详细)零基础入门到精通, 收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之XSS与CSRF的区别(非常详细)零基础入门到精通, 收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之CSRF漏洞挖掘与自动化工具(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之CSRF请求伪造&Referer同源&置空&配合XSS&Token值校验&复用删除5

****网络安全/渗透测试入门SSRF渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之SSRF漏洞概述及原理(非常详细)零基础入门到精通,收藏这一篇就够了 1

【网络安全渗透测试零基础入门必知必会】之SSRF相关函数和协议(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之SSRF漏洞原理攻击与防御(非常详细)零基础入门到精通,收藏这一篇就够了3**

**

****网络安全/渗透测试入门XXE渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之XML外部实体注入(非常详细)零基础入门到精通,收藏这一篇就够了1

网络安全渗透测试零基础入门必知必会】之XXE的攻击与危害(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之XXE漏洞漏洞及利用方法解析(非常详细)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之微信XXE安全漏洞处理(非常详细)零基础入门到精通,收藏这一篇就够了4

****网络安全/渗透测试入门远程代码执行渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之远程代码执行原理介绍(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础入门必知必会】之CVE-2021-4034漏洞原理解析(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全零基础入门必知必会】之PHP远程命令执行与代码执行原理利用与常见绕过总结3

【网络安全零基础入门必知必会】之WEB安全渗透测试-pikachu&DVWA靶场搭建教程,零基础入门到精通,收藏这一篇就够了4

****网络安全/渗透测试入门反序列化渗透与防御必知必会

【网络安全零基础入门必知必会】之什么是PHP对象反序列化操作(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础渗透测试入门必知必会】之php反序列化漏洞原理解析、如何防御此漏洞?如何利用此漏洞?2

【网络安全渗透测试零基础入门必知必会】之Java 反序列化漏洞(非常详细)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之Java反序列化漏洞及实例解析(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之CTF题目解析Java代码审计中的反序列化漏洞,以及其他漏洞的组合利用5

网络安全/渗透测试**入门逻辑漏洞必知必会**

【网络安全渗透测试零基础入门必知必会】之一文带你0基础挖到逻辑漏洞(非常详细)零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门暴力猜解与防御必知必会

【网络安全渗透测试零基础入门必知必会】之密码安全概述(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之什么样的密码是不安全的?(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之密码猜解思路(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之利用Python暴力破解邻居家WiFi密码、压缩包密码,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之BurpSuite密码爆破实例演示,零基础入门到精通,收藏这一篇就够了5

【网络安全渗透测试零基础入门必知必会】之Hydra密码爆破工具使用教程图文教程,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之暴力破解medusa,零基础入门到精通,收藏这一篇就够了7

【网络安全渗透测试零基础入门必知必会】之Metasploit抓取密码,零基础入门到精通,收藏这一篇就够了8

****网络安全/渗透测试入门掌握Redis未授权访问漏洞必知必会

【网络安全渗透测试零基础入门必知必会】之Redis未授权访问漏洞,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Redis服务器被攻击后该如何安全加固,零基础入门到精通,收藏这一篇就够了**

**

网络安全/渗透测试入门掌握**ARP渗透与防御关必知必会**

【网络安全渗透测试零基础入门必知必会】之ARP攻击原理解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之ARP流量分析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之ARP防御策略与实践指南,零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握系统权限提升渗透与防御关****必知必会

【网络安全渗透测试零基础入门必知必会】之Windows提权常用命令,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Windows权限提升实战,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之linux 提权(非常详细)零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握Dos与DDos渗透与防御相关****必知必会

【网络安全渗透测试零基础入门必知必会】之DoS与DDoS攻击原理(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Syn-Flood攻击原理解析(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之IP源地址欺骗与dos攻击,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之SNMP放大攻击原理及实战演示,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之NTP放大攻击原理,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之什么是CC攻击?CC攻击怎么防御?,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之如何防御DDOS的攻击?零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握无线网络安全渗透与防御相关****必知必会

【网络安全渗透测试零基础入门必知必会】之Aircrack-ng详细使用安装教程,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之aircrack-ng破解wifi密码(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之WEB渗透近源攻击,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之无线渗透|Wi-Fi渗透思路,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之渗透WEP新思路Hirte原理解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之WPS的漏洞原理解析,零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握木马免杀问题与防御********必知必会

【网络安全渗透测试零基础入门必知必会】之Metasploit – 木马生成原理和方法,零基础入门到精通,收藏这篇就够了

【网络安全渗透测试零基础入门必知必会】之MSF使用教程永恒之蓝漏洞扫描与利用,收藏这一篇就够了

网络安全/渗透测试入门掌握Vulnhub靶场实战********必知必会

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶机Prime使用指南,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶场Breach1.0解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之vulnhub靶场之DC-9,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶机Kioptrix level-4 多种姿势渗透详解,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶场PWNOS: 2.0 多种渗透方法,收藏这一篇就够了

网络安全/渗透测试入门掌握社会工程学必知必会

【网络安全渗透测试零基础入门必知必会】之什么是社会工程学?定义、类型、攻击技术,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社会工程学之香农-韦弗模式,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社工学smcr通信模型,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社会工程学之社工步骤整理(附相应工具下载)收藏这一篇就够了

网络安全/渗透测试入门掌握********渗透测试工具使用******必知必会**

2024版最新Kali Linux操作系统安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之渗透测试工具大全之Nmap安装使用命令指南,零基础入门到精通,收藏这一篇就够了

2024版最新AWVS安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新burpsuite安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新owasp_zap安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Sqlmap安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Metasploit安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Nessus下载安装激活使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Wireshark安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

觉得有用的话,希望粉丝朋友帮大白点个**「分享」「收藏」「在看」「赞」**

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

本文转自 https://mp.weixin.qq.com/s/NvsurpPYUoov23VaFTX-dQ,如有侵权,请联系删除。

834

834

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?