-

目录

-

-

一、什么是被动信息收集

Web渗透测试的被动信息收集是指在没有与目标系统直接交互的情况下,通过收集和分析公开可用的信息来获取有关目标系统的情报。这种信息收集方法相对较安全,因为它不直接与目标系统进行通信,不会引起异常。以下是一些常见的被动信息收集技术:

1. 搜索引擎:使用搜索引擎如Google、Bing等可以搜索目标网站,找到与目标相关的信息,如子域名、敏感文件等。

2. WHOIS查询:通过WHOIS查询可以获取域名的注册人、联系人、注册商等信息,这些信息有助于了解目标的所有者和运维人员。

3. 社交媒体:检查目标公司或个人在社交媒体平台上的公开信息,了解其业务、人员组成、技术栈等。

4. 域传送漏洞:通过查询DNS记录,可以发现目标系统的子域名或其他与目标相关的域名。

5. 目录扫描:使用目录扫描工具(如dirb、dirbuster等)扫描目标网站,寻找隐藏的文件和目录,了解目标系统的结构。

总的来说,被动信息收集是渗透测试过程中重要的第一步,它可以帮助渗透测试人员收集目标系统的有关信息,为后续的漏洞探测、利用和渗透攻击提供有力的支持。请注意,在进行任何渗透测试活动之前,请获得相关合法授权,并遵守适用的法律法规。

二、被动信息收集的作用

Web被动信息收集在渗透测试和安全评估中扮演着重要的角色,主要有以下几个作用:

1. 收集情报:被动信息收集可以帮助渗透测试人员获取关于目标系统的有关情报,包括域名、子域名、IP地址、服务器信息、技术框架等。这些情报能够揭示目标系统的结构、组成和潜在的漏洞。

2. 识别攻击面:通过被动信息收集,可以发现目标系统可能存在的漏洞、弱点和薄弱环节。例如,发现敏感目录或文件、未授权访问、默认凭证等,为后续的主动渗透测试奠定基础。

3. 攻击路径规划:收集到的信息有助于渗透测试人员了解目标系统的架构和组成,识别潜在的攻击路径和入口点。基于这些信息,可以制定更加有针对性的攻击策略和方法。

4. 发现漏洞及薄弱点:被动信息收集可以帮助渗透测试人员发现目标系统的漏洞、薄弱点和潜在安全风险。例如,通过搜索引擎查找已公开披露的漏洞、查找默认配置、检测服务器版本等,有助于找出存在的安全问题。

5. 制定测试计划:被动信息收集提供了基本的了解和背景知识,可以帮助渗透测试人员制定测试计划和方法。根据收集到的信息,可以优先测试潜在的高风险区域,提高渗透测试的效率和成功概率。

综上所述,被动信息收集是渗透测试中至关重要的一步,它为后续的漏洞探测、利用和攻击提供了基础,并且有助于渗透测试人员更好地理解目标系统,寻找系统中的安全漏洞和潜在风险。

三、被动信息的操作步骤

(注意:使用192.168.1XX.0/24网段完成,XX是学生的序号。)

3.1我们首先使用whois获取它的注册信息:

# whois zonetransfer.me

# whois zonetransfer.me

3.2另外一个工具是dig,它可以获取域名信息和DNS解析信息。

# dig ns zonetransfer.me

# dig ns zonetransfer.me

在Web渗透测试中,使用dig工具可以获取域名信息和DNS解析信息。dig是一个常用的命令行工具,用于执行DNS查询操作。以下是使用dig获取域名信息和DNS解析信息的示例:

1. 获取域名信息:

# dig example.com

# dig example.com这条命令将查询example.com的域名信息,包括域名的注册商、注册日期、到期日期等。

2. 获取域名的所有DNS记录:

# dig example.com ANY

# dig example.com ANY使用ANY参数可以获取目标域名的所有DNS记录,包括A记录、CNAME记录、MX记录等。

3. 获取特定类型的DNS记录:

# dig example.com MX

# dig example.com MX这条命令将查询example.com的MX记录,即邮件交换记录。

4. 获取域名的NS记录:

# dig example.com NS

# dig example.com NS这条命令将查询example.com的NS记录,即域名服务器记录。

5. 获取域名的SOA记录:

# dig example.com SOA

# dig example.com SOA这条命令将查询example.com的SOA记录,即权威服务器记录。

通过使用dig工具获取域名信息和DNS解析信息,渗透测试人员可以了解目标系统的域名相关信息、服务器设置以及可能存在的潜在问题。请注意,在进行任何渗透测试活动之前,请获得相关合法授权,并遵守适用的法律法规。

3.3一旦我们获取了DNS服务器的信息,就可以尝试区域传输攻击来获取服务器解析的所有主机名。仍然使用dig:

# dig axfr@nsztml.digi.ninja zonetransfer.me

# dig axfr@nsztml.digi.ninja zonetransfer.me

很幸运,dns服务器支持区域传输,我们获得了一个完整的子域列表以及解析情况。接着就可以选择一个脆弱的目标来完成渗透攻击了。

3.4现在可以使用theharvester来获取目标网站的邮箱、主机名、IP地址信息。

# theHarvester -d zonetransfer.me -b baidu,bing

# theHarvester -d zonetransfer.me -b baidu,bing

TheHarvester是一个常用的开源工具,用于收集目标网站的邮箱、主机名和IP地址等信息。它可以通过搜索引擎和其他公开资源来收集这些信息。以下是使用TheHarvester进行信息收集的示例:

1. 安装TheHarvester:

首先,需要在你的操作系统上安装TheHarvester。可通过下载源代码或使用包管理器进行安装,如使用apt安装(适用于Debian/Ubuntu):

# sudo apt install theharvester

# sudo apt install theharvester2. 使用TheHarvester进行信息收集:

运行TheHarvester命令,指定目标网站和要收集的信息类型,例如邮箱、主机名和IP地址:

# theharvester -d example.com -l 100 -b google

# theharvester -d example.com -l 100 -b google-d example.com:指定目标网站为example.com。

-l 100:指定从搜索引擎获取的结果限制为100条。

-b google:指定使用Google搜索引擎作为数据源。

TheHarvester将搜索目标网站并收集与目标相关的信息,包括邮箱地址、主机名和IP地址等。它还允许使用其他搜索引擎和数据源。可以通过theharvester -h命令查看更多选项和用法示例。

请记住,在使用TheHarvester或任何其他信息收集工具时,务必遵守法律法规和道德准则,并获得与目标网站所有者的明确授权,避免未经授权的信息收集行为。

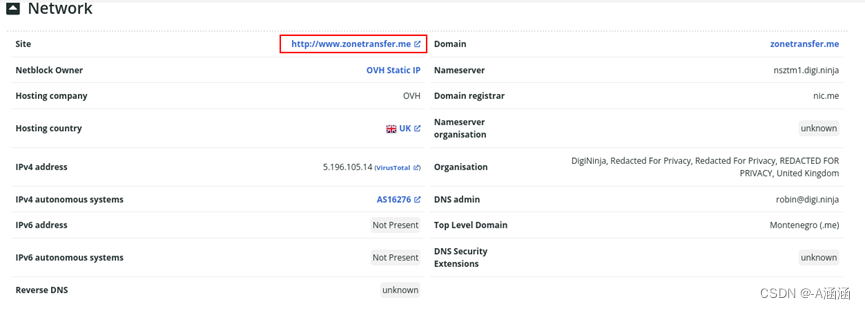

3.5如果想不直接查询服务器来获得网站使用的软件版本信息,可以使用Netcraft工具。

登陆https://sitereport.netcraft.com/site_report

输入想查询的域名即可:

3.6获得一个网站以前的页面信息在测试中也很有用。可以在https://archive.org/web/web.php这个网站回溯网站以前版本的静态副本。

1786

1786

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?