HexStrike 6.0 实测:AI 自动渗透工具到底能不能解放安全人的双手?

最近 AI 在安全领域的应用越来越火,从漏洞扫描到自动化利用,各种工具层出不穷。今天就带大家深度体验一款「AI 驱动的进攻性安全框架」——HexStrike 6.0,看看它在渗透测试、CTF 实战中到底好不好用,普通人能不能快速上手。

一、先搞懂:HexStrike AI 是什么?

简单说,HexStrike 6.0 是一款把专业安全工具和 AI 代理结合的自动化框架,核心目标是帮安全从业者减少重复操作,提升渗透测试效率。它不是单一工具,而是一个「集成平台」,背后有两个关键支撑:

- 多代理架构:针对不同场景(Web 测试、二进制分析、CTF 取证)设计了 50 + 专用 AI 代理,比如有的代理负责漏洞情报分析,有的负责自动化利用;

- 工具库全覆盖:内置 200 + 常用安全工具,包括 Nmap、Sqlmap、Metasploit、Gobuster 这些 Kali 标配,不用再手动一个个调用;

- AI 智能决策:比如扫描时发现端口被过滤,会自动切换

-Pn参数;漏洞利用失败时,会尝试替代工具,不用人盯着调整。

官网和源码地址放这里,需要的直接拿:

- 官网:https://www.hexstrike.com/

- GitHub:https://github.com/0x4m4/hexstrike-ai

二、手把手部署:Kali 服务端 + Windows 客户端

HexStrike 需要「服务端(Kali)+ 客户端(Windows)」配合使用,步骤不难,但有几个坑要注意,我一步步讲。

1. Kali 服务端安装(核心步骤)

首先确保你的 Kali 已联网,然后按以下命令执行(建议复制粘贴,避免手敲出错):

# 1. 克隆源码到本地

git clone https://github.com/0x4m4/hexstrike-ai.git

# 2. 进入项目目录

cd hexstrike-ai

# 3. 创建并激活Python虚拟环境(避免依赖冲突)

python3 -m venv hexstrike-env

source hexstrike-env/bin/activate

# 4. 安装依赖包

pip3 install -r requirements.txt

# 5. 启动服务端

python3 hexstrike_server.py

启动成功后,会看到这些关键信息(说明服务跑起来了):

- 服务端口:默认 8888

- 访问地址:

http://127.0.0.1:8888(本地)和http://你的KaliIP:8888(局域网) - 提示「Adaptive AI decision engine active」(AI 决策引擎已激活)

⚠️ 注意:如果启动报错 “端口被占用”,可以修改hexstrike_server.py里的端口配置,或者 kill 掉占用 8888 端口的进程。

2. Windows 客户端配置(两种方式可选)

客户端负责「发送指令 + 接收结果」,官方支持 VS Code、Cursor、Claude Desktop 等工具,我选了最常用的VS Code+Trae 插件,操作更顺手。

方式 1:VS Code + Trae 插件(推荐)

-

打开 VS Code,在插件市场搜索「Trae」并安装;

-

安装完成后,点击左侧「Trae」图标,选择「创建智能体」,命名为

kali-ai(随便起,好记就行); -

关键步骤:

添加 MCP(模型上下文协议)

点击「手动添加 MCP」,然后粘贴下面的 JSON 配置(注意 2 处修改):

{ "mcpServers": { "hexstrike-ai": { "command": "python3", "args": [ "你的hexstrike_mcp.py路径", // 比如"D:\\hexstrike-ai\\hexstrike_mcp.py" "--server", "http://你的KaliIP:8888" // 比如http://192.168.56.128:8888 ], "description": "HexStrike AI v6.0", "timeout": 300, "alwaysAllow": [] } } } -

保存后如果看到「√」,说明 MCP 配置成功,接下来就能选工具了(比如 Nmap、Sqlmap)。

方式 2:直接装 Trae 客户端

如果不想用 VS Code,也可以直接装 Trae 桌面端:

- 下载地址:https://www.trae.ai/download

- 安装后步骤和 VS Code 一致,重点还是配置 MCP 的 IP 和路径。

3. 连通性验证:确保两端能通信

配置完后先别着急用,用 Windows 的 PowerShell 测一下端口是否通:

Test-NetConnection -ComputerName 你的KaliIP -Port 8888

如果输出里「TcpTestSucceeded」是True,说明连通正常;如果是False,检查 Kali 的防火墙(关闭ufw)或虚拟机网络模式(建议用桥接或仅主机模式)。

4. 常见报错解决(踩坑总结)

我安装时遇到两个问题,大家可以参考:

-

MCP 模块缺失:执行

pip install fastmcp或uvx install fastmcp; -

uvx 命令找不到:

在 PowerShell 里装 uvx:

powershell -ExecutionPolicy ByPass -c "irm https://astral.sh/uv/install.ps1 | iex" -

依赖安装慢:可以给 pip 换国内源,比如

pip3 install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple。

三、实战体验:用 Pikachu 靶场测试效果

光说不练假把式,我用本地的 Pikachu 靶场(地址:http://192.168.56.6/pikachu/index.php)做了一次完整测试,看看 HexStrike 的自动化能力到底怎么样。

1. 测试流程:AI 全程 “自己做决策”

我只给了一个指令:“对目标进行全流程渗透测试,尝试发现高风险漏洞”,剩下的全靠 HexStrike 自动执行:

- 信息收集:自动调用 Nmap 扫描,发现目标开放 80 端口,Web 服务器是 Nginx 1.15.11(版本泄露);

- 漏洞扫描:用 Nikto 检测到 Cookie 缺失

httponly标志、缺少 X-Frame-Options 响应头;用 Sqlmap 扫出/pikachu/vul/sqli/sqli_str.php存在 SQL 注入; - 漏洞利用:尝试上传恶意文件,发现文件上传漏洞(CVSS 评分 8.5,高风险),能上传 WebShell;

- 报告生成:自动生成测试报告,按「信息收集→漏洞扫描→利用→报告」分类保存,路径是

pikachu_2025-09-07/,里面有 Nmap 日志、Sqlmap 结果、Shell 文件,不用手动整理。

2. 亮点:这些地方确实省力

- 不用记命令:比如 Nmap 扫描参数、Sqlmap 的 URL 格式,AI 会自动生成,不用再查手册;

- 自动重试 / 切换工具:第一次 Nmap 扫描全端口被过滤,AI 自动加

-Pn -T4参数重新扫; - 报告自动化:测试完直接输出 Markdown 格式报告,包含漏洞描述、影响、修复建议,省去写报告的 2 小时。

四、客观说:它的局限也很明显

虽然体验下来有亮点,但我也发现几个实际场景中的问题,大家要理性看待:

- 真实环境受限:在真实漏洞挖掘(比如漏洞赏金)中,容易触发目标网站的风控,比如频繁扫描会被封 IP;

- 需要 “调教”:AI 决策不是 100% 对,比如有的低风险漏洞会误判为高风险,需要手动调整规则,前期投入时间不少;

- CTF 比赛用不上:大部分 CTF 禁止联网,而 HexStrike 部分功能需要联网获取漏洞情报,等于被禁用;

- Pro 版本排队:免费版模型请求会排队(我最多排到 98 位),想快就得买 Pro,有成本门槛。

五、扩展玩法:接入更多 AI 大模型

HexStrike 还有个隐藏功能:可以接入第三方大模型,提升 AI 决策能力。在客户端「模型管理」里,能添加 Claude-3.7、Gemini-2.5-Pro、GPT-4o 这些主流模型,只需要填 API Key 就行。

我试了接入 GPT-4o,发现它对漏洞的分析更细致,比如文件上传漏洞会给出多种绕过思路,比默认模型更灵活,适合复杂场景。

六、总结:它适合谁?不适合谁?

- 适合人群:刚入门的渗透测试工程师(减少手动操作)、靶场练习者(快速验证漏洞)、需要批量做基础扫描的团队;

- 不适合人群:追求极致效率的漏洞猎人、CTF 参赛选手、需要深度定制化测试的场景。

总的来说,HexStrike 6.0 不是 “颠覆性工具”,更像一个「安全人的辅助助手」—— 能帮你省掉重复工作,但核心的漏洞分析、利用思路还是得靠人。期待下个版本能优化风控规避和离线模式,那样实用性会更高。

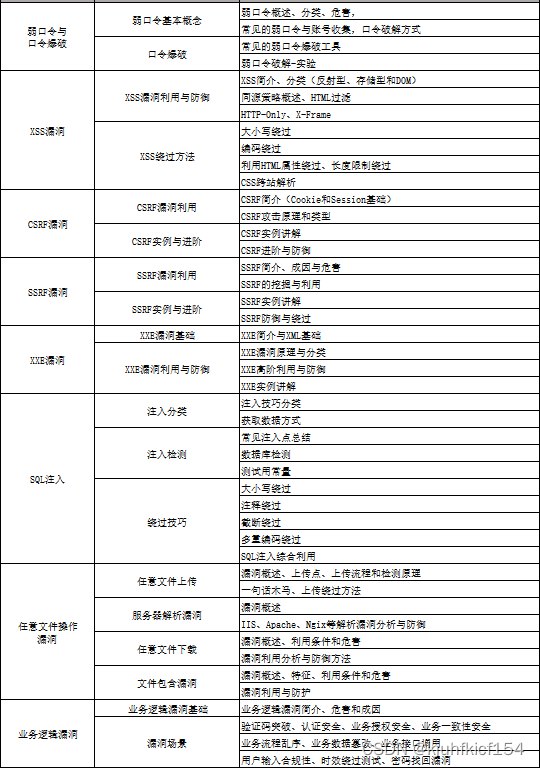

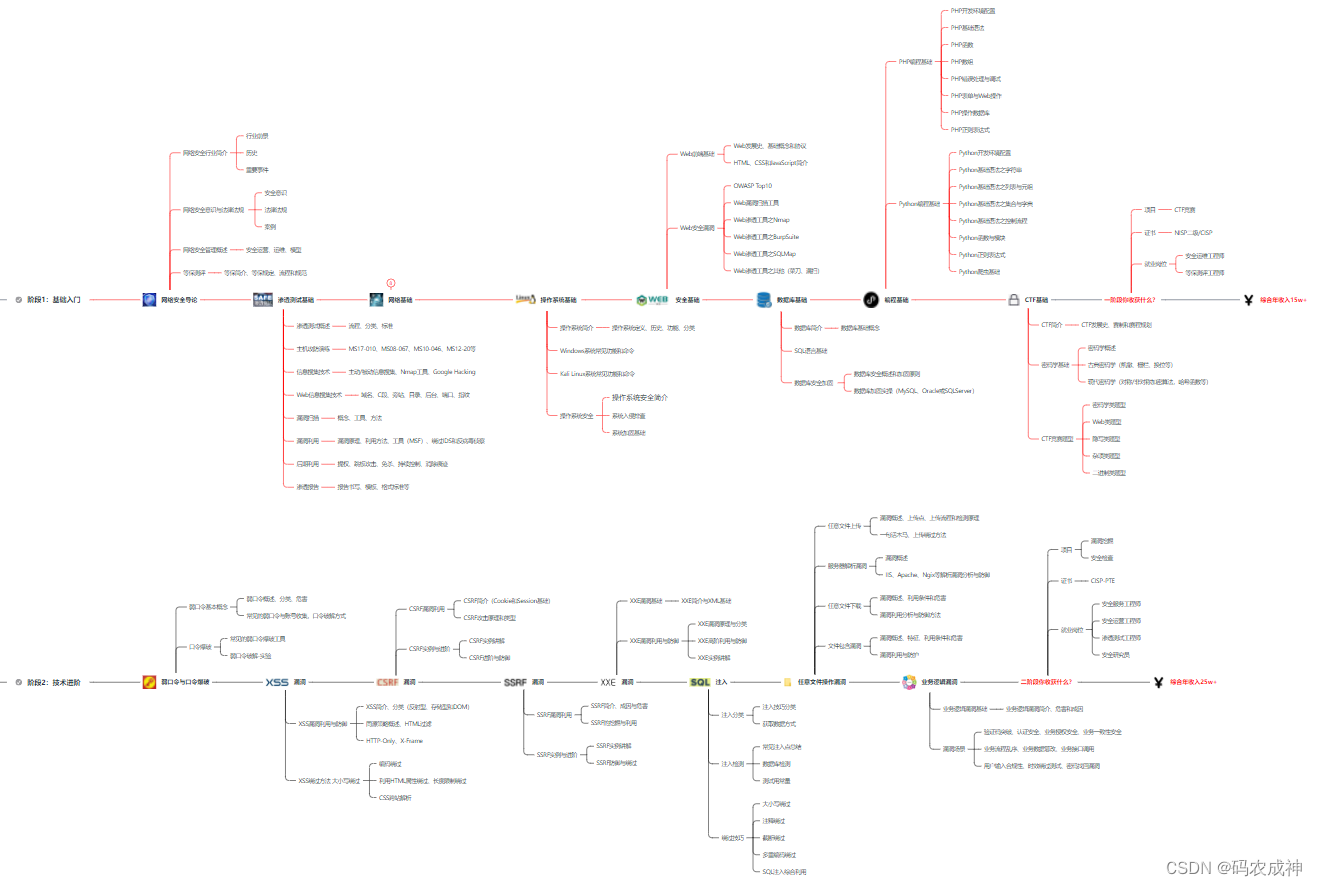

网络安全学习路线&学习资源

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

网络安全学习路线&学习资源

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

901

901

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?