业务逻辑漏洞复现

零元购

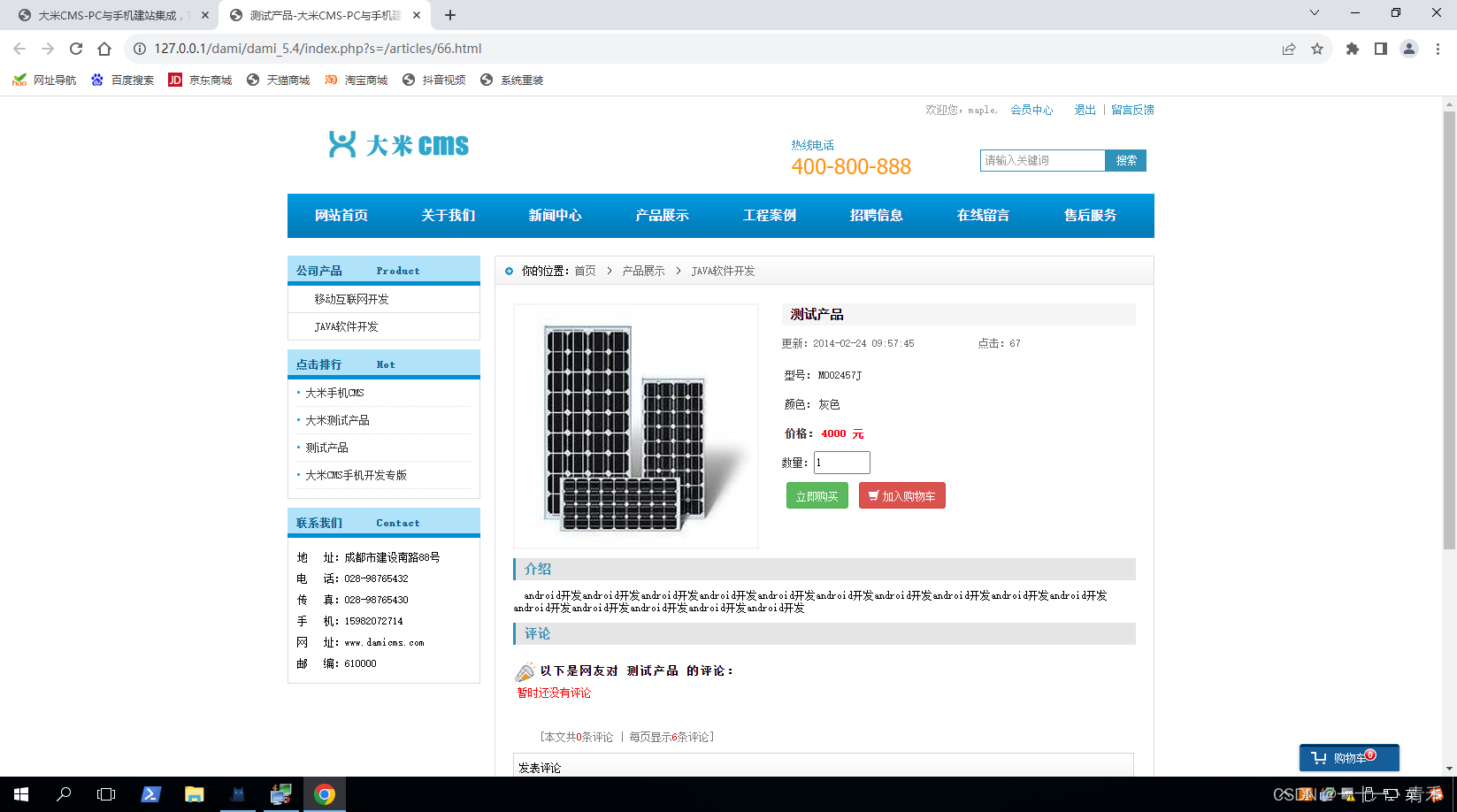

登录账户,然后随机点击一个物品

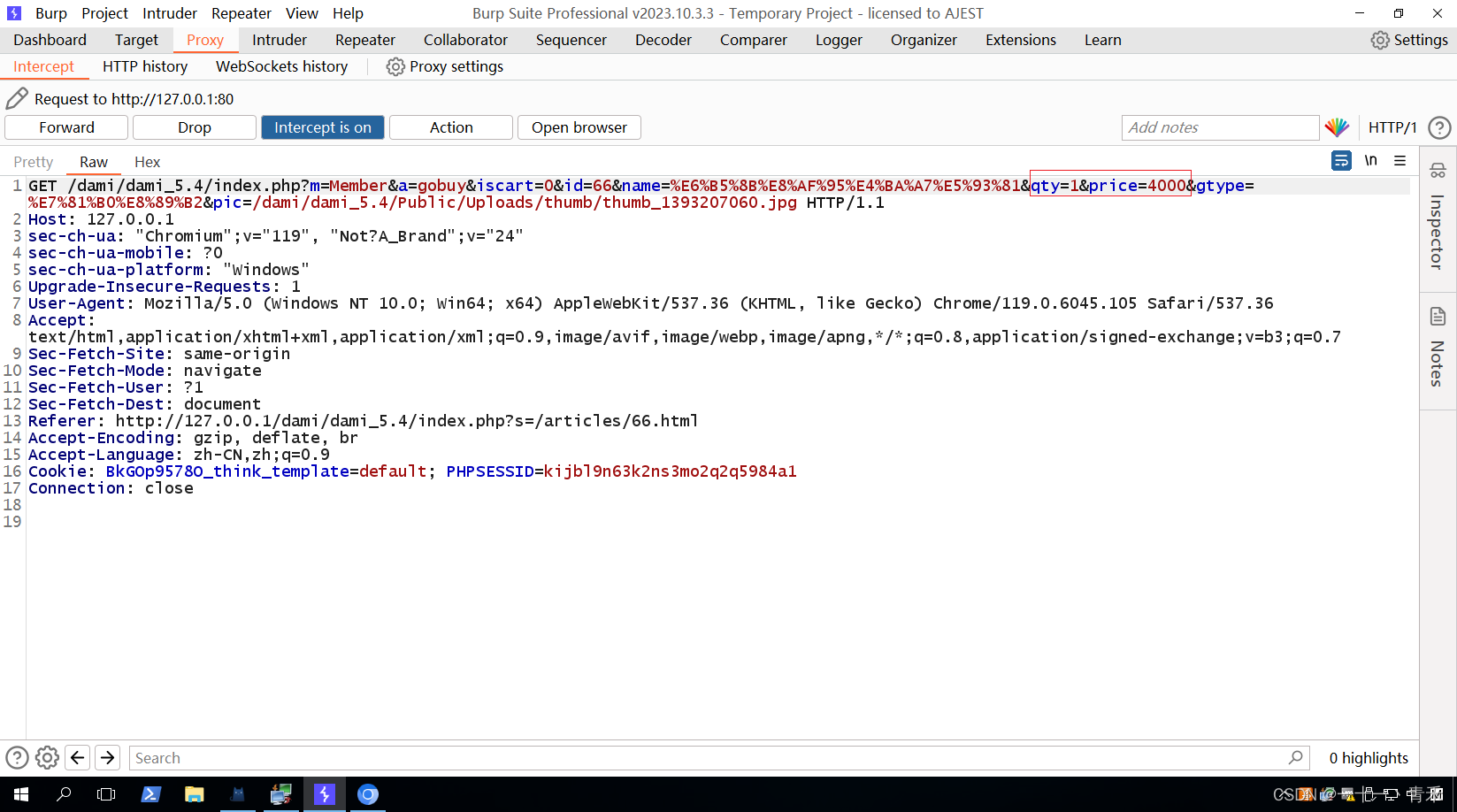

开启bp抓包

这里抓到了数量和金额,我们进行修改放包

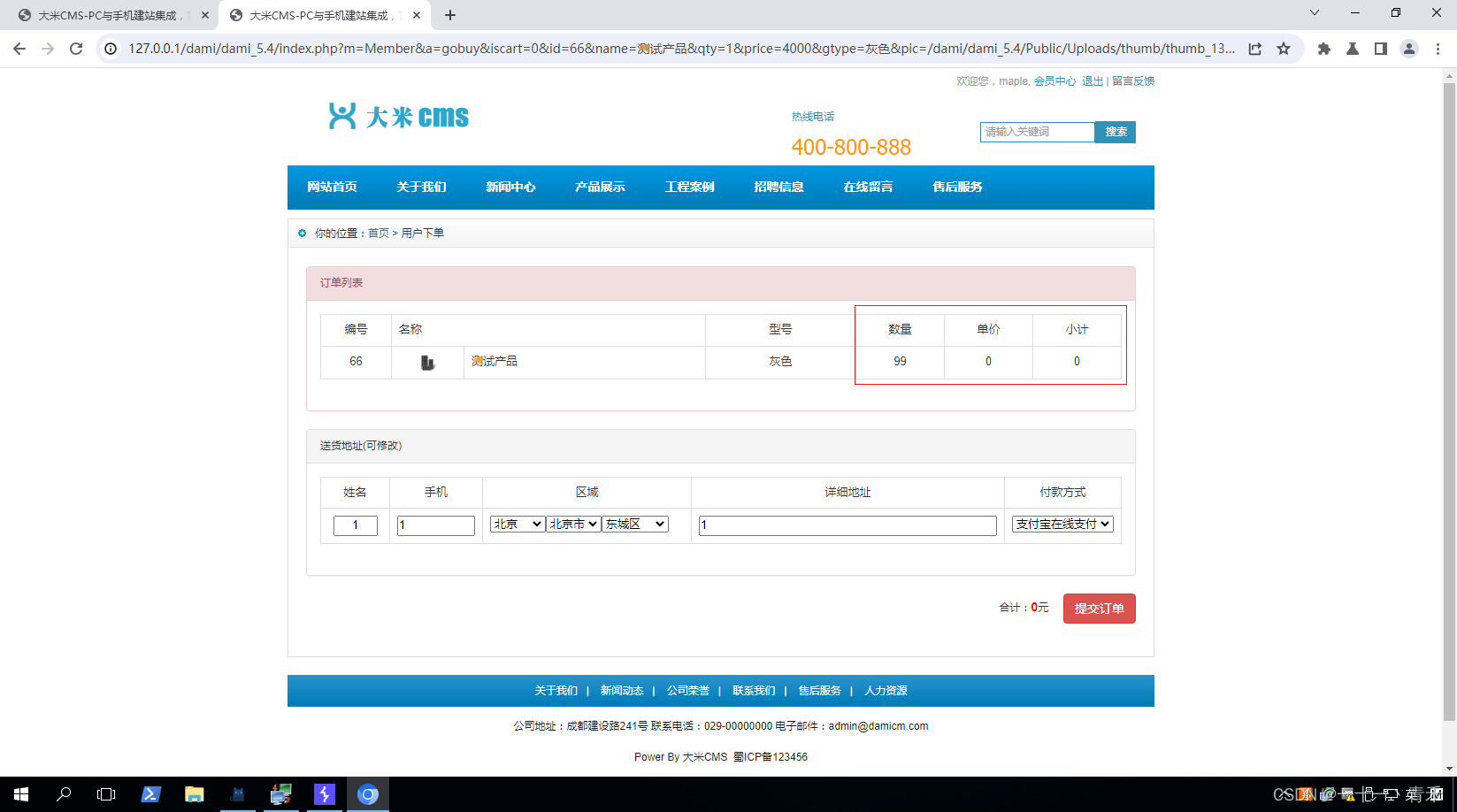

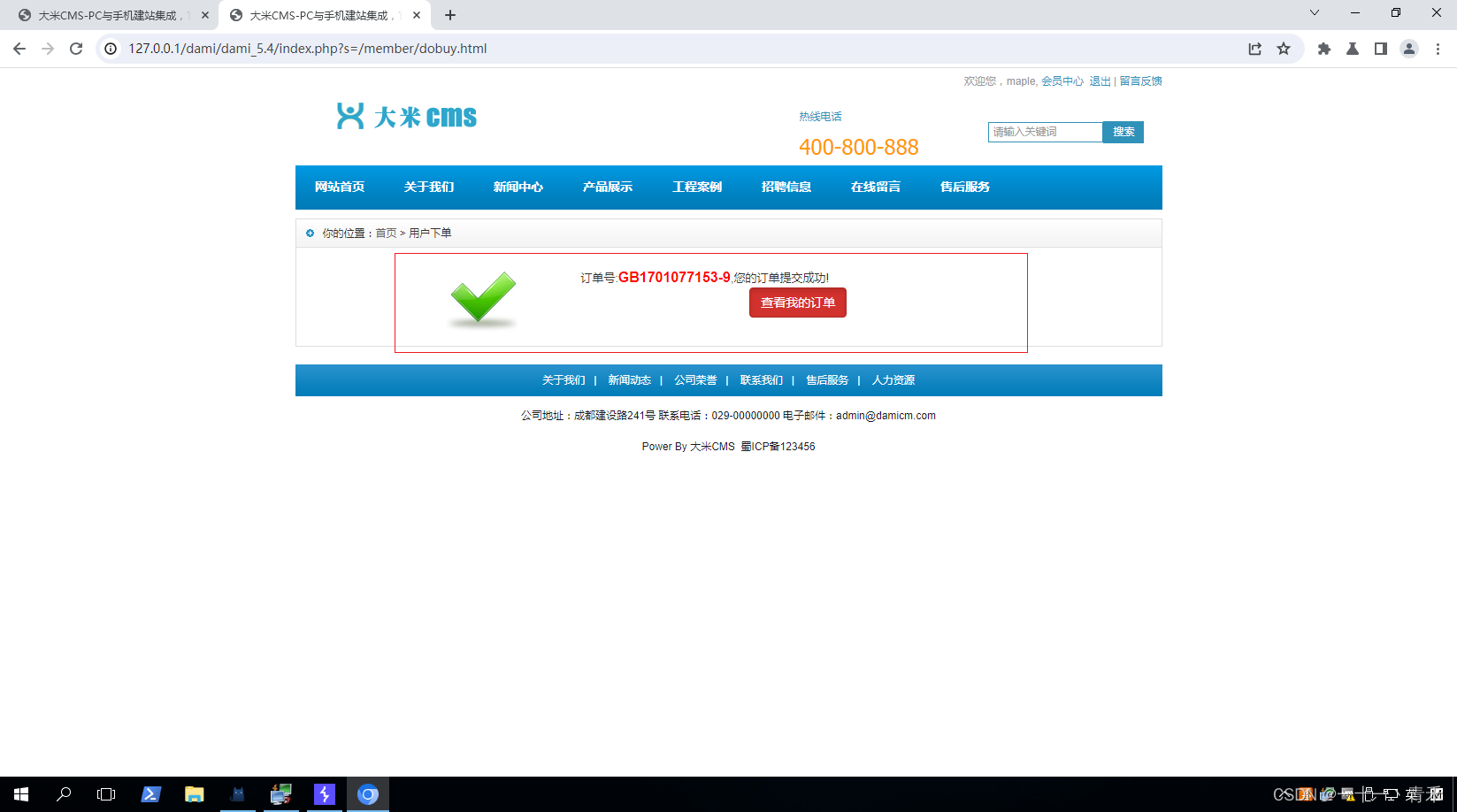

这里就可以发现数量变成了99,金额为0,将付款方式设置为站内付款,然后提交就可以了

验证码绕过

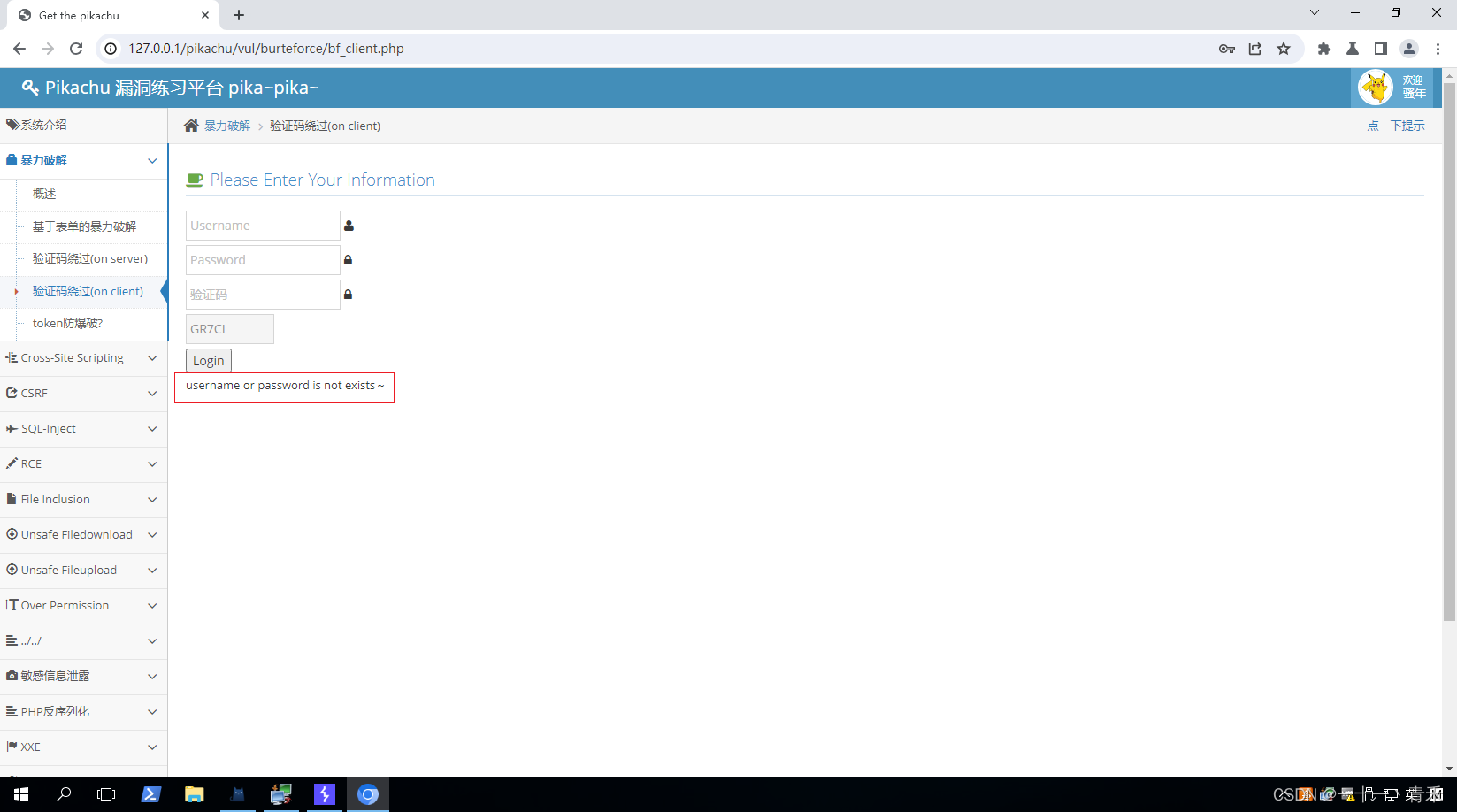

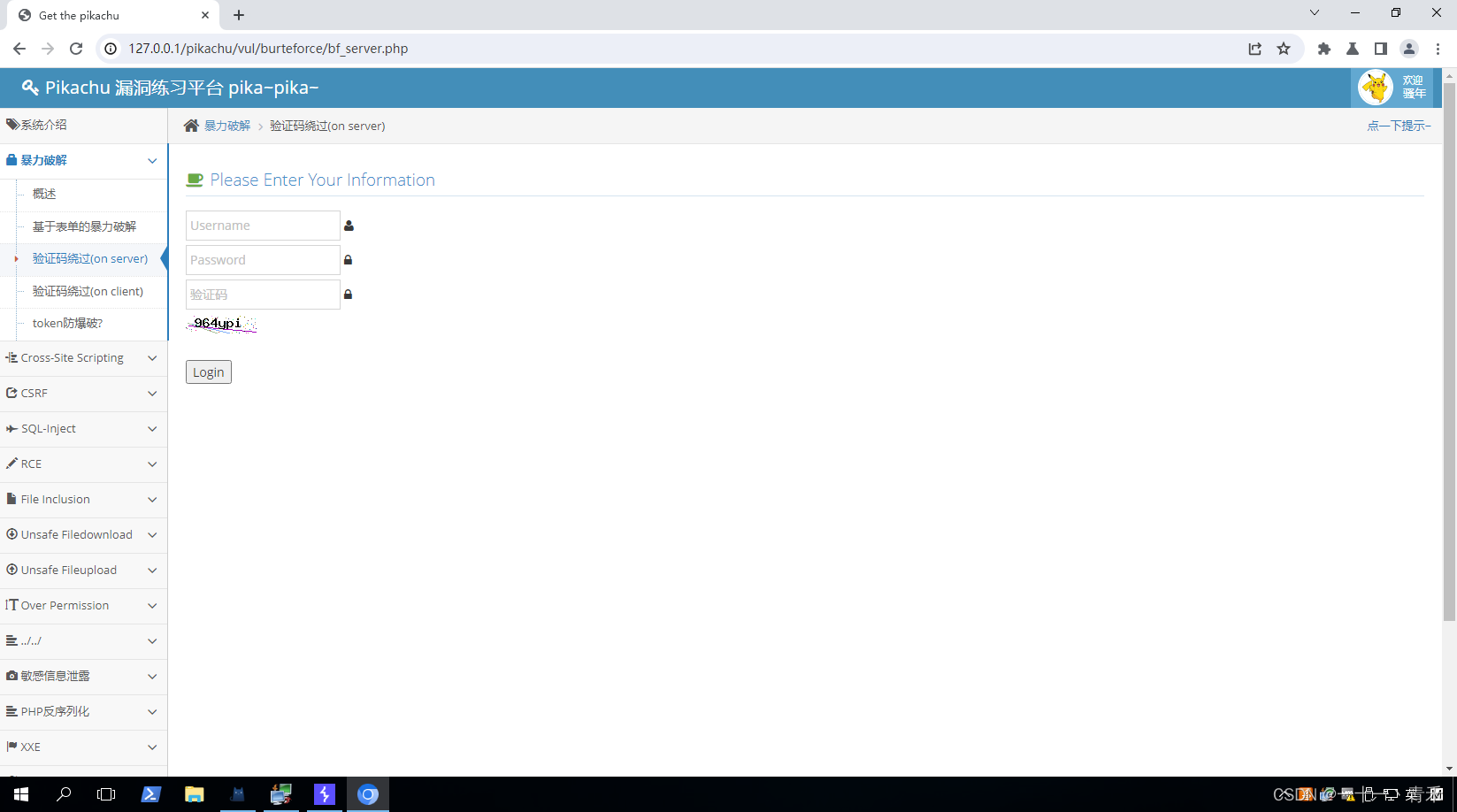

来到pikachu靶场

网页绕过(前端)

bp抓包,先老老实实输一遍验证码

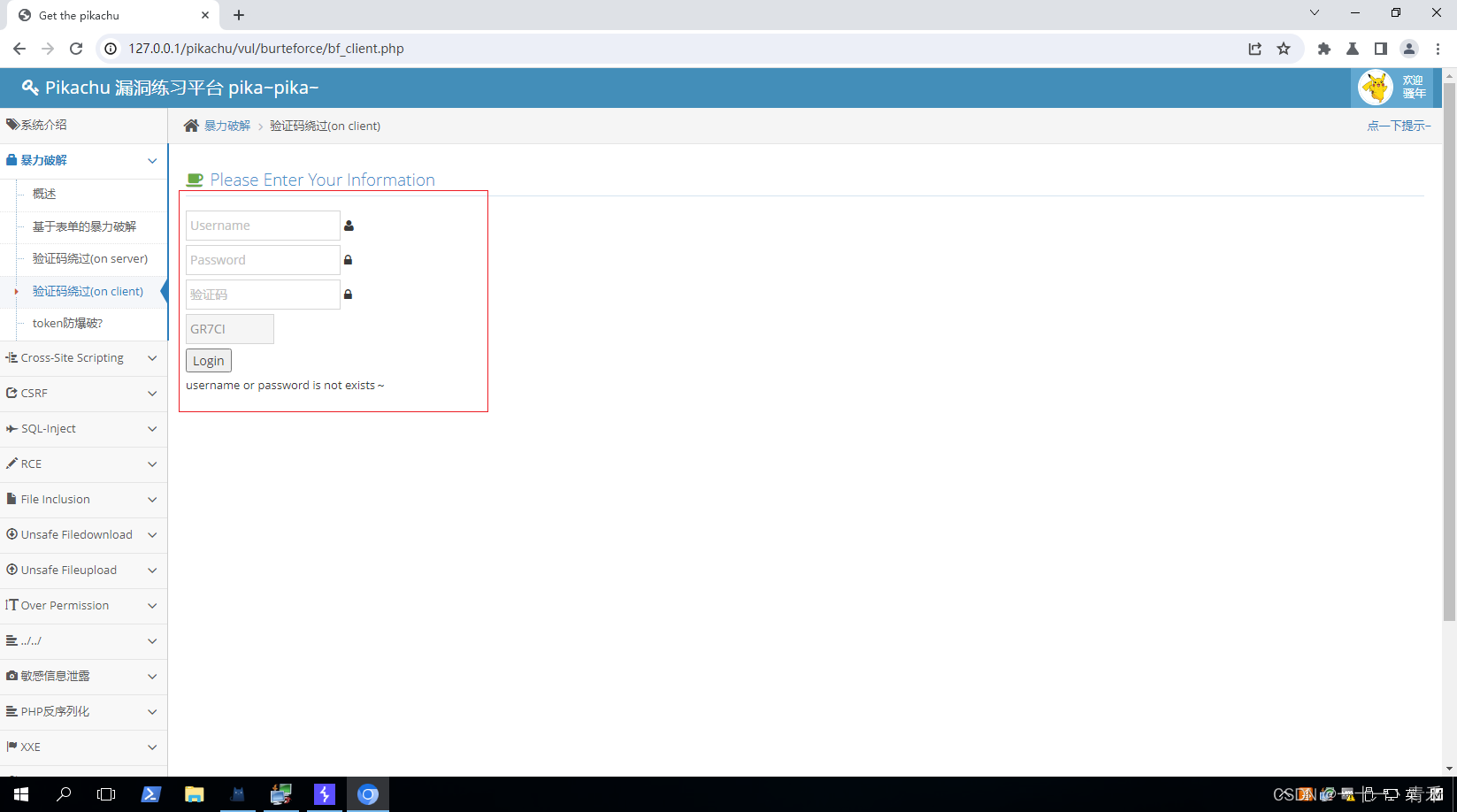

可以发现我们刚刚输入的内容都在,如果验证码正确的话会显示

username or password is not exists!,如果说我们将验证码删掉会再重新发包会发生什么呢

居然也是可以通过的,说明前端的验证码可以通过抓包删除的方式绕过

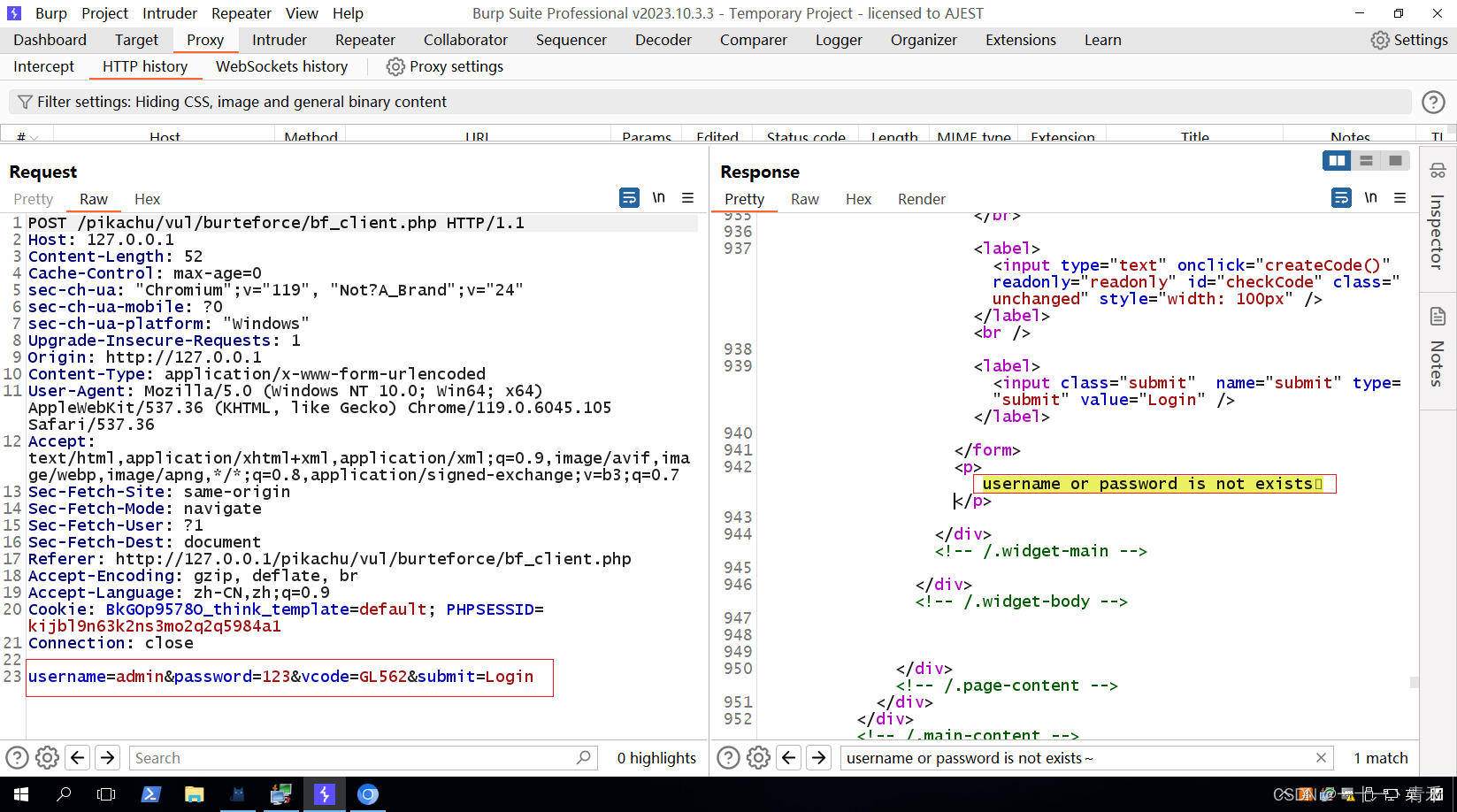

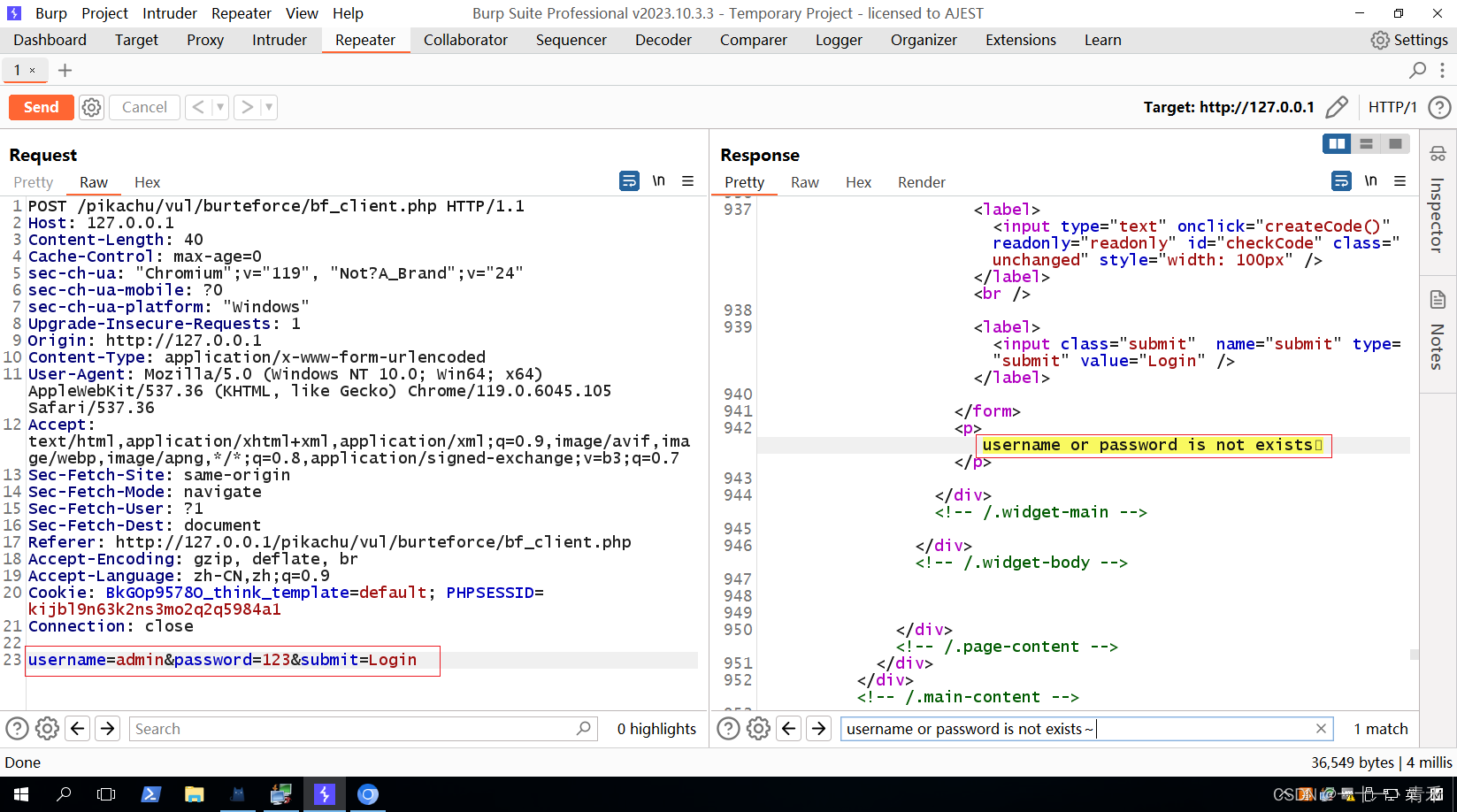

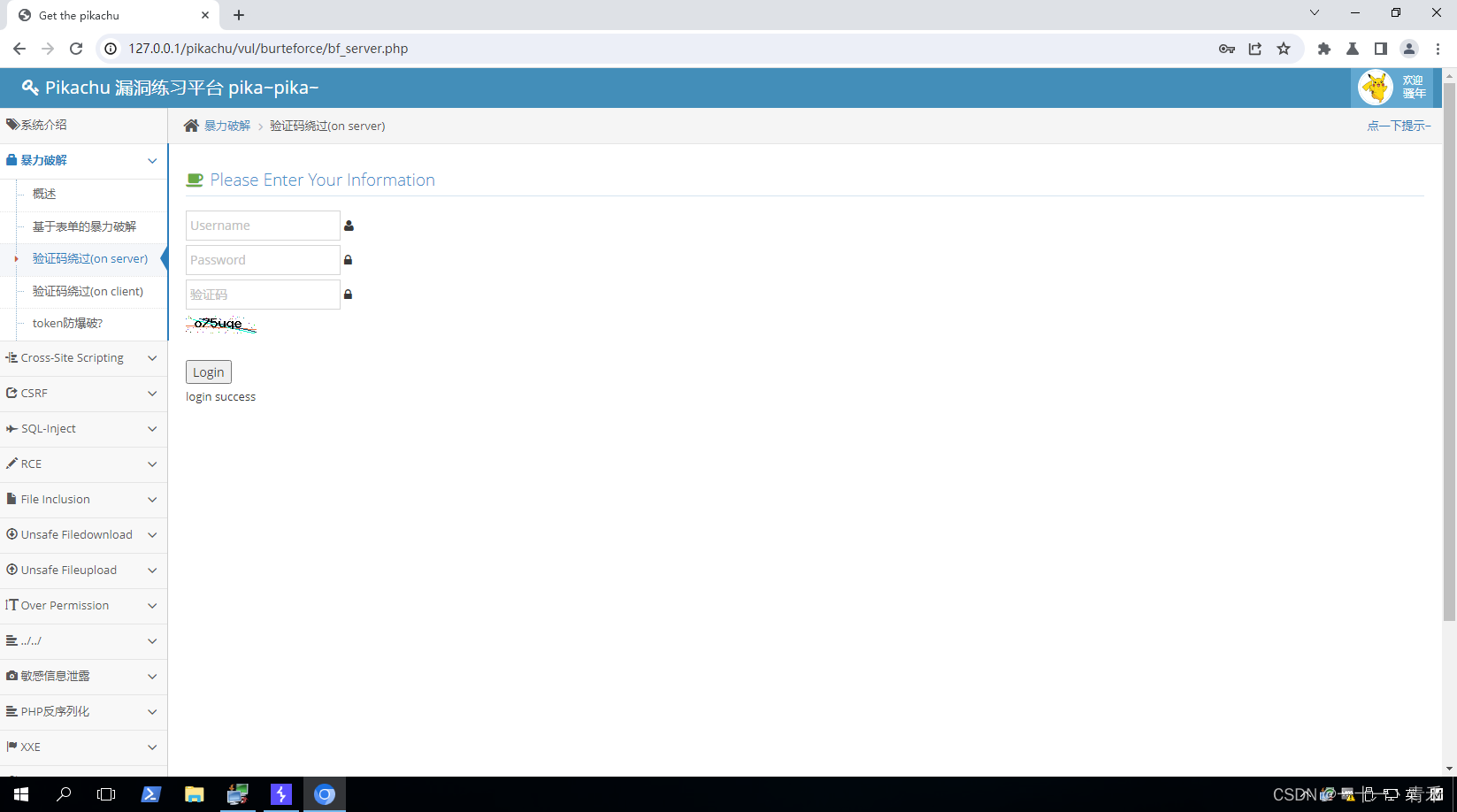

服务器绕过(后端)

和前端绕过一样,抓包

这里显示登录成功,去bp查看一下

bp里面却没有显示代表成功的语句,我们将验证码改为新出现的

这样就出现了,我们只要不刷新页面就可以进行账户密码的爆破,这个的原理就是因为验证码是由前端生成的,服务器需要去前端验证,只要前端页面不发生改变,验证码便有效

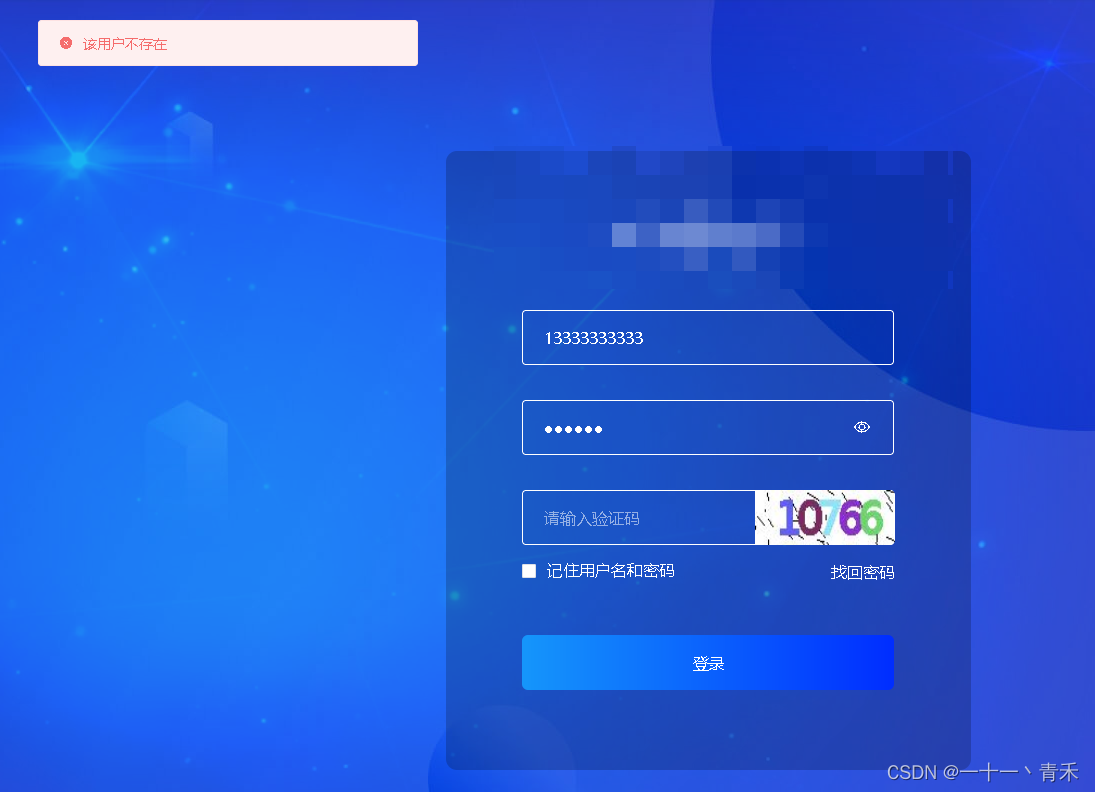

用户名遍历

随便输入一个账户密码,然后登录,就会发现他提示该用户不存在,根据此方法可以进行用户名遍历

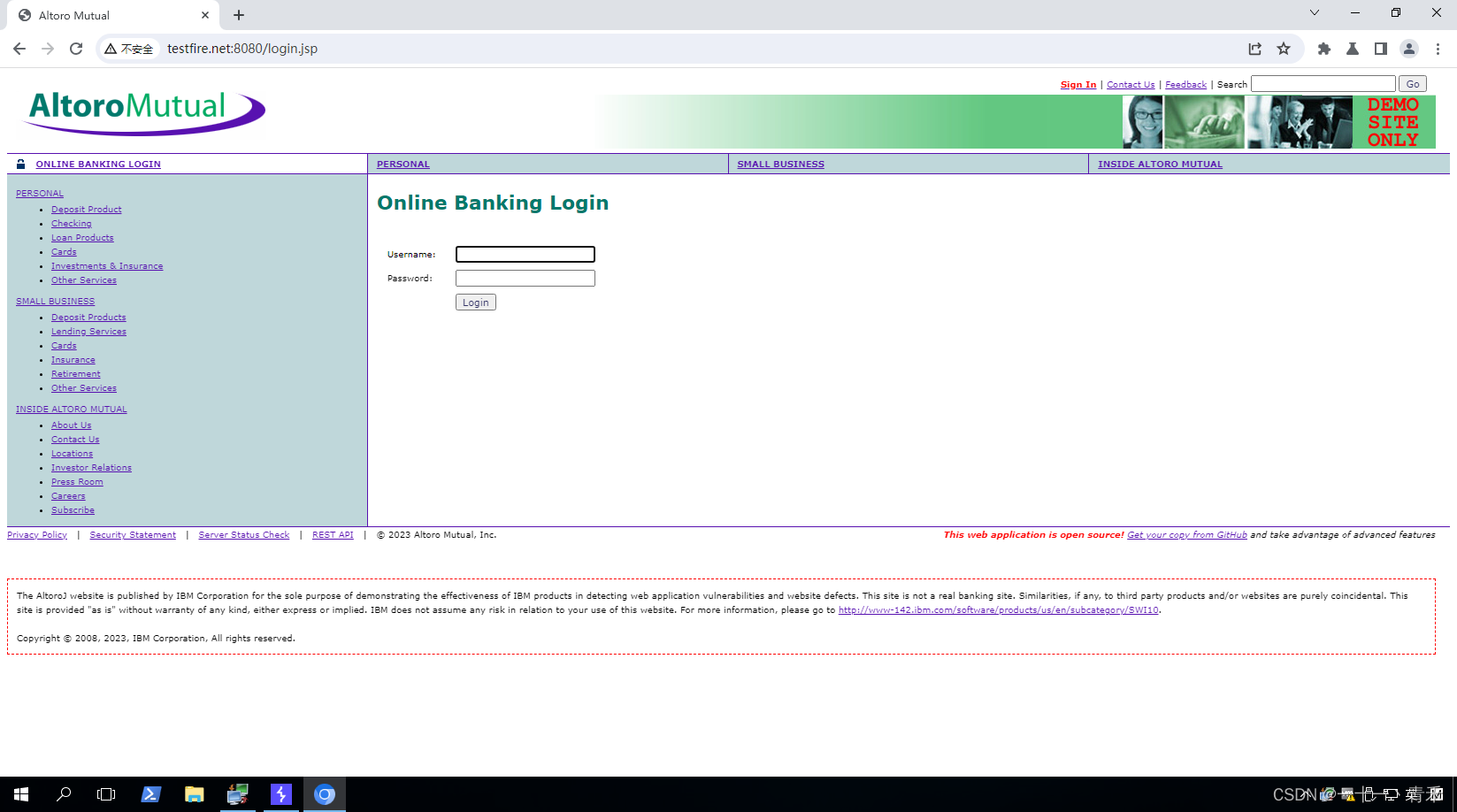

弱口令登录

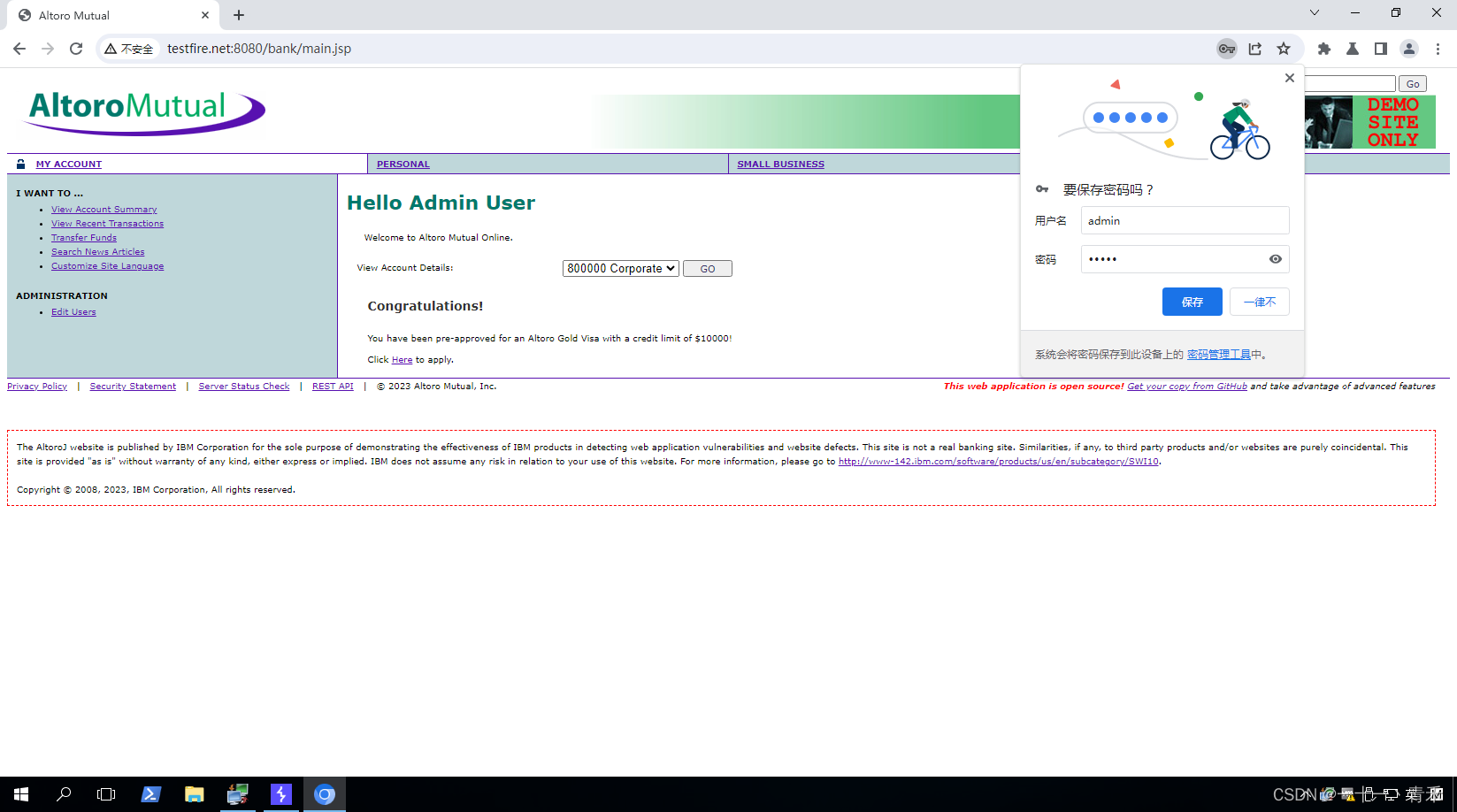

使用弱口令admin尝试登录

直接就登录成功了

1148

1148

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?