计算机中的IP地址和子网掩码的关系:标识该计算机所在的网络号、子网号以及主机号,当访问某个ip时,首先将此ip与本地子网掩码进行“与”运算,判断是否与本机ip和本机子网掩码“与”运算的结果一致。若一致,即要访问的ip与本机ip处于同一网段,查找本地arp表(arp广播,获取待访问ip的MAC地址),封装MAC帧,通过网卡发送出去,不经过网关,直接通过MAC地址访问。

例:A的ip地址为192.168.31.44,子网掩码为255.255.255.0;B的ip地址为192.168.31.201,子网掩码为255.255.255.0,两个设备都连接在同一路由器上,两个默认网关都设置为路由器lan口的ip,192.168.31.1,两者相互ping的情况如下:

计算机中的IP地址和子网掩码的关系:标识该计算机所在的网络号、子网号以及主机号,当访问某个ip时,首先将此ip与本地子网掩码进行“与”运算,判断是否与本机ip和本机子网掩码“与”运算的结果一致。若一致,即要访问的ip与本机ip处于同一网段,查找本地arp表(arp广播,获取待访问ip的MAC地址),封装MAC帧,通过网卡发送出去,不经过网关,直接通过MAC地址访问。

例:A的ip地址为192.168.31.44,子网掩码为255.255.255.0;B的ip地址为192.168.31.201,子网掩码为255.255.255.0,两个设备都连接在同一路由器上,两个默认网关都设置为路由器lan口的ip,192.168.31.1,两者相互ping的情况如下:

A与B单向认为同网段

1. A ping B (A子网掩码:255.255.255.0)

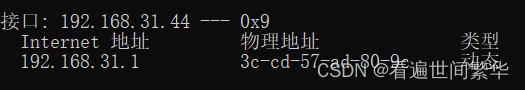

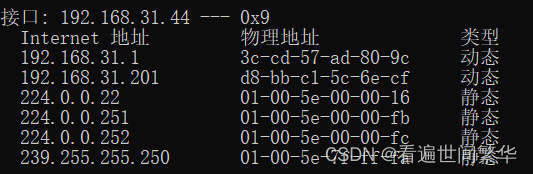

输入arp -a查看本机arp缓存表

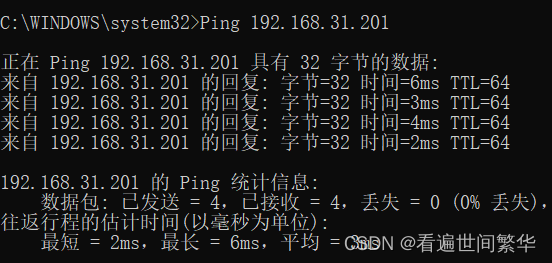

输入ping 192.168.31.201

此ip地址首先和A的子网掩码进行“与”运算,得出网络号为192.168.31.0,而A的网络号也是192.168.31.0,处于相同网段,故不需要通过网关。A查找本地arp表,没有该ip地址与物理地址的映射,故发送arp广播请求查询,获得指定ip的物理地址,将ICMP指令封装MAC,发送到B。

B收到此ICMP指令,将A的IP和MAC地址记下,开始给A发送回复,A的ip和B的子网掩码计算后得到与B相同的网段,因此无需经过路由,封装MAC帧后发送到A,此PING完成一个完整过程。

2.A ping B (A子网掩码:255.255.255.192)

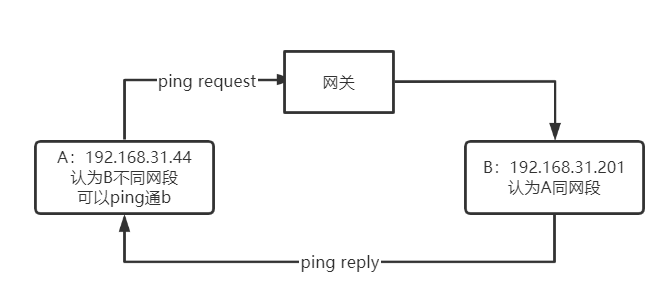

此时将A的子网掩码设置为255.255.255.192,即多了两位子网位。此时B的ip与A的子网掩码计算得到的网段与A不同,将先通过默认网关192.168.31.1,再转到B,A ping B如下:

进行路由跟踪:

B收到request包后,由于B认为A与自己同网段,因此先查询本地arp缓存,没有则进行arp广播,谁的ip是192.168.31.44?获取到A的MAC地址,封装发送给A,至此,完成ping的全过程。示意图如下:

此过程中,正是由于B发回的reply包不经过网关,因此A端收到的icmp reply信息中的ttl为B发送时候设置的ttl,为64。

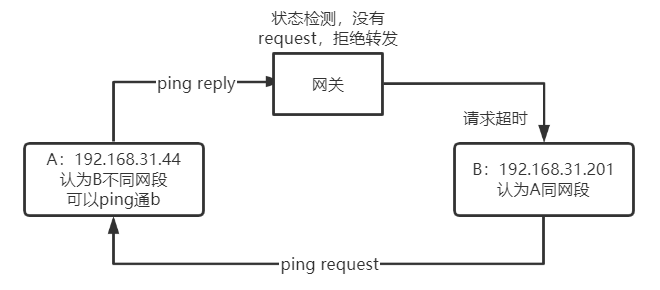

3.B ping A(A子网掩码:255.255.255.192)

B认为A是与自己同网段,进行arp广播获取MAC地址,封装echo request发给A。而A认为与B不同网段,echo reply发包交给A设置的默认网关(待访问的ip网段自己认为不一致就访问网关),但大多数的路由器网关都开启了状态检测(详情参考iptables),状态检测的意思是指如果一个数据包是对先前从网关发出去的包的回复,则网关不用检查任何规则允许该数据包进入并返给请求者。但是在目前此种情况下,网关没有收到本应该从B发往A通过网关的request包,此时A发给自己的reply包就拒绝,通过wireshark抓包分析,A收到了B的request包,同时将reply包发给网关,但B始终没有收到网关转发的reply包,这刚好符合网关状态检测。此过程示意图如下:

结论:大多数网关具有状态检测功能,对于不符合规范的连接不进行转发,这也正是实验2、3中网关能够转发request包,却不能转发reply包的原因。

A与B互相认为不同网段

A的ip:192.168.31.240,子网掩码:255.255.255.252(30位)

B的ip:192.168.31.252,子网掩码:255.255.255.252(30位)

从A来看B的ip,A的ip&mask!=B的ip&A的mask,认为B不同网段;

从B来看A的ip,B的ip&mask!=A的ip&B的mask,认为A不同网段;

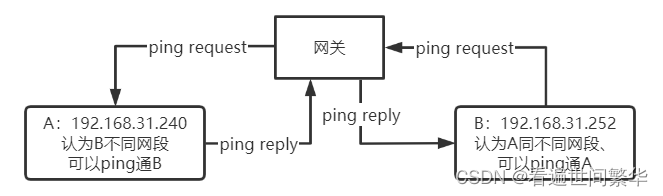

A ping B:

A将数据包发送到默认网关,网关转发给B,B认为A不同网段,也转发给网关,网关再发送给A,TTL=63,示意图如下:

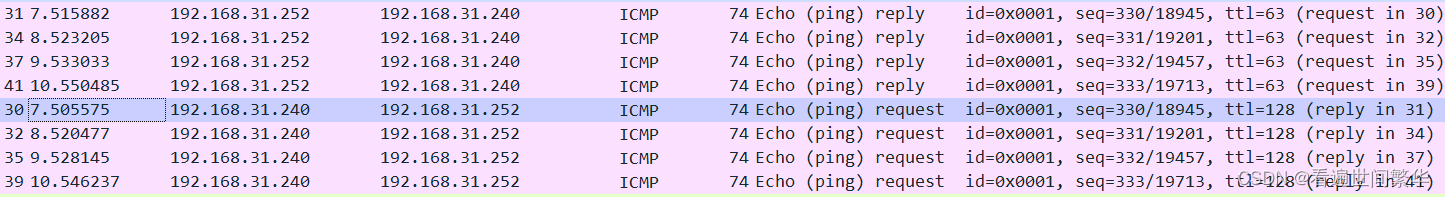

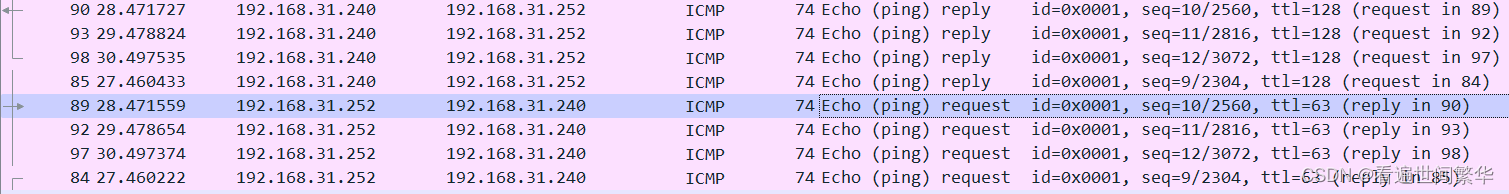

wireshark抓包分析:

A端抓包:

A发送的request初始ttl为A主机默认ttl(128),经过网关后ttl-1变为127,这一点可以从B端抓包分析;

A发送的request初始ttl为A主机默认ttl(128),经过网关后ttl-1变为127,这一点可以从B端抓包分析;

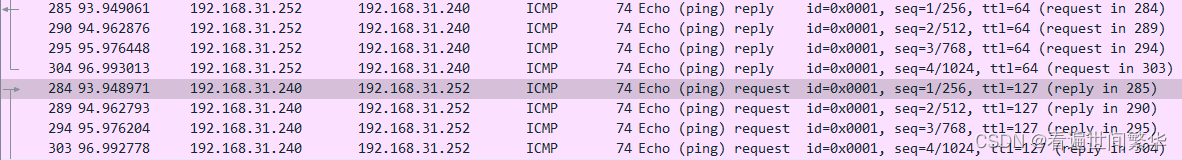

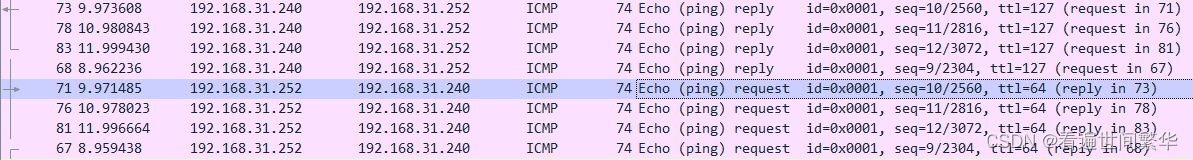

B端抓包:

B端收到网关发送过来的包中的ttl为127,发送reply包,由于B默认ttl为64,此后经过网关到A,所以A接受的reply包ttl为63,这也说明cmd里执行ping命令后收到的是回复信息中的ttl。

B ping A:

B将数据包发送到默认网关,网关转发给A,A认为B不通网段,也转发给网关,网关再发送给B,TTL=63,示意图如下:

B发送request包时ttl为64,经过网关到A,A收到的ttl为63。

A发送reply至网关,ttl为128,经过网关到B,B收到的ttl为127。

A端抓包:

B端抓包:

总结:

- 大部分路由器开启了状态检测,request和reply必须按照顺序通过,反之则拒绝转发。

- ping命令中收到的回复ttl指的是从远端主机到本主机过程中经过的路由数后剩下的值,该值=远端默认发送的ttl值-经过的路由数。

2912

2912

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?