pikachu

token防爆破

token是什么:

所谓的Token,其实就是服务端生成的一串加密字符串、以作客户端进行请求的一个“令牌”。当用户第一次使用账号密码成功进行登录后,服务器便生成一个Token及Token失效时间并将此返回给客户端,若成功登陆,以后客户端只需在有效时间内带上这个Token前来请求数据即可,无需再次带上用户名和密码。

用户身份验证的令牌——Token - 知乎 (zhihu.com)

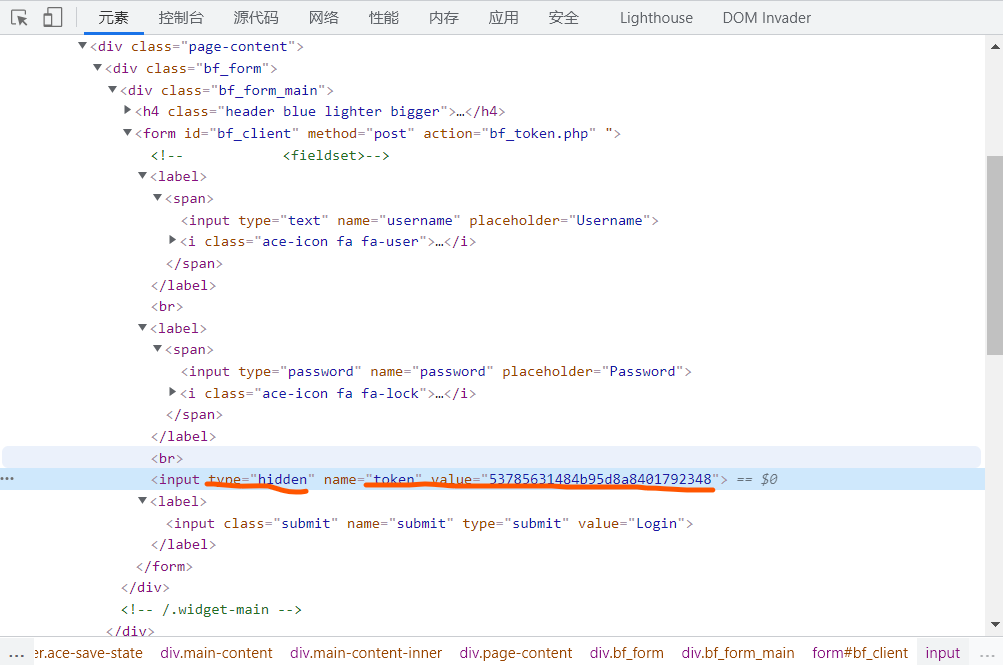

打开本题,F12打开开发者工具,发现在submit上方发现隐藏域hidden以及token

发现的值传到了前端,让用户看得见,token每次提交都不一样,看似是可以防爆破,但是是以明文形式传输的,burp可以进行爆破:

过程:

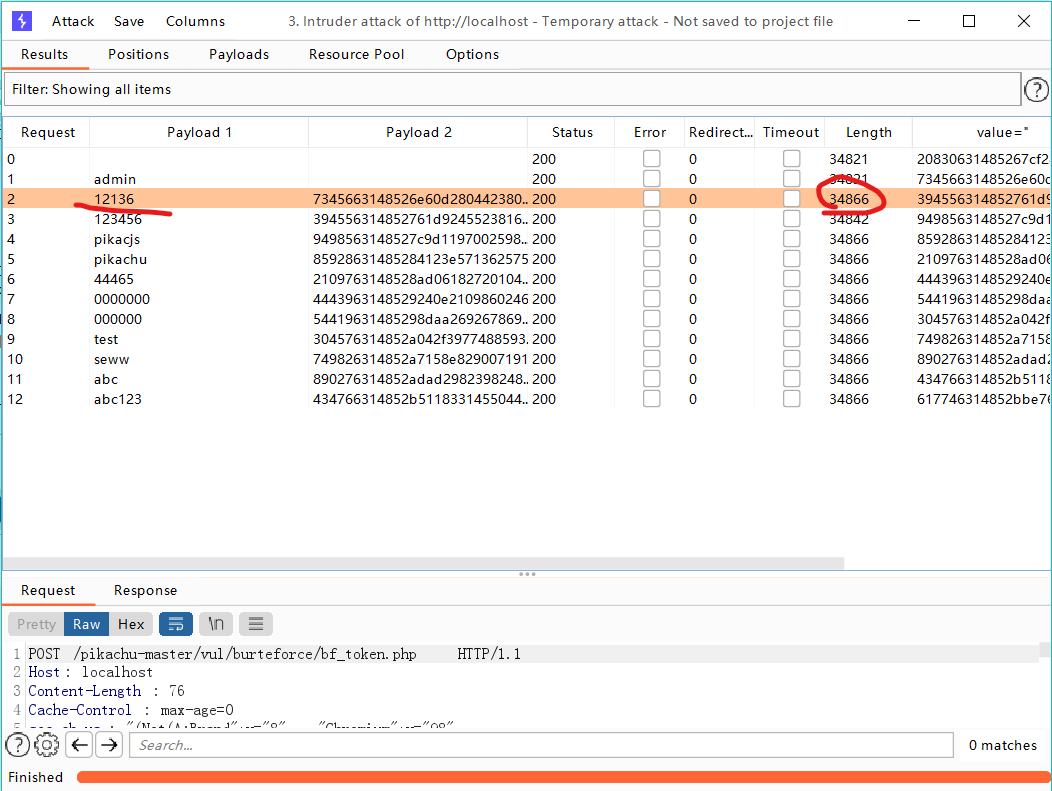

以username=admin,passward为payload1,token为payload2,攻击类型为pitchfork;

payload1为simple list;payload2为Recursive grep(递归查找:在上一次的response中找到的值为本次request的值);

Intruder里选择Options的Grep-Extract,Add,如果展开的界面没有元素,那点Refetch response,搜索一下(或直接找)选择token的值,OK;

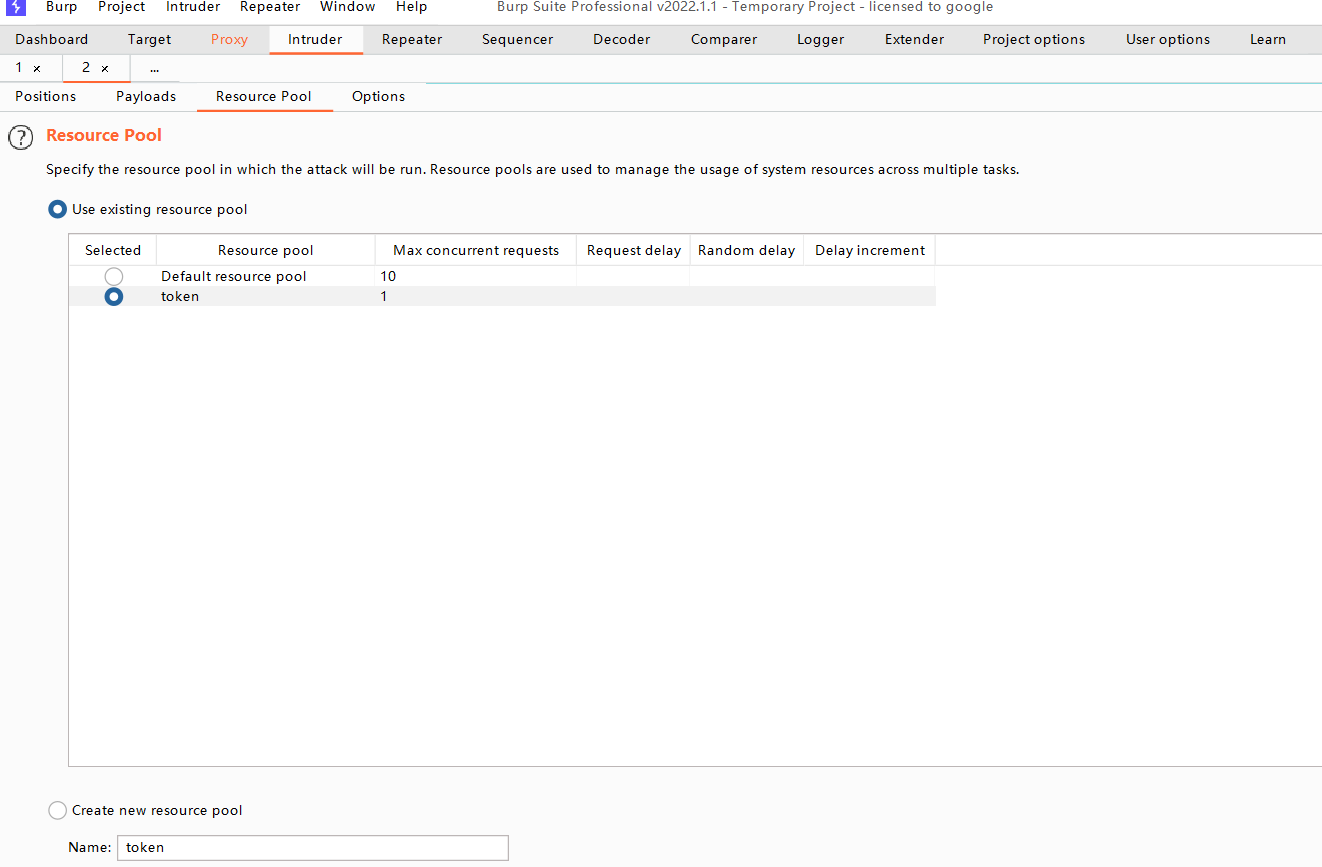

需要将Request设为一次一次提交,由于本人装的是v2022.1.1版本的,Request Engine功能被分开了,线程设置是在Resource Pool中点击下方的Create new resource pool,将Max concurrent request设置为1即可;

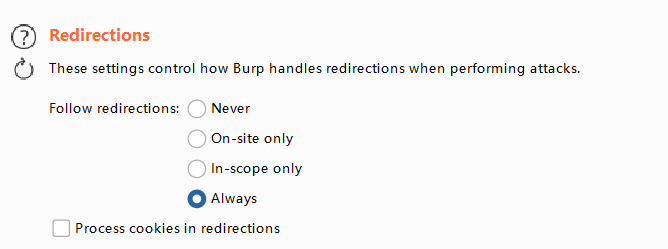

还需要将Options的Redirections设置为Always(这里我选了Never尝试攻击了一下,依然是正常攻击,可能是本题不需要重定向);

最后攻击即可:

879

879

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?