号主:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

下午好,我的网工朋友。

选择ACL配置位置很重要。

有规划的在网络中配置ACL能够精准的匹配需要过滤的流量,同时也能够减少数据在网络中不必要的传输、节约网络资源,还能降低运维人员的配置与维护工作量。

如果我问你,ACL应该在网络中的哪里配置?你会怎么说?

不妨来看看我这份“标准答案”。

今日文章阅读福利:《 华为路由器维护宝典(1441页) 》

私信发送暗号“路由器”,即可获取此份优质资源。

01 选择ACL配置位置很重要

ACL是Access Control List的简称,中文是访问控制列表。众所周知,ACL在网络中能够实现访问控制。进行访问控制的配置命令也比较简单,根据限制要求配置ACL规则并在接口上应用即可。

但是要在实际网络中有效应用ACL实现访问控制却并不容易,只有有规划地在网络中配置ACL才能够精准的匹配需要过滤的流量,同时也能够减少数据在网络中不必要的传输、节约网络资源,还能降低运维人员的配置与维护工作量。

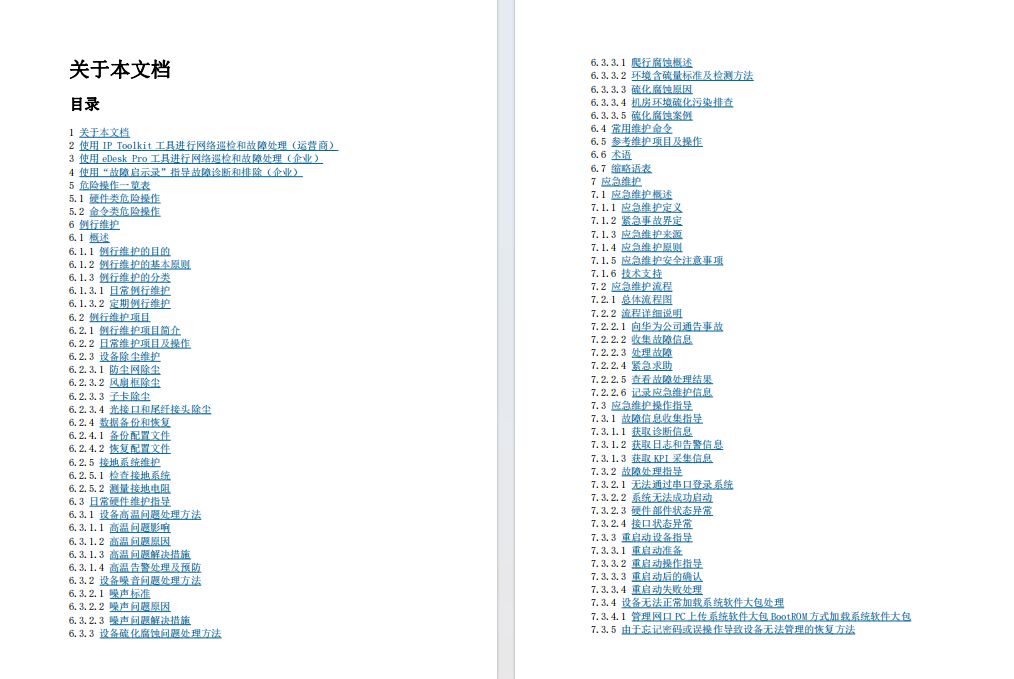

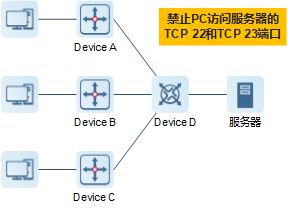

如图1-1所示,网络中设备众多,接口众多,如何配置才能够简单快速的完成业务配置?下文将详细介绍如何在网络中选择ACL的配置位置。

图1-1 复杂的网络拓扑

02 如何选择ACL配置位置

本章节将从数据方向层面、网络层级层面和链路层面介绍ACL的配置位置。

· 数据方向层面:ACL在靠近源端还是目的端配置?

· 网络层级层面:ACL在汇聚层还是接入层配置?

· 链路层面:ACL在入接口还是出接口配置?

01 ACL在靠近源端还是目的端配置?

根据需要使用的ACL类型决定ACL在靠近源端还是目的端配置:

· 标准ACL(匹配源地址),在靠近报文目的的设备上进行配置。

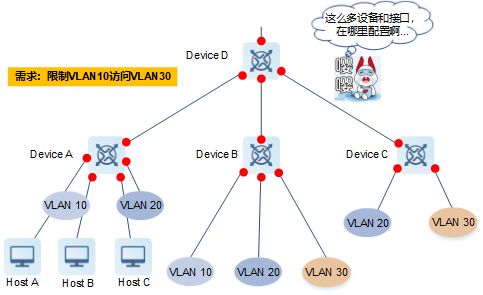

如图2-1所示,需要限制PC A对PC B的访问,由于标准ACL只能匹配报文的源IP地址,如果将标准ACL配置在靠近源端的设备(Device A)上,那么PC A所有数据包在到达Device A后都将被丢弃,包括非去往PC B的报文。

而我们的需求只是限制PC A访问PC B,因此将标准ACL配置在靠近源端的设备会扩大限制范围,影响其他正常流量转发。

图2-1 标准ACL在网络中的配置位置

· 扩展ACL(匹配目的地址),建议在靠近报文源的设备上进行配置。

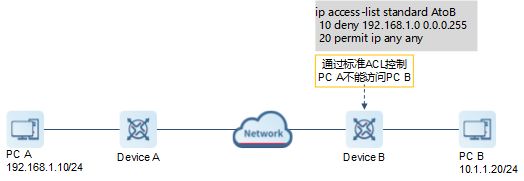

扩展ACL不仅能够匹配源IP地址,还能匹配目的IP地址,因此可以更精准的匹配需要过滤的报文。将扩展ACL配置在靠近报文源的设备上可以让过滤报文尽可能早地被丢弃,节约中间网络的转发资源。

如图2-2所示,若将扩展ACL配置在Device B上,PC A发送给PC B的报文在Device B上才会被丢弃,造成Device A至Device B这段网络的带宽和设备性能浪费。

图2-2 扩展ACL在网络中的配置位置

扩展ACL也不是必须配置在靠近报文源的设备上,实际配置时还需要考虑配置量和可维护性。需要在多台接入端设备配置相同ACL规则的情况下,将ACL配置在网络的汇聚点,以减少配置量。

如图2-3所示,要求禁止PC访问服务器的TCP 22和TCP 23端口。若严格的将扩展ACL部署在靠近报文源的设备上,就需要分别在Device A、Device B和Device C配置扩展ACL,一共需要配置3次。

如果有更多的接入设备,配置也将成倍的增加。一旦需求变化需要调整ACL配置,也需要在每个接入设备上进行调整。如果在Device D上配置,则只需要配置一次,需求变化时,ACL规则也只需要调整一次。

图2-3 在网络汇聚点配置ACL

02 ACL在汇聚层还是接入层配置?

目前大部分的企业网都是三层网络架构:核心层、汇聚层和接入层。核心层一般作为高速转发的枢纽,不会部署访问控制策略,所以ACL一般在汇聚层交换机和接入层交换机上配置。

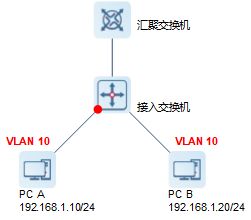

· 控制VLAN内的数据流,需要在接入交换机上配置ACL。

如图2-4所示,PC A与PC B进行VLAN间通信,当PC A发送给PC B的报文到达接入交换机后,接入交换机将根据MAC地址表进行二层转发,报文不会经过汇聚交换机。因此,如果要限制PC A至PC B的访问,就需要在接入交换机上配置ACL。

图2-4 ACL限制VLAN内报文转发

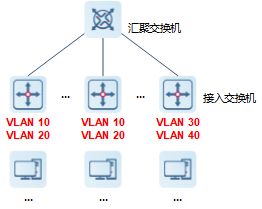

· 控制VLAN间的数据流,需要在汇聚交换机(网关)配置ACL。

如图2-5所示,要求VLAN10不能访问VLAN30,VLAN20不能访问VLAN40。如果将ACL配置在接入交换机上,需要在多台交换机上配置,配置工作量较大,而且容易出错。

跨VLAN的报文需要经过汇聚交换机的SVI接口,因此控制跨网段转发的数据,建议在汇聚网关(SVI接口)上配置ACL,这样可以减少配置量,并方便维护。

图2-5 ACL限制VLAN间报文转发

03 ACL在入接口还是出接口配置?

通过以上两个章节,我们已经能够明确ACL需要在哪个设备上配置了,但是设备上的接口众多,确定配置设备后又需要在哪个接口上配置、在接口的哪个方向上配置呢?我们需要遵循的原则是:减少配置维护工作量,减少设备性能消耗。

在简单的串联链路上,建议依据数据流的流向在入接口的入方向配置ACL。因为设备在收到数据包时会先进行ACL检查,再进行查表转发。因此,在入接口的入方向配置ACL可以在查表转发前丢弃数据包,节约设备转发资源。如图2-4所示,要禁止PC A访问PC B,建议在接入交换机的左侧接口的入方向配置ACL。

在多接入或者多出口的场景中,建议在数据流的汇聚接口配置ACL,这样能够节省配置维护工作量。如图2-3所示,建议在Device D的右侧接口的出方向配置ACL。

03 结论

最后让我们回到开篇提到的拓扑(图1-1),需求为限制VLAN10访问VLAN30,由于是限制跨VLAN的访问,需要在汇聚交换机Device D上配置扩展ACL。

汇聚设备的多个接口都会有VLAN10和VLAN30流量经过,所以扩展ACL需要在流量汇聚接口(SVI接口)上应用。

通过上文的介绍,如何选择ACL配置位置我们可以总结出大致的判断流程:

(1) 使用标准ACL还是扩展ACL?

○ 标准ACL:在靠近目的端的设备上配置。

○ 扩展ACL:在靠近源端的设备上配置(在多台接入端设备配置相同ACL规则的情况下,将ACL配置在网络的汇聚点)。

(2) 限制VLAN间访问还是VLAN内访问?

○ 限制VLAN内访问:在接入层配置。

○ 限制VLAN间访问:在汇聚层配置。

(3) 是串行链路还是多接入、多出口链路?

○ 串行链路:在入接口的入方向配置。

○ 多接入、多出口链路:在数据流的汇聚接口配置ACL。

以上是一个大致的判断流程,实际应用中需要灵活调整。我们依据准则是:精准匹配需要过滤的流量,降低运维人员的配置与维护工作量,节约网络带宽和设备资源。

整理:老杨丨11年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

250

250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?