中冶赛迪信息技术(重庆)有限公司 国企

首先3/24投递的,4/10打了电话问是否接受劳务派遣,我当时不知道劳务派遣什么意思,问了和售前售后是不是类似,得到了不大一样的回答,后面加了微信,定了11开始面试。

这里对劳务派遣有负面看法,感觉跟外包一样,虽然我知道现在我不能挑这些。

然后是面试,时间从10/30提前到10点,这点是10号询问后确定过的。

吃了小半个面包就开始面试了,现在回想起来有三个人一直在问我,面试官加上腾讯会议里的两人一共五个人,有两个可能是助理一类的吧,没开过麦。

1.主面试官

主面试官一来表达了耽搁了一段时间的歉意,然后开始让我自我介绍,

这里我自我介绍有一段漏洞:

在三人小组中负责规划网络拓扑图, 部署整个靶场环境和渗透测试路线规划,获得了优秀的考核成绩,最终获得了中国移动校招绿通卡。

提问开始了:

第一个问题:我获得了移动什么卡,面试了没有,那你面上了是不是要去移动

自己给自己挖坑了这波,我回答了移动绿通卡的作用,免移动第一次笔试面试,只需要参加移动第一次笔试和综合面试,说明还没有面试,然后提出了我投递了深圳和北京两个岗,被甩到了深圳岗,看了一下别人的简历,觉得自己的简历并不出彩,机会不大,自己还是想在四川贵州重庆附近发展。

第二个问题:你是哪里人

我老家是四川泸州的,目前居住于四川成都

第三个问题:你是XX大学的,是211么

是双一流。

普通一本?

对。

然后我看到面试官有点失望。。。。。。。

第四个问题:你的专业是计算机,你为什么来投递网安岗呢

我又讲了一遍自我介绍的经历,介绍了一下实验室

第五个问题:你们实验室打过什么国赛?

我当时脑子宕机了一下,说了两三个名字,提到了最近实验室要去参加梧桐杯决赛

第六个问题:你在你们实验室里面担任什么位置,网鼎杯打过吗

web安全,菜鸟的时候打过,后面时间冲突未能参加

第七个问题,他好像搜索到了我们实验室的名字,了解我们实验室还是有些名气,(感动)

然后对我个人提出疑问,你是计算机专业,我们怎么知道你是否对网安的一些基础课程有没有自学过,比如密码学,计算机网络学过没有:

我是计算机专业,但是我在加入实验室后对网安行业有了莫大的兴趣,一直在自学网安方面内容,如果有疑惑可以考验我,密码学我学过古典密码,rsa,dsa,这里dsa我忘记是什么了,应该不叫这个名字,计网我们也学过的。

第八个:你的代码能力如何:

我们专业学过java,python,c,我个人评价自己代码能力一般,

追问:你平时没写过脚本么:

我一般搜索现有脚本,有时候会根据他的不足做一些调整和整合。

python么?

python和c都有一些。

然后他问我如何判断一个cdn是不是真实的ip

我很懵,我记得cdn是网站指纹,看dns的,但是我实际上没怎么看这些东西,我遇到的都是直接干,扫端口扫漏洞扫文件,可能实战会更看cdn这些,我就回答的很啰嗦,我就说cdn是网络指纹,一般我就看dns,我遇到的都是真实ip什么什么的,

之后他问我mysql5.0以下和以上的区别:

我正好看到过区别,这里直接复制:

5.0以下没有information_schema这个系统表,无法列表名等,只能暴力跑表名。

5.0以下是多用户单操作,5.0以上是多用户多操做。

但是我忘了,我记得我是说了5.0以上是多用户,5.0以下只能爆破这样的。

最后他问我有没有了解一些开源组件漏洞:

我当时不是很难清楚的判断中间件和开源组件的区别,我就问中间件算不算,然后说了LLS7.0以下和nginx8.0以下存在jpg可以被利用为php文件,然后说了一下apach在文件上传时候可以被00隔断,现在看来应该是他读文件后缀是从右到左读到最后一个,也就是1.php.jpg会读成1.php,当时我是这样想,不知道为什么读成这样了,然后我说其他组件都是直接用工具扫,这几个知名的记得一些。

还有其他一些疑问,但我可能忘记了,面了四十多分钟,最开始问了好多我有些记不住

第二个面试官,web环节

一来发了一段php代码:

这里没有注释,我回头看到有源码于是发了出来:

三十六、bugku file_get_contents_file_get_contents漏洞-CSDN博客

<?php

extract($_GET);

if (!empty($ac))

{

$f = trim(file_get_contents($fn)); //把输入到fn的文件读到f的文件当中去

if ($ac === $f) //ac=f

{

echo "<p>This is flag:" ." $flag</p>";

}

else

{

echo "<p>sorry!</p>";

}

}

?>

其实我第一时间有点慌,因为extract这段函数我忘记什么意思了,但是我看了一下函数还是比较简单,

这里我分析了一下,用了?ac=flag&fn=php://input,我当时脑子有点抽,只记得phpinput读文件,但是也看了一两分钟了,写上去后他让我分析,

我就挨着跟他讲,他带着我讲,我猜测get哪里函数是传入get参数或者利用get参数

file那里明显是一个文件写入,后面他纠正我是读取,并说明读取和写入区别很重要,

最后他讲完说我整体逻辑是没有问题的,问我讲完payload应该是什么样能读取到flag,

我脑袋当时有点懵,我说就fn=flag文件名,因为不知道具体的flag文件名字,

他当时说我还没有理解,说最后应该body那里写入一样的什么什么的。

然后他问我phpinput这种形式是什么

我当时听成了php print,我在想php print是什么东西,后面反应过来发现他问的伪协议,回答上来后他问我伪协议其他函数,我就回答了一下,大概说了哪些函数,大概哪个函数有什么作用。

之后他问了我一些web知识,应该不是特别难,忘记了

第三个面试官,内网面试官

一来问了我内网渗透经验

我说我内网渗透经验比较少,对redis未授权访问,永恒之蓝这些比较熟悉。

他就问用过什么代理工具:

我说蚁剑肯定不算嘛,然后我说netsh,系统自带的

他问我用netsh什么时候用的上:

我说可以把内网中服务器的端口转发到本地,比如内网服务器的的ssh就可以转发到本地,然后即暴破或弱口令登陆。

然后问我反向代理工具:

我就说earthworm,我当时就拼了earth,后面我忘记怎么拼了

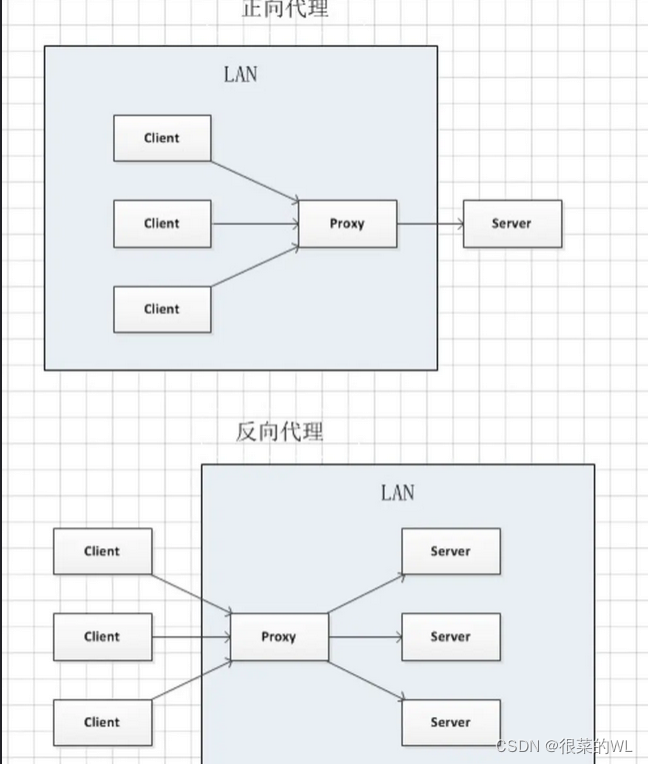

他就问我正向代理和反向代理的区别:

我不知道,但是我想了一下,说反向代理是已经打下的公网服务器访问处于内网服务器,正向代理是自己的机子直接访问内网,现在看来是很错误的说法,具体可以看下文:

然后问了我redis的问题,问我redis的利用:

我当时简述了redis的三种利用方式,他就补充到问的是rdis在弱密码时候的处理:

然后就说了弱密码和ssh链接的大概步骤。

最后他问了我提权windows的时候怎么提权的:

我当时还在回忆其他漏洞利用方法,一下子问到windows我突然忘记当时提权过程了,我就说我没提过windows,提的都是linux,感觉这句话很假,但是我当时真没反应过来提权这个过程,我提权都是要提的时候搜一下脏牛,但我记得脏牛是Linux,我就老实跟他说我用脏牛的时候搜一下照着提权,然后我记得mysql的两种提权方式,但是我其实还是记不得提权细节,只知道都是一堆命令。

最后主面试官回来问我有没有问题,我说还有没有下一轮面试,他说如果通过的话会有下一轮,然后我没什么问题了,只感觉好累好饿。

感觉自己内网还是有很多知识不知道,也有点慌,很多知道的内容一下子卡住说不出来。

这里是很菜的WL,

希望我的内容能够帮到你,

那么,期待我们下一集再见!

sql下午干完事情空闲的话可能更。

226

226

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?