1.防火墙如何处理双通道协议

FTP协议原理

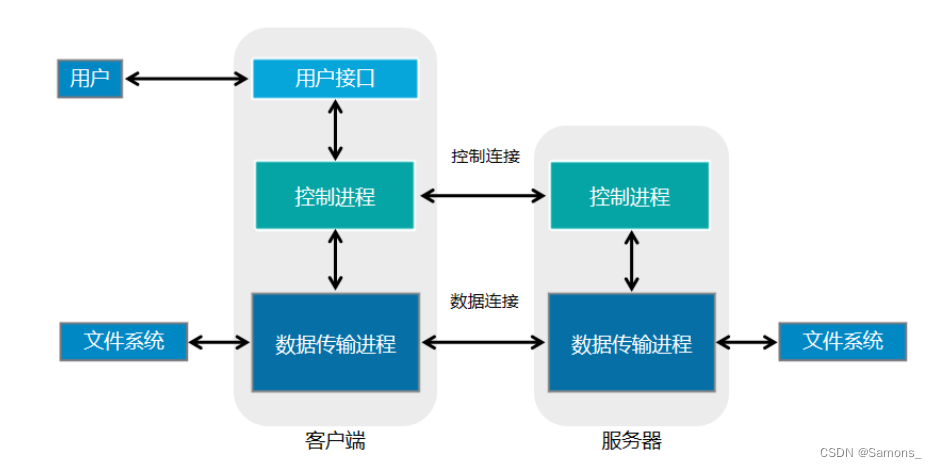

FTP是一个典型的多通道协议,在主动模式客户端向服务端的TCP的21号端口发起三次握手,建立控制连接,客户端通过FTP PORT命令通知服务端自己的随机端口为P,由服务端向客户端的TCP PORT P 发起三次握手,建立传输连接其中服务端的源端口为20.

在被动模式下,客户端向服务端的TCP 的21端口发起三次握手,建立控制连接,客户端向服务端发送PASV命令,服务端通过Enter PASV命令告知客户端自己的随机端口为M,由客户端向服务端的TCP PORT M发起三次握手,建立传输连接。

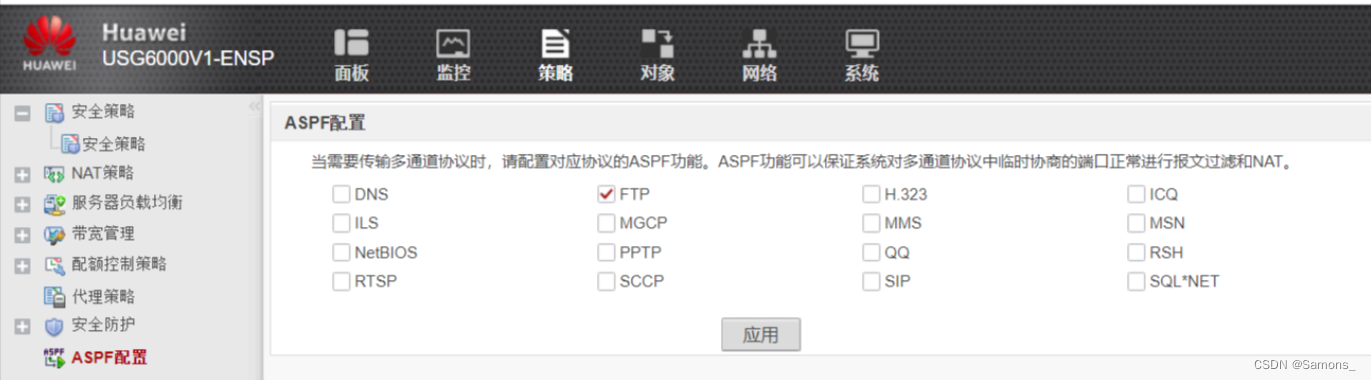

安全策略存在的问题:对于类似于FTP这种双通道协议,由于其中端口的随机性,导致无法书写安全策略的参数,假如对于端口参数选择any,会使得颗粒度较大,以至于让防火墙失去效果。

ASPF(Application Specific Packet Filter,针对应用层的包过滤)也叫基于状态的报文过滤,ASPF功能可以自动检测某些报文的应用层信息(可以理解为在双方建立传输通道之前协商端口的报文)并根据应用层信息放开相应的访问规则,开启ASPF功能后,FW通过检测协商报文的应用层携带的地址和端口信息,自动生成相应的Server-map表,用于放行后续建立数据通道的报文,相当于自动创建了一条精细的“安全策略”。

<USG6000V1>dis firewall server-map //查看server-map表

2023-03-18 06:47:53.330

Current Total Server-map : 1

Type: ASPF, 10.1.1.3 -> 100.1.1.2:2054, Zone:---

Protocol: tcp(Appro: ftp-data), Left-Time:00:00:13

Vpn: public -> public

<USG6000V1>dis firewall session table //查看会话表

2023-03-18 06:47:57.650

Current Total Sessions : 14

ftp VPN: public --> public 10.1.1.3:2059 +-> 100.1.1.2:21

ftp VPN: public --> public 10.1.1.3:2065 +-> 100.1.1.2:21

ftp VPN: public --> public 10.1.1.3:2049 --> 100.1.1.2:21

ftp VPN: public --> public 10.1.1.3:2063 +-> 100.1.1.2:21

ftp-data VPN: public --> public 10.1.1.3:2066 --> 100.1.1.2:2054

2.防火墙如何处理nat

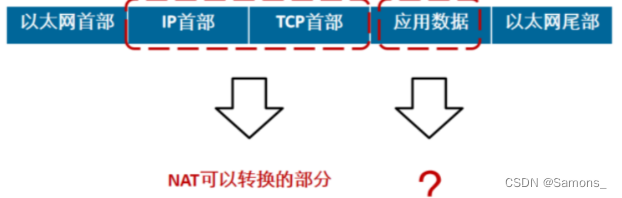

在路由器上NAT针对多通道协议也会和防火墙一样抓取控制进程中协商传输进程网络参数的报文,进而生成传输进程返回的NAT映射(主要参数:IP)。

但是某些协议会咋子应用程携带通信IP,这个IP用于下一阶段的通信。但是NAT的地址转换并不是转应用层IP二十转三层IP,这会导致某些协议的通信阶段在NAT场景下失败。这也是导致交换机一般没有NAT的主要原因。(NAT需要抓取控制进程的特殊报文进行分析,计算出后续传输进程所需网络参数,并在发送端和接收端以及NAT后的数据需要进行校验计算,会兄啊好大量的计算资源,对于设备的内存和CPU是个很大的考验。由于交换机是通过硬件芯片工作的,本身计算资源有限,无法完成NAT的计算量)

3.防火墙支持哪些NAT技术,主要应用场景是什么

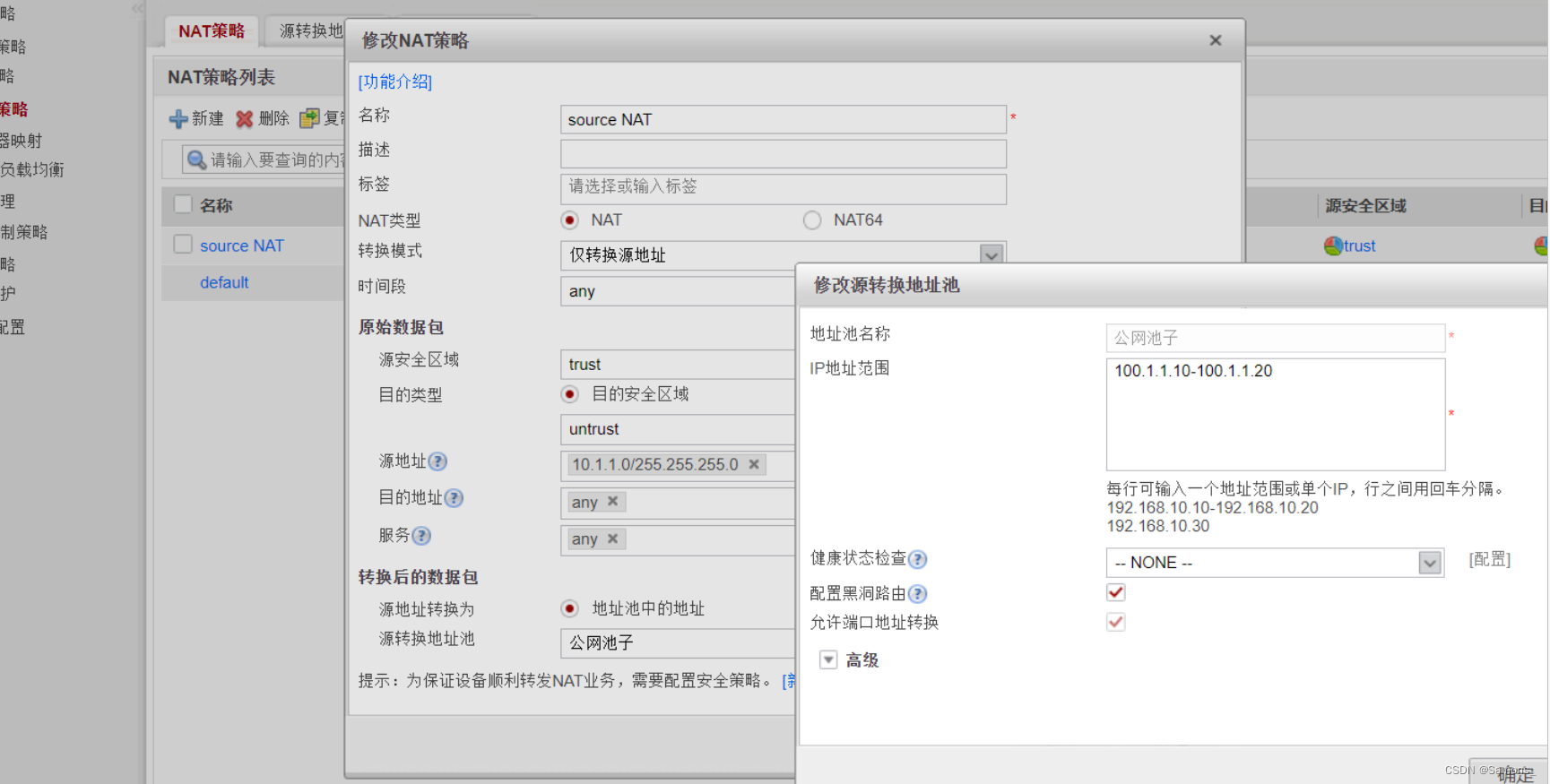

源NAT

场景:主要应用在内网用户没有外网服务的路由时,在内网用户想要访问外网的某台服务器时,发送的数据包的源IP为自己的私网IP,目的IP为服务器的公网IP,在通过边界路由器或者防火墙时,需要将自己的私网IP转换成公有IP进行访问。服务端回包时的源IP为自己的公有IP,目的IP为私网用户的公有IP。

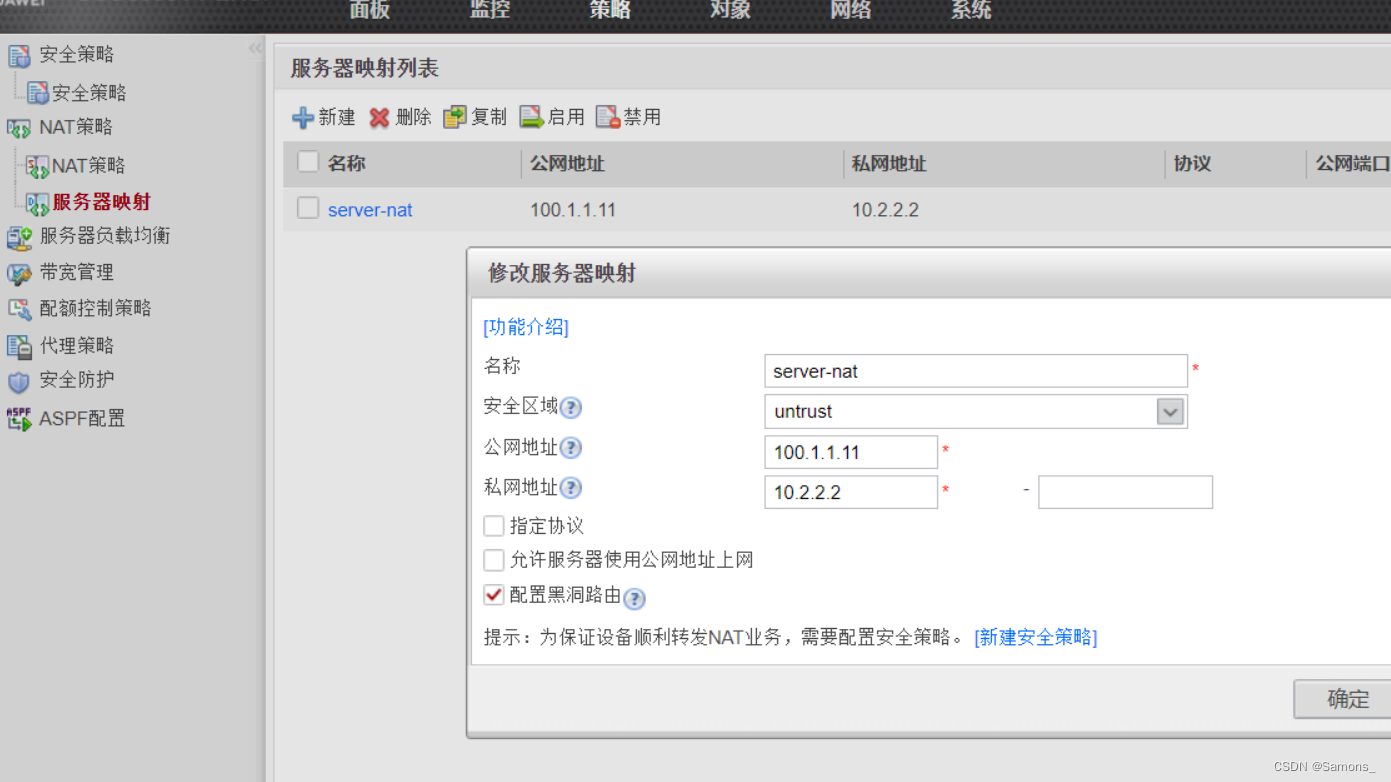

server-nat

场景:私网服务器需要对外网用户提供服务时,在网络中无法访问一个私网的用户,当服务器处于私网内部时,外部人员无法访问,此时,就需要将内网服务器的IP和服务通过server-nat映射到私网边界的路由器或者防火墙的公网IP,让外网人员通过访问边界设备的公有IP来达到访问内网服务器的目的。

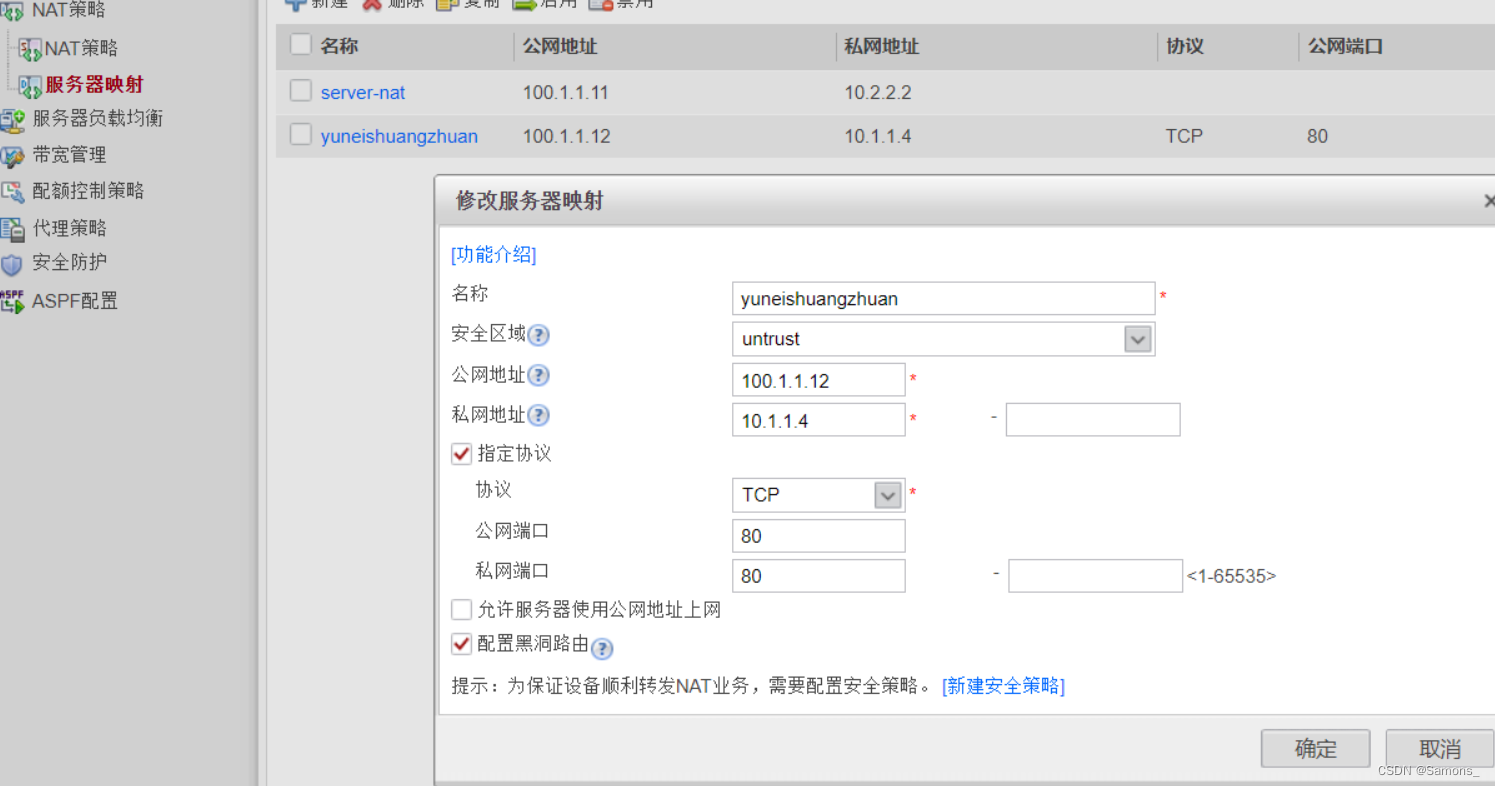

域内双向转换

场景:假设内网有一台服务器,在内网用户想要去访问的时候,一般先去DNS服务器解析出服务器的IP地址,在服务映射的情况下,向外提供的是公网IP,所以在内网用户访问的时候也是使用公网IP进行访问,就需要做域内双向转换

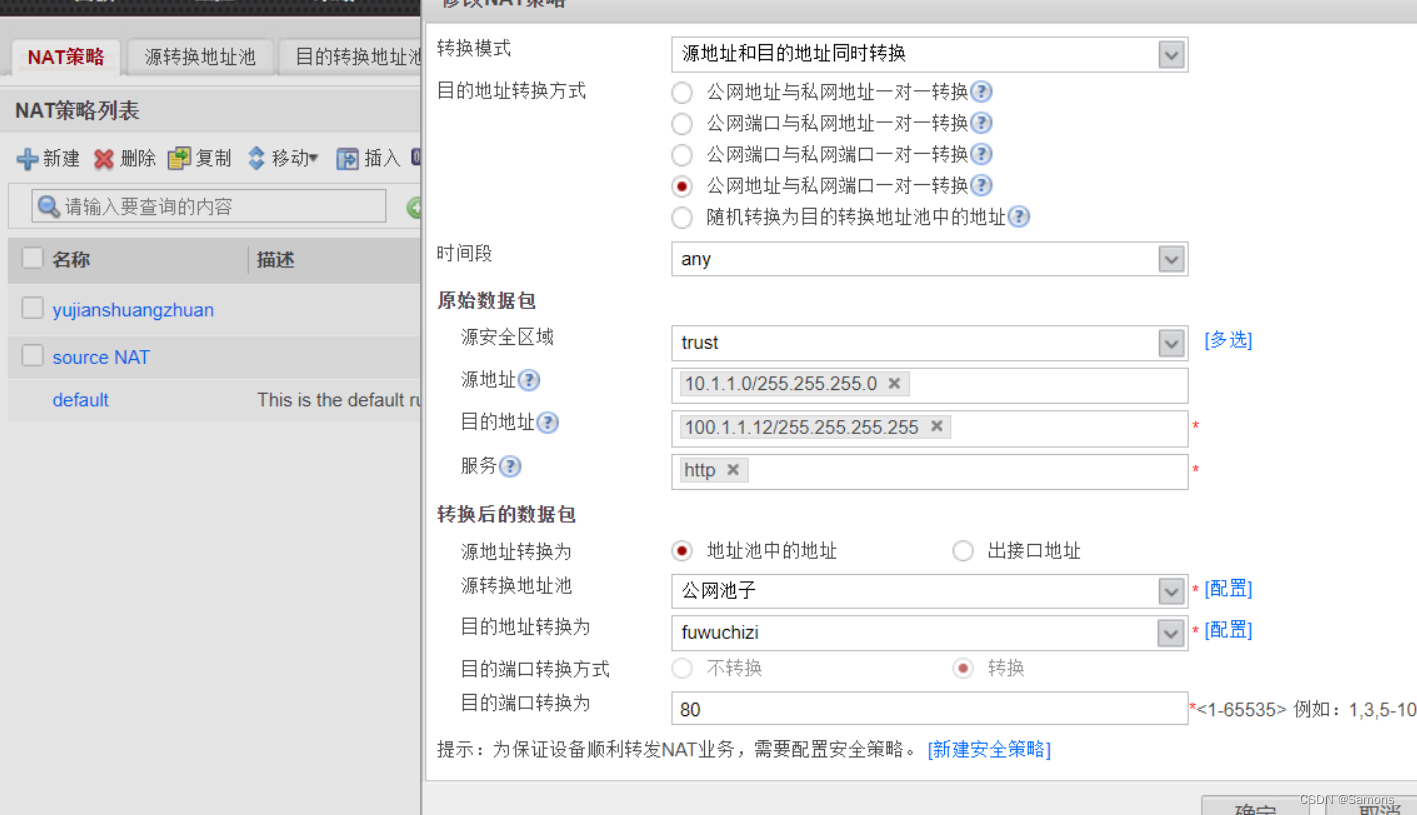

域间双向转换

场景:假设内网服务器只允许内网用户访问,但是由于某种特殊要求,现在需要外网用户对内网服务器发起访问,就需要在访问的时候将源目IP都进行NAT

双出口NAT

场景:某个企业使用两条运营商的宽带,需要将属于某个运营商的网段进行NAT然后与该运营商的下一跳进行关联,就不会出现NAT转换错乱的问题。

4.当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?详细说明

客户端使用公网IP(源地址是客户段内网地址)去访问服务器时,服务器会直接使用内网的IP通过内网路由给客户端回包。此时客户端收到的回包时内网的IP,但是客户端访问的是服务器是需要外网的公网IP回的。那么数据包会被丢弃。

解决服务器回包使用内网IP地址问题

使用域内双向NAT解决问题:将原数据举报的源地址改为公网IP地址,目的地址由公网IP改为服务器的内网地址。这样服务器收到的包源IP就是公网IP,如此回包就会使用公网IP地址,内网客户端就不会丢弃IP回包。

5.防火墙使用VRRP实现双机热备回遇到什么问题,如何解决?详细说明

问题:数据包回程不一致时,由于备用防火墙缺失会话表(首包机制)导致数据包不能通过

解决方法:使用VGMP进行统一管理,防火墙两侧线路的状态需要一致。

VGMP-------统一组管理协议,将VRRP组进行统一管理,在开启抢占的时候统一由VGMP进行管理,看是否需要切换。

在主备防火墙之间使用线路连接,俗称“心跳线”,负责主备网关之间的配置同步(包括会话表,安全策略,路由情况等)

6.防火墙支持哪些接口模式,一般使用在哪些场景

**路由模式:**以第三层对外连接(接口具有IP地址)

**交换模式:**通过第二层对外连接(接口无IP地址)

**旁路模式:**该接口一般用于接受镜像流量,向主机一样旁观在设备上。通过旁观设备的端口镜像技术收集流量给旁路接口,这个场景防火墙可以做IPS、审计、流量分析等任务。

**接口对模式:**加快接口的转发效率(不需要查看MAC地址表)

7.什么时IDS

IDS(入侵检测系统):对系统的运行状态进行监视,发现各种攻击企图、攻击行为、攻击结果。用于保证系统资源的安全(机密性、完整性、可用性)

作用:识别入侵者,识别入侵行为,检测和监视已成功的入侵,为对抗入侵提供信息与依据并防止事态扩大。

8.IDS和防火墙有什么不同

设备所处点不同

防火墙时在内网和外网之间的一道防御系统

IDS是一个旁路监听设备,没有也不需要跨接在任何链路上,无需流量经过也可以工作

作用点不同

通过了防火墙的数据防火墙就不能进行其他操作

入侵检测(IDS)是防火墙的有力补充,形成防御闭环,可以及时、正确、全面的发现入侵,弥补防火墙对应用层检测的缺失。

动作不同

防火墙可以允许内部的一部分主机被外部访问

IDS只有监视和分析用户和系统的活动、行为

9.IDS工作原理

IDS分为实时入侵检测和事后入侵检测

**实时入侵检测:**在网络连接过程中进行,发现入侵迹象立即断开房前连接,并收集证据和实施数据恢复

**事后入侵检测:**由安全人员进行检测

入侵检测分类:

**基于网络:**通过连接在网络的站点捕获数据包,分析是否具有已知攻击模式

**基于主机:**通过分析系统审计数据来发现可疑活动,比如内存和文件的变化;输入数据主要来源于系统日志

入侵检测技术途径:

信息收集:系统日志、目录以及文件的异常改变、程序执行中的异常行为、物理形式的入侵信息

数据分析

10.IDS的主要检测方法有哪些详细说明

异常检测(行为):当某个时间与一个已知的攻击特征(信号)相匹配时,一个基于异常的IDS回记录一个正常主机的活动大致轮廓,当一个事件在这个轮廓意外发生,就认为是异常,IDS就会告警。

特征检测(比对): IDS核心是特征库(签名)

签名用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为

异常检测模型: 首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即被认为时入侵

误用检测模型: 收集非正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵,误用检测模型也成为特征检测

11.IDS的部署方式有哪些

旁挂:需要在部署旁挂设备上使用端口镜像的功能,把需要采集的端口流量镜像到IDS旁挂口。也可以使用集线器、分光器实现流量复制。(即使IPS也有旁挂)

直路:直接串联进现网,可以对攻击行为进行实时防护,缺点是部署的时候需要断网,并增加了故障点

单臂:旁挂在交换机上,不需要改变现网,缺点是流量都经过一个接口,处理性能减半,不支持BYPASS

旁路:通过流量镜像方式部署,不改变现网,缺点是只能检测不能进行防御

12.IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么

PS特征库中包含了针对各种攻击行为的海量签名信息,但是在实际网络环境中,业务类型可能比较简单,不需要使用所有的签名,大量无用的签名也容易影响对常用签名的调测。此时我们可以使用签名过滤器将常用的签名过滤出来。

IDS签名:入侵防御签名用来描述网络种存在的攻击行为的特征,通过将数据流和入侵防御签名进行比较来检测和防范攻击。

签名过滤器是若干签名的集合,我们根据特定的条件如严重性、协议、威胁类型等,将IPS特征库中适用于当前业务的签名筛选到签名过滤器中,后续就可以重点关注这些签名的防御效果。通常情况下,对于筛选出来的这些签名,在签名过滤器中会沿用签名本身的缺省动作。特殊情况下,我们也可以在签名过滤器中为这些签名统一设置新的动作,操作非常便捷。

签名过滤器的作用: 由于设备长时间工作,累积了大量签名,需要对其进行分类,没有价值会被过滤器过滤掉。起到筛选的作用。

签名过滤器的动作:

阻断:丢弃命中签名的报文,并记录日志

告警:对命中签名的报文放行,但记录日志。

采用签名的缺省动作,实际动作以签名的缺省动作为准签名过滤器的动作优先级高于签名缺省动作,当签名过滤器动作不采用缺省动作时以签名过滤器中的动作为准。

例外签名作用:由于签名过滤器会批量过滤出签名,且通常为了方便管理会设置为统一的动作。如果管理员需要将某些签名设置为与过滤器不同的动作时,可将这些签名引入到例外签名中,并单独配置动作。

13.NAT实验

源NAT

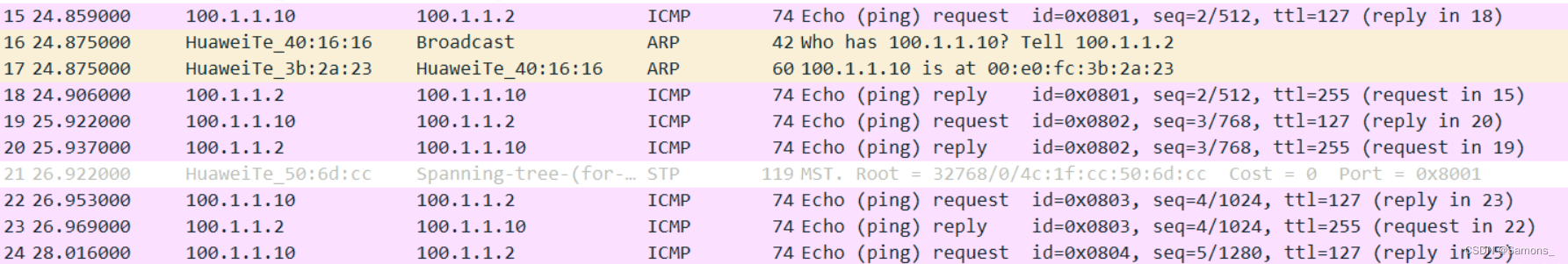

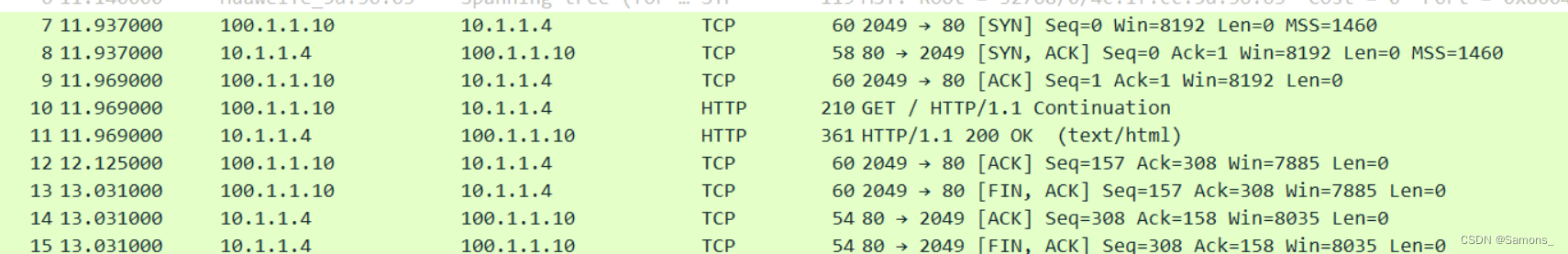

抓包

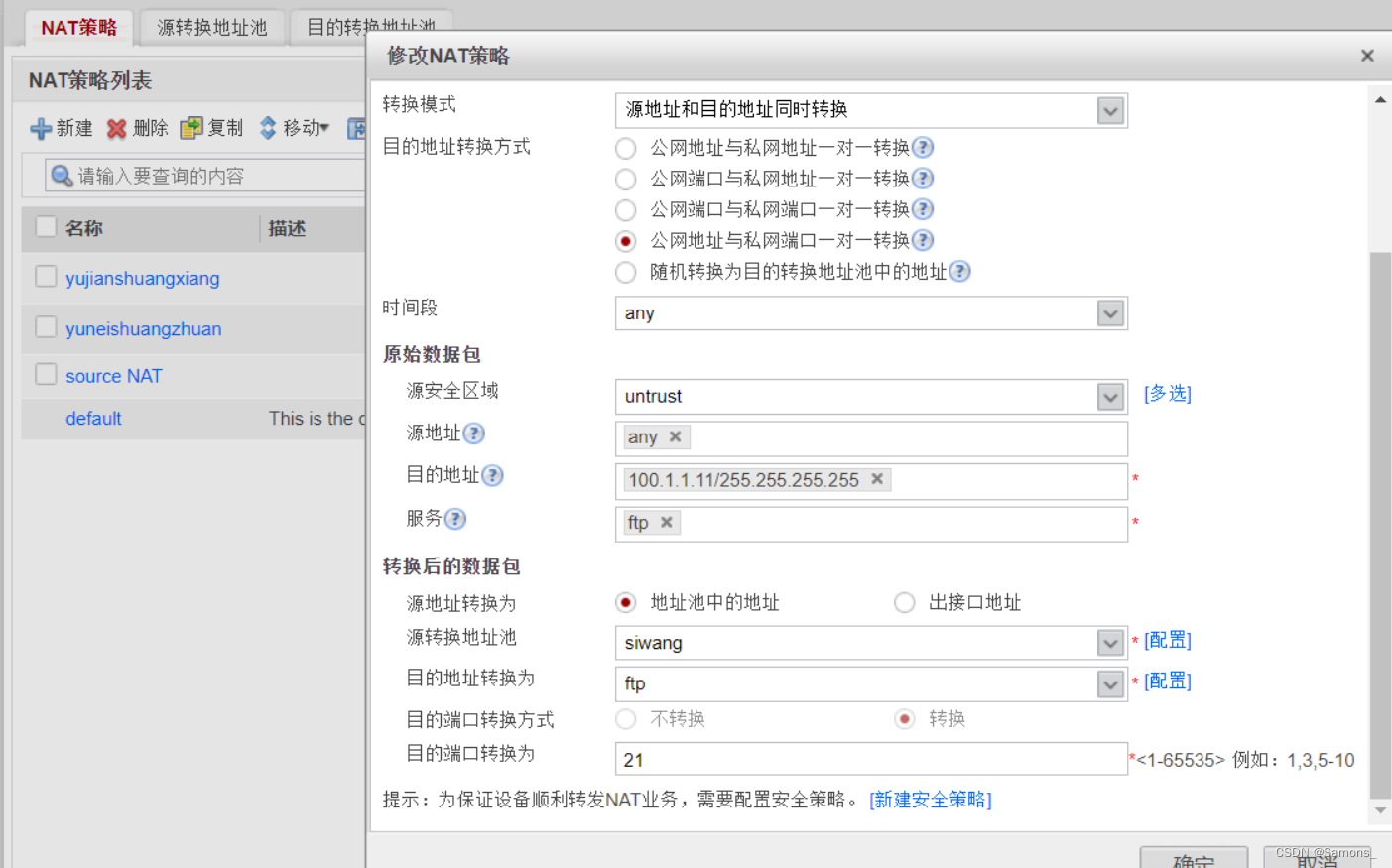

2.server-nat

测试

3.域内双向nat

抓包分析:

4.域间双向nat

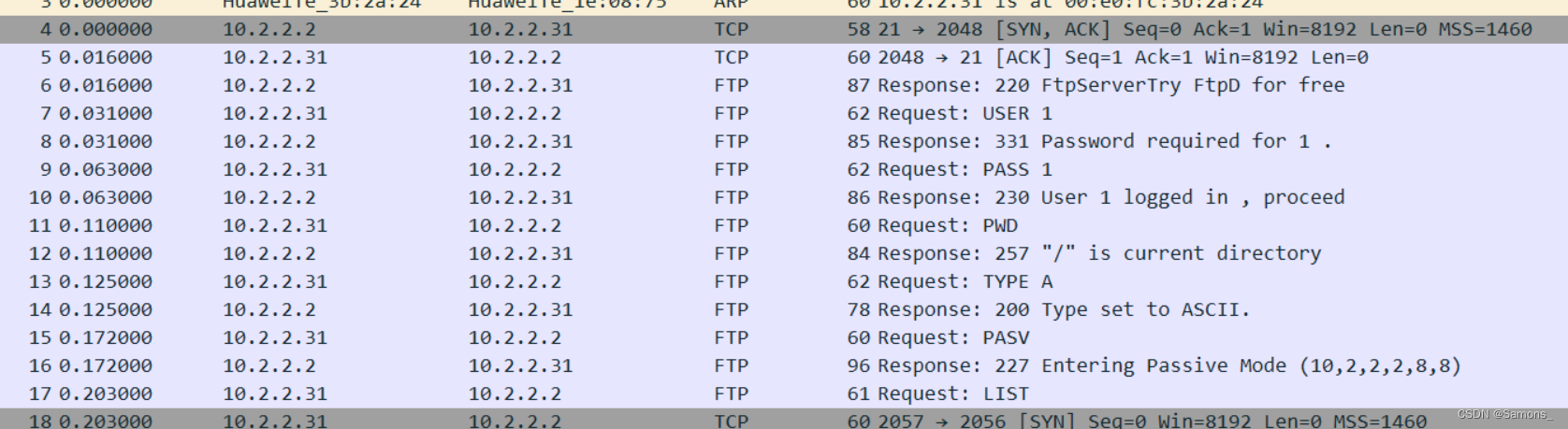

抓包分析

1402

1402

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?